20192408胡益琳 实验五 信息搜集技术实践报告

实验五 信息搜集技术实践

1.实验要求

(1)从www.besti.edu.cn、baidu.com、sina.com.cn中选择一个DNS域名进行查询,获取如下信息:

- DNS注册人及联系方式

- 该域名对应IP地址

- IP地址注册人及联系方式

- IP地址所在国家、城市和具体地理位置

PS:使用whois、dig、nslookup、traceroute、以及各类在线和离线工具进行搜集信息

(2)尝试获取BBS、论坛、QQ、MSN中某一好友的IP地址,并查询获取该好友所在的具体地理位置。

(3)使用nmap开源软件对靶机环境进行扫描,回答以下问题并给出操作命令。

- 靶机IP地址是否活跃

- 靶机开放了哪些TCP和UDP端口

- 靶机安装了什么操作系统,版本是多少

- 靶机上安装了哪些服务

(4)使用Nessus开源软件对靶机环境进行扫描,回答以下问题并给出操作命令。

- 靶机上开放了哪些端口

- 靶机各个端口上网络服务存在哪些安全漏洞

- 你认为如何攻陷靶机环境,以获得系统访问权

(5)1.通过搜索引擎搜索自己在网上的足迹,并确认自己是否有隐私和信息泄漏问题。

2.并练习使用Google hack搜集技能完成搜索

2.实验过程

任务一 DNS域名查询

- 选择baidu.com进行查询

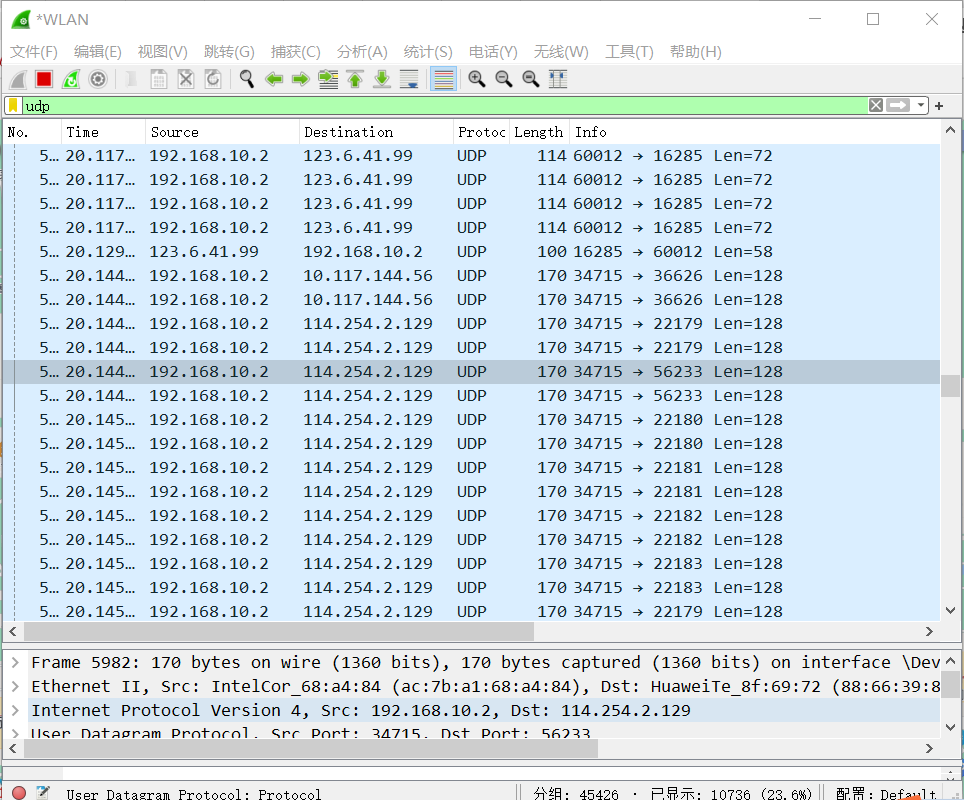

- 首先在Kali内输入 whois baidu.com命令,可以看到如图所示的DNS注册人和联系方式

![]()

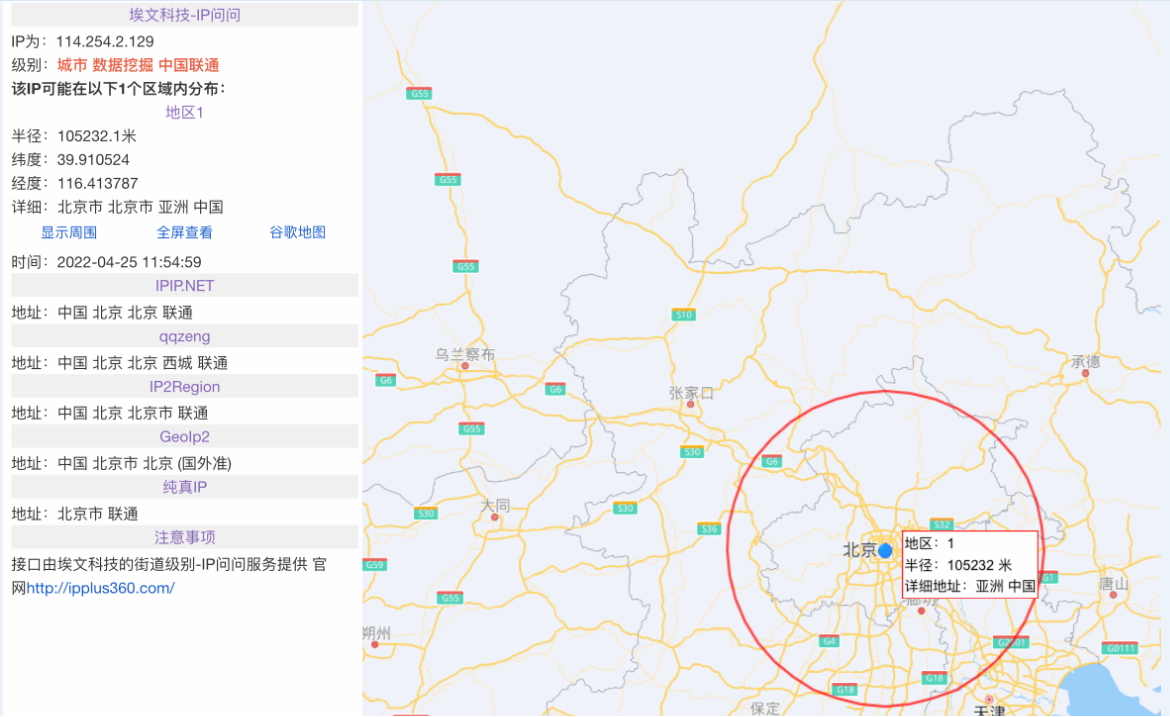

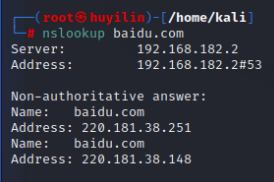

- 继续输入命令 nslookup baidu.com,可以看到baidu.com的IP地址信息

![]()

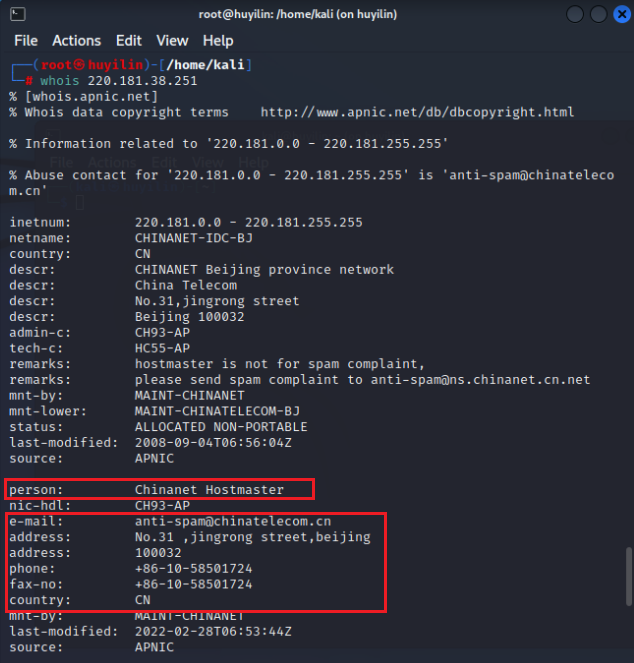

- 输入 whois + 上一步得到的IP地址,由于这里显示baidu.com有两个不同的IP,所以两次输入不同IP地址,均可得到IP地址注册人及联系方式、所在国家、城市、具体位置等,如图。

![]()

![]()

可以看到显示地址在中国,北京 jingrong street 31号

任务二 获取网络好友IP地址,并查询该IP地址具体位置

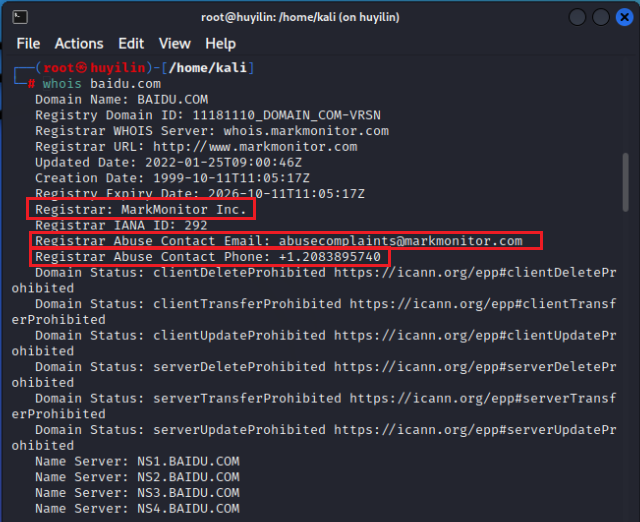

如图,用wireshark进行抓包,同时给好友打微信电话。可以看到大量与IP地址为114.254.2.129的UDP数据包,经过验证确定该IP地址即为好友IP。

将IP地址输入在线平台进行查询,可以查得IP地址的具体位置,如图

任务三 使用nmap开源软件对靶机环境进行扫描

- 使用【nmap -sP 192.168.11.87】对靶机进行ping扫描,如图显示Host is up,表示靶机IP地址活跃。

![]()

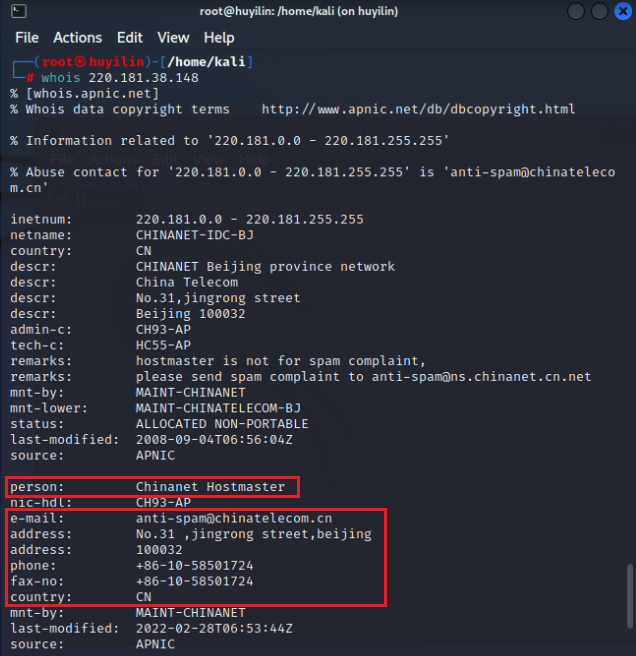

- 使用【nmap -sS 192.168.11.87】对靶机进行SYN扫描,查看开放的tcp端口如图

![]()

- 使用【nmap -sU 192.168.11.87】对靶机进行UDP端口扫描,查看开放的udp端口

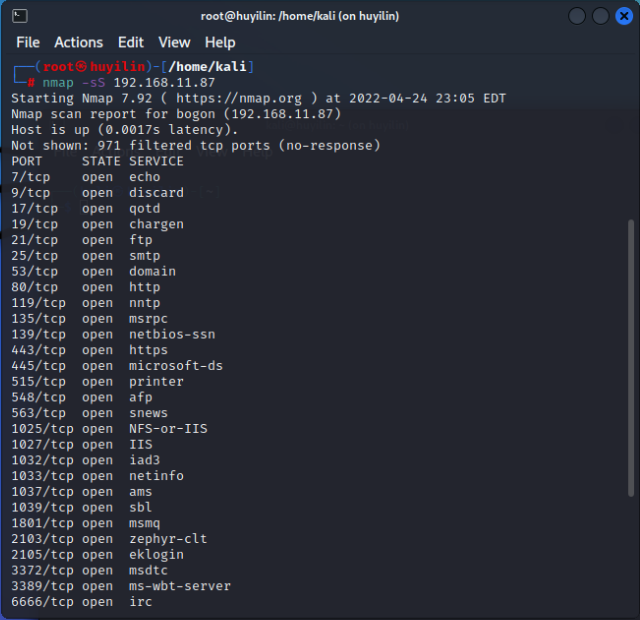

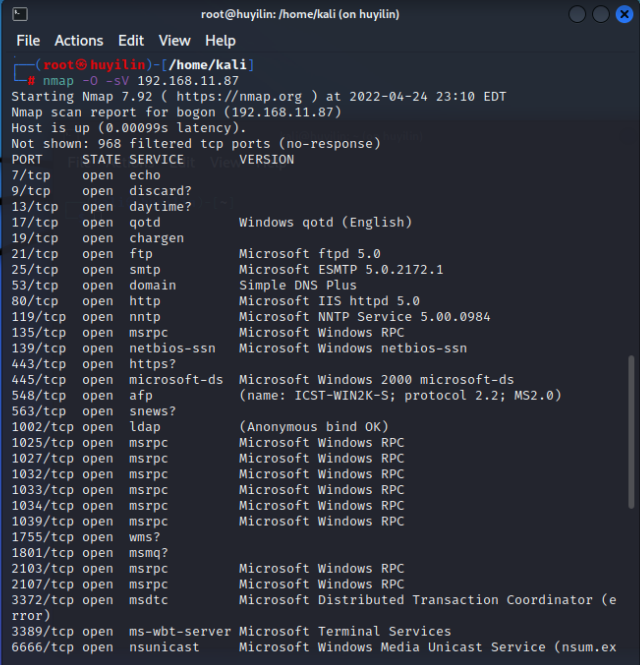

- 使用【nmap -O -sV 192.168.11.87】对靶机进行操作系统类型和版本扫描,如图显示按可能的操作系统类型的版本,同时可以看到靶机开放了ftp、smtp、http等服务

![]()

![]()

任务四 使用Nessus开源软件对靶机环境进行扫描

1.Nessus下载

-

首先是Nessus开源软件的下载,在Kali内登录官网选择对应的Nessus debian6_amd64.deb进行下载

![]()

-

使用dpkg -i Nessus-10.1.2-debian6_amd64.deb命令进行安装

![]()

-

根据上一步的提示信息输入/bin/systemctl start nessusd.service启动Nessus服务并查看启动状态

![]()

-

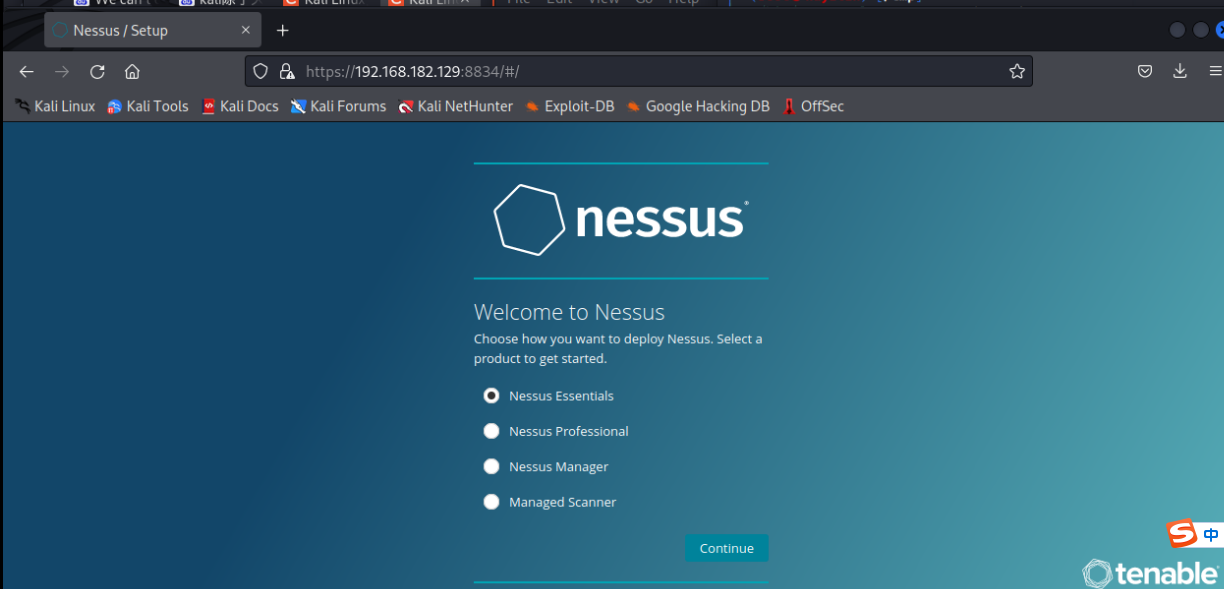

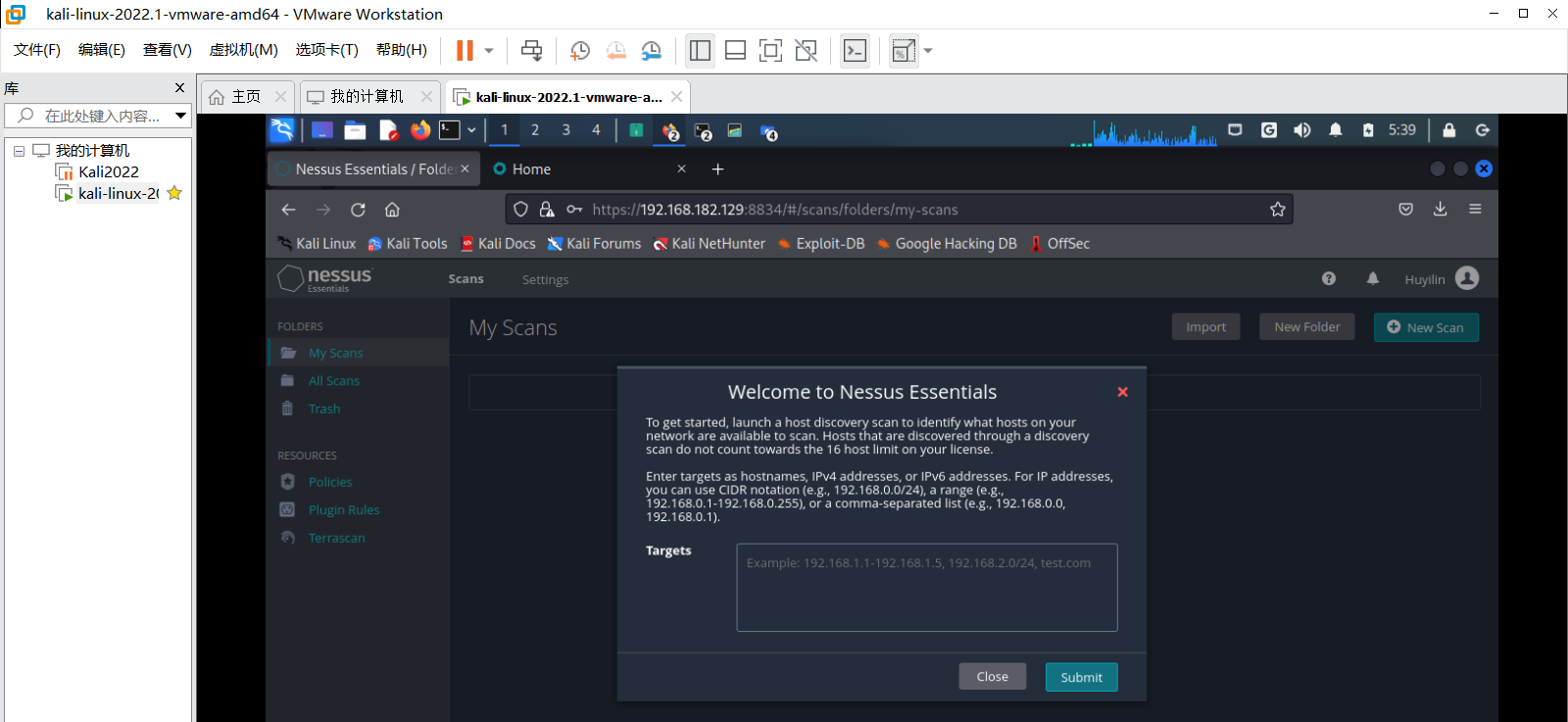

根据提示登录https://huyilin:8834/,此处遇到无法登录网页的问题,把网址中的主机名huyilin改成Kali的ip即可成功登录

![]()

![]()

-

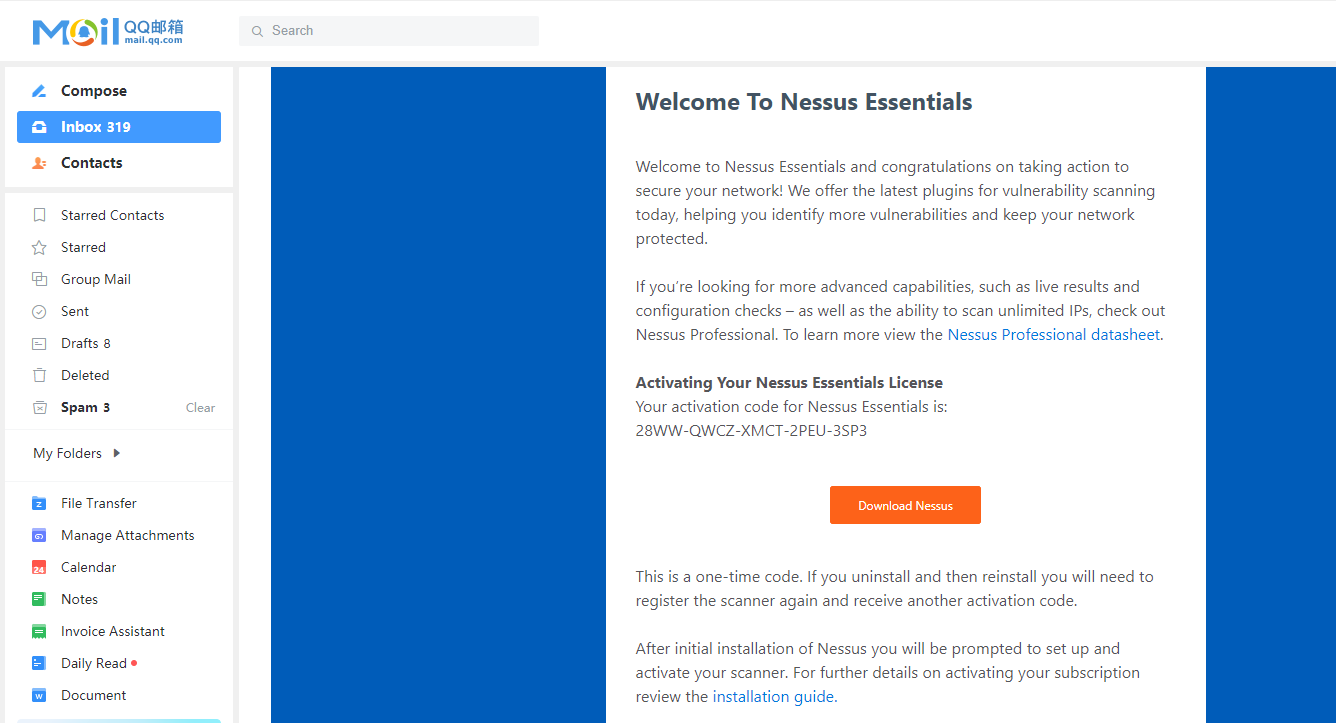

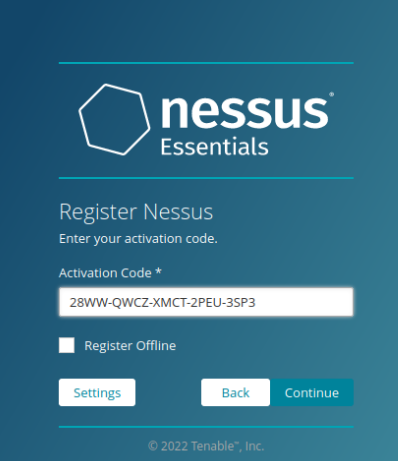

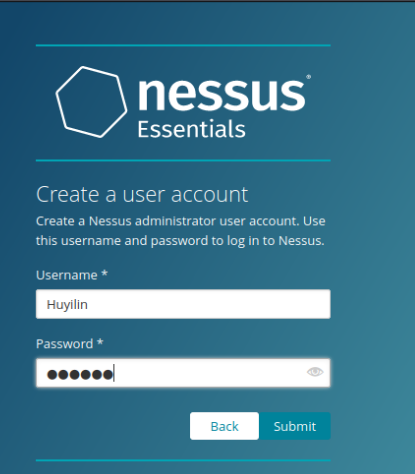

根据要求输入邮箱并查收激活码,在网站内输入激活码与账号密码等即可开始安装。

![]()

![]()

![]()

![]()

-

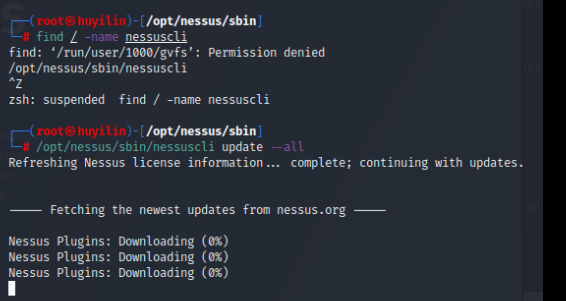

但是我这里又出现了安装失败的情况,通过网上的教程输入/opt/nessus/sbin/nessuscli update --all进行一些插件的更新,之后就可以成功使用Nessus了。

![]()

![]()

2.使用Nessus对靶机进行扫描

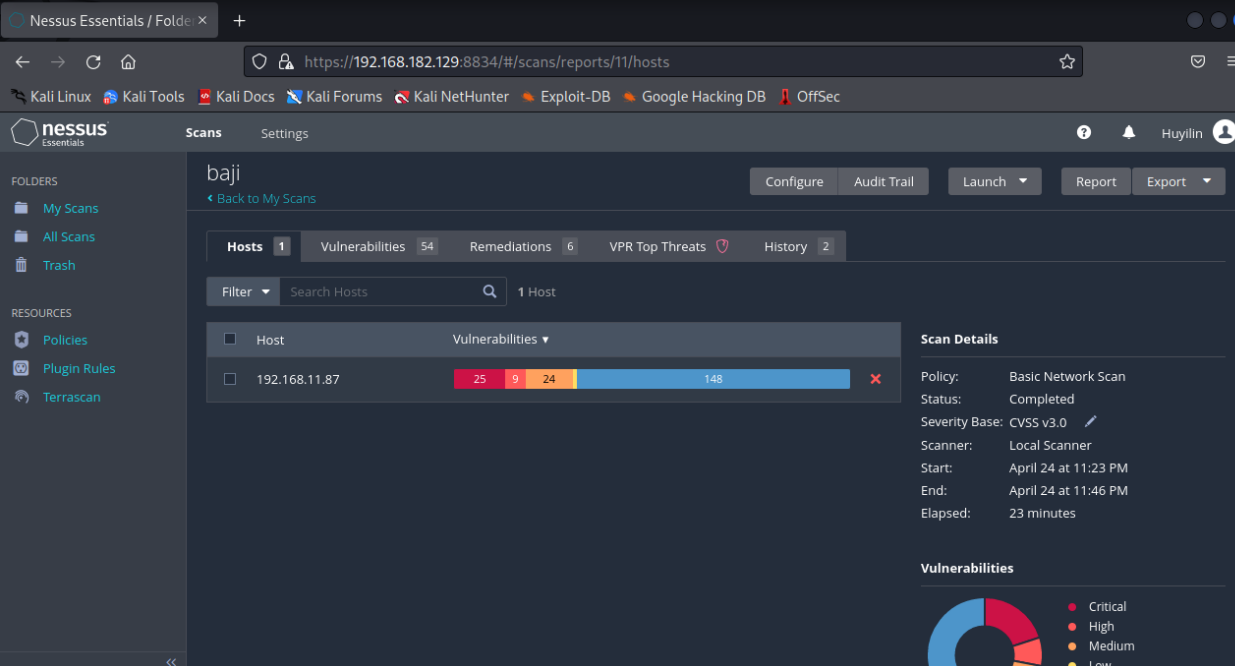

- 新建一个Policy输入扫描类型和靶机的IP地址,扫描得到靶机存在的安全漏洞如图

![]()

![]()

![]()

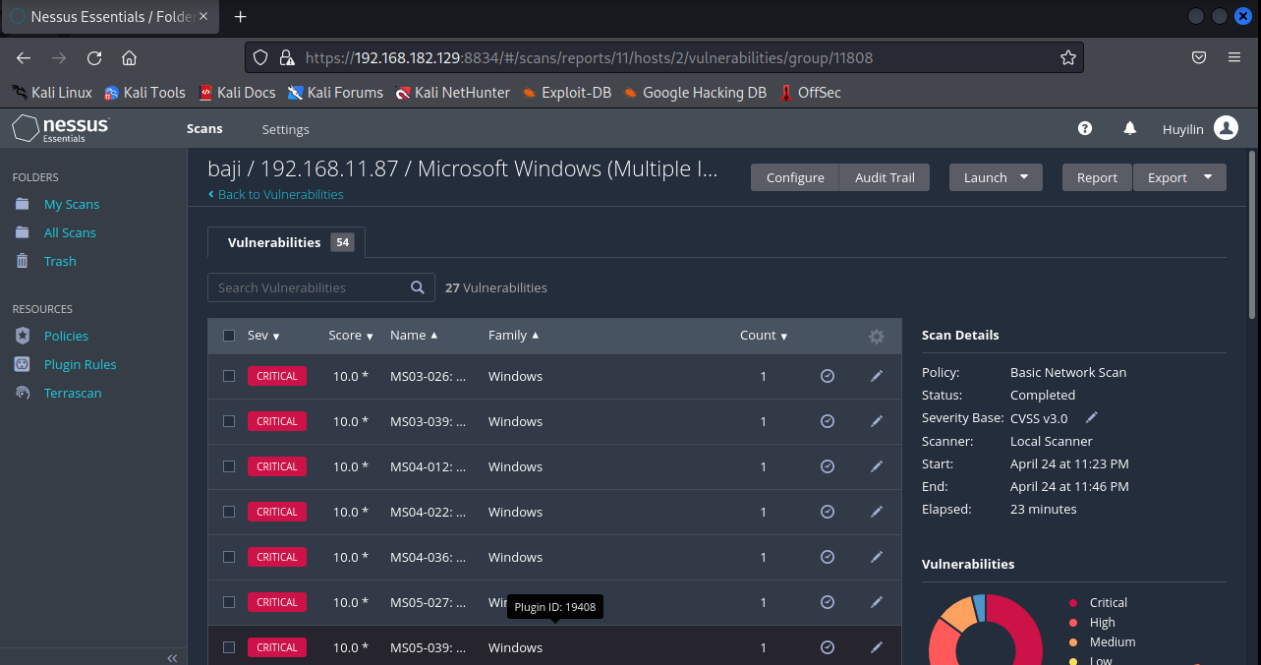

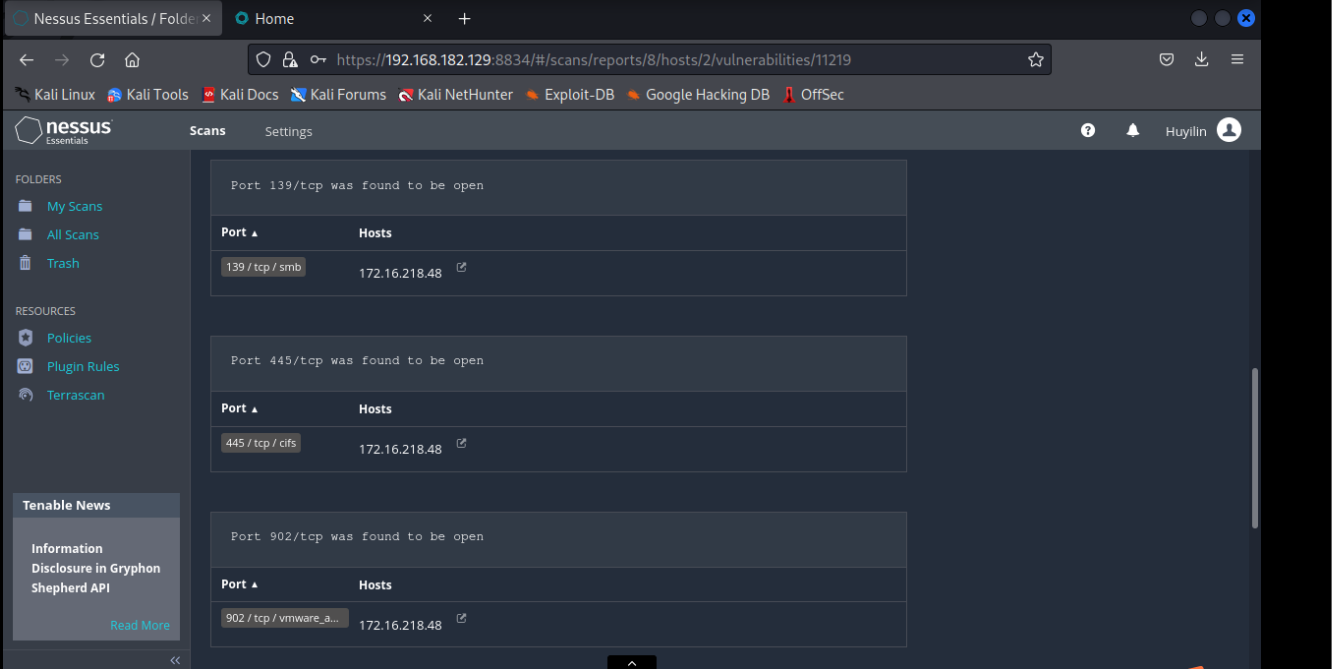

可以看到靶机存在25个高危漏洞和其他高级、中级漏洞。 - 如图还可以看到相关服务开放的端口

![]()

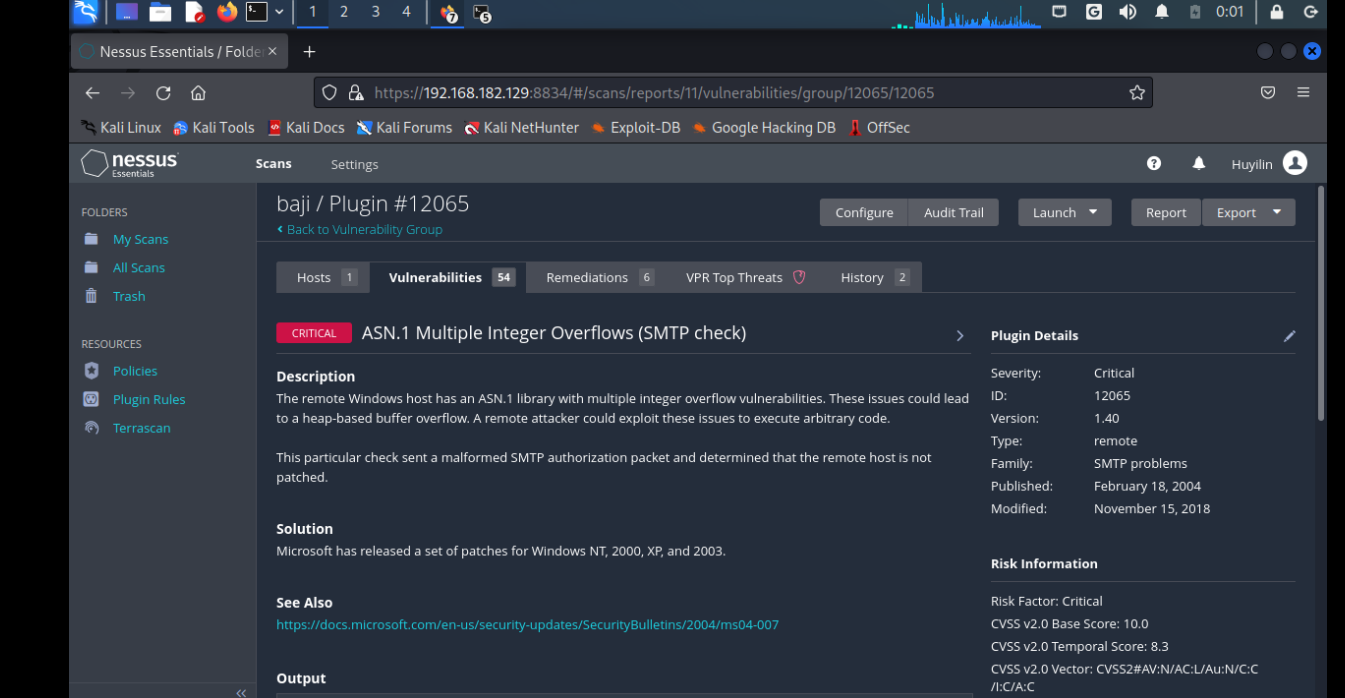

如图所示高危漏洞,

![]()

经过查询结果如下:在解析特制的SMB响应时,Microsoft SMB客户端实现中处理事务处理响应的方式中存在内存破坏漏洞。未经认证攻击者可以通过向客户端发起的SMB请求返回特制的SMB响应来利用该漏洞。成功利用此漏洞的攻击者可执行任意代码,并可完全控制受影响的系统。 - 除此之外还可以看到一些别的漏洞

【漏洞名称】

MS08-067:Microsoft Windows Server Service Crafted RPC Request Handling Remote Code Execution(958644)(ECLIPSEDWING)(uncredentialed check)

【漏洞描述】

由于RPC请求处理不当,远程Windows主机受“服务器”服务中的远程执行代码漏洞影响。未经身份验证的远程攻击者可以通过特制的RPC请求利用此功能来执行具有“系统”权限的任意代码。

![]()

![]()

任务五 通过搜索引擎搜索自己在网上的足迹,并确认自己是否有隐私和信息泄漏问题。

- 只搜索姓名

![]()

可以搜索到一些别的重名对象和我的一篇博客 - 使用baidu hack搜索

- 输入姓名 site:edu.cn,表示在校园网上进行搜索,可以看到搜索到大部分都是正确的个人信息(有一条内容是重名),且大多为一些获奖情况。

![]()

- 输入intitle:姓名,表示标题包含姓名的记录,搜索到的大部分内容为之前写的博客。

![]()

可以看出使用baidu hack搜索更容易得到目标结果。

- 输入姓名 site:edu.cn,表示在校园网上进行搜索,可以看到搜索到大部分都是正确的个人信息(有一条内容是重名),且大多为一些获奖情况。

3.问题及解决方案

- 问题1:在下载Nessus时出现无法进入对应网址https://huyilin:8834/的情况。

![]()

- 问题1解决方案:将网址中的主机名huyilin改为Kali的IP地址192.168.182.129,即可成功进入网页。

- 问题2:进入网页后下载Nessus失败。

- 问题2解决方案:输入/opt/nessus/sbin/nessuscli update --all进行更新插件,再次打开https://192.168.182.129:8834/发现Nessus可以正常使用。

4.学习感悟、思考等

本次实验相对比较简单,主要任务是在进行攻击前搜集靶机的有关资料,为下一步的攻击做准备。实验中Nessus的下载需要花费较长时间且遇到了一些问题,但Nessus的功能十分强大,可以扫描出靶机的漏洞和开放的端口等信息。通过Nessus扫描出的漏洞,可以构思下一步如何利用这些高危漏洞进行渗透攻击。信息搜集技术看似并不复杂,但却是进行下一步攻击的必要准备,没有信息搜集我们将无法下手。同时在互联网上还存在一些隐私泄露的问题,以后在上网时不能轻易输入自己的个人信息,以免造成个人隐私泄露

浙公网安备 33010602011771号

浙公网安备 33010602011771号