一黑客信息:

国内黑客:

王凯伦

(1992年11月01日-),男,汉族,英文名:Helen Wong,生于湖北赤壁,祖籍湖北赤壁。中国著名网络黑客,身高168厘米,足长42厘米,曾在2010年2月入侵公安部物证鉴定中心被逮捕,并被处以1年有期徒刑。

国外黑客:

凯文•米特尼克(Kevin David Mitnick)

1963年8月6日出生于美国洛杉矶,第一个被美国联邦调查局通缉的黑客。有评论称他为世界上“头号电脑黑客”,其传奇的黑客经历足以令全世界为之震惊。现职业是网络安全咨询师,出版过《反欺骗的艺术》、《反入侵的艺术》、《线上幽灵:世界头号黑客米特尼克自传》。

他是第一个在美国联邦调查局"悬赏捉拿"海报上露面的黑客。他由于只有十几岁,但却网络犯罪行为不断,所以他被人称为是"迷失在网络世界的小男孩"。

第一次接触计算机:在他十几岁的时候,米特尼克还买不起自己的计算机,他只能赖在一家卖无线电的小商店里,用那里的样品及调制解调器来拨号到其它计算机。

自己独特的工具:在潜逃的三年里面,米特尼克主要靠互联网中继聊天工具(IRC)来发布消息以及同朋友联系。

鲜为人知的事实:米特尼克曾被判到社区治疗中心治疗一年,在这段时间为了戒掉自己的计算机瘾,他曾经登记参加了一项专为各种瘾君子准备的12步计划。

2002年,对于曾经臭名昭著的计算机黑客凯文•米特尼克来说,圣诞节提前来到了。这一年,的确是Kevin Mitnick快乐的一年。不但是获得了彻底的自由(从此可以自由上网,不能上网对于黑客来说,就是另一种监狱生活)。而且,他还推出了一本刚刚完成的畅销书《欺骗的艺术》(The Art of Deception: Controlling the Human Element of Security)。此书大获成功,成为Kevin Mitnick重新引起人们关注的第一炮。

二.安全工具

1.Wireshark

Wireshark(在2006年夏季之前称为Ethereal,直到商标争议)是一款梦幻般的开源多平台网络协议分析器。它允许您检查实时网络或磁盘上捕获文件的数据。您可以交互式浏览捕获数据,深入了解所需的数据包详细程度。Wireshark具有多种强大的功能,包括丰富的显示过滤器语言和查看重建的TCP会话流的功能。它还支持数百种协议和媒体类型。一个tcpdump包括名为tshark的控制台版本。值得警惕的是,Wireshark已经遭受了数十个可远程利用的安全漏洞,因此需要时刻保持最新状态,并警惕它在不可信或有敌意的网络(如安全会议)上运行。

2.Metasploit

当Metasploit于2004年发布时,风靡全球。它是开发,测试和使用漏洞检测代码的高级开源平台。可以集成有效载荷,编码器,无操作生成器和漏洞利用的可扩展模型使得可以将Metasploit框架用作尖端开发研究的出路。它带有数百个漏洞,你可以在他们的模块列表中看到。这使得编写自己的漏洞变得更容易,而且它肯定会打败互联网最黑暗的角落,寻找可疑质量的非法shellcode。一个免费的额外功能是Metasploitable,这是一个故意不安全的Linux虚拟机,您可以使用它来测试Metasploit和其他开发工具,而无需打开活动服务器。

Metasploit完全免费,但该项目于2009年被Rapid7收购,并很快萌发了商业变体。该框架本身仍然是免费且开源的,但他们现在还提供免费但有限的社区版,更高级的Express版(每用户每年5,000美元)以及全功能Pro版。其他付费开发工具要考虑的是核心影响(更昂贵)和帆布(更少)。

Metasploit框架现在包括一个官方的基于Java的GUI以及Raphael Mudge出色的Armitage。Community,Express和Pro版本具有基于Web的GUI。

3.Nessus

Nessus是最流行和最强大的漏洞扫描程序之一,特别是对于UNIX系统。它最初是免费的,开源的,但他们在2005年关闭了源代码,并在2008 年免除了“注册饲料”的免费版本。现在每年花费2,190美元,仍然击败许多竞争对手。免费的“Nessus Home”版本也是可用的,虽然它是有限的,并且仅被授权用于家庭网络使用。

Nessus不断更新,超过70,000个插件。主要功能包括远程和本地(经过身份验证的)安全检查,具有基于Web界面的客户端/服务器架构以及用于编写自己的插件或理解现有插件的嵌入式脚本语言

4.Aircrack

Aircrack是一套适用于802.11a / b / g WEP和WPA破解的工具。它实现了最有名的破解算法,一旦收集到足够的加密数据包就可以恢复无线密钥。。该套件包含十几个分立工具,包括airodump(802.11数据包捕获程序),aireplay(802.11数据包注入程序),aircrack(静态WEP和WPA-PSK破解)以及airdecap(解密WEP / WPA捕获文件)。

5.Snort

该网络入侵检测和防御系统擅长IP网络上的流量分析和数据包记录。通过协议分析,内容搜索和各种预处理器,Snort可以检测到数千个蠕虫,漏洞利用企图,端口扫描和其他可疑行为。Snort使用灵活的基于规则的语言来描述应该收集或传递的流量,以及模块化检测引擎。还可以查看免费的基本分析和安全引擎(BASE),这是一个用于分析Snort警报的Web界面。

虽然Snort本身是免费且开源的,但母公司SourceFire提供VRT认证规则,每年每个传感器价格为499美元,而补充性产品系列包含更多企业级功能的软件和设备。Sourcefire还提供免费的30天延迟Feed。

三.课本教程实践

P45.

1.《碟中谍1》中的物理攻击

技巧型物理攻击主要的应用场景是情报部门特工和间谍秘密完成特定的反恐或渗透任务。最经典的片段是《碟中谍1》之潜入中央情报局偷取NOC名单的场景:中央情报局的绝密文件NOC名单保存在一个具有严密安全保护的密室中,只有被授权的人通过3层身份验证才能接触到,而密室周边有高科技的声音和压力感应器一旦有任何人入侵导致的异常都会触发警报。主人公通过假扮成消防员混进大楼,通过房间上层的通道入侵,在同伴的帮助下支开管理员,成功地绕开了身份验证。主人公就在被悬空吊在空中,接着破解计算机的口令后成功获取了NOC名单。

2.通过社会工程学手段获取异性同学的信息:

首先找到一个人员聚集的社交场所,例如食堂。那么可以佯装成一位食堂风味调查人员,制作一份调查问卷。表头需要填写本人所在年级,并通过询问和自己的年龄差来获取其出生年份。如果帮助完成问卷可在生日当天获取免费的一顿午餐。如此可进一步通过星座网站来获取其生肖,星座以及生辰八字。

P61.

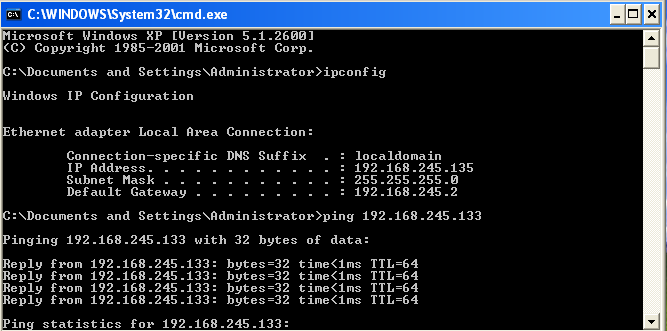

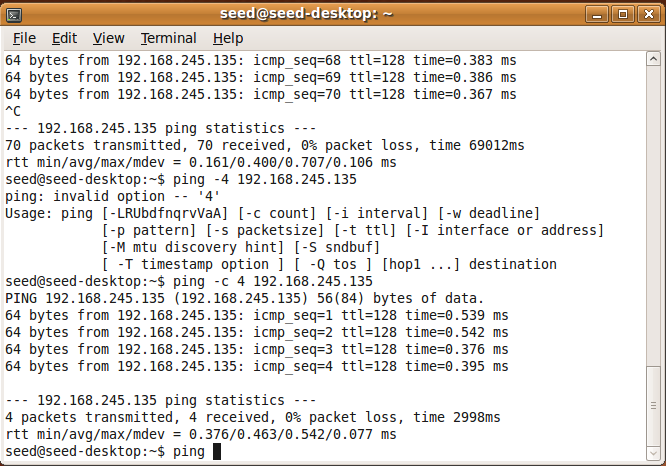

1.攻击机IP:

2.靶机IP:

3.ping:

四.学习kali视频

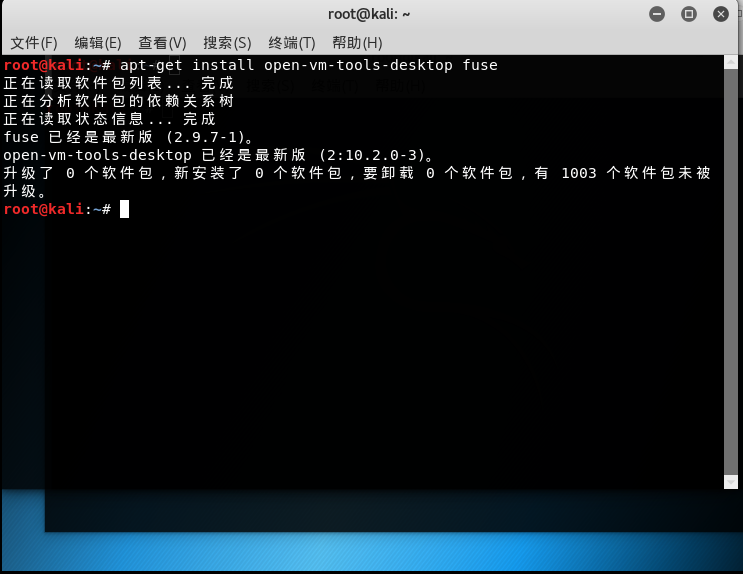

1.kali linux的版本为rolling,其基本配置选用open-vm-tools。安装过程如下:

查看kali linux的版本

更改源

更新系统和软件

2.安全渗透测试基本过程:1.信息收集2.漏洞分析3.漏洞利用4.权限维持5.文档编辑