会员

周边

新闻

博问

闪存

众包

赞助商

Chat2DB

所有博客

当前博客

我的博客

我的园子

账号设置

会员中心

简洁模式

...

退出登录

注册

登录

Hanky_D

博客园

首页

新随笔

联系

订阅

管理

2021年9月29日

bucketful [CISCN2019] hackworld wp

摘要: bucketful [CISCN2019] hackworld 因为这题限制了数字型注入,而且限制了回显的信息,回显的信息就只有当你输入数字为1,0的时候才显示“女朋友”,而异或得出得结果刚好符合这题的输入。 import requests import time url = "http://a36

阅读全文

posted @ 2021-09-29 23:55 Hanky_D

阅读(80)

评论(0)

推荐(0)

2021年9月27日

[GXYCTF2019]BabySQli wp

摘要: [GXYCTF2019]BabySQli 对注释进行base32和base64解密后 猜字段、各种注入后,没回显,这里会想到用盲注, 但这里用到了一个联合查询的数据库特性 联合查询不存在的数据时,数据库会将这段数据插入到表中,构造虚拟数据。 因此这里我们可以利用假帐号和密码去获取. <!--MM

阅读全文

posted @ 2021-09-27 09:58 Hanky_D

阅读(148)

评论(0)

推荐(0)

2021年9月20日

BUUCTF [BJDCTF2020]Easy MD5 wp

摘要: [BJDCTF2020]Easy MD5 点击进行去后,看到有输入框。随便输入一串,并没有结果回显,查看数据包 提示进行了md5加密 这里有一个神奇的字符串, ffifdyop 由于数据库mysql会将md5加密后的hex值转换成字符串再执行,但这个字符串加密后再转字符串就是 'or'6�]��

阅读全文

posted @ 2021-09-20 18:53 Hanky_D

阅读(213)

评论(0)

推荐(0)

BUUCTF [RoarCTF 2019]Easy Calc 刷题题解

摘要: [RoarCTF 2019]Easy Calc 进去后看源代码,发现有个calc.php,访问,是一段源码,get方法接受num参数,并且有waf对num过滤,同时后端代码也会正则表达去过滤。 waf和后端分开过滤, 也就是说可以先绕过waf,这里是对num变量的值检测,可以在num前面加上空格变成

阅读全文

posted @ 2021-09-20 18:39 Hanky_D

阅读(133)

评论(1)

推荐(0)

2020年12月27日

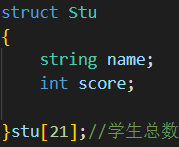

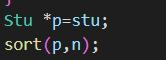

函数中形参引用结构体数组

摘要:

阅读全文

posted @ 2020-12-27 11:36 Hanky_D

阅读(126)

评论(0)

推荐(0)

公告