日志分析-windows日志分析base

日志分析-windows日志分析base

1、客户机的系统安全日志文件所在的绝对路径是?

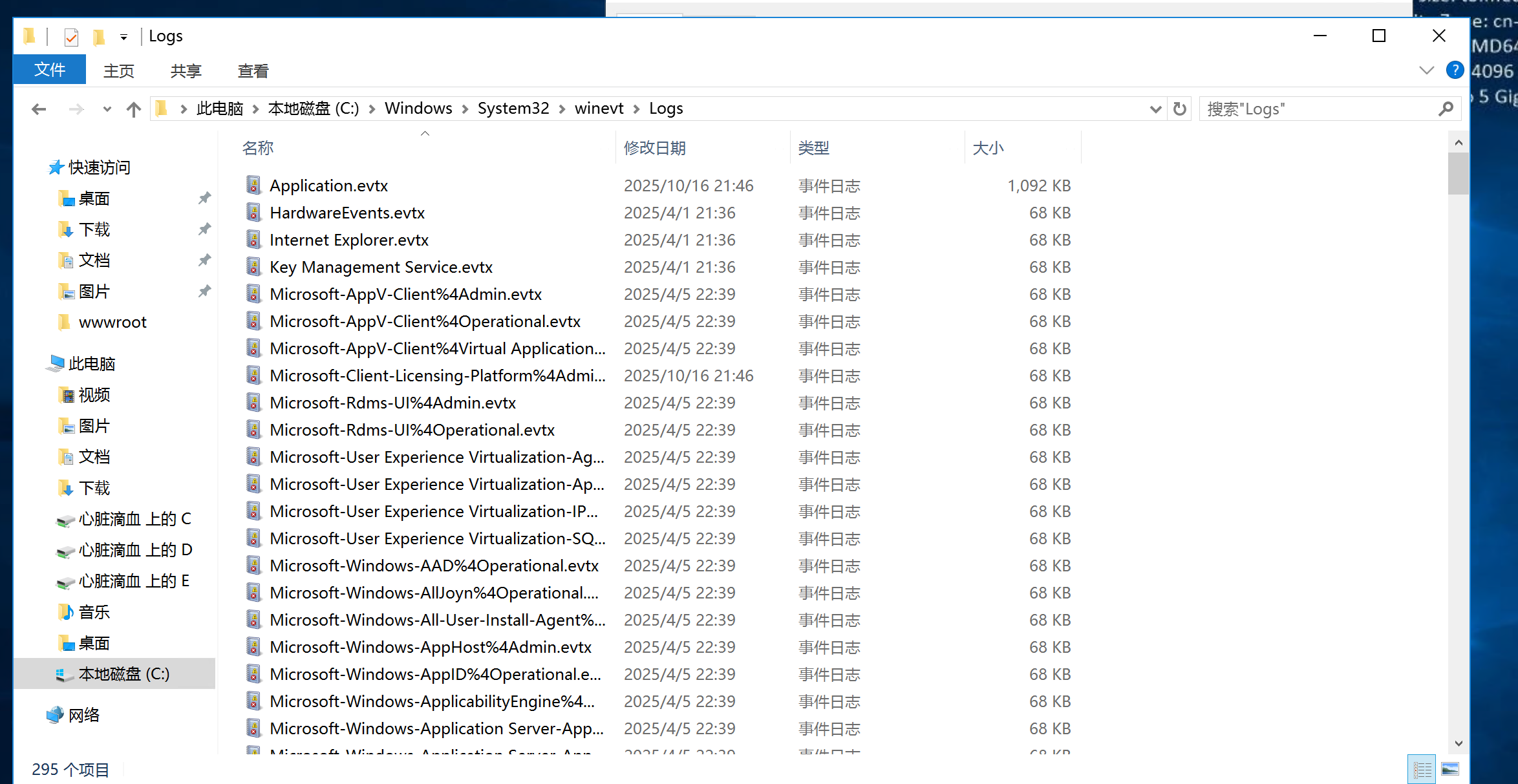

按下Win + R键打开“运行”对话框,eventvwr.msc,打开事件查看器,在安全这里右键,属性,即可看到路径%SystemRoot%\System32\Winevt\Logs\Security.evtx

d但这是相对路径,绝对路径要到文件资源管理器打开

flag{C:\Windows\System32\winevt\Logs}

2、恶意用户是利用什么协议发起的登录?

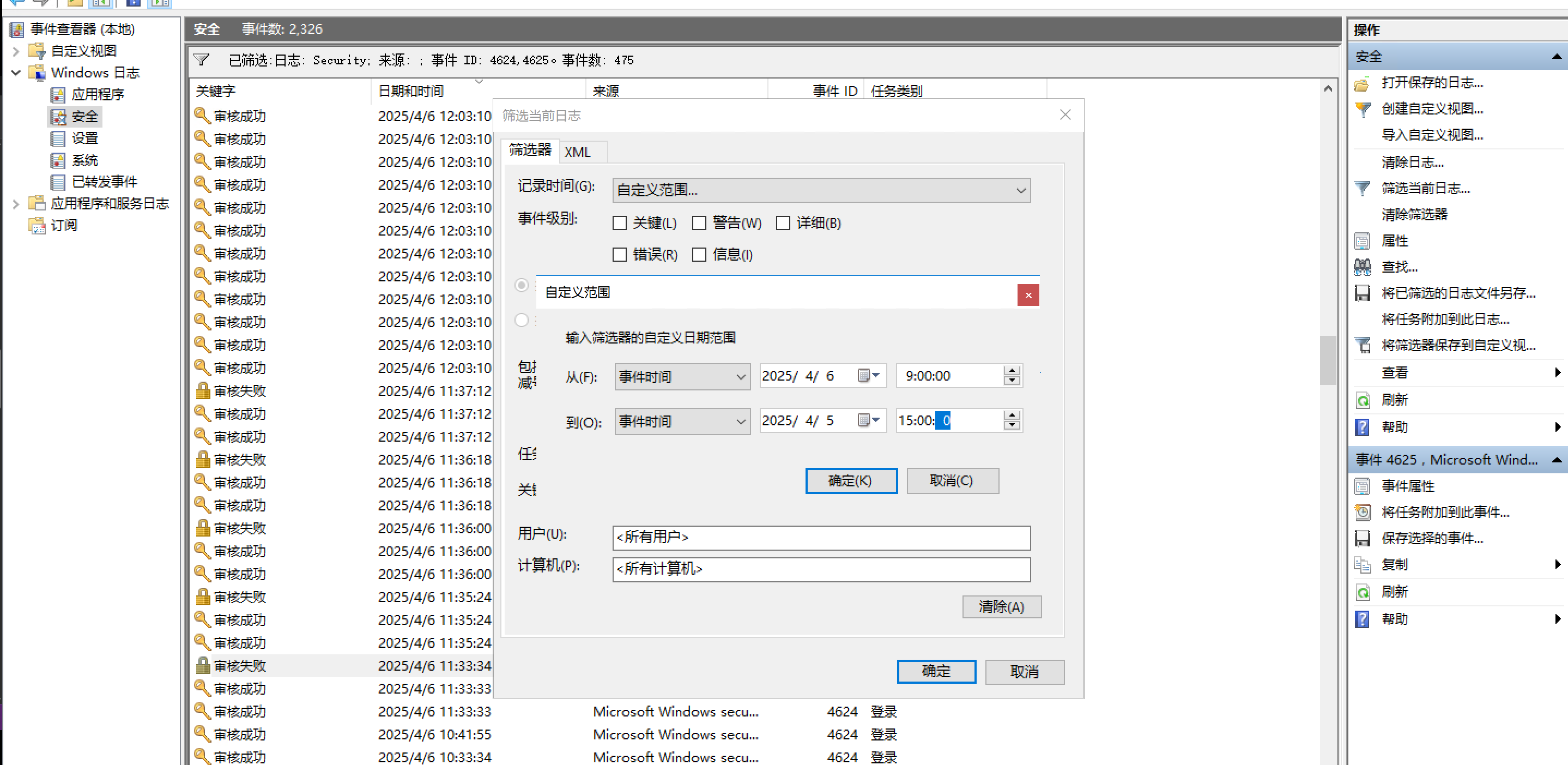

从协议登录可以从4624来进行入手,打开系统的事件日志文件格式。点击安全这,筛选日志,根据题目说客户中午十二点左右给挤下去了,那么我们就以12点为中心看看前面几个小时和后面几个小时日志的内容

接着按照时间顺序排序,看到这几个审核失败尝试了admin、XJ、XuanJi、XiaoMa和Administrator这几个用户名前面几个失败,后一个成功了。

其中登录类型是以数字的形式列举出来的

| 数字 | 登录类型名称 | 含义说明 | 常见场景举例 |

|---|---|---|---|

| 2 | 交互式登录 (Interactive) | 用户在本地计算机上直接登录(键盘/显示器) | 本地键盘输入密码登录 |

| 3 | 网络登录 (Network) | 通过网络访问共享资源(如 SMB、CIFS) | 访问 \\IP\C$、文件共享 |

| 4 | 批处理登录 (Batch) | 系统为计划任务或脚本执行账户自动登录 | 计划任务运行时 |

| 5 | 服务登录 (Service) | 服务账户在启动服务时自动登录 | Windows 服务进程 |

| 7 | 解锁工作站 (Unlock) | 用户解锁计算机(例如屏幕锁定后) | 输入密码解锁屏幕 |

| 8 | 网络明文凭证登录 (NetworkCleartext) | 网络登录时凭证以明文传输(危险) | 某些旧协议或弱安全环境 |

| 9 | 新凭证登录 (NewCredentials) | 使用 runas /netonly 等命令创建新凭证 |

“以其他用户身份运行” |

| 10 | 远程交互登录 (RemoteInteractive) | RDP(远程桌面)或远程控制登录 | 远程桌面连接 |

| 11 | 缓存凭证登录 (CachedInteractive) | 断网时使用缓存凭证本地登录 | 域用户在离线环境下登录 |

| 12 | 远程新凭证登录 (RemoteInteractive w/ delegated credentials) | 类似 RDP 登录时凭证被代理 | 某些代理登录场景 |

| 13 | 远程缓存凭证登录 (CachedRemoteInteractive) | 远程登录缓存凭证 | 很少见 |

这里分析到第一个审核失败的日志,可以看到登录类型是10也就是黑客进行的rdp登录的,并且下面的几个审核失败的也都是进行rdp登录的

flag{rdp}

3、攻击者总共使用了几个账户名尝试登录?

根据上题可知,攻击者尝试使用了五个账户去尝试登录。

flag{5}

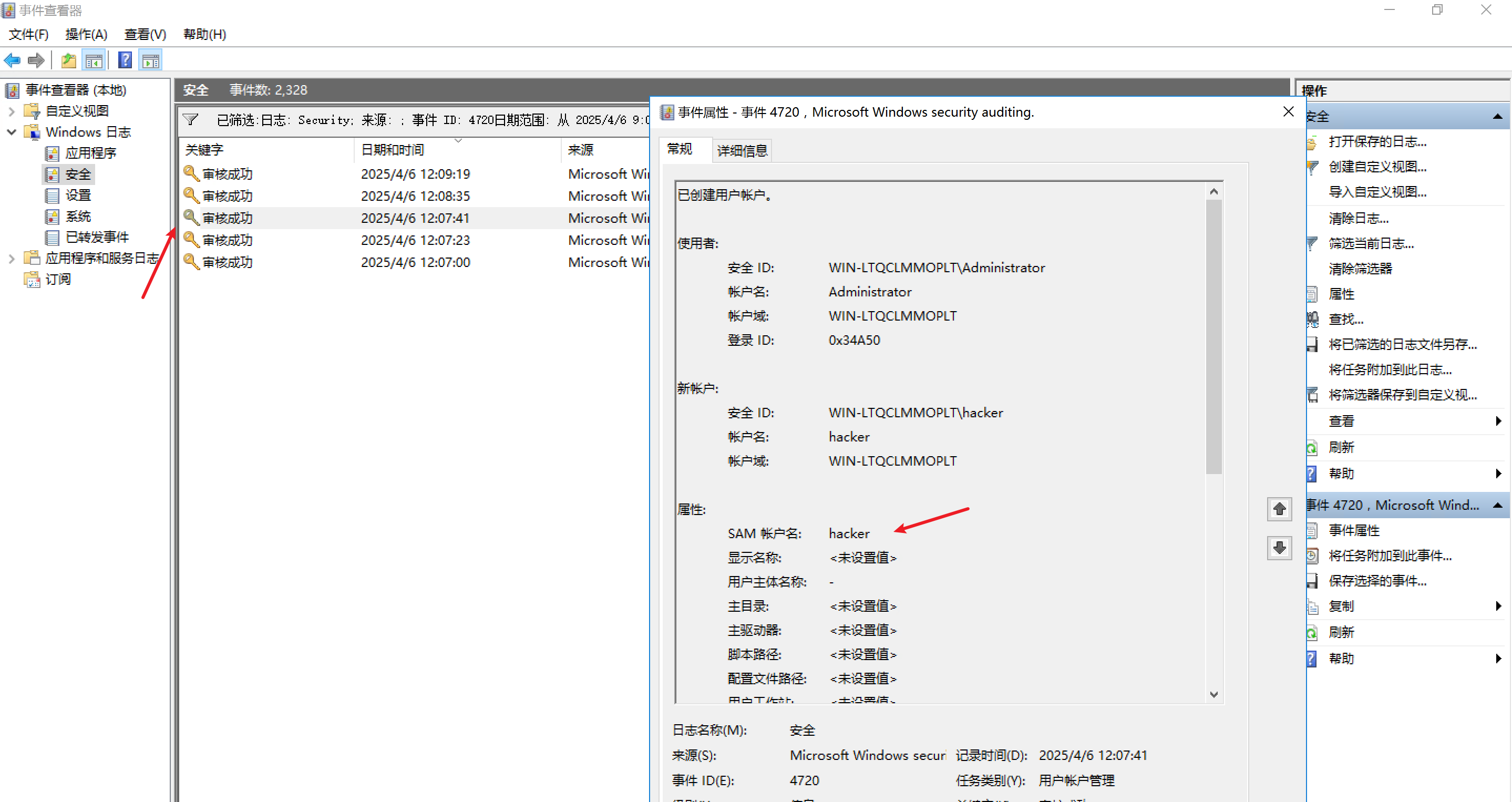

4、攻击者总共在客户机上尝试创建了几个不同名用户?

将筛选条件的事件改为4720,可以看到有5个日志,有两个账户名为 hack,其他几个分别为,hacker、hacker_real$、system13$所以黑客创建了4个用户名

flag{4}

浙公网安备 33010602011771号

浙公网安备 33010602011771号