玄机 - 钓鱼事件应急

钓鱼事件应急

注意登录进去先把安全中心里面的防护进行关闭,不然你第三题你解除7z.exe文件属性可能会被安全中心杀除

1、攻击者通过钓鱼攻击拿下来目标主机,请给出攻击者钓鱼使用的漏洞编号,flag格式:flag

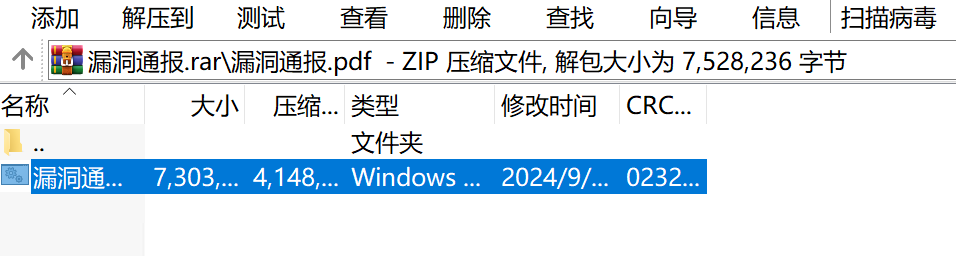

我们使用远程连接到主机上面,发现主机上有个漏洞通报.rar文件,解压后存在一个pdf文件夹

进入文件夹后有.bat文件.bat 是 Windows 的批处理(Batch)脚本文件,它可以让系统自动执行一系列命令。

文件扩展名 .bat 是 “batch” 的缩写,意思是“批量处理”。

.bat文件就是一堆命令按顺序自动执行的脚本。

根据这个可以猜测出来该文件为恶意文件,我们将这个文件上传到微步云沙箱里面查看即可看到漏洞编号

flag{CVE-2023-38831}

2、给出钓鱼程序下载木马的地址,flag格式: flag

直接将rar文件解压,用记事本打开cmd文件,发现这里是一个PE文件

PE(Portable Executable)文件 是 Windows 操作系统下的可执行文件格式。

它是 Windows 用来加载和运行程序的标准结构。

| 文件类型 | 示例 | 说明 |

|---|---|---|

.exe |

notepad.exe |

可执行程序 |

.dll |

kernel32.dll |

动态链接库 |

.sys |

drivers.sys |

驱动程序 |

.ocx |

ActiveX 控件 | |

.scr |

屏幕保护程序 | 其实也是 PE 格式 |

一个文件是否是 PE 文件,最直接的判断依据是它的文件头(Header)

| 部分 | 标志 | 说明 |

|---|---|---|

| DOS Header | 开头是 MZ |

每个 PE 文件开头的两个字节是 4D 5A(ASCII 对应 MZ) |

| PE Header | 偏移位置指向 PE\0\0 |

即 50 45 00 00 |

| Optional Header | 包含入口点(Entry Point)、镜像基址(ImageBase)等信息 | |

| Section Table | 包含 .text、.data、.rdata 等节区信息 |

我们重命名文件为exe,使用IDA64将这个PE文件打开,因为我的ida版本太低了所以没有贴图

可以看到下载地址以及储存位置

IOC (Indicators of Compromise)

- URL: `http://192.168.229.156:7001/wls-wsat/7z.exe`

- 文件路径: `C:\Users\Administrator\AppData\Local\Temp\7z.exe`

- MD5: `8d8395fc0c7b391b524a6091607095c0`

- SHA256: `fe46f09d96cec6a36b57da7ca36c88422b74d0295da6f4f170a378de211a9360`

- 可疑行为: 文件属性修改(隐藏文件)

- 可疑特征: 双扩展名(.pdf .cmd)

flag{http://192.168.229.156:7001/wls-wsat/7z.exe}

3、给出远控木马的小写md5,flag格式:flag

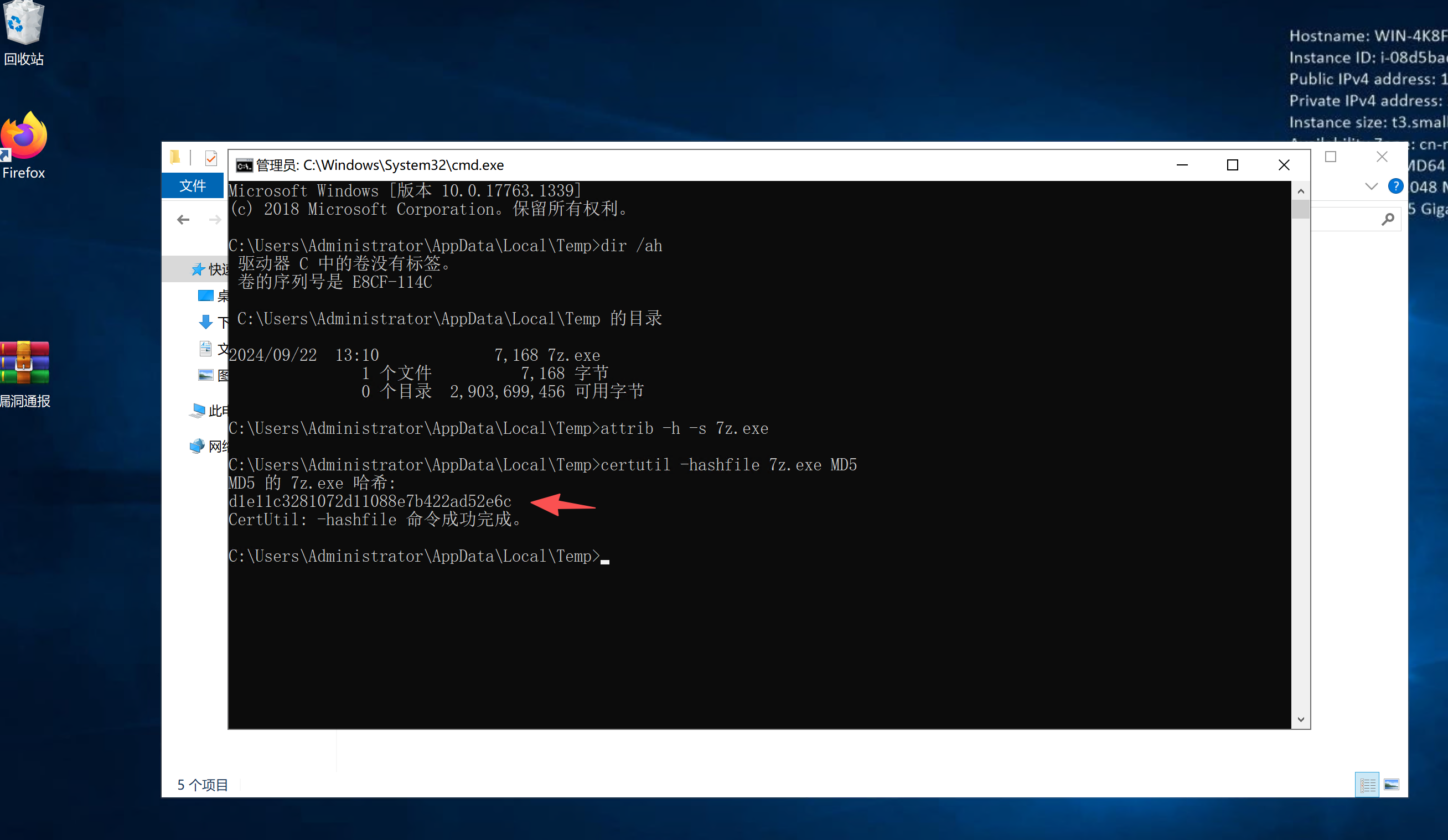

上题我们看到IDA打开后发现了木马的存储地址为 C:\Users\Administrator\AppData\Local\Temp\7z.exe,进入目录查看后并没有,怀疑是文件隐藏了,在此处打开cmd,dir /ah可以看到文件,

- 使用 attrib -h -s 7z.exe 移除文件

7z.exe的隐藏属性和系统属性。 - 使用 certutil -hashfile 7z.exe MD5 生成文件的md5

这里我刚开始做的时候解除了文件隐藏属性然后再次查看文件的时候就不见了新开了一台靶机也不行,后面发现是给杀掉了

flag{d1e11c3281072d11088e7b422ad52e6c}

4、给出远控木马程序的服务端IP:flag格式:flag

打开虚拟机运行7z.exe 文件我们使用wireshark可以看到7z.exe不断向指定ip发送请求

flag{192.168.229.136}

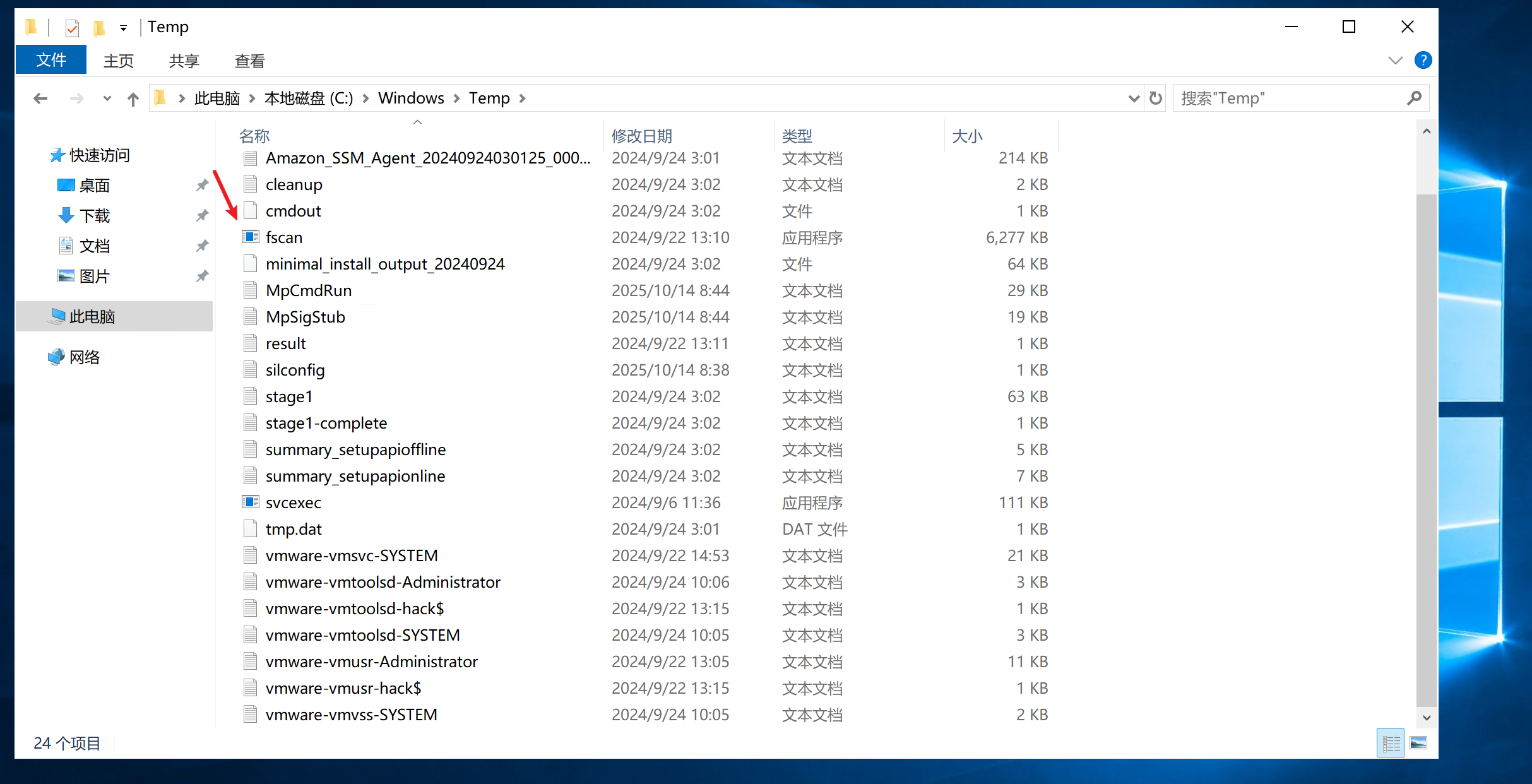

5、给出攻击者在横向中上传的内网扫描工具位置,flag格式:flag

我们返回上级目录,可以看到fscan.exe

flag{C:\Windows\Temp\fscan.exe}

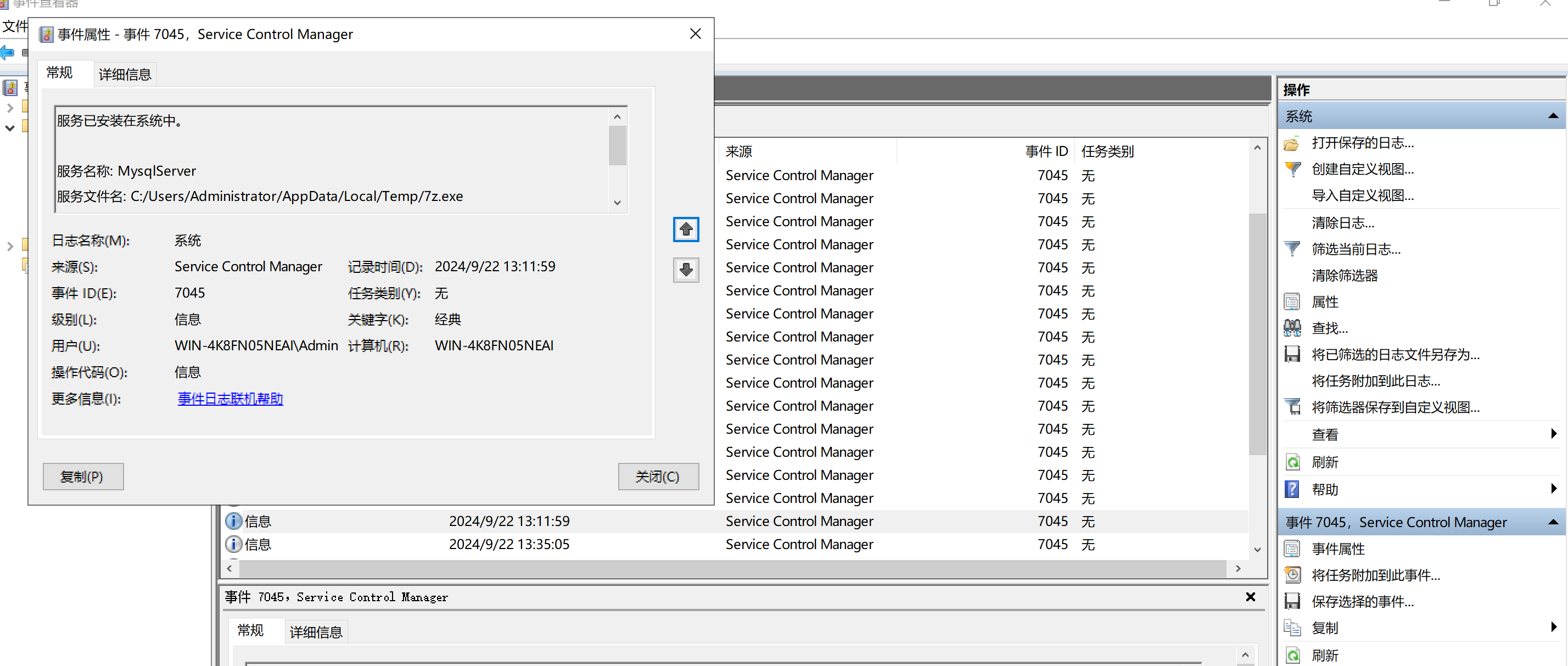

6、给出攻击者在权限维持中创建的服务名称,flag格式:flag

我们使用系统自带事件查看器 打开方式:按 Win + R → 输入 eventvwr.msc

搜索 事件ID 7045可以看到7z.exe创建了一个mysql服务,服务名称叫MysqlServer

flag{MysqlServer}

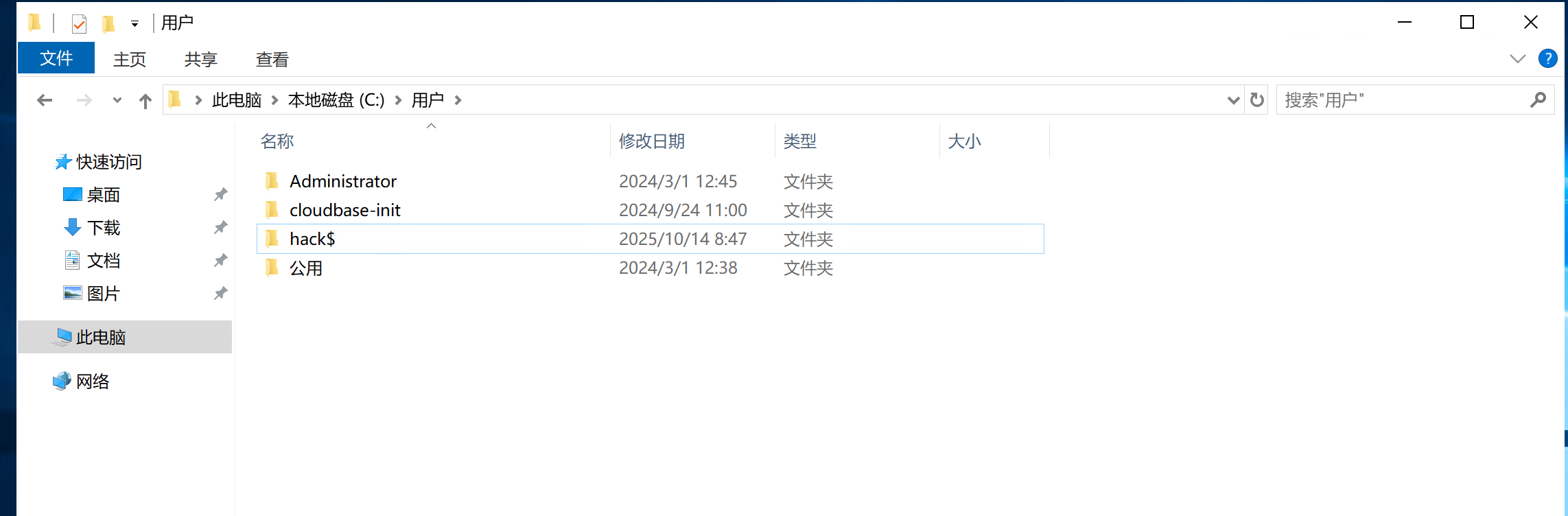

7、给出攻击者创建影子账户的名称,flag格式:flag

影子账户排查在时间管理器里面 点击用户即可查看,或者直接打开用户目录

flag{hack$}

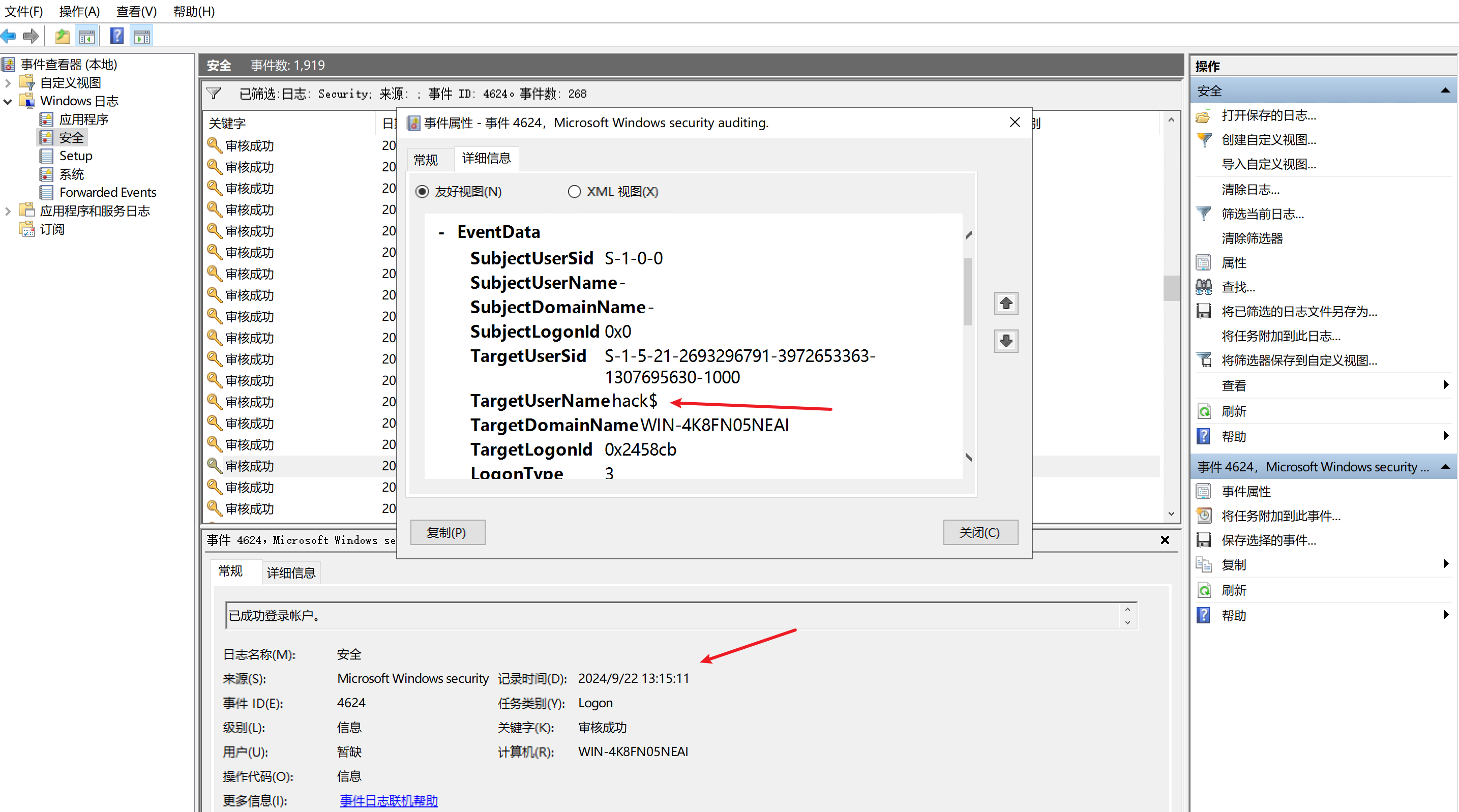

8、给出攻击者第一次成功远程登入系统的时间flag格式:flag

我们搜索 事件ID4624 发现攻击者hack$账户的时间为2024-09-22 13:15:11

flag{2024-09-22 13:15:11}

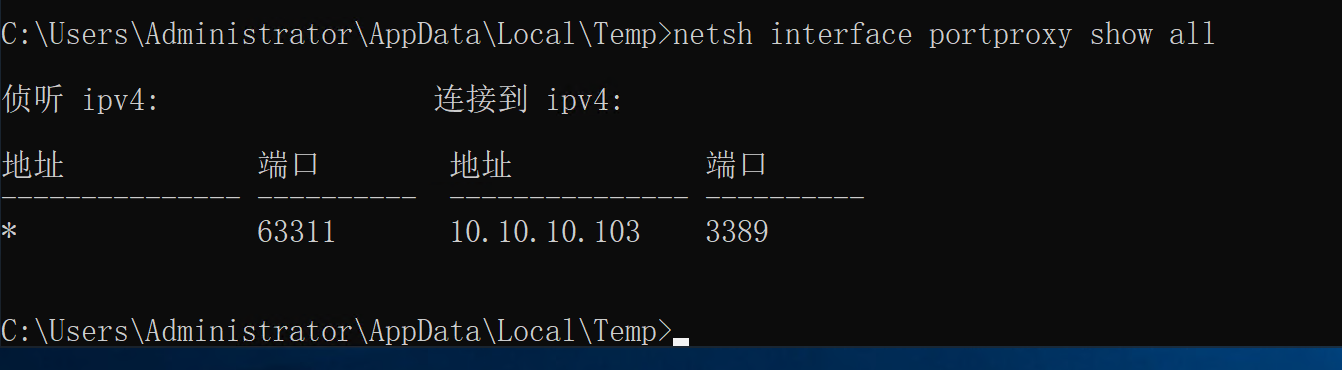

9、攻击者在横向中创建了一个端口转发规则,给出转发的目的IP地址和端口,flag格式:flag

Windows可以通netsh进行端口转发,使用netsh interface portproxy show all即可查看

flag{10.10.10.103:3389}

扩展

| 事件 ID | 含义 | 用途 |

|---|---|---|

| 4624 | 成功登录 | 查看登录行为(Logon Type 很关键) |

| 4625 | 登录失败 | 密码爆破、非法尝试登录 |

| 4648 | 使用凭证尝试登录(凭据传递) | 黑客 lateral movement(横向移动)关键痕迹 |

| 4672 | 特权账户登录 | 域管、管理员登录,非常敏感,要重点关注 |

| 4688 | 创建新进程 | 查看恶意程序或脚本是怎么启动的 |

| 4689 | 进程退出 | 与 4688 配套,分析程序生命周期 |

| 4697 | 安装新服务 | 后门、远控软件可能以服务形式安装 |

| 7045(系统日志) | 服务已安装 | 同上,用于分析服务型恶意行为 |

| 1102 | 清除安全日志 | 黑客常做的反取证行为,高危! |

| 4720 | 创建新用户账户 | 黑客添加后门账户 |

| 4722 | 启用用户账户 | 恢复禁用账户,也可能是绕过 |

| 4723 | 用户尝试修改密码(自己) | 用户被钓鱼、密码猜测 |

| 4724 | 管理员重置其他用户密码 | 域控内 lateral movement 常见操作 |

| 4725 | 禁用账户 | 尝试锁死某个账户,或清理痕迹 |

| 4728 | 用户加入到安全组 | 黑客将账户加入 administrators |

| 4732 | 用户加入到本地组 | 可能赋予了权限 |

| 4740 | 账户被锁定 | 爆破迹象(多次登录失败) |

最后感谢大佬 钓鱼事件应急

浙公网安备 33010602011771号

浙公网安备 33010602011771号