Vulnhub-Troll-1靶机-ftp匿名登录+流量包分析+hydra爆破+ssh登录脚本提权

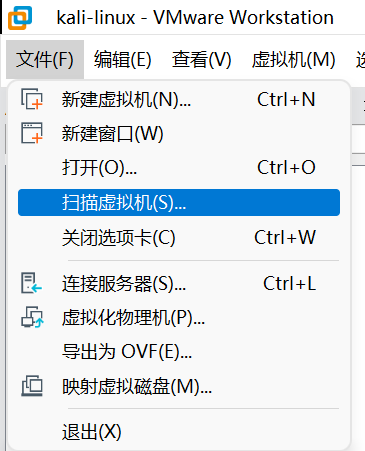

一、靶机搭建

选择扫描虚拟机

选择路径即可

二、信息收集

扫ip

靶机ip:192.168.108.144

扫开放端口

开放了ftp服务

扫版本服务信息

信息如下

21/tcp open ftp vsftpd 3.0.2

22/tcp open ssh OpenSSH 6.6.1p1 Ubuntu 2ubuntu2 (Ubuntu Linux; protocol 2.0)

80/tcp open http Apache httpd 2.4.7 ((Ubuntu))

指纹探测

nmap 192.168.108.144 -p 21,22,80 -sV -sC -O --version-all

开启了ftp服务

信息如下:

运行系统:linux 3.x|4.x

操作系统CPE:cpe:/o:linux:linux_kernel:3 cpe:/o:linux:linux_kernel:4

操作系统:linux 3.2-4.9

目录扫描

dirb扫描发现一个爬虫协议

dirsearch扫描

三、Web渗透

查询官网看看可用信息

翻译一下

Tr0ll的灵感来自OSCP实验室内机器的不断拖动。

目标很简单,获取root并从/root目录获取Proof.txt。

不适合容易受挫的人!公平的警告,前方有巨魔!

难度:初学者;类型:boot2root

访问web页面,没有什么可用信息

看看robots.txt页面

访问 /secret,没有什么可用利用的

ftp匿名登陆

这里想到了之前开放的21端口,开放着ftp服务,利用一下,成功登录

ftp匿名登录的几种方式

用户名:anonymous 密码:Email或者为空

用户名:FTP 密码:FTP或者为空

用户名:USER 密码:pass

输入help可用查看可以使用的命令

ls查看一下,发现一个lol.pcap文件

利用get命令下载下来

查看一下

流量包分析

wirshark分析一下

追踪TCP流,在第一个流中发现下面的信息,存在一个secret_stuff.txt文件

第二个流,翻译过来看看

好吧,好吧,你难道不是一个聪明的小恶魔吗,你差点就找到那个sup3rs3cr3tdirlol?哈哈:-P

哎呀,你离得太近了。。。必须更加努力!

web信息收集

访问页面,是一个页面,需要下载,不过下载下来是乱码

在kali试试,wget下载,应该是一个c语言文件

strings查看一下,发现地址

访问一下

找找可用信息

这个应该是密码

下载下来

hydra爆破+ssh登录

hydra爆破一下,拿到账户密码

login: overflow

password: Pass.txt

ssh登录

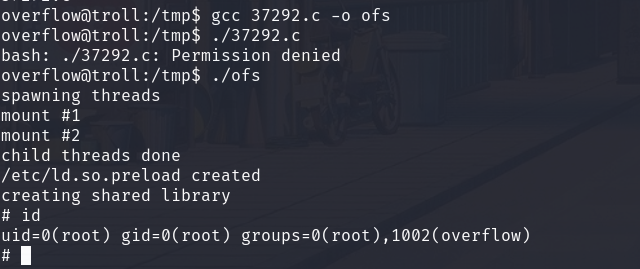

四、提权

先切换为交互界面

python -c 'import pty; pty.spawn("/bin/bash")'

看看内核版本

查找该漏洞

下载下来查看

看来使用方法也给我们了,开启监听

exp利用

进入tmp目录并下载脚本

编译并执行

提权成功

浙公网安备 33010602011771号

浙公网安备 33010602011771号