CompTIA_Security+_1.2_Summarize fundamental security concepts.

1.2 总结基本的安全概念

摘要

1.2.1 Confidentiality(保密性), Integrity(完整性), and Availability(可用性) (CIA)

1.2.2 Non-repudiation(不可否认性)

1.2.3 Authentication(认证), Authorization(授权), and Accounting(记录) (AAA)

1.2.4 Gap analysis(差距分析)

1.2.5 Zero Trust(零信任)

- Control Plane(控制平面)

- Adaptive identity(自适应身份)

- Threat scope reduction(缩小威胁范围)

- Policy-driven access control(策略驱动的访问控制)

- Policy Administrator(策略管理员)

- Policy Engine(策略引擎)

- Data Plane(数据平面)

- Implicit trust zones(隐式信任区域)

- Subject/System(主体/系统)

- Policy Enforcement Point(策略执行点)

- Bollards(护柱)

- Access control vestibule(门禁前厅)

- Fencing(围栏)

- Video surveillance(视频监控)

- Security guard(安保人员)

- Access badge(门禁卡)

- Lighting(照明)

- Sensors(传感器)

- Infrared(红外)

- Pressure(压力)

- Microwave(微波)

- Ultrasonic(超声波)

1.2.7 Deception and disruption technology(欺骗和干扰技术)

- Honeypot(蜜罐)

- Honeynet(蜜网)

- Honeyfile(蜜文件)

- Honeytoken(蜜令牌)

1.2.1 The CIA Triad(CIA三元组)

又称为 AIC 三元组。

实现方式

Confidentiality(保密性)

- Encryption(加密)

- Access Controls(访问控制)

- Two-factor Authentication(双因素验证)(2FA)

Integrity(完整性)

- Hashing(哈希)

- Digital Signatures(数字签名)

- Certificates(认证)

- Non-repudiation(不可否认性)

Availability(可用性)

- Redundancy(冗余)

- Fault tolerance(容错)

- Patching(打补丁)

1.2.2 Non-repudiation(不可否认性)

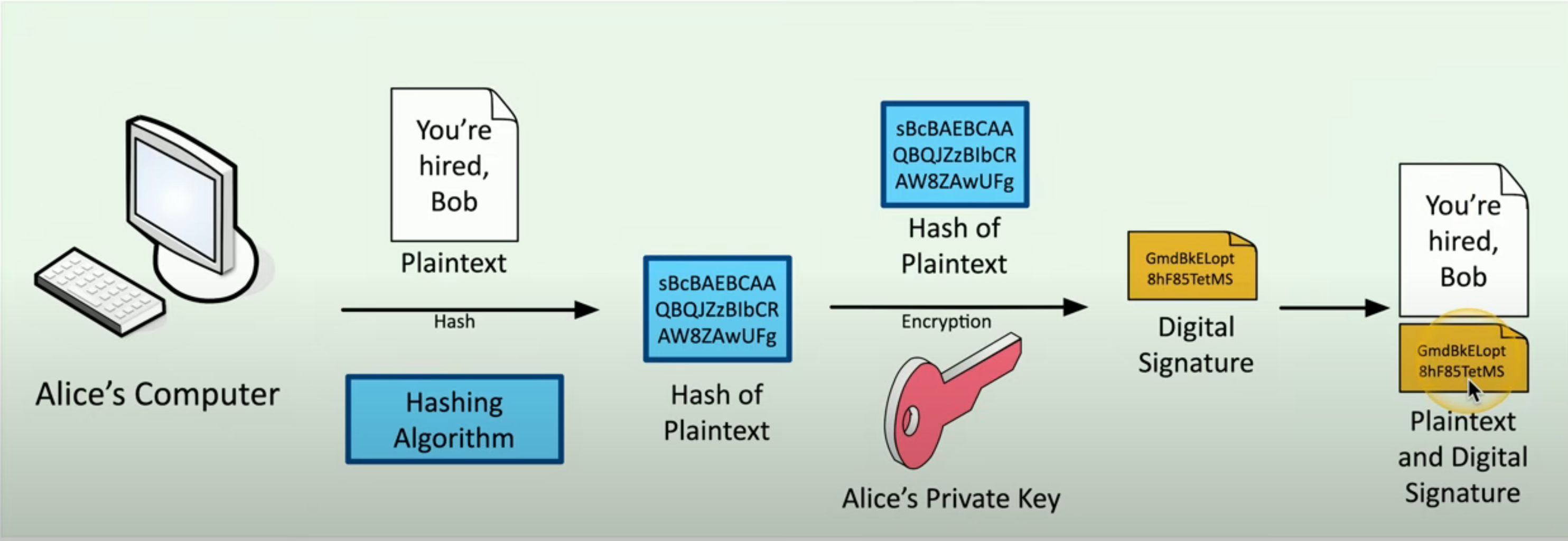

Proof of integrity (完整性证明)

对消息计算 Hash(哈希),消息的任何更改都将造成哈希值的巨大变化,即avalanche effect(雪崩效应)但并不将数据与发送者相关联。

Proof of origin(来源证明)

Step1 对消息计算 Hash(哈希),从而保证消息完整。

Step2 Authentication(身份验证),从而使消息发送者可验证。

Step3 使用 private key(私钥)进行 Digital Signature(数字签名),从而提供Non-repudiation(不可否认性)。

Step4 使用 public key(公钥)进行 verify(验证),从而验证完整性与不可否认性。

创建数字签名流程

1.2.3 Authentication(认证), Authorization(授权), and Accounting(记录) (AAA)

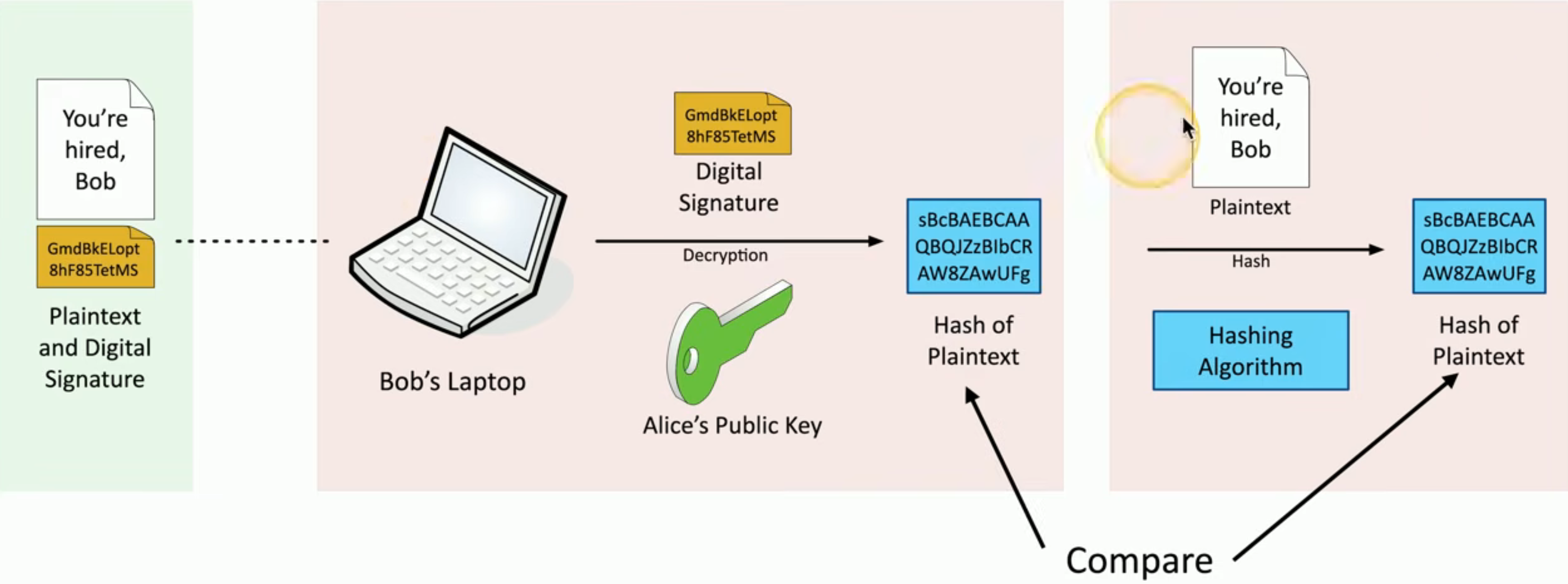

AAA framework(AAA 框架)

Identification(身份)

\(\rightarrow\) Authentication(认证)

\(\rightarrow\) Authorization(授权)

\(\rightarrow\) Accounting(记录)

Authentication people(验证人员)

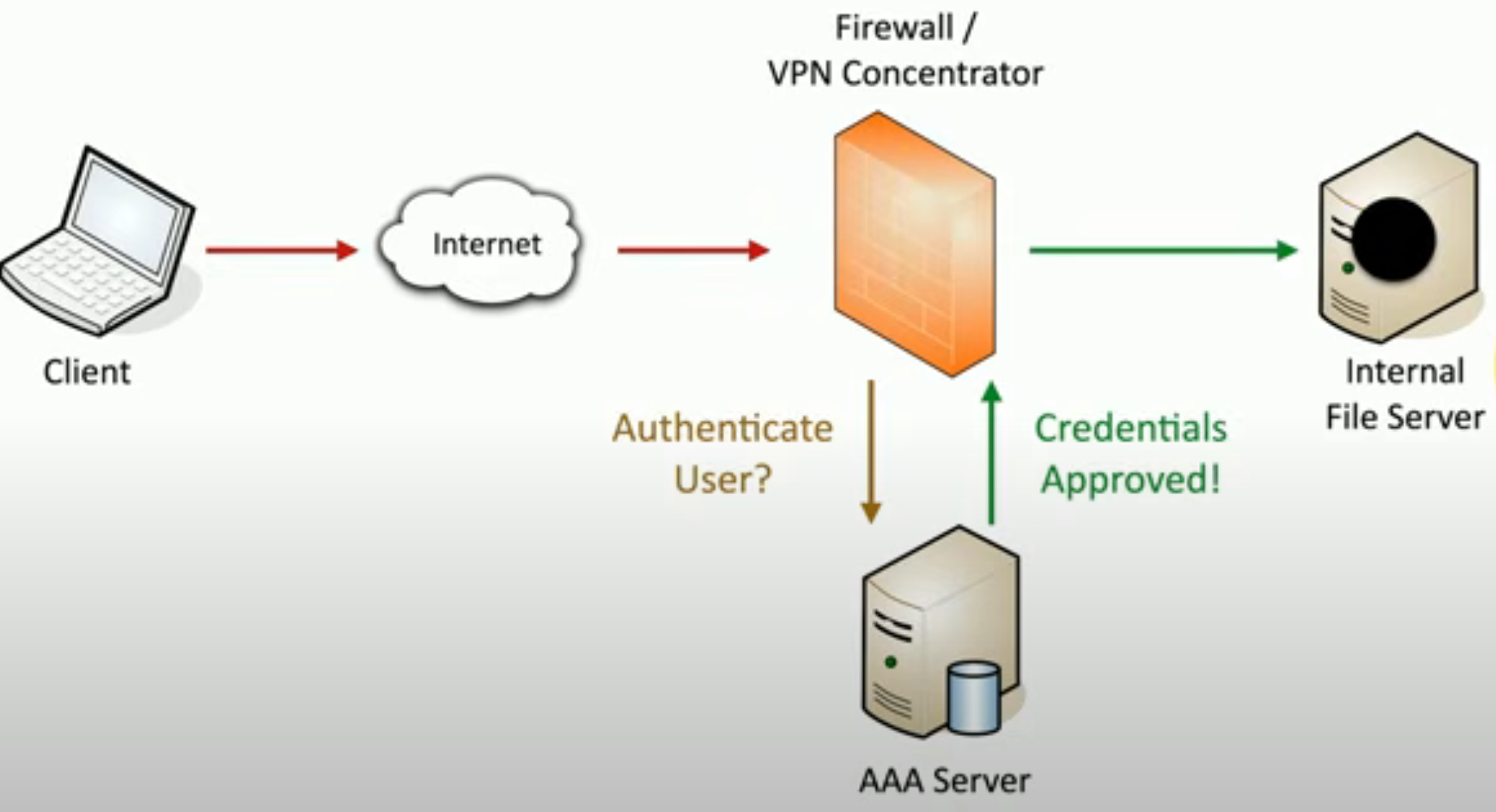

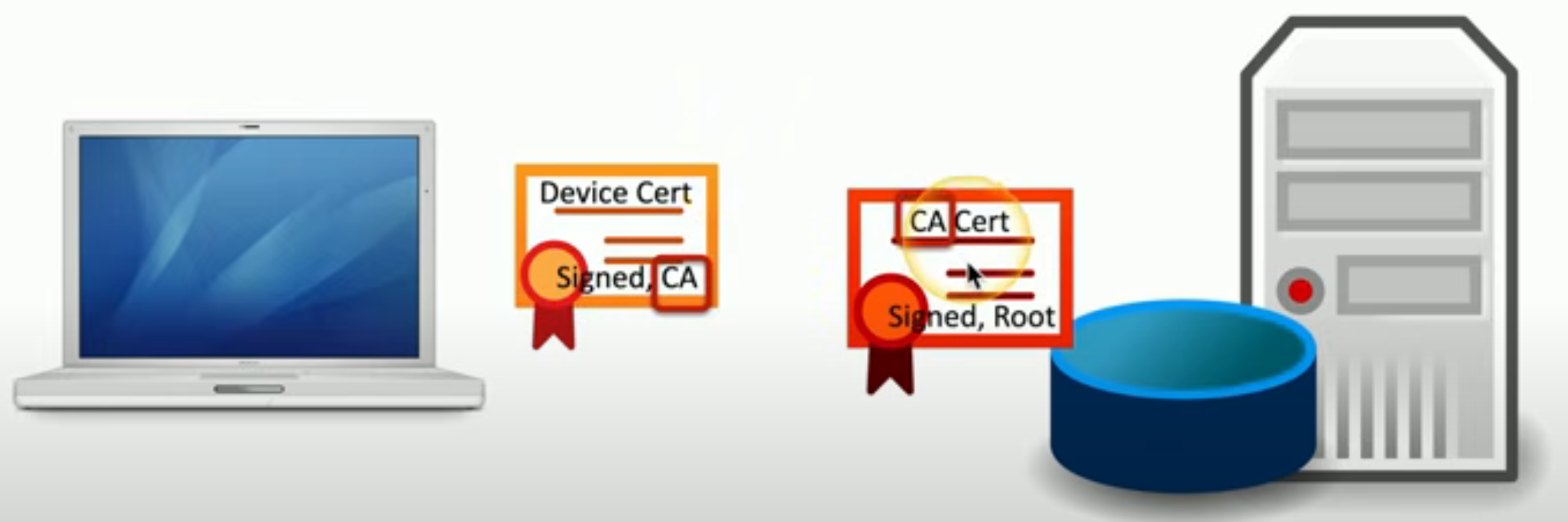

Authenticating systems(验证系统)

通过在设备中放置一份数字签名的证书使得系统管理员能够验证该设备,该设备的其他业务流程(如访问 VPN、管理软件验证该终端设备等)也依靠这份数字签名证书。

Certificate authentication(证书认证)

针对组织(或企业)内部私有、受信任的 Certificate Authority(CA,证书颁发机构)。

Step1 组织为设备创建一份证书,即组织为设备分配一个身份标识,一般由设备本身或管理员利用工具(如 OpenSSL、certreq.exe 等)完成,通常包括:

- 在设备上生成一个密钥对(公钥和私钥)。

- 创建一个 Certificate Signing Request(CSR,证书签名请求),其中包含设备的公钥和身份信息(如设备名、内网域名)。

- 将这个 CSR 提交给组织的私有 CA。

Step2 组织的 CA 验证 CSR 合法性,生成数字签名,并与设备的其他信息组成数字证书发回给设备。

Step3 证书作为 authentication factor(身份验证因素)安装在设备上,CA 的数字签名备用于证实该证书。

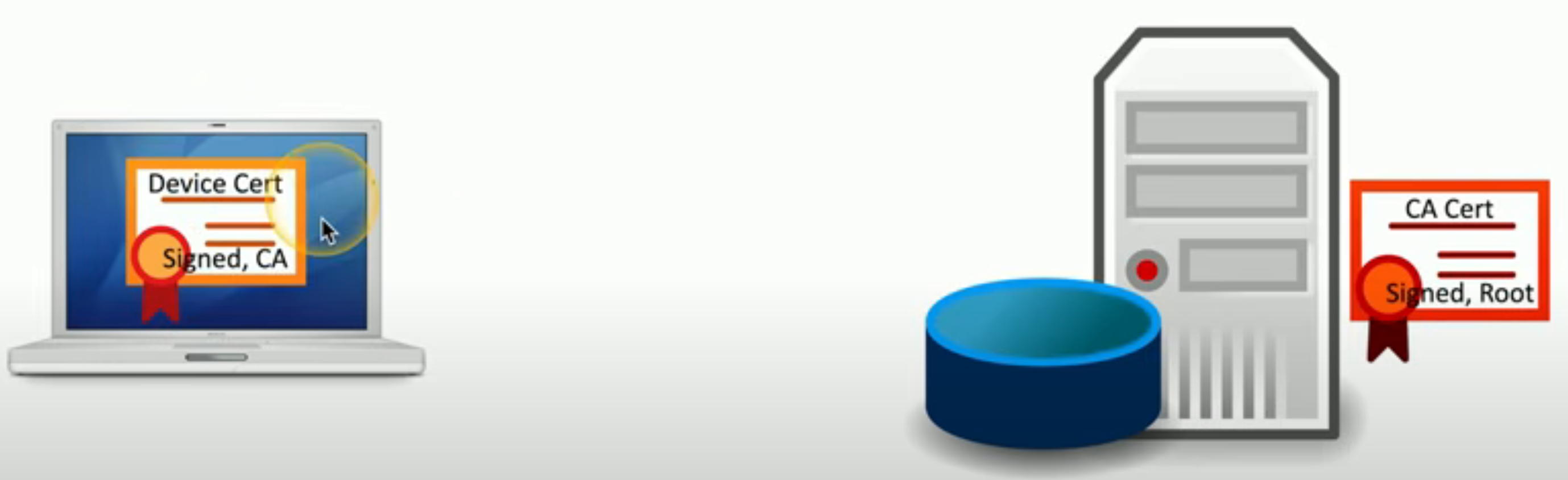

Certificate-based authentication(基于证书的验证)

设备拥有企业 CA 签名颁发的设备证书,企业 CA 拥有根 CA 签名颁发的证书:

注:企业 CA 中拥有根 CA 颁发的证书,这里的根 CA 是企业自建根,它的证书是自签名的。

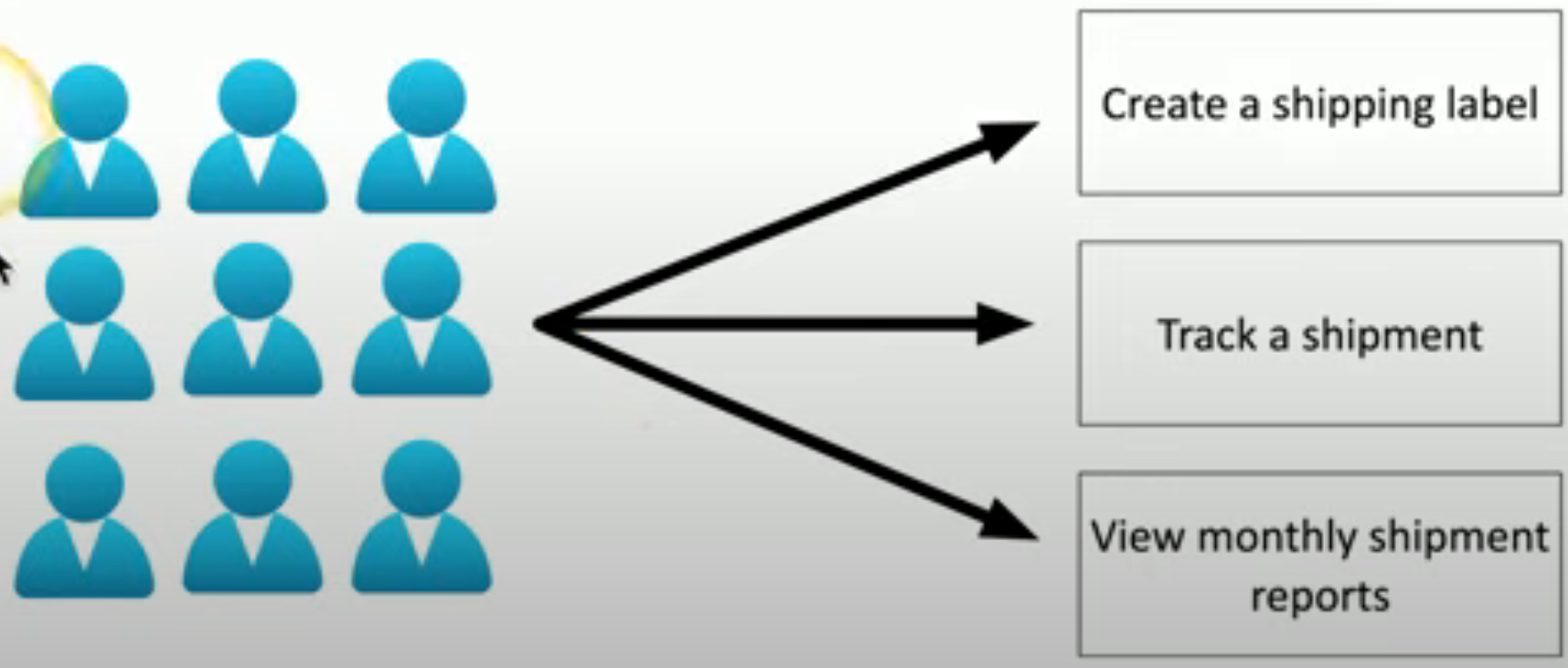

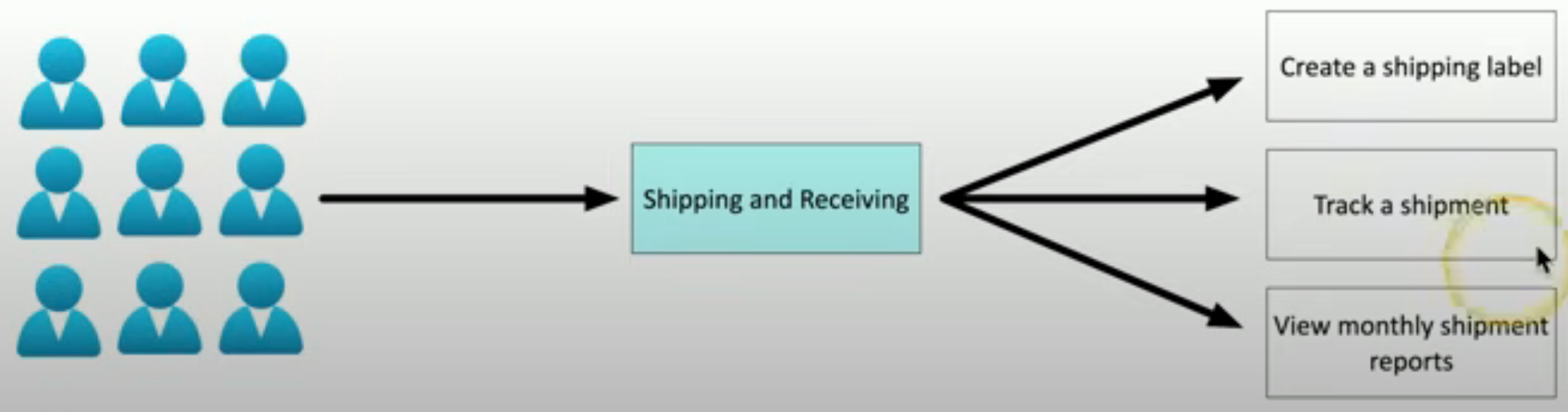

Authorization models(授权模型)

流线型(streamline)管理,将用户与其尝试访问的信息分开,用于高效地使用户与服务分配到合适的数据和应用。

授权模型由角色、组织、属性及许多其他类型的特征定义,被放置在用户与服务和数据和应用之间。

使用授权模型前:

使用授权模型后:

1.2.4 Gap analysis(差距分析)

目标:准确了解未来需要什么样的安全保障。

Choosing the framework(选择框架)

Baseline(基线)提供努力的方向并了解组织的目标。

可供选择的 Baseline 包括但不限于:

- NIST Special Publication 800-171 Revision 2,保护非联邦系统(即美国联邦政府的系统和组织)和组织中的受控非机密信息。

- ISO/IEC 27001,信息安全管理系统。

- 组织自定 Baseline。

Evaluate people and processes(评估人员和流程)

获得员工的如下 Baseline:

- Formal experience(正式经验)

- Current training(目前接受的训练)

- Knowledge of security policies and procedures(对安全策略与程序的了解)

检查如下当前流程:

- 研究现有的 IT 系统

- 评估现有的安全策略

Compare and contrast(比较与对比)

比较环境中运行的现有系统

\(\rightarrow\) 确定系统可能存在的任何弱点

\(\rightarrow\) 将弱点与最有效的流程进行比较以了解如何弥补这些弱点

\(\rightarrow\) 创建详细分析(查看广泛的安全类别并将其分解为各个较小的部分)

The analysis and report(分析与报告)

最终比较

- 详细的 Baseline 目标

- 清晰地了解当前状态

需要一条从当前安全到目标的路径

- 这几乎肯定需要时间、金钱和大量的 change control(变更控制)

创建差距分析报告

- 当前状态的正式描述

- 满足基线的 Recommendation(建议)

1.2.5 Zero Trust(零信任)

一切都需要被验证,方式包括但不限于 Multi-factor authentication(MFA,多因素验证)、加密、系统权限、额外的防火墙、监控与分析等。

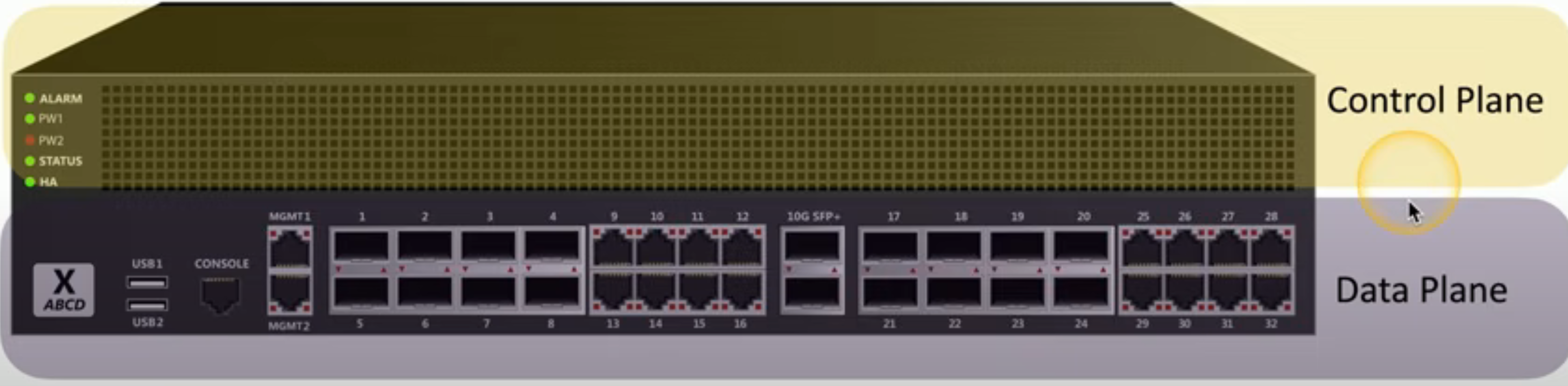

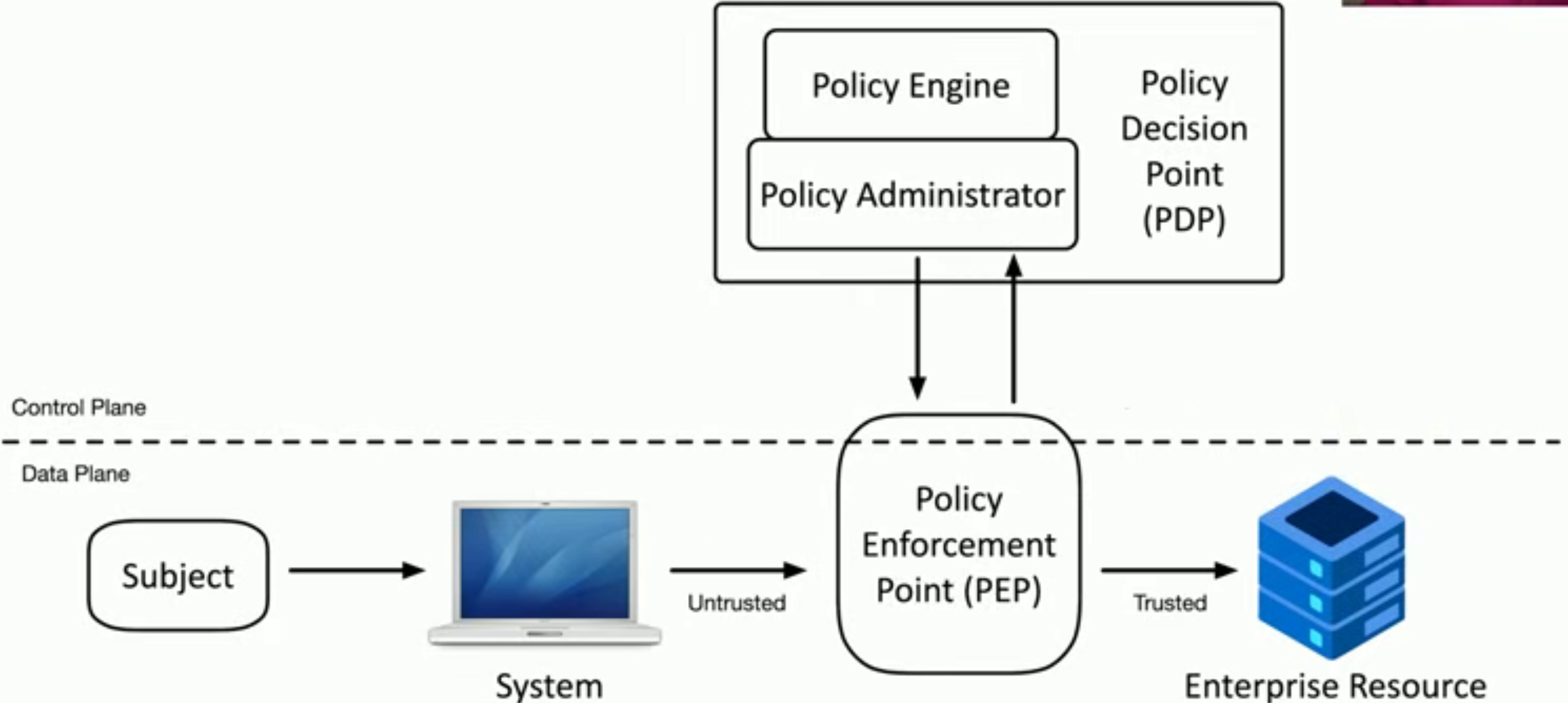

Planes of operation(操作平面)

Split the network into functional planes(将网络划分为功能平面).

Data plane(数据平面)

- 处理 frames(帧)、packets(包)和 network data(网络数据)

- Processing(处理)、forwarding(转发)、trucking(运输)、encrypting(加密),NAT(Network Address Translation,网络地址转换)

Control plane(控制平面)

- 管理 Data plane 的行为

- 定义 policies 与 rules

- 确定 packets 应该怎样被转发

- Routing(路由)表、session(会话)表、NAT 表

Extend the physical architecture(扩展物理架构)

分解成功能性任务,整合到硬件或软件中。

分解同样适用于虚拟控制与云控制。

Controlling trust(控制信任)

Adaptive identity(自适应身份):检查个人身份,基于用户告诉我们的信息和我们收集的信息实施安全控制。

- 考虑请求资源的来源

- 多个风险指标:与组织的关系、物理位置、连接类型、IP 地址等

- 必要时采取更强的认证

Threat scope reduction(缩小威胁范围):

- 减少可能的入口点的数量

Policy-driven access control(策略驱动的访问控制)

- 将 Adaptive identity 与一组 predefined set(预定义的规则)相结合进行判断

Security zones(安全区域)

安全不仅仅是一对一的关系。

安全区域关注你从哪里来和你要到哪去,仅使用 Zones(区域)可能就足以拒绝访问:

- Trusted(受信任的),Untrusted(不受信任的)

- Internal network(内部网络),external network(外部网络)

- VPN 1,VPN 5,VPN 11。不同版本、不同安全程度的 VPN

- Marketing(市场营销),IT Accounting(IT 审计?),Human Resources(人力资源)

一些区域是隐式信任的,如 Trusted 到 Internal 区域的 traffic。

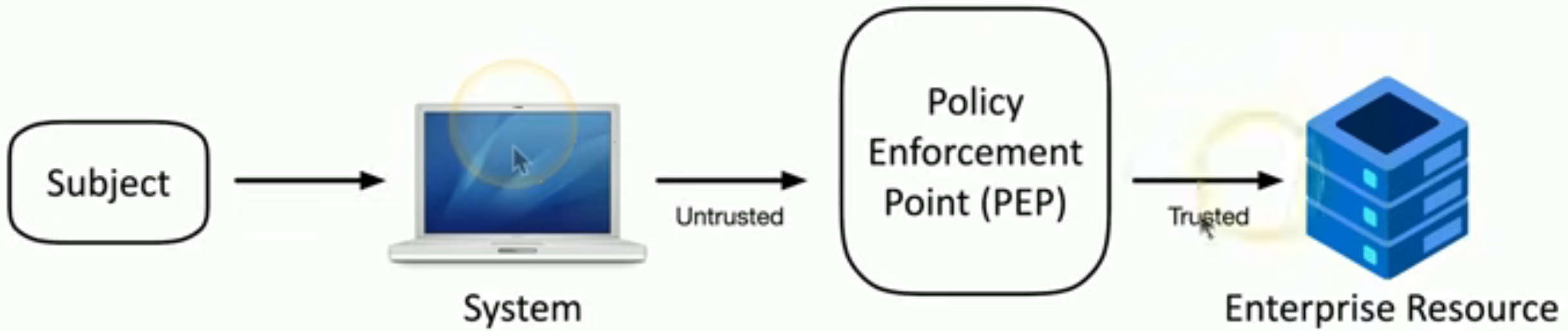

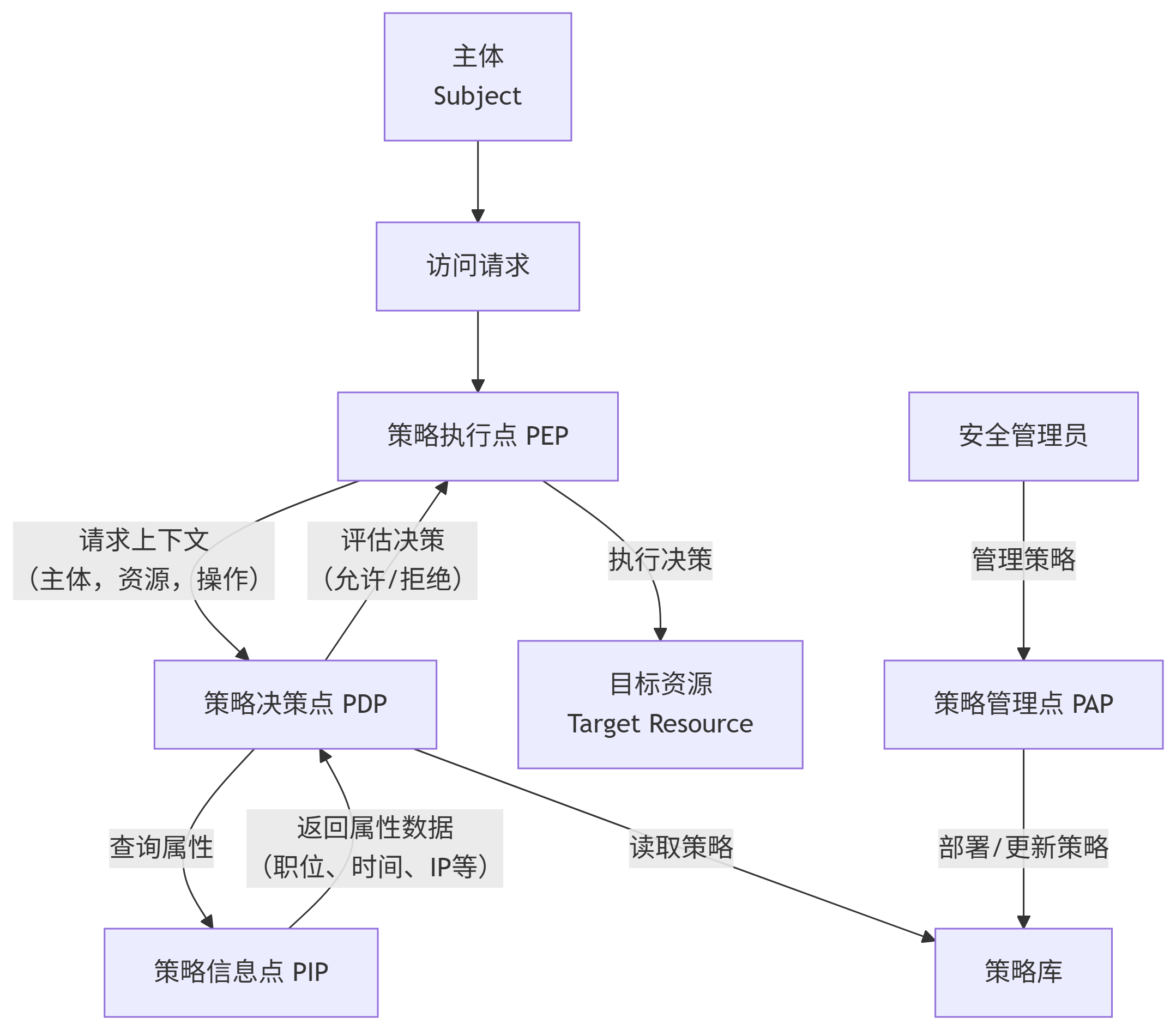

Zero trust 核心组件

Policy Enforcement Point(PEP,策略执行点)

收集有关流量的所有信息并将其提供给 Policy Decision Point(PDP)。

Subjects and systems(主体与系统):End users(端点用户),applications(应用),non-human entities(非人类实体)

Policy enforcement point(PEP):The gatekeeper(网守)

Allow(允许),monitor(监控)和 terminate connections(中止连接):可以由多个协同工作的组件组成

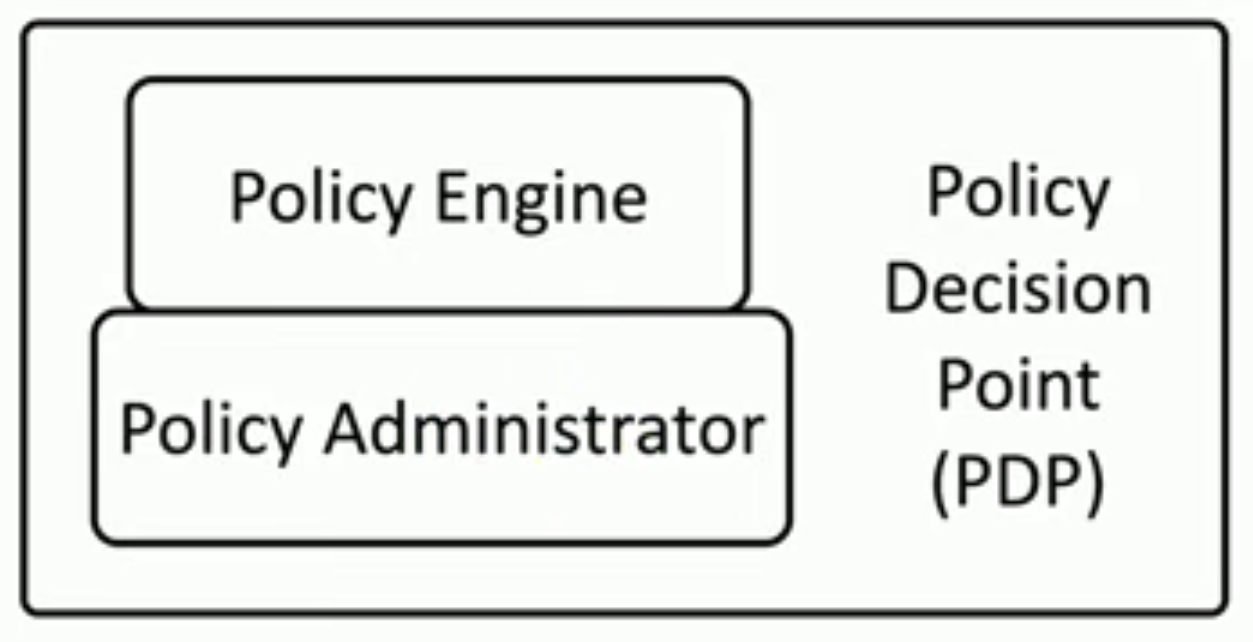

Policy Decision Point(PDP,策略决策点)

检查身份验证并决定是否允许在网络上执行该操作。

from DeepSeek

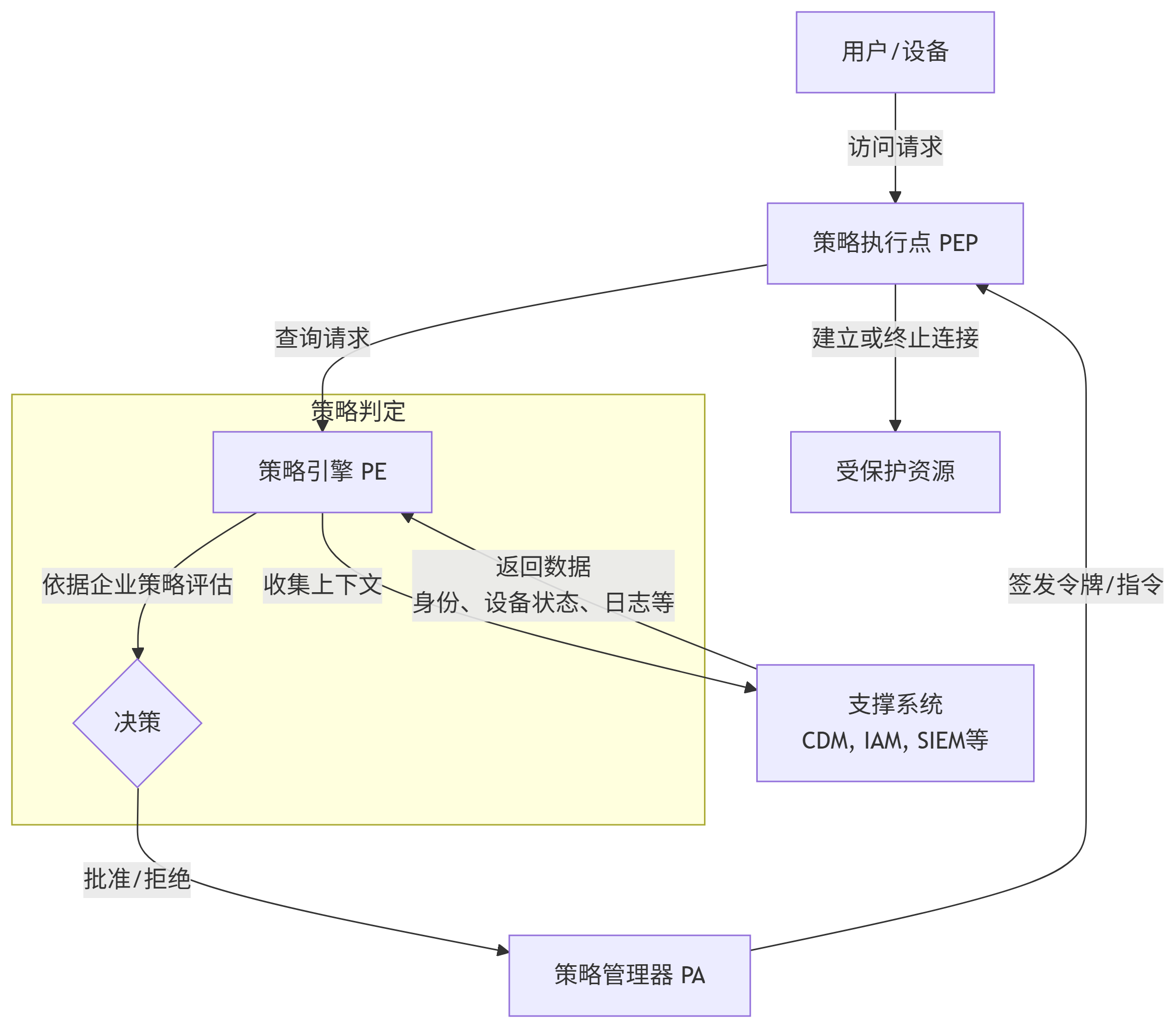

一个典型的访问控制流程如下:

用户尝试访问一个资源(例如,打开一个文件)。

PEP(例如,文件服务器)拦截该请求,并向PDP询问决策。

在PDP内部:

Policy Engine 收到PEP的请求。

Policy Engine 向 Policy Administrator 查询:“对于这个请求,适用的策略是什么?”

Policy Administrator 从策略库中检索出相关策略,并将其返回给 Policy Engine。

Policy Engine 计算策略逻辑,得出 Permit 或 Deny 的结论。

Policy Engine 将这个决策返回给PEP。PEP执行决策,允许或拒绝用户的访问。

Zero trust across planes(零信任访问平面)

其他

零信任模型核心组件交互流程图:

基于策略的访问控制系统核心组件交互流程图:

1.2.6 Physical security(物理安全)

- Bollards(护柱)

- Access control vestibule(门禁前厅)

- Fencing(围栏)

- Video surveillance(视频监控)

- Closed Circuit Television(CCTV,闭路电视)

- Security guard(安保人员)

- Access badge(门禁卡)

- Lighting(照明)

- Sensors(传感器)

- Infrared(红外)

- Pressure(压力)

- Microwave(微波)

- Ultrasonic(超声波)

1.2.7 Deception and disruption technology(欺骗和干扰技术)

Honeypot(蜜罐)

- 吸引攻击者进入系统,可查看攻击者正在使用哪种类型的自动化及他们试图攻击哪种类型的系统。

- 可使用许多商业和开源软件包实现。

Honeynet(蜜网)

- 多个虚拟化 Honeypot 组合。

- 可能由 Server(服务器)、workstations(工作站)、routes(路由器)、switches(交换机)、firewalls(防火墙)和其他任何东西组成。

- 相关技术可参考:https://projecthoneypot.org/

Honeyfile(蜜罐文件)

- 如 password.txt

- 可触发并返回警报

Honeytoken(蜜标)

- 可添加到 Honeynet 的可追踪数据。当数据被复制和分发时,管理员将获得行为来源。

浙公网安备 33010602011771号

浙公网安备 33010602011771号