公钥-私钥 白名单-黑名单 Linux 远程访问及控制(SSH)

远程访问及控制

一.SSH远程管理

二.OpenSSH服务器

① SSH (Secure Shell)协议

② OpenSSH

三.配置OpenSSH服务器

举例

四.sshd 服务支持两种验证方式

五.使用SSH客户端程序

① ssh 远程登录

② scp远程复制

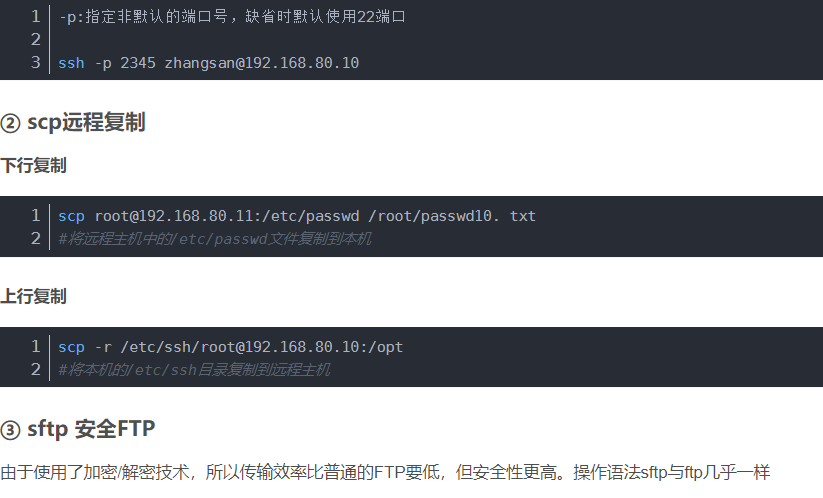

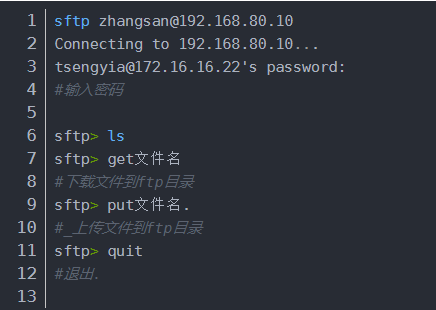

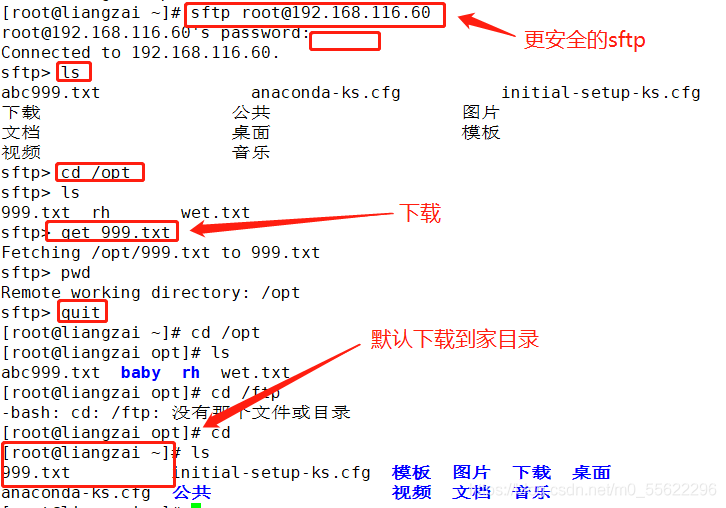

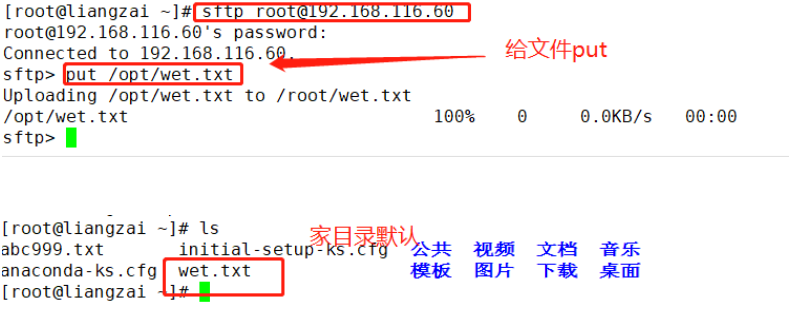

③ sftp 安全FTP

举例

六.配置密钥对验证

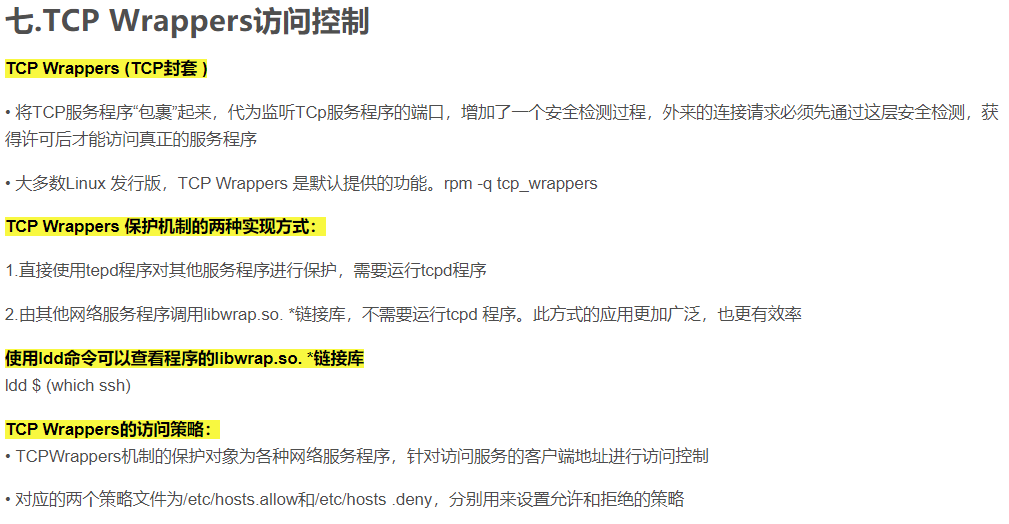

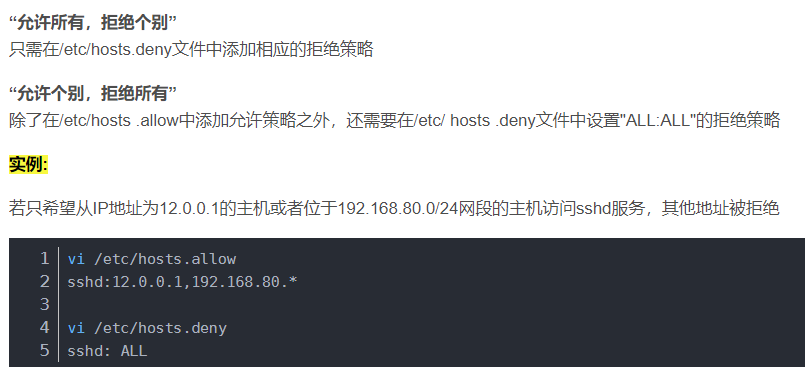

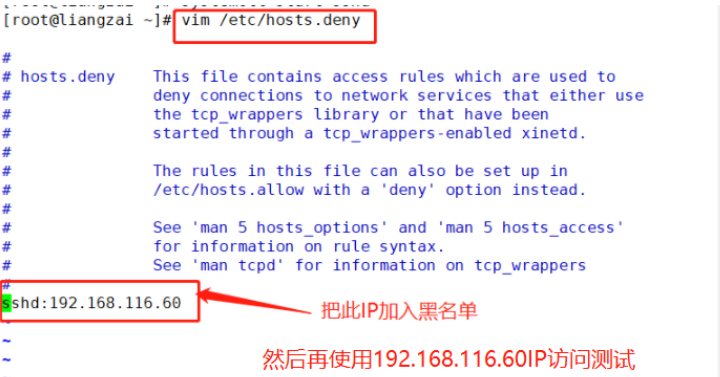

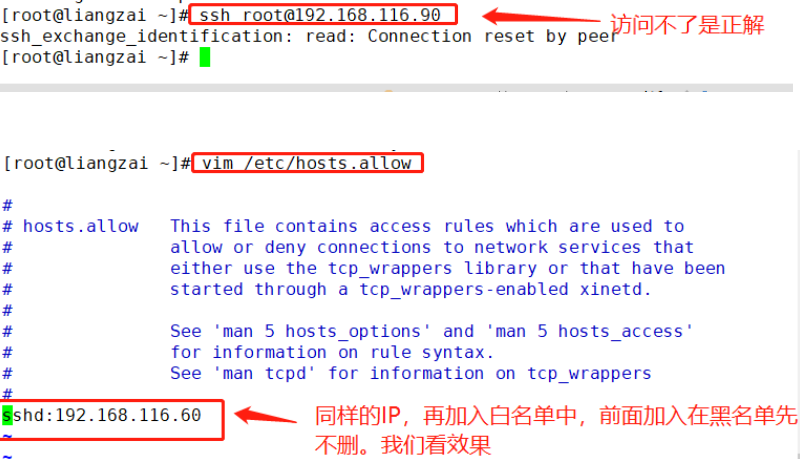

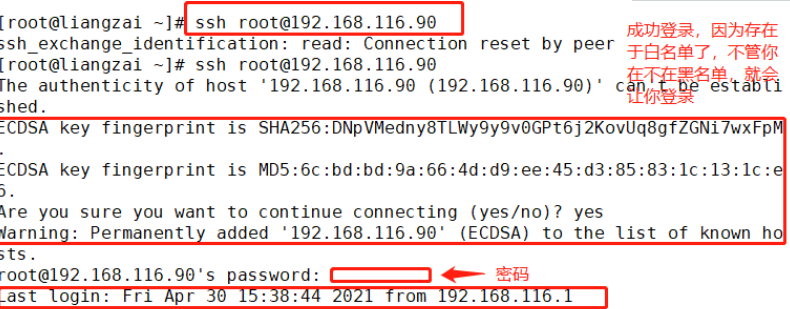

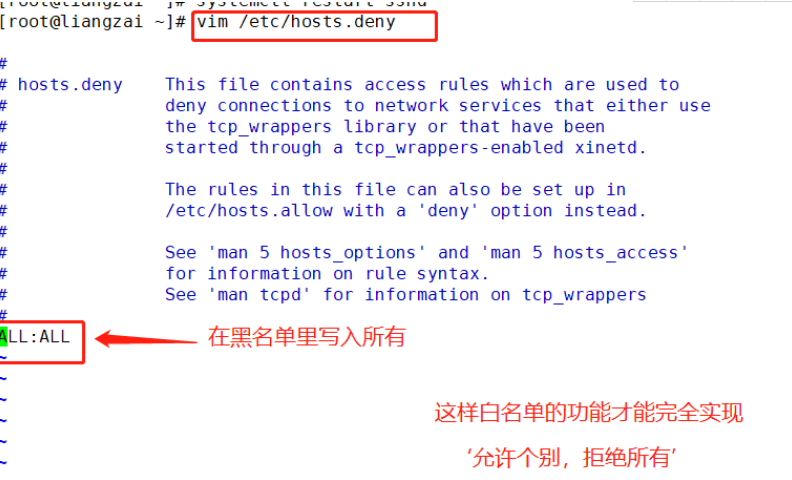

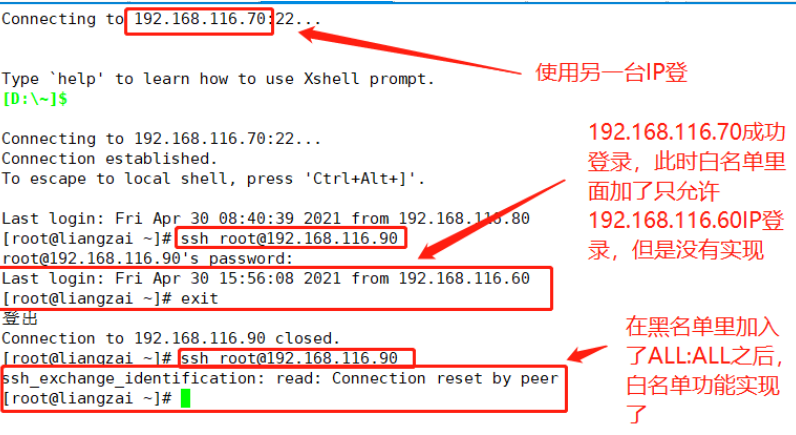

七.TCP Wrappers访问控制

格式:

一.SSH远程管理

• SSH(SecureShell)是一种安全通道协议,主要用来实现字符界面的远程登录、远程复制等功能

• SSH协议对通信双方的数据传输进行了加密处理,其中包括用户登录时输入的用户口令。因此SSH协议具有很好的安全性

• SSH客户端: Putty、 Xshell、 CRT

• SSH服务端: OpenSSH

✔ OpenSSH 是实现SsH 协议的开源软件项目,适用于各种UNIX、Linux 操作系统

✔ Centos 7系统默认已安装openssh相关软件包,并已将sshd 服务添加为开机自启动

✔ 执行“systemctl start sshd" 命令即可启动sshd 服务

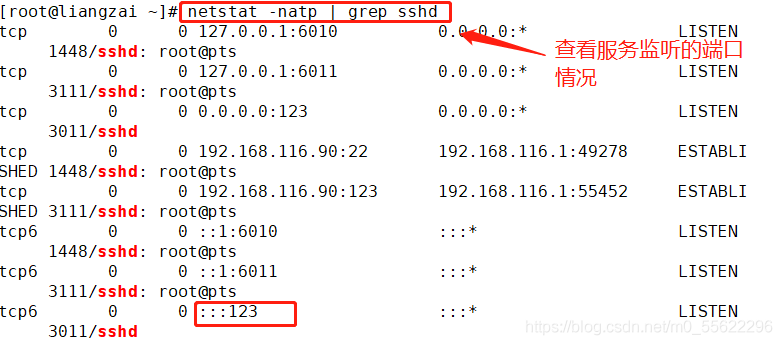

✔ sshd服务默认使用的是TCP的22端口

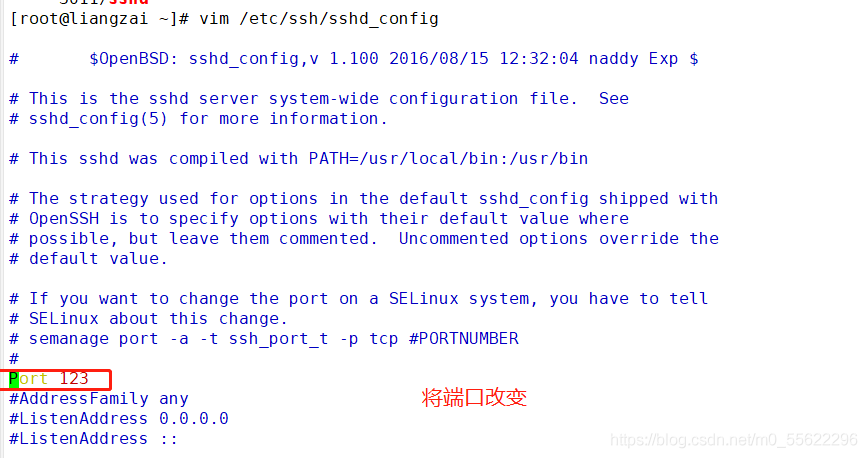

✔ sshd服务的默认配置文件是/etc/ssh/sshd_config

ssh_config和sshd_config都是ssh服务器的配置文件,二者区别在于前者是针对客户端的配置文件,后者则是针对服务端的配置文件

二.OpenSSH服务器

① SSH (Secure Shell)协议

• 是一种安全通道协议

• 对通信数据进行了加密处理,用于远程管理

② OpenSSH

• 服务名称: sshd

• 服务端主程序: /usr/sbin/sshd

• 服务端配置文件: /etc/ssh/sshd_ config

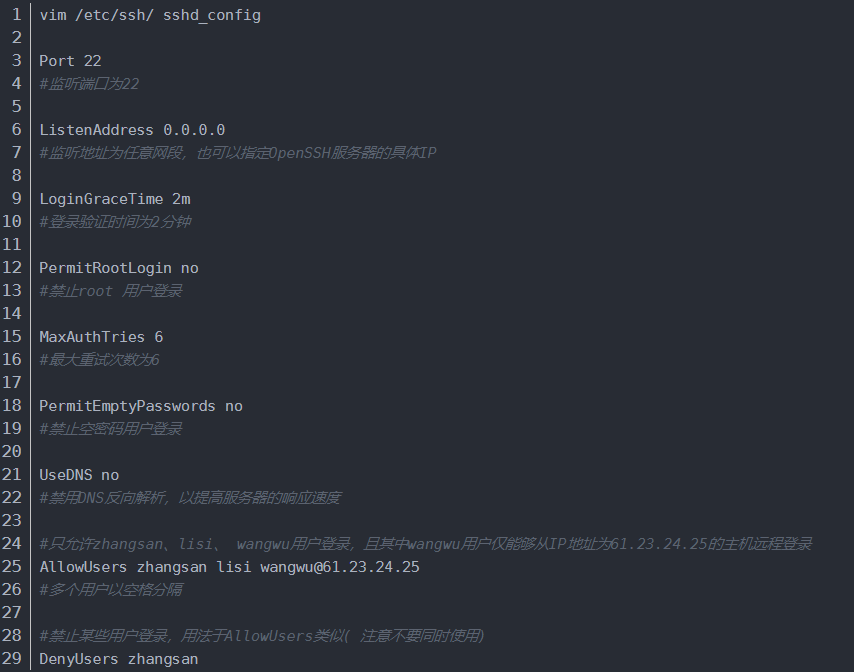

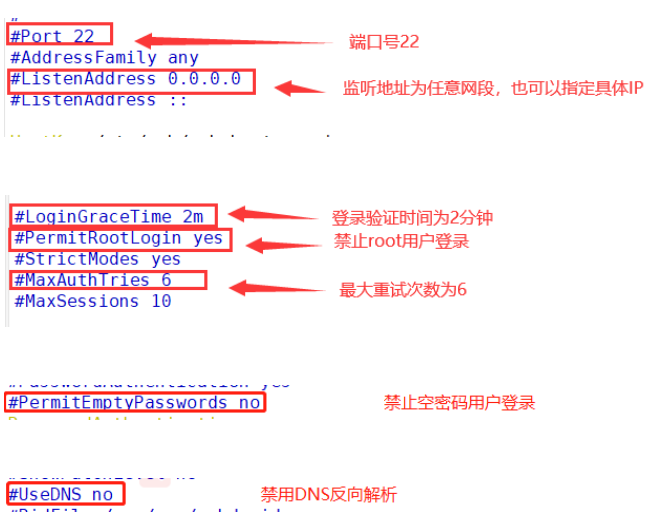

三.配置OpenSSH服务器

sshd_ config配置文件的常用选项设置

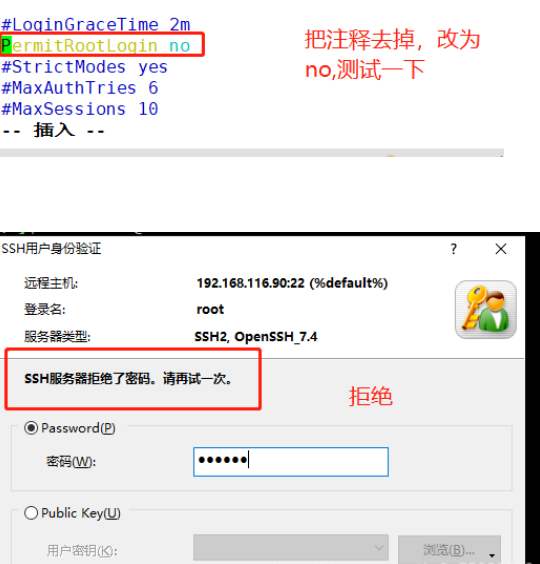

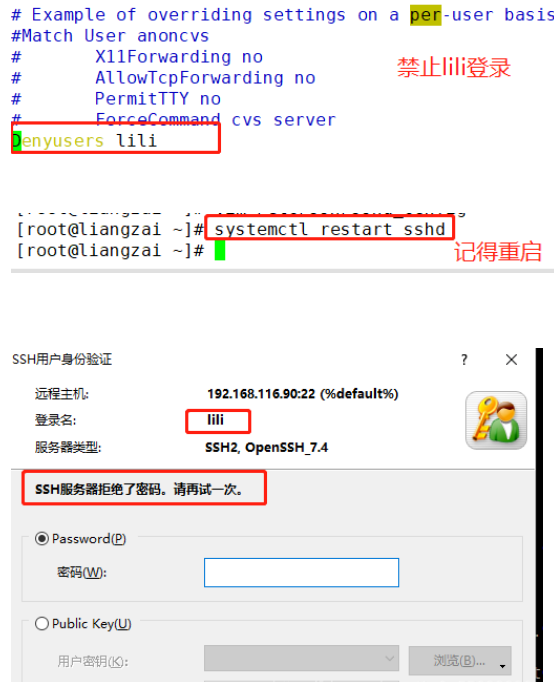

举例

四.sshd 服务支持两种验证方式

1.密码验证

对服务器中本地系统用户的登录名称、密码进行验证。简便,但可能会被暴力破解

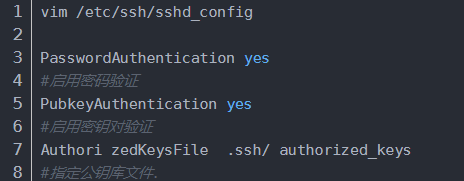

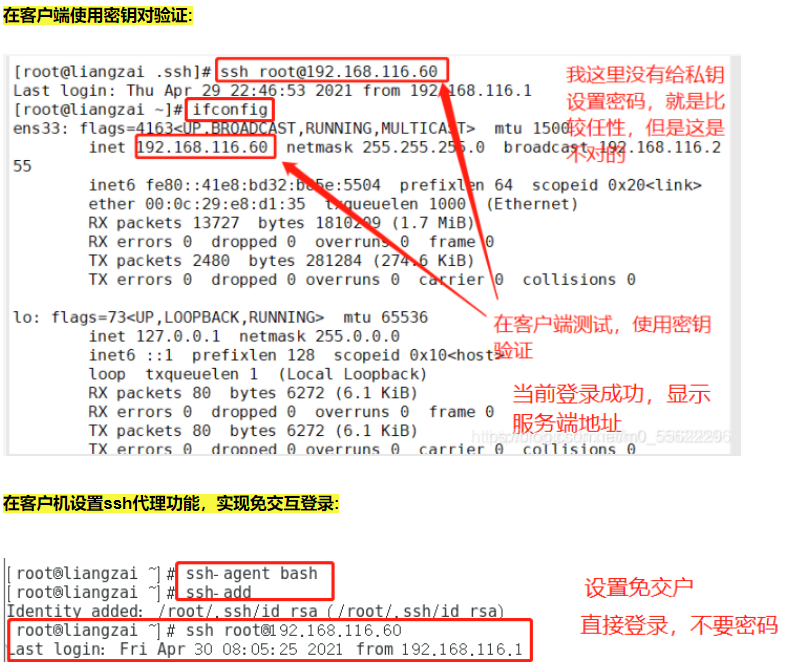

2.密钥对验证

要求提供相匹配的密钥信息才能通过验证。通常先在客户端中创建一对密钥文件(公钥、私钥),然后将公钥文件放到服

务器中的指定位置。远程登录时,系统将使用公钥、私钥进行加密/解密关联验证。能增强安全性,且可以免交互登录

公钥和私钥的关系:

• 公钥和私钥是成对生成的,这两个密钥互不相同,可以互相加密和解密

• 不能根据一个密钥来推算出另一一个密钥

• 公钥对外公开,私钥只有私钥的持有人才知道

当密码验证、密钥对验证都启用时,服务器将优先使用密钥对验证。可根据实际情况设置验证方式

五.使用SSH客户端程序

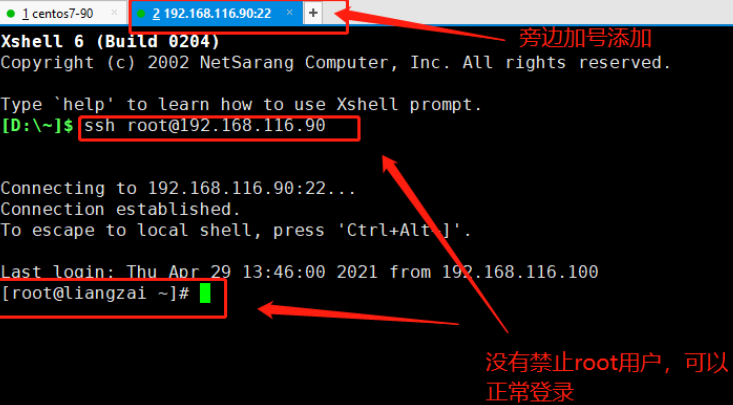

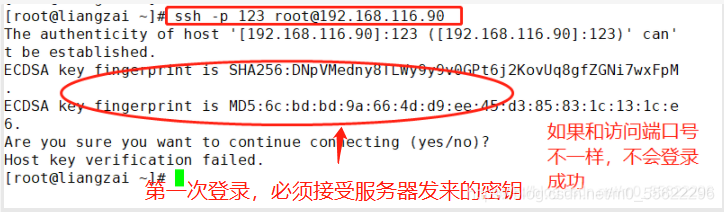

① ssh 远程登录

ssh [选项] zhangsan@192.168.80.10

当用户第一次登录SSH服务器时,必须接受服务器发来的ECDSA密钥(根据提示输入"yes")后才能继续验证。接收的密钥信息将保存到~/.ssh/known_hosts文件中。密码验证成功以后,即可登录目标服务器的命令行环境中了

举例

ssh 远程登录:

注:防火墙关掉,增强性关掉

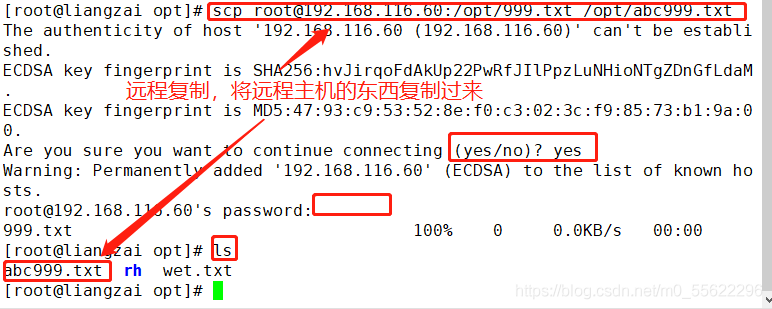

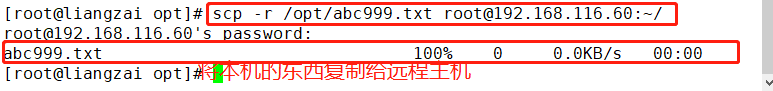

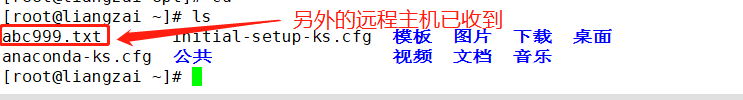

scp远程复制:

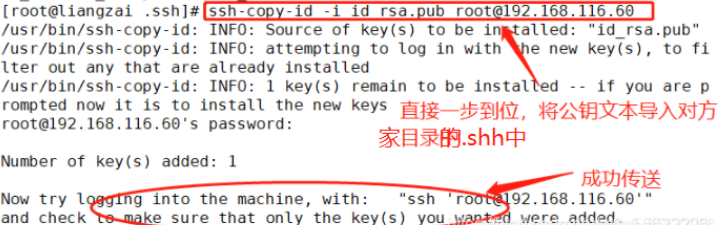

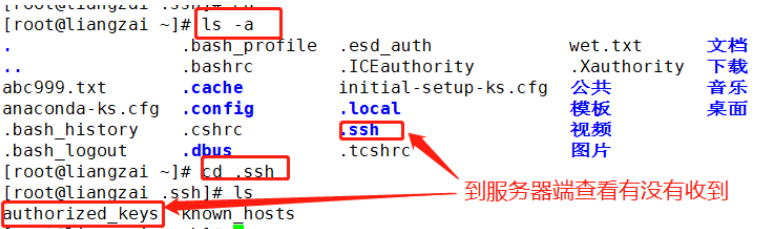

六.配置密钥对验证

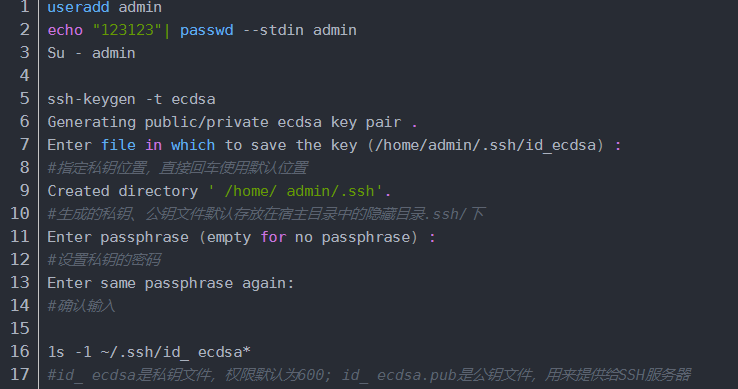

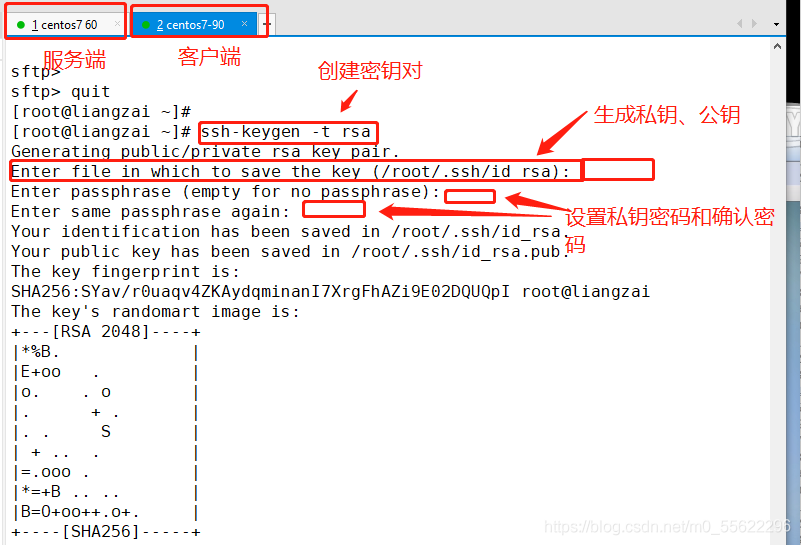

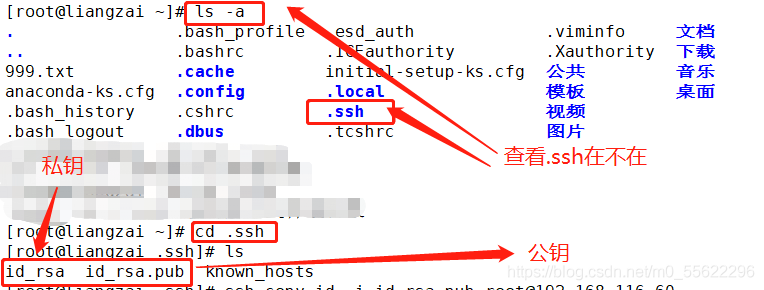

1.在客户端创建密钥对

通过ssh-keygeni工具为当前用户创建密钥对文件。可用的加密算法为RSA、ECDSA或DSA等 ( ssh- keygen命令的“-t”选项用于指定算法类型)

在客户端创建密钥对:

将公钥文件.上传至服务器:

浙公网安备 33010602011771号

浙公网安备 33010602011771号