应用安全 --- apk加固 之 ptrace 反调试

我们来深入探讨一下 ptrace 反调试 的原理以及如何有效地对抗它。这是移动安全(尤其是 Android 逆向)中一场经典的“猫鼠游戏”。

一、什么是 Ptrace 反调试?

1. 核心概念:Ptrace 是什么?

ptrace 是一个源自 Unix/Linux 系统的强大系统调用。它的全称是 Process Trace,顾名思义,它允许一个进程(称为 “跟踪器” 或 “调试器”)去观察和控制另一个进程(称为 “被跟踪者” 或 “目标进程”)的内部状态。

-

功能包括:

-

读写目标进程的内存和寄存器。

-

拦截目标进程收到的系统调用和信号。

-

单步执行目标进程的指令。

-

附加(Attach)到某个正在运行的进程。

-

-

重要特性:在 Linux 内核中,一个进程在同一时间只能被一个进程通过

ptrace附加。

2. Ptrace 反调试的原理:“占坑”

基于“一个进程只能被一个 ptrace 附加”的特性,反调试技术应运而生。其核心思想就是:自己抢先“占坑”。

App 在启动的早期(通常在 JNI_OnLoad 或 native 代码中)会执行类似下面的代码:

#include <sys/ptrace.h>

...

ptrace(PTRACE_TRACEME, 0, 0, 0); // 参数意味着:让当前进程被其父进程跟踪

这条指令的效果是:

-

当前进程(App)向内核申请,将自己设置为“被调试”状态。

-

内核为该进程打上“已被

ptrace”的标签。 -

此后,任何其他进程(如 Frida、GDB)试图通过

ptrace(PTRACE_ATTACH, ...)附加到该进程时,都会因为“坑位已被占”而失败,并返回错误提示(如Attachment point unavailable)。

这就好比一个停车位只有一个车位锁,App 自己一下车就把锁用上了,别人的车(Frida)自然就停不进去。

3. 为什么 Frida 会受影响?

Frida 的 frida-server 在工作时,其底层机制正是通过 ptrace 附加到目标进程,从而能够注入其 Agent 代码并控制其执行流程。因此,当 App 使用了 ptrace 占坑后,Frida 的附加操作就会直接失败。

二、如何检测 Ptrace 反调试?

在逆向时,如何判断遇到的障碍是 ptrace 反调试?

-

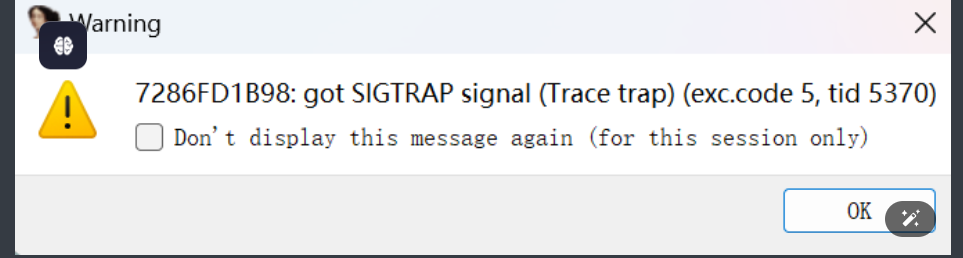

Frida 报错:使用

frida -U -F附加时,出现Error: attachment point unavailable等类似错误。 -

查看进程状态:

adb shell su # 找到目标App的进程ID (PID) ps -A | grep <包名> # 查看该进程的TracerPid字段 cat /proc/<PID>/status | grep -i tracerpid-

如果

TracerPid的值不为 0,则表示该进程已经被其他进程跟踪(ptrace),这就是反调试的证据。 -

如果值为 0,则可能是其他类型的反调试。

-

三、如何对抗 Ptrace 反调试?(由易到难)

对抗的核心思路是:赶在 App 的 ptrace 调用执行之前,抢先附加。

方法一:使用 Frida 的 Spawn 模式(最常用、最有效)

这是首选方案,适用于绝大多数场景。

-

原理:Frida 不是去附加一个已经运行的进程,而是让系统创建一个新的进程并立即暂停它。在这个新进程刚刚被创建、但它的任何代码(包括

ptrace反调试代码)都还没有执行的时候,Frida 就先附加上去。相当于 Frida 抢占了“坑位”。 -

命令:

# -f 表示 spawn(孵化)一个新的进程 frida -U -f com.example.app -l script.js -

Python 脚本示例:

import frida device = frida.get_usb_device() # 1. 以挂起方式启动App,并获取其PID pid = device.spawn(["com.example.app"]) # 2. 附加到这个尚未执行的进程 session = device.attach(pid) # 3. 加载你的Hook脚本 with open("script.js") as f: script = session.create_script(f.read()) script.load() # 4. 最重要的一步:恢复进程的执行。此时Frida已经控制了一切。 device.resume(pid) # 5. 保持脚本运行 input("Press enter to exit...\n")

方法二:Hook 或 Patch 掉 Ptrace 调用

如果 Spawn 模式也失败了(例如,App 有非常复杂的多进程相互监控),可以尝试在 native 层拦截 ptrace 函数。

-

原理:使用 Frida 的 NativeFunction 或类似工具, Hook

libc.so中的ptrace函数。当 App 调用ptrace(PTRACE_TRACEME, ...)时,让你的 Hook 函数直接返回一个错误码(如-1),或者什么都不做,从而让这次调用失效。 -

Frida JavaScript 示例:

Java.perform(function () { // 拦截 native 层的 ptrace 函数 var ptrace = Module.findExportByName("libc.so", "ptrace"); if (ptrace) { Interceptor.attach(ptrace, { onEnter: function (args) { // args[0] 是第一个参数,即 ptrace 的 request var request = args[0].toInt32(); // 如果 request 是 PTRACE_TRACEME,则阻止它 if (request === 0 /* PTRACE_TRACEME 的值,平台可能不同 */) { console.log("[+] 拦截了一次 PTRACE_TRACEME 调用!"); this.prevent_ptrace = true; } }, onLeave: function (retval) { if (this.prevent_ptrace) { // 强制让 ptrace 调用返回 -1 (表示失败) retval.replace(-1); } } }); } });注意:此方法技术门槛稍高,需要了解 Native API 和函数签名,并且可能因 Android 版本或架构不同而需要调整。

方法三:修改内核或使用定制 ROM(终极方案)

-

原理:直接修改 Android 操作系统内核源码,注释掉或修改

ptrace系统调用的实现,使其无法用于反调试。然后编译并刷入这个修改后的系统。 -

优点:一劳永逸,所有 App 都无法在该设备上使用

ptrace反调试。 -

缺点:技术难度极高,需要深厚的系统编译和移植知识,且设备特定,通用性差。通常只有高级安全研究人员才会采用。

方法四:使用其他不依赖 Ptrace 的注入工具

-

例如:Frida Gadget。你可以将

frida-gadget.so直接打包进 APK 或重命名为应用会加载的某个库文件。这样,Frida 就不是通过外部ptrace附加,而是作为 App 的一部分(一个.so库)在内部启动,完全绕过了ptrace的限制。 -

缺点:需要修改 APK 文件,可能触发完整性校验。

总结与决策流程

面对 ptrace 反调试,建议遵循以下步骤:

graph TD

A[遭遇附加失败] --> B{尝试Frida Spawn模式};

B -- 成功 --> C[问题解决 🎉];

B -- 失败 --> D{尝试Hook ptrace函数};

D -- 成功 --> C;

D -- 失败 --> E[可能存在更强保护<br>如多进程相互监控];

E --> F[尝试Frida Gadget模式<br>或修改内核等高级方案];

最重要的一点:Spawn 模式 (frida -f) 是解决 ptrace 反调试最直接、最有效的首选方案,在90%的情况下都能成功。掌握它,你就掌握了对抗这类防御的基本能力。

浙公网安备 33010602011771号

浙公网安备 33010602011771号