软件开发 --- ollama基础知识

大模型私有化部署结果比较

deepseek-r1:8b渗透测试(Penetration Testing)是一种系统性地评估计算机系统、网络或应用程序安全性的过程,旨在模拟潜在攻击者的行为,以发现和利用已知或推测的漏洞。这一过程帮助企业识别潜在的安全风险,并采取措施加强防御。

渗透测试的作用

- 发现漏洞:通过模拟入侵,检测系统中的安全漏洞,如未修复的软件漏洞、配置错误或弱密码策略。

- 评估安全状态:判断当前安全控制体系是否有效,并找出可以改进的地方。

- 指导改进:根据测试结果,企业能够制定针对性的安全措施,提升整体防护能力。

渗透测试的方法

- 工具使用:运用如Nmap、Metasploit等工具进行网络扫描和漏洞识别。

- 社会工程学:通过伪装成可信来源,诱导员工提供敏感信息或绕过安全措施。

- 自动化攻击:利用自动化工具快速测试系统的脆弱性,如Metasploit框架。

渗透测试的结果

- 漏洞报告:明确发现的安全问题及其影响级别。

- 改进建议:推荐修复措施或安全协议,减少潜在风险。

- 风险评估:提供一个整体的安全性评价,帮助企业决定应对策略。

渗透测试的价值

- 提前防御:通过模拟攻击,识别并解决可能被利用的漏洞,防止实际入侵发生。

- 合规要求:满足某些行业标准和法规,如SOX、PCI DSS等,确保数据安全。

注意事项

- 渗透测试应在授权下进行,以避免法律问题或道德争议。

- 结果应匿名处理,保护被测试系统的安全性。

- 改善基于测试结果,而非公开揭示漏洞。

总之,渗透测试是一个主动发现和防范网络安全威胁的重要手段,有助于提升企业的信息安全防护能力。

deepseek-r1:14b渗透测试(Penetration Testing),也被称为“渗透测试”或“安全测试”,是一种通过模拟恶意攻击者的行为,来评估计算机系统、网络或应用程序的安全性的一种方法。其主要目的是发现和利用系统中的漏洞,从而验证当前的安全防御机制是否有效。

渗透测试的目的

- 识别漏洞:通过系统的攻击尝试,找出潜在的安全隐患,如未修复的软件漏洞、配置错误或弱密码策略。

- 评估安全性:了解系统在面对真实攻击时的防护能力,并判断现有的安全措施是否足以抵御威胁。

- 验证防御机制:测试当前的安全控制体系(如防火墙、入侵检测系统等)是否能够有效阻止或应对攻击。

渗透测试的过程

- 规划与准备:明确测试目标、范围和方法,制定详细的测试计划,并获得授权以合法进行测试。

- 信息收集:通过各种手段(如网络扫描、被动侦察等)获取关于目标系统的详细信息,为后续攻击提供依据。

- 漏洞发现:利用工具和技术手段,识别系统中的潜在漏洞,包括未公开的零日漏洞和已知但未修复的漏洞。

- 漏洞利用:尝试利用发现的漏洞,模拟真实攻击,评估其影响程度,并验证防御机制是否能够阻止此类攻击。

- 报告与建议:根据测试结果生成详细的报告,列出发现的所有问题及其风险级别,并提出相应的改进建议。

渗透测试的方法

- 黑盒测试(Black Box Testing):测试人员仅了解系统外部接口和功能,而对内部结构一无所知。这种方法模拟真实攻击者的行为。

- 白盒测试(White Box Testing):测试人员拥有系统的内部详细信息,能够更全面地进行安全评估,但通常用于内部审计或开发阶段的安全测试。

- 灰盒测试(Grey Box Testing):介于黑盒和白盒之间,测试人员对系统有一定的了解,但不完全掌握所有内部细节。

渗透测试的价值

- 提高安全性:通过揭示潜在漏洞,企业可以及时修复问题,降低被攻击的风险。

- 验证防御能力:渗透测试能够证明当前的安全措施是否有效,帮助组织了解其安全防护的真实水平。

- 合规性要求:许多行业标准和法规(如ISO 27001、PCI DSS等)要求定期进行渗透测试,以确保符合相关安全规范。

渗透测试的注意事项

- 授权进行:未经允许的渗透测试可能被视为非法入侵,因此必须在获得明确授权后进行。

- 避免造成干扰:测试过程中应尽量减少对正常业务运行的影响,防止误伤或其他意外后果。

- 保护隐私:在处理敏感信息和系统时,需确保数据安全,避免泄露或被未授权方利用。

总之,渗透测试是一种非常有效的安全评估手段,通过模拟真实攻击环境,帮助企业发现并修复潜在的安全隐患,从而提升整体的信息安全防护能力。

llama3.2:latest

渗透测试(Penetration Testing)是一种系统性地评估计算机系统、网络或应用程序安全性的过程,旨在模拟潜在攻击者的行为,以发现和利用已知或推测的漏洞。这一过程帮助企业识别潜在的安全风险,并采取措施加强防御。

渗透测试的目的

- 发现漏洞:通过模拟入侵,检测系统中的安全漏洞,如未修复的软件漏洞、配置错误或弱密码策略。

- 评估安全状态:判断当前安全控制体系是否有效,并找出可以改进的地方。

- 指导改进:根据测试结果,企业能够制定针对性的安全措施,提升整体防护能力。

渗透测试的方法

- 工具使用:运用如Nmap、Metasploit等工具进行网络扫描和漏洞识别。

- 社会工程学:通过伪装成可信来源,诱导员工提供敏感信息或绕过安全措施。

- 自动化攻击:利用自动化工具快速测试系统的脆弱性,如Metasploit框架。

渗透测试的结果

- 漏洞报告:明确发现的安全问题及其影响级别。

- 改进建议:推荐修复措施或安全协议,减少潜在风险。

- 风险评估:提供一个整体的安全性评价,帮助企业决定应对策略。

渗透测试的价值

- 提前防御:通过模拟攻击,识别并解决可能被利用的漏洞,防止实际入侵发生。

- 合规要求:满足某些行业标准和法规,如SOX、PCI DSS等,确保数据安全。

渗透测试的注意事项

- 授权进行:未经允许的渗透测试可能被视为非法入侵,因此必须在获得明确授权后进行。

- 避免造成干扰:测试过程中应尽量减少对正常业务运行的影响,防止误伤或其他意外后果。

- 保护隐私:在处理敏感信息和系统时,需确保数据安全,避免泄露或被未授权方利用。

渗透测试的分类

- 黑盒测试(Black Box Testing):测试人员仅了解系统外部接口和功能,而对内部结构一无所知。

- 白盒测试(White Box Testing):测试人员拥有系统的内部详细信息,能够更全面地进行安全评估。

- 灰盒测试(Grey Box Testing):介于黑盒和白盒之间,测试人员对系统有一定的了解,但不完全掌握所有内部细节。

渗透测试是一种强大的安全评估工具,可以帮助企业识别潜在的安全风险,并采取措施加强防御。

什么是渗透测试

渗透测试(Penetration Testing),也称为渗透测试或安全渗透测试,是一种评估计算机网络系统安全性的重要手段。它通过模拟恶意黑客的攻击方法,对目标系统的安全性进行探索和测试,旨在发现系统中存在的安全隐患和漏洞,并提出相应的改进建议,从而帮助组织提高其信息安全防护水平。

渗透测试的过程通常包括以下几个步骤:

- 信息收集:获取目标系统的相关信息,如IP地址、开放端口、运行的服务类型等。

- 漏洞扫描:利用工具或手动方式检测系统中存在的已知漏洞。

- 尝试入侵:基于发现的漏洞,尝试进行实际攻击,以验证漏洞是否可被利用。

- 权限提升:如果成功进入系统,将进一步测试能否获得更高的访问权限。

- 数据泄露模拟:模拟敏感信息的窃取过程,评估数据保护的有效性。

- 报告编写:整理测试结果,指出发现的问题,并提供修复建议。

渗透测试不仅有助于识别技术层面的安全缺陷,还能检验企业的安全策略、意识培训以及应急响应机制的有效性。进行渗透测试时,必须遵守法律法规,确保在授权范围内操作,避免对正常业务造成影响。

除了kali linux还有哪些渗透测试发行版

除了 Kali Linux 这个最知名的渗透测试发行版之外,还有其他一些专注于网络安全、漏洞检测和渗透测试的Linux发行版。以下是几个常见的替代选择:

1. Parrot OS

- 特点:

- 基于 Debian 和 Kali 的混合架构,界面现代化(支持 GNOME 或 KDE)。

- 集成了超过 350+ 安全工具,覆盖漏洞扫描、无线安全、逆向工程等场景。

- 支持多语言环境,适合新手和高级用户。

- 适用场景:

- 渗透测试、恶意软件分析、网络取证。

- 提供预装的自动化框架(如 Metasploit、Cobalt Strike)。

2. BackBox Linux

- 特点:

- 基于 Ubuntu 开发,专注于渗透测试和安全评估。

- 内置超过 300+ 安全工具,支持无线网络审计(如 Wi-Fi 攻击、嗅探)。

- 界面简洁,默认提供图形化工具菜单。

- 适用场景:

- 局域网渗透测试、漏洞利用和系统安全分析。

3. BlackArch

- 特点:

- 基于 Arch Linux 的轻量级发行版,适合高级用户自定义配置。

- 提供超过 2,400+ 安全工具的仓库(通过 pacman 包管理器安装)。

- 不预装图形界面,默认为命令行环境,需自行选择桌面环境。

- 适用场景:

- 高度定制化的渗透测试环境,适合熟悉 Linux 的用户。

4. MintWare

- 特点:

- 基于 Ubuntu 开发的轻量级发行版,专注于安全审计和无线网络分析。

- 工具集精简但实用(约 100+ 安全工具)。

- 支持 USB 启动,适合便携式渗透测试设备。

- 适用场景:

- 快速部署的渗透测试环境,适合携带到现场使用。

5. Security Onion

- 特点:

- 基于 Ubuntu 的发行版,专注于网络监控、入侵检测和日志分析。

- 集成了 Snort(IDS/IPS)、Suricata、Bro 等工具,适合流量分析和威胁狩猎。

- 可用于渗透测试中的网络层漏洞探测。

- 适用场景:

- 网络安全监控、日志管理及入侵检测系统(IDS)部署。

6. Dark Owl

- 特点:

- 基于 Slackware 的轻量级发行版,专注于无线网络渗透测试和密码破解。

- 内置 Aircrack-ng、Wireshark 等工具,适合 WiFi 攻击和嗅探。

- 适合在资源有限的设备上运行(如旧笔记本或树莓派)。

- 适用场景:

- 无线网络审计、WiFi 安全测试。

7. Pengyin

- 特点:

- 结合了 Ubuntu 和 Kali Linux 的混合发行版,提供双系统启动选项(Kali 或 Ubuntu 桌面)。

- 内置常用渗透工具和开发环境(如 Python、Ruby),适合快速切换不同测试场景。

- 适用场景:

- 需要同时使用普通办公功能和安全测试的混合环境。

8. Kali Nethunter

- 特点:

- Kali Linux 的衍生版本,专为 Android 设备设计(支持 rooted 手机或平板)。

- 允许在移动设备上运行渗透工具(如网络扫描、WiFi 攻击),适合现场快速响应。

- 适用场景:

- 移动端渗透测试,适合携带到物理环境进行实时分析。

9. REMnux

- 特点:

- 针对恶意软件分析的发行版(REMnux = Reverse Engineering Malware),基于 Ubuntu。

- 内置工具用于逆向工程、动态/静态分析和恶意软件行为追踪(如 Volatility、Cutter)。

- 适用场景:

- 恶意软件分析、逆向工程及高级威胁检测。

10. Whoppix

- **特点**: - 基于 Debian 的轻量级发行版,专注于无线网络审计和嗅探。 - 支持在启动时自动配置为监听模式(Monitor Mode)以便捕获 WiFi 流量。 - 可用于中间人攻击(MITM)、密码破解等场景。 - **适用场景**: - 快速部署的无线安全测试工具。如何选择?

- 新手友好:Parrot OS 或 Kali Linux(界面直观,工具齐全)。

- 高级定制:BlackArch(适合熟悉 Linux 的用户自定义环境)。

- 无线安全专项:Dark Owl 或 Whoppix。

- 移动设备:Kali Nethunter。

- 恶意软件分析:REMnux。

注意事项:

- 合法性:所有渗透测试必须在授权范围内进行,未经授权的攻击是违法行为!

- 更新与维护:选择活跃维护的发行版(如 Parrot OS、Kali Linux),确保工具库和系统安全。

- 便携性:部分发行版支持 USB 启动或虚拟机部署,适合快速测试。

如果需要进一步了解某个特定发行版的功能或安装步骤,可以告诉我!

如何逆向分析安卓so接近源码

逆向分析 Android 的 .so 文件(即 Native 代码库)以接近源码的逻辑是一项复杂但可行的任务。以下是详细的步骤和技术方法:

1. 准备工作

工具准备

- 反汇编/反编译工具:

- IDA Pro/Ghidra:强大的逆向工程工具,支持分析

.so文件(需加载对应架构的插件,如 ARM、ARM64)。 - Radare2:开源命令行工具,适合自动化脚本分析。

- Hopper:Mac 平台友好,支持 ARM 架构。

- IDA Pro/Ghidra:强大的逆向工程工具,支持分析

- 动态调试工具:

- GDB/GDBserver:用于调试 Native 代码的运行时行为。

- Frida:基于脚本的动态 Hook 工具,可拦截函数调用、修改参数或返回值。

- Jadx/Ghidra+Java分析:若

.so被 Java 调用,需结合 Java 层代码理解逻辑。

- 辅助工具:

- Apktool:反编译 APK 的资源和 Smali(Android 字节码)文件。

- dex2jar + JD-GUI:将 Dalvik 字节码转为 Java 类,分析 Java 层调用 Native 函数的接口。

目标 .so 文件提取

- 找到目标 APK 中的

.so文件:- 在

lib/armeabi-v7a或lib/arm64-v8a目录下(根据 CPU 架构不同)。

- 在

- 提取

.so文件:bashunzip your_app.apk lib/*.so

2. 静态分析流程

反汇编与代码结构理解

-

使用 IDA Pro/Ghidra 分析:

- 打开

.so文件,选择对应架构(如 ARM64)。 - 反汇编后查看函数列表、符号表和交叉引用。

- 关注

Java_com_package_Class_method格式的函数名(这是 Java 调用 Native 函数的接口约定)。

- 打开

-

恢复函数名与变量:

- 如果

.so文件未经过混淆或剥离符号,直接查看函数名即可。 - 若符号被剥离,需通过以下方法猜测逻辑:

- 查找字符串:使用

strings your_library.so或在工具中搜索硬编码的字符串(如 API 接口、配置等)。 - 分析调用关系:通过交叉引用(Xrefs)定位关键函数。

- 查找字符串:使用

- 如果

-

识别关键代码段:

- 寻找加密/解密算法、敏感数据处理函数或业务逻辑核心部分。

- 通过控制流图(CFG)理解函数的分支和循环结构。

恢复伪代码

- IDA Pro 的 Pseudocode 功能:某些情况下可生成 C/C++ 风格的伪代码,但可能不完整。

- Ghidra 的自动反编译:效果较好,但需熟悉其语法差异。

- 手动逆向:

- 将汇编代码转换为逻辑流程图(如用 Draw.io 绘制)。

- 关注内存操作(

mov,ldr,str)、函数调用和条件跳转。

3. 动态调试与 Hook

Frida 脚本 Hook 函数

- Hook Native 函数:

javascript

// Frida 脚本示例:hook 一个名为 "your_function" 的函数 Interceptor.attach(Module.findExportByName(null, 'your_function'), { onEnter: function(args) { console.log('Function called with args:', args[0].toInt32()); }, onLeave: function(retval) { console.log('Return value:', retval.toInt32()); } }); - 修改参数或返回值:

javascript

// 修改第一个参数为 12345 args[0].write(new NativePointer(12345));

GDB/GDBserver 调试

- 在设备上启动 GDBserver:

bash

gdbserver :<port> <pid_of_target_app> - 连接 GDB 并设置断点:

gdb

target remote :<port> b *0xADDRESS_OF_FUNCTION # 根据反汇编地址设置断点

4. 结合 Java 层分析

定位 Native 函数的调用接口

- 反编译 APK 的 Java 层代码:

bash

jadx -d output your_app.apk - 查找

native关键字声明的方法,如:javapublic native String encryptData(String data); - 对应到 Native 层的函数名(格式为

Java_com_package_Class_encryptData)。

双向分析

- 通过 Java 层的调用逻辑推断 Native 函数的作用。

- 在 Native 层找到关键数据处理点后,回溯 Java 层的数据来源。

5. 处理混淆与加固

反混淆技巧

-

符号恢复:

- 使用

nm或 Ghidra 的符号解析功能尝试恢复函数名。 - 猜测被混淆的函数逻辑(如通过参数类型和调用上下文)。

- 使用

-

破解加固保护:

- 如果

.so被 ProGuard、Dexguard 或其他 Native 加固工具保护,需先脱壳或绕过检查:- 使用 Frida Hook 安全检测函数返回成功。

- 通过动态调试定位和修改关键跳转指令。

- 如果

6. 关键场景逆向示例

破解加密逻辑

假设目标应用使用 Native 函数 encryptData 加密数据:

-

静态分析:

- 在 IDA 中找到

Java_com_package_encryptData,反汇编其代码。 - 发现调用了 AES 算法的库函数(如

EVP_EncryptInit_ex)。

- 在 IDA 中找到

-

动态 Hook 获取密钥:

javascript// Frida 脚本:Hook 加密函数并打印参数 Interceptor.attach(Module.findExportByName('libcrypto.so', 'EVP_EncryptUpdate'), { onEnter: function(args) { console.log('Key:', Memory.readCString(ptr(args[2])); } });

7. 注意事项

- 架构兼容性:确保使用的工具支持目标

.so的 CPU 架构(ARM/ARM64)。 - 动态加载的库:某些应用会动态下载并加载

.so,需先提取完整文件。 - 反调试检测:

- 应用可能通过检查

/proc/self/status或ptrace防止调试。 - 使用 Frida 的

--no-pause参数或修改系统配置绕过。

- 应用可能通过检查

总结

逆向 Native 层代码需结合静态分析与动态调试,关键步骤包括:

- 提取并加载

.so文件到反编译工具。 - 定位关键函数并通过符号和字符串缩小范围。

- 使用 Frida 或 GDB 动态 Hook 获取运行时数据。

- 结合 Java 层代码理解整体逻辑。

通过以上方法,可以逐步还原 Native 代码的业务逻辑并实现逆向目标。对于高度混淆或加固的应用,可能需要更深入的逆向技巧(如修改二进制文件)来绕过保护机制。

什么是渗透测试

渗透测试是一种重要的安全评估方法,旨在通过模拟黑客攻击来识别系统中的潜在漏洞,从而帮助组织提高其防御能力。以下是关于渗透测试的详细概述:

渗透测试的定义与目的

渗透测试(Penetration Testing)是一种受控的安全评估活动,由经过授权的专业人员执行,目的是以攻击者的视角发现系统、网络或应用程序中的安全弱点。其核心目标是:

- 识别漏洞:查找未被发现的安全漏洞。

- 评估风险:分析这些漏洞可能带来的影响。

- 提供修复建议:帮助组织修复问题,提升整体安全性。

渗透测试的过程

渗透测试通常分为以下几个阶段:

- 情报收集(侦察):通过公开信息、网络扫描等手段获取目标系统的详细信息。

- 漏洞分析:识别系统中的潜在弱点和安全缺陷。

- 攻击模拟:利用已知漏洞进行实际的入侵尝试,如SQL注入或跨站脚本攻击。

- 结果整理与报告:总结测试过程,提供详细的漏洞描述、影响分析及修复建议。

渗透测试的类型

根据测试者所掌握的信息量,渗透测试可以分为:

- 黑盒测试:测试者没有任何内部信息,完全模拟外部攻击。

- 白盒测试:测试者拥有系统的完整信息,便于发现深层次问题。

- 灰盒测试:介于两者之间,测试者可能了解部分系统信息。

注意事项与合规性

执行渗透测试必须遵守法律法规,确保获得目标组织的明确授权。过程中需尊重隐私和数据保护原则,避免未经授权访问他人系统,以防触犯法律。

渗透测试的应用范围

渗透测试不仅适用于网站和应用程序,还涵盖物联网设备、嵌入式系统等多种类型。其应用广泛,尤其在网络安全威胁日益增加的今天,对任何依赖信息系统的组织都至关重要。

工具与技术

常用的工具包括开源软件如Metasploit和商业解决方案。掌握这些工具的使用是进行渗透测试的重要部分。

局限性与挑战

渗透测试可能无法覆盖所有攻击向量,且需由专业人员执行以避免对业务运行造成影响。此外,成本因素可能导致小公司难以频繁进行此类测试。

企业应用情况

尽管大公司更常执行渗透测试,但随着安全意识的提升,越来越多的企业开始重视这一过程,尤其是那些处理敏感数据的机构。

总之,渗透测试是帮助企业识别和修复安全漏洞的重要手段,通过模拟攻击帮助组织构建更 robust 的防御体系。深入学习相关知识和技能将有助于更好地应用这一方法。

除了kali linux还有哪些渗透测试发行版

除了Kali Linux之外,还有多种Linux发行版适用于渗透测试。以下是一些常用的安全发行版及其特点:

-

Parrot OS

- 特点:基于Debian,界面美观,支持多语言,提供多种渗透测试工具和环境。

- 适用场景:适合需要直观界面和丰富工具集的用户。

-

BackBox Linux

- 特点:专注于安全审计和渗透测试,包含大量预装工具。

- 注意事项:可能已停止更新,建议确认最新状态。

-

BlackArch Linux

- 特点:基于Arch Linux,提供超过2000个安全工具,适合高级用户。

- 适用场景:喜欢滚动发布和高度定制的用户。

-

Ubuntu(安装安全工具)

- 特点:通用发行版,通过安装如Metasploit等工具转为渗透测试环境。

- 注意事项:需自行配置,可能不如专门的安全发行版优化。

-

Fedora Security Lab

- 特点:专注于安全和应用开发,提供预装的安全工具。

- 适用场景:需要结合开发与安全测试的用户。

-

ArchStrike

- 特点:基于Arch Linux,适合喜欢滚动发布系统的用户。

- 注意事项:需了解其功能和稳定性。

-

S_shutdown OS

- 特点:匿名操作系统变种,用于隐秘操作。

- 适用场景:需要隐藏身份或进行隐秘测试的用户。

-

Kali NetHunter

- 特点:专注于移动设备安全测试,支持安卓系统。

- 适用场景:移动端渗透测试需求。

-

OpenSUSE Tumbleweed

- 特点:滚动发布,包含最新安全工具和补丁。

- 适用场景:需要频繁更新的用户。

-

Deep Security Linux

- 特点:专注于深度安全分析,提供高级工具。

- 适用场景:漏洞评估和入侵检测任务。

-

Security Onion

- 特点:基于Ubuntu,全面的安全平台,包含多种安全工具。

- 适用场景:需要综合安全工具的用户。

-

OSXKALI

- 特点:针对macOS用户的渗透测试环境。

- 注意事项:功能可能不如Linux版全面。

使用注意事项:

- 确保从官方渠道下载,避免恶意软件感染。

- 遵守法律法规和道德规范,未经授权不得进行渗透测试。

- 操作中注意不要造成破坏或隐私泄露。

选择发行版时,建议根据具体需求、工具支持、社区资源等因素综合考虑,以提升渗透测试能力。

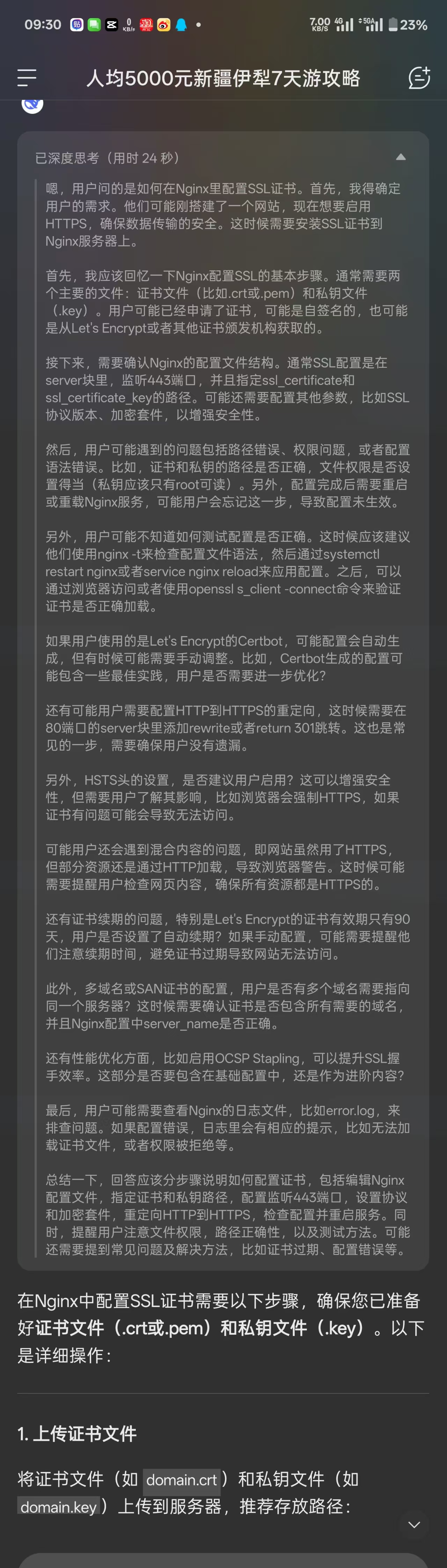

官方ds

嗯,用户问的是如何在Nginx里配置SSL证书。首先,我需要回想一下自己以前配置过的情况。记得SSL证书通常包括.crt或者.pem文件,还有私钥.key文件。那配置的话应该是在server块里面,设置listen 443 ssl,然后指定ssl_certificate和ssl_certificate_key的路径对吧?可能需要确认一下这些文件的路径是否正确,还有权限问题。

另外,用户可能会需要强制HTTP跳转到HTTPS,这时候应该要在80端口的server块里添加rewrite或者返回301重定向。不过要小心,如果已经有别的配置的话,可能需要调整一下。还要检查防火墙是否开放了443端口,否则证书配置好了还是无法访问。

还有,配置完成后需要重新加载Nginx配置,用nginx -s reload命令,而不是重启服务,这样不会导致服务中断。可能还需要检查配置文件语法是否正确,用nginx -t来测试。对了,有些用户可能用的是Let's Encrypt的证书,用Certbot的话会自动配置,但手动配置的话步骤还是一样。另外,可能需要配置HSTS,增强安全性,或者选择更安全的SSL协议和加密套件,禁用不安全的旧版本,比如SSLv3。

再想一想,证书链的问题。有时候证书文件需要包含中间证书,如果只配置了域名证书,可能浏览器会报不信任的错误。这时候需要把中间证书和域名证书合并成一个文件,然后ssl_certificate指向这个合并后的文件。用户可能遇到这个问题,但可能没意识到,所以需要提醒一下。

还有,证书和私钥的权限问题,确保Nginx进程有权限读取这些文件,一般建议设置为644,私钥保持600,所属用户是root或者www-data之类的。可能用户遇到权限问题导致Nginx启动失败。

总结一下,配置步骤大概是:获取证书和私钥,放置到正确位置,修改Nginx配置,设置监听443,指定证书和私钥路径,配置HTTP重定向,测试配置,重新加载Nginx。可能还需要考虑其他安全相关的配置,比如SSL参数优化,OCSP装订等等。用户的问题可能覆盖这些方面,需要一步步引导,并提醒常见错误点。

(由于技术原因,联网搜索暂不可用)

在 Nginx 中配置 SSL 证书的步骤如下:

1. 准备证书文件

-

确保你已获取以下文件(通常从证书颁发机构获取):

-

域名证书(如

domain.crt或domain.pem) -

私钥文件(如

domain.key) -

(可选)中间证书链(如

ca_bundle.crt,若未包含在域名证书中)

-

-

合并证书链(如果需要):

cat domain.crt ca_bundle.crt > combined.crt

2. 上传文件到服务器

将证书文件(如 combined.crt)和私钥文件(如 domain.key)上传到服务器的目录,例如:

/etc/nginx/ssl/domain.crt /etc/nginx/ssl/domain.key

3. 配置 Nginx

修改 Nginx 的站点配置文件(通常在 /etc/nginx/sites-available/ 或 /etc/nginx/conf.d/ 目录)。

示例配置:

server {

listen 443 ssl;

server_name example.com www.example.com;

# 证书路径

ssl_certificate /etc/nginx/ssl/domain.crt;

ssl_certificate_key /etc/nginx/ssl/domain.key;

# 安全优化配置

ssl_protocols TLSv1.2 TLSv1.3;

ssl_prefer_server_ciphers on;

ssl_ciphers 'ECDHE-ECDSA-AES128-GCM-SHA256:ECDHE-RSA-AES128-GCM-SHA256';

ssl_session_cache shared:SSL:10m;

ssl_session_timeout 10m;

# 其他配置(如根目录、代理等)

root /var/www/html;

index index.html;

}

# 强制 HTTP 跳转到 HTTPS

server {

listen 80;

server_name example.com www.example.com;

return 301 https://$host$request_uri;

}

4. 检查配置并重载 Nginx

-

测试配置文件语法:

nginx -t -

重载配置(无需重启服务):

systemctl reload nginx

5. 验证证书

-

访问

https://example.com,确认浏览器显示安全锁标志。 -

使用在线工具检查 SSL 配置:

常见问题排查

-

证书路径错误

确保ssl_certificate和ssl_certificate_key路径正确,Nginx 进程有读取权限。 -

证书链不完整

浏览器提示“证书不受信任”时,检查是否遗漏中间证书。 -

端口未开放

确保防火墙(如ufw或iptables)开放了443端口。 -

旧配置缓存

清除浏览器缓存或使用无痕模式测试。

高级优化(可选)

-

启用 HSTS

添加响应头强制浏览器使用 HTTPS:add_header Strict-Transport-Security "max-age=31536000; includeSubDomains" always; -

OCSP Stapling

提升 SSL 握手效率:ssl_stapling on; ssl_stapling_verify on; resolver 8.8.8.8 8.8.4.4 valid=300s;

按照以上步骤操作,即可为你的网站启用 HTTPS 加密访问。如果使用 Let's Encrypt 等自动化工具(如 Certbot),可简化证书部署流程。

在Nginx中配置SSL证书需要以下步骤,确保您已准备好**证书文件(.crt或.pem)**和**私钥文件(.key)**。以下是详细操作:

---

### **1. 上传证书文件**

将证书文件(如 `domain.crt`)和私钥文件(如 `domain.key`)上传到服务器,推荐存放路径:

```bash

/etc/ssl/domain.crt

/etc/ssl/private/domain.key

```

---

### **2. 配置Nginx SSL**

编辑Nginx配置文件(通常在 `/etc/nginx/sites-available/` 或 `/etc/nginx/conf.d/` 目录下),修改或添加如下配置:

```nginx

server {

listen 443 ssl http2; # 启用HTTPS并支持HTTP/2

server_name example.com www.example.com;

# 证书路径

ssl_certificate /etc/ssl/domain.crt;

ssl_certificate_key /etc/ssl/private/domain.key;

# SSL优化配置

ssl_session_timeout 1d;

ssl_session_cache shared:SSL:50m;

ssl_session_tickets off;

# 加密套件配置(推荐使用现代加密协议)

ssl_protocols TLSv1.2 TLSv1.3;

ssl_ciphers 'ECDHE-ECDSA-AES128-GCM-SHA256:ECDHE-RSA-AES128-GCM-SHA256:ECDHE-ECDSA-AES256-GCM-SHA384:ECDHE-RSA-AES256-GCM-SHA384';

ssl_prefer_server_ciphers on;

# 其他安全头

add_header Strict-Transport-Security "max-age=31536000; includeSubDomains" always;

# 网站根目录配置

root /var/www/html;

index index.html;

# 其他配置...

}

# HTTP 强制跳转 HTTPS(可选)

server {

listen 80;

server_name example.com www.example.com;

return 301 https://$host$request_uri;

}

```

---

### **3. 检查配置并重启Nginx**

```bash

# 测试配置语法是否正确

sudo nginx -t

# 重启Nginx使配置生效

sudo systemctl restart nginx

# 或使用reload平滑重启

sudo systemctl reload nginx

```

---

### **4. 验证SSL证书**

- **浏览器访问**:通过 `https://example.com` 访问,确认地址栏显示锁标志。

- **命令行工具验证**:

```bash

openssl s_client -connect example.com:443 -servername example.com

```

---

### **常见问题排查**

1. **证书路径错误**

检查 `ssl_certificate` 和 `ssl_certificate_key` 路径是否正确,确保文件存在。

2. **权限问题**

私钥文件(.key)应仅对root可读:

```bash

chmod 600 /etc/ssl/private/domain.key

```

3. **证书链不完整**

如果证书链缺失,浏览器会提示不信任。合并证书链到 `.crt` 文件:

```bash

cat domain.crt intermediate.crt >> combined.crt

```

4. **配置未生效**

确保重启Nginx服务,并检查是否有其他配置冲突。

---

### **自动化证书管理(Let's Encrypt)**

若使用Let's Encrypt免费证书,推荐使用 `certbot` 工具自动配置:

```bash

# 安装Certbot

sudo apt install certbot python3-certbot-nginx

# 获取并自动配置证书

sudo certbot --nginx -d example.com -d www.example.com

```

Certbot会自动更新证书并修改Nginx配置。

---

完成以上步骤后,您的Nginx服务器即可通过HTTPS安全访问。

浙公网安备 33010602011771号

浙公网安备 33010602011771号