通过分析log日志,可以知道攻击者的IP 攻击时间 和具体操作

本片文章为内网测试,通过分析日志,进行复现攻击流程,同时对网站的后门给予修复建议

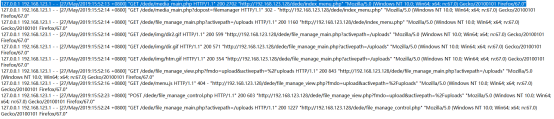

通过分析日志可以知道,攻击者使用了扫描工具进行网站扫描,获得了网站后台地址

日志

一.

日志分析:

具体操作:SQL注入

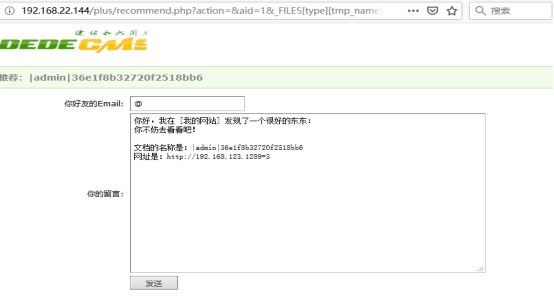

攻击者通过注入漏洞获取到网站后台的用户名及密码

漏洞利用payload:

http://IP/plus/recommend.php?action=&aid=1&_FILES[type][tmp_name]=\%27%20or%20mid=@`\%27`%20/*!50000union*//*!50000select*/1,2,3,(select%20CONCAT(0x7c,userid,0x7c,pwd)+from+`%23@__admin`%20limit+0,1),5,6,7,8,9%23@`\%27`+&_FILES[type][name]=1.jpg&_FILES[type][type]=application/octet-stream&_FILES[type][size]=4294

漏洞危害:通过SQL注入,获取了网站数据信息

修复建议,结果:

建议:网站的uploadsafe.inc.php文件对函数的限制不严,导致出现注入漏洞,从而泄漏了数据信息,

可以通过下载高版本的uploadsafe.inc.php文件进行替换,达到修复目的,也可针对下面这句话进行过滤,限制

结果:

二.

日志分析:

具体操作:文件上传

攻击者通过上传点上传一个为shell.php大马

漏洞危害:通过上传点上传木马文件

修复建议:

- 设置白名单,设置需要上传的格式

- 设置黑名单,对不需要的格式进行过滤

后门:

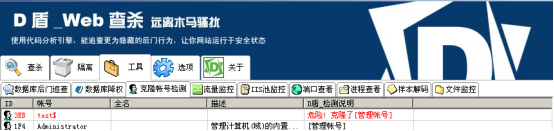

一.克隆账户,隐藏账户

攻击者同过cmd新建账户时,在用户名后加上$后达到隐藏目的

通过D盾扫描出克隆账户

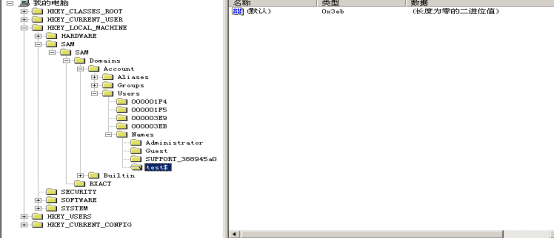

该隐藏账户可已通过计算机管理和注册表发现

修复建议:删掉该隐藏账户,定时查看注册表,我们还可以借助“组策略”的帮助,让黑客无法通过隐藏账户登陆。

点击“开始”→“运行”,输入“gpedit.msc”运行“组策略”,依次展开“计算机配置”→“Windows 设置”→“安全设置”→“本地策略”→“审核策略”,

双击右边的“审核策略更改”,在弹出的设置窗口中勾选“成功”,然后点“确定”。对“审核登陆事件”和“审核过程追踪”进行相同的设置。

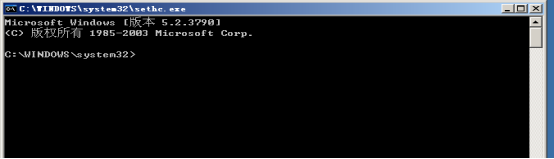

二.粘滞键后门

攻击者通过修改sethc.exe名称为cmd.exe 达到可以不登录就可执行cmd,添加用户等操作

修复建议:通过手工测试,5次shift打开了cmd.exe ,把粘滞快捷打开的程序换回为sethc.exe

不定时的测试一下

浙公网安备 33010602011771号

浙公网安备 33010602011771号