第七周--作业

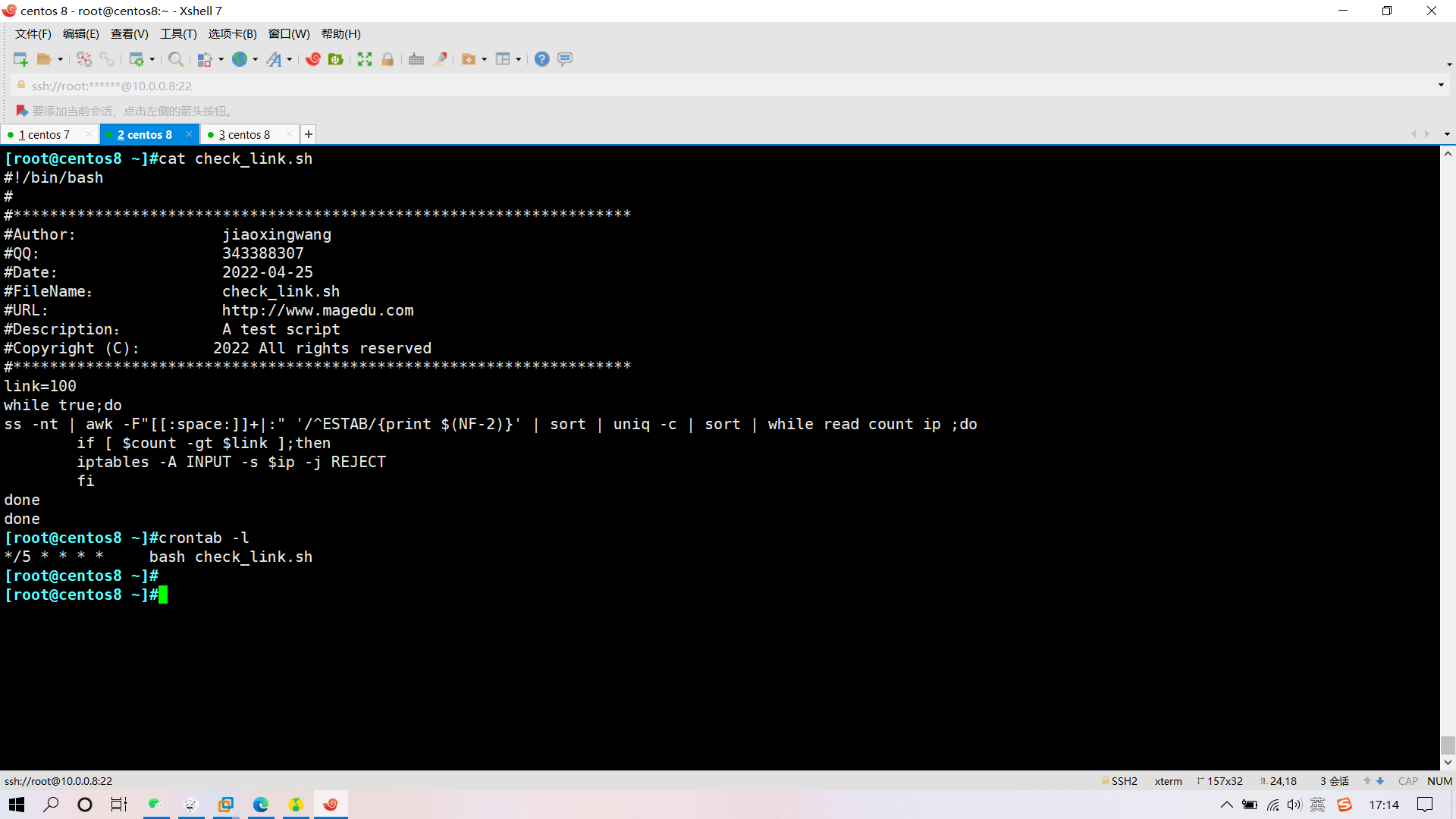

1、解决DOS攻击生产案例:根据web日志或者或者网络连接数,监控当某个IP 并发连接数或者短时内PV达到100,即调用防火墙命令封掉对应的IP,监控频率每隔5分钟。防火墙命令为:iptables -A INPUT -s IP -j REJECT

2、描述密钥交换的过程

对称加密:加密和解密使用同一个密钥 特性: 加密、解密使用同一个密钥,效率高 将原始数据分割成固定大小的块,逐个进行加密 缺陷: 密钥过多 密钥分发 数据来源无法确认 常见对称加密算法: DES:Data Encryption Standard,56bits 3DES: AES:Advanced (128, 192, 256bits) Blowfish,Twofish IDEA,RC6,CAST5 非对称加密:密钥是成对出现 公钥:public key,公开给所有人,主要给别人加密使用 私钥:secret key,private key 自己留存,必须保证其私密性,用于自已加密签名 特点:用公钥加密数据,只能使用与之配对的私钥解密;反之亦然 功能: 数据加密:适合加密较小数据,比如: 加密对称密钥 数字签名:主要在于让接收方确认发送方身份 缺点: 密钥长,算法复杂 加密解密效率低下 常见算法: RSA:由 RSA 公司发明,是一个支持变长密钥的公共密钥算法,需要加密的文件块的长度也是可变 的,可实现加密和数字签名 DSA(Digital Signature Algorithm):数字签名算法,是一种标准的 DSS(数字签名标准) ECC(Elliptic Curves Cryptography):椭圆曲线密码编码学,比RSA加密算法使用更小的密钥, 提供相当的或更高等级的安全 非对称加密的实现 接收者 生成公钥/密钥对:P和S 公开公钥P,保密密钥S 发送者 使用接收者的公钥来加密消息M 将P(M)发送给接收者 接收者 使用密钥S来解密:M=S(P(M)) 发送者 生成公钥/密钥对:P和S 公开公钥P,保密密钥S 使用密钥S来加密消息M 发送给接收者S(M) 接收者 使用发送者的公钥来解密M=P(S(M))

3、https的通信过程

第一步: 客户端生成随机数R1 发送给服务端 告诉服务端自己支持哪些加密算法 第二步: 服务端生成随机数R2 从客户端支持的加密算法中选择一种双方都支持的加密算法(此算法用于后面的会话密钥生成) 服务端生成把证书、随机数R2、会话密钥生成算法,一同发给客户端 第三步: 验证证书的可靠性,先用CA的公钥解密被加密过后的证书,能解密则说明证书没有问题,然后通过证书里提供的摘要算法进行对数据进行摘要,然后通过自己生成的摘要与服务端发送的摘要比对 验证证书合法性,包括证书是否吊销、是否到期、域名是否匹配,通过后则进行后面的流程 获得证书的公钥、会话密钥生成算法、随机数R2 生成一个随机数R3 根据会话秘钥算法使用R1、R2、R3生成会话秘钥 用服务端证书的公钥加密随机数R3并发送给服务端 第四步: 服务器用私钥解密客户端发过来的随机数R3 根据会话秘钥算法使用R1、R2、R3生成会话秘钥 第五步: 客户端发送加密数据给服务端 发送加密数据:客户端加密数据后发送给服务端 服务端响应客户 端解密接收数据:服务端用会话密钥解密客户端发送的数据 加密响应数据:用会话密钥把响应的数据加密发送给客户端。 客户端解密服务端响应的数据 解密数据:客户端用会话密钥解密响应数据

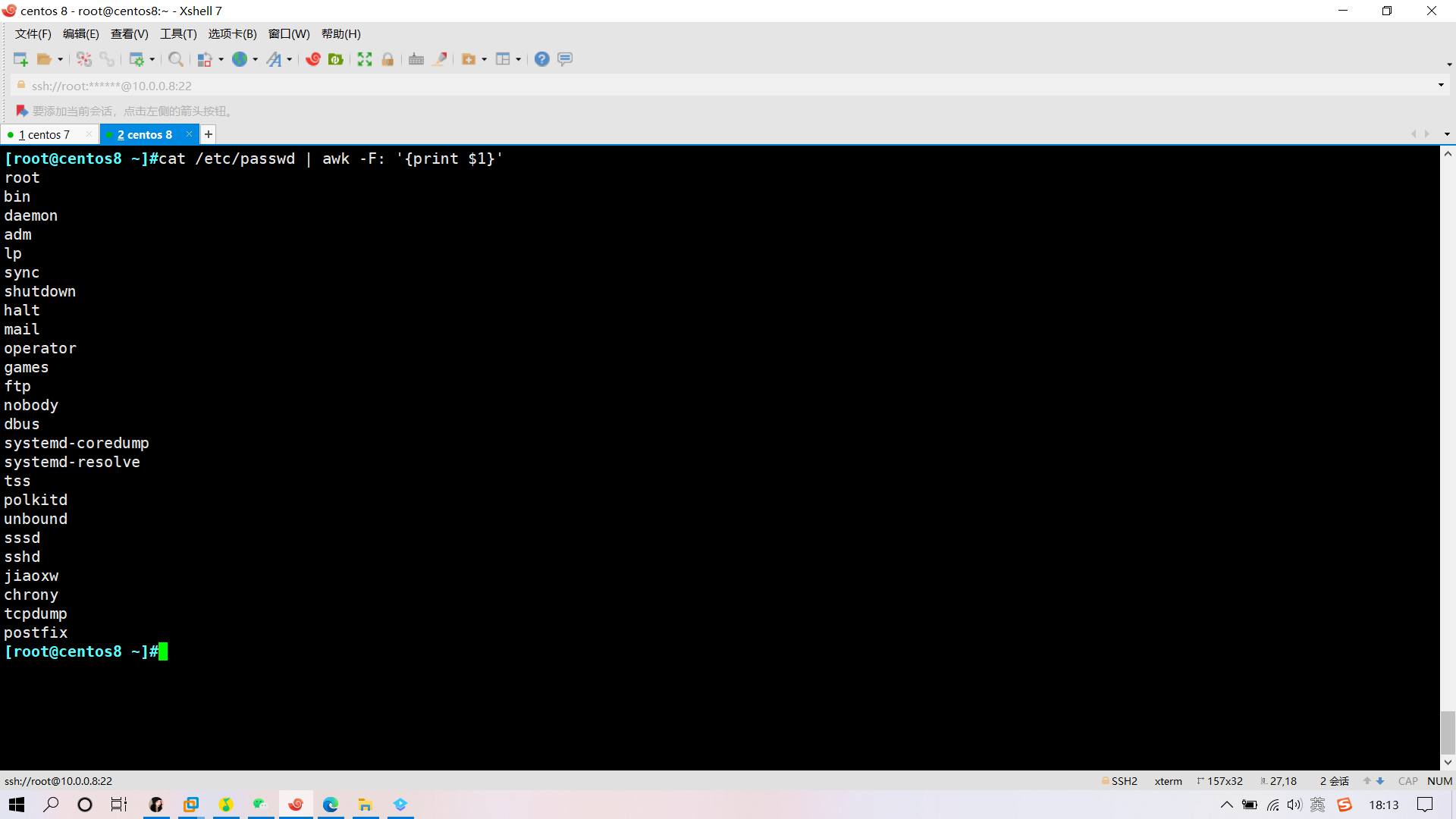

4、使用awk以冒号分隔获取/ettc/passwd文件第一列

浙公网安备 33010602011771号

浙公网安备 33010602011771号