1. 信息收集:

站长个人信息 域名相关信息(域名注册邮箱、dns信息、子域名)。

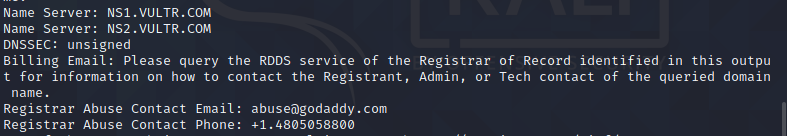

第一种方法就是在kali中输入: whois 域名

以下是kali中查询的结果(已经有域名保护

第二种就是去各种查询站点。

(待补充)

2. 常见的网站搭建配置

- php+mysql+win/linux

- 2003 iis6.0/2008 iis7.0/2012 iis8.0

- apache

- nginx

- aspx+access/mssql+win

- jsp+tomcat/oracle/mysql/+win/linux

- php+postgresql+linux

3. 文件和目录扫描

a. 御剑扫描工具

b. DirBuster

c. Pk

4. 子域名收集

根域名 icubficubf.xyz

子域名www.icubficubf.xyz

搜集工具:

a. Layer子域名挖掘机

b. subDomainsBrute (用python启动) 这个脚本的主要目标是发现其他工具无法探测到的域名, 如Google,aizhan,fofa。高频扫描每秒DNS请求数可超过1000次。需要下载包(详见readme)

使用方法:进入根目录,然后运行python subDomainsBrute.py targetURL 后面可以接其他参数,详见readme,结果会在根目录中以txt文本记录(也可指定文件类型)。

判断是否是cdn:http://ping.chinaz.com

c. wydomain(用python启动)需要下载包(详见readme)

d. Sublist3r(也是python启动),启动要求详见readme

e. 搜索引擎: site:域名

f. 代码仓库 去github上找一些备份文件和密码,类似gitee

g. 抓包分析请求返回值(跳转/文件上传/app/api接口等)

h. 站长帮手网等在线工具

5. whois信息反查、ip反查、邮箱反查、资产相关、域名查询ip

域名查询到注册人和注册邮箱,也可以通过注册人或注册邮箱反查网站和注册人

1. 爱站 https://www.aizhan.com/

2. 站长工具

3. 天眼查 https://www.tianyancha.com/

4. c端查询: http://www.webscan.cc/

5. 是否使用cdn: http://ping.chinaz.com(超级ping)

6. 端口服务

nmap:

nmap -Pn -sV www.icubficubf.xyz -Pn表示不ping,直接扫描 -sV表示探测开启的端口来获取服务、版本信息 后面接ip或者域名

~ -oN fileName 将结果保存为某个文件

~ -oX: 结果以.xml文件保存

~ -O 表示探测目标操作系统

~ --open 显示状态为open的端口

~ -iL 从一个文件中输入你的扫描目标信息,后接文件名

~ -A:一次扫描包含系统探测、版本探测、脚本扫描和跟踪扫描

~ -p 1~65535: 指定端口扫描范围

~ -sU: udp扫描

具体部分参数详见: 端口扫描工具nmap的常用参数讲解 - hikonaka - 博客园 (cnblogs.com)

nmap常用命令及参数说明_hdquan321的博客-CSDN博客_nmap常用命令参数

御剑端口扫描

python扫描脚本: 在代码中将ip进行更改,默认端口为1-65535(随机扫描)

用自己虚拟机进行测试时,如果主机和虚拟机ping不通,但是都在一个网段下,这时需要关闭Windows Defender 的专有网络防火墙

7. 邮箱信息搜集

搜集工具:

a. theHarvester.py(使用python3) 在kali中安装theHarvester时,如果没有pip就去安装pip

python3 -m pip install -r requirements.txt 在下载所需包时,如果出现ERROR: Cannot uninstall 'PyYAML'. It is a distutils installed project and thus we cannot accurately determine which files belong to it which would lead to only a partial uninstall. 时,在安装的时候添加 --ignore-installed PyYAML 即可

可以在根目录下的api-keys.yaml文件中添加特殊搜索引擎的key

python3 theHarvester.py -d freebuf.com -b baidu

b. 社工库

c. whois 注册邮箱

浙公网安备 33010602011771号

浙公网安备 33010602011771号