Vulnhub之Dr4g0n-b4ll

一: 信息收集

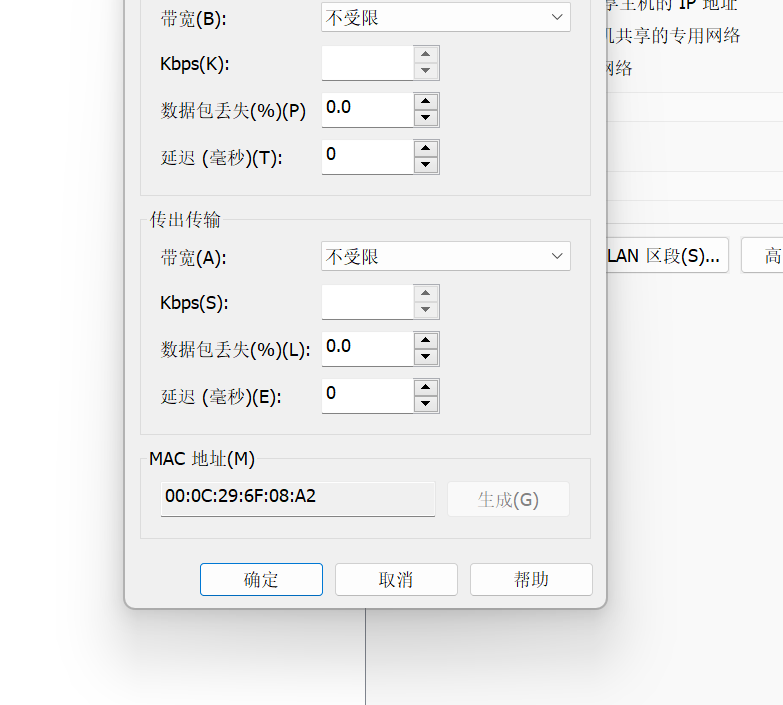

在nat模式下

mac地址

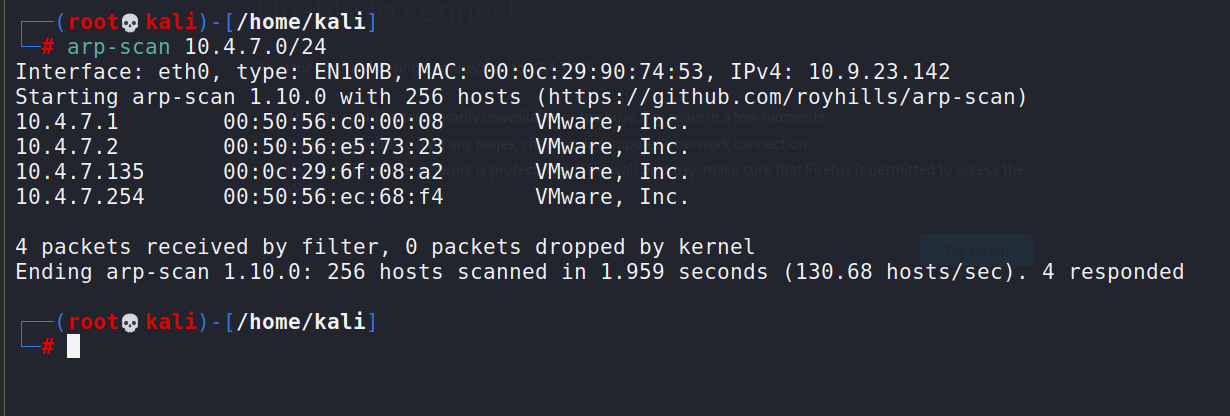

扫描ip

arp-scan 10.4.7.0/24

端口扫描

nmap -p- -A 10.4.7.135

手动访问端口80

从80网页上并不能发现什么有用的信息

扫描目录,用dirb工具

dirb http://10.4.7.135

扫描到三个目录

查看目录index.html

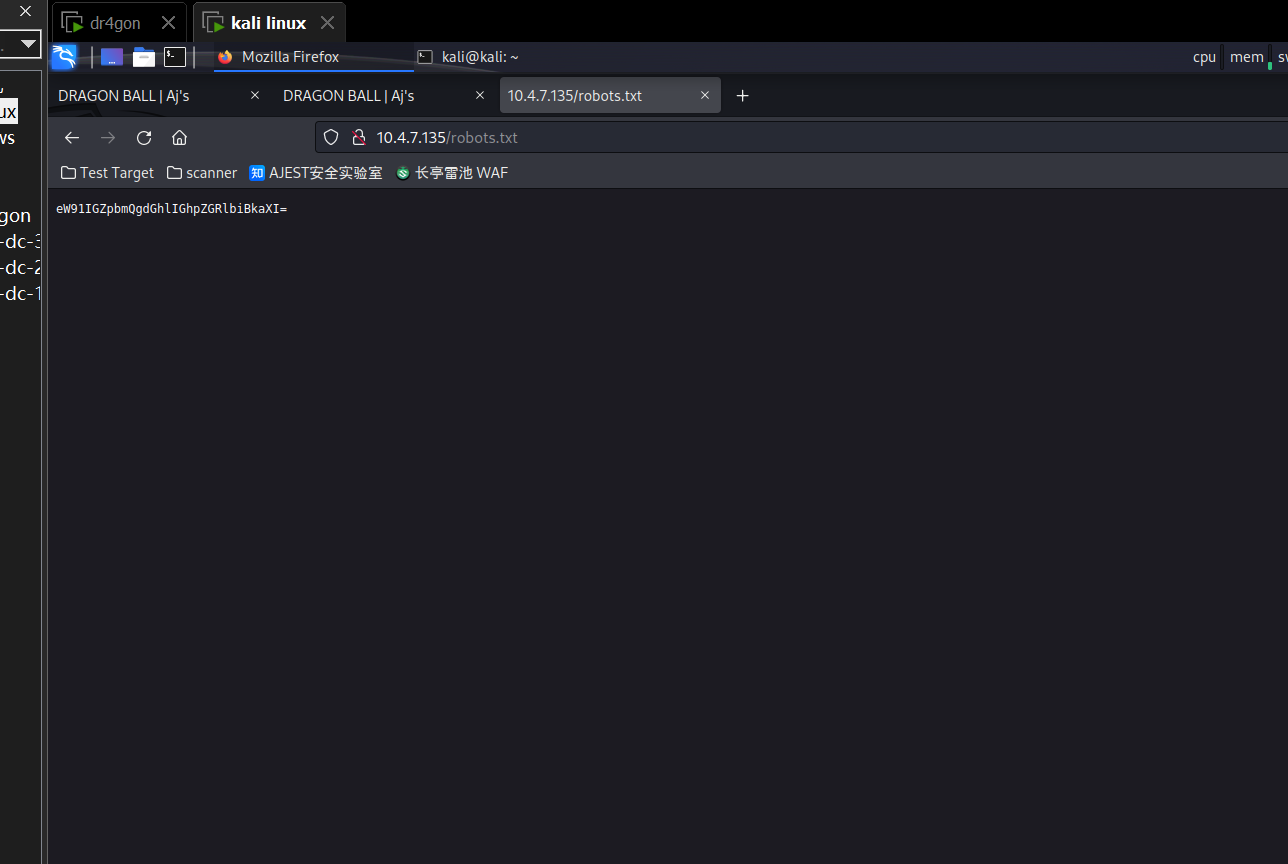

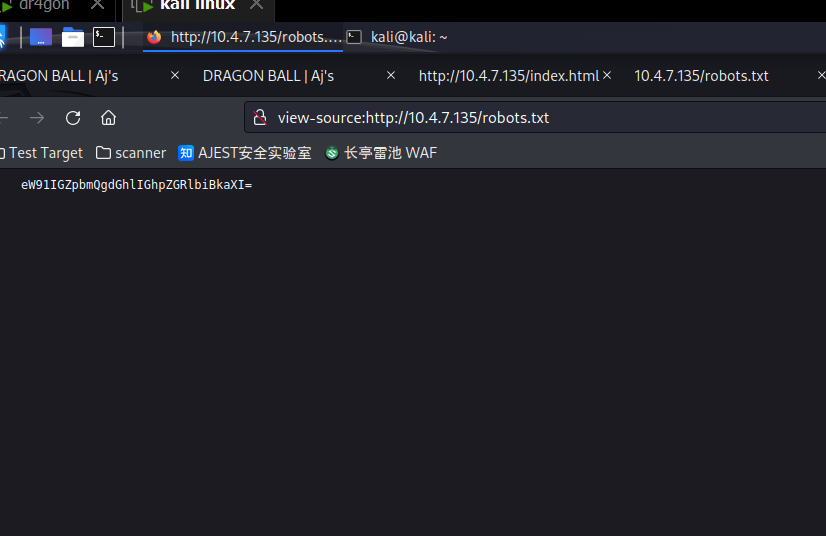

查看目录robots.txt

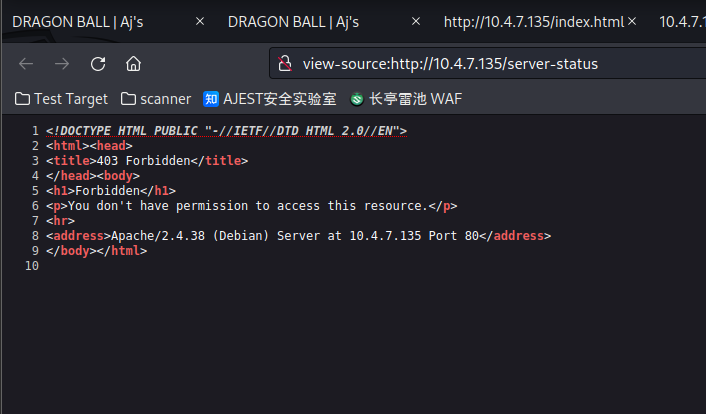

查看目录server-status

在robots.txt 目录找到一串密文

eW91IGZpbmQgdGhlIGhpZGRlbiBkaXI=

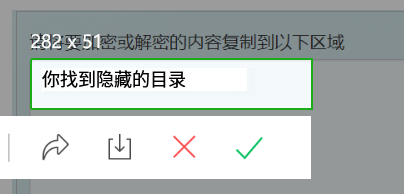

解密后, 发现有隐藏目录

翻译下

看wed主页代码找隐藏目录

快捷键 CTRL+U

index.html 目录 wed代码

下滑

在index.html 目录找到一串密文

robots.txt wed主页没有代码

serever-status wed主页代码

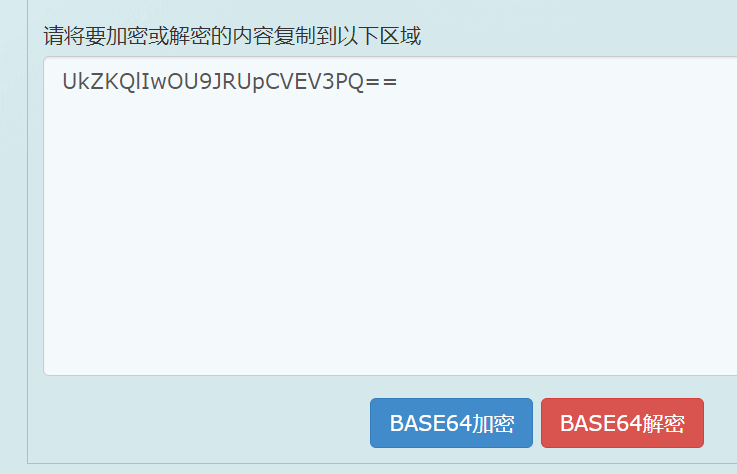

密文解密

<! VWtaS1FsSXdPVTlKUlVwQ1ZFVjNQUT09 >

base 64 解密三次

一次

二次

三次

找到隐藏目录

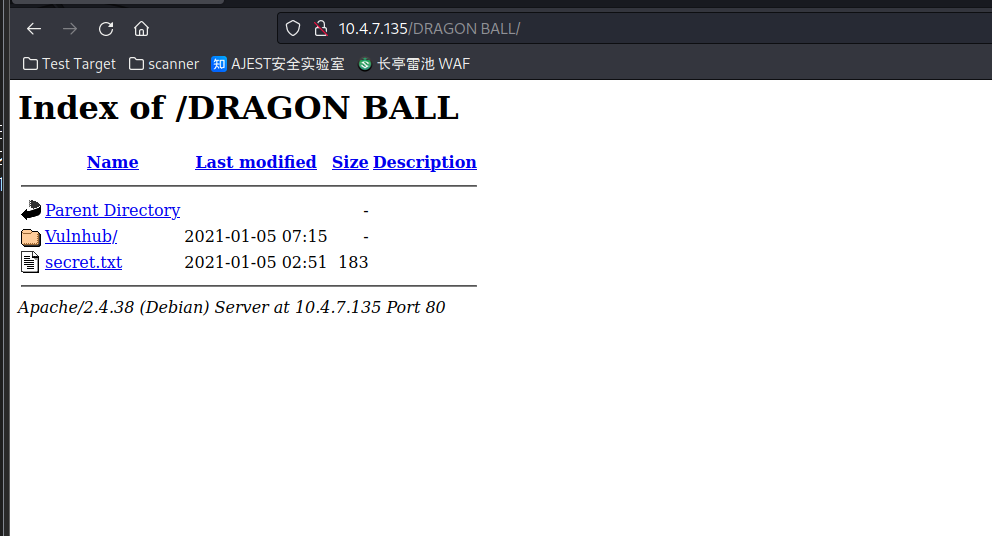

访问隐藏目录 DRAGON BALL

可以看到一个文件夹和一个文件

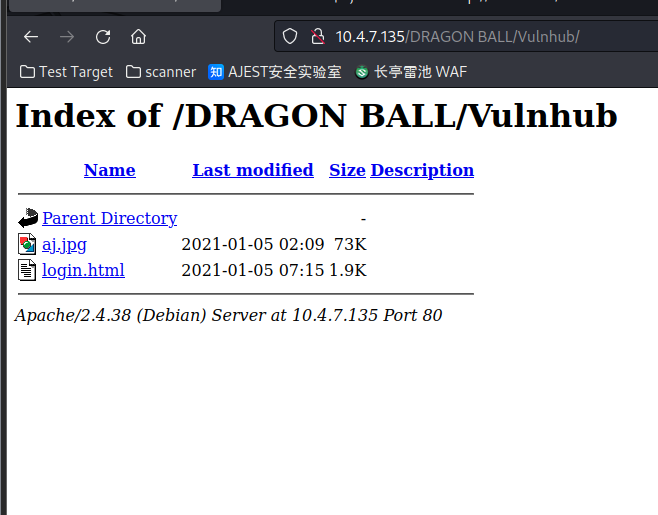

访问Vulnhub目录

访问 secret.txt目录

后面没用上

访问 Vulnhub/aj.jpg

访问 login.html 发现登录界面

下载图片 aj.jop图片可能隐藏信息了,下载图片进行隐写分析

wget http://10.4.7.135/DRAGON BALL/Vulnhub/aj.jpg

下载及安装工具 stegseek 和kali解压字典

谷歌下载 可能要出外网

https://github.com/RickdeJager/stegseek/releases

安装stegseek

apt install /home/kali/stegseek_0.6-1\ (1).deb

解压 kalizi 自带的 rockyou字典

gzip -d /usr/share/wordlists/rockyou.txt.gz

解析图片得到密码

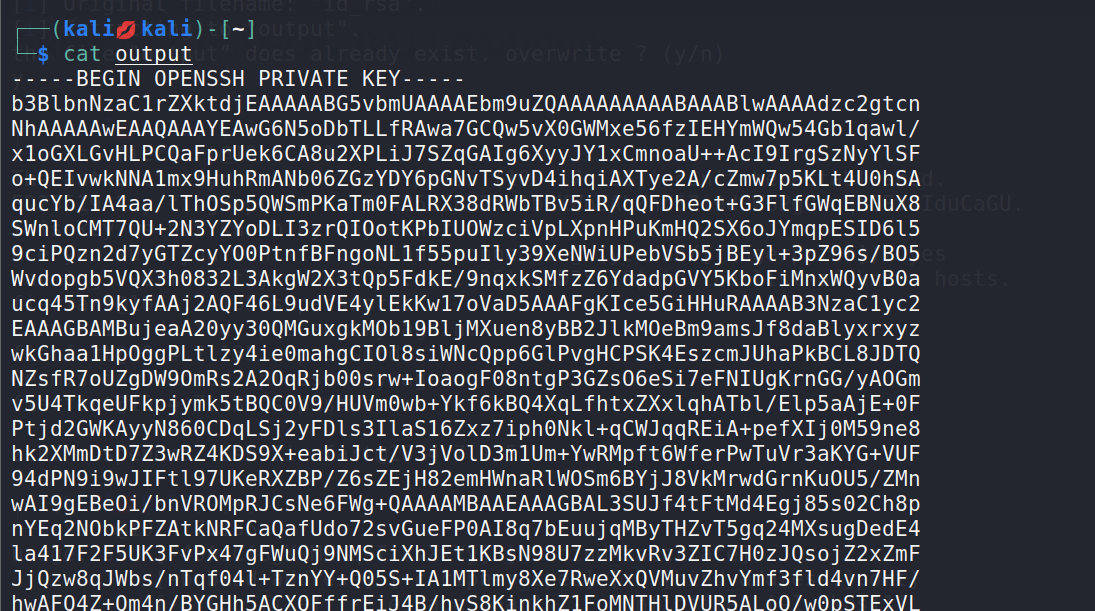

stegseek aj.jpg /usr/share/wordlists/rockyou.txt -xf output

得到密码是love和文件 output id_rsa

查看 output 文件 发现私钥 也有可能在 id_rsa

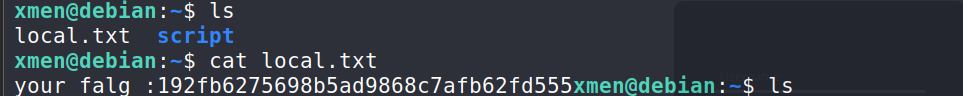

从登录界面可以判断用户名为xmen

二:提权

将私钥授权,进行ssh远程登录

chmod 700是Linux命令的一种用法,用于更改文件或目录的权限

-i//用于指定用于身份验证的私钥文件

取得了第一个flaglocal.txt

发现 tmp 支持写入权限

SUID提权方法

进入到script目录中发现有两个文件,查看内容发现一个demo.c的c源文件和ps的二进制文件

添加到环境变量

执行 shell 以获取目标的 root 权限

浙公网安备 33010602011771号

浙公网安备 33010602011771号