蜜罐 – 收集一切

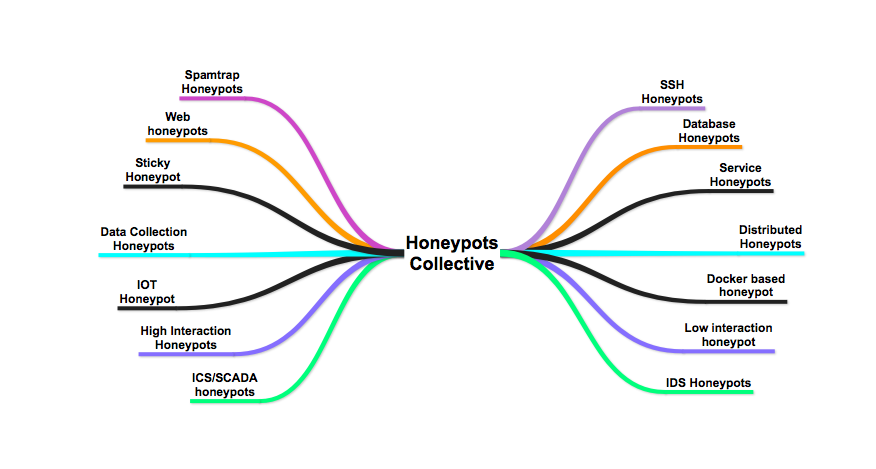

蜜罐-集体智慧

蜜罐-集体智慧

它是什么:蜜罐

在计算机术语中,蜜罐是一种计算机安全机制,用于检测、转移或以某种方式抵制未经授权使用信息系统的尝试。一般来说,蜜罐由数据(例如,在网络站点中)组成,这些数据似乎是该站点的合法部分,但实际上是隔离和监视的,并且似乎包含对攻击者有价值的信息或资源,攻击者是然后被阻止。这类似于警察诱捕嫌疑人,俗称“诱饵”

换句话说,这对于攻击者来说是一个欺骗陷阱,所有的漏洞利用,无论是 0day 还是已知的,都会针对虚假系统运行,并生成样本来分析攻击。

为什么使用:高级和未知攻击分析。

何时可以使用:用户应该设置外部蜜罐,以吸引来自公司基础设施外部的攻击者,并捕获外部威胁参与者或内部蜜罐,其中可以捕获中间人攻击、横向移动蠕虫活动、内部威胁。

可以实现的一些优点如下:

- 收集取证数据,同时无需收集合法流量,从而创建更小、高价值的数据集。

- 通过将攻击转移到无用的系统来浪费攻击者的时间,并获得有关攻击的早期预警。

- 与 IDS 不同,不需要已知的攻击签名。

- 一些蜜罐趋势可以在这里找到:DEF CON 23 – 数据包捕获村 – Elliot Brink – 全球蜜罐趋势

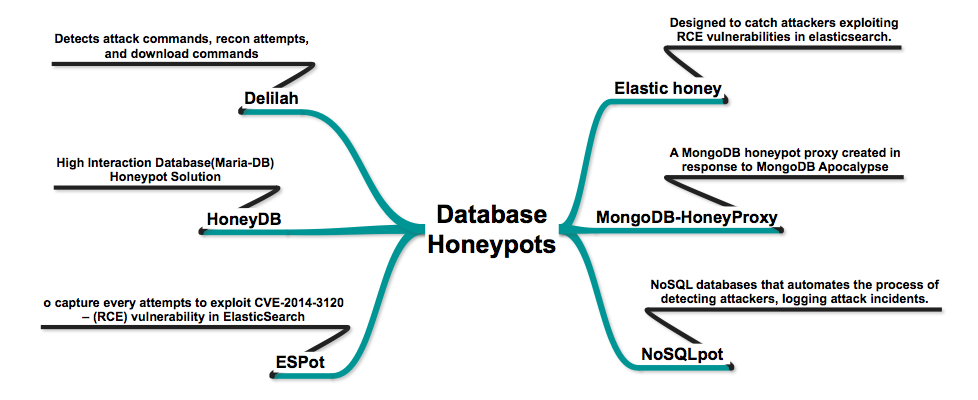

数据库蜜罐

- 数据库泄露是最大的威胁之一。由于多年收集的客户数据因电子邮件、社会安全号码、个人信息而暴露,这将使脆弱的组织面临定量和定性风险。最近一些臭名昭著的数据库泄露事件可分为:

- Equifax 称网络攻击可能影响了美国 1.43 亿人。三大消费者信用报告机构之一 Equifax 周四表示,黑客已经获取了公司数据,这些数据可能会泄露 1.43 亿美国消费者的敏感信息,包括社会安全号码和驾驶执照号码。

- 餐厅搜索网站Zomato 宣布遭遇重大安全漏洞,导致包含 1700 万用户姓名、电子邮件地址和密码的用户数据库被盗。

- 堪萨斯州数据系统遭到黑客攻击,暴露了来自 10 个州 550 万人的社会安全号码 (SSN);另外 805,000 名未分享 SSN 的人的数据也遭到泄露。

- MongoDB-HoneyProxy – 为响应MongoDB Apocalypse 勒索攻击袭击 10,000 台服务器而 创建的 MongoDB 蜜罐代理。

- Elastic honey – Elastichoney 是一个简单的elasticsearch 蜜罐,旨在捕获利用elasticsearch 中的RCE 漏洞的攻击者。

- HoneyDB – 高交互数据库(Maria-DB)蜜罐解决方案

- NoSQLpot – NoSQL 蜜罐框架,适用于 NoSQL 数据库,可自动执行检测攻击者、记录攻击事件的过程。

- ESPot – 用 NodeJS 编写的 Elasticsearch 蜜罐,用于捕获每次利用 ElasticSearch 中的 CVE-2014-3120(RCE)漏洞的尝试,默认情况下可在 1.2.0 之前的 ElasticSearch 上利用。该错误存在于 REST API 中,该 API 不需要身份验证,其中搜索功能允许动态脚本执行

- Delilah – 用 Python 编写的 Elasticsearch 蜜罐 – 充当易受攻击的 Elasticsearch 实例,检测和识别攻击命令、侦察尝试和下载命令(特别是“wget”和“curl”)

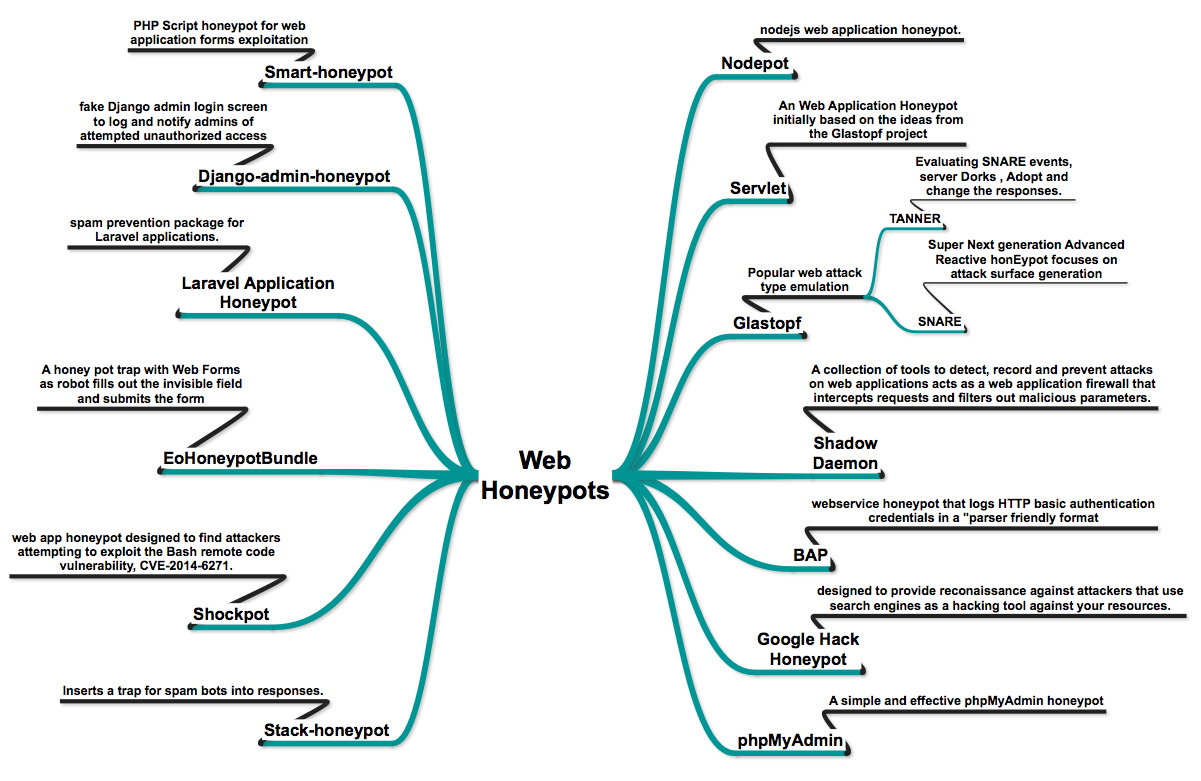

网络蜜罐

- Glastopf – Web 应用程序蜜罐,其中流行的攻击类型模拟已经到位,例如通过内置 PHP 沙箱的远程文件包含、从虚拟文件系统提供文件的本地文件包含以及通过 POST 请求的 HTML 注入。

- Snare/Tanner – Glastopf 的继承者

- phpmyadmin_honeypot – 一个简单有效的 phpMyAdmin 蜜罐。

- servlet – Web 应用程序蜜罐。

- Nodepot – Nodejs Web 应用程序蜜罐。

- basic-auth-pot bap – http 基本身份验证蜜罐。

- Shadow Daemon – 适用于 PHP、Perl 和 Python 应用程序的模块化 Web 应用程序防火墙/高交互蜜罐。

- Servletpot – Web 应用程序蜜罐。

- Google Hack Honeypot – 旨在针对使用搜索引擎作为针对您的资源的黑客工具的攻击者提供侦察。

- smart-honeypot – 演示智能蜜罐的 PHP 脚本。

- Bukkit Honeypot Honeypot – Bukkit 的蜜罐插件。

- Laravel 应用程序蜜罐 – Honeypot – 用于 Laravel 应用程序的简单垃圾邮件预防包。

- stack-honeypot – 在响应中插入垃圾邮件机器人陷阱。

- EoHoneypotBundle – Symfony2 表单的蜜罐类型。

- shockpot – 用于检测 Shell Shock 漏洞尝试的 WebApp 蜜罐。

- django-admin-honeypot – 一个假的 Django 管理员登录屏幕,用于通知管理员尝试未经授权的访问。

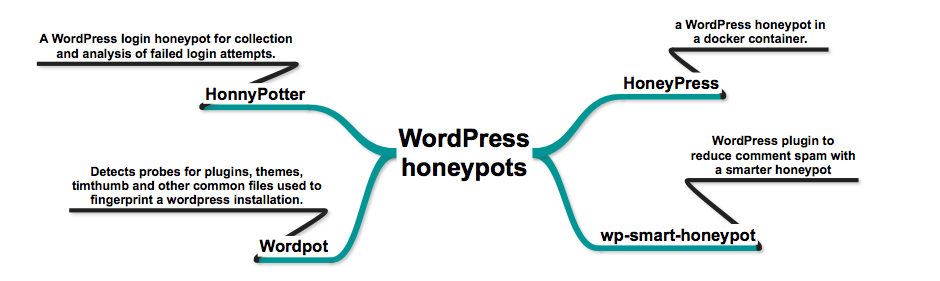

WordPress 蜜罐

- HonnyPotter – 一个 WordPress 登录蜜罐,用于收集和分析失败的登录尝试。

- HoneyPress – Docker 容器中基于 Python 的 WordPress 蜜罐。

- wp-smart-honeypot – WordPress 插件,通过更智能的蜜罐减少垃圾评论。

- wordpot – WordPress 蜜罐。

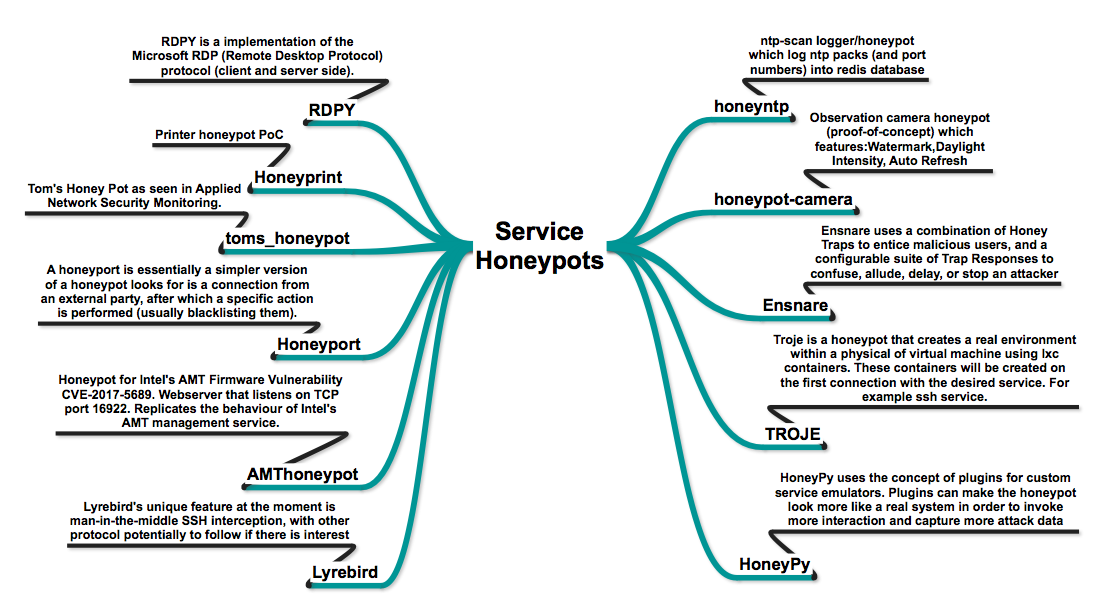

服务蜜罐

服务蜜罐本质上模拟各种服务,如打印机服务、相机服务、RDP 服务、响应英特尔 AMT 平台的网络服务器,这将吸引攻击者搜索特定服务。这些蜜罐还可以捕获基于物联网的攻击者,例如 Mirai、Perisirai 僵尸网络。

- honeyntp – NTP 记录器/蜜罐。

- honeypot-camera – 观察相机蜜罐。

- troje – 围绕 lxc 容器构建的蜜罐。它将在单独的 lxc 容器中运行与服务的每个连接。

- HoneyPy – 低交互蜜罐。

- Ensnare – 易于部署 Ruby 蜜罐。

- RDPy – Python 中的 Microsoft 远程桌面协议 (RDP) 蜜罐。

- Honeyprint – 打印机蜜罐。

- Tom's Honeypot – 低交互 Python 蜜罐。

- Honeyport – 用 Bash 和 Python 编写的简单 honeyport。

- AMTHoneypot – 针对英特尔 AMT 固件漏洞 CVE-2017-5689 的蜜罐。

- Lyrebird – 一个现代的高交互蜜罐框架。

SSH 蜜罐

- 科乔尼

- Kojoney2 – 用 Python 编写的低交互 SSH 蜜罐。基于 Jose Antonio Coret 的 Kojoney

- Kippo – 中等交互的 SSH 蜜罐

- LongTail Log Analysis @ Marist College – 分析 SSH 蜜罐日志

- DRG SSH 用户名和密码认证标签云 – SSH 登录蜜罐数据实时更新的词云

- Cowrie – Cowrie SSH 蜜罐(基于 kippo)

- sshlowpot – Go 中的另一个简单的低交互 ssh 蜜罐。

- sshhipot – 高交互 MitM SSH 蜜罐

- DShield docker – 运行 cowrie 并启用 DShield 输出的 Docker 容器。

- hornet – 支持多个虚拟主机的中等交互 SSH 蜜罐

- ssh-honeypot – 记录 IP 地址、用户名和密码的假 sshd。

- Kippo_JunOS – Kippo 配置为后门网络屏幕。

SMTP 蜜罐

- Mailoney – 用 python 编写的 SMTP 蜜罐、Open Relay、Cred Harvester。

- 垃圾邮件洞

- 垃圾邮件

- Mail::SMTP::Honeypot – Perl 模块,似乎提供标准 SMTP 服务器的功能

- honeypot – Honey Pot 项目非官方 PHP SDK

- SpamHAT – 垃圾邮件蜜罐工具

- SendMeSpamIDS.py 简单 SMTP 获取所有 IDS 和分析器

- Shiva – 带有智能虚拟分析器的垃圾邮件蜜罐

Docker 化蜜罐

- Manuka – 基于 Docker 的蜜罐(Dionaea 和 Kippo)。

- Dockerized Thug – 用于分析恶意 Web 内容的 dockerized Thug 。

- Dockerpot – 一个基于 docker 的蜜罐。

- Docker honeynet – 为 Docker 容器设置的几个 Honeynet 工具。

- mhn-core-docker – 在 Docker 中实现的现代蜂蜜网络的核心元素。

分布式蜜罐

- DemonHunter – 低交互蜜罐服务器。

- Smarthoneypot – 定制蜜罐智能系统,部署简单且易于管理。

- 现代蜂蜜网络 – 多 Snort 和蜜罐传感器管理,使用虚拟机网络、小型 SNORT 安装、隐秘的 dionaeas 和集中管理服务器。

- ADHD – Active Defense Harbinger Distribution (ADHD) 是一个基于 Ubuntu LTS 的 Linux 发行版。它预装和配置了许多旨在主动防御的工具。

- 分布式Web蜜罐项目

摘抄自网络,便于检索查找。

浙公网安备 33010602011771号

浙公网安备 33010602011771号