20242935 2024-2025-2 《网络攻防实践》第二周作业

20242935 2024-2025-2 《网络攻防实践》第二周作业

网络信息收集技术

一、实验要求

(1)从www.besti.edu.cn、baidu.com、sina.com.cn中选择一个DNS域名进行查询,获取如下信息:

- DNS注册人及联系方式

- 该域名对应IP地址

- IP地址注册人及联系方式

- IP地址所在国家、城市和具体地理位置

(2)尝试获取BBS、论坛、QQ、MSN中某一好友的IP地址,并查询获取该好友所在的具体地理位置。

(3)使用nmap开源软件对靶机环境进行扫描,回答以下问题并给出操作命令。

- 靶机IP地址是否活跃

- 靶机开放了哪些TCP和UDP端口

- 靶机安装了什么操作系统,版本是多少

- 靶机上安装了哪些服务

(4)使用Nessus开源软件对靶机环境进行扫描,回答以下问题并给出操作命令。

- 靶机上开放了哪些端口

- 靶机各个端口上网络服务存在哪些安全漏洞

- 你认为如何攻陷靶机环境,以获得系统访问权

(5)通过搜索引擎搜索自己在网上的足迹,并确认自己是否有隐私和信息泄漏问题。

二、知识点梳理

(1)信息收集工具

- Whois:查询域名注册信息,获取 DNS 解析、IP 地址等基本信息

- Nslookup:查询域名对应的 IP 地址,确定 DNS 解析情况

- Nmap:扫描目标主机的开放端口,识别运行的服务和系统信息

- Nessus:进行漏洞扫描,识别靶机上的安全风险

(2) 基本的渗透测试概念

- 主动信息收集与被动信息收集

主动收集(如 nmap扫描)会与目标服务器直接交互,可能被检测到,而被动收集(如 whois查询)不会直接影响目标系统 - 服务与漏洞的关系

在 Nessus 扫描的环节,需要理解不同服务可能存在的安全漏洞(如 FTP 可能存在匿名登录漏洞,Web 服务器可能有 SQL 注入漏洞)

三、实验过程

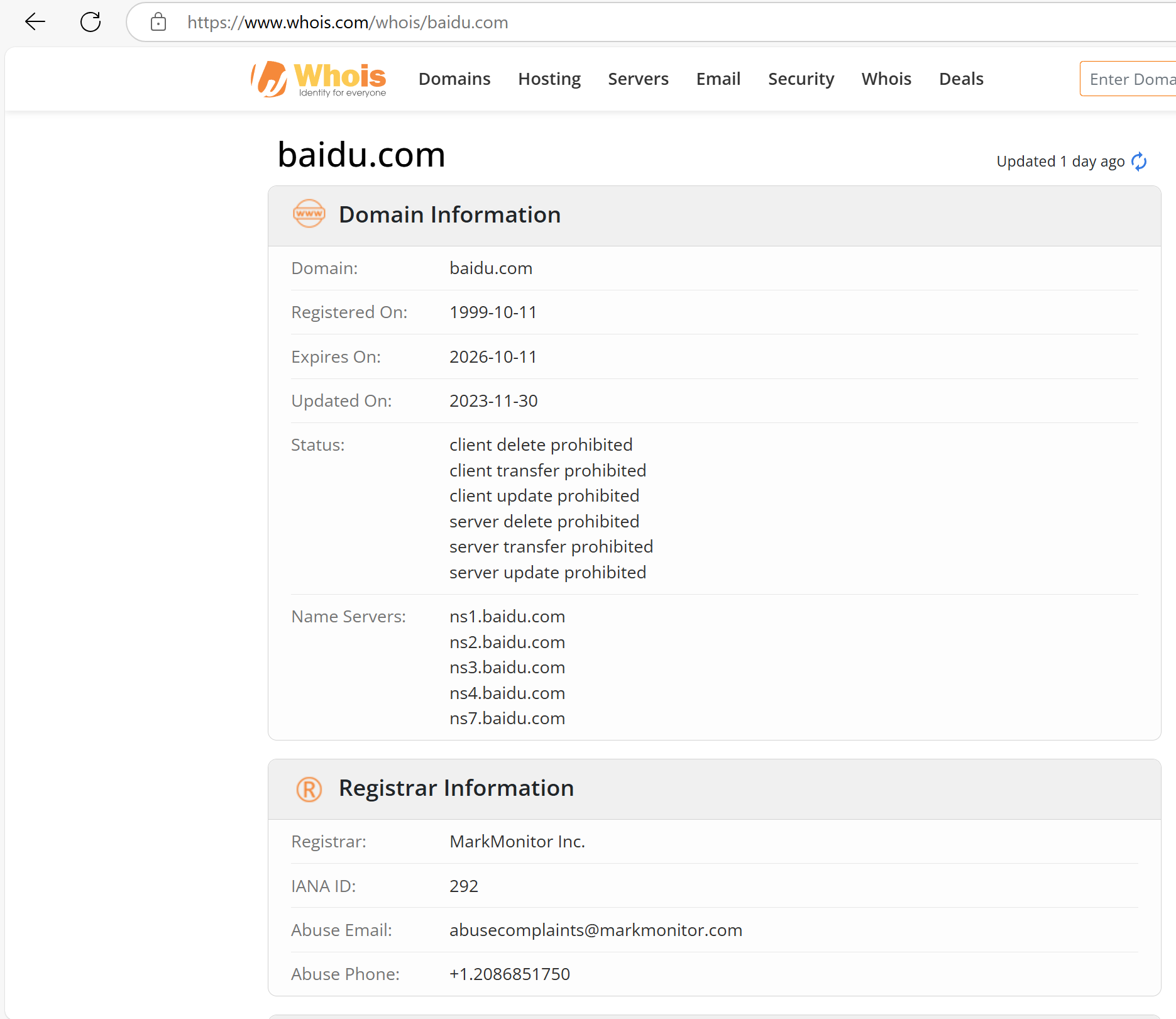

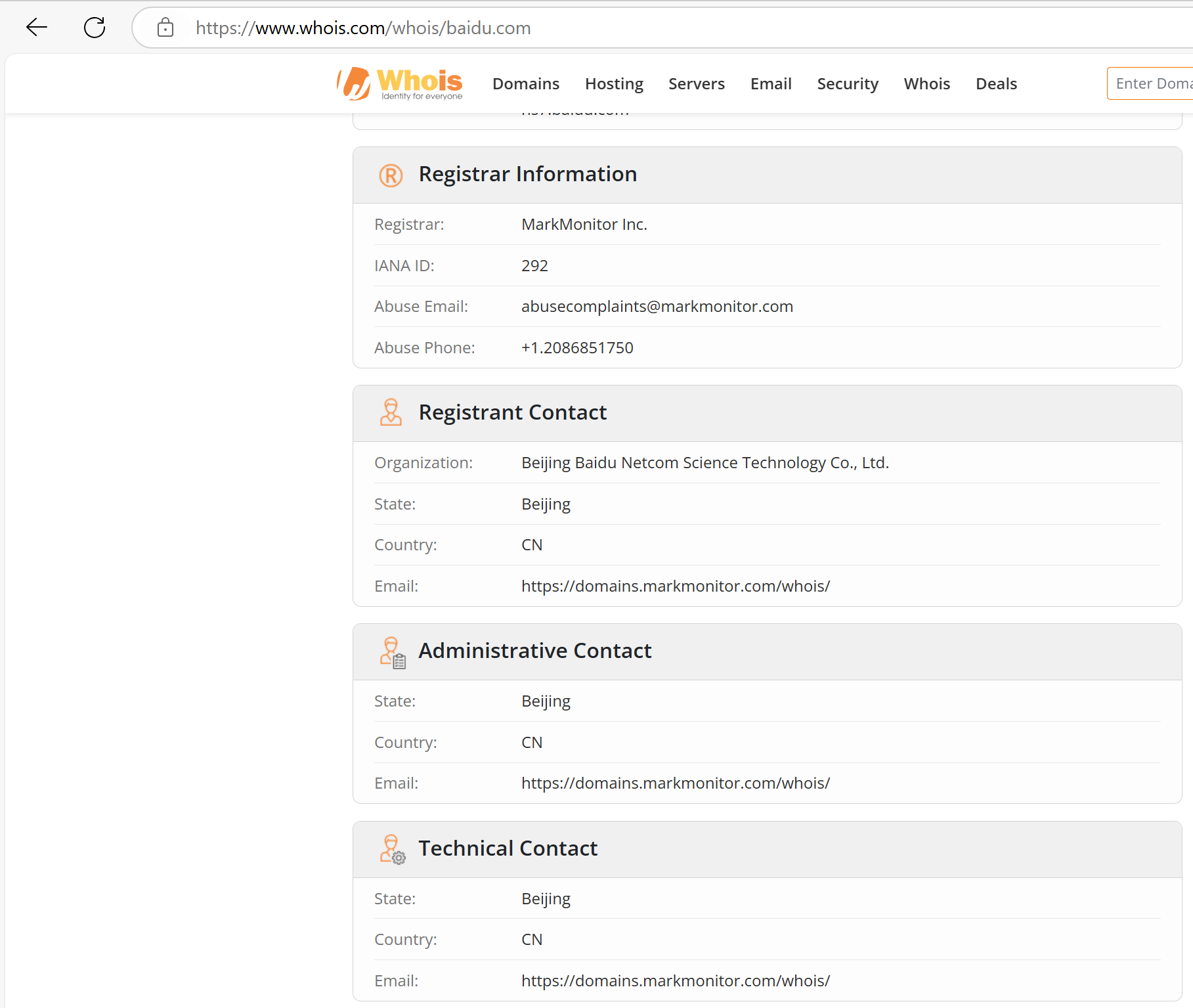

任务一:DNS域名进行查询获取baidu.com的相关信息

(1)可以访问whois.com网址,输入baidu.com得到DNS注册人及联系方式等

- 输入网址:

whois.com

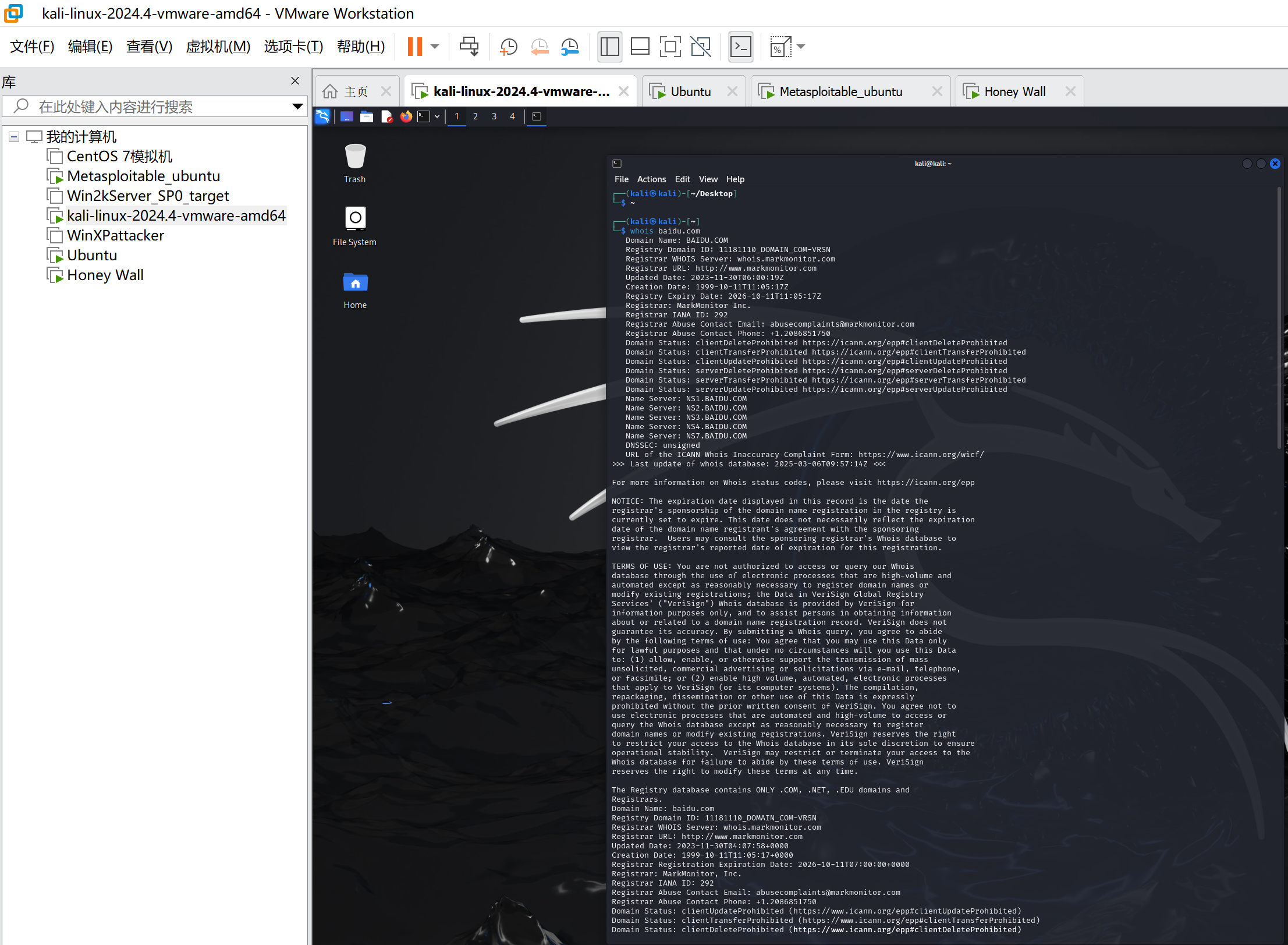

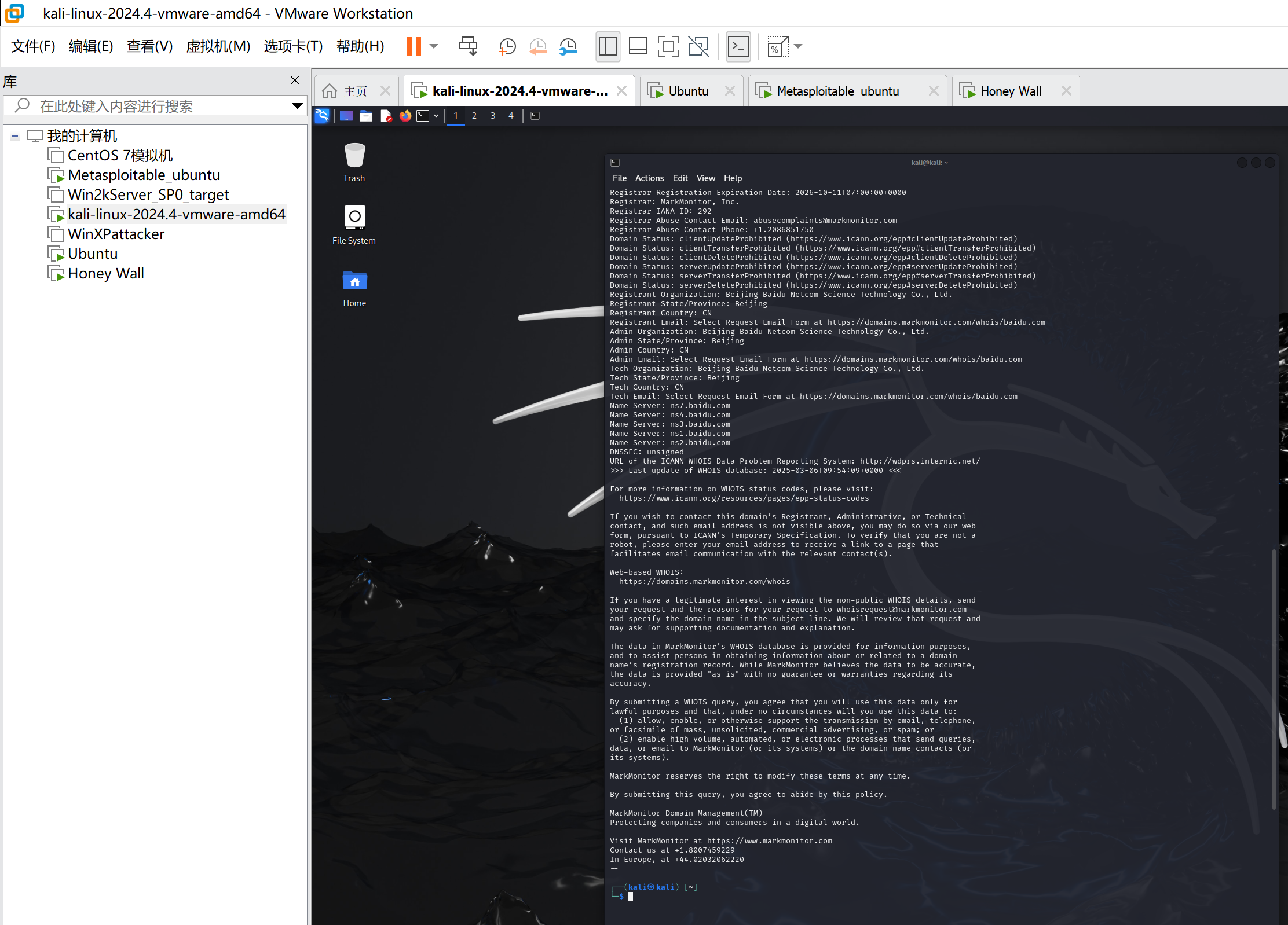

- 也可以在kali虚拟机中输入指令查询baidu.com的DNS到IP地址的映射

whois baidu.com

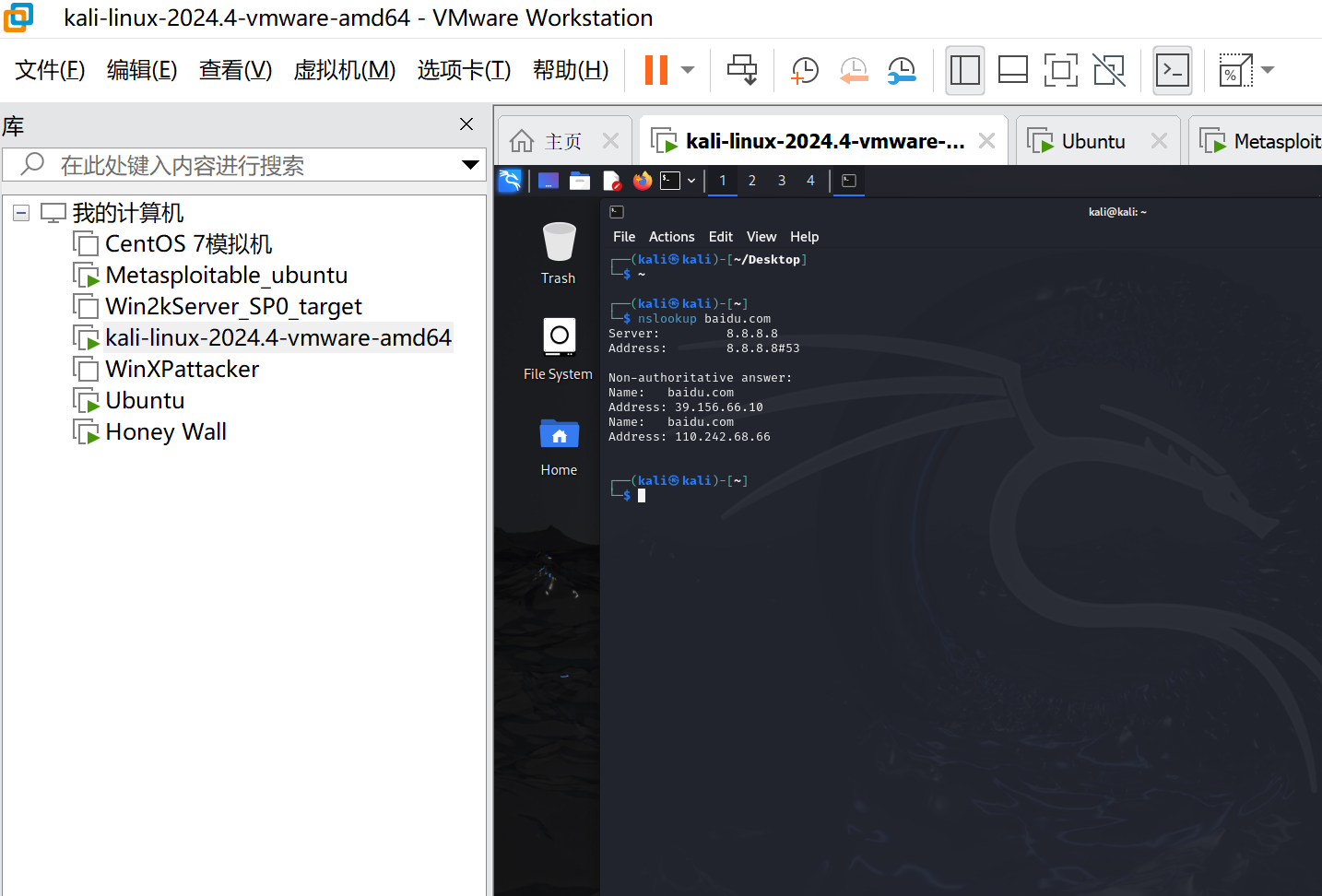

(2)使用指令获得baidu.com域名对应IP地址

nslookup baidu.com

- 可以看到该域名对应两个IP地址

IP地址1:39.156.66.10

IP地址2:110.242.68.66

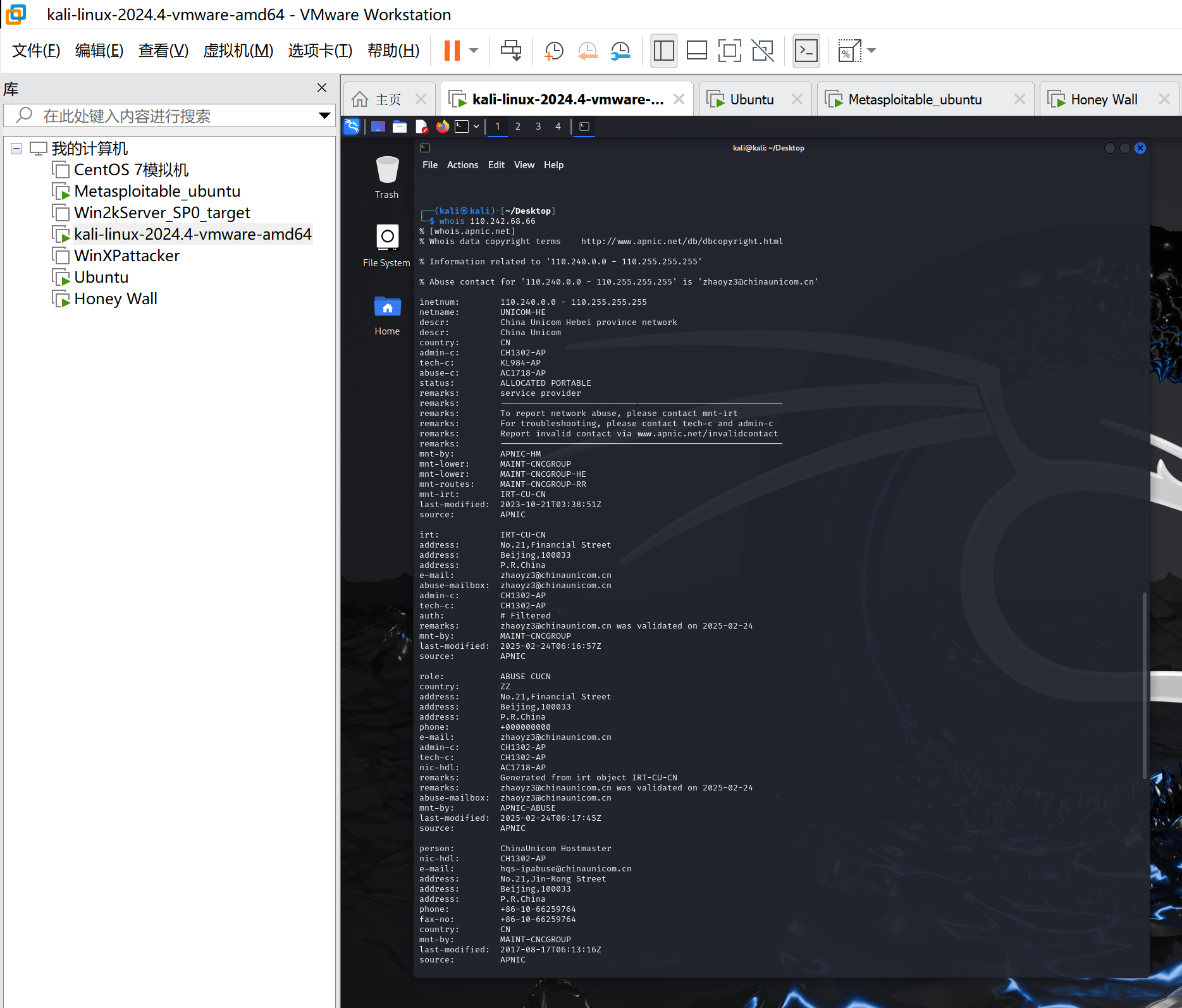

(3)再用指令获得对应IP地址注册人及联系方式、所在国家、城市和具体地理位置

whois 39.156.66.10

whois 110.242.68.66

任务二:尝试获取BBS、论坛、QQ、MSN中某一好友的IP地址,并查询获取该好友所在的具体地理位置。

- 在本机的搜索框中搜索“资源监视器”

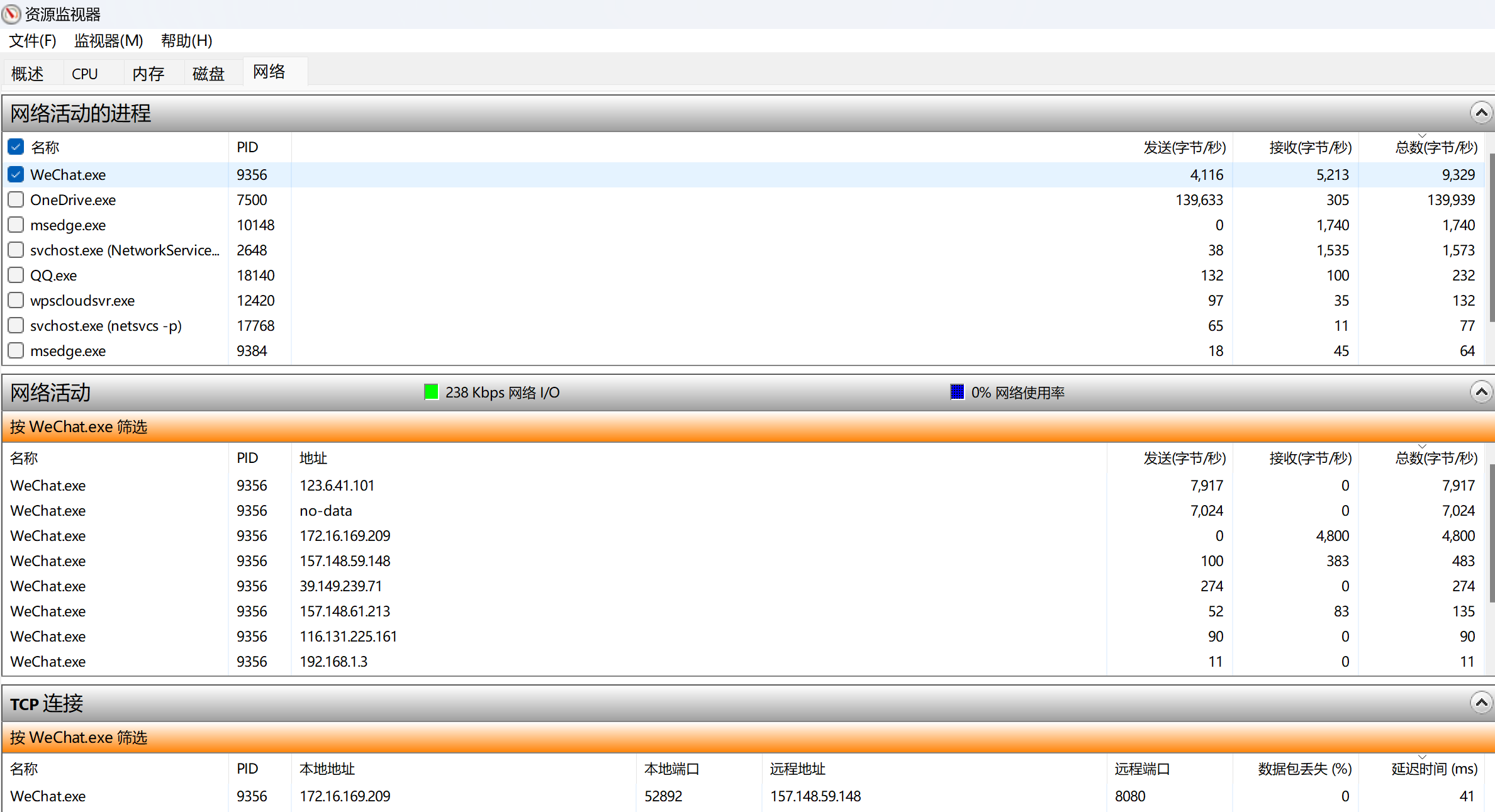

- 跟好友接通微信电话后,在“资源监视器”当中勾选“WeChat.exe”,再根据“网络活动”一栏的“地址”,获取好友的IP地址

- 在IP查询网站输入好友IP地址,查询好友的现实地址

任务三:使用nmap开源软件对靶机环境进行扫描

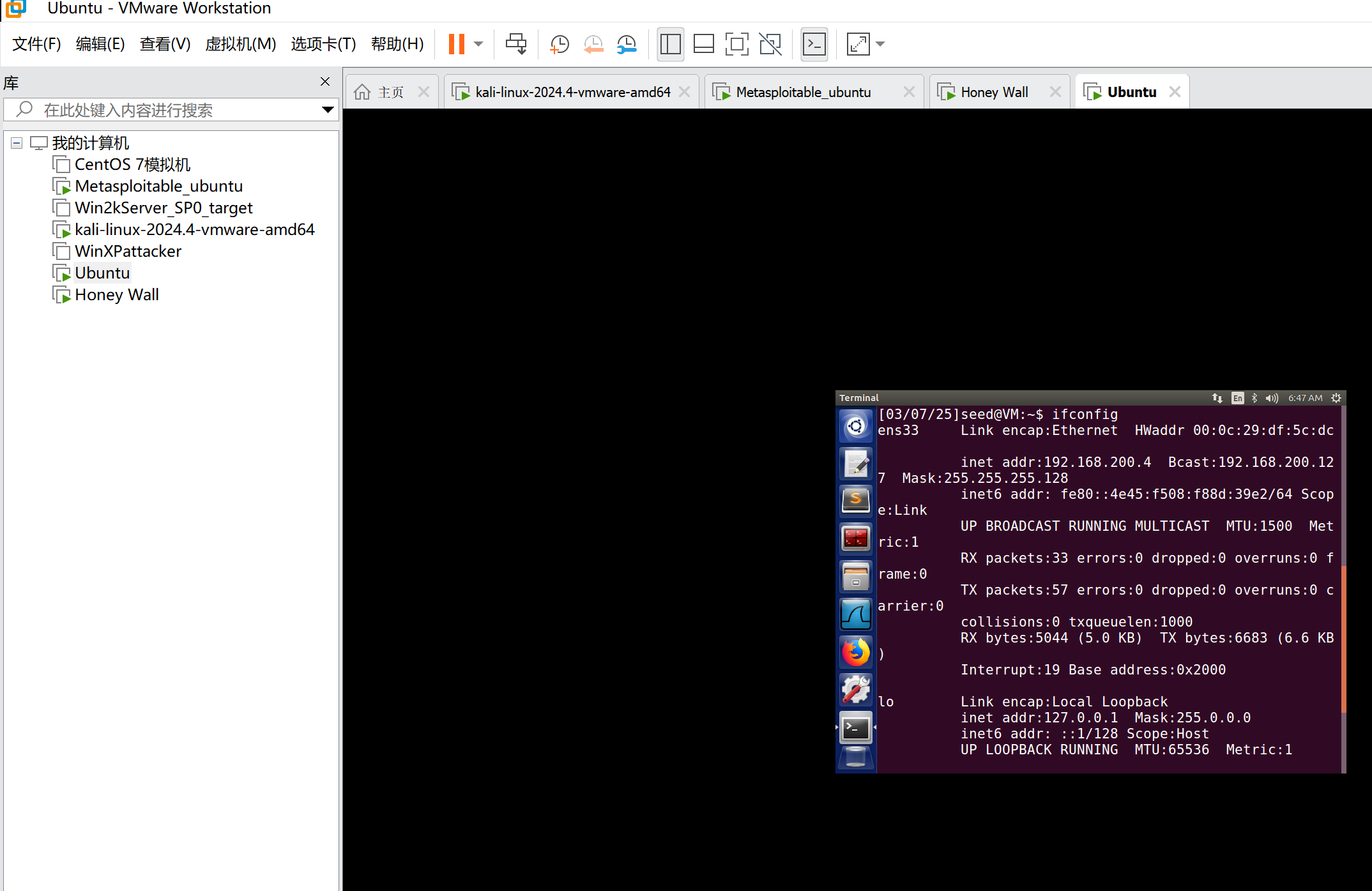

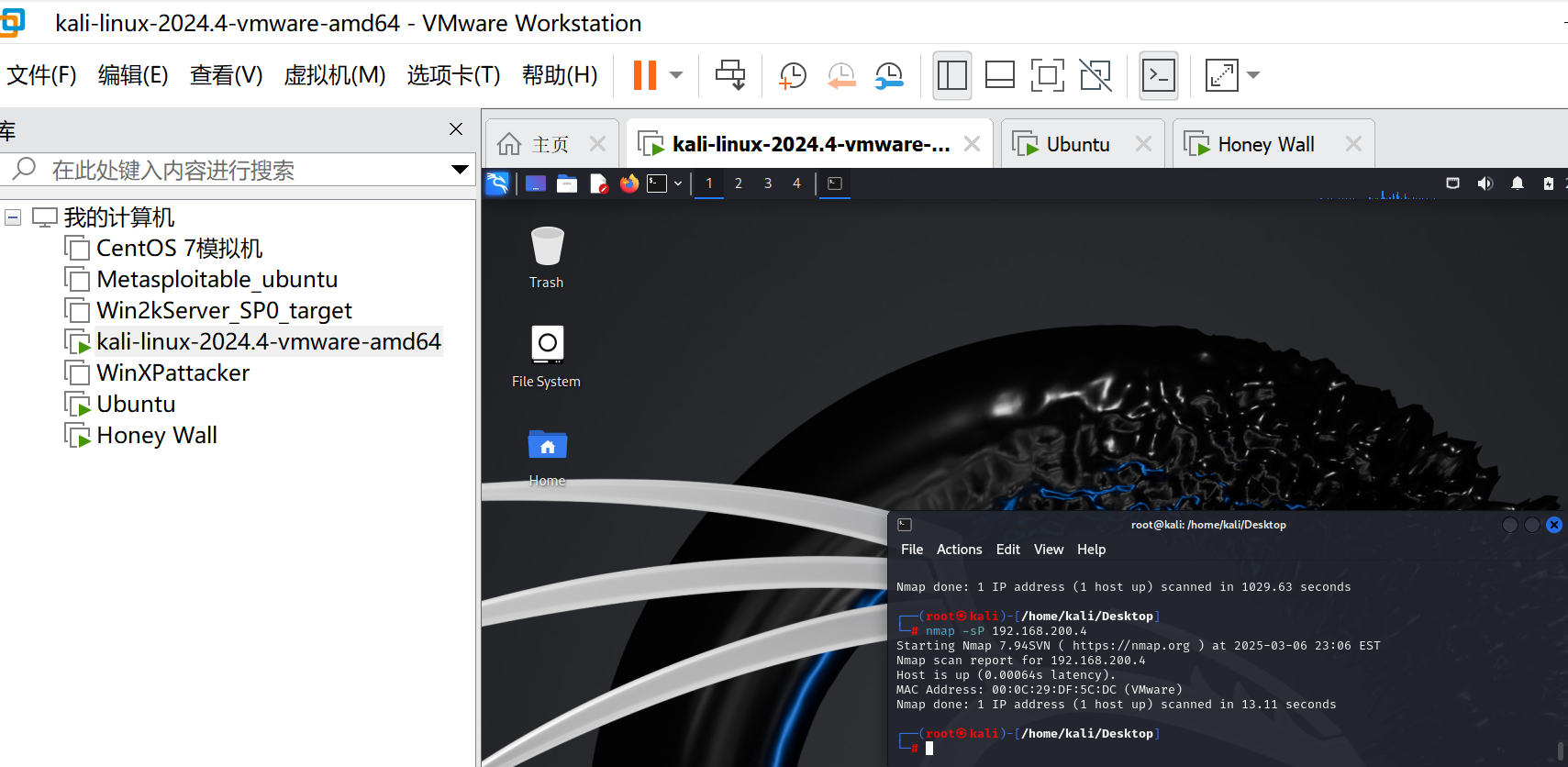

(1)靶机IP地址是否活跃

- 开启靶机SEEDUbuntu,使用ifconfig查看靶机 IP(192.168.200.4)

- 在攻击机kali下先使用指令进行提权到root模式,密码是kali

sudo su

- 再使用指令查看靶机是否活跃

nmap -sP 192.168.200.4

- Host is up,所以可以看到靶机是活跃的

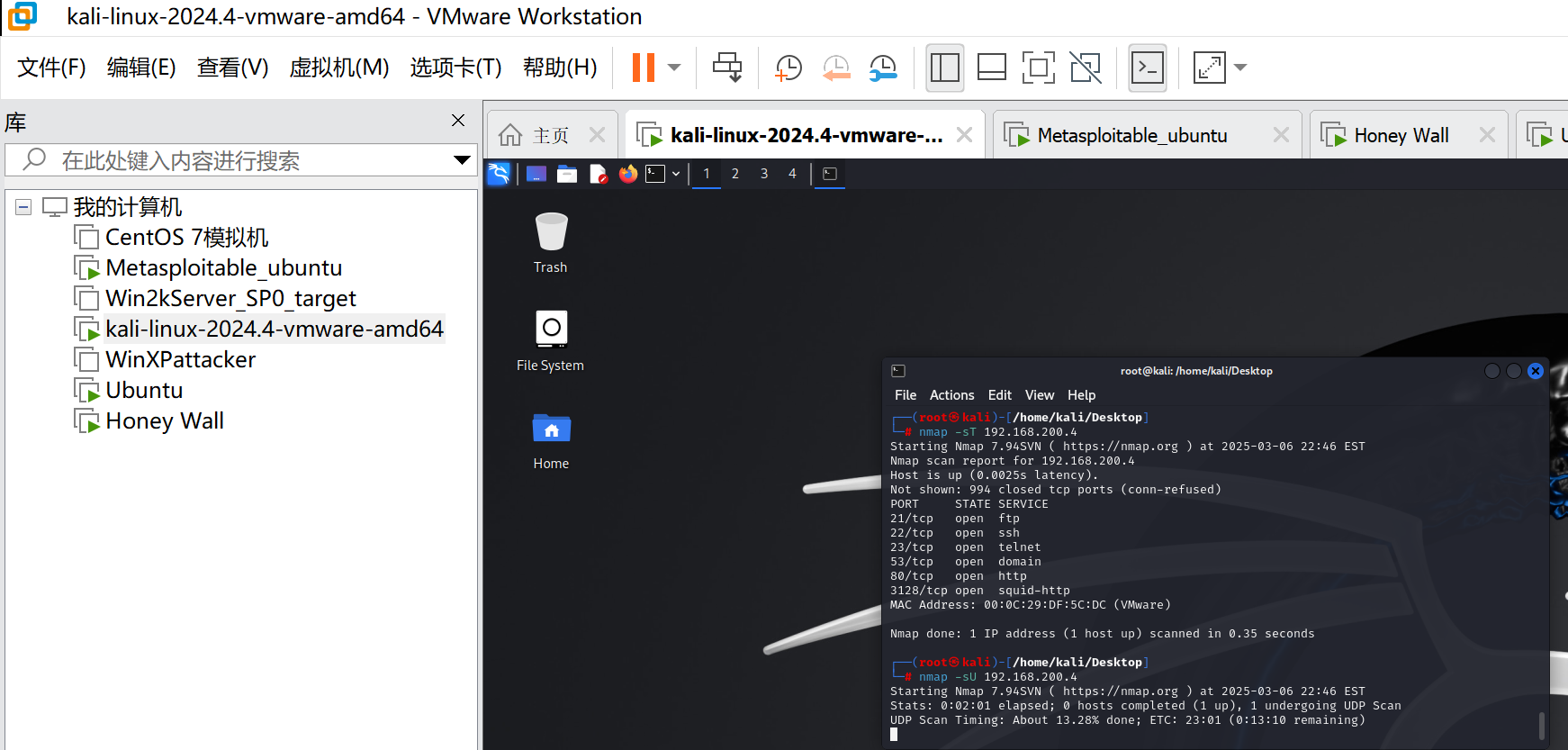

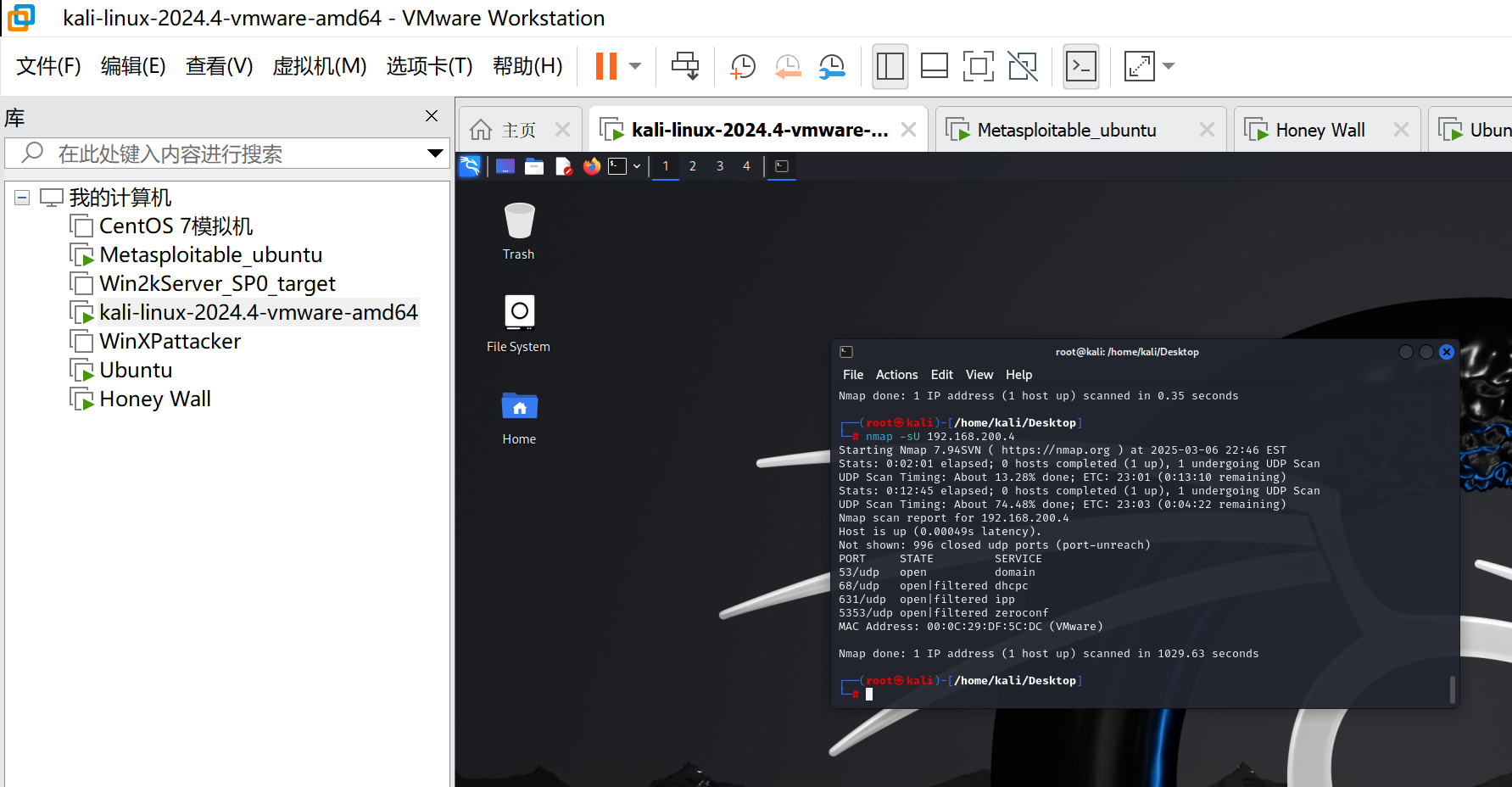

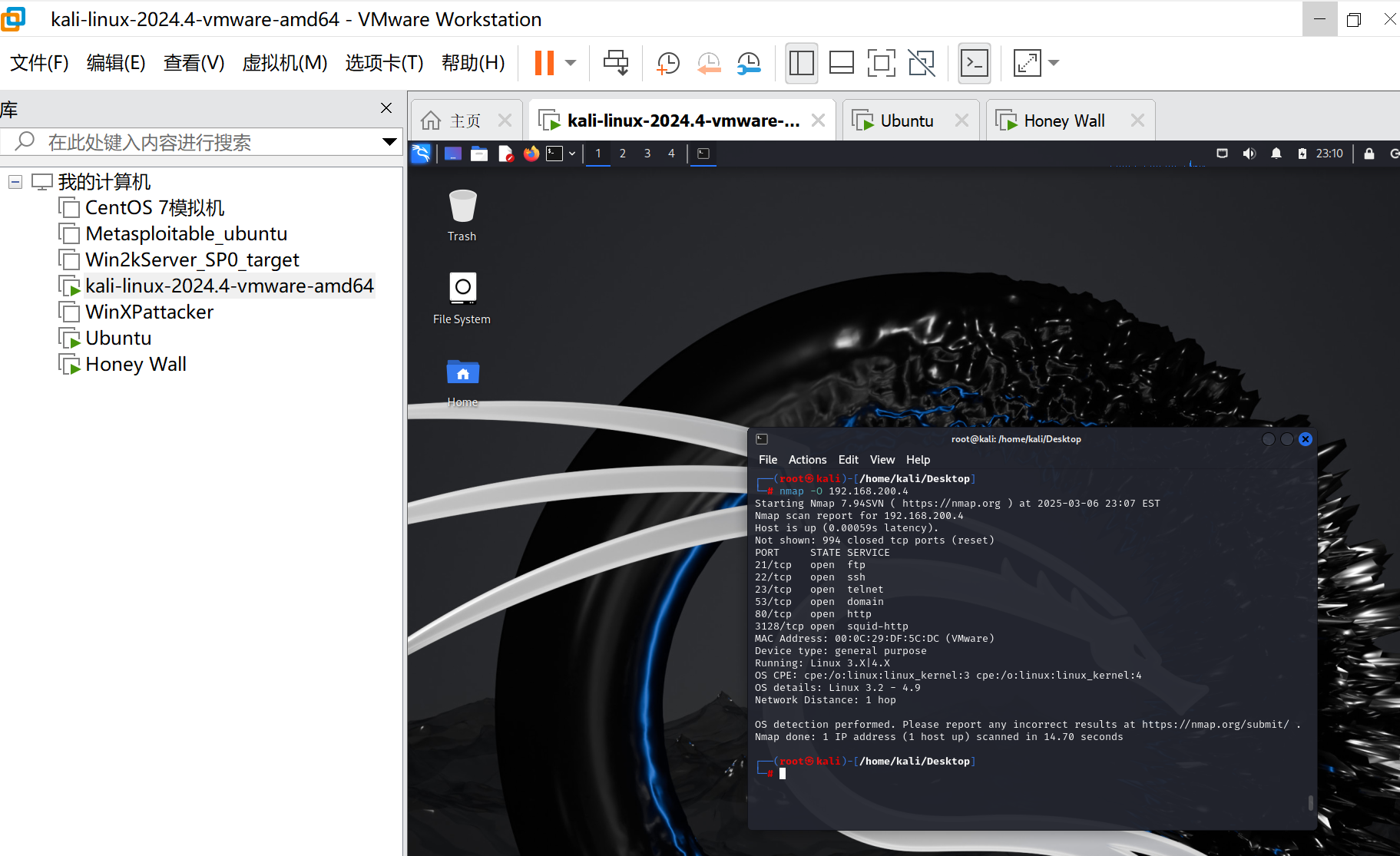

(2)靶机开放了哪些TCP和UDP端口

- 使用指令扫描TCP端口

nmap -sT 192.168.200.4

- 使用指令扫描UDP端口

nmap -sU 192.168.200.4

(3)靶机安装了什么操作系统,版本是多少

- 使用指令扫描操作系统

nmap -O 192.168.200.4

可以看到操作系统类型为Linux,版本号为3.2 - 4.9

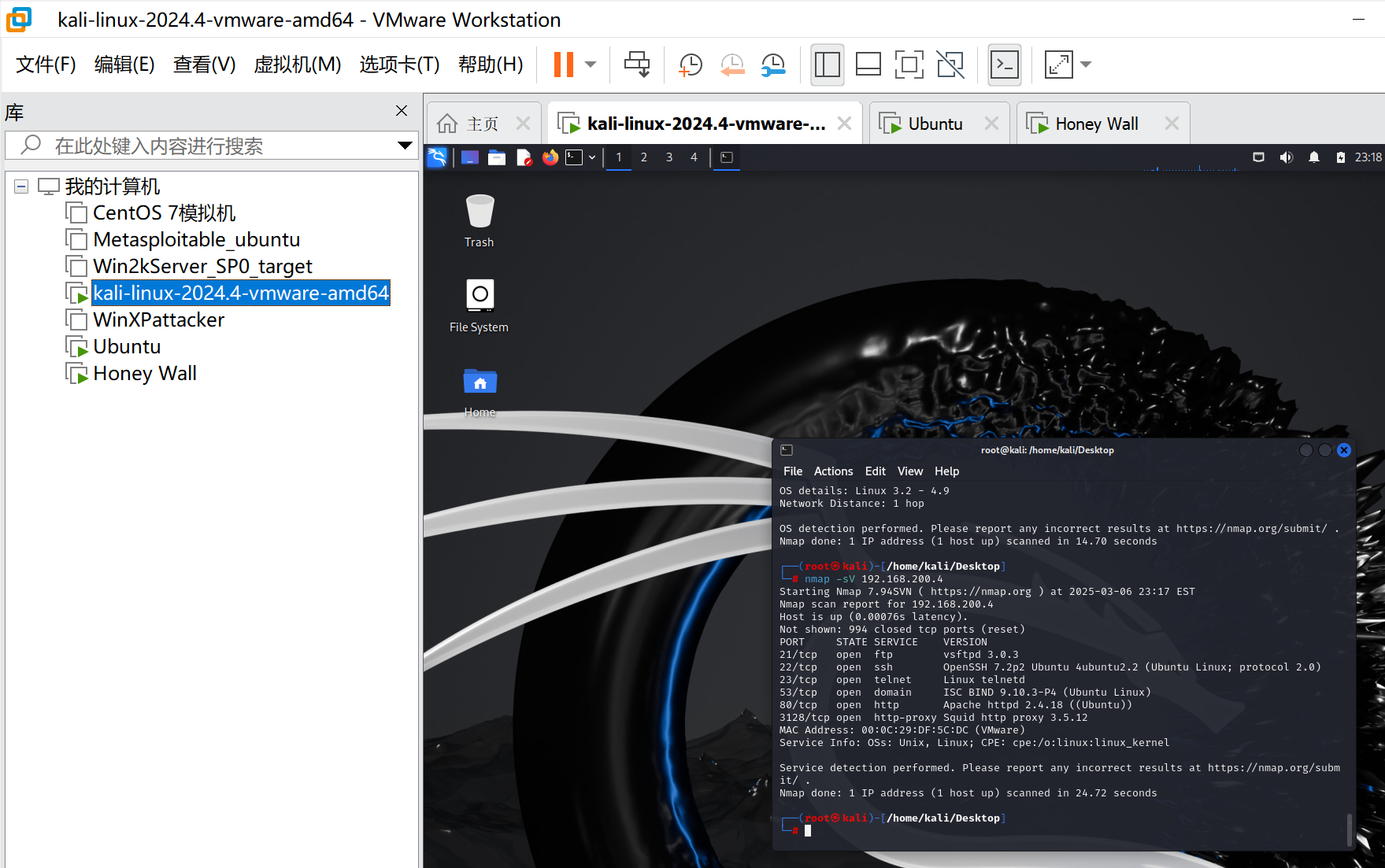

(4)靶机上安装了哪些服务

- 使用指令扫描服务信息

nmap -sV 192.168.200.4

任务四:使用Nessus开源软件对靶机环境进行扫描,回答以下问题并给出操作命令。

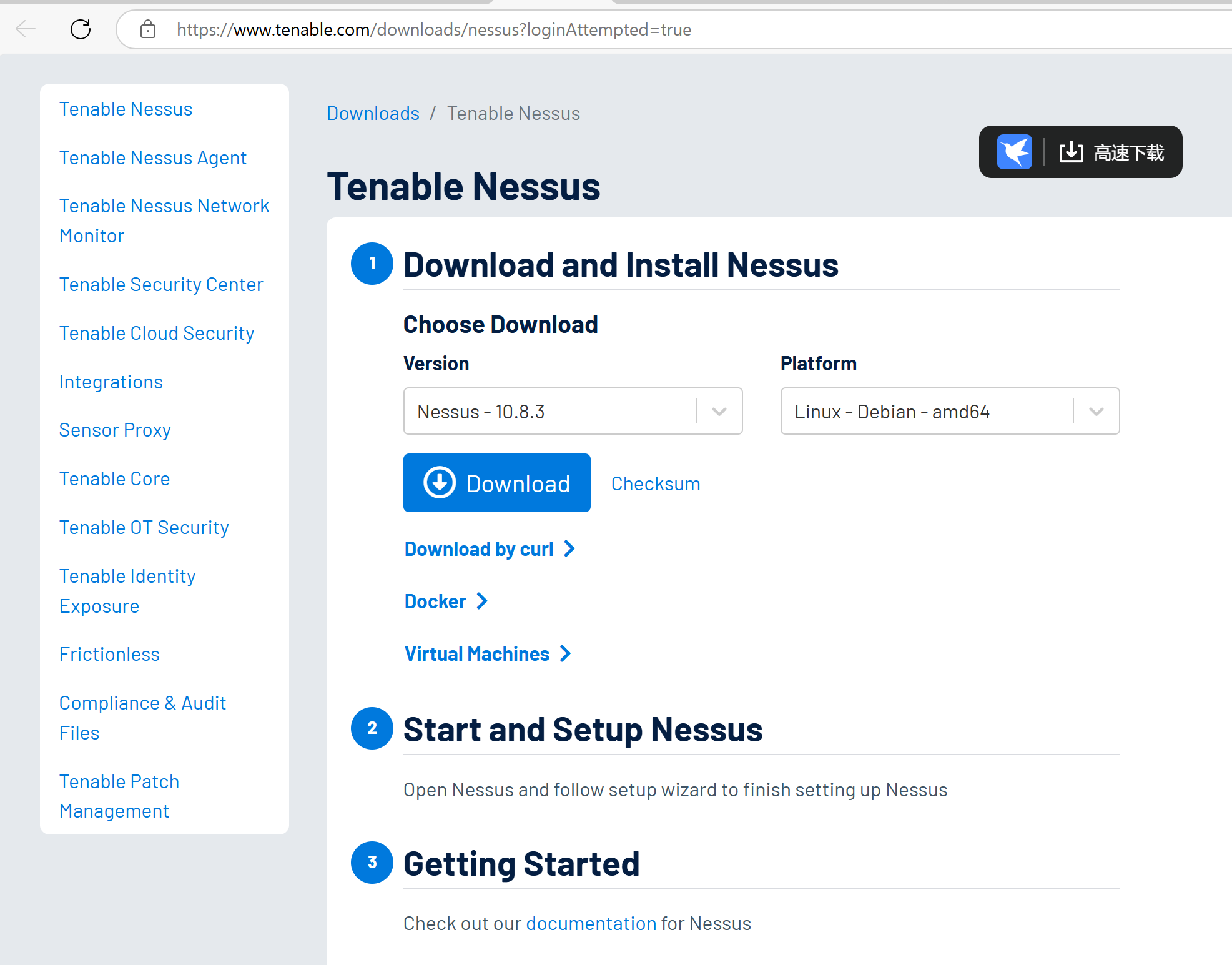

(1)Nessus安装步骤:

- 下载官网:http://www.tenable.com/products/nessus/select-your-operating-system

- 这里选择 Kali 对应的Linux版本的Nessus

- 将其保存在目录里

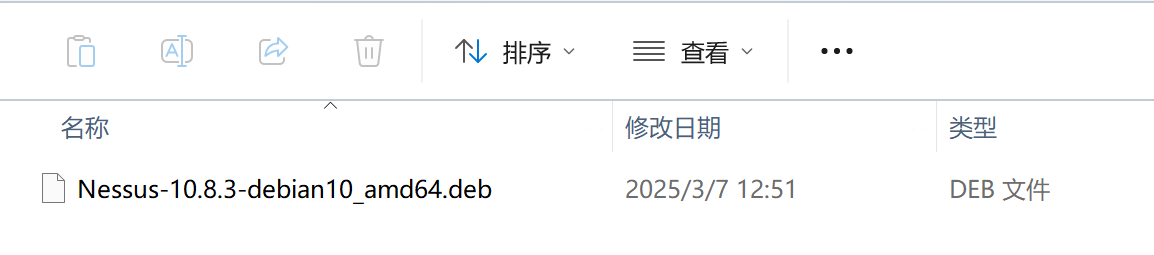

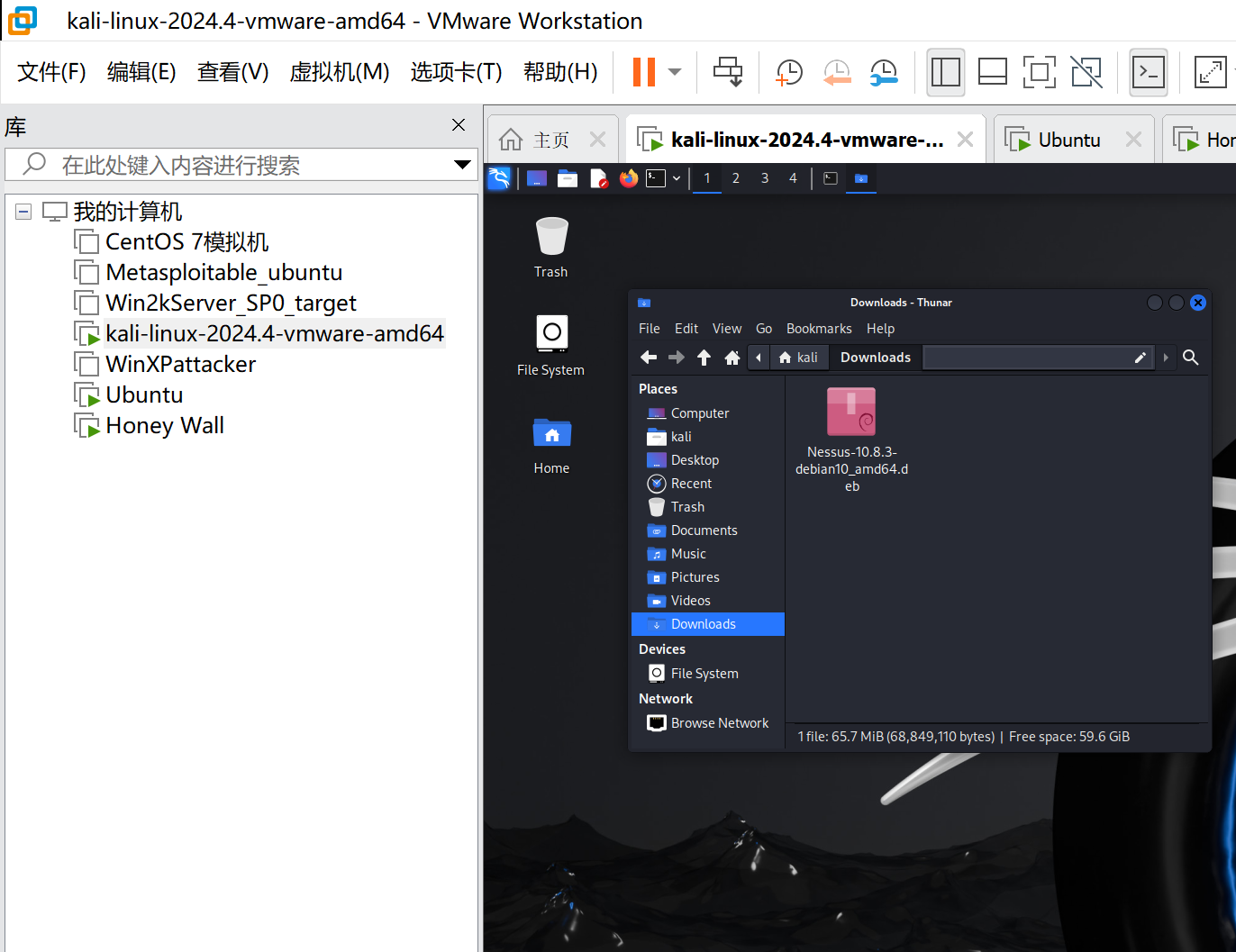

- ctrl+c复制Nessus-10.8.3-debian10_amd64.deb这个文件,再点击kali当中的Home下的Downloads文件,ctrl+v把文件粘贴进去

- 在root模式下输入指令

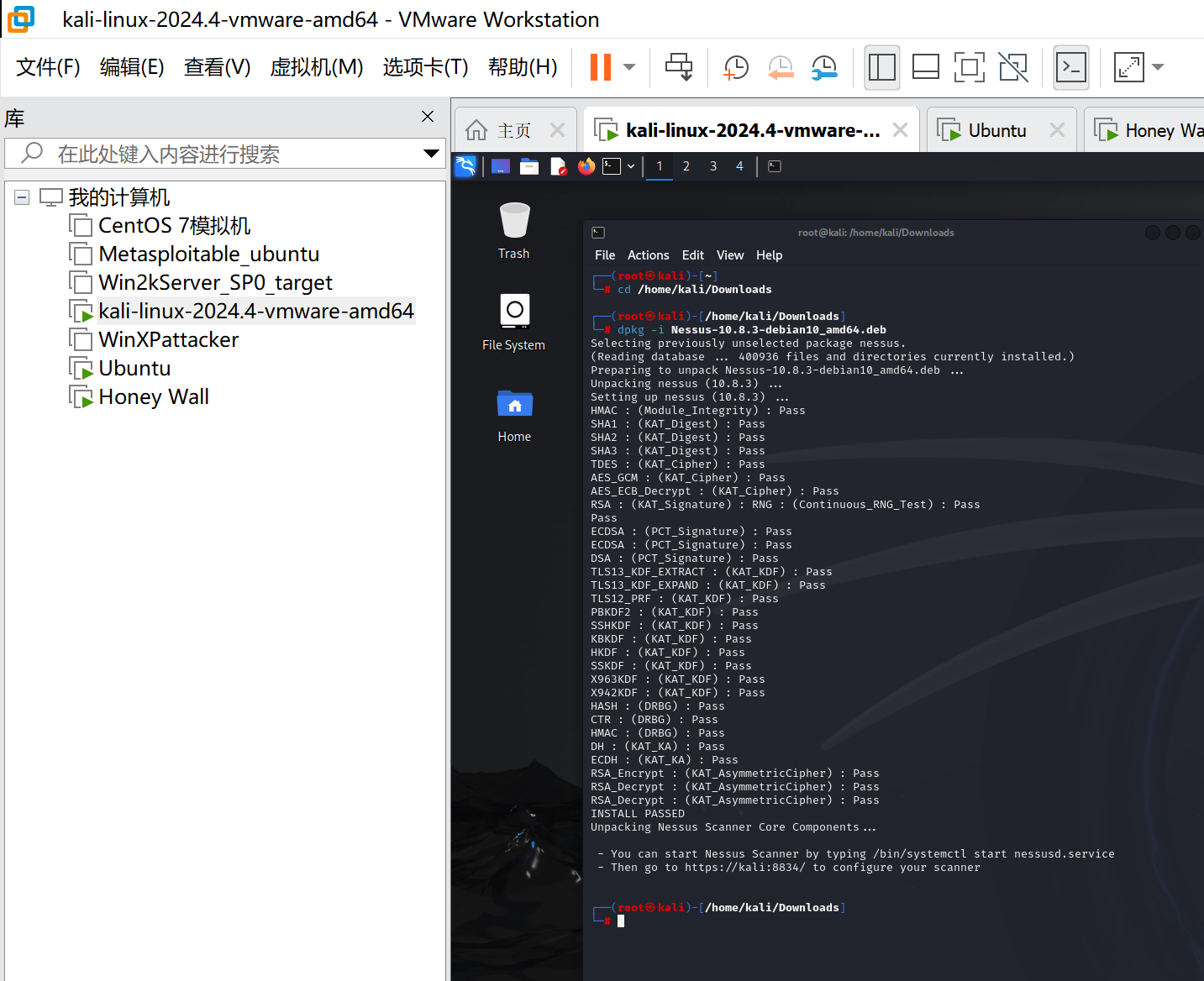

cd /home/kali/Downloads

- 再使用命令对该文件进行解压

dpkg -i Nessus-10.8.3-debian10_amd64.deb

- 再输入指令启动Nessus服务

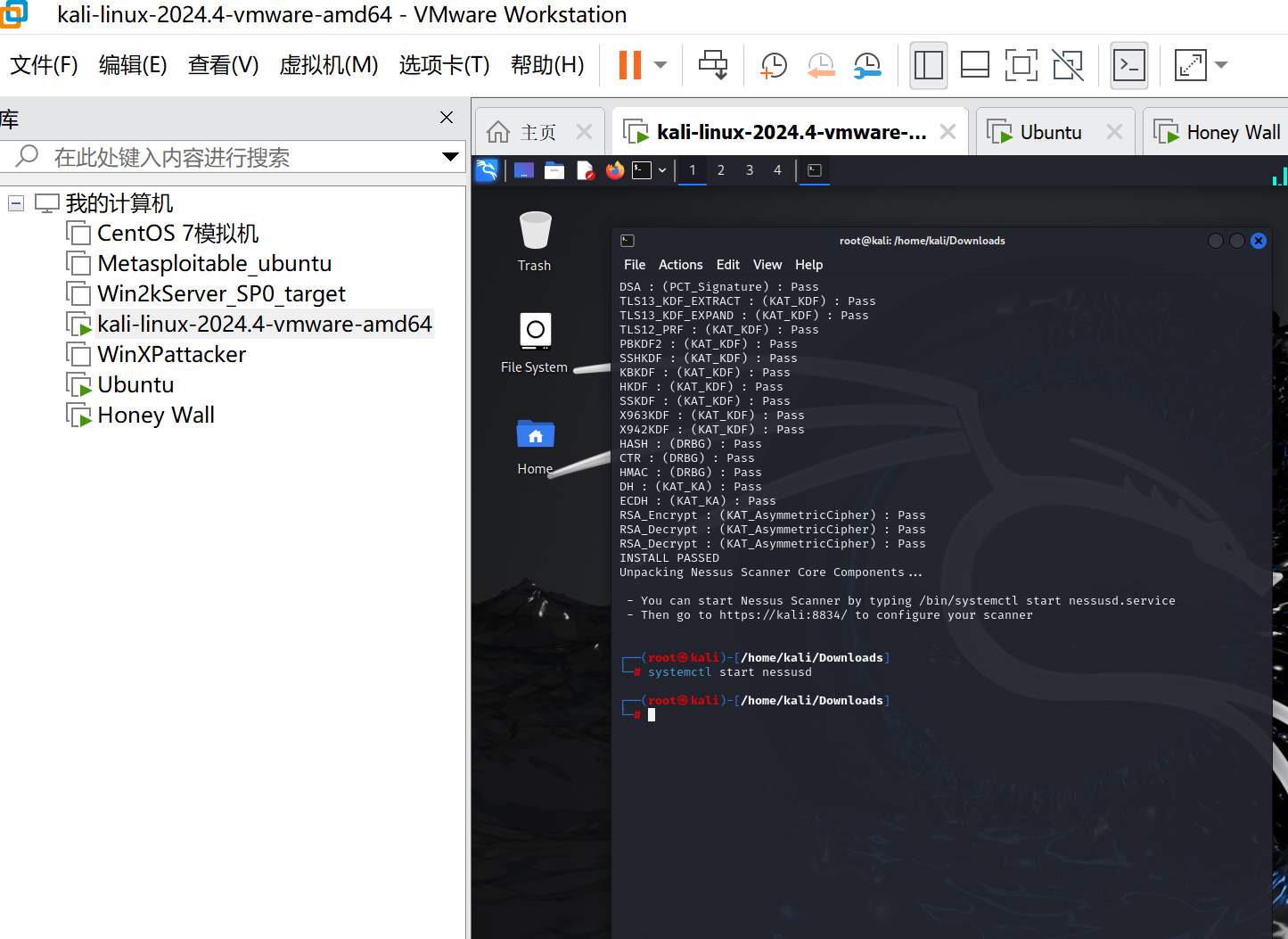

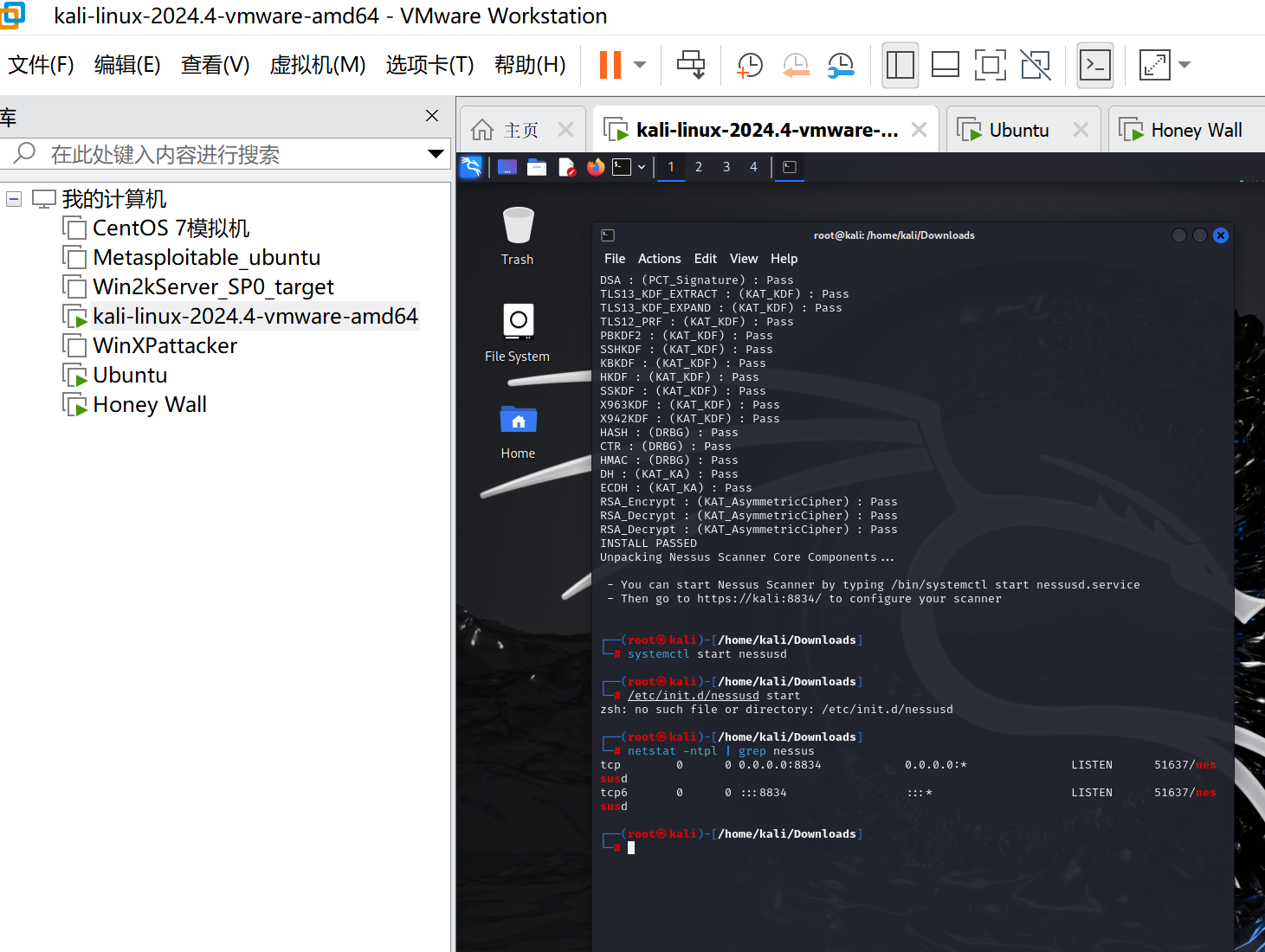

systemctl start nessusd

- 启动后输入查看nessus 启动状态

netstat -ntpl | grep nessus

-

看到这两条信息表明nessus已经启动成功

-

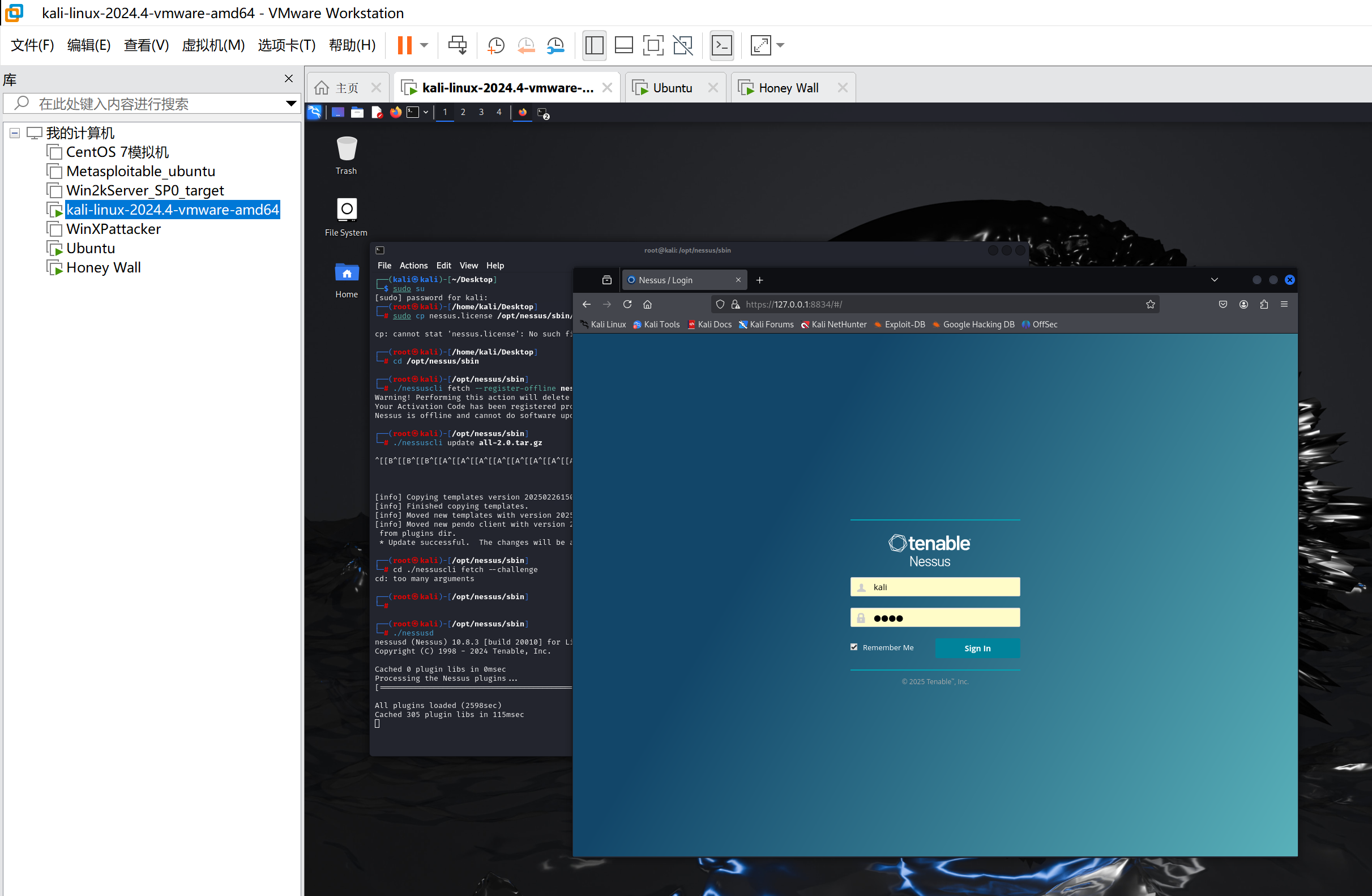

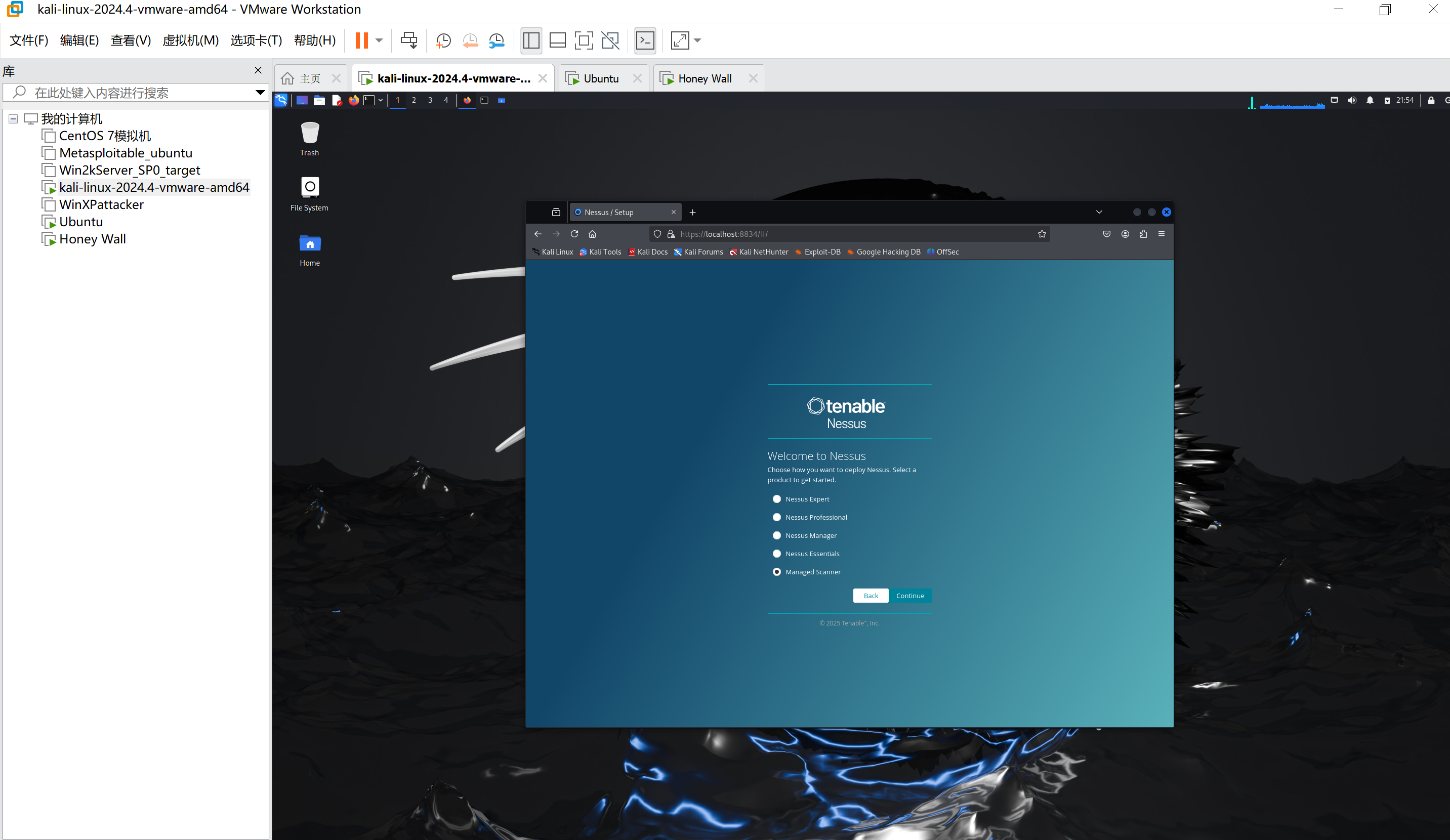

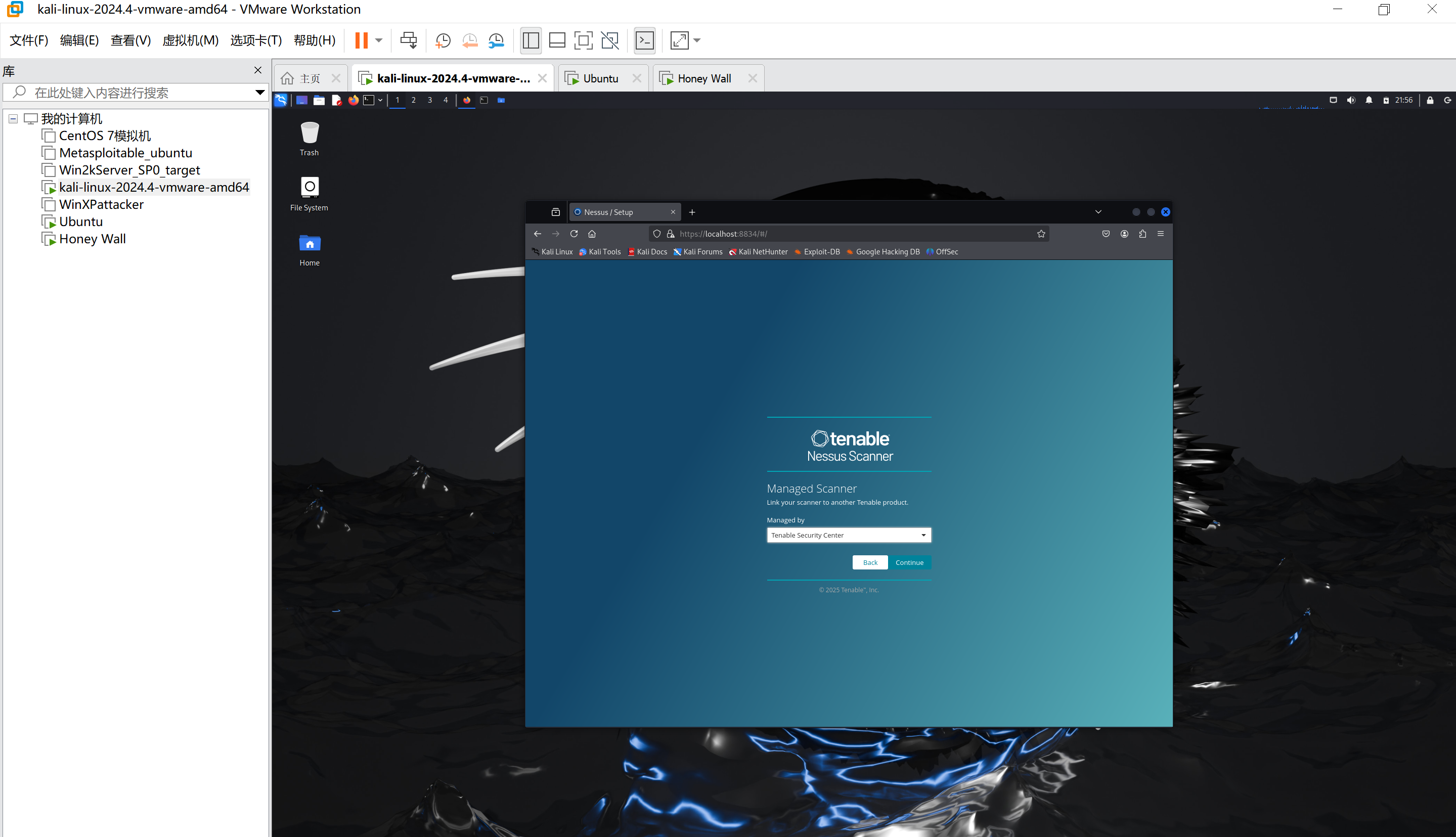

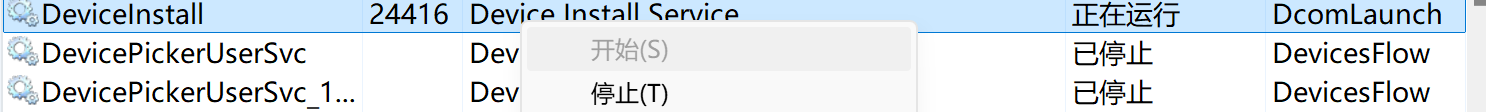

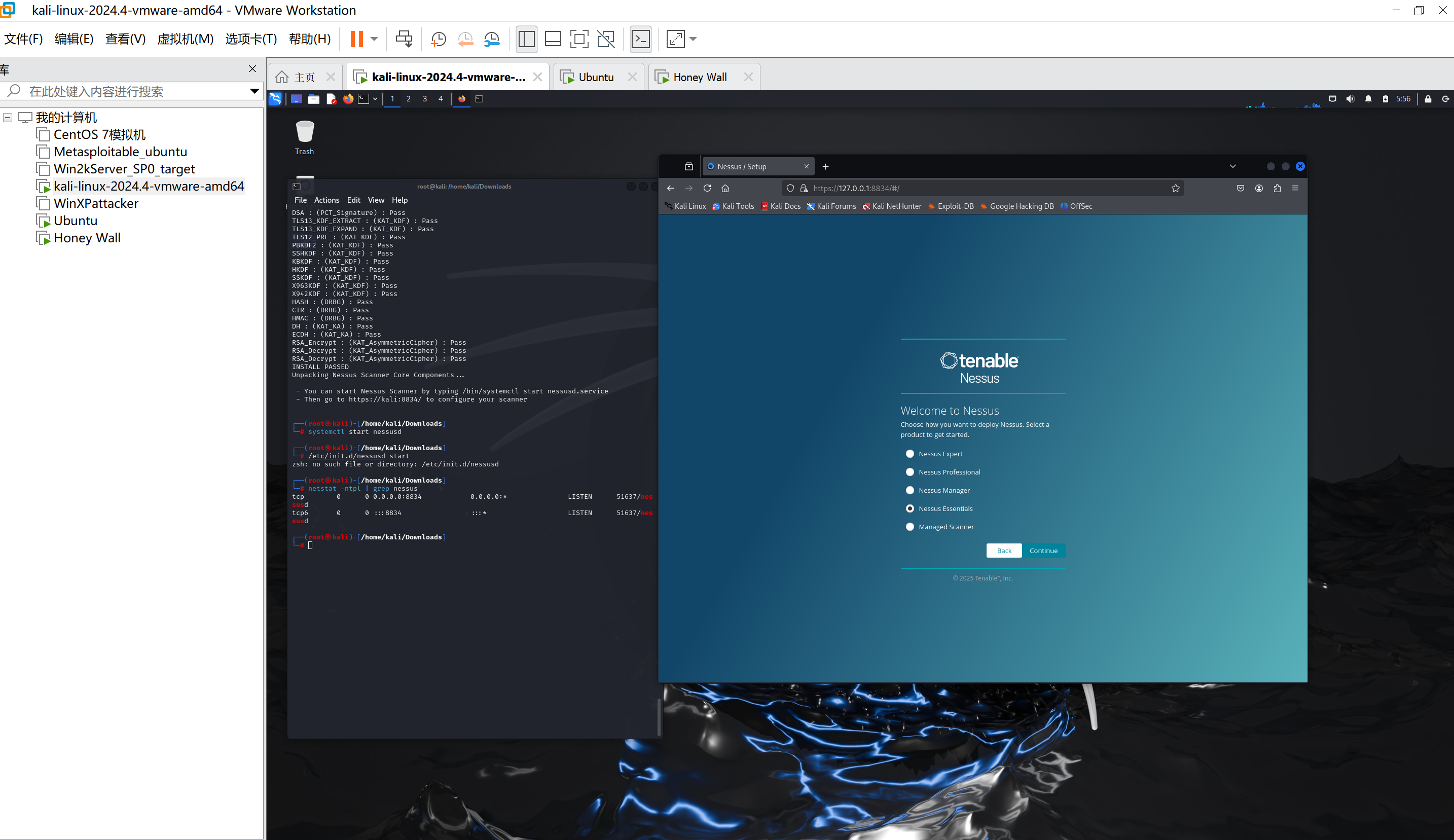

在Kali的浏览器中打开https://127.0.0.1:8834,点击Advanced,点击Accept the Risk and Continue进入安装界面,直接点击Continue,再选择第四个 Nessus Essentials

![image-20250307224931270]()

-

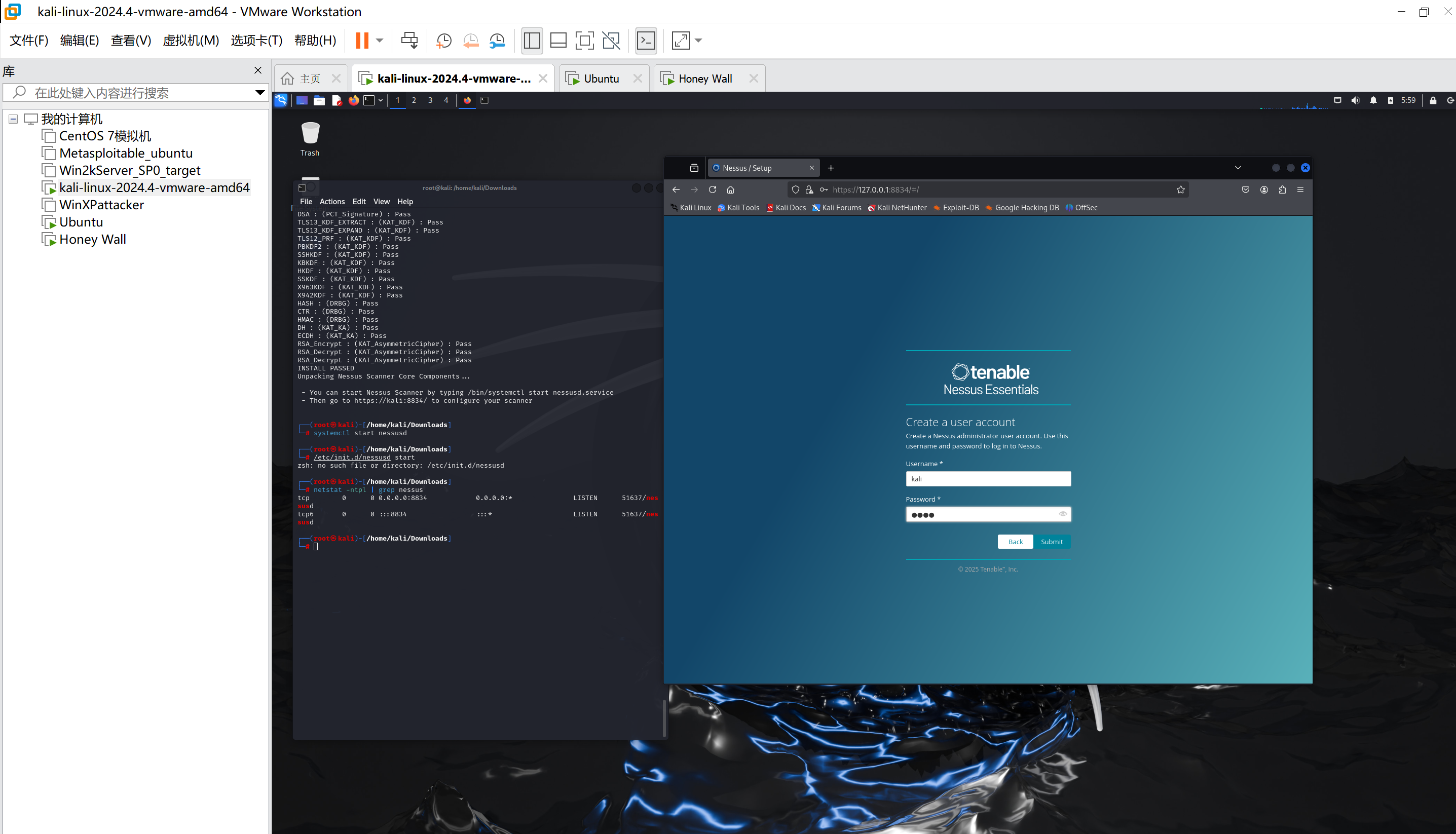

输入注册账号和密码

![image-20250307224844829]()

-

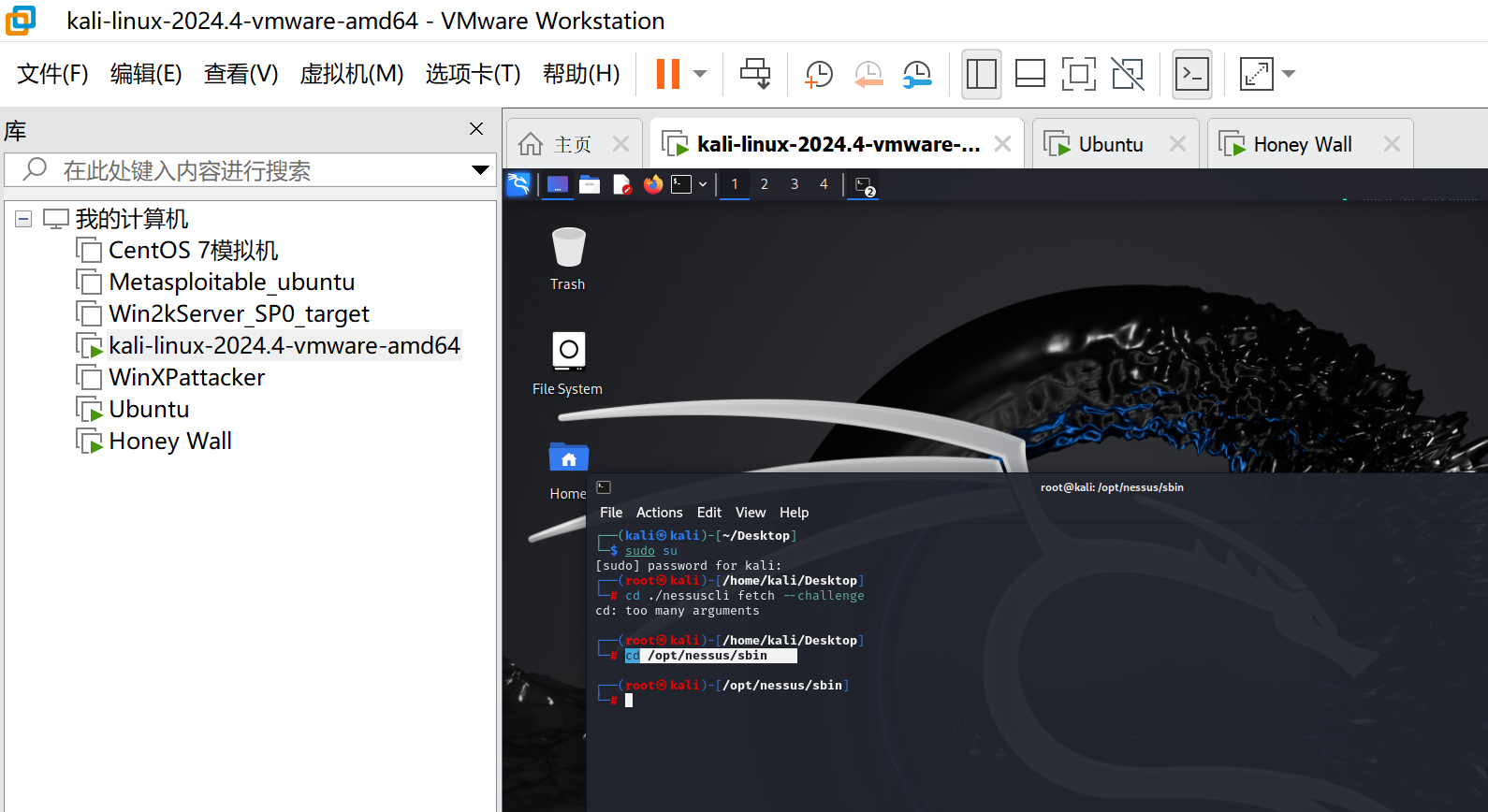

再在离线方式下载插件,然后安装,因此先输入指令(前提是我在输入网址后下载插件失败了https://127.0.0.1:8834,才采用离线方式,如果你采用前面的方式下载成功就不用采用离线方式下载插件了)

cd /opt/nessus/sbin

- 再输入指令

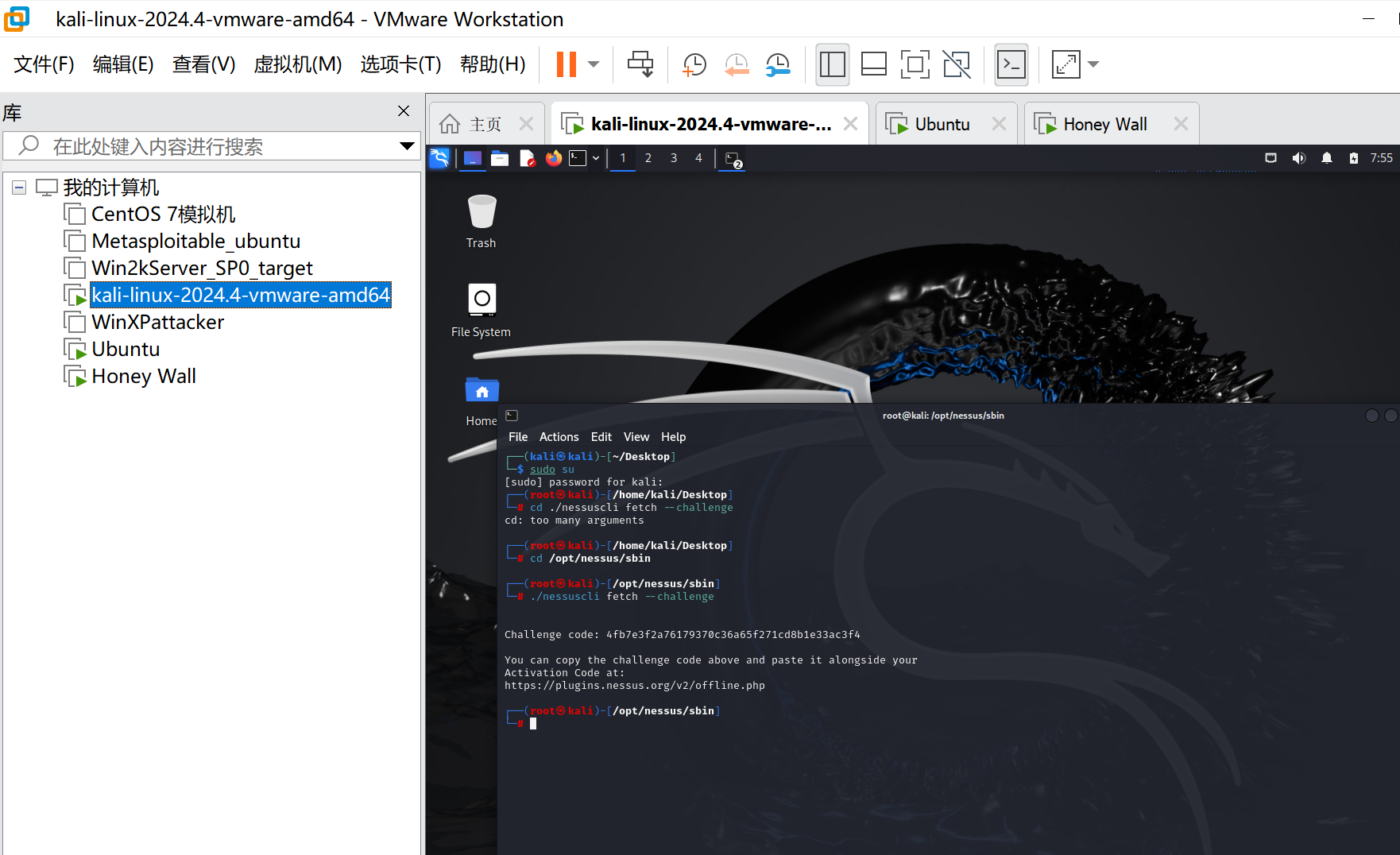

./nessuscli fetch --challenge

- 会得到一个质询码,保存这个质询码(challenge code)

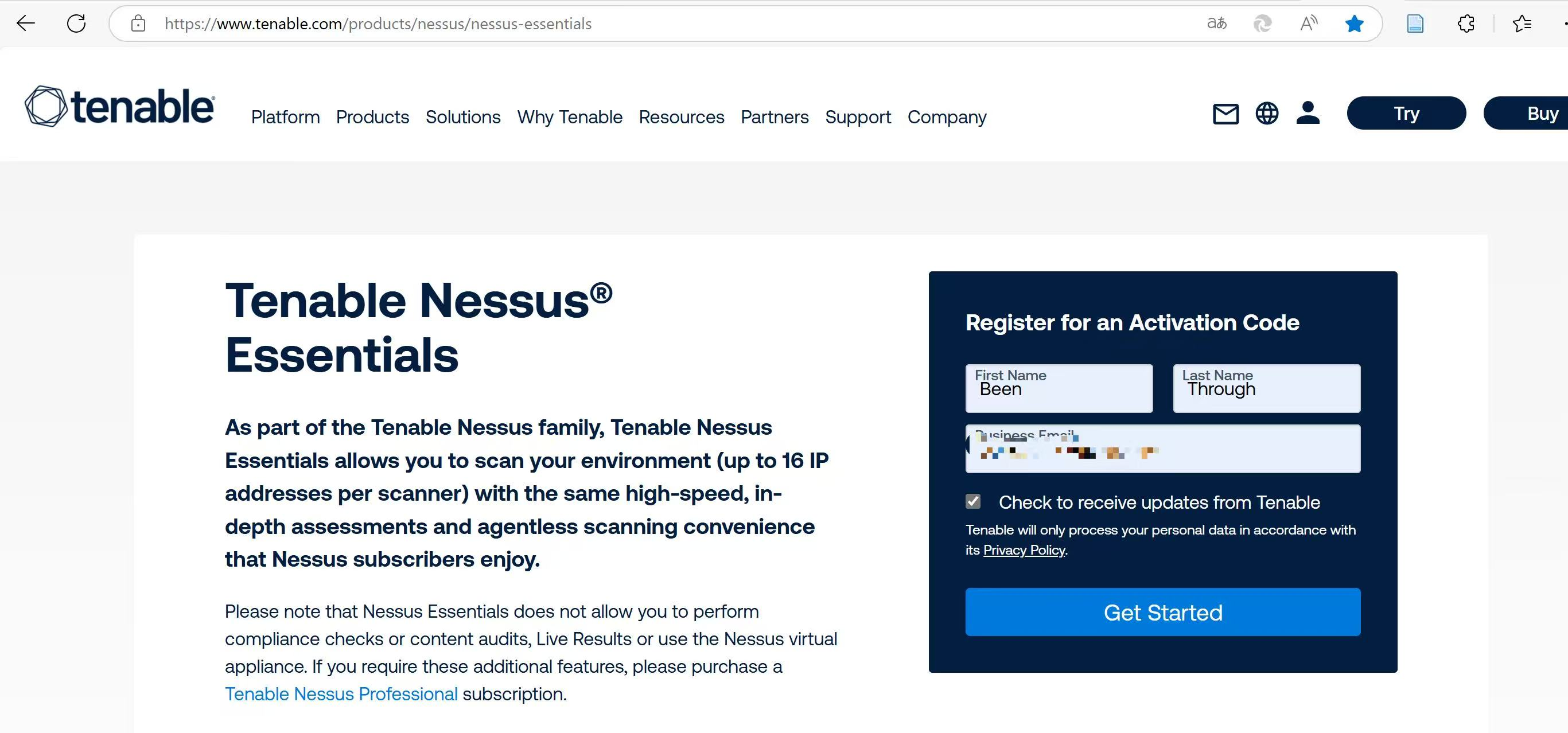

- 打开网站:http://www.tenable.com/products/nessus/nessus-plugins/obtain-an-activation-code注册信息,获取nessus激活码

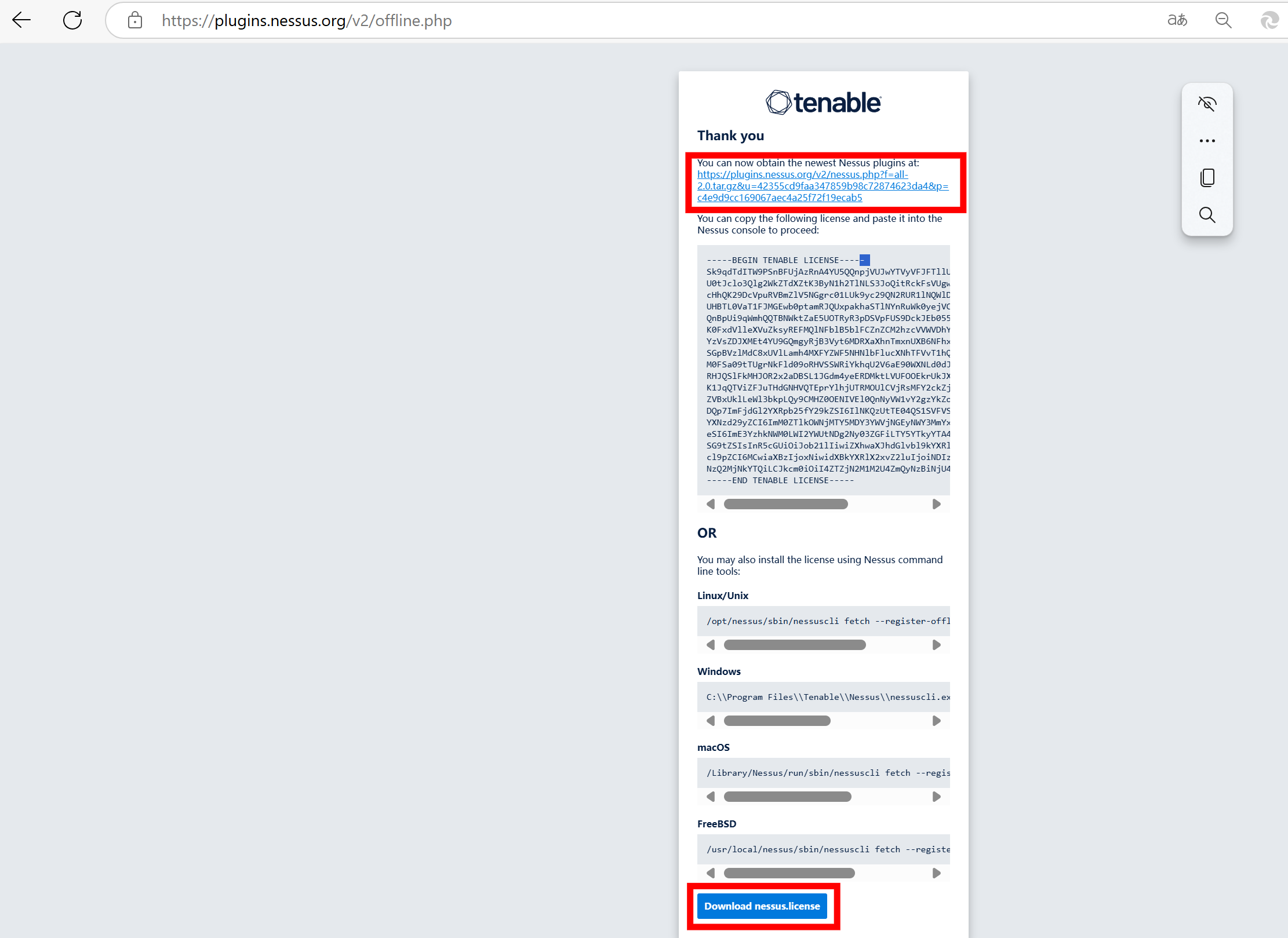

- 可以看到邮件里获取的激活码

- 点击红色框住的链接,下载到本机目录里

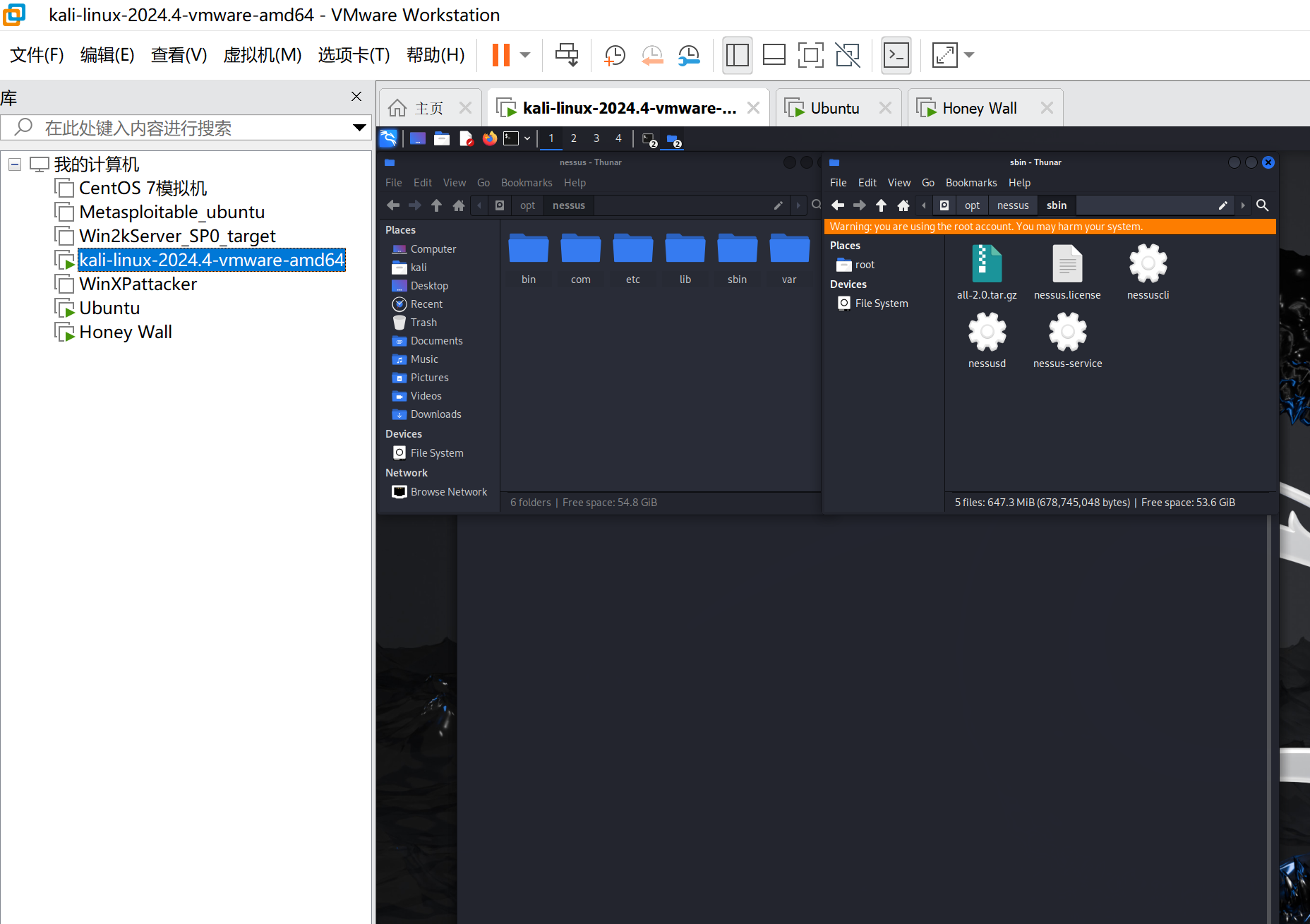

- 下载好后将两个文件都复制到目录

/opt/nessus/sbin/下

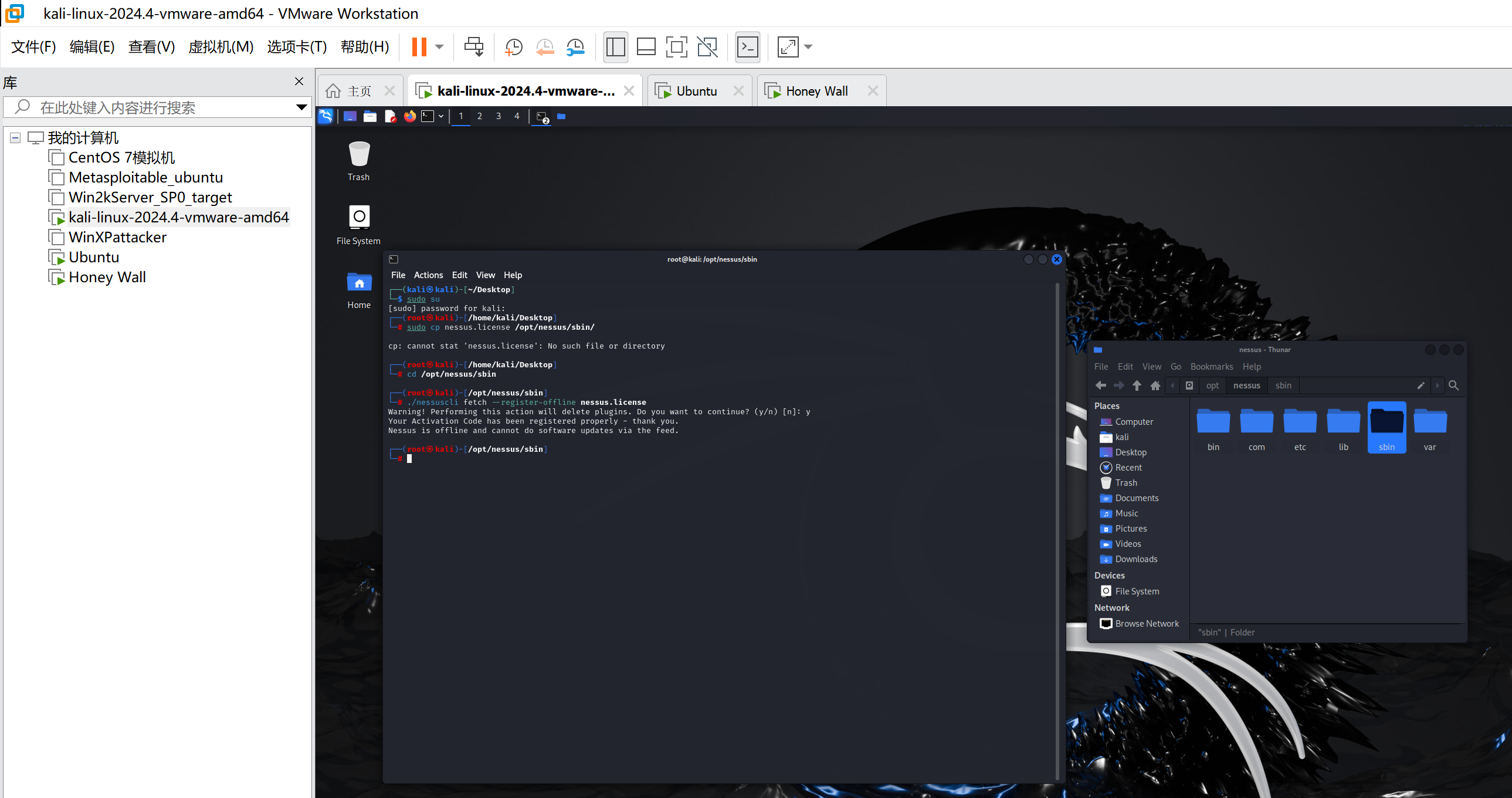

- 输入指令注册

./nessuscli fetch --register-offline nessus.license

- 再安装插件

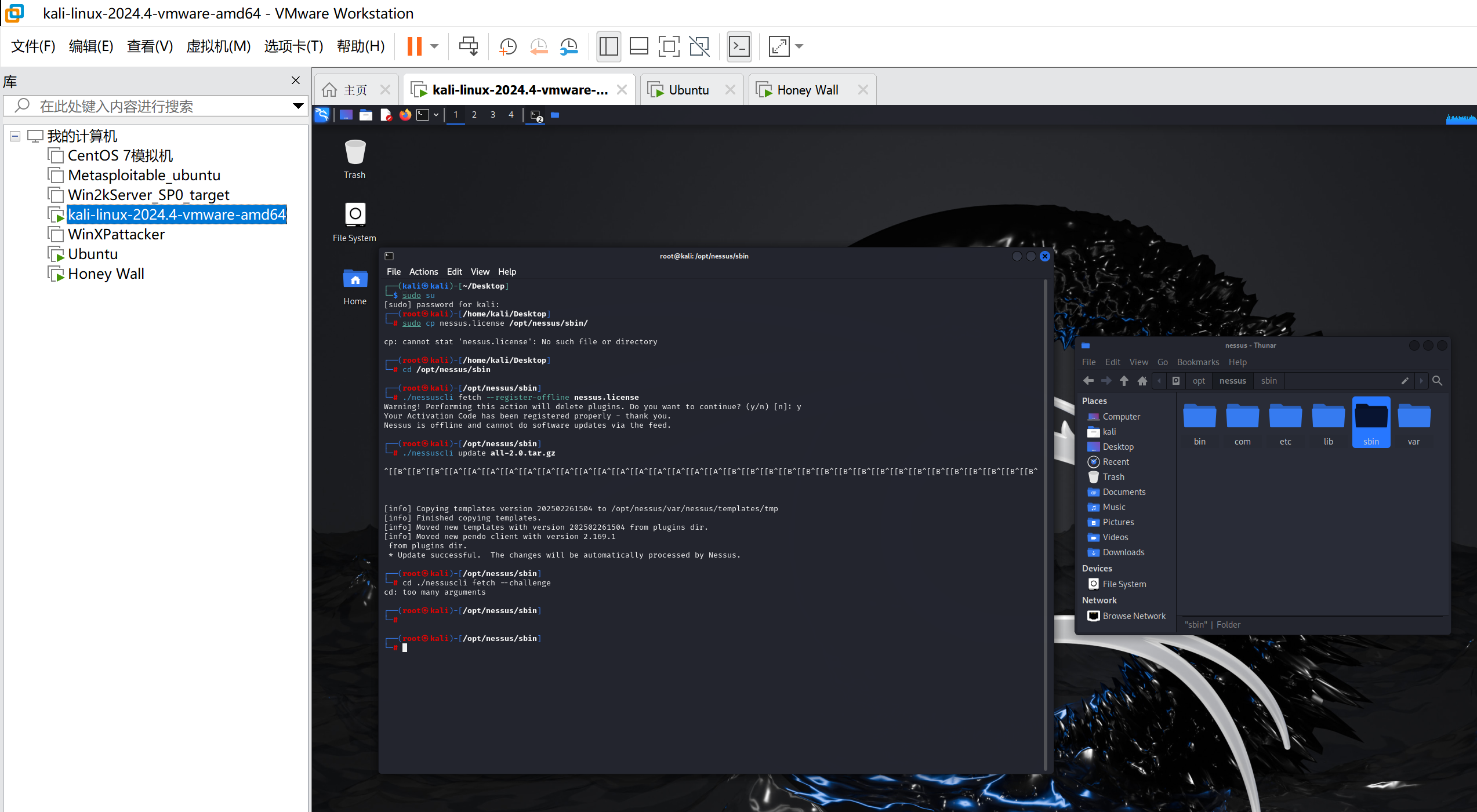

./nessuscli update all-2.0.tar.gz

- 最后重新启动下

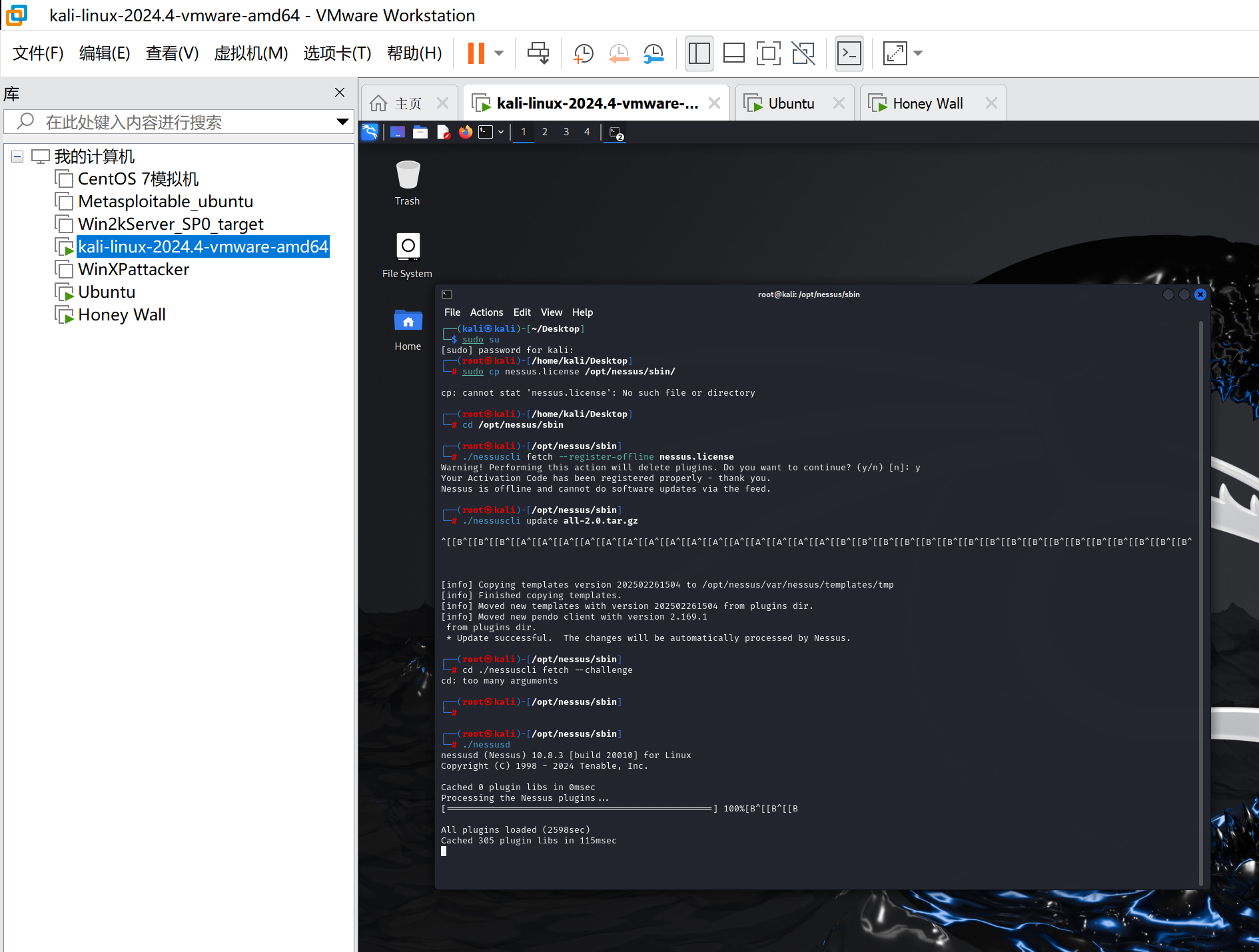

./nessusd

- 再重新在kali的浏览器输入网址https://127.0.0.1:8834,再输入之前注册好的账号和密码(kali/kali)

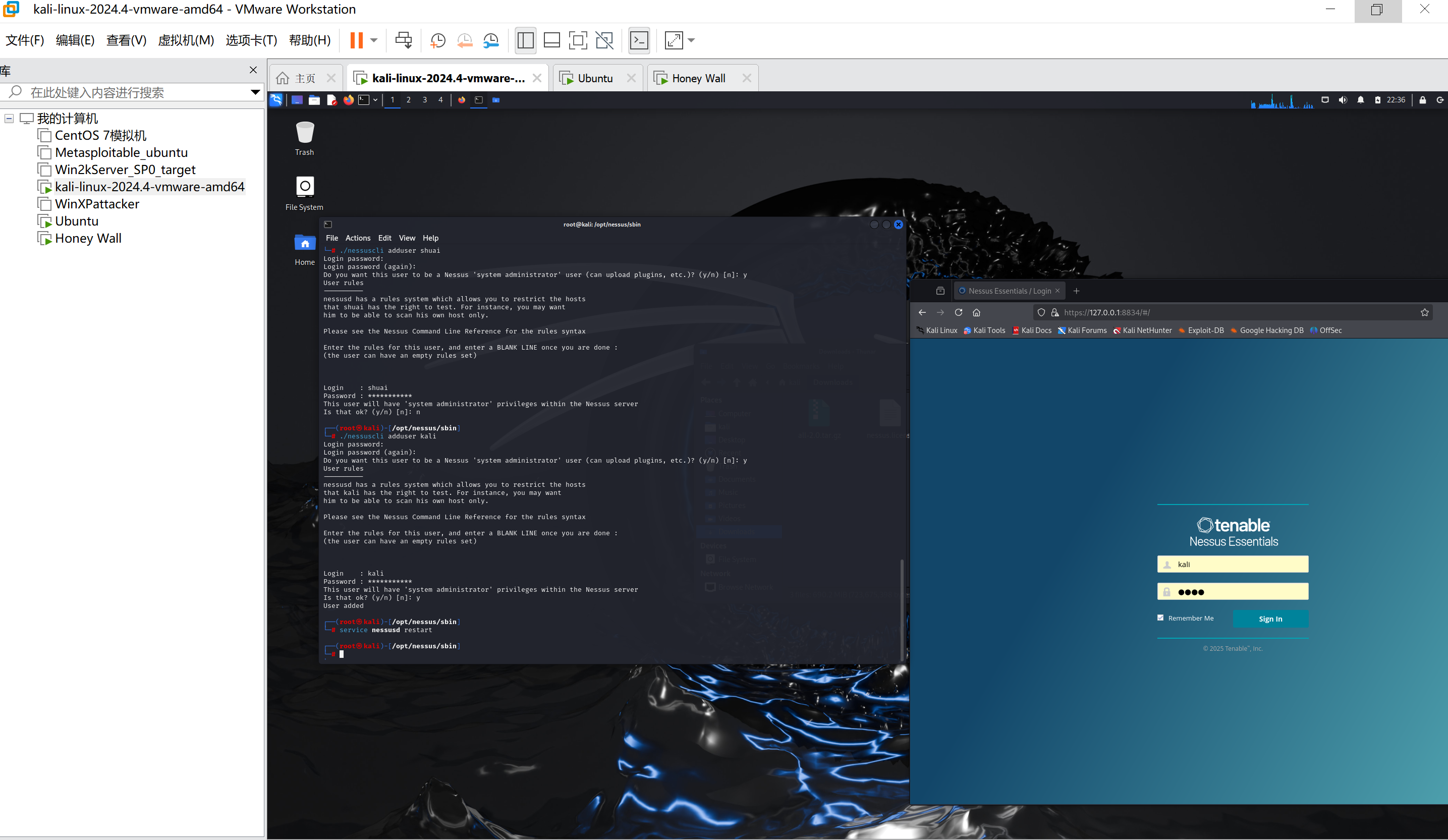

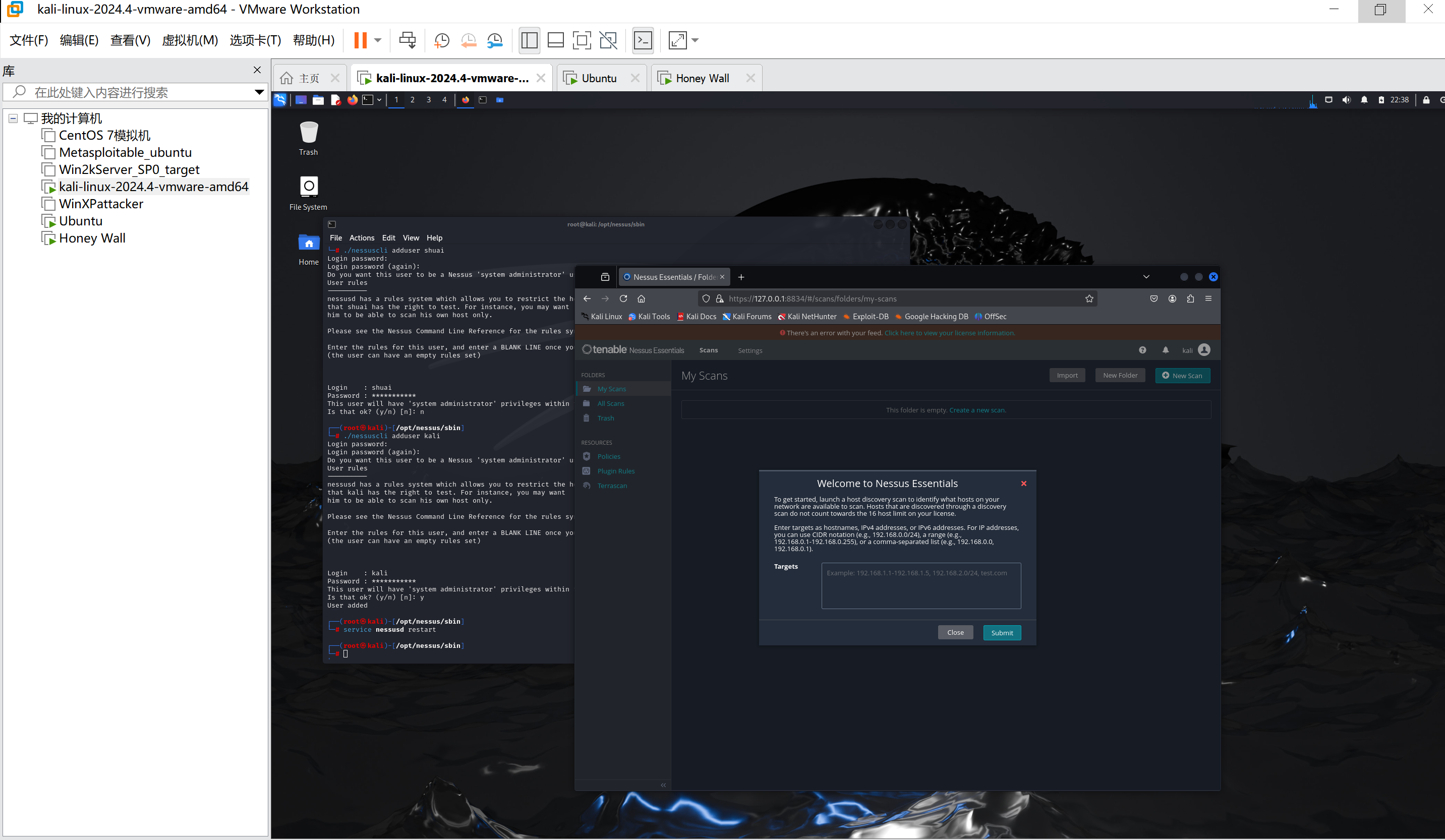

- 这儿我出现了用户一直登录不进去,所以参考nessus安装添加用户的时候一直报错无法添加:使用命令行添加_error: user could not be added. please try again.-CSDN博客这篇文章进行指令的输入

- 终于登录进去啦!

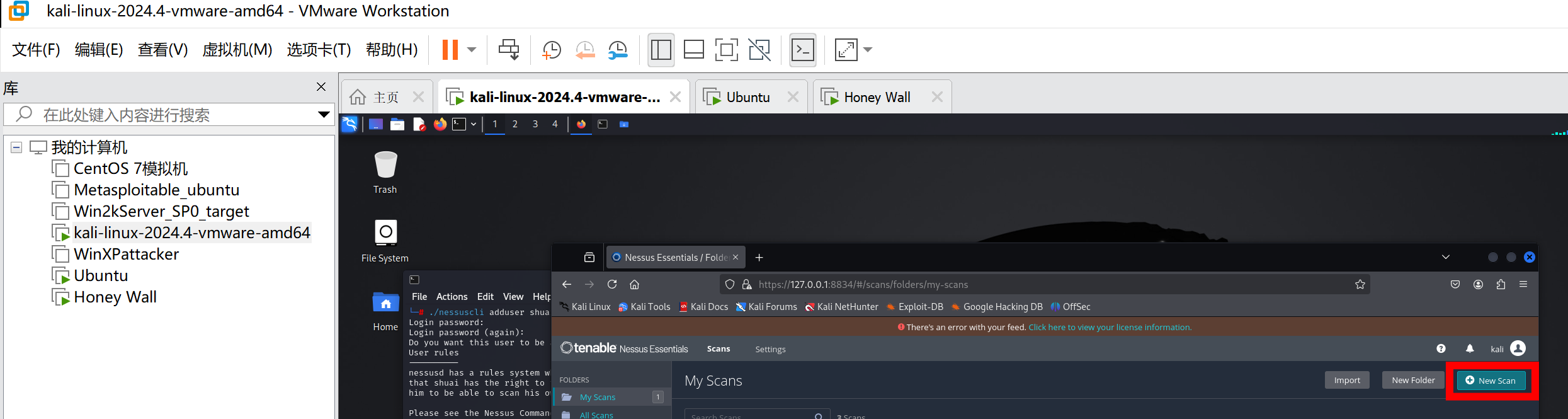

- 点红框处的New Scan

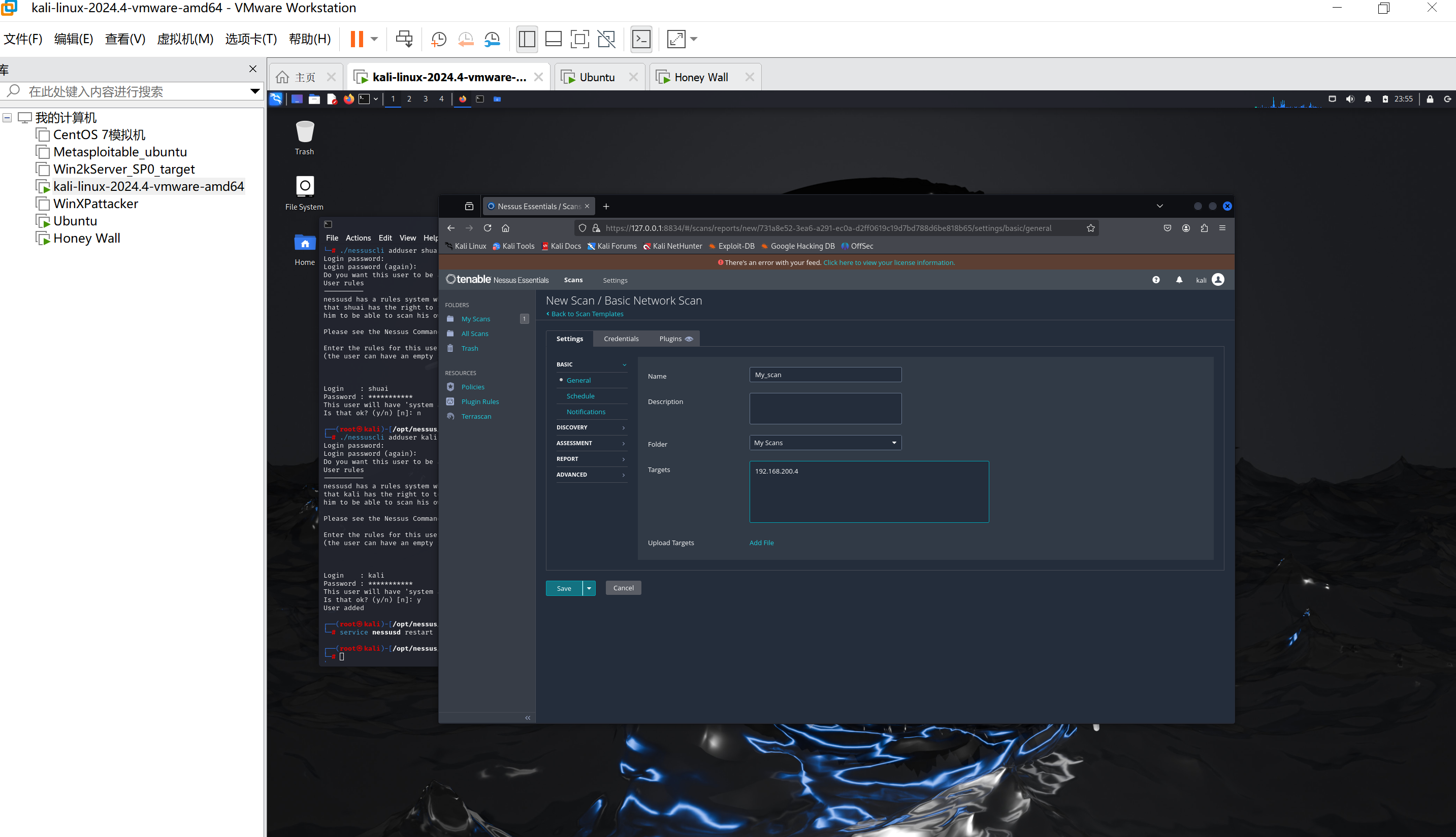

- 我的靶机的IP是192.168.200.4,然后Save后,运行扫描

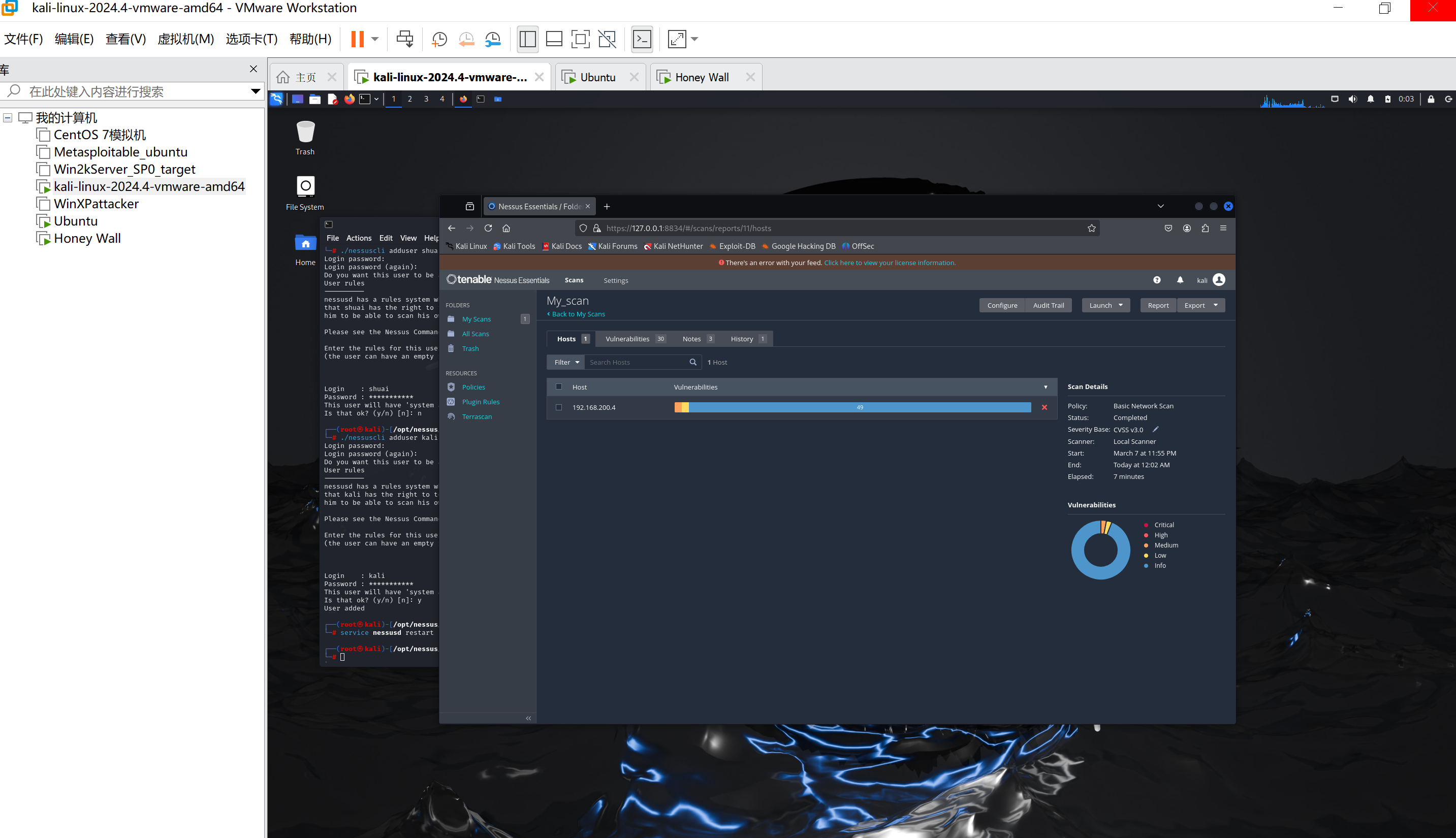

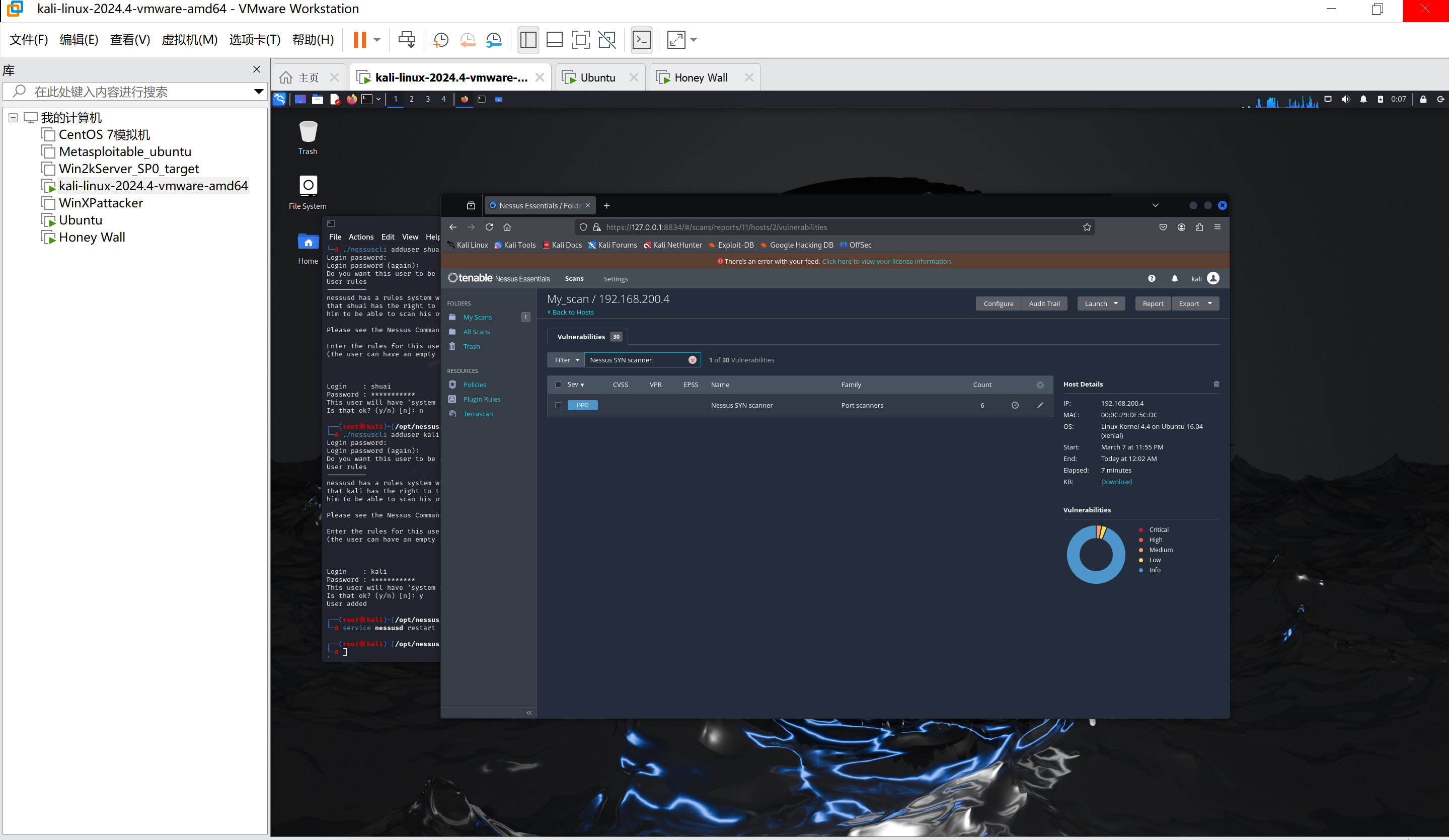

(1)靶机各个端口上网络服务存在哪些安全漏洞

-

使用Nessus开源软件对靶机环境进行扫描,需要等待一段时间

-

完成扫描可以看到,如下的服务出现漏洞

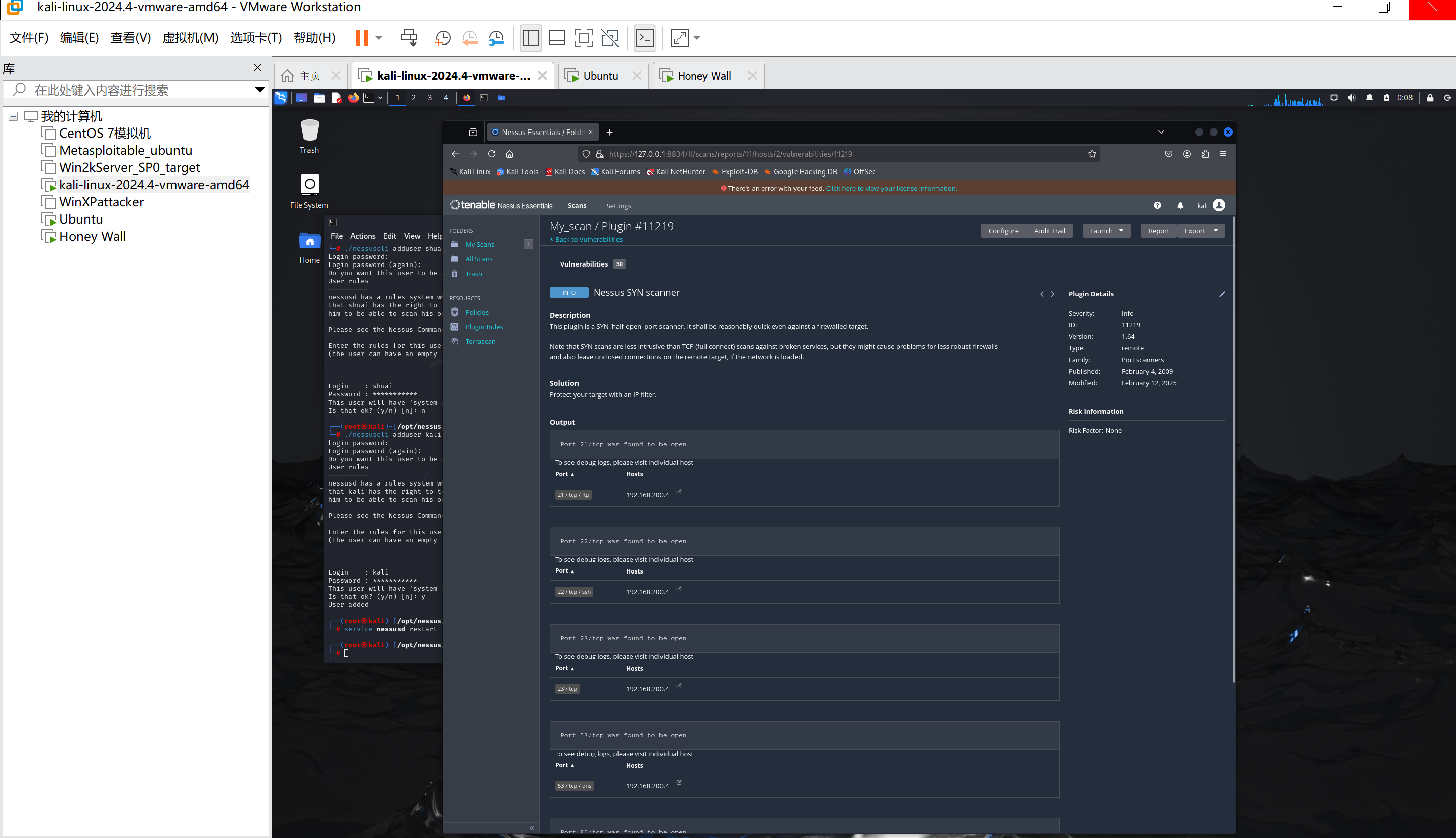

(2)靶机上开放了哪些端口

- 在扫描结果的“Vulnerabilities”中的搜索框里输入“Nessus SYN scanner”

- 可知靶机开放了端口21,22,23,53,80,3128

(3)你认为如何攻陷靶机环境,以获得系统访问权

-

根据 Nessus 扫描结果,靶机的多个服务存在 安全漏洞,你可以利用这些漏洞来获取访问权限

-

FTP(端口 21)匿名登录可能的漏洞:允许 匿名 FTP 访问和弱口令暴力破解

-

尝试匿名登录使用

anonymous登录,查看是否能访问敏感文件ftp 192.168.200.4 -

暴力破解 FTP 密码若成功,登录 FTP 并上传 WebShell

hydra -l root -P /usr/share/wordlists/rockyou.txt ftp://192.168.200.4

任务五:通过搜索引擎搜索自己在网上的足迹,并确认自己是否有隐私和信息泄漏问题。

- 单独搜学号就没有出现关于我的文章,加上博客园,就能搜到我的文章了

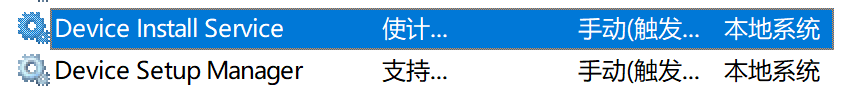

四、学习中遇到的问题及解决

问题一:在kali中输入whois指令,得到的是“getaddrinfo(whois.verisign-grs.com): Temporary failure in name resolution”

解决方法:

-

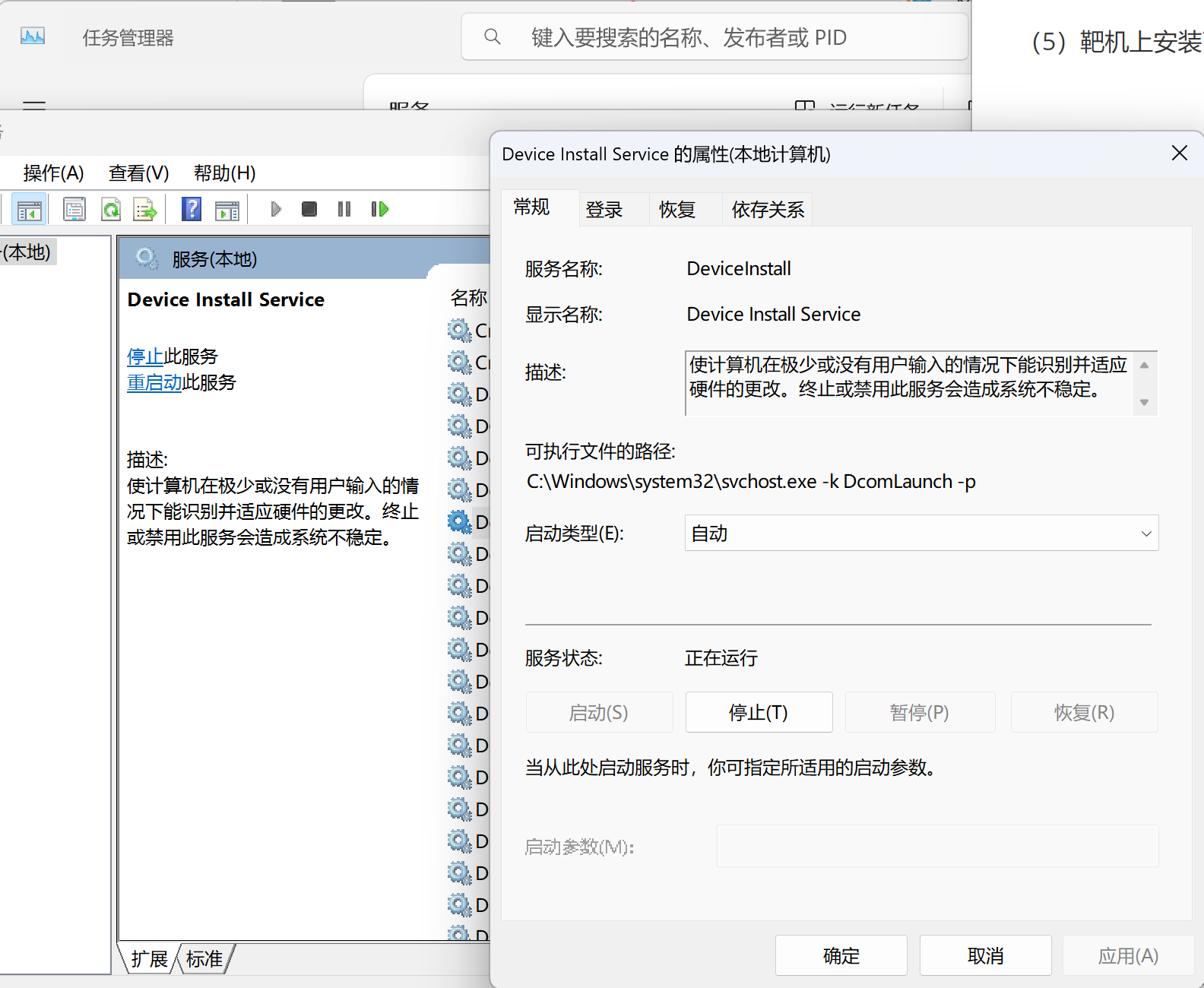

打开电脑的任务管理器,找到

![image-20250306174153911]()

-

再右键点击“打开服务”,找到这两个服务

- 再把这两个服务都给启动,再点击应用即可

- 右键DeviceInstall,点击“开始”即可

问题二:Nessus 下载插件出错,出现这个错误提示

解决方法:参考这两篇文章nessus安装添加用户的时候一直报错无法添加:使用命令行添加_error: user could not be added. please try again.-CSDN博客和Kali 安装 Nessus 详细过程-CSDN博客

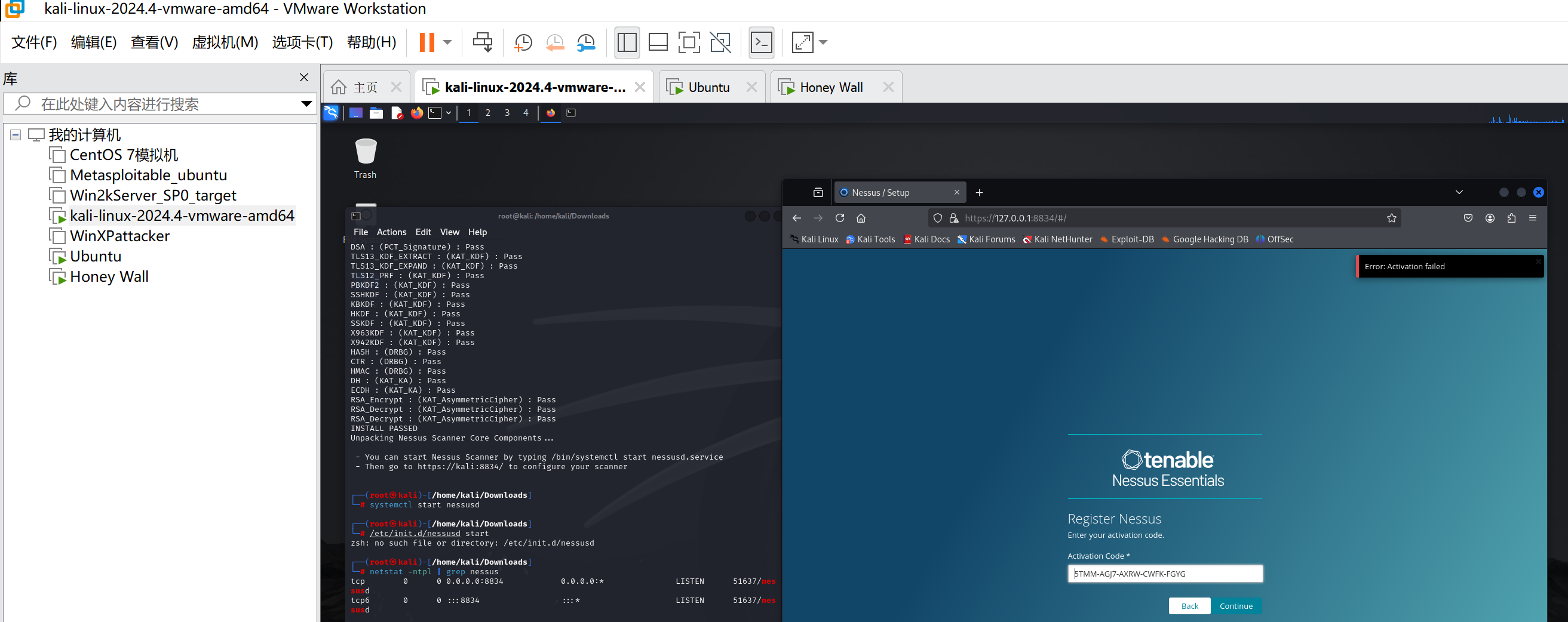

问题三:下载好后将两个文件没法复制到目录/opt/nessus/sbin/下,显示的是cannot stat 'nessus.license': No such file or directory

解决方法:右键sbin文件,选择Open as Root即可

五.学习感想和体会

实验过程中,我遇到了不少困难,比如 whois 查询失败,Nessus 插件安装出错等。刚开始有点手足无措,但后来通过查阅资料、参考网上的解决方案,慢慢找到了解决办法。这个过程让我深刻体会到,网络安全不仅仅是掌握工具的使用,更重要的是遇到问题时能冷静分析、查找原因、最终解决问题。

六、参考资料

nessus安装添加用户的时候一直报错无法添加:使用命令行添加_error: user could not be added. please try again.-CSDN博客

浙公网安备 33010602011771号

浙公网安备 33010602011771号