玄机靶场 第一章 应急响应-Linux日志分析

玄机靶场 第一章 应急响应-Linux日志分析

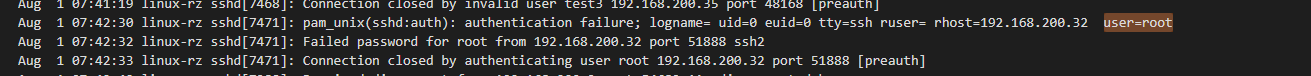

1.有多少IP在爆破主机ssh的root帐号,如果有多个使用","分割

/var/log/auth.log里面存放了相关的登录信息

直接下载看

根据user=root发现三个ip

网上发现神奇妙妙脚本

cat auth.log.1 | grep -a "Failed password for root" | awk '{print $11}' | sort | uniq -c | sort -nr | more

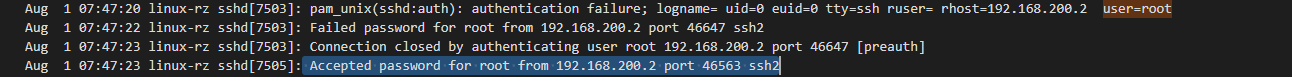

2.ssh爆破成功登陆的IP是多少,如果有多个使用","分割

也是同样的 这里Accepted password for root from 192.168.200.2 port 46563 ssh2

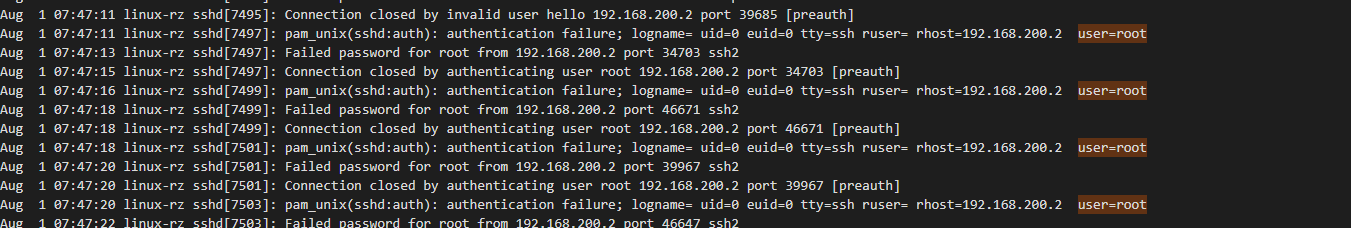

3.爆破用户名字典是什么?如果有多个使用","分割

后面跟着的就是,写一个脚本梭一下

with open(r'C:\Users\cpq\Desktop\玄机\auth.log.1', 'r') as f:

# 读取文件内容

content = f.read()

# 遍历文件内容

for line in content.split('\n'):

# 判断是否包含“Failed password”

if 'Failed password for ' in line:

print(line.split('for ')[1].split('from')[0])

# invalid user test1

# invalid user test2

# invalid user test3

# root

# invalid user user

# invalid user user

# invalid user user

# invalid user user

# invalid user user

# invalid user hello

# invalid user hello

# invalid user hello

# invalid user hello

# invalid user hello

# root

# root

# root

# root

去掉重复的就是flag{user,hello,root,test3,test2,test1}

4.登陆成功的IP共爆破了多少次

很明显是爆破了四次

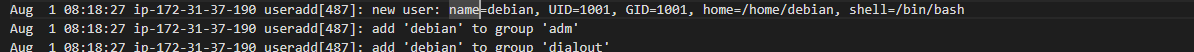

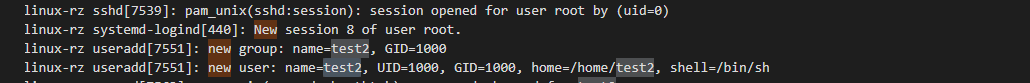

5.黑客登陆主机后新建了一个后门用户,用户名是多少

看见两个都试一下

结果是test2

浙公网安备 33010602011771号

浙公网安备 33010602011771号