玄机靶场 第二章 日志分析-apache日志分析

玄机靶场 第二章 日志分析-apache日志分析

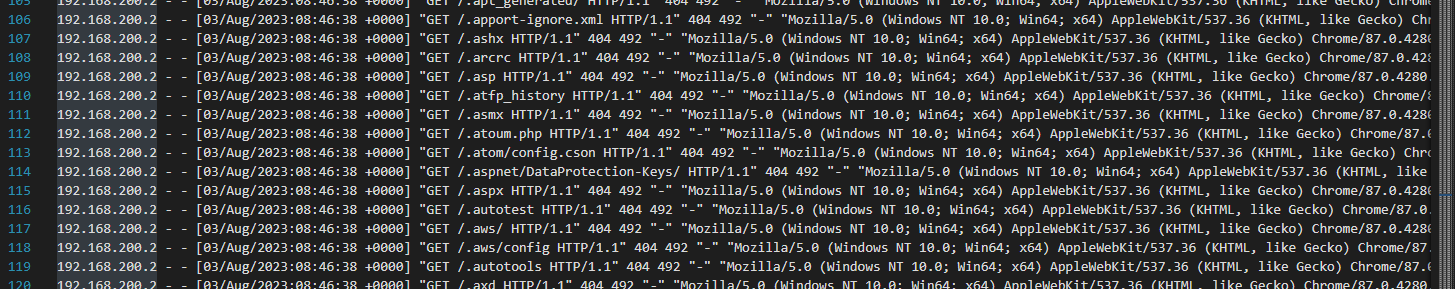

1、提交当天访问次数最多的IP,即黑客IP

cut -d- -f 1 access.log.1 | uniq -c

flag{192.168.200.2}

2、黑客使用的浏览器指纹是什么,提交指纹的md5

"Mozilla/5.0 (Windows NT 10.0; Win64; x64) AppleWebKit/537.36 (KHTML, like Gecko) Chrome/87.0.4280.88 Safari/537.36

flag{2d6330f380f44ac20f3a02eed0958f66}

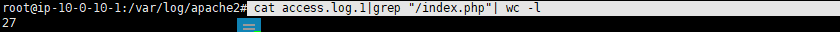

3、查看包含index.php页面被访问的次数,提交次数

cat access.log.1|grep "/index.php"| wc -l

with open(r'C:\Users\cpq\Desktop\玄机\access.log.1', 'r') as f:

# 读取文件内容

i=0

content = f.read()

# 遍历文件内容

for line in content.split('\n'):

# 判断是否包含“Failed password”

if '/index.php' in line:

# print(line.split('curl/')[1].split(' ')[0])

i+=1

print(i)

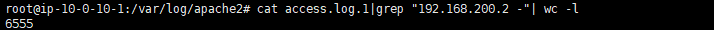

4、查看黑客IP访问了多少次,提交次数

cat access.log.1|grep "192.168.200.2 -"| wc -l

with open(r'C:\Users\cpq\Desktop\玄机\access.log.1', 'r') as f:

# 读取文件内容

i=0

content = f.read()

# 遍历文件内容

for line in content.split('\n'):

# 判断是否包含“Failed password”

if '192.168.200.2'==line.split(' -')[0] in line:

i+=1

print(i)

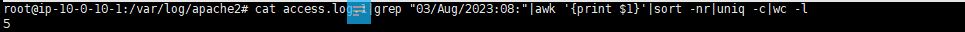

5、查看2023年8月03日8时这一个小时内有多少IP访问,提交次数

cat access.log.1|grep "03/Aug/2023:08:"|awk '{print $1}'|sort -nr|uniq -c|wc -l

浙公网安备 33010602011771号

浙公网安备 33010602011771号