第二章网络协议安全—网络协议看安全

网络接口层安全

什么是ARP协议

在局域网中通信时使用的是MAC地址,而不是常见的IP地址。所以在局域网的两台主机间通信时,必须要知道对方的MAC地址,这就是ARP协议要做的事:将IP地址转换为MAC地址。

举个栗子:

| 主机 | IP | MAC |

|---|---|---|

| A | 192.168.1.1 | 0A-11-22-33-44-01 |

| B | 192.168.1.2 | 0A-11-22-33-44-02 |

| C | 192.168.1.3 | 0A-11-22-33-44-03 |

1.主机A要和主机C通信,主机A发出ARP包询问谁是192.168.1.3?请回复192.168.1.1

2.这时主机B在疯狂的向主机A回复,我是192.168.1.3,我的地址是0A-11-22-33-44-02

3.由于ARP协议不会验证回复者的身份,造成主机A错误的将192.168.1.3的MAC映射为0A-11-22-33-44-02。

网络接口部分参考:https://mp.weixin.qq.com/s?src=11×tamp=1586181156&ver=2262&signature=0PMzdUmi89RtInCfWa0HJ451iXvd2dqEi5Eq84HknSE2uq1KvfL3ZoKKd76yKtC-7TnVBUlINOwl*rlkZzti0MQAkv36knaLKFKXtH6GX8uivkpg1CuXsmcgSSLGOhrn&new=1

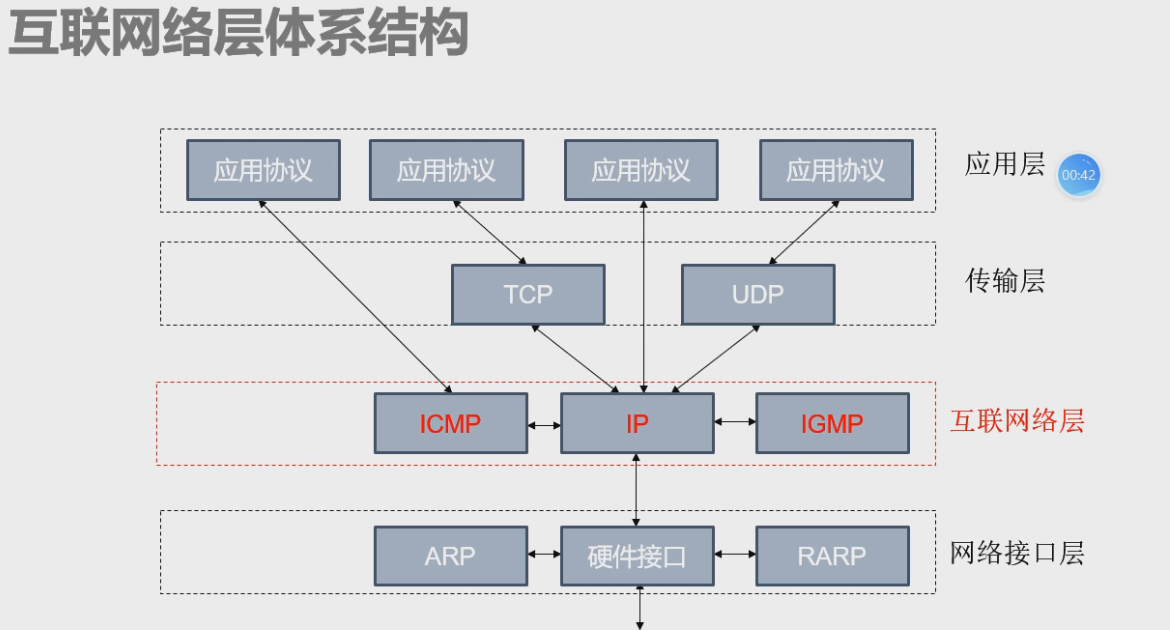

互连网络层安全——ICMP、IP、IGMP

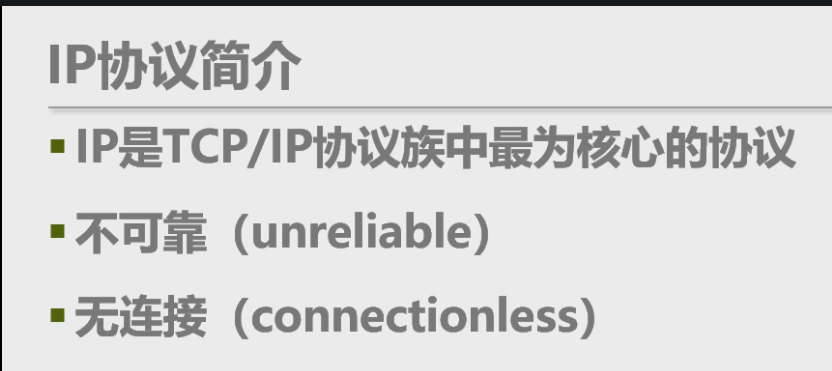

- 总长度(16位)是IP数据包的总长度,所以一个IP数据包大小不超过2的16次幂也就是65535

- 生存时间(TTL):一个包每经过一个路由器,TTL值减一,防止有包不断在互联网中生存,TTL为0时,包就会被舍弃掉

- Linux和Windows的TTL不一样

- 有兴趣可以研究一下IPV6,与5G结合

IP数据报

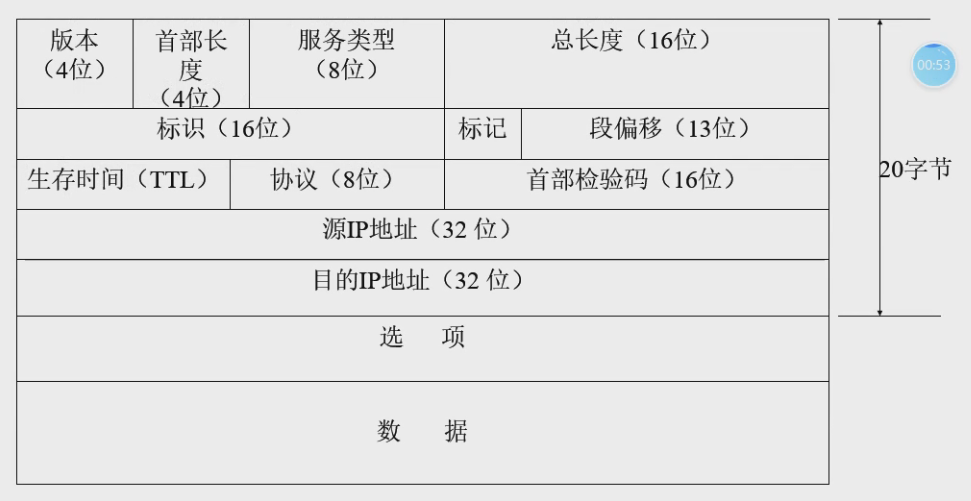

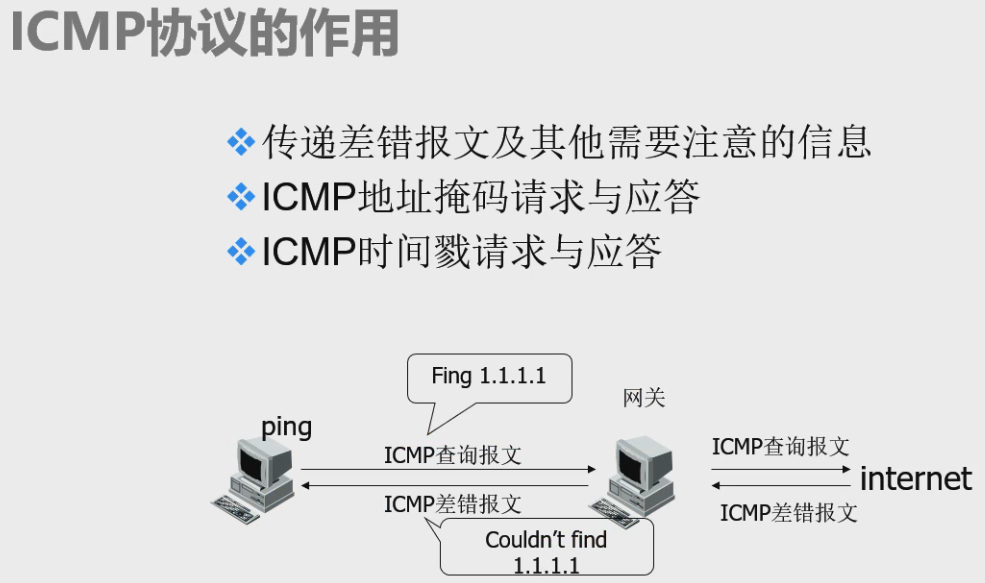

ICMP协议主要用来诊断网络通信

tracer:追踪目标地址经过哪些路由器

互联网安全面临的威胁:

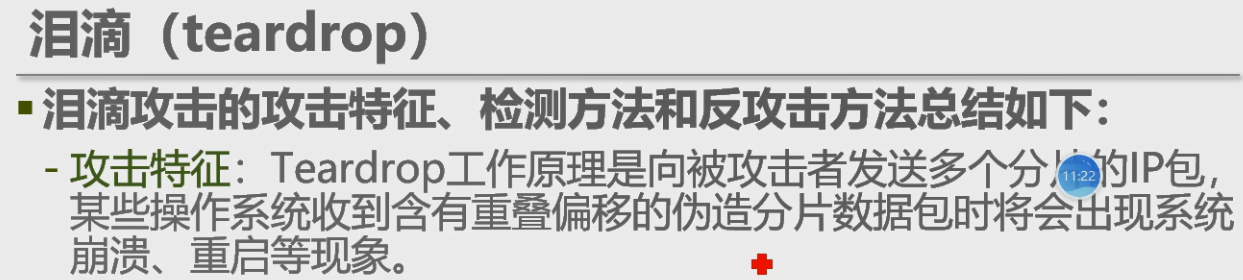

- 拒绝服务——分片攻击(teardrop)、死亡之ping(ping -L可以指定包的大小,超出一个包最大即64KB也就是65536B,就会被ping到死) eg:DOS、DDOS

- 欺骗——IP欺骗(Smurf攻击:假如黑客本身地址是2.2.2.2,但伪造IP为1.1.1.1向具有大量主机和因特网连接的网络的广播地址发送广播请求,这一大部分主机收到请求会同时回应给1.1.1.1,这时1.1.1.1就会使大量网络传输充斥目标系统,引起目标系统拒绝为正常系统进行服务一般手法是利用ICMP发送echo,企图收到reply)

- 窃听——嗅探

- 伪造——IP数据包伪造

误报率和漏报率是衡量一个网络安全设备的重要技术指标

DoS:是Denial of Service的简称,即拒绝服务,不是DOS操作系统,造成DoS的攻击行为被称为DoS攻击,其目的是使计算机或网络无法提供正常的服务。最常见的DoS攻击有计算机网络带宽攻击和连通性攻击。

DDoS:分布式拒绝服务(DDoS:Distributed Denial of Service)攻击指借助于客户/服务器技术,将多个计算机联合起来作为攻击平台,对一个或多个目标发动DDoS攻击,从而成倍地提高拒绝服务攻击的威力。

下面是分片攻击,比如分成1-1025,1000-2049,到达目的主机需要重组还原,这样势必造成溢出或覆盖,此时要是没有对应的处理办法,就会产生拒绝服务

传输层安全——TCP、UDP

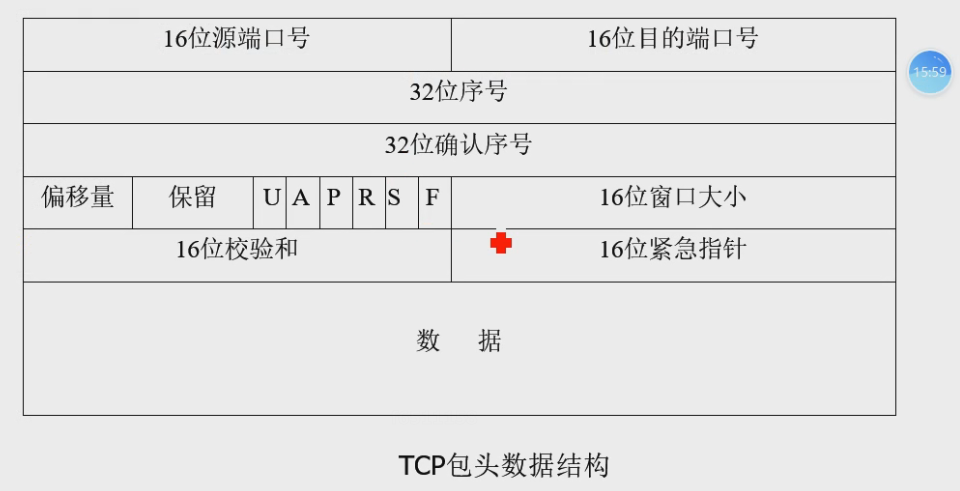

tcp包头数据结构

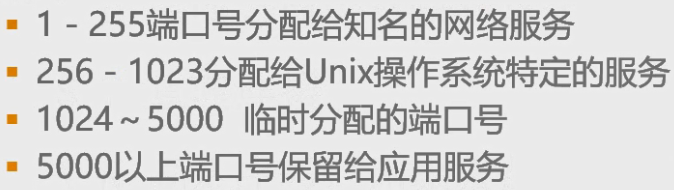

tcp端口号(很多木马都会采用高端口)

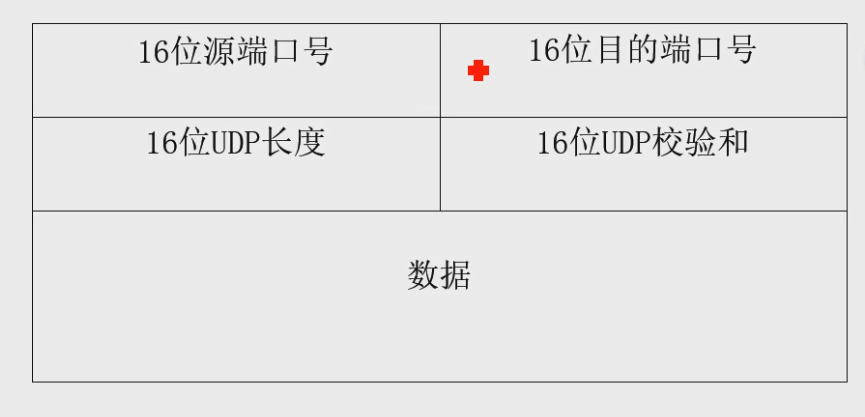

UDP协议包头(UDP比较简单,只负责发送一个包,收到一个请求)

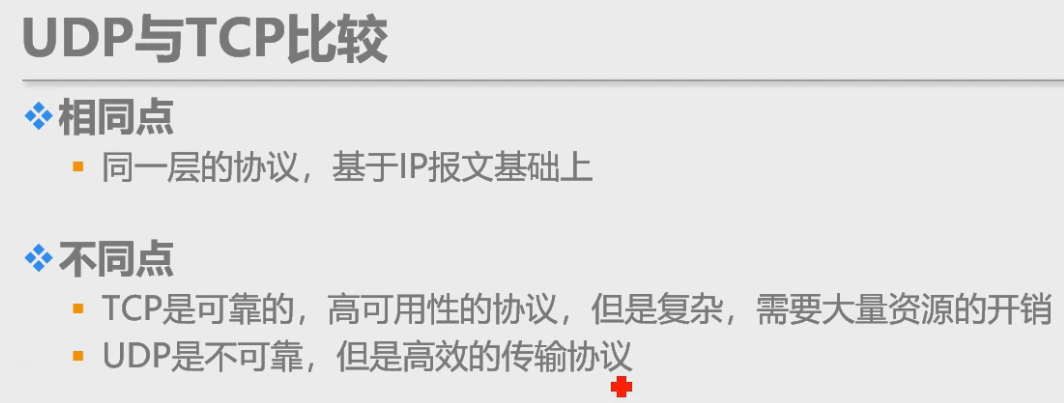

UDP、TCP的比较(UDP传输速度快,DNS用的就是UDP服务)

传输层安全面临的威胁:

- 拒绝服务——syn flood(客户机向服务器三次握手连接第三次不确认,所以服务器一直保持半连接状态,如果短时间发送很多请求,那就有很多半连接,那么内存就这样被占掉了,服务器一般会重启再等待一段时间后丢弃这个半连接,这段时间被称为“SYN Timeout”,解决办法:①缩短SYN Timeout时间②防火墙)/udp flood、Smurf

- 欺骗——Tcp会话劫持

- 窃听——嗅探

- 伪造——数据包伪造

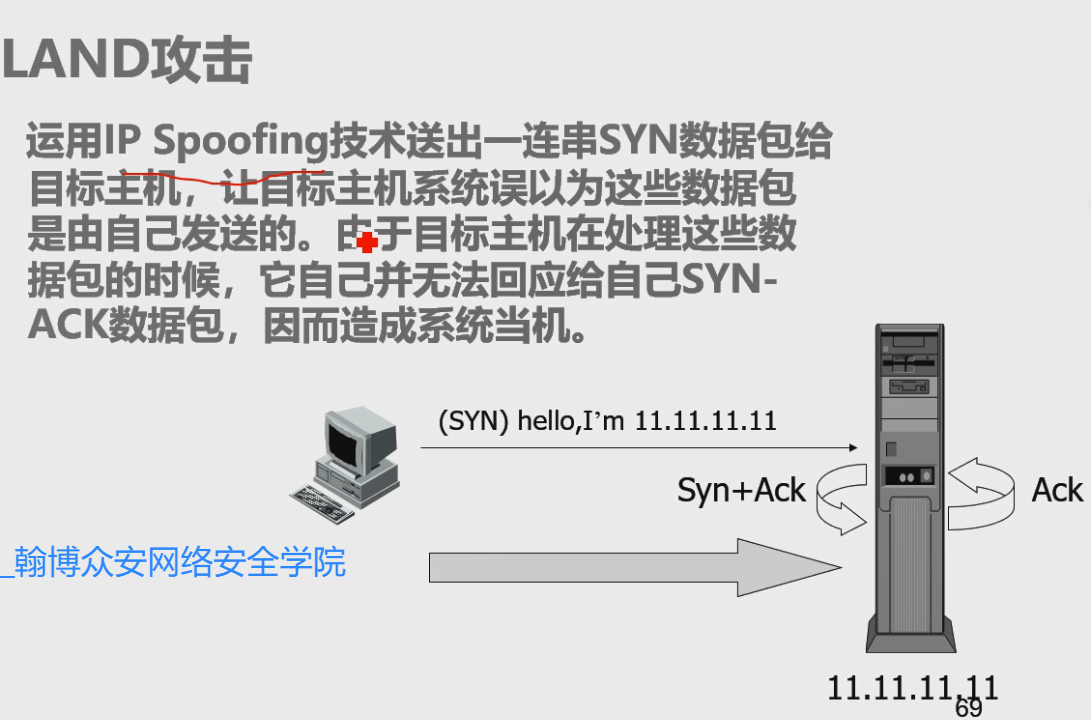

伪造自己源地址是11.11.11.11,目的地址是11.11.11.11,发送给真正的11.11.11.11,它就会以为这些数据包是自己发送的,但是自己无法回应,造成系统当机

应用层安全

应用层协议

应用层安全面临的威胁:

- 拒绝服务

- 欺骗

- 窃听——嗅探,只要是明文传输,都有可能泄露(采用明文传输的协议:1.TCP/IP2.FTP3.HTTP4.POP5.Telent)(TLS与SSL在传输层与应用层之间对网络连接进行加密,HTTPS就是HTTP与SSL结合)

- 伪造

- 暴力破解

www .baidu .com . 每个域都有对应的服务器,根域有13个根服务器

world wide web(web,万维网) 二级域 顶级域 根域 自己能注册的是二级域名

.cn .edu .net

各地运营商服务器在收到用户发送域名解析请求时,不会去二级域、顶级域里找,服务器里只有缓存,比如缓存里知道www.baidu.com对应1.1.1.1,直接发送给用户,加快了速度,如果缓存里没有,直接交给根服务器(.),根服务器(.)再给顶级服务器(.com),顶级服务器(.com)再给二级服务器(baidu),二级服务器(baidu)发现自己有www,再原路传给根服务器,根服务器交给运营商,运营商放入缓存再给用户,就有了www.baidu.com对应的地址1.1.1.1,同时这个也会写入用户自己的缓存

浙公网安备 33010602011771号

浙公网安备 33010602011771号