EXP6 信息搜索与漏洞扫描 20154310

1. 实验内容

本次实践目标是掌握信息搜集的最基础技能与常用工具的使用方法。

(1)各种搜索技巧的应用

(2)DNS IP注册信息的查询

(3)基本的扫描技术:主机发现、端口扫描、OS及服务版本探测、具体服务的查点

(4)漏洞扫描:会扫,会看报告,会查漏洞说明,会修补漏洞

2.实验步骤

1、 信息搜集

-

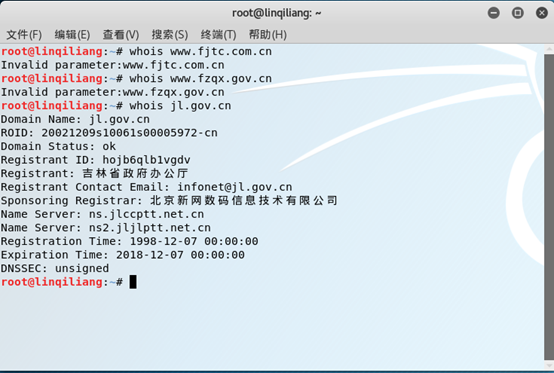

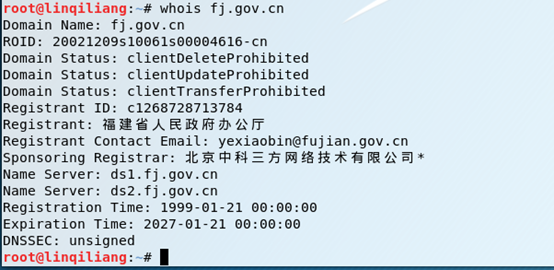

whois查询注册信息

输入指令 whois + 域名,查询注册信息

在两次输入两个网站都失败后,我选择了齐帅同学查看的网址。

顺便查了自己故乡的办公厅网址

可以了解到一些注册信息,服务器信息等

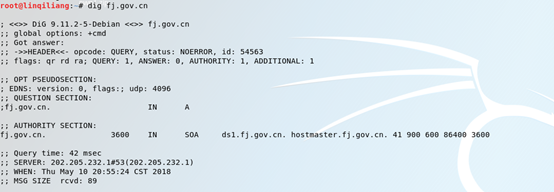

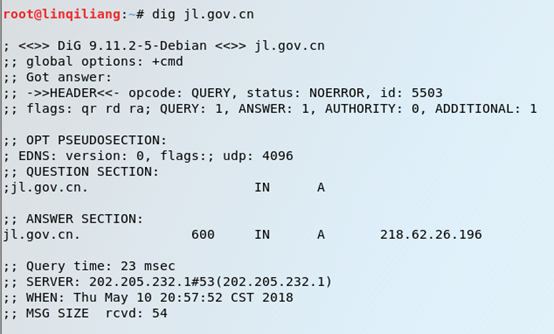

2.dig&nslookup的使用

福建省办公厅网找不到相应的地址何在

只能改查了吉林省

ig最主要的任务就是获得域名的公网IP地址。

吉林省政府办公厅的公网ip为:218.62.26.196

用nslookup查询了福建省办公厅的网址还是无法回应。

(做到这一步猛然发现福建省办公厅的网址并不是这个……原来全国各地的省办公厅的网址不是一个格式。)

DIG从官方DNS服务器获取,lookup从缓存表获取

3.Traceroute(tracert)的使用

Kali上跟踪失败,改用主机。

在主机上输入指令进行路由跟踪:

4.搜索引擎查询:

letype:XXX site:XXX "XXX",其中""也可以用《》,前者是完全匹配连着的,后者是关键字匹配,可以断开。

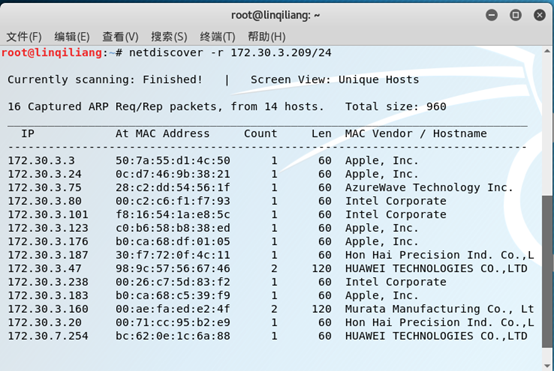

5.netdiscover查询私有网段

在图书馆查询的周围14台活跃主机

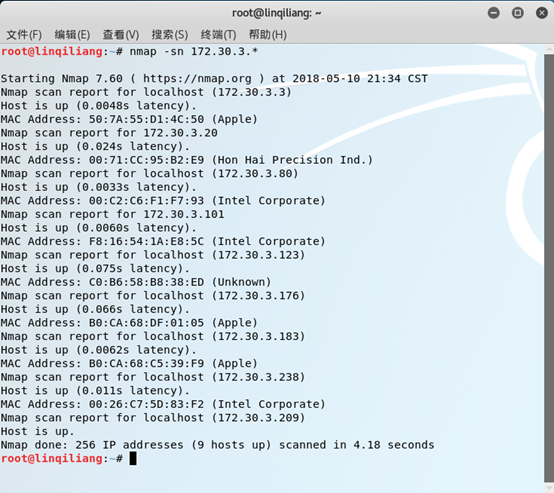

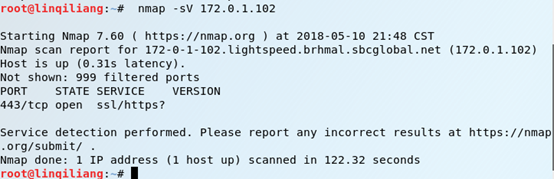

6. nmap扫描

nmap sn 192.168.239.*,扫描这个网段的主机信息

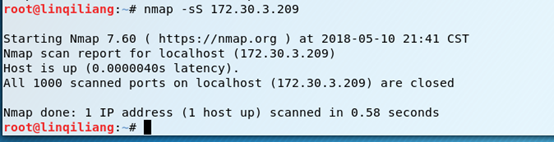

- nmap -sS 172.30.1.102,TCP端口扫描。发现关闭

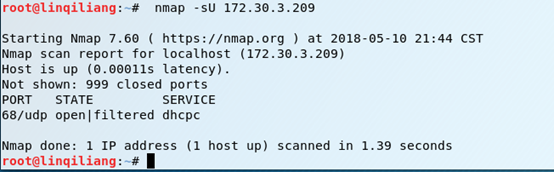

nmap -sU 172.30.1.102,扫描UDP协议端口信息

只有一个开着

nmap -sV 72.30.3.209,检测目标主机服务的版本信息。

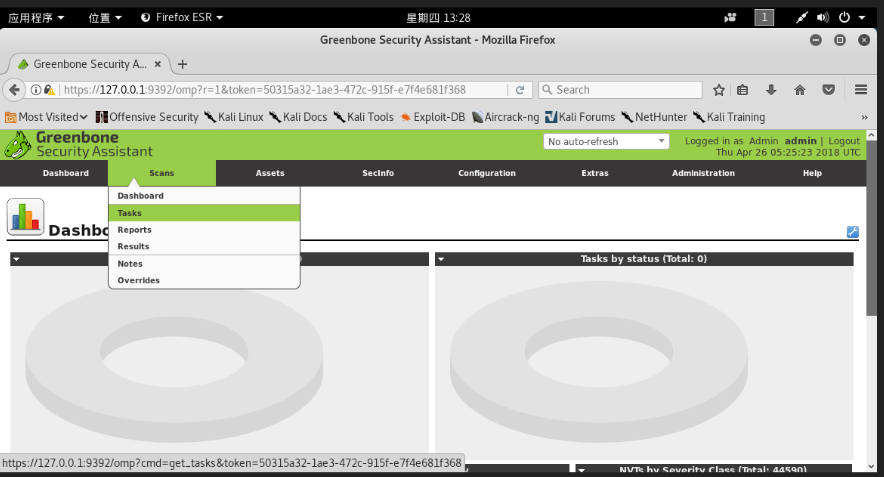

2、漏洞扫描

1.安装新版OpenVAS

2.配置OpenVAS服务

由于我的主机安装该软件后调试配置不通难以使用,因此是请同学帮忙扫描的。

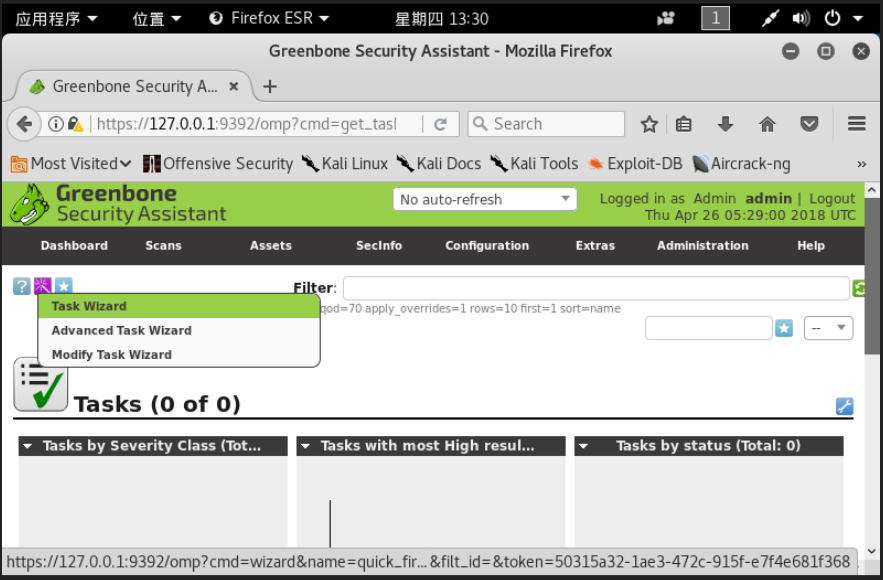

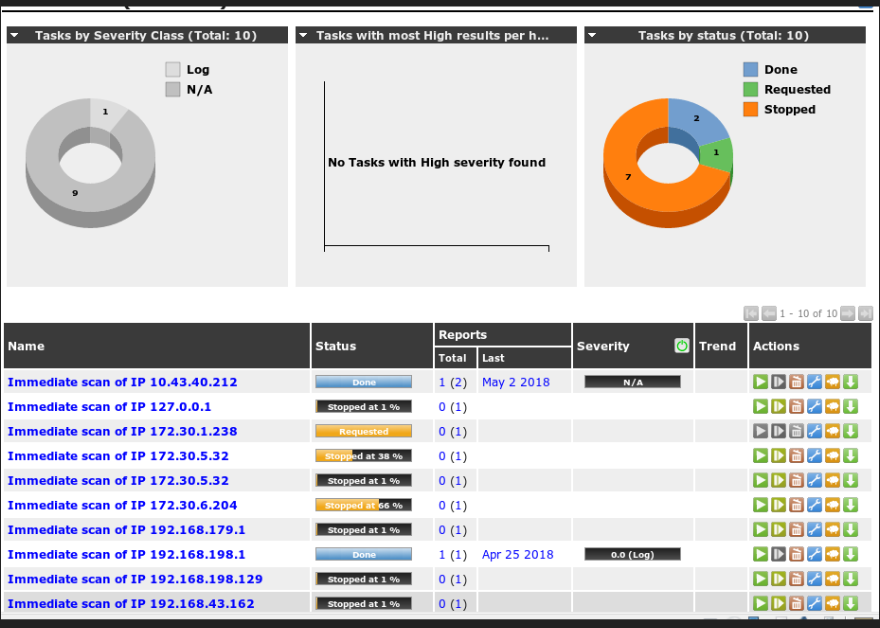

3、开始漏洞扫描

扫描一下我的虚拟机及主机

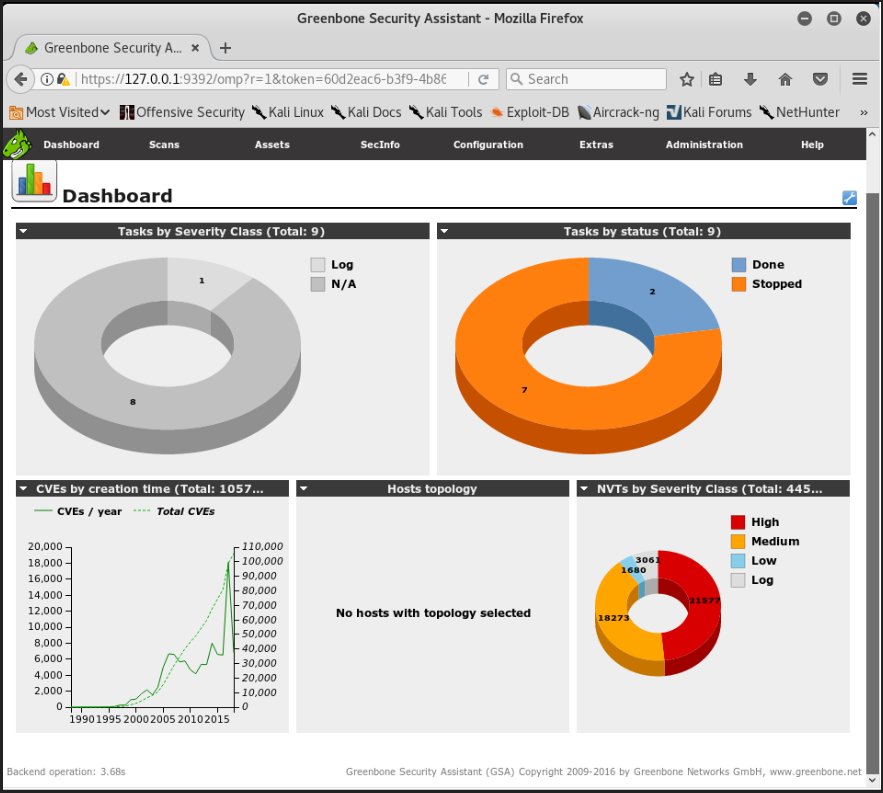

扫描结束:

点击漏洞名可以看到漏洞的具体信息。

或者在进入目标机扫描信息的时候点击full and fast可以查看

3.实验心得与体会

本次实验相对而言不算困难,操作上没有特别伤脑壳的地方,但是安装软件和配置调试运行非常让人头疼,我花了半个下午的时间也没能完成软件的调试,最终不得不拜托同学协助扫描。从这次实验中我意识到了在网络的汪洋大海中,隐藏着太多的信息,只要我们拥有足够的技术和耐心,就没有发掘不出来的。因此我们在使用网络的时候更应该小心谨慎,不要让自己的隐私信息落入不法分子之手。