EXP4 恶意代码分析 20154310

一、实践目标

1.监控自己系统的运行状态,看有没有可疑的程序在运行。

2.分析一个恶意软件,分析Exp2或Exp3中生成后门软件。

二、实践步骤

1.系统运行监控

使用 netstat 定时监控

首先创建一个txt文件,用来将记录的联网结果按格式输出到netstatlog.txt文件中,内容为:

date /t >> c:\netstatlog.txt

time /t >> c:\netstatlog.txt

netstat -bn >> c:\netstatlog.txt

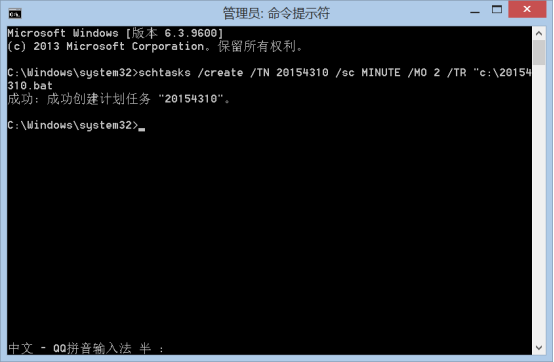

改后缀名为bat,以管理员身份运行命令提示符

schtasks /create /TN 20154310 /sc MINUTE /MO 2 /TR "c:\20154310.bat

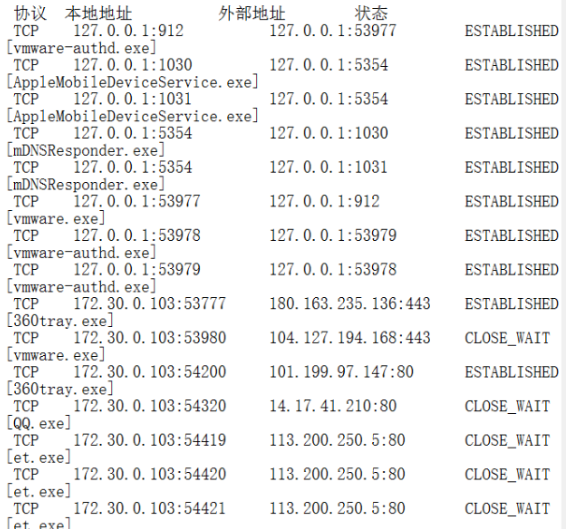

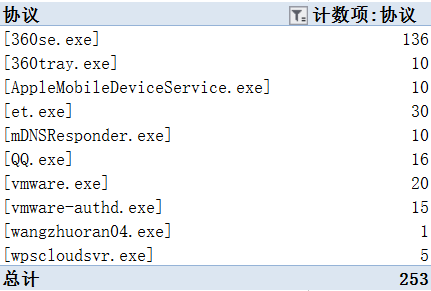

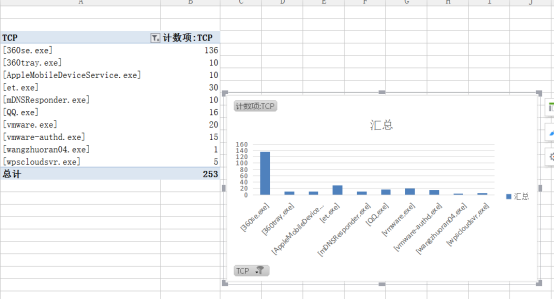

等收集到量足够大的数据以后,将数据导入excel选项卡中。

数据透视表→进程→创建新工作表→计数,得到相应数据统计结果。

使用sysmon工具

首先创建一个txt文件。

以管理员身份运行命令提示符,cd指令跳转到sysmon目录,输入指令sysmon.exe -i 20154310.txt安装软件

启动sysmon

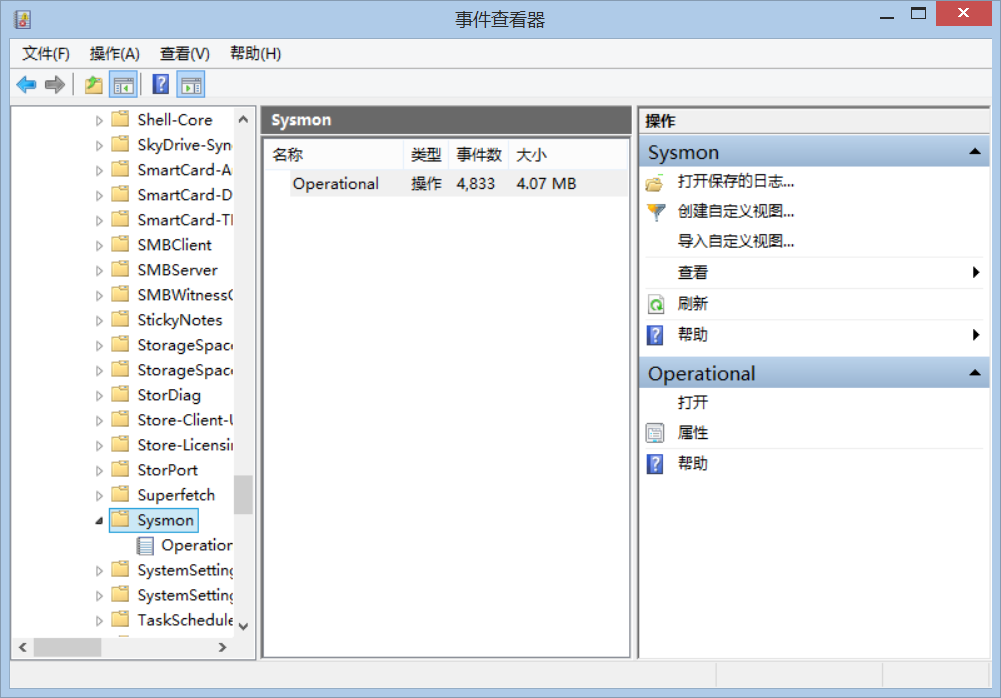

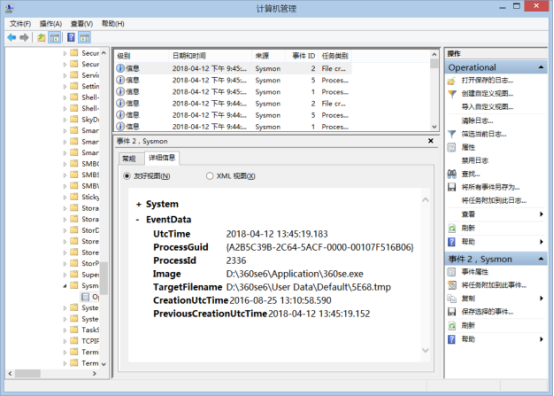

右键我的电脑→管理→事件查看器→应用程序和服务日志→Microsoft→Windows→Sysmon→Operational 查看日志文件

找到我的后门文件

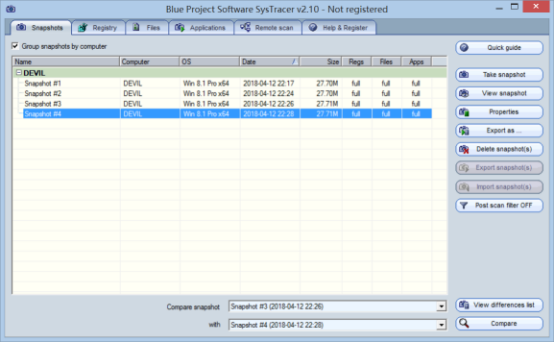

使用SysTracer分析恶意软件

使用systracer工具建立4个快照,分别是

snapshot#1 后门程序启动前,系统正常状态

snapshot#2 启动后门回连Linux

snapshot#3 Linux控制windows在其D盘目录下创建一个文件

snapshot#4 关掉后门,断开连接后,主机状态

将其中两个拿出来对比

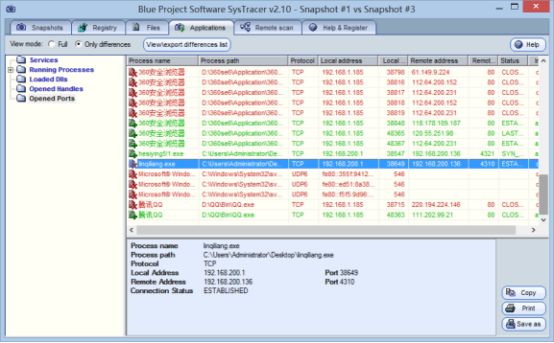

例如1和2

可以看到打开后门后修改了以上三项注册表的内容,在应用(Application)——打开端口(Opened Ports)中能看到后门程序回连的IP和端口号。

使用Process Explorer分析恶意软件

双击点开进程,在TCP/IP选项卡中可以看到回连的Linux的IP地址和端口

三、实验心得与体会

本次实验使用了许多软件,我选择了其中的几种来作为恶意代码的分析工具。说实话,要使用这些工具按部就班的完成是非常容易的事情。但是光能操作是不够的,能够查询理解捕获到的数据的意义才能让我们真正地学到相应的知识,为下一次实验奠定基础。